投稿:2025/12/22

インシデント5大要因から紐解く──VeronaのSASE運用で築く新時代の防御態勢

皆様こんにちは。株式会社網屋の大高と申します。

本日は「インシデント5大要因から紐解く VeronaのSASE運用で築く新時代の防御態勢」と題し、近年、企業経営を脅かすランサムウェア被害を題材に、なぜ今SASE(Secure Access Service Edge)が必要とされるのか、その背景と具体的な解決策についてお話しさせていただきます。

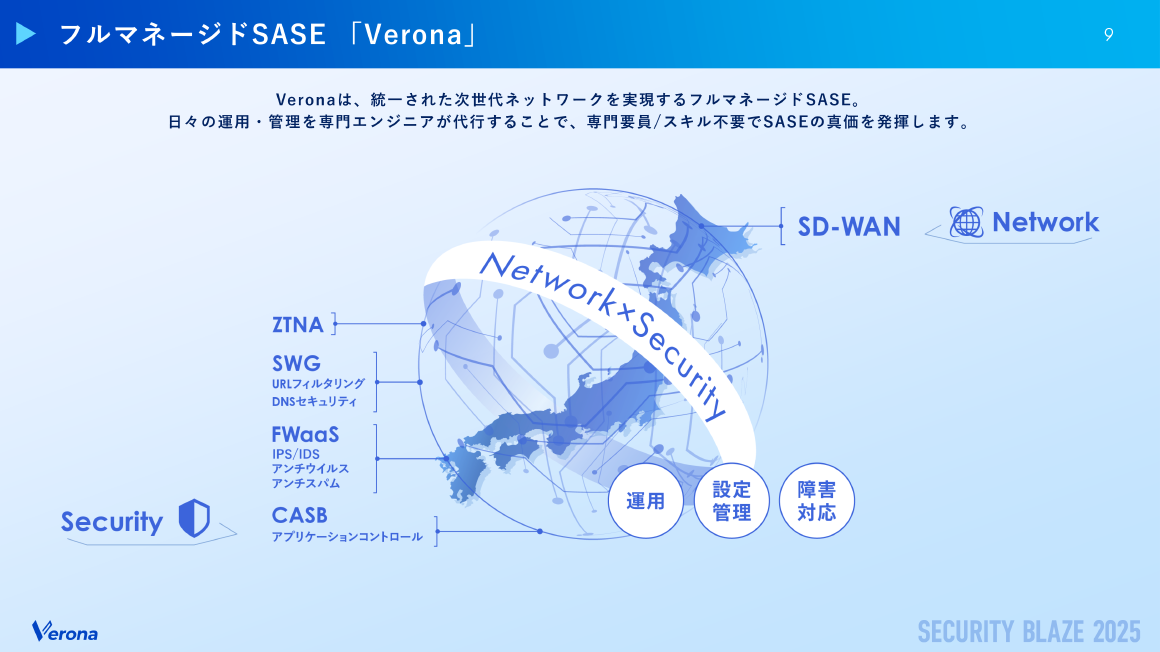

◆SASE(Secure Access Service Edge)とは

「サッシー」と読む。ネットワーク機能とセキュリティ機能をクラウド上で統合的に提供する新しい概念。場所に依存せず、すべてのユーザーやデバイスに対して一貫したセキュリティポリシーを適用し、安全なアクセスを実現する。ゼロトラストセキュリティを実現するための主要なアプローチの一つ。

登壇者

株式会社 網屋 Network All Cloud部 副部長

大高 静香

企業のネットワークインフラ構築と運用支援を専門とし、特にVPNリモートアクセス分野で多くの企業のテレワーク環境整備を支援。SASEの導入にも精通しており、Veronaの販売担当として企業のセキュリティ強化とDX推進に貢献。

ランサムウェア被害の実態と、現場から見えた「インシデント5大要因」

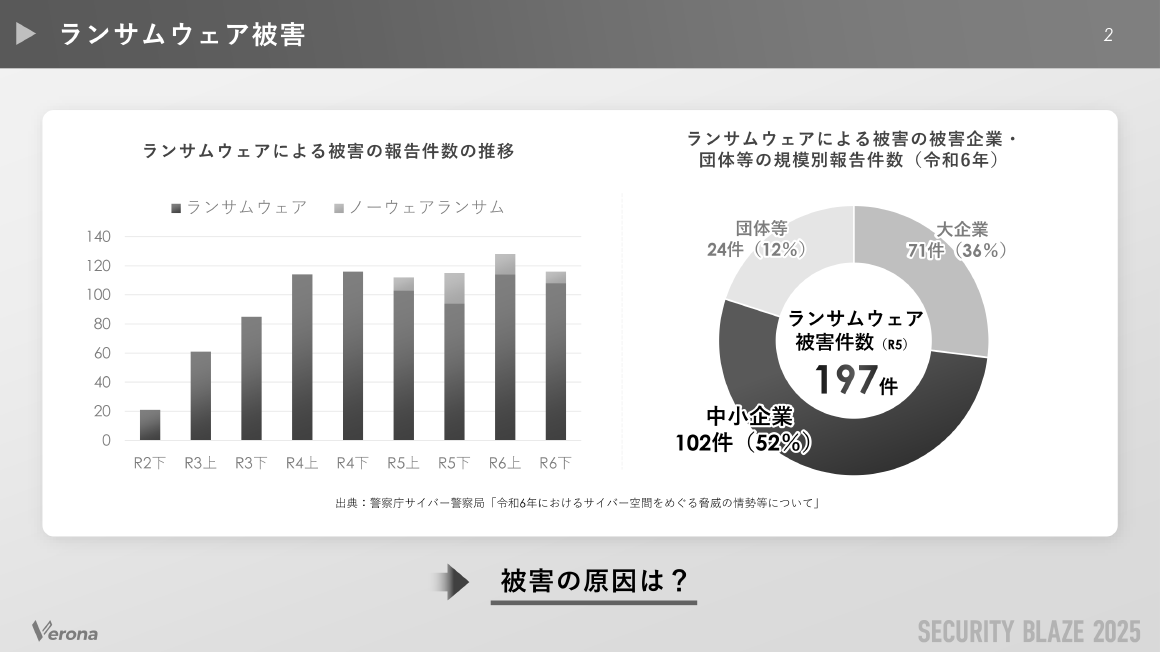

ニュースなどで「ランサムウェア被害」という言葉を目にする機会が非常に増えたのではないでしょうか。上記は警察庁が公表したデータですが、報告されている被害件数だけでも高止まりの状態が続いています。

しかし、これは氷山の一角です。私たちの実感では、警察に相談されていない事案を含めると、実際の被害はこの数字の2倍、3倍あってもおかしくありません。

最近では「ノーウェアランサム」と呼ばれる、データを暗号化せず情報だけを抜き取る手口も増えており、被害に気づきにくいという厄介な状況も生まれています。そして、その被害はセキュリティ対策が十分に行き届いていない中小企業に圧倒的に集中しているのが現状です。

では、なぜこうした被害が後を絶たないのでしょうか。

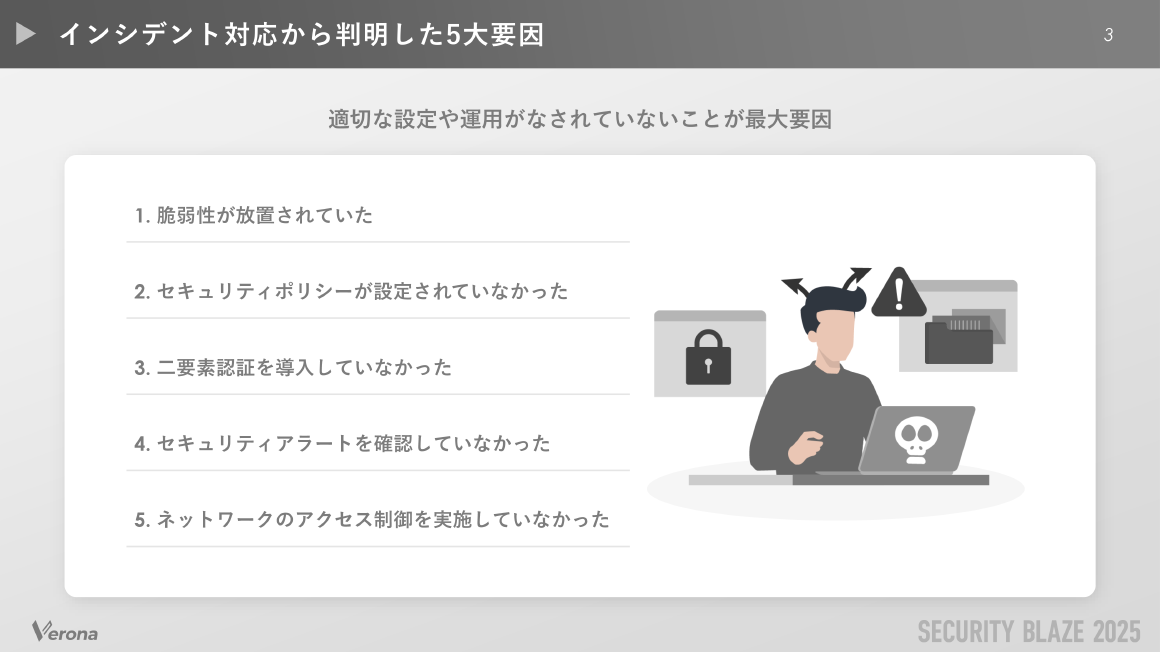

私たち網屋は、本日ご紹介するSASEソリューション「Verona(ヴェローナ)」を提供する一方で、実際にランサムウェアに感染してしまった企業様からの調査・復旧依頼も数多くお受けしています。

そのインシデント対応の最前線で見えてきたのが、被害を招く「5つの共通要因」です。そして、そのすべての根底にあるのは「適切な設定や運用がされていない」という、極めて基本的な問題でした。

【インシデントを招く5大要因】

-

放置された脆弱性からの資格情報流出

-

不十分なインターネットアクセス制限

-

VPNにおける2要素認証の未導入

-

セキュリティアラートの監視体制の不備

-

不十分なネットワークアクセス制限

本日は、これらの要因を一つずつ掘り下げながら、いかにして防御態勢を築くべきかをお話しします。

VPNが狙われる!侵入を許す3つの典型的な穴

5大要因のうち、最初の3つは特にVPN(Virtual Private Network)を経由した「侵入段階」に関わるものです。

◆VPN(Virtual Private Network)とは

インターネット上に暗号化された仮想的な専用線を構築し、安全な通信を実現する技術。リモートワークでの社内アクセス等に利用されるが、脆弱性や認証情報の管理不備を突かれ、サイバー攻撃の主要な侵入口にもなっている。

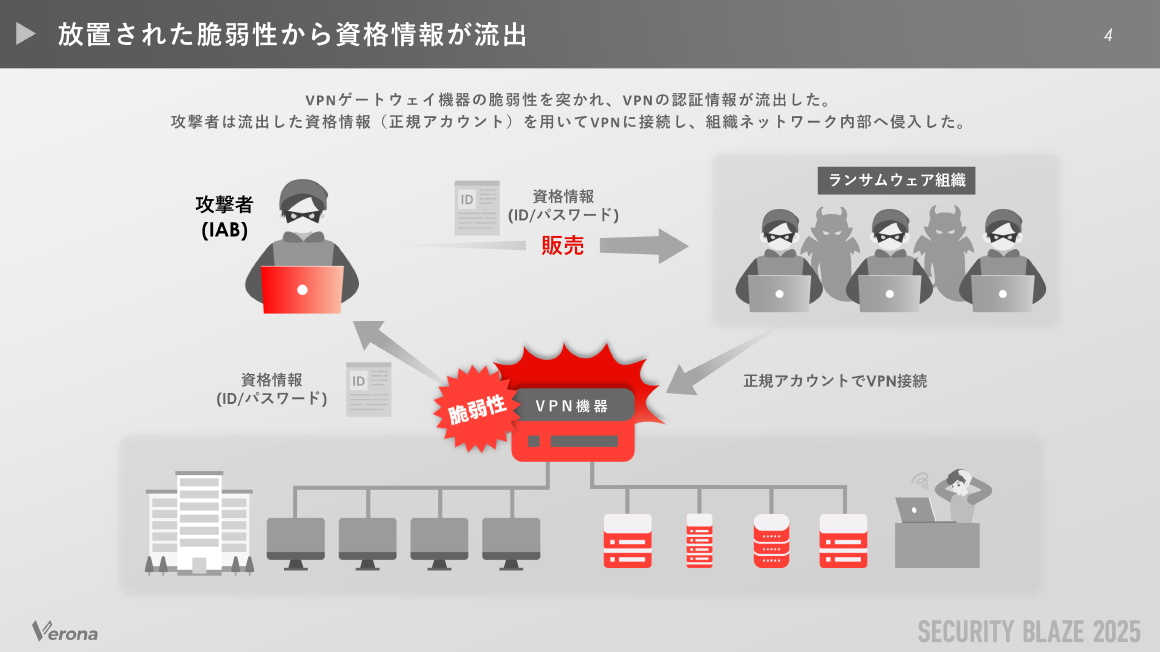

要因①:放置された脆弱性からの資格情報流出

まず最も多いのが、VPN機器の脆弱性を放置した結果、ID・パスワードといった資格情報が流出してしまうパターンです。攻撃者はこの弱点をついて機器のメモリから資格情報を抜き取り、それをIAB(Initial Access Broker)と呼ばれる専門の攻撃者グループがダークウェブで売買します。そして、その情報を購入した別のランサムウェア組織が、盗んだ正規アカウントを使って堂々とVPNから侵入してくるのです。

◆IAB(イニシャルアクセスブローカー)とは

企業のネットワークへの初期アクセス(Initial Access)手段を専門に販売するサイバー犯罪者またはそのグループ。VPNの脆弱性を突いて窃取した認証情報などを、ランサムウェア攻撃グループなどに販売することで利益を得る、攻撃サプライチェーンの起点となる存在。

「脆弱性が見つかったのでパッチを当てました」という企業様は多いのですが、私たちが調査に入ると、パッチを当てる前に、すでに資格情報が盗まれていたというケースが後を絶ちません。脆弱性管理とは、パッチを当てて終わりではなく、既に情報が盗まれていないかまで確認するという視点が不可欠です。

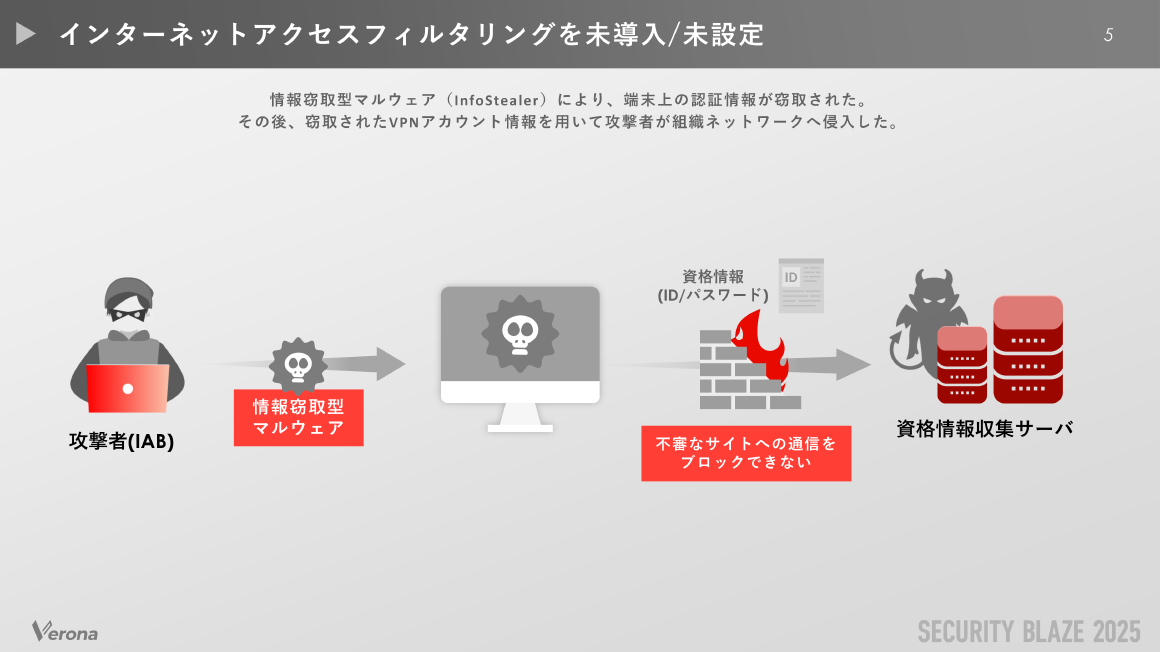

要因②:不十分なインターネットアクセス制限

次に、インターネットへの出口対策の不備です。最近、認証情報を盗む手口として「インフォスティーラー」と呼ばれる情報窃取型マルウェアが猛威を振るっています。

◆インフォスティーラーとは

感染したPCのブラウザ等に保存されているID、パスワード、Cookieといった認証情報を窃取し、外部のサーバーに送信することに特化したマルウェア。フィッシングメールなどを通じて感染する。

このマルウェアは盗んだ情報を外部の収集サーバーにアップロードしますが、もし出口対策としてUTM(統合脅威管理)やファイアウォールで、不審なドメインへのアクセスをブロックしていれば、この通信自体を遮断できます。

◆UTM(Unified Threat Management)とは

日本語では「統合脅威管理」で、ファイアウォール、アンチウイルス、IPS/IDS、Webフィルタリングといった、複数のセキュリティ機能を一つの機器(アプライアンス)に統合したネットワークセキュリティ製品のこと。複数の機器を個別に導入・管理する必要がなく、運用負荷を軽減しつつ多層的な防御を実現する目的で広く導入されている。

つまり「マルウェアには感染してしまったが、情報は盗まれなかった」という状態を作ることができるのです。この出口制御ができていないために、貴重な認証情報を抜き取られてしまうケースが非常に多く見受けられます。

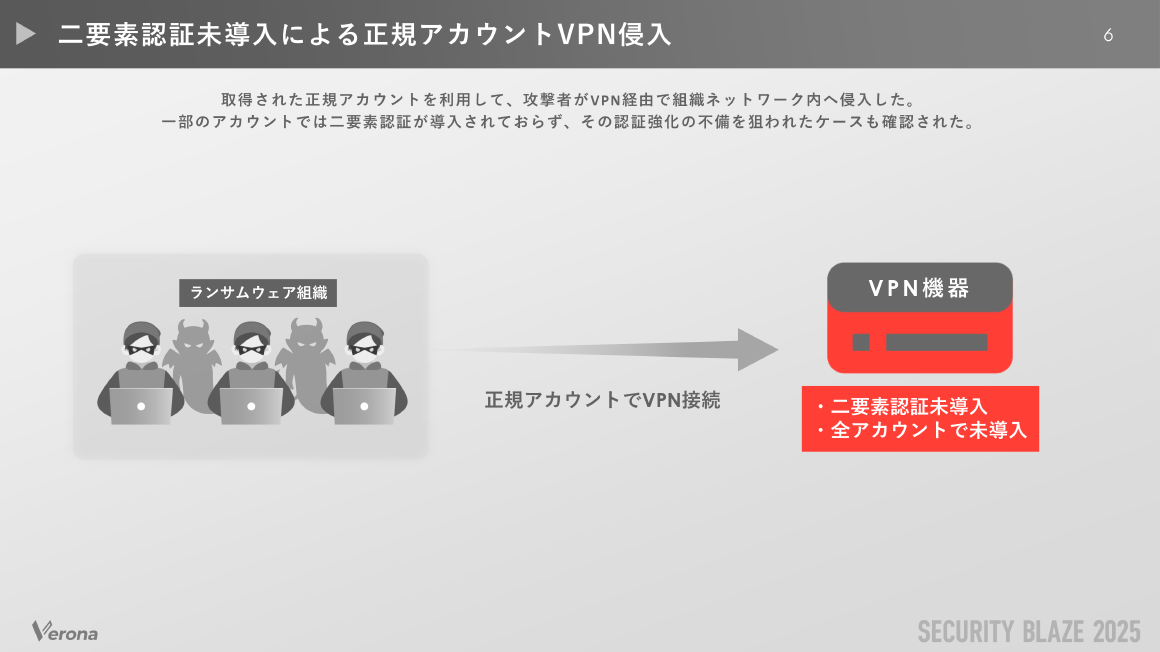

要因③:VPNにおける2要素認証の未導入

これまで私たちが対応してきたランサムウェア被害のほとんどがVPN経由での侵入ですが、その中で2要素認証を導入していた企業が突破された例は一度もありません。

これは極めて重要な事実です。仮にID・パスワードが盗まれてしまっても、2要素認証さえ導入していれば、攻撃者は侵入できない。それだけ強力な対策なのです。

◆2要素認証(2FA)とは

ログイン時に、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)のうち、2つの異なる要素を組み合わせて本人確認を行う認証方式。ID・パスワードが漏えいしても、不正アクセスを阻止する効果が高い。

ただし、ここにも落とし穴があります。それは「一部の主要アカウントだけ」という不完全な導入をしているケースです。

実際、あるお客様は、一般ユーザーのVPNアカウントには2要素認証を設定していましたが、ITメンテナンス会社用の特殊なアカウントがID・パスワードのみの運用になっており、そこを突かれて侵入されてしまいました。2要素認証は、例外なくすべてのアカウントに適用することが鉄則です。

侵入された後が勝負!被害を拡大させる2つの油断

ここからは、万が一侵入を許してしまった後の「検知・防御」段階に関する要因です。

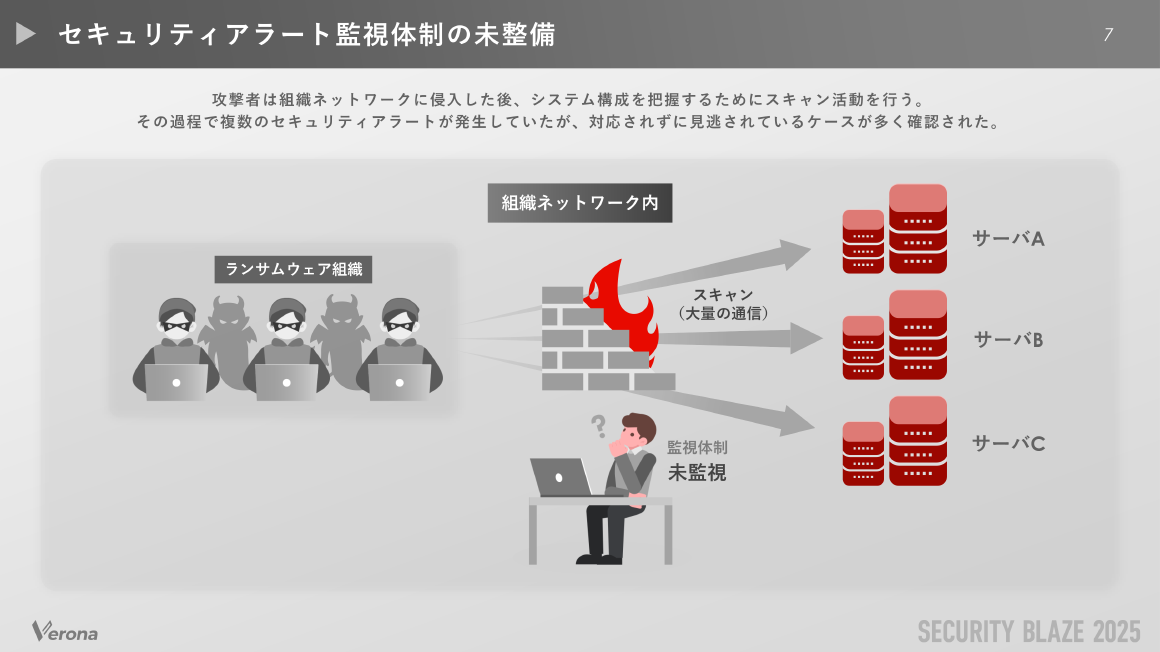

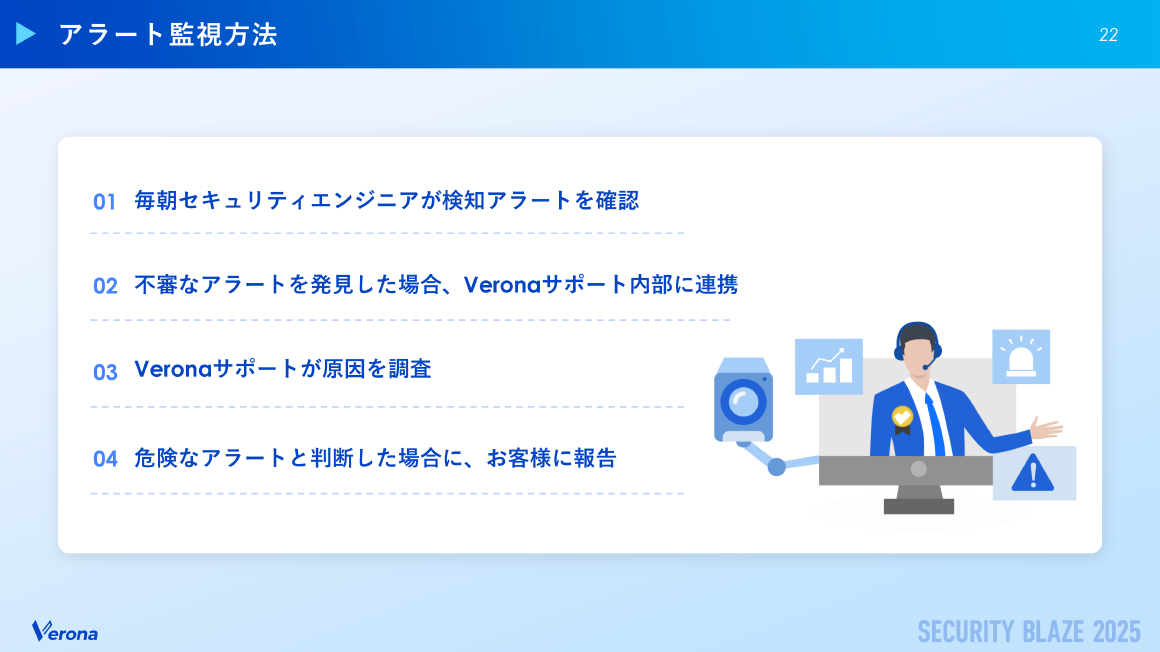

要因④:セキュリティアラートの監視体制の不備

攻撃者はネットワークに侵入すると、まず内部の状況を探るためにスキャン活動を行います。この時、IPS/IDS(不正侵入防御/検知システム)やUTMを導入していれば、「スキャンの疑いあり」といったアラートが必ず上がります。この初期段階で気づくことができれば、被害を未然に防ぐことが可能です。

ところが、多くの企業でそのアラートを誰も見ていません。せっかく高性能なセキュリティ製品を導入しても、アラートを監視する体制がなければ、宝の持ち腐れです。気づいた時にはサーバーが全て暗号化されていた、という悲劇は、この「監視体制の不備」から生まれます。現代のセキュリティ製品は、導入して終わりではなく、運用してこそ初めて意味を成すのです。

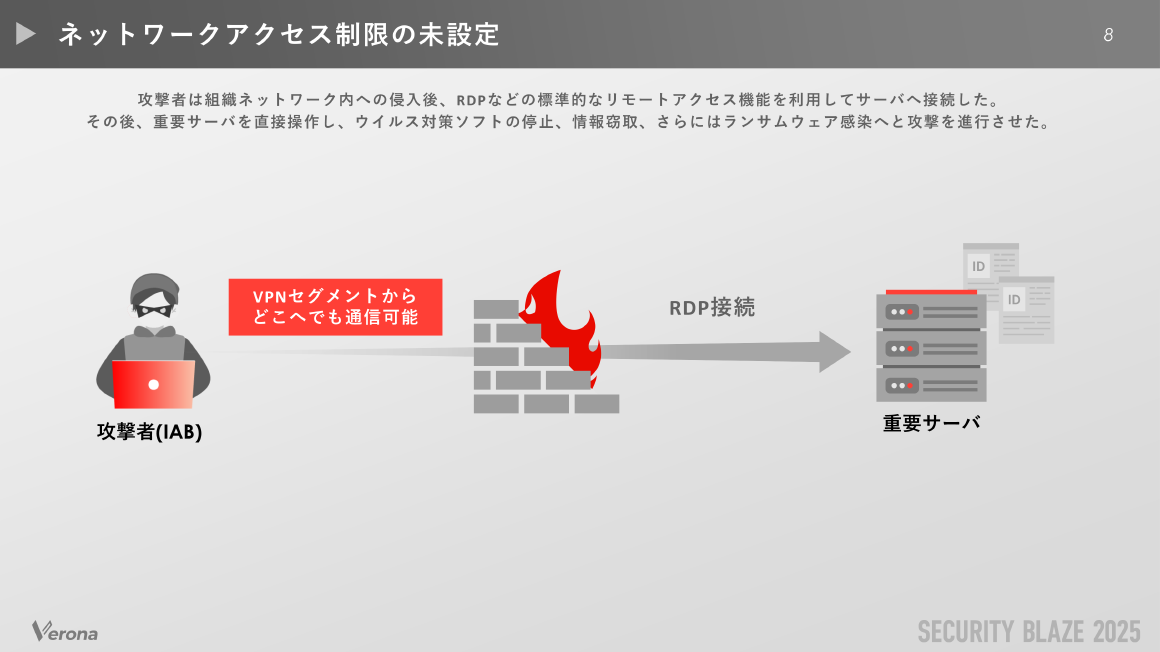

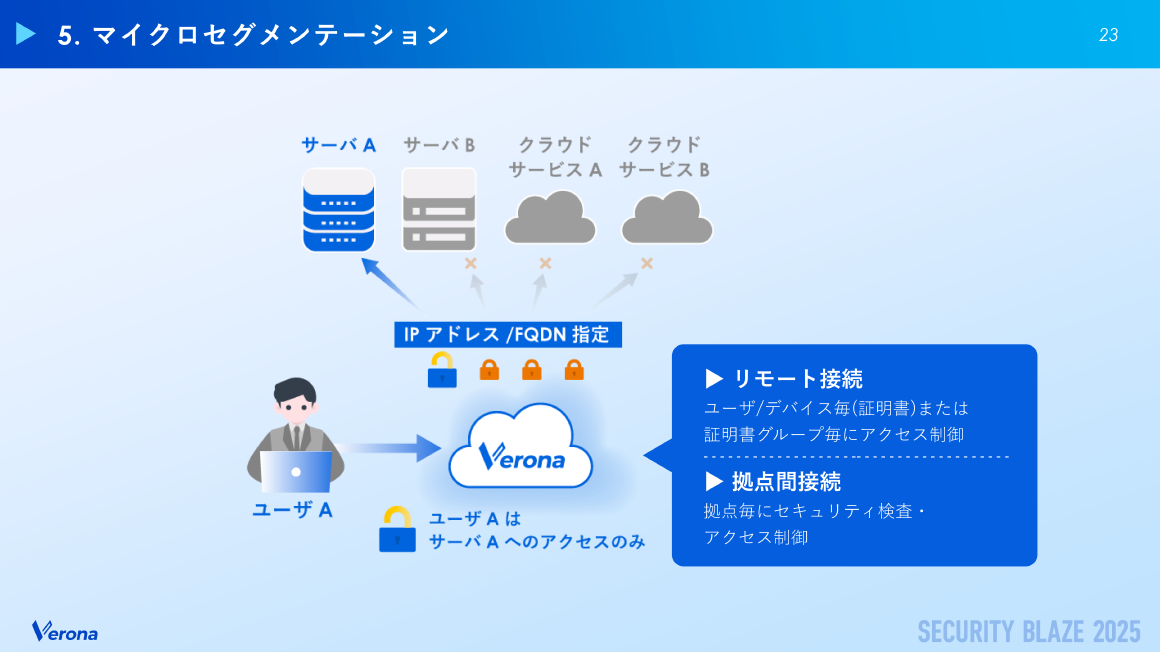

要因⑤:不十分なネットワークアクセス制限

最後に、ネットワーク内部のアクセス制御の問題です。ランサムウェア攻撃の典型的な手口は、VPNで侵入した後、特定のサーバーに対してリモートデスクトップ(RDP)で接続するというものです。

そもそも、VPNで接続したユーザーが、いきなり重要サーバーへ直接リモートデスクトップ接続できる必要があるのでしょうか。多くの場合その必要はありません。

-

一旦、踏み台サーバーを経由しないと重要サーバーには接続できないようにする。

-

特定のIPアドレスからしかリモートデスクトップ接続を許可しない。

-

想定外のIPアドレスからの接続があった場合は、アラートを上げる。丸付き箇条書き

こうした緻密なアクセス制御と監視の設計が、最終的に被害の有無を分ける、極めて重要なポイントになります。

5つの課題をまとめて解決する「VeronaのフルマネージドSASE」

ここまで、ランサムウェア被害を招く5つの共通要因を見てきました。脆弱性対策、アクセス制御、認証、監視、ネットワーク設計。これらはすべて、多くの企業が抱える根深い課題です。

そして、この5つの課題をまとめて解決できるソリューションが、私たちが提供する「Verona」のSASE運用です。

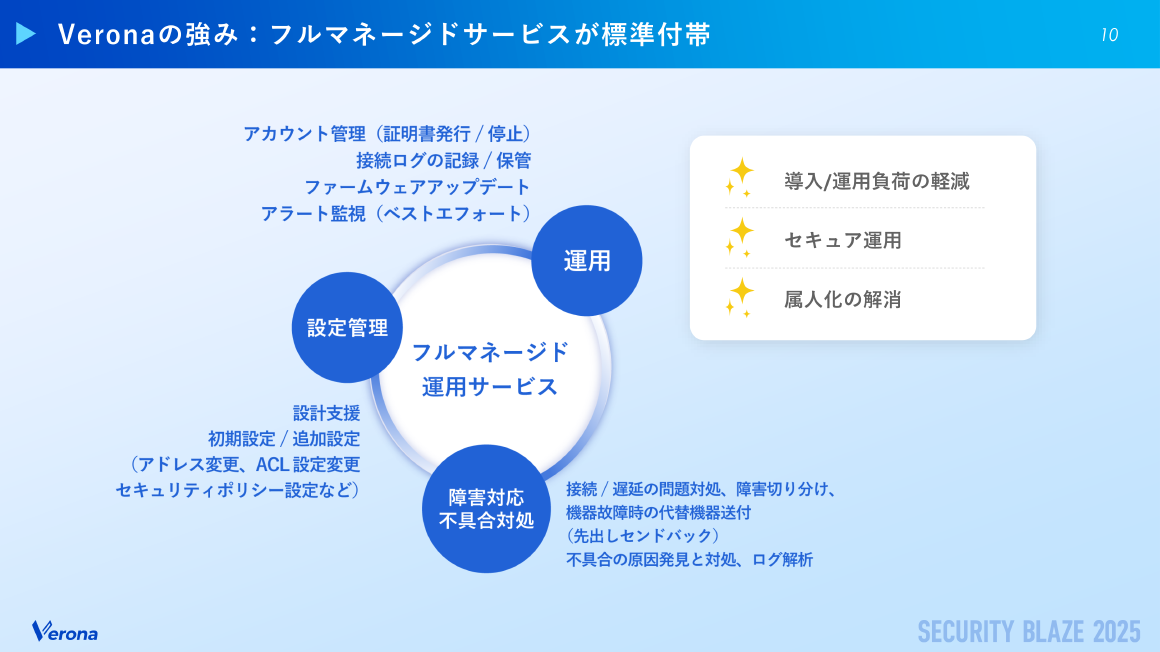

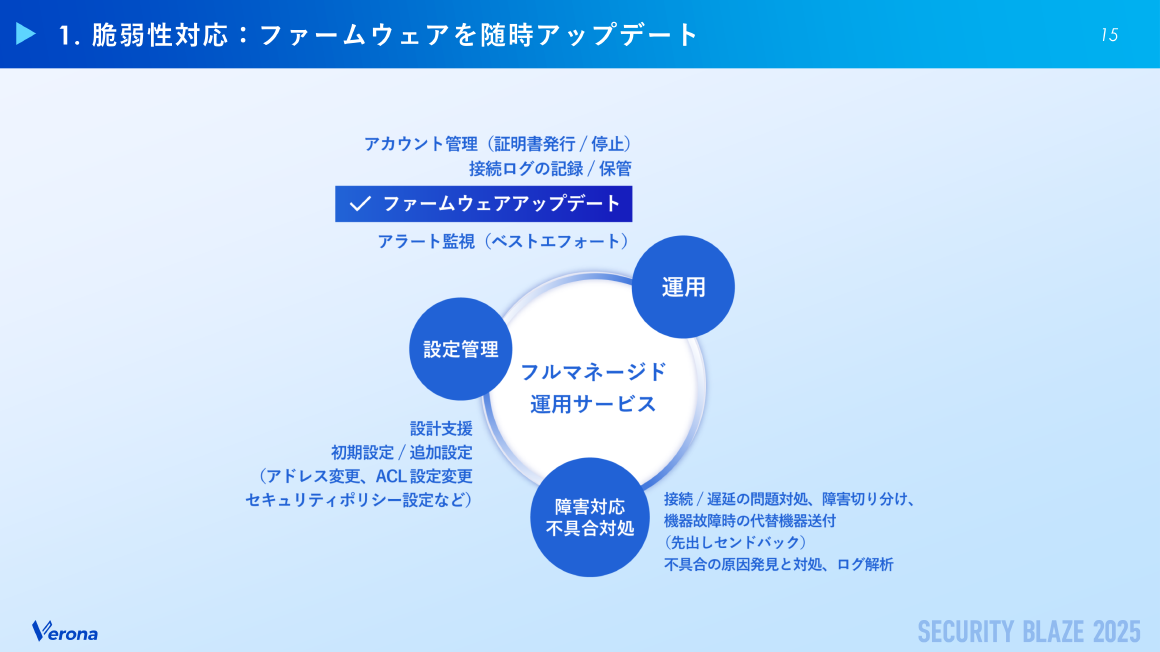

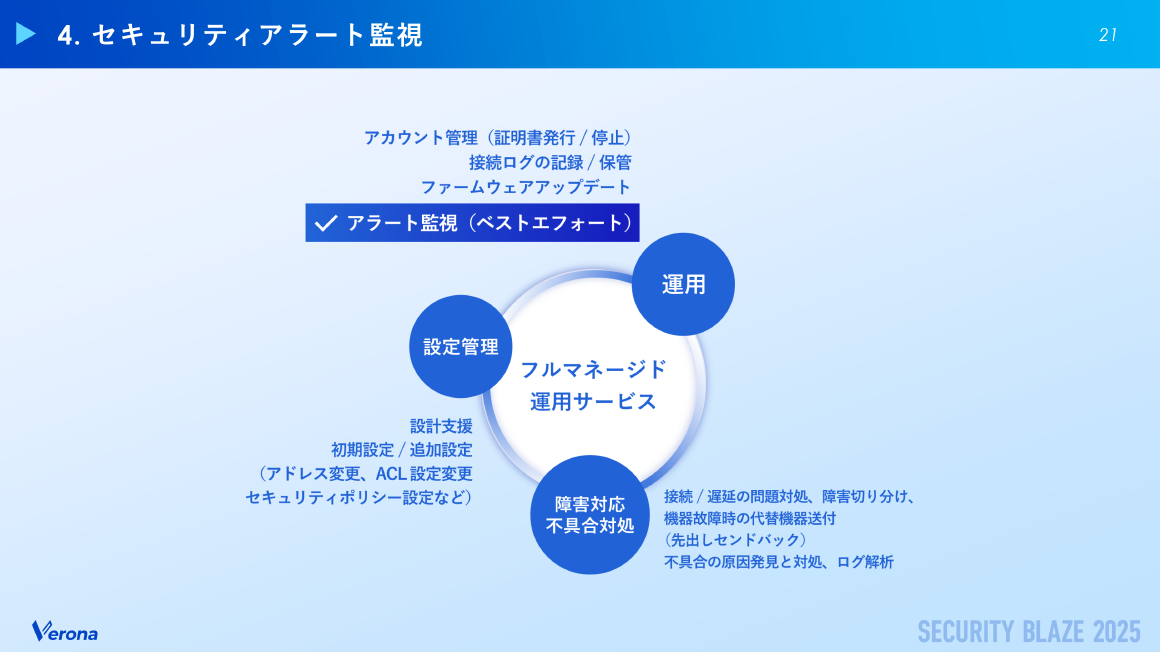

5つの要因に共通していたのは、「適切な設定や運用がされていない」という問題でした。Veronaは、「フルマネージド」の運用サービスを標準でご提供することで、この根本原因を解消します。

設計支援を含む初期設定から、ファームウェアのアップデート、アラートの監視、障害時の原因調査やログ解析まで、セキュリティ運用に関わるすべてを、私たちの専門エンジニアがお客様に代わって実施します。これにより、お客様は専門の担当者や高度なスキルがなくても、SASEがもたらす導入効果を最大限に享受することができるのです。

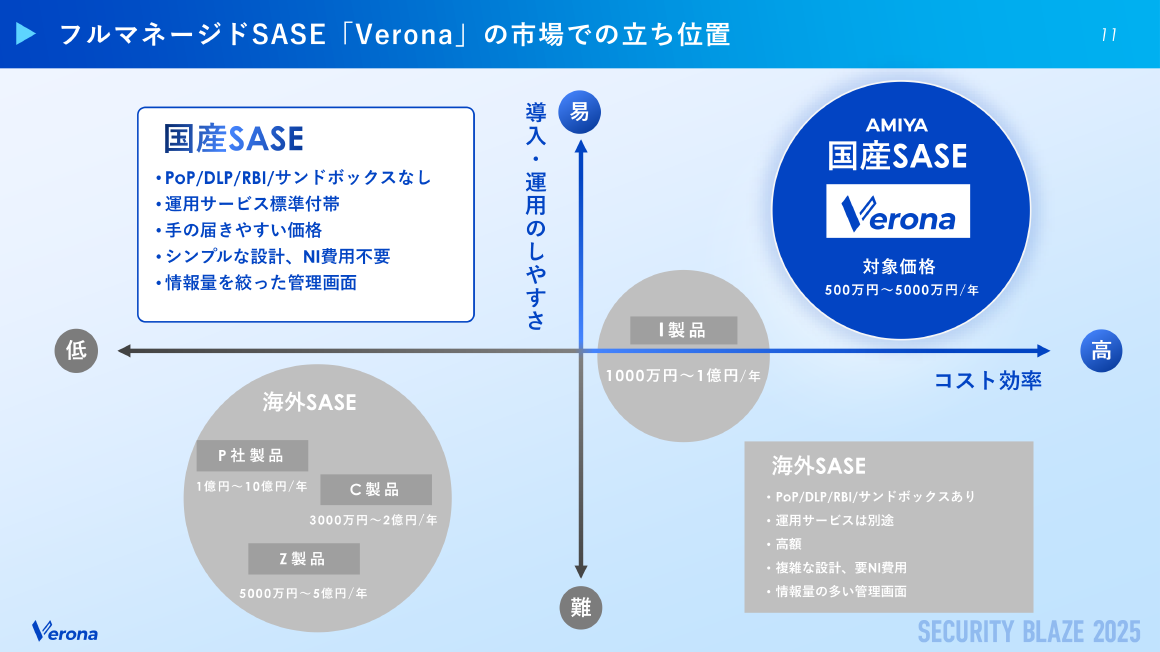

市場には多くのSASE製品がありますが、Veronaは「導入・運用のしやすさ」と「コスト効率」を両立した、非常にバランスの取れた国産SASEとして位置づけられています。

手の届きやすい価格でありながら、高度な運用支援を標準で提供する、日本の市場に最適なソリューションであると自負しています。

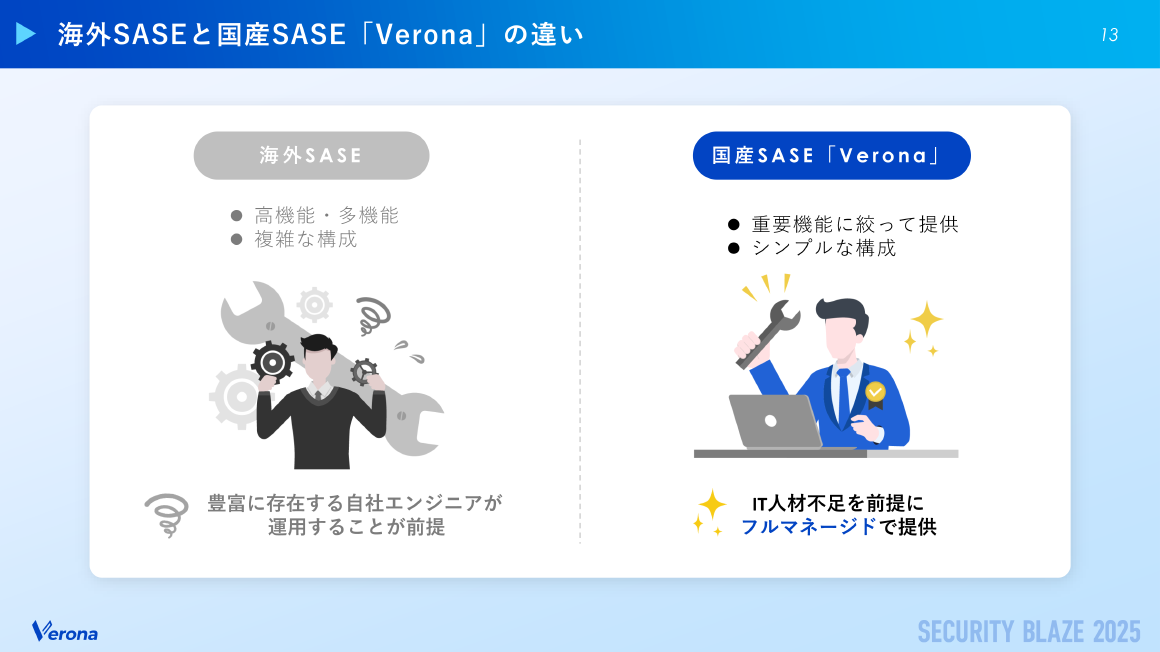

なぜ国産・フルマネージドなのか?日本のIT人材不足という現実

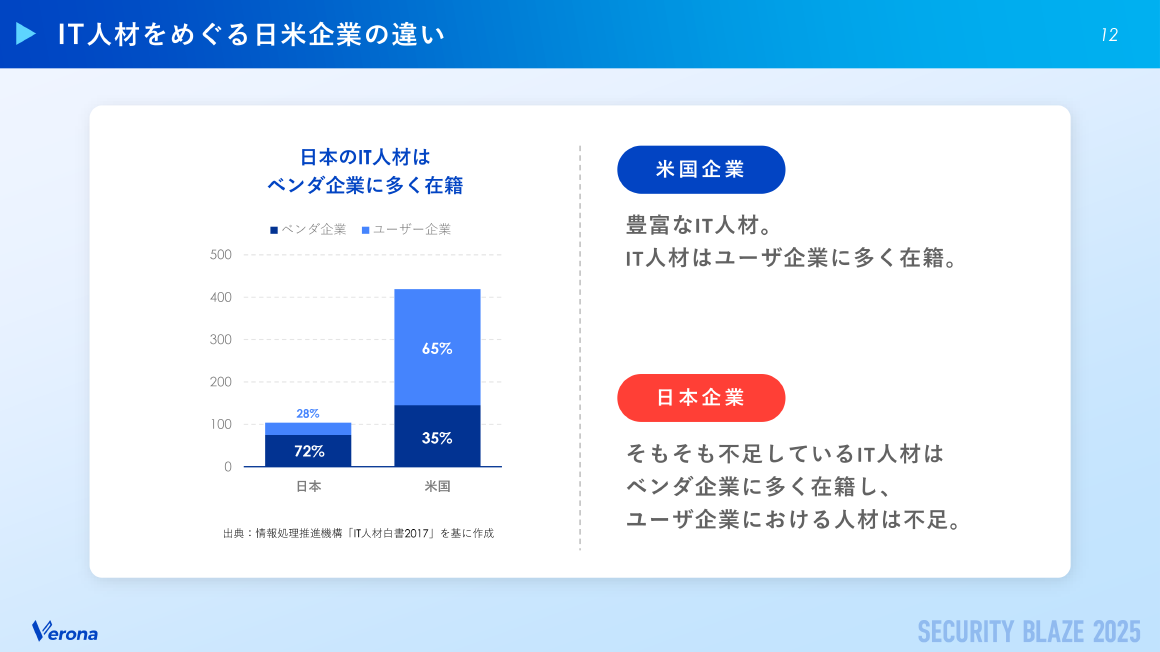

なぜ、私たちがここまで「フルマネージド」にこだわるのか。それは、日本のユーザー企業における深刻なIT人材不足という現実にあります。

日本ではIT人材の約7割がベンダー企業に集中しており、ユーザー企業側で専門人材を確保することは容易ではありません。

海外製の高機能なSASE製品は、多くの場合、導入企業の社内に豊富なIT人材がいることを前提に設計されています。そのため、導入や日々の運用には高度な専門知識が必要となり、担当者の大きな負担となりがちです。

一方、Veronaは、日本のIT人材不足という現状を前提に設計されたSASEです。本当に重要な機能に絞り込んだシンプルな構成と、それをプロが運用代行するフルマネージドサービスを組み合わせることで、専門人材がいない企業でも安心して導入・運用できることを目指しています。

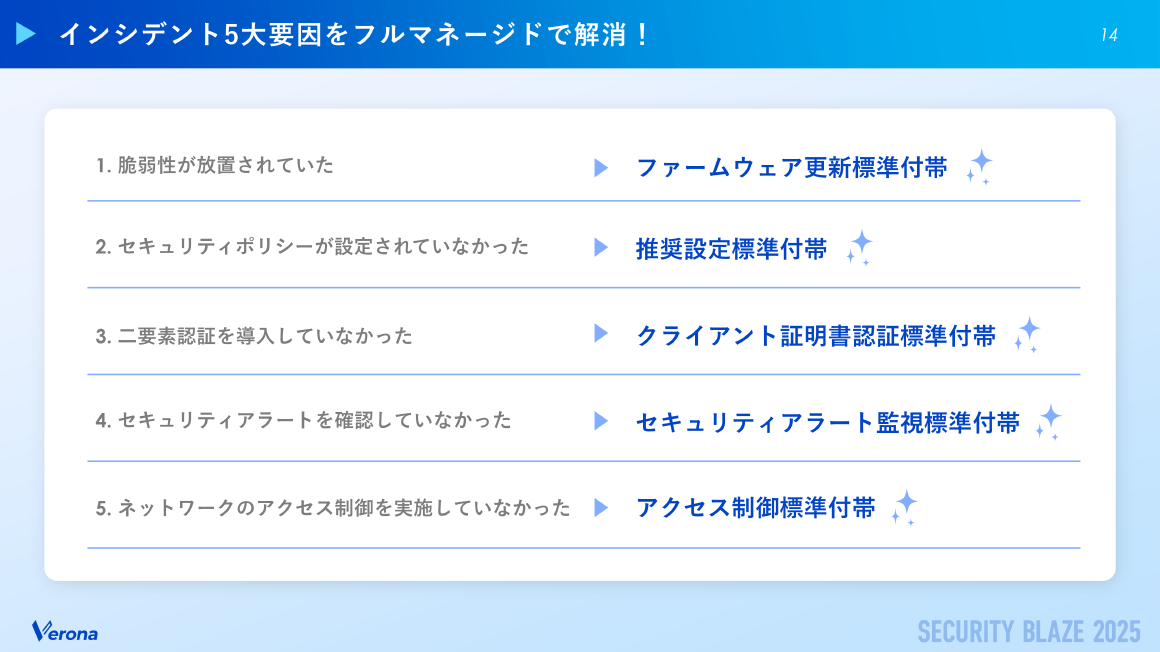

Veronaは具体的にどう解決するのか?5大要因への処方箋

では、Veronaが5大要因を具体的にどのように解決するのか、その処方箋を見ていきましょう。

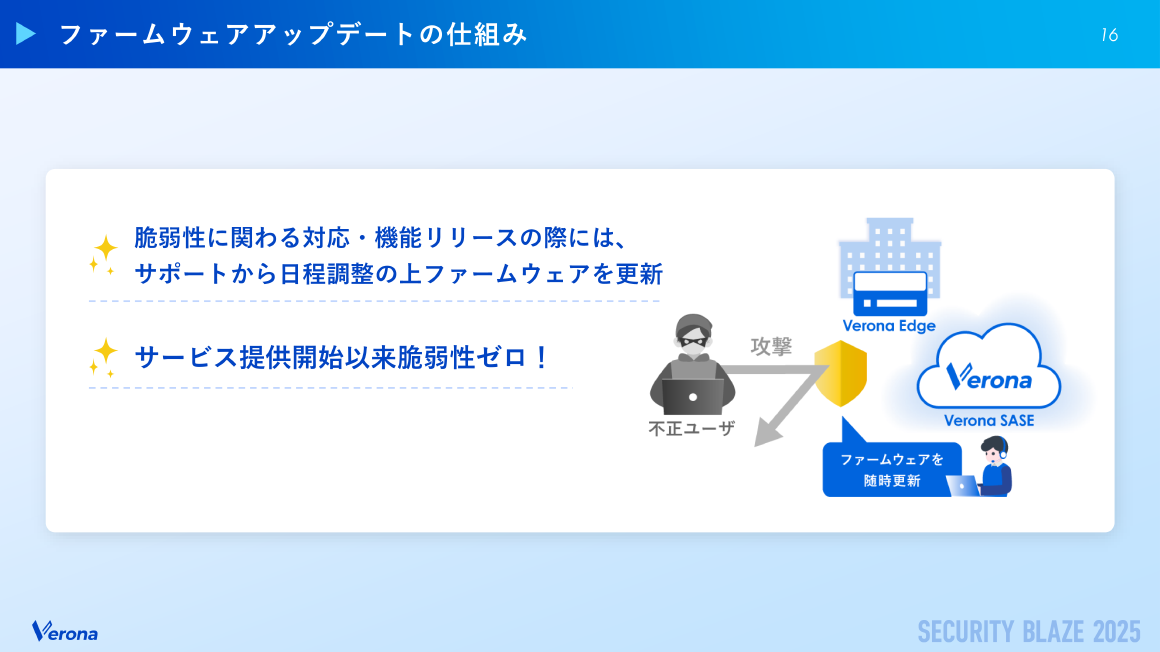

・要因①(脆弱性放置)への処方箋:ファームウェアアップデートの標準付帯

Veronaでは、ファームウェアのアップデートを標準サービスとして私たちが実施します。お客様側での作業は一切不要で、常に最新のセキュリティ状態を維持します。

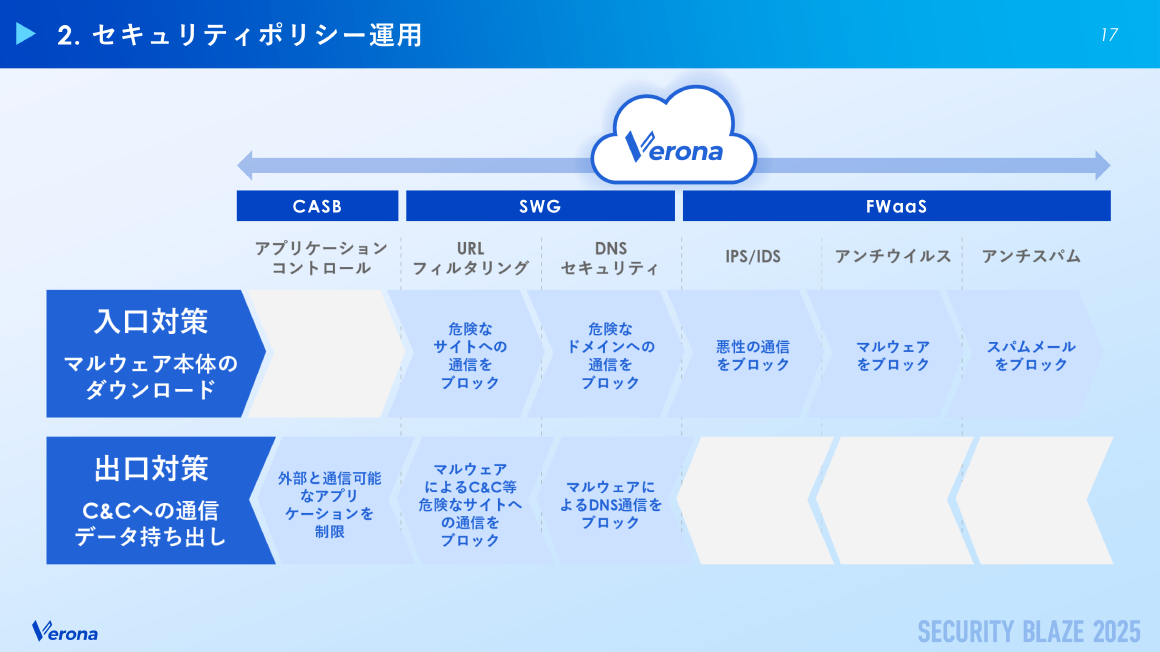

・要因②(インターネットアクセス制限不備)への処方箋:セキュリティ機能の標準搭載とプロによるポリシー運用

CASB、URLフィルタリング、DNSセキュリティといった必要なセキュリティ機能がオールインワンで標準搭載されており、そのポリシー設定や運用も私たちが代行します。セキュリティ上問題のある設定がなされる心配はありません。

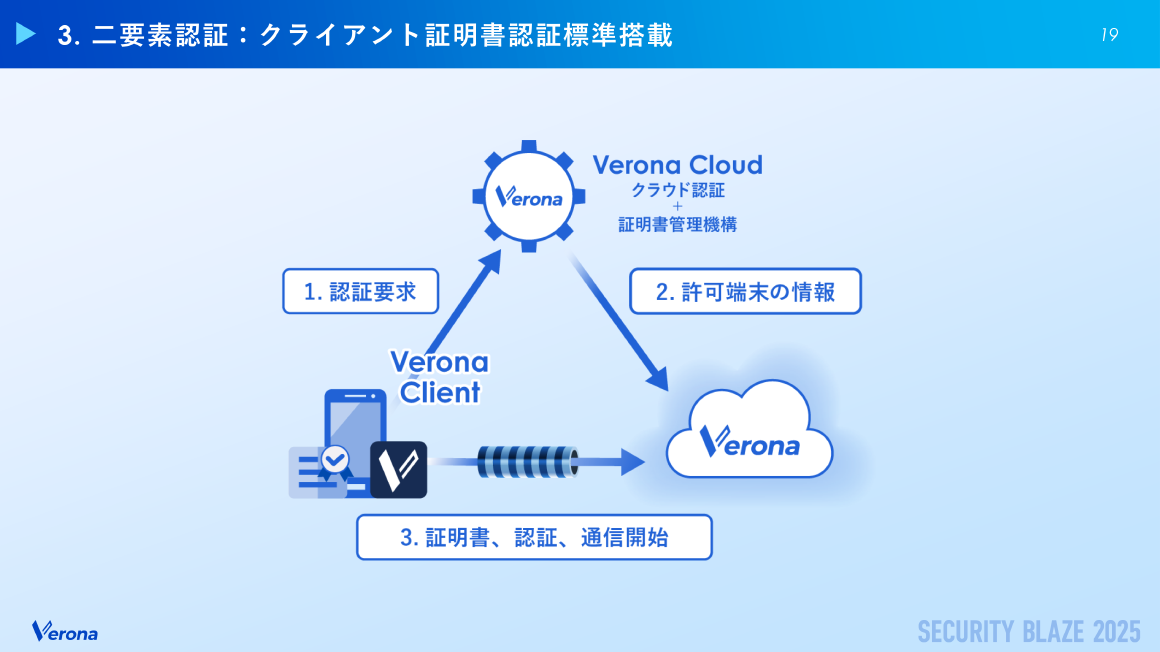

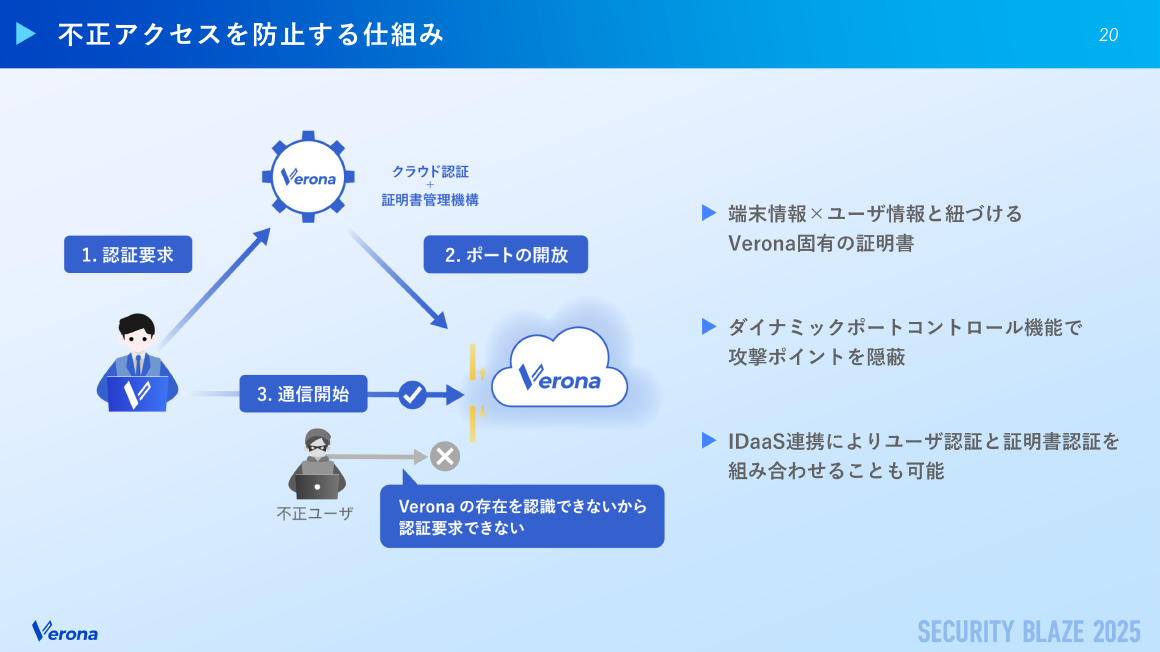

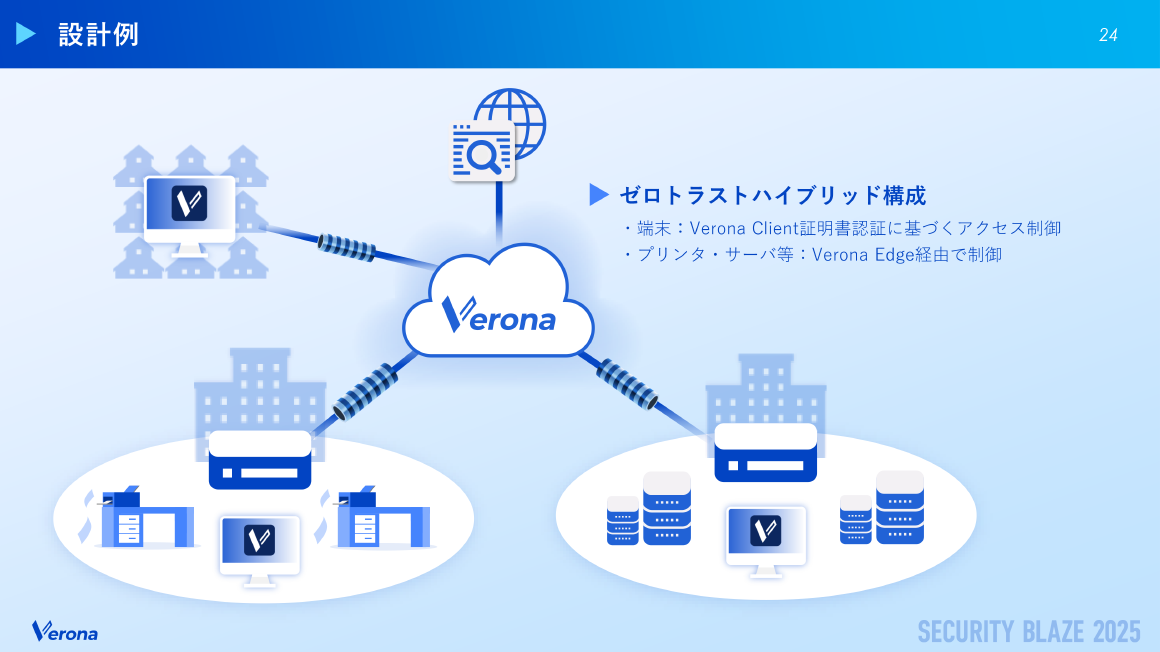

・要因③(2要素認証未導入)への処方箋:標準搭載のクライアント証明書認証

Veronaは独自のクライアント証明書認証を標準で採用しており、パスワードレスで安全なアクセスを実現します。さらに、IDaaS(Identity as a Service)と連携した多層防御も可能です。

◆IDaaS(Identity as a Service)とは

Identity as a Serviceの略。クラウド上でID認証とアクセス管理を一元的に提供するサービス。シングルサインオン(SSO)機能により、一度のログインで複数のクラウドサービス(SaaS)やアプリケーションに安全にアクセスできる環境を実現する。多要素認証(MFA)の強制や詳細なアクセスログの監視などを集約でき、ゼロトラストセキュリティの中核的な役割を担う。

・要因④(監視体制不備)への処方箋:標準付帯の24時間アラート監視

私たちのセキュリティエンジニアが24時間体制でアラートを監視し、本当に危険なインシデントと判断した場合にのみお客様へご報告します。お客様がアラートに振り回されることはありません。

・要因⑤(ネットワークアクセス制限不備)への処方箋:プロによる緻密なアクセス制御設計

IPアドレスや証明書単位での細かいアクセス制御の設計・設定も、私たちが代行します。セキュリティ上の抜け漏れがない、堅牢なアクセス制御を実現します。

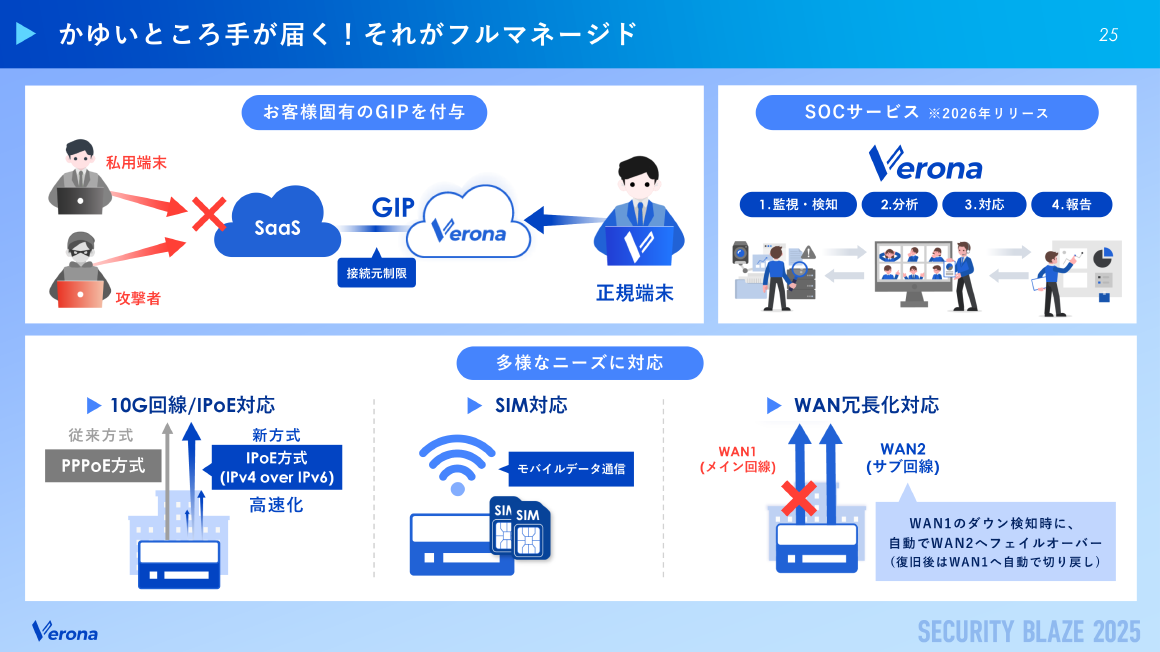

かゆいところに手が届く!Veronaが選ばれる理由

ここまで、Veronaがランサムウェア被害の5大要因を解決する手法をお話ししてきましたが、Veronaが選ばれる理由はそれだけではありません。

フルマネージドサービスならではの、まさに「かゆいところに手が届く」機能とサポート体制も多くのお客様からご評価いただいています。

例えば、お客様ごとに固定のグローバルIPアドレスを割り当てることでSaaS利用時の厳密なアクセス制御を可能にしたり、多様な回線方式への対応やWANの冗長化(回線の自動切り替え)をご提案したりと、お客様の環境に合わせた柔軟な構成が可能です。

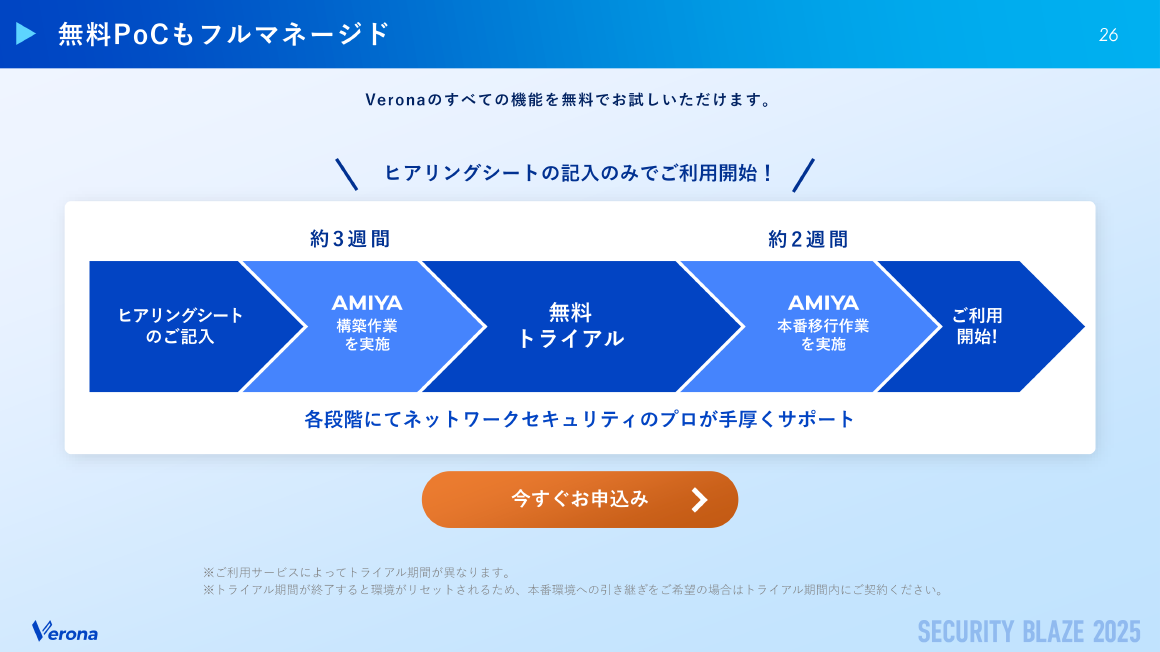

無料PoCから移行提案までフルマネージド

Veronaでは、これらの機能を無料で3週間お試しいただけるPoC(Proof of Concept)環境をご用意しています。

もちろんPoCもフルマネージドですので、ヒアリングシートにご記入いただくだけで、約3週間で実際の環境で運用イメージを掴んでいただけます。

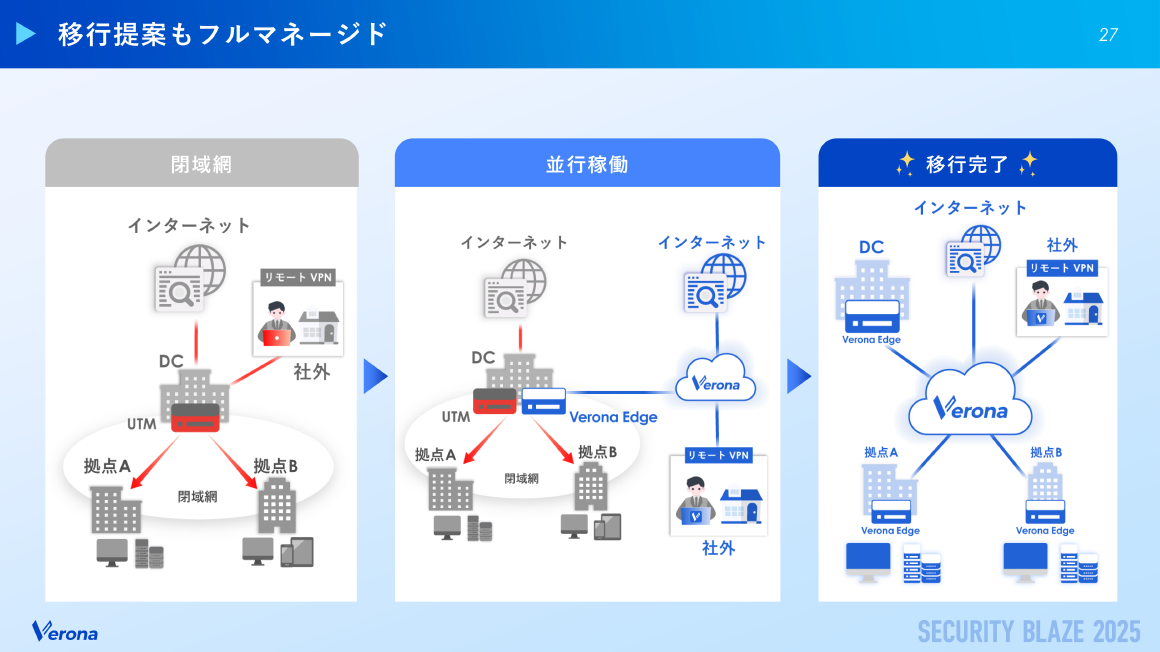

また既存環境からの移行提案や、実際の切り替え作業もフルマネージドでご支援します。

業務への影響を最小限に抑えるための段階的な移行も可能ですので、スムーズな本番導入まで安心してお任せいただけます。

シリーズ累計5,300社超の導入実績と事例

Veronaは、当社が展開しているネットワークオールクラウドシリーズの一部となっており、既に累計5,300社以上の企業様にご導入いただいています。

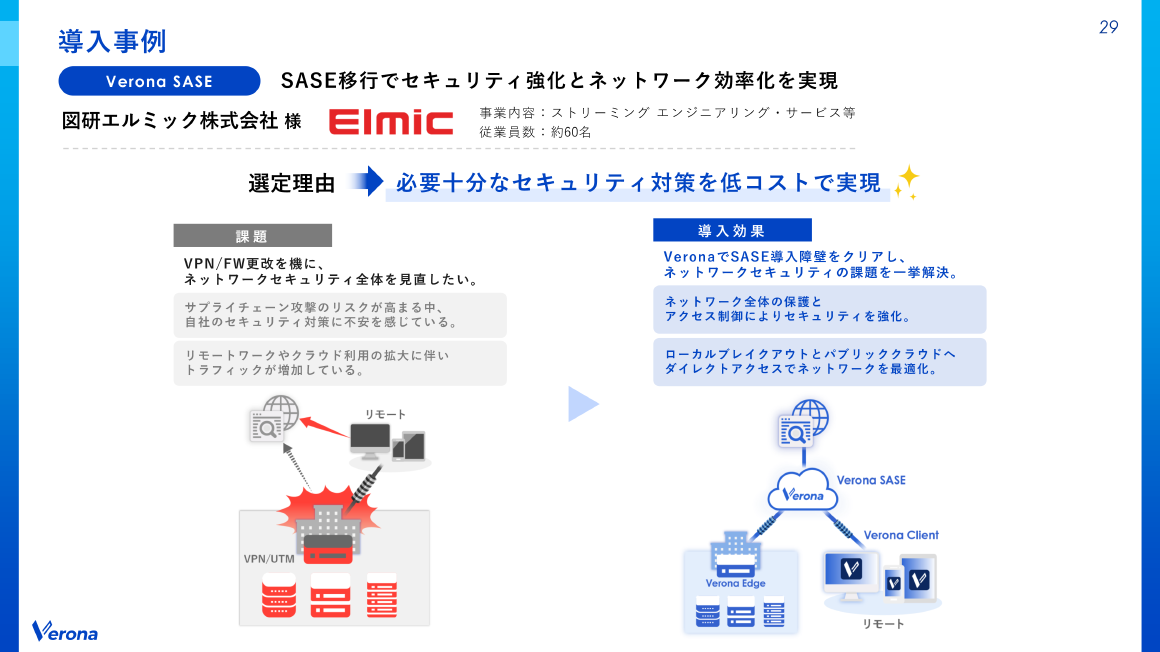

例えば、図研エルミック株式会社様では、VPN・ファイアウォールの更改をきっかけにVeronaを導入され、ネットワークセキュリティの課題を一挙に解決された点をご評価いただきました。

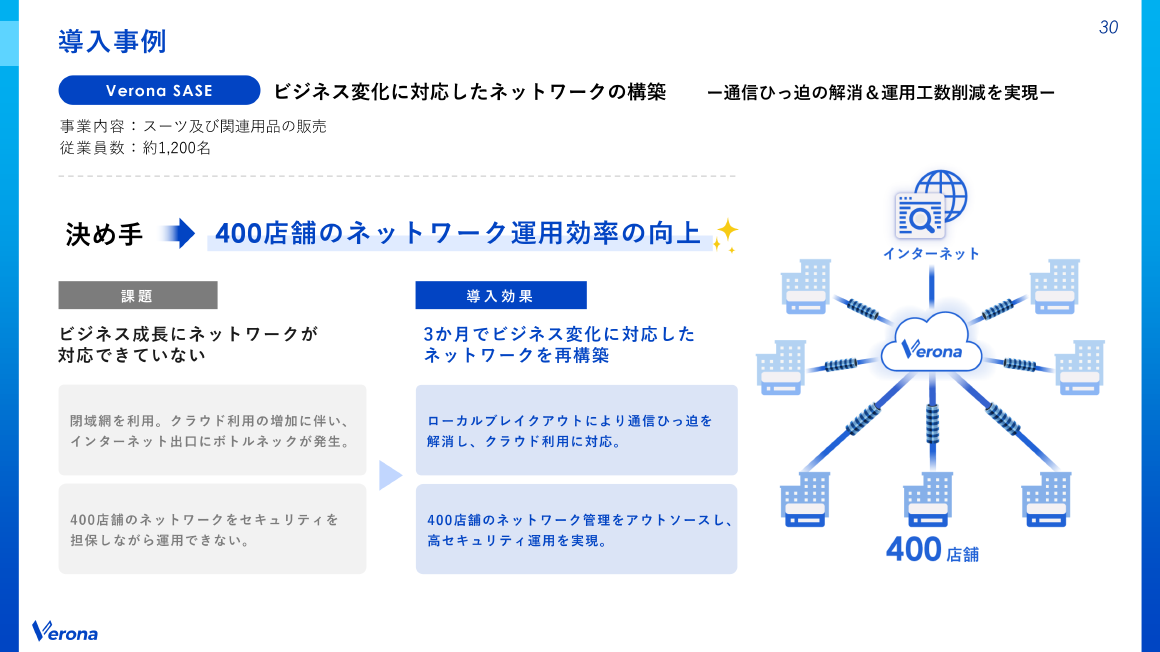

また、数百店舗を展開するアパレル企業様では、クラウド利用の増加による通信のボトルネックと、多拠点管理の運用負荷が大きな課題でしたが、Veronaの導入によりわずか3ヶ月で柔軟なネットワークを再構築することができました。

ローカルブレイクアウトで通信の逼迫を解消し、クラウド利用へもスムーズに対応できるように。数百店舗の管理をアウトソースすることで、運用効率とセキュリティの両立を実現された点が、採用の決め手となりました。

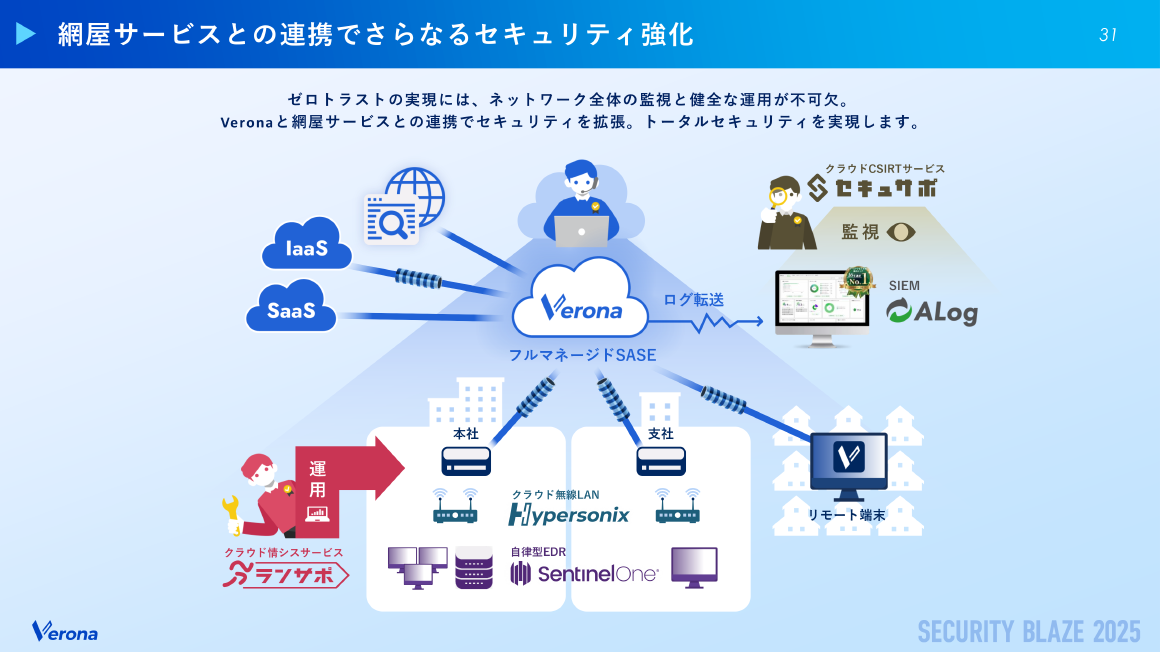

Veronaは、私たちのログ分析ソリューション「ALog」をはじめとする各サービスと連携することで、ネットワークからエンドポイントまでを守るトータルセキュリティを実現します。

今後も、お客様の安心・安全なネットワーク環境の実現を支えてまいります。ご清聴いただきありがとうございました。

【登壇企業】

株式会社網屋

https://www.amiya.co.jp/

セキュリティの力で社会の成功を守る、サイバーセキュリティ企業。AIテクノロジー搭載のログ分析ソリューションを主力とした「データセキュリティ事業」と、”ICTインフラのクラウド化”をコンセプトにSaaSネットワークを提供する「ネットワークセキュリティ事業」を展開。国産メーカーならではの独自性と扱いやすさで、セキュリティ市場をリードしています。