投稿:2025/12/05

更新:2025/12/01

AIと組織化されたサイバー攻撃にどう対処すべきなのか?──ANAグループでのサイバーセキュリティ対策

皆様、こんにちは。全日本空輸株式会社(ANA)のデジタル変革室にてサイバーセキュリティを担当している和田と申します。「Security BLAZE 2025」にお招きいただき、大変感謝申し上げます。

本日は、「AIと組織化されたサイバー攻撃にどのように対処すべきなのか」というテーマで、我々ANAグループの取り組みを交えながらお話しさせていただきます。皆様の事業活動におけるサイバーセキュリティ体制を考える上で、一つのヒントとなれば幸いです。

登壇者

全日本空輸株式会社 デジタル変革室 専門部長

和田 昭弘

ANAに入社後、国際線予約・発券・チェックインシステムの開発担当を経て、2014年よりサイバーセキュリティマネジメントを担当。 ANAグループ内のセキュリティ対策の立案以外に、ビジネスがネットワークで繋がっている現在において、産業全体でのサイバーレジリエンスを強化しなければ、通常のビジネスが行われない課題感の元、Collective Security(集団防御)に向けて産業横断や官民連携でのサイバーセキュリティ強化に向けた活動を実施中。

運航を支える「情報の安全」ANAグループのサイバーセキュリティ体制

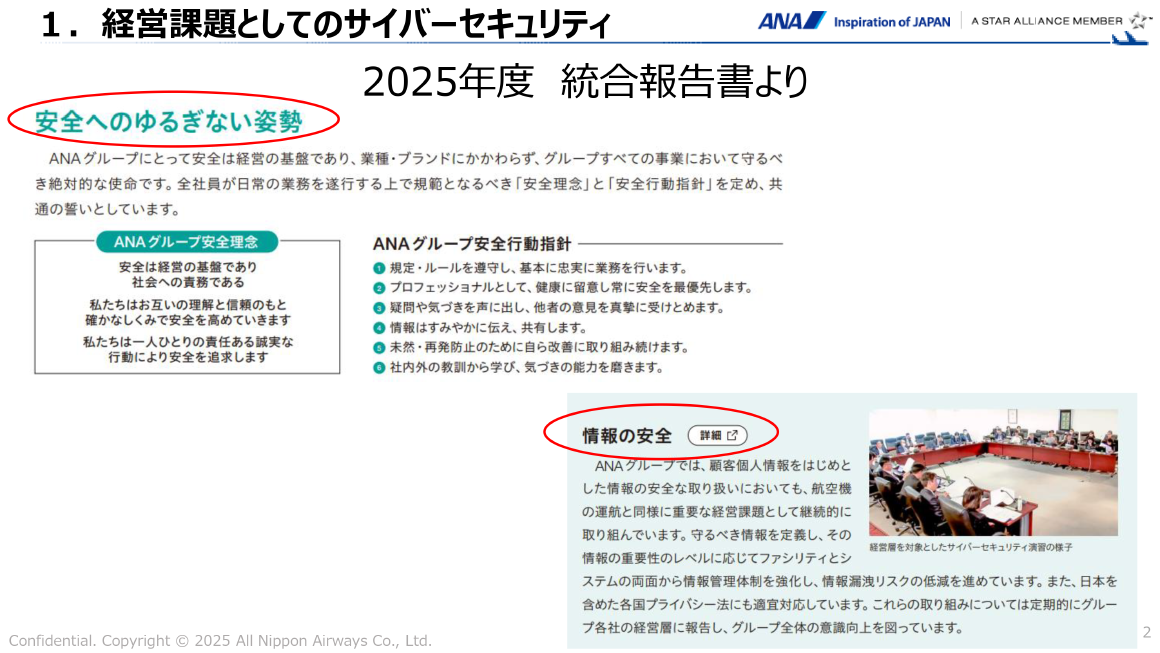

はじめに、我々ANAグループがサイバーセキュリティをどのように位置付けているかについてお話しします。

ANAグループにとって、最も重要な経営課題は「安全」です。安全な運航を守ることが経営の基盤であり、グループ全事業における絶対的な使命であると考えているからです。全役職員は年に一度のリカレント教育を受けるなど、常に安全への意識を高く持って業務に臨んでいます。

そして、同等のプライオリティで取り組んでいるのが「情報の安全」です。ANAグループでは、年間5,000万人以上分のお客様の予約記録や、約4,000万件にのぼるマイレージクラブ会員様の情報を保有しています。いわば個人情報の塊ともいえる事業であり、その取り扱いには細心の注意を払っています。

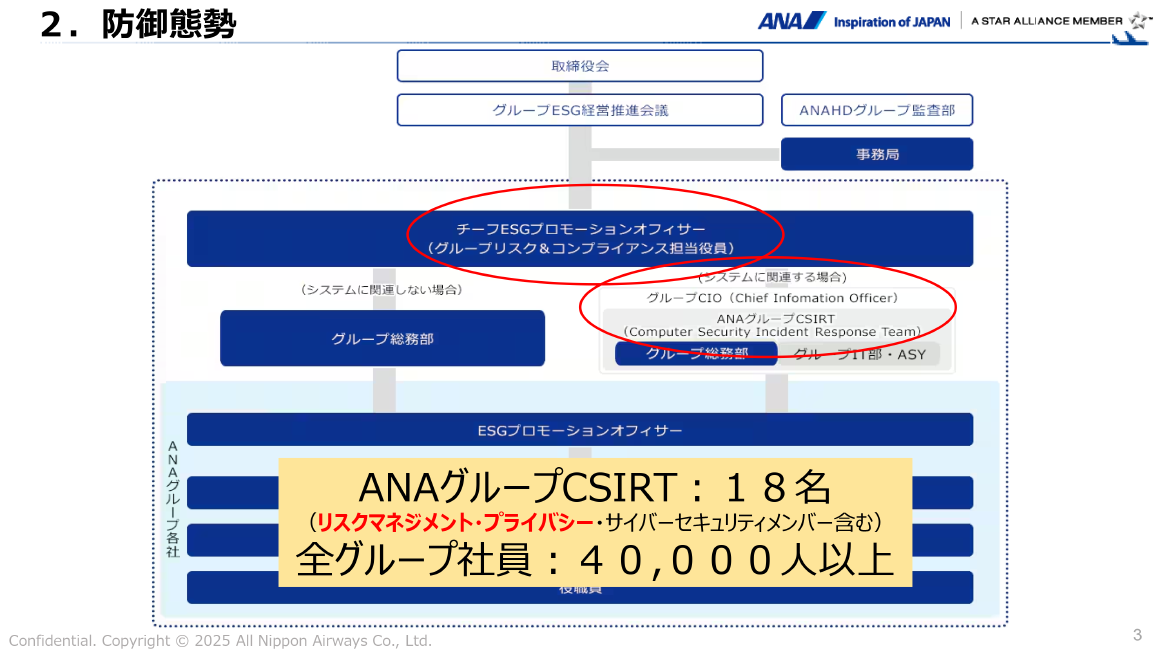

サイバーセキュリティは航空機事故や紛争・疫病などと同様、経営に深刻な影響を与える「経営リスク」の1つとして管理しており、全体のリスク管理はチーフESGプロモーションオフィサー、専門性の高いサイバーセキュリティ領域についてはグループCIO(最高情報責任者)が所轄する体制を敷いています。

その実働部隊として、グループ全体のインシデントレスポンスを担う「ANAグループCSIRT」を設置しています。CSIRTは約18名の人員で構成され、リスクマネジメント、ガバナンス、そしてサイバーセキュリティ実務の3チームがそれぞれ連携し、4万人以上のグループ社員を守る司令塔としての役割を果たしています。

◆CSIRT(シーサート)とは

「Computer Security Incident Response Team」の略。サイバーセキュリティに関するインシデント(事故)が発生した際に、原因究明や被害拡大の防止、復旧作業などを専門的に行う組織であり、平時には脆弱性情報の収集やセキュリティ教育なども担う。

近年のサイバー攻撃、5タイプの脅威と対策

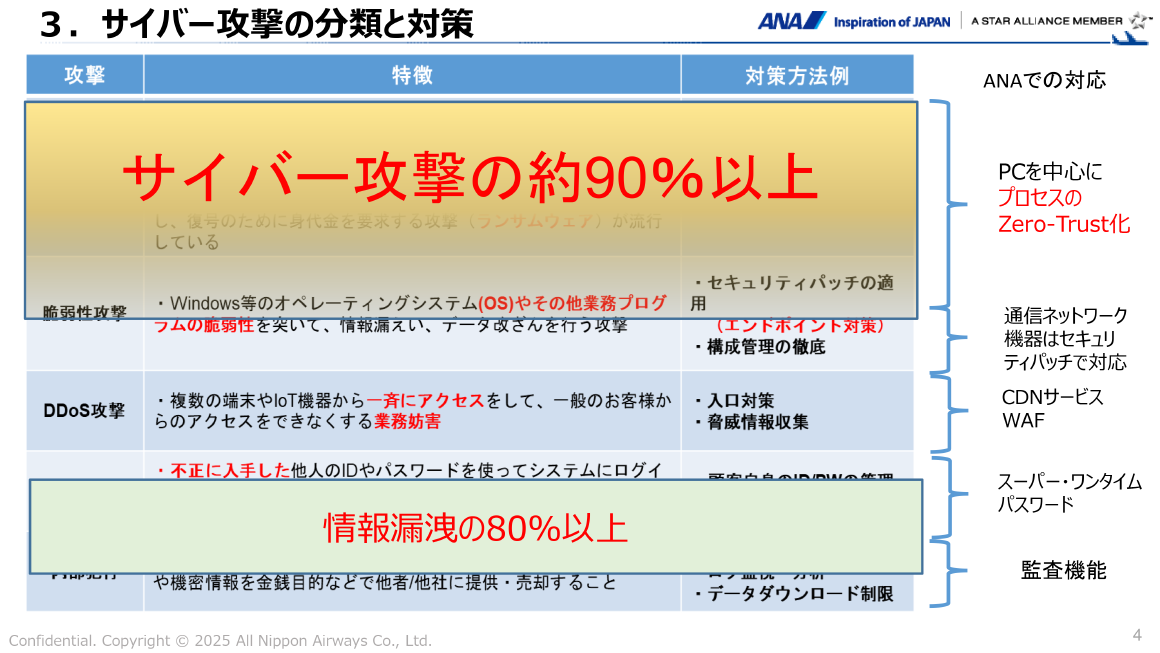

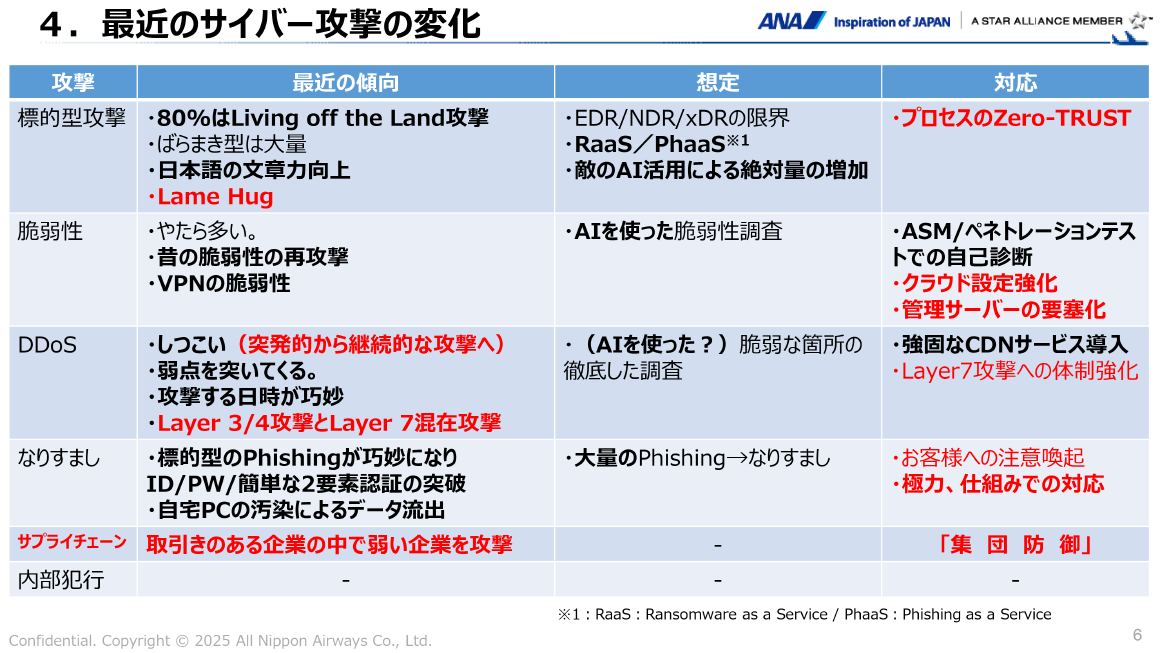

世の中には無数のサイバー攻撃が存在しますが、我々はそれらを大きく5つのカテゴリーに分類して対策を整理しています。

1. 標的型攻撃

不正なメールやURLを介してシステムにウイルスを侵入させ、個人情報や機密情報を窃取する攻撃です。近年猛威を振るうランサムウェアも、この一種として捉えています。

2. 脆弱性の攻撃

OSや業務プログラム、VPN装置などに存在するセキュリティ上の欠陥(脆弱性)を突き、システムに侵入して不正な操作を行う攻撃です。

3. DDoS攻撃 (Distributed Denial of Service attack)

多数の端末から標的のサーバーに一斉に大量のアクセスを送りつけ、サービスを停止に追い込む、業務妨害を目的とした攻撃です。

4. なりすまし

不正に入手したID・パスワードを用いて他人のアカウントにログインし、機密情報を盗んだり、マイルの不正交換や不正送金などを行ったりする攻撃です。

5. 内部犯行

従業員や委託先社員が、正規の権限でアクセスできる情報を不正に外部へ持ち出す行為です。

発生件数ベースで見ると、サイバー攻撃の約90%以上は「標的型攻撃」と「脆弱性の攻撃」で占められています。したがって、まずはこの2つへの対策を優先的に行うことが合理的です。

一方で、経営へのインパクトが大きい「情報漏洩」という観点で見ると、その80%以上は「なりすまし」と「内部犯行」が原因です。こちらは、システムの監査機能などを活用し、不正な兆候をいかに早く検知できるかが重要となります。

検知の限界を超える、LotL攻撃と生成AIのゼロデイ攻撃

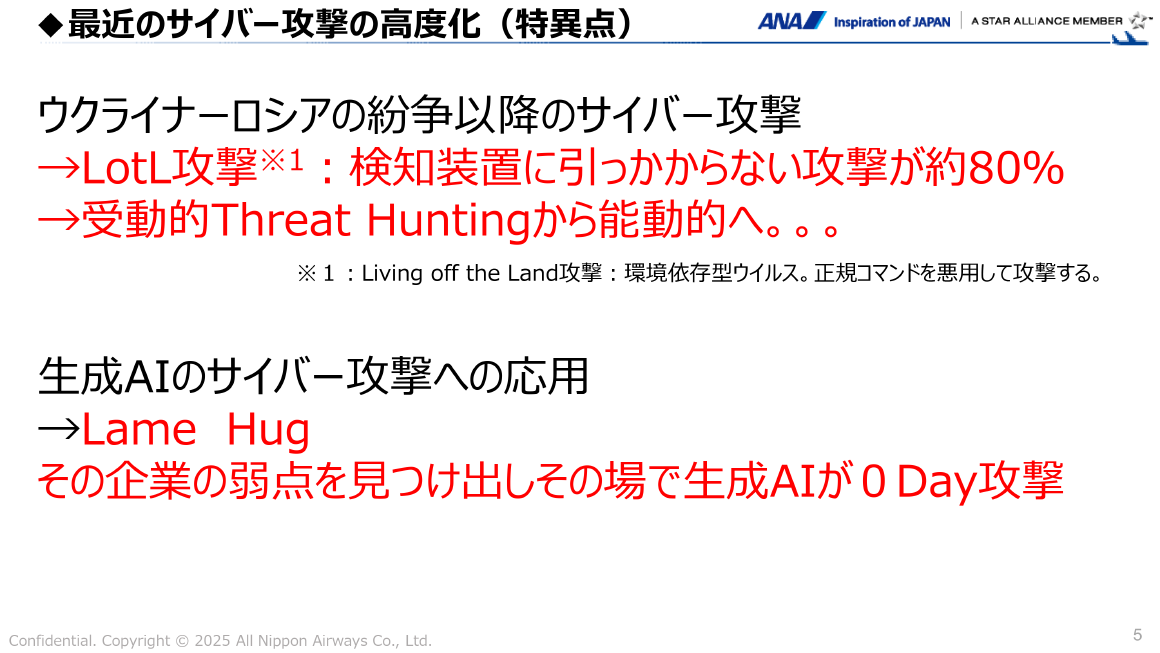

近年のサイバー攻撃は、従来の対策の延長線上では対応しきれないほど高度化しています。特に、ウクライナ・ロシア紛争以降、攻撃のレベルが一段上がったと感じており、その中でも特筆すべき脅威を2つご紹介します。

一つは、「LotL攻撃(Living off the Land攻撃)」です。これは「環境寄生型攻撃」とも呼ばれ、OSに標準搭載されている正規のコマンドプロンプトやPowerShellといったツールを悪用して攻撃を行います。正規ツールを使うため、従来の検知装置(EDRやNDR、SIEMなど)では異常として検知されにくいという非常に厄介な特徴があります。現在、標的型攻撃の約80%がこの手法を用いているとも言われています。

◆EDR/NDR/SIEMとは

EDR (Endpoint Detection and Response)はPC等の端末、NDR (Network Detection and Response)はネットワーク通信を監視するセキュリティソリューション。SIEM (Security Information and Event Management)は、それらを含む様々な機器のログを統合的に分析する仕組み。

検知装置からのアラートを起点に対応する「受動的スレッドハンティング」は、もはや効果がなくなりつつあります。今求められているのは、膨大なログの中から攻撃の痕跡を見つけ出し、仮説検証を繰り返して脅威をあぶり出す「能動的スレッドハンティング」です。しかし、これは高度な専門知識と膨大なリソースを要するため、多くのユーザー企業にとっては非常に厳しいといえます。

もう一つの脅威は、生成AIのサイバー攻撃への応用です。例えば「Lame Hug」という攻撃ツールは、標的企業の弱点を自動で探し出し、その場でゼロデイ攻撃を仕掛けることが可能とされています。

◆ゼロデイ攻撃とは

ソフトウェアの脆弱性が発見されてから、開発元が修正パッチを提供するまでの期間(ゼロデイ期間)を狙って行われるサイバー攻撃。対策が存在しないため、防御が極めて困難とされる。

これまでは、脆弱性が公表されてからパッチを適用するまでのスピードが問われていましたが、これからは「弱点が見つかった瞬間に攻撃される」という前提で防御を考えなければなりません。守り方も一段レベルを上げる必要に迫られています。

タイプ別・近年のサイバー攻撃の変化と求められる対策

こうした脅威の高度化を踏まえ、先ほどの5つの分類ごとに、近年の攻撃の変化と私たちが考えるべき対策の方向性をもう少し詳しく見ていきます。

標的型攻撃の変化と対策

LotL攻撃が主流となり、AIの活用で大量のばらまき型メールが、極めて流暢で自然な日本語で送られてくるようになりました。また、RaaS(Ransomware as a Service)やPhaaS(Phishing as a Service)といった攻撃のサービス化・組織化も進み、素人が太刀打ちできるレベルではありません。

◆RaaSとは

「Ransomware as a Service」の略。ランサムウェアの開発者が、攻撃の実行者に対してマルウェアやインフラをサービスとして提供し、得られた身代金の一部を報酬として受け取るビジネスモデル。これにより、高度な技術を持たない攻撃者でも容易にランサムウェア攻撃を実行できるようになった。

◆PhaaSとは

「Phishing as a Service」の略。フィッシング攻撃に必要なツールキット(偽のログインページ、メールテンプレート等)や配信インフラをサービスとして提供するビジネスモデル。利用者は専門知識がなくても、巧妙なフィッシング詐欺を簡単に実行できるため、攻撃の大量発生につながっている。

もはや侵入を100%防ぐことは困難な時代に突入したといえます。そこで重要になるのが、侵入された後の挙動を制御する「プロセスゼロトラスト化」という考え方です。これについては後ほど詳しく解説します。

脆弱性攻撃の変化と対策

VPN装置の脆弱性を突いたリモートワーク環境への侵入が増加しており、AIによる脆弱性調査が自動で行われていると推測されます。これに対抗するためには、ASM(Attack Surface Management)も重要です。

◆ASMとは

「Attack Surface Management」の略。攻撃対象領域管理とも呼ばれ、インターネットからアクセス可能な自社のIT資産(攻撃面)を継続的に発見・評価し、脆弱性を管理するプロセス。

DDoS攻撃の変化と対策

攻撃は一時的なものから、企業の弱点を狙って繰り返し行われる執拗なものへと変化しています。特に、Webアプリケーションの正常な機能を悪用してサーバーに負荷をかけるレイヤー7攻撃は、通常のアクセスとの見分けがつきにくく、防御が困難です。

これにはCDN(Content Delivery Network)のような強固な防御サービスの導入が必須です。また、どこからが攻撃でどこまでがビジネス上の高負荷なのか、アクセスの閾値を定義し、ビジネス判断を下せる体制を整えることも求められます。

◆CDNとは

「Content Delivery Network」の略。Webサイトの画像や動画といったコンテンツを、世界中に分散配置されたキャッシュサーバーに一時保存し、ユーザーに最も近いサーバーから配信する。Webサイトの表示を高速化するだけでなく、大量のアクセスを分散させてサーバーダウンを防いだり、DDoS攻撃のような悪意のあるトラフィックをオリジンサーバーに到達する前に吸収・遮断したりするセキュリティ機能も提供する。

なりすまし攻撃の変化と対策

巧妙なフィッシングにより、ID・パスワードや簡単な二要素認証は突破されるのが当たり前になってきました。お客様自身にもパスワードの定期的な変更や、より強固な認証方式への移行をお願いしていますが、攻撃のスピードに追いつくのが難しいのが実情です。

サプライチェーン攻撃

取引先企業の中でセキュリティ対策が手薄な企業を踏み台にし、サプライチェーン全体に被害を及ぼす攻撃です。これに対しては、個社での対策には限界があり、業界全体で防御レベルを底上げする「集団防御」しかありません。

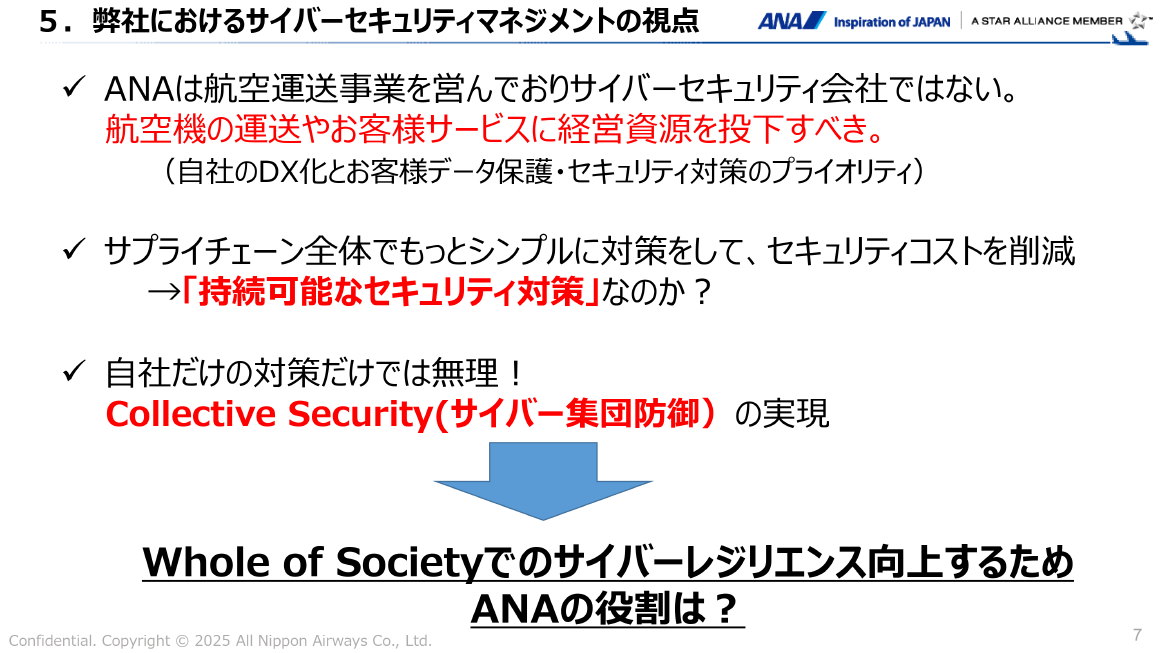

「持続可能なセキュリティ」と「コレクティブセキュリティ(集団防御)」の実現へ

ここまで様々な脅威と対策について述べてきましたが、我々はサイバーセキュリティの専門企業ではなく、航空運送事業を営む企業です。経営資源は、本来、お客様へのサービスや安全運航のために投下すべきものです。

そのため、セキュリティ対策においてはプライオリティをつけざるを得ません。DXやお客様のデータ保護は推進しつつも、無限にコストをかけることはできません。多数の検知装置を導入し続ける現状が、果たして「持続可能なセキュリティ対策」なのか、常に自問自答する必要があります。

サプライチェーン全体でシンプルかつ効果的な対策を共有し、コストを抑制していく視点。そして、自社だけで抱え込まず、社会全体で脅威に立ち向かう「コレクティブセキュリティ(集団防御)」を実現していくこと。これらが、今後のセキュリティマネジメントの鍵になると考えています。

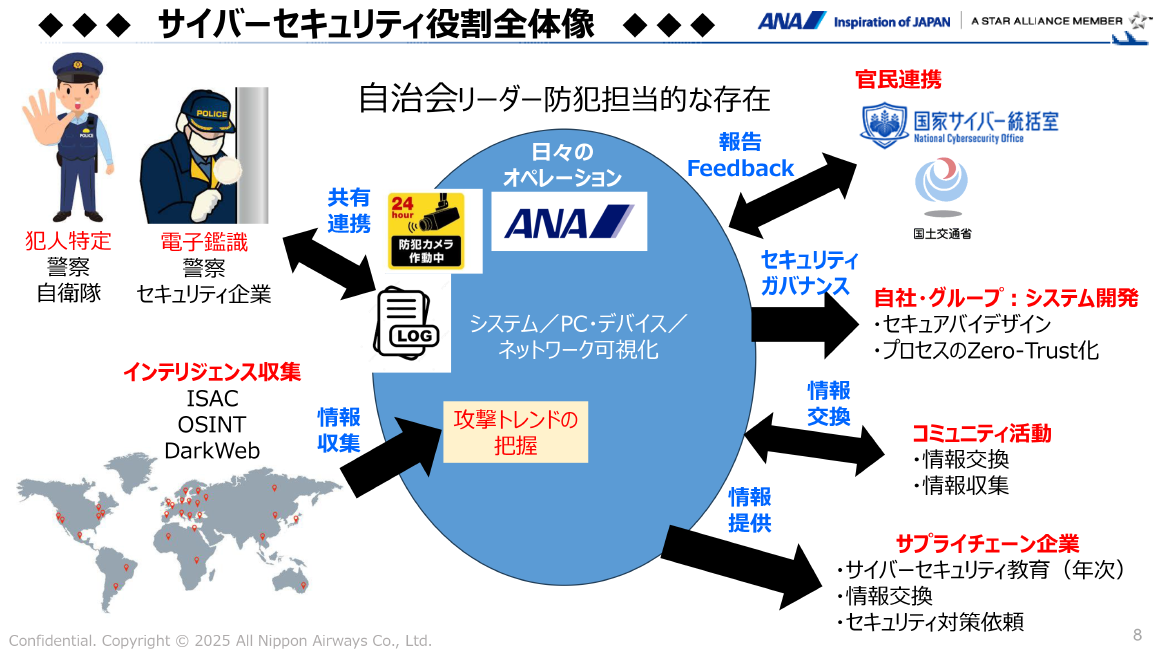

基幹輸送インフラ企業である私たちも、攻撃者を特定したり逮捕したりすることはできません。私たちが担うべき役割は、「自治会の防犯担当」のようなものだと考えています。つまり専門機関と連携・情報共有し、コミュニティ全体の防御力を高めるハブとなる役割です。

具体的には、以下のような活動を通じてコレクティブセキュリティの実現を目指しています。

-

専門機関との連携

インシデント発生時には、警察や専門のセキュリティ企業と連携し、フォレンジック(電子鑑識)調査などを通じて客観的な原因究明を行います。 -

インテリジェンスの収集

ISAC(Information Sharing and Analysis Center)のような業界ごとの情報共有機関や、OSINT(Open-Source Intelligence)を活用して攻撃の最新トレンドを把握します。ダークウェブを監視し、自社情報が流出していないかの確認も行っています。 -

官民連携

監督官庁である国土交通省や国のサイバーセキュリティ機関と緊密に連携し、インシデント情報の報告やフィードバック交換を行える関係を構築しています。 -

サプライチェーンへの働きかけ

取引先企業に対し、セキュリティ対策の依頼や年次のセキュリティ教育を実施し、サプライチェーン全体のレベルアップを図っています。

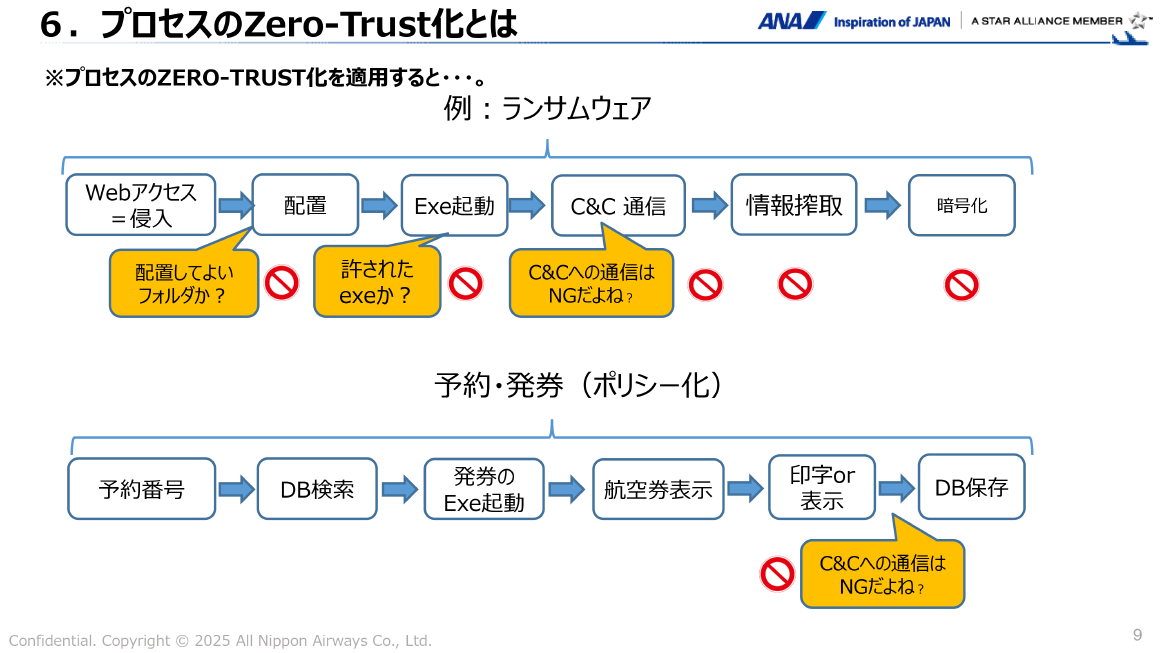

ANAが実践する「プロセスゼロトラスト化」とコミュニティ活動

コレクティブセキュリティの考え方を基盤としつつ、社内では具体的な防御策も進めています。その中でも特に重視しているのが「プロセスゼロトラスト化」です。

これは、「侵入されること」を前提とした考え方です。例えばランサムウェアは、「侵入→ファイル配置→実行ファイル起動→C&C通信→暗号化→脅迫」という一連のプロセスを踏みます。我々はこのプロセスの一つひとつに着目し、「そもそもこの業務プロセスにC&C通信は存在しないはずだ」「許可されていないフォルダにファイルが配置されるのはおかしい」といったポリシーを定義します。

◆C&C通信とは

「Command and Control」の略。攻撃者がマルウェアに感染させた端末を遠隔で操作するために行う通信のこと。不正な指示を送ったり、窃取した情報を外部に送信したりするために使われる。

自社の正規の業務プロセス(例:航空券の予約発券プロセス)をシステムレベルで可視化・ポリシー化し、そのプロセスから逸脱する動きは、たとえ正規のツールを使ったものであってもすべてブロックする。これにより、万が一マルウェアに侵入されても、悪意のある活動を実行させない、「感染しても発症しない」仕組みを構築することを目指しています。

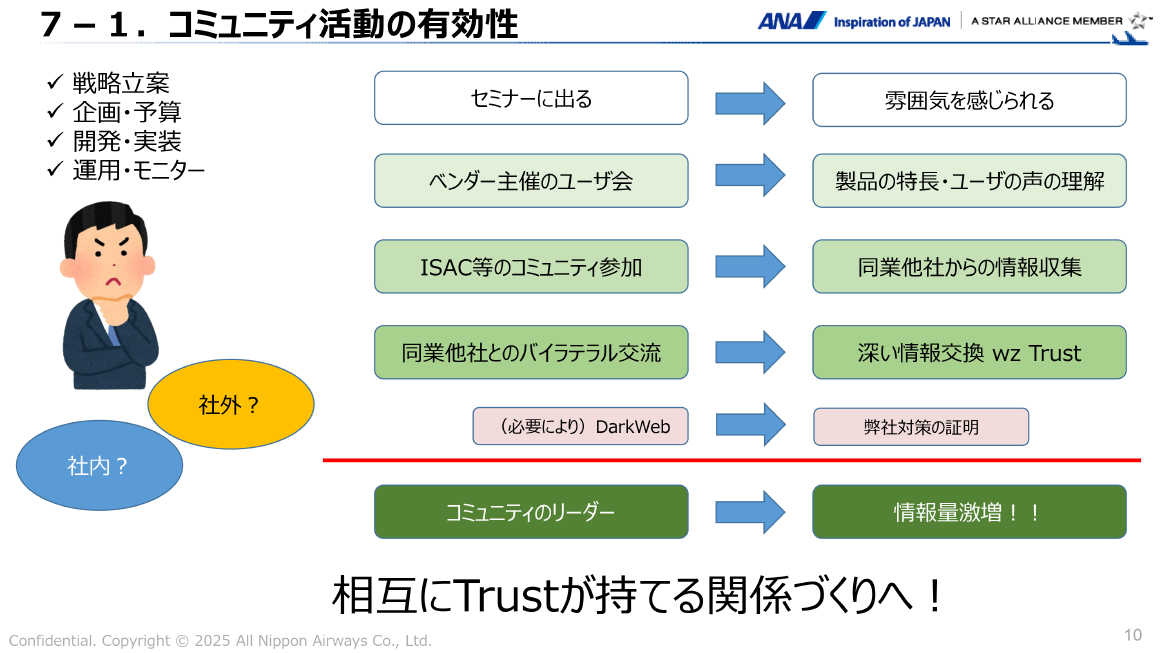

そしてもう一つ、非常に重要だと考えているのがコミュニティ活動です。社内だけで情報を集めていても、最善の解を見つけるのは困難です。セミナーへの参加はもちろん、ISACやベンダーのユーザー会、同業他社との交流などを通じて、他社の知見を積極的に学び、自社の戦略に活かしていくことが不可欠です。

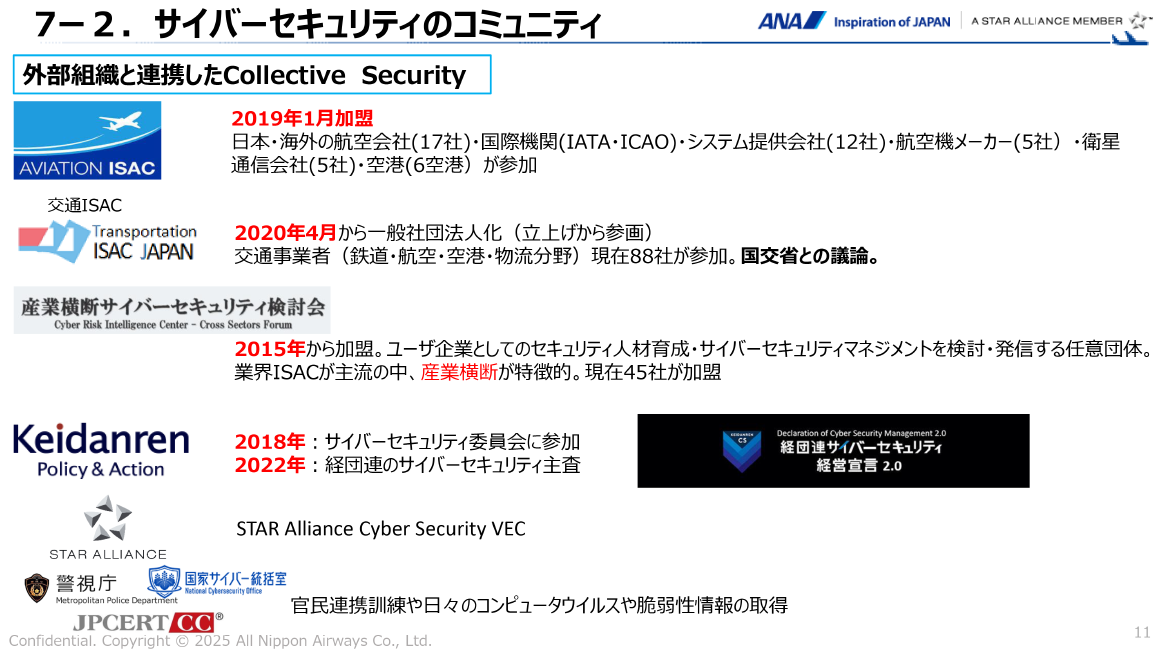

私たちも航空業界の「Aviation-ISAC」や国内交通インフラの「交通ISAC」また「産業横断サイバーセキュリティ検討会」、経団連の委員会など様々なコミュニティに積極的に参加し、得られた知見を社内の訓練や教育にフィードバックしています。

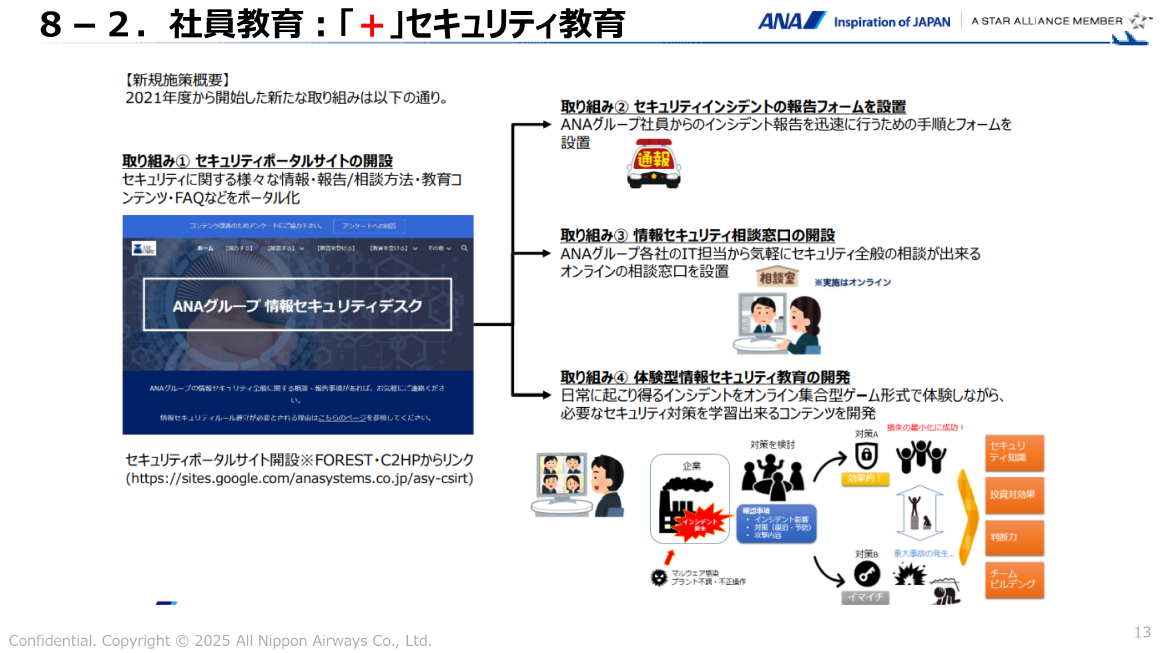

社内教育では「プラス・セキュリティ」という考え方を掲げています。専門家ではない一般従業員に対し、それぞれの業務にセキュリティの知識を「プラス」してもらうことで、組織全体のセキュリティ意識の底上げを図っています。

AIと組織化されたサイバー攻撃にどう対処すべきか?3つの提案

最後に、本日のまとめとして、「AIと組織化されたサイバー攻撃」に立ち向かうための3つの提案をさせていただきます。

1. システムのHygiene(衛生管理)

高度なスレッドハンティング体制を構築するのが難しいのであれば、まずやるべきは自社のシステム構成を正確に把握し、管理することです。ASMなどを活用して「外からどう見えているか」を常に監視し、やられにくい環境を維持することが基本のキとなります。

2. プロセスのゼロトラスト化

個別のウイルス検知にフォーカスするのではなく、自社の業務プロセスそのものを防御の軸に据えるアプローチです。正規のプロセスを可視化・定義し、それ以外の動作を一切許可しないことで、「侵入されても発症させない」レジリエンス(回復力)の高い環境を構築できます。

3. コレクティブセキュリティへの積極的な参加

セキュリティ担当者は、社内だけに留まらず、積極的に外部のコミュニティに参加すべきです。他社の事例を学び、共にレジリエンスを高める活動を通じて、自社の進むべき方向性を見出すことができます。「自治会の防災担当」のような仲間を業界や社会全体で増やしていくことが、これからの日本全体のサイバーセキュリティ能力向上につながると信じています。

ご清聴ありがとうございました。