投稿:2025/12/05

更新:2025/12/01

実は民間企業の経営に影響大!──ACD関連法の全てと企業経営への思わぬ影響

※本記事は、2025/11/19-20開催『Security BLAZE 2025』で配信された講演内容を元に、イベントを主催した網屋側で講演内容を書き起こしたものです。

多摩大学大学院の西尾です。今回は、2025年に成立した「ACD関連法案」が皆様の企業経営にどのような影響を及ぼすのかをテーマにお話しします。

「ACD」という言葉に、まだ馴染みのない方も多いかもしれません。しかし、この法律は皆様の事業活動に直接関わる、極めて重要なものです。そこで今回は、ACDの意味や定義、法律の読み解き方から、近年猛威を振るう「インフォスティーラー」というマルウェアの実態、そして私たちが今後取るべき対策まで、皆様と一緒に考えていきたいと思います。

登壇者

多摩大学 客員教授

西尾 素己

幼少期より世界各国の著名ホワイトハットと共に互いに各々のサーバーに対して侵入を試みる「模擬戦」を通じてサイバーセキュリティ技術を独学。2社の新規事業立ち上げの後に、国内セキュリティベンダーで基礎技術研究に従事。大手検索エンジン企業を経てコンサルティングファームに参画。多摩大学、東京大学、Pacific Forumにも在籍し、サイバーセキュリティを学術、経済、安全保障の3つの視点から分析し、官学民へ支援を展開する。

ACD関連法案を読み解く - 企業経営への「思わぬ影響」とは

まず、本日の主題であるACD関連法案について読み解いていきましょう。ACDとはActive Cyber Defense(能動的サイバー防御)の略で、法律の正式名称は「サイバー対処能力強化法」といいます。

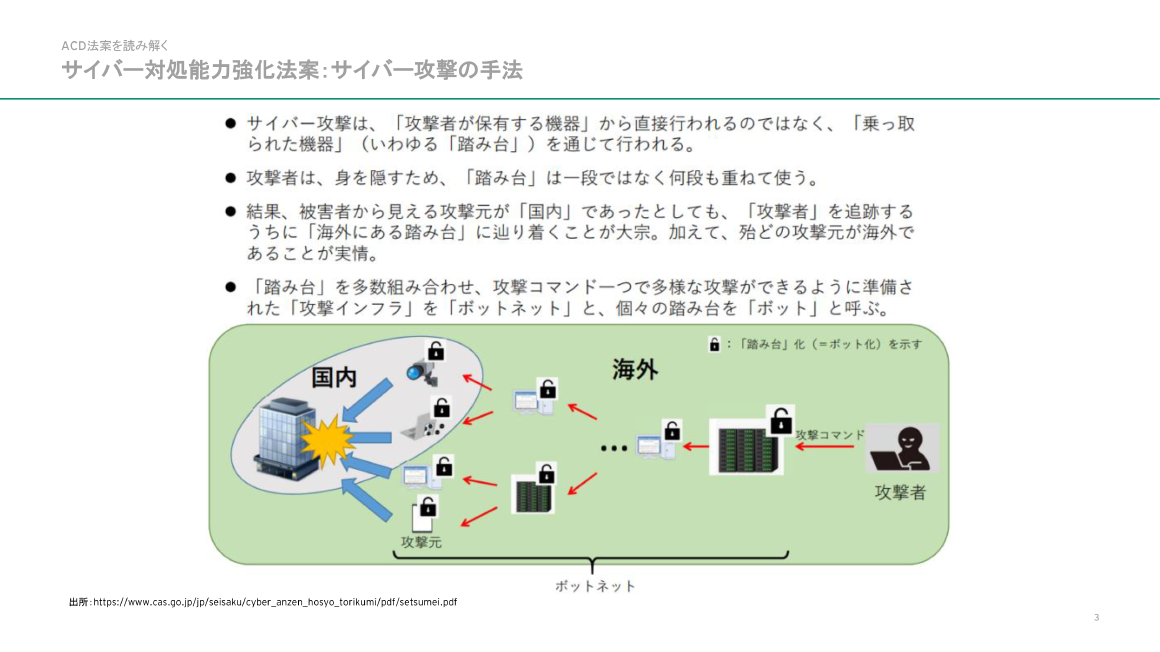

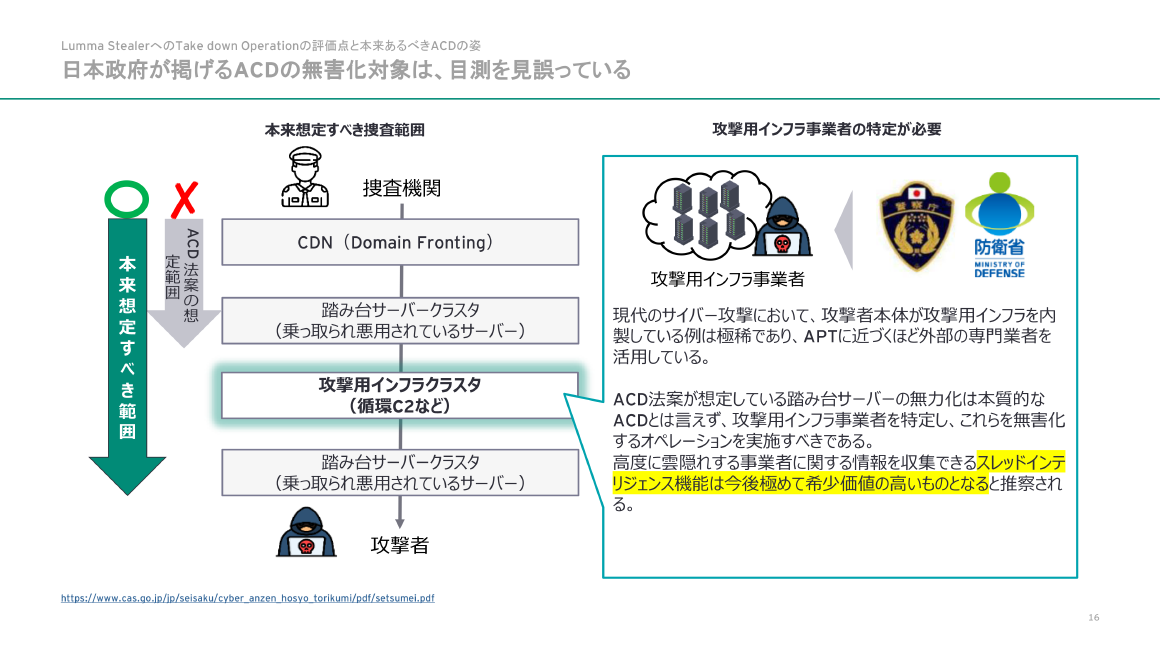

この法律の根底にある考え方は、国の資料によれば、サイバー攻撃は攻撃者から直接行われるのではなく、「ボット」に感染して乗っ取られたサーバー(いわゆる「踏み台」)を何段も経由して行われる、というものです。

であるならば、踏み台になっているサーバーを全て無力化すればサイバー攻撃は止まるはずという思想に基づいて設計されています。

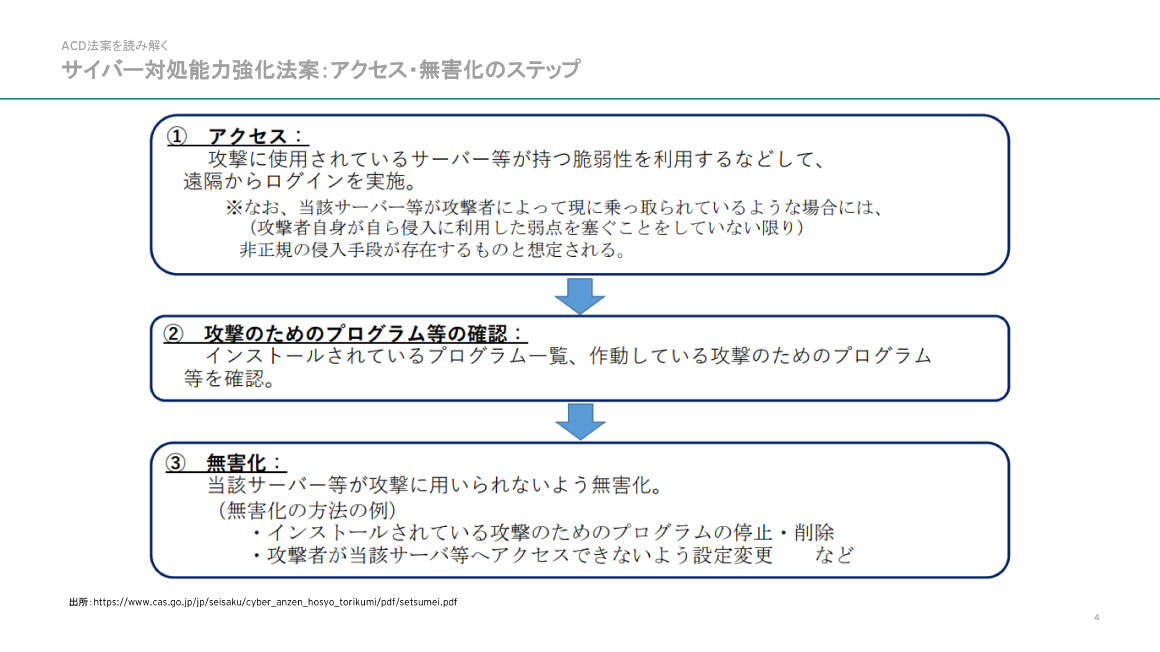

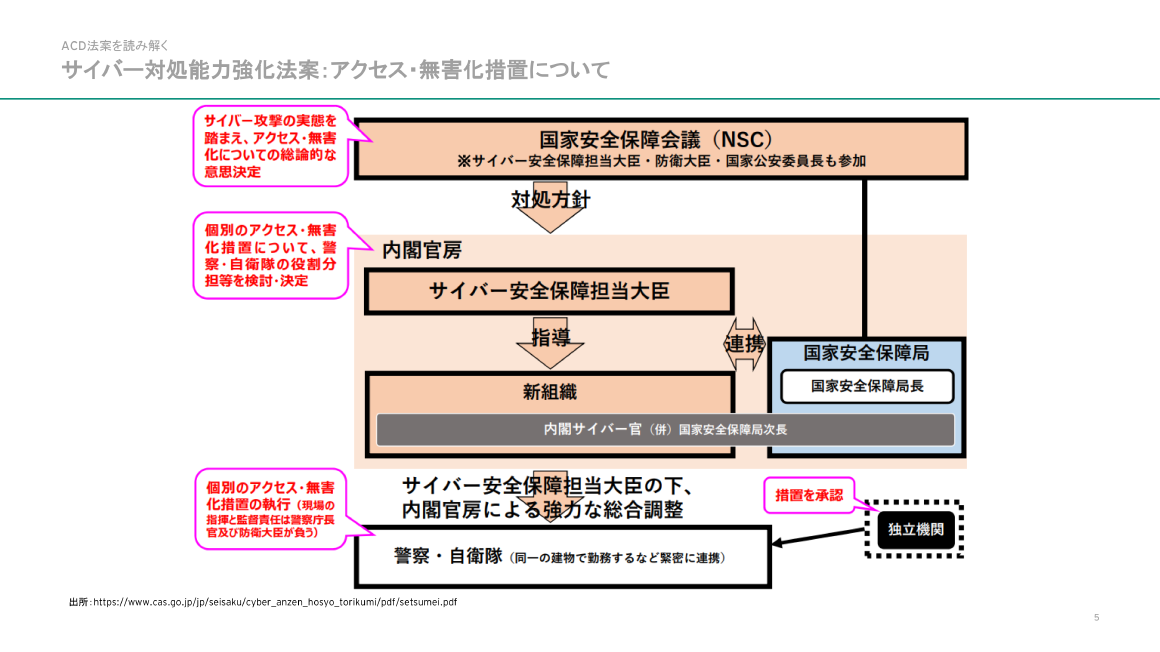

そして、その「無害化措置」を誰が、どのように行うのか。法律では、警察や自衛隊が、攻撃者と同様の手法、つまりサイバー攻撃によってボット化されたサーバーに侵入し無力化することが可能とされています。

皆様、この説明を聞いて、これは政府機関や一部の重要インフラ企業だけの話だと思われませんでしたか。実は全くそうではなく、これは全ての企業、全ての個人に関わる、極めて重要な話なのです。

この法律が民間企業にもたらす「思わぬ影響」、それは2つの大きなリスクです。

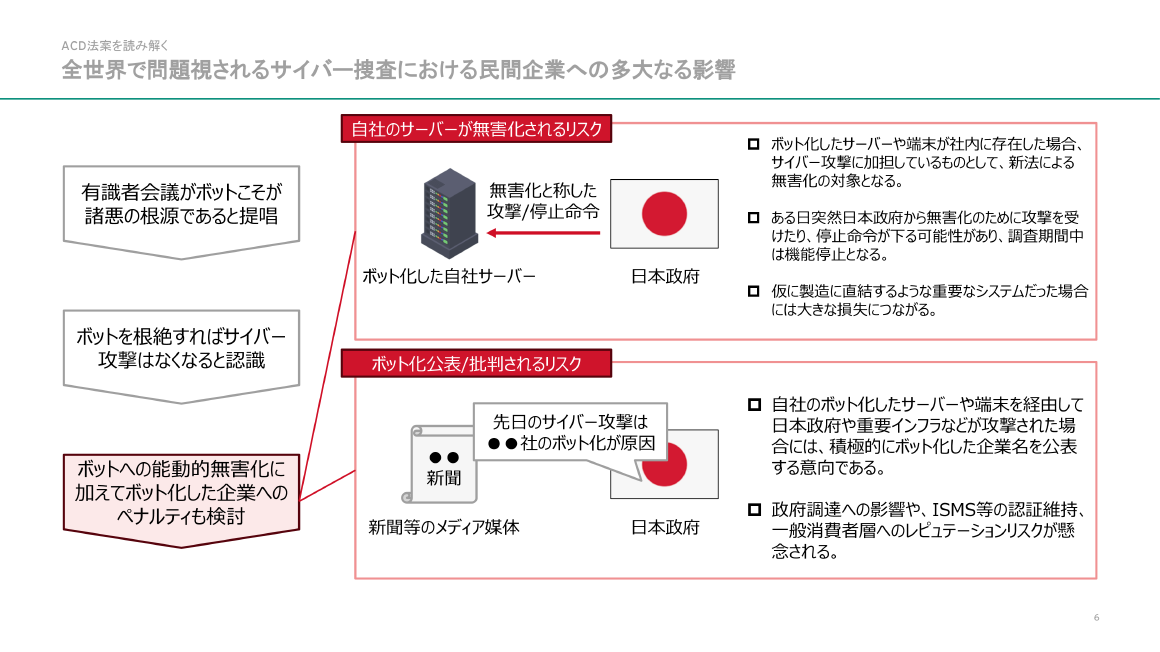

1. 自社のサーバーが「無害化」されるリスク

もし、皆様の会社のサーバーが何らかの理由でボットに感染し、政府機関などへの攻撃の踏み台として使われたとします。その場合、この法律に基づいて、政府が皆様の会社に対し、そのサーバーの停止命令を出すことができます。そして、もしそれに従わなければ、政府がそのサーバーを合法的に攻撃(無害化)することが可能になるのです。

2. ボット化した事実が公表され、レピュテーションが毀損されるリスク

これまでは「A社がサイバー攻撃を受けた」という報道でした。しかし今後は、「B社への攻撃は、踏み台となったA社のサーバーが原因だった」という形で、意図せず攻撃に加担してしまった企業名が公表され、社会的な批判や政府調達への影響、認証維持への懸念など、深刻なレピュテーションリスクに晒される可能性があります。

サイバーセキュリティ投資の動機付けの変化

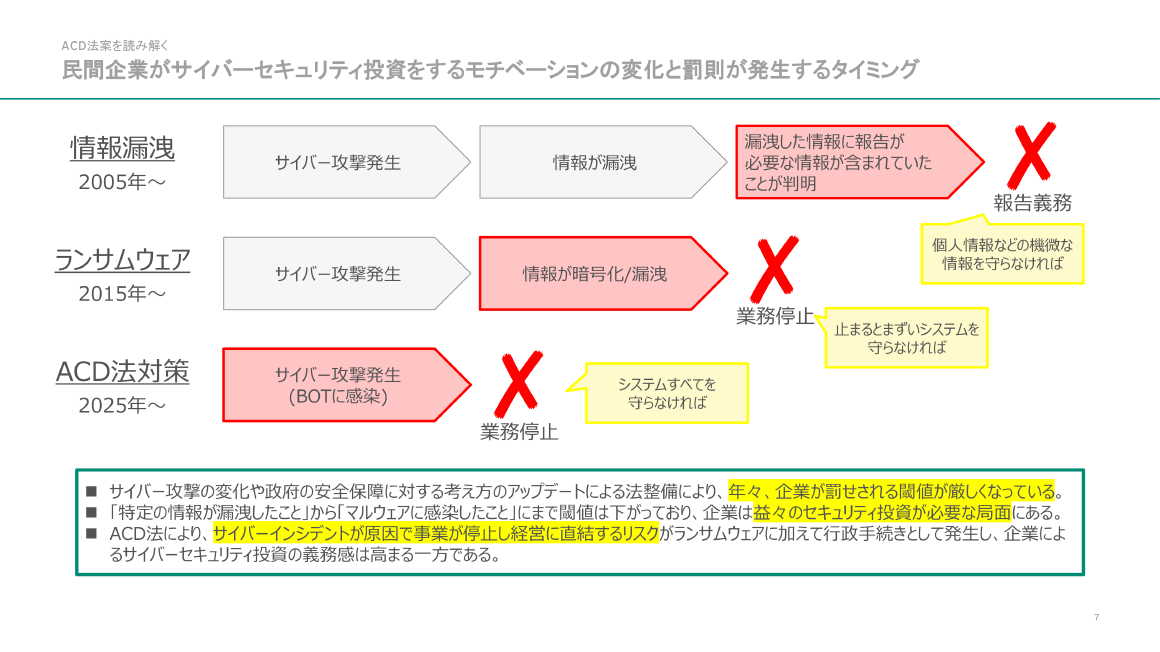

このACD関連法の成立は、企業がサイバーセキュリティ投資を行うモチベーションを根本から変えるものです。その変化を、過去からの流れで見てみましょう。

-

2005年頃~(情報漏えい対策の時代)

この時代に企業が守るべき対象は、個人情報など、法律で保護が定められた「特定の情報」でした。サイバー攻撃を受けても、その特定の情報が漏えいさえしなければ、行政罰の対象となる閾値には達しませんでした。 -

2015年頃~(ランサムウェア対策の時代)

ランサムウェアの登場により、状況は一変します。攻撃を受けた時点で情報が暗号化され、事業が停止してしまう。罰せられる閾値が「マルウェアに感染したこと」そのものにまで下がり、企業は「止まるとまずい重要なシステム」を守る必要に迫られました。 -

2025年~(ACD法対策の時代)

そしてACD関連法により、罰せられる閾値はさらに手前に来ました。自社が直接の被害者でなくとも、「ボットに感染し、踏み台になった」という事実だけで、政府から事業停止のリスクを負わされるのです。もはや守るべきは「特定の情報」や「特定のシステム」ではありません。「会社のシステムすべて」をボットに感染しないように守らなければならない。何をどこまでやれば良いのかが非常に曖昧な、しかしセキュリティ投資への義務感が一層高まる時代に突入したのです。

実世界で起きたACD介入とインフォスティーラー型攻撃の実態

「政府が民間企業のサーバーを攻撃するなんて、本当に起こるのか?」と思われるかもしれません。しかし、同様のACD介入は、既に実世界で起きています。

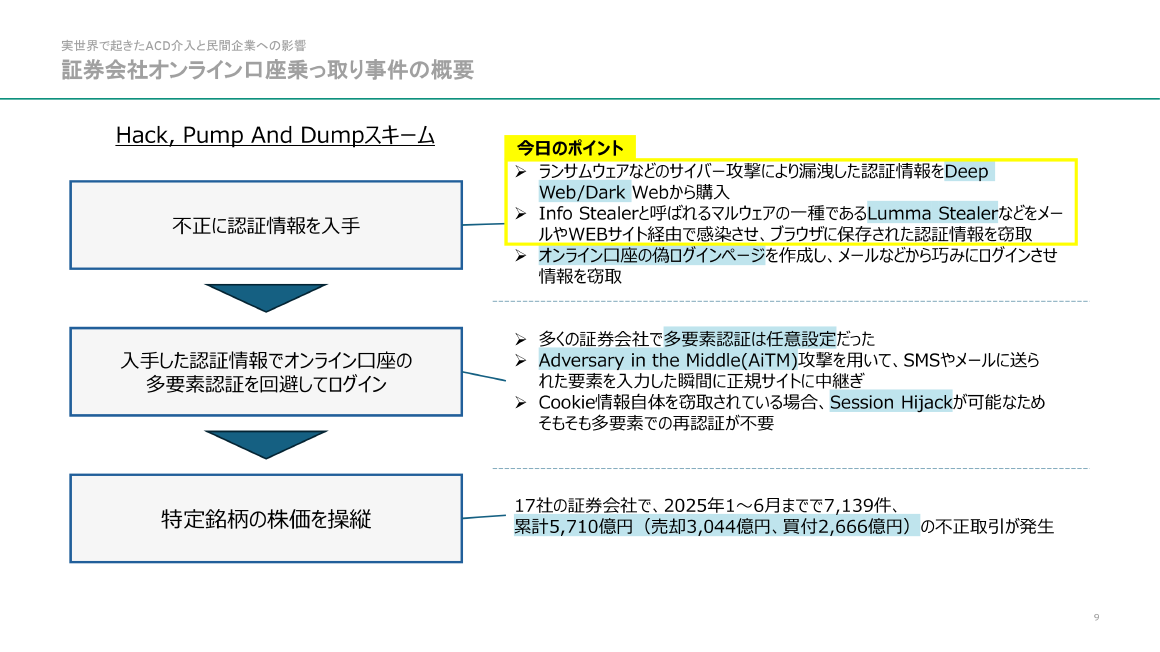

2025年の年初に日本を騒がせた、証券会社のオンライン口座乗っ取り事件を覚えているでしょうか?累計5,700億円もの不正取引が発生したこの事件、多要素認証の突破手法ばかりが注目されましたが、最も重要なポイントは、攻撃者が攻撃を開始する時点で、既に被害者のIDとパスワードという認証情報を入手していたという点です。

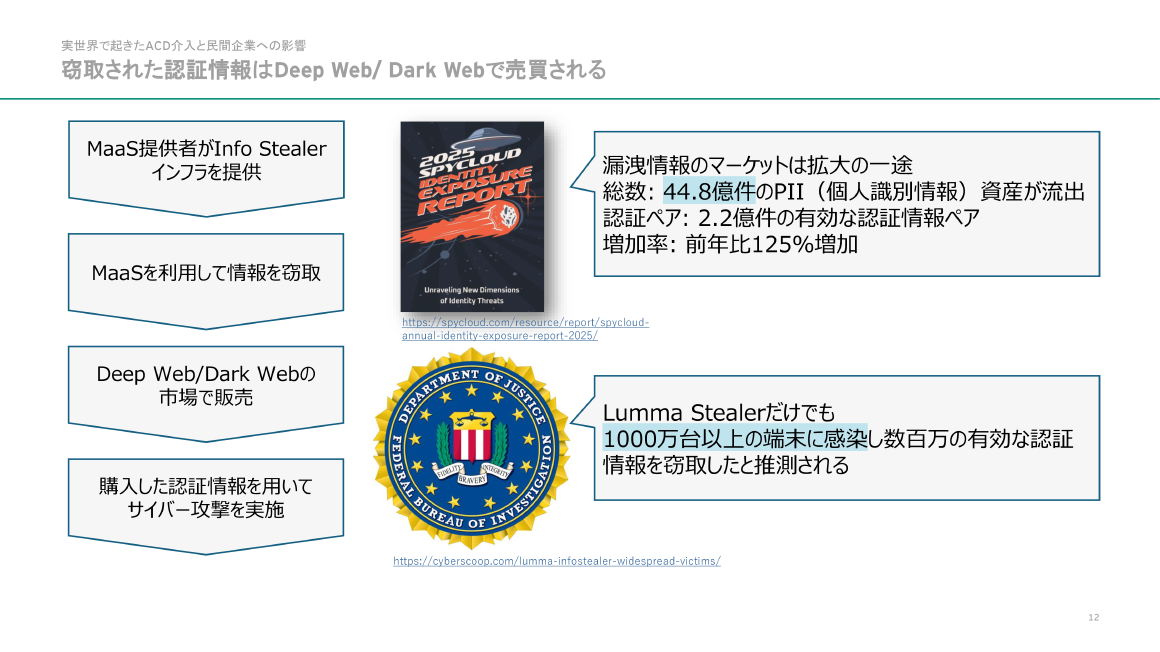

では、その認証情報はどこから漏れたのか。その元凶が「インフォスティーラー」というマルウェアです。

◆インフォスティーラーとは

感染したPCのブラウザ等に保存されているID、パスワード、Cookieといった認証情報を窃取し、外部のサーバーに送信することに特化したマルウェア。窃取された認証情報は、ダークウェブなどで売買され、他のサイバー犯罪者に利用される。

このインフォスティーラーは、EDR(Endpoint Detection and Response)などでの検知が非常に困難です。情報を外部に送信するという振る舞い自体は、正規のアプリケーションでも日常的に行われるため、誤検知を避けるのが難しいのです。

◆EDRとは

「Endpoint Detection and Response」の略。PCやサーバーなどのエンドポイント(端末)を継続的に監視し、従来のアンチウイルスでは検知が難しい不審な挙動を検知・記録するセキュリティソリューション。サイバー攻撃の兆候を早期に発見し、侵入後の迅速な調査や対応(端末の隔離など)を可能にすることを目的とする。

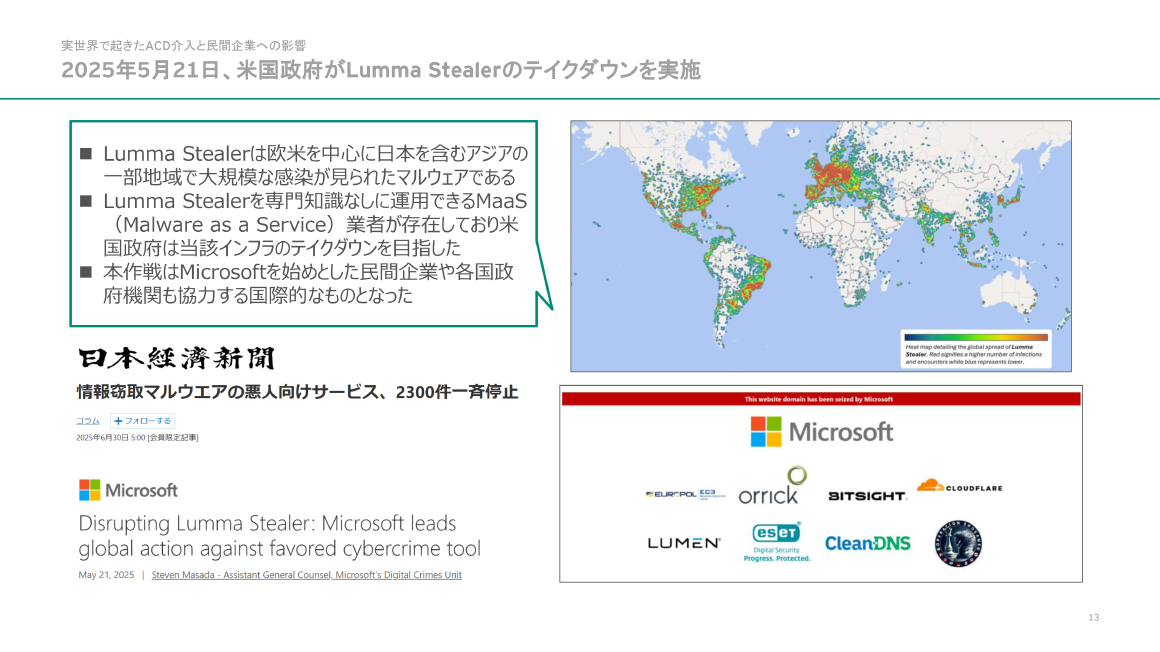

このインフォスティーラーの中でも最大手である「Lumma Stealer」は、世界で1,000万台以上の端末に感染していると推測されています。窃取された膨大な認証情報がダークウェブ市場で売買され、それを購入した犯罪者が、今回の証券口座乗っ取り事件を引き起こしたのです。

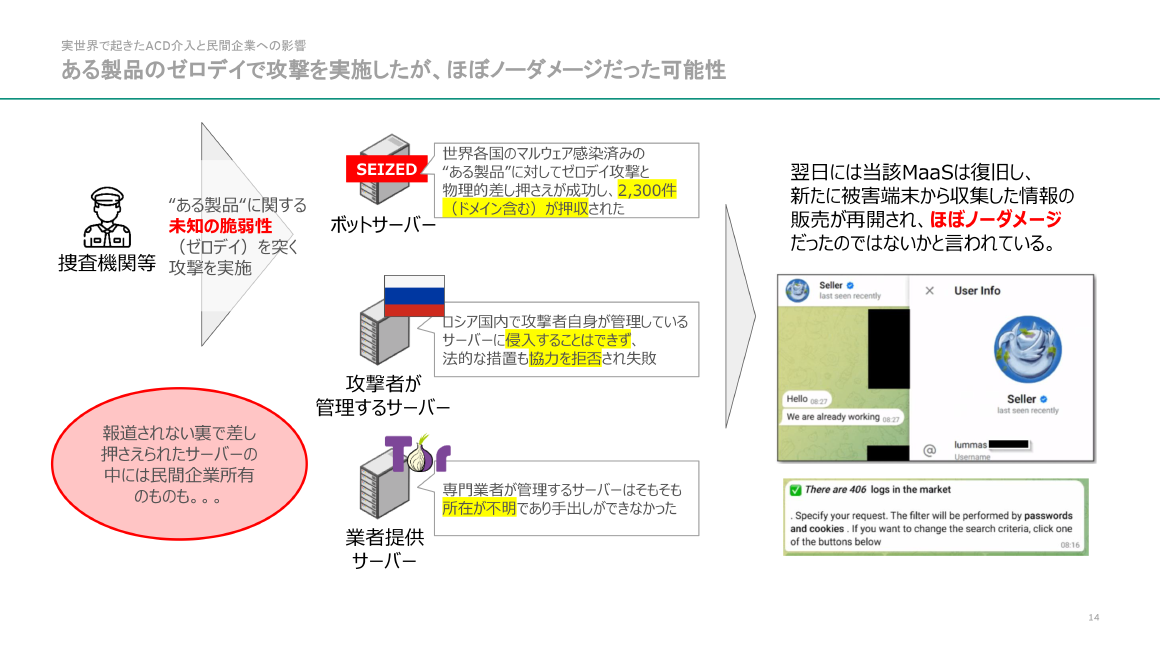

このLumma Stealerの脅威に対し、2025年5月、米国政府はMicrosoft社などの民間企業と協力し、ACD(能動的サイバー防御)作戦を実行しました。このヒートマップはLumma Stealerの感染分布ですが、右上の島国、我が国日本は真っ赤に染まっています。この作戦では、Lumma Stealerのインフラとなっていたボットサーバー2,300台がテイクダウンされました。

しかし、驚くべきことに、この作戦によるLumma Stealer運営者(MaaS提供者)へのダメージはほぼ皆無で、翌日にはサービスの販売を再開しています。

◆MaaS (Malware as a Service) とは

マルウェアをサービスとして提供する犯罪ビジネスモデル。高度な技術を持たない攻撃者でも、サービスを利用することで容易にサイバー攻撃を実行できる。インフォスティーラーも、このMaaSモデルを通じて広く流通している。

そして、ここで最も重要な事実があります。このテイクダウン作戦において、捜査機関は「ゼロデイ脆弱性」を利用し、ボット化していたサーバーを攻撃・停止させたのです。

その中には民間企業が所有するサーバーも含まれていました。これは、私が先ほど申し上げたACDのリスクが、決してSFではなく、現実に起こり得ることを明確に示しています。

BOT化しないために必要な対策 - 偵察特化型攻撃への備え

本来、政府がACDを行うのであれば、末端のボットを叩くのではなく、攻撃者にインフラを提供する「攻撃用インフラ事業者」を特定し、そこを無害化すべきです。しかし、現行の法律では踏み台となった一般企業も対象になりうる構造になっています。

では、私たちは自社がボット化しないために、何をすべきなのでしょうか。

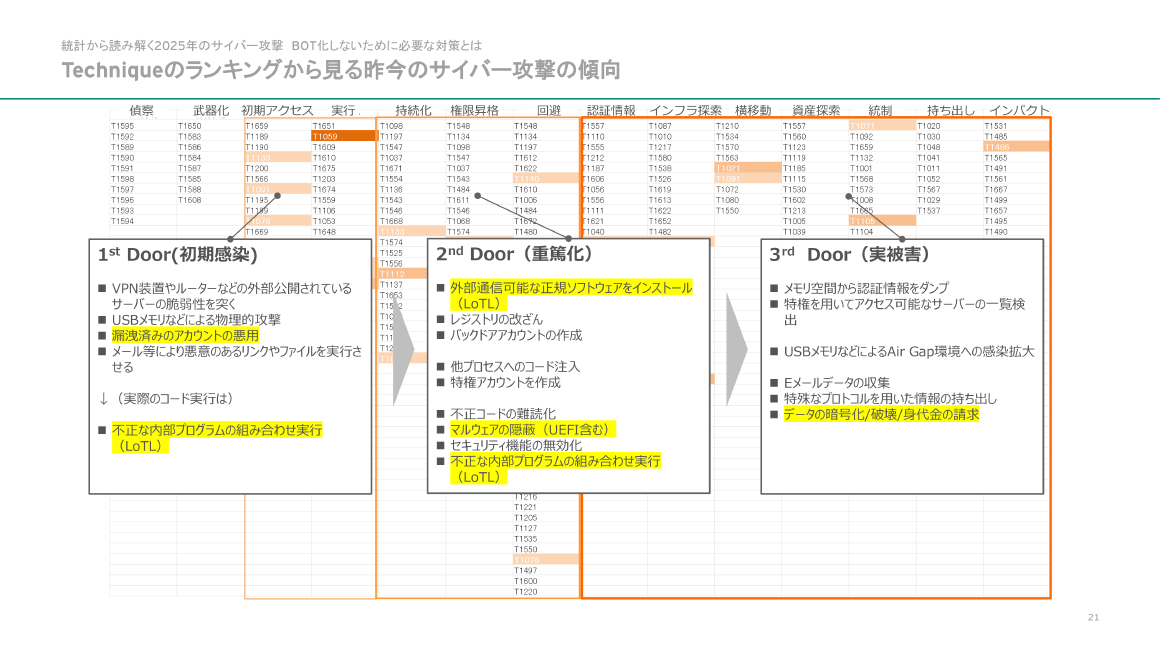

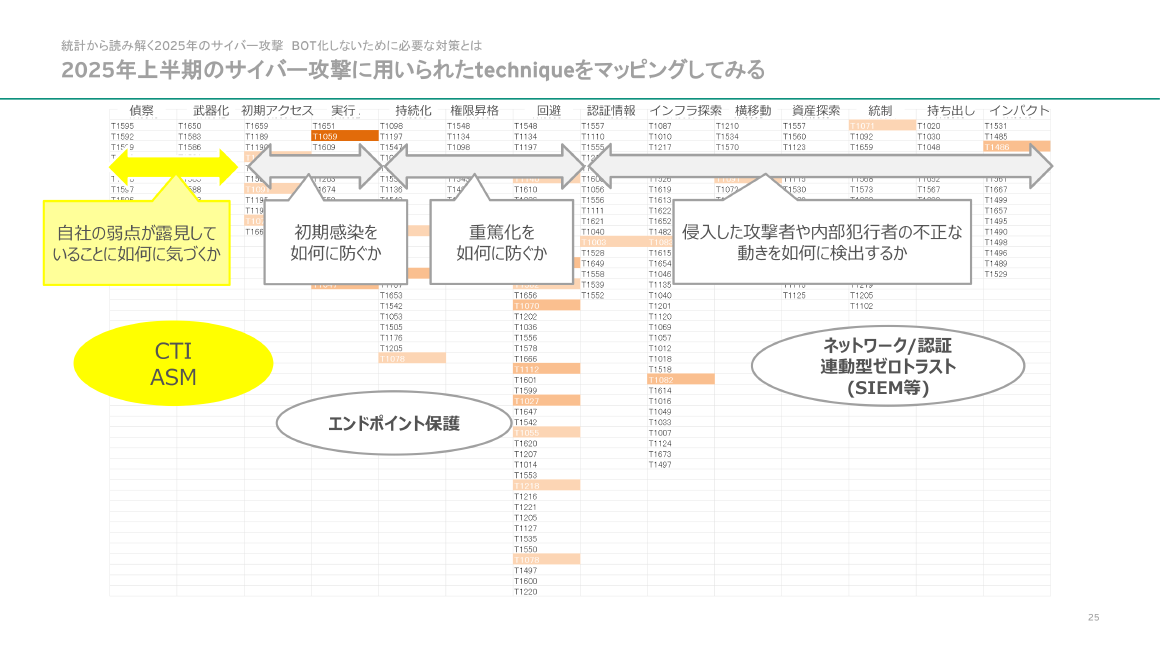

2025年上半期のサイバー攻撃で用いられた技術をMITRE ATT&CK®のフレームワークにマッピングすると、ある傾向が浮かび上がります。それは、「漏洩済みのアカウントの悪用」、つまりインフォスティーラーに起因する攻撃が著しく増加していることです。

◆MITRE ATT&CK®とは

米国の非営利団体MITRE社が開発した、サイバー攻撃者の行動を体系化したナレッジベース。セキュリティ業界の共通言語として、自社の防御能力の評価や実践的な訓練シナリオの作成などに広く活用される。

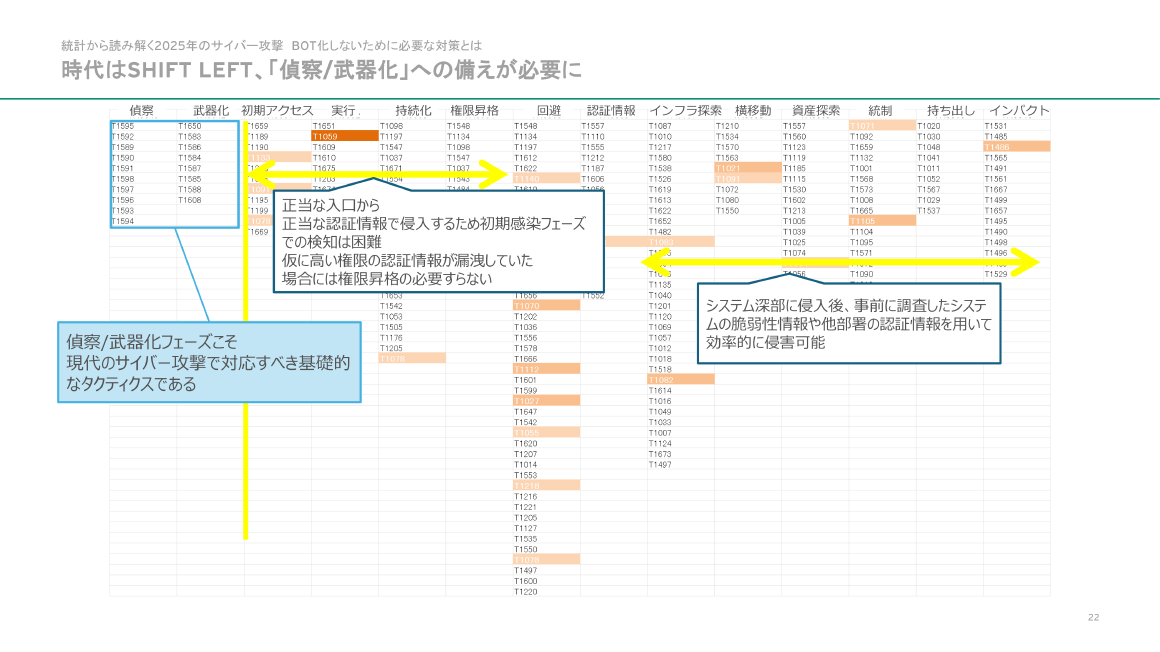

この攻撃の最も厄介な点は、攻撃が「初期アクセス」のフェーズよりも手前の、「偵察・武器化」の段階から始まっている、つまり攻撃者は皆様の会社に接触する前に既に皆様の認証情報を手に入れているのです。

正規の認証情報を使ってVPNなどから堂々と侵入してくるため、従来の入口対策での検知は極めて困難になります。

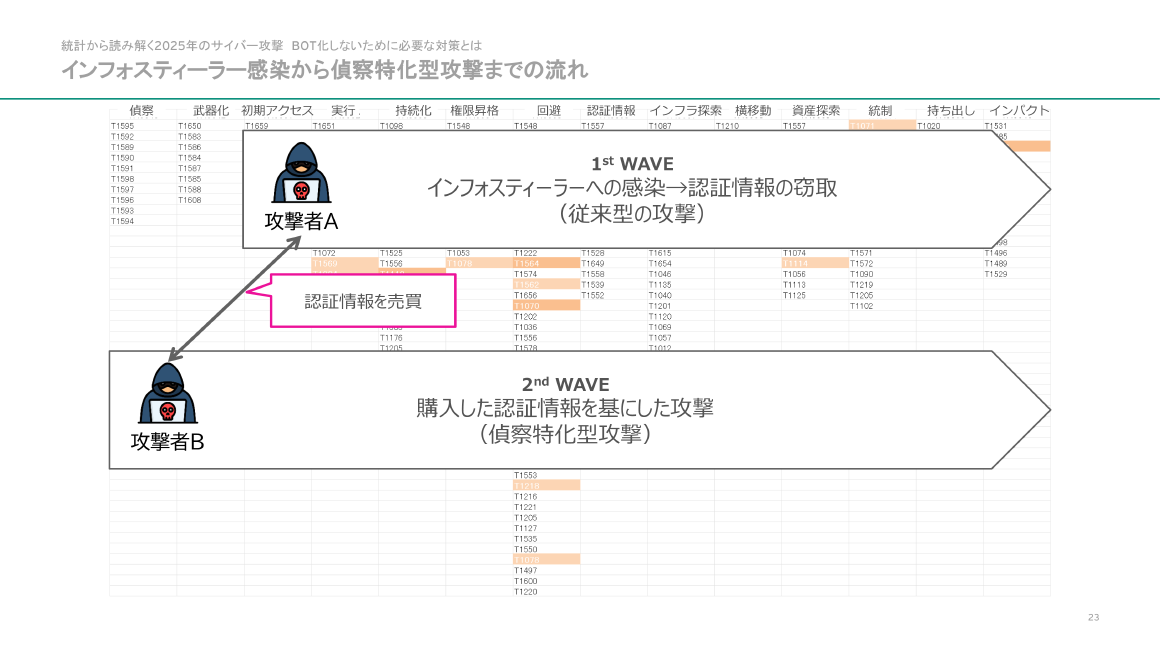

この「インフォスティーラー型攻撃(偵察特化型攻撃)」は、2つの波で構成されています。

-

1st WAVE

まず、何らかの経路でインフォスティーラーに感染し、認証情報が窃取・売買される。 -

2nd WAVE

窃取された認証情報を購入した別の攻撃者が、その情報を使い、本丸の標的型攻撃を仕掛けてくる。

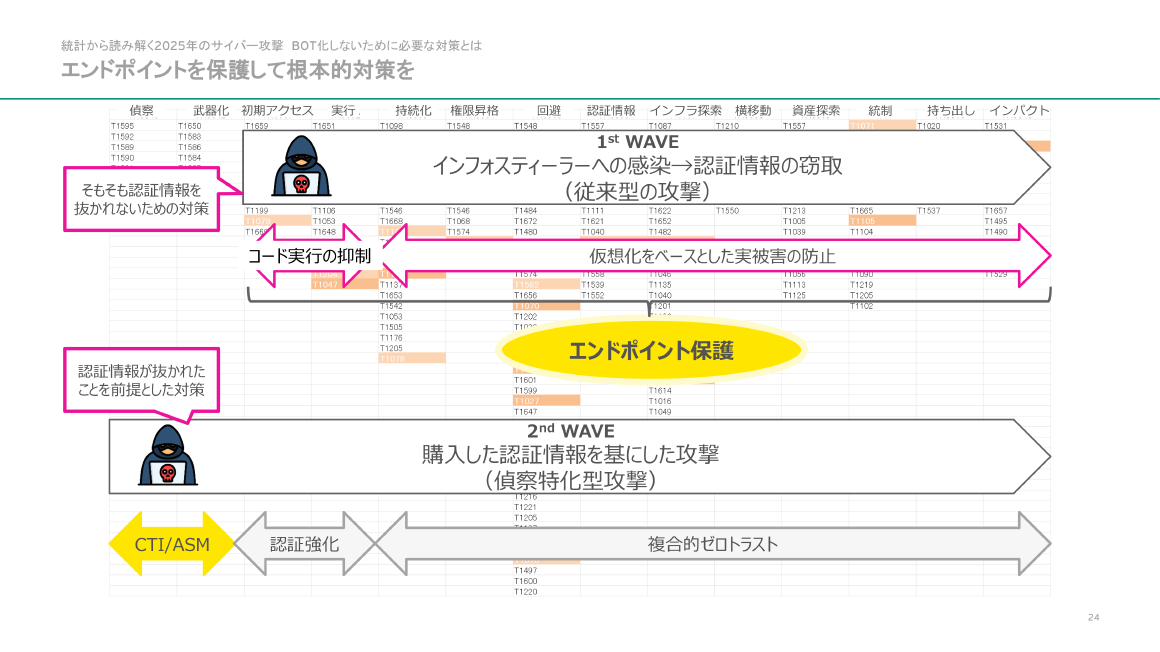

この攻撃をどこで防御すべきでしょうか。言うまでもなく、1st WAVE、つまりインフォスティーラーへの感染そのものを防ぐことです。そのためには、根本的なエンドポイント保護が不可欠です。

しかし組織である以上「誰か1人が感染すれば全体に広がる」というリスクはゼロにはできません。そうなると、2nd WAVEへの備え、すなわち「認証情報が抜かれた後」を前提とした対策が必須となり、複合的なゼロトラスト基盤を構築するという高度な対策が求められるのです。

本日は、ACD関連法が企業経営に与える思わぬ影響と、その背景にあるインフォスティーラー型攻撃の脅威についてお話しさせていただきました。

皆様には、自社がボット化しないための対策を真剣に検討いただき、国から事業停止を命じられることのないよう、ぜひ備えを進めていただきたいと思います。