投稿:2025/12/17

更新:2026/01/06

意外と知らない DDoS 攻撃の実態と対策の盲点

皆様こんにちは。株式会社インターネットイニシアティブ(IIJ)の根岸と申します。この度は、株式会社網屋様主催のオンラインイベント「Security BLAZE 2025」にご参加いただき誠にありがとうございます。

DDoS攻撃は、皆様にとって非常に身近な脅威でありながら、その割には意外と実態が知られていないのではないでしょうか。

本日は、DDoS攻撃の最新動向から、攻撃が発生するメカニズム、そして国内で実際に起きた攻撃キャンペーンの事例までを紐解き、皆様が講じている対策に潜んでいるかもしれない「盲点」について、詳しくお話ししていきたいと思います。

登壇者

株式会社インターネットイニシアティブ ネットワークサービス事業本部 セキュリティ本部 セキュリティ情報統括室長

根岸 征史

外資系ベンダ等で、ネットワーク構築、セキュリティ監査、セキュリティコンサルティングなどに従事。2003年 IIJ Technologyに入社、セキュリティサービスの責任者として、セキュリティ診断など数多くの案件を担当。現在は IIJのセキュリティインシデント対応チームに所属し、主にセキュリティ情報の収集、分析、対応にあたっている。

◆DDoS攻撃とは

「Distributed Denial of Service(分散型サービス妨害)攻撃」の略。マルウェアに感染させた多数のコンピューター(ボットネット)などを悪用し、特定のWebサイトやサーバーへ大量のデータを一斉に送りつけるサイバー攻撃の一種。攻撃を受けたサーバーは処理能力の限界を超え、正規のユーザーがサービスを利用できなくなる「サービス妨害」を引き起こす。

DDoS攻撃の最新動向~件数は減少するも規模は増大

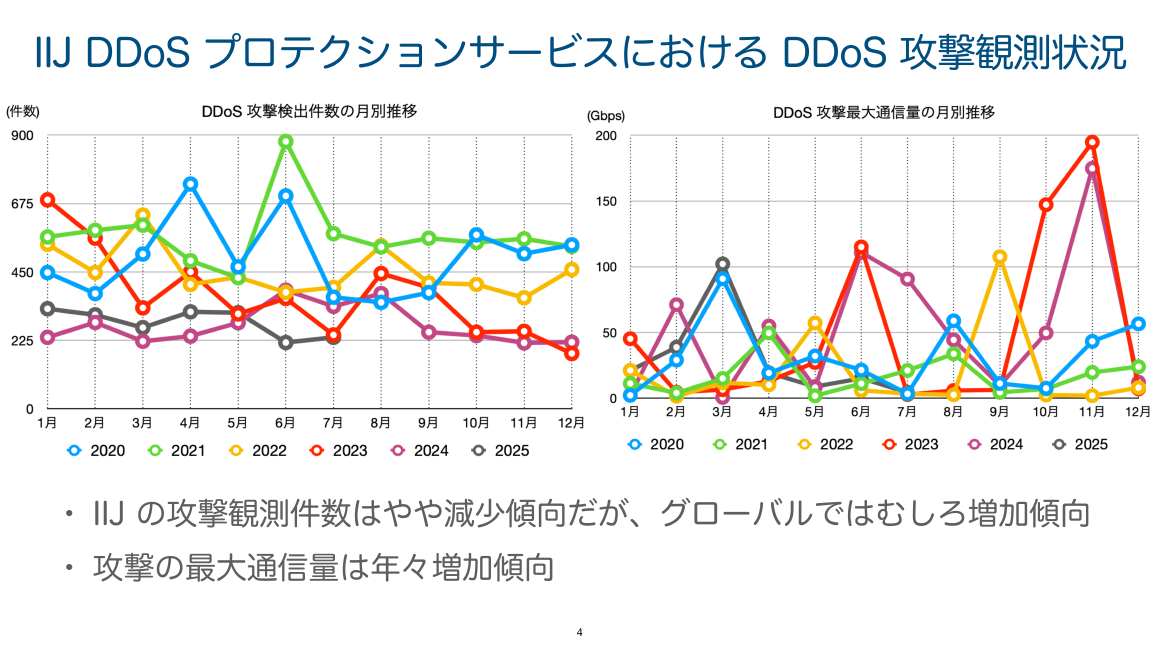

まずは、DDoS攻撃の最近の観測状況から見ていきましょう。

こちらのグラフは、弊社が提供するDDoS攻撃対策サービスで観測した、過去5年間の攻撃件数(左)と、月間の最大攻撃規模(右)の推移です。

左側の件数のグラフを見ると、若干の波はあるものの、近年はわずかながら減少傾向にあることがわかります。ただしグローバルの観測データを見るとむしろ増加傾向にあり、攻撃は激化しているといえます。このギャップの理由は一概には言えませんが、観測する場所によってデータが異なる点にはご留意下さい。

一方、右側の最大攻撃規模のグラフは、明らかに年々増大しています。グローバルでは、2025年9月に10Tbpsや20Tbpsを超える凄まじい規模の攻撃も報道されており、DDoS攻撃の最大火力は年々過去最高を更新し続けているのが現状です。

ただし、ここで非常に重要な点が2つあります。

1つは、観測される攻撃の8〜9割は、1Gbpsにも満たない比較的小規模なものであるということです。「過去最大規模を更新」といったニュースに目を奪われがちですが、現実に発生している攻撃のほとんどは、決して巨大なものばかりではないのです。

もう1つは、攻撃規模の「大きい」「小さい」は相対的なものだということです。通信事業者の感覚では「1Gbpsは小さい」と感じますが、皆様にとってはどうでしょうか?

「もし自社のシステムに1Gbpsの攻撃が来たら、果たして耐えられるのか?」

この視点で考えることが非常に重要です。自分たちが守るべき対象にとって、どの程度の規模が脅威となるのかを正しく認識し、対策を考える必要があります。

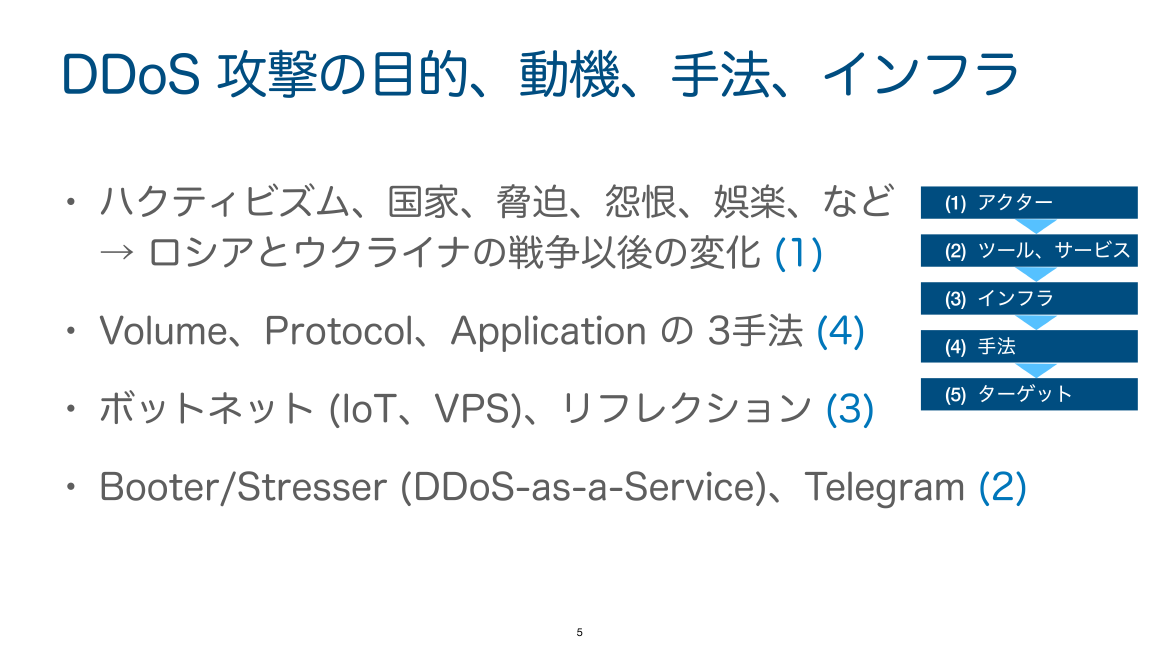

DDoS攻撃はなぜ起きるのか?その発生メカニズムを5つの階層で紐解く

では、そもそもDDoS攻撃はなぜ、どのようにして発生するのでしょうか。ここでは、攻撃の発生メカニズムを5つの階層に分けて紐解いていきたいと思います。

-

アクター(攻撃者): 攻撃を実行する動機を持つ個人や集団

-

ツール: 攻撃を容易にするためのサービスやソフトウェア

-

インフラ: 攻撃トラフィックを発生させるための基盤(ボットネットなど)

-

手法: 具体的な攻撃の手口(ボリュームベース攻撃など)

-

ターゲット: 攻撃を受ける私たち

2022年のロシア・ウクライナ戦争以降、特定の政治的主張を掲げる「ハクティビスト」による攻撃が急増し、犯行声明を出すなど目立つ動きが増えましたが、その裏では金銭を要求する「ランサムDDoS」、国家間の紛争に伴う破壊活動、競合他社への妨害、個人的な恨み、さらには「つまらないから」といった娯楽目的まで、実に様々な動機で攻撃が行われています。

しかし、被害を受ける側(ターゲット)から見えるのは、4.の「手法」や3.の「インフラ」までです。上流にいる「アクター」が誰で、どんな「ツール」を使っているのか、そして何よりその目的さえも、ターゲット側からはほとんど見えません。これがDDoS攻撃対策を難しくしている一因でもあります。

DDoS攻撃の3つの代表的な手法

さて、私たちに届く攻撃の「手法」には、どのようなものがあるのでしょうか。米国のCISA(Cybersecurity and Infrastructure Security Agency)の分類に基づくと、大きく3つのタイプに分けられます。

-

ボリュームベース攻撃

UDPトラフィックなどを大量に送りつけ、ネットワーク帯域を使い果たす物量作戦です。 -

プロトコルベース攻撃

TCPのSYNフラッド攻撃のように、通信プロトコルの仕組みや脆弱性を悪用し、サーバーやファイアウォールなどのリソースを枯渇させます。 -

アプリケーションベース攻撃

近年増加している手法で、通常のWebブラウザからのアクセスに見せかけたHTTP/HTTPSリクエストを大量に送りつけ、Webサーバーやアプリケーションサーバーをダウンさせます。

それぞれの手法に合わせた対策を講じなければ、攻撃を効果的に防ぐことはできません。

◆UDP(User Datagram Protocol)とは

通信プロトコルの一種。相手の状況を確認せず、一方的にデータを送りつけるのが特徴。身軽で高速なため動画配信などで利用されるが、その「送りっぱなし」にできる特性から、大量のデータを送りつけるDDoS攻撃に悪用されやすい。

◆TCP(Transmission Control Protocol)とは

UDPと並ぶ主要な通信プロトコル。通信を始める前に、相手と「これから通信を始めます」「いいですよ」といった事前のやり取り(3ウェイハンドシェイク)を行い、接続を確立してからデータを送受信するため、信頼性が高い。Webサイトの閲覧やメールの送受信など、確実なデータ伝送が求められる場面で利用される。

◆SYN(Synchronize)フラッド攻撃とは

TCPの接続確立プロセスを悪用した攻撃手法。「これから通信を始めます(SYN)」という要求だけを大量に送りつけ、サーバーからの返答を無視し続ける。これにより、サーバーは応答を待ち続ける「中途半端な接続」を大量に抱え込み、リソースを使い果たして正規の接続を受け付けられなくなる。

2種の攻撃インフラ~ボットネットとリフレクション攻撃

次に、これらの攻撃を発生させている「インフラ」は大きく2種類に分けられます。

-

ボットネット

マルウェアに感染させた多数の機器をネットワーク化し、一斉に攻撃させる仕組みです。感染対象の機器によって、ホームルーターやIPカメラなどのIoTベースと、クラウドサービスを悪用するVPSベースがあります。VPSベースは1台あたりの攻撃能力が高く、IoTベースは数の力で大規模な攻撃を生み出します。 -

リフレクション(反射)攻撃

送信元IPアドレスを偽装し、インターネット上に公開されているサーバー(踏み台)にリクエストを送信。その応答(反射)がターゲットに集中するように仕向ける攻撃です。特に、応答データがリクエストよりも何十倍も大きくなるUDPアンプ(増幅)攻撃が主流となっています。

【ツールとアクター】誰でも攻撃者になれてしまう危険な実態

そして、最も根深い問題が、これらのインフラを誰でも簡単に利用できるようにする「ツール」の存在です。

現在、「ストレッサー」と呼ばれるDDoS攻撃の代行サービスが数百単位で存在し、TelegramなどのSNSで堂々と宣伝されています。利用者は月数ドルといった非常に安価なサブスクリプション料金を支払うだけで、簡単にDDoS攻撃を実行できてしまうのです。

このように、安価で手軽な攻撃手段が存在することが、DDoS攻撃が後を絶たない大きな要因なのです。攻撃を防ぐだけでなく、その背景にあるインフラや仲介サービスなどをどう崩していくかまで考えなければ、この問題は決してなくならないでしょう。

国内を狙ったDDoS攻撃キャンペーン、その恐るべき実態とは

ここでは、実際に日本国内をターゲットに行われたDDoS攻撃キャンペーンの事例をいくつかご紹介します。

事例1:Killnetによる複合型攻撃(2022年)

ロシアを支持するハクティビストグループ「Killnet」は、2022年に日本に対して大規模な攻撃キャンペーンを実施しました。

この攻撃の特徴は、先ほど紹介したボリュームベース、プロトコルベース、アプリケーションベースという3つの手法すべてを組み合わせた複合的な攻撃だった点です。そのため、どれか1つの手法にしか対応できない対策では、簡単に突破されてしまいました。

攻撃規模は百Gbpsを超えるものもありましたが、そのほとんどは1〜2分、長くても数時間で終わる短時間の攻撃でした。急にトラフィックが急増し、ピークに達したかと思うとすぐに収まる、というパターンが特徴的でした。

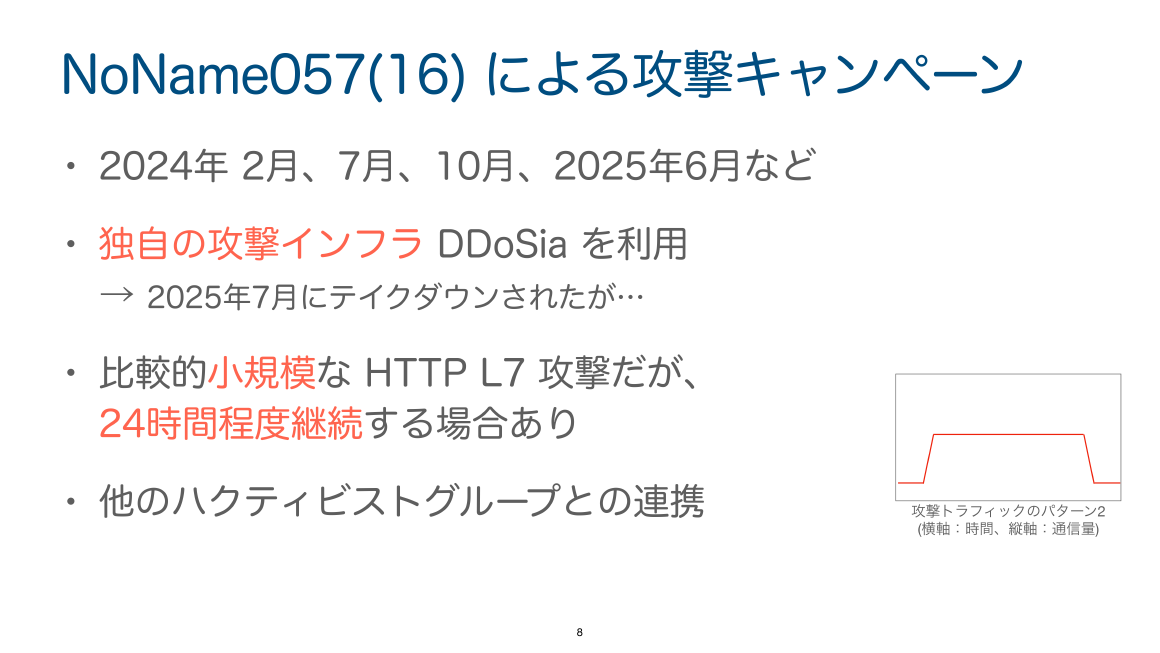

事例2:Noname057(16)による持続型攻撃

同じくロシアを支持する「NoName057(16)」というグループも、日本に対してたびたび攻撃を仕掛けています。

彼らの特徴は、「DDoSia」という独自の攻撃ツールを使い、比較的小規模なアプリケーションレイヤー(L7)の攻撃を、非常に長時間(24時間程度)継続させる点にあります。

Killnetのように瞬間的なピークは来ませんが、小規模な攻撃がだらだらと続くため、これに対応できない対策では、丸一日サービスが影響を受け続けることになります。

このように、同じ目的を持つグループでも、攻撃の性質は全く異なります。 攻撃者の戦術を理解し、それぞれに適切な対策を講じる必要があるのです。

事例3:「カーペットボミング」を用いた大規模キャンペーン(2024年末〜)

2024年末から約1ヶ月にわたり、国内の交通機関・金融機関・通信会社など多数のサイトが大規模なDDoS攻撃の被害に遭った事例は、記憶に新しい方もいらっしゃるかもしれません。

このキャンペーンでは、様々なプロトコルが使われ、規模も大小様々でした。さらに、防御側の対応を見て攻撃パターンを変えるといった巧妙な動きも見られました。

そして、被害を拡大させた一因が「カーペットボミング(絨毯爆撃)」と呼ばれる攻撃手法です。

◆カーペットボミングとは

「絨毯爆撃」とも呼ばれ、特定のサーバーだけでなく、そのサーバーが属する広範囲のIPアドレスレンジ(/24や/16など、数万単位のアドレスを含むことも)に対して、一斉に攻撃トラフィックを送りつけるDDoS攻撃の手法。対策が施されたサーバーの周辺にある、対策されていない多数の機器を巻き込んでネットワーク全体を麻痺させることを狙う。

例えば、WebサーバーにはDDoS対策をしていたとしても、同じネットワークセグメント内にある他のサーバーが未対策だった場合、カーペットボミングによってレンジ全体が攻撃され、結果としてネットワーク全体がダウンしてしまいます。

このキャンペーンは、結局誰が何の目的で実行したのか、背景は不明なままです。つまり、いつまた同じような攻撃が来てもおかしくないということです。

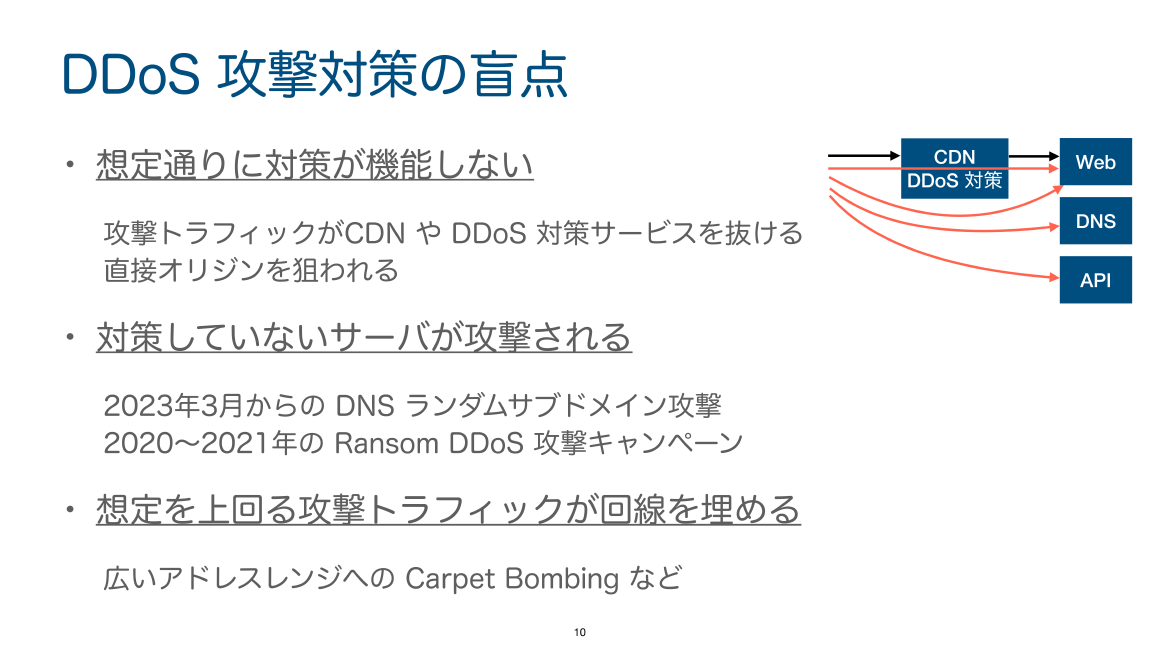

対策していたのになぜ防げない?DDoS対策に潜む3つの「盲点」

ご紹介したキャンペーンの中には、DDoS対策を導入していたにもかかわらず、被害を防ぎきれなかったケースが見られました。一体、何がまずかったのでしょうか。考えられる理由、つまり対策の「盲点」を3つご紹介します。

盲点1:対策が想定通りに機能しない

防御側が想定していたシナリオ通りに、対策サービスが機能しないケースです。

例えば、NoName057(16)のような「小規模・長時間」の攻撃は、攻撃と判断されずにCDNや対策サービスをすり抜けてしまい、オリジンサーバーに直接トラフィックが到達してしまうことがあります。

また、攻撃者がCDNなどを回避し、オリジンサーバーのIPアドレスを直接狙って攻撃してくることもあります。これでは、せっかく導入した対策も意味がありません。

盲点2:対策をしていないサーバーが狙われる

これは非常にシンプルですが、見落としがちな点です。DDoS対策はコストが高いため、多くの企業では「最重要のWebサーバーから」というように優先順位をつけて導入しているかと思います。

しかし、攻撃者はその“守りの手薄な場所”を的確に見抜いてきます。過去のキャンペーンでは、DNSサーバーや、他社サービスと連携するためのAPIサーバーなどが狙われ、サービスが停止に追い込まれるという事例がありました。守っているつもりの場所の「隣」に、致命的な穴が空いている可能性があるのです。

盲点3:ネットワーク回線が飽和してしまう

カーペットボミングのように、そもそも想定をはるかに超えるトラフィックが送りつけられ、自社が契約しているインターネット回線自体が埋まってしまうケースです。

こうなると、たとえ自社側にどれだけ高性能な対策機器を導入していても、その手前(上流)で通信が詰まってしまうため、まったく意味がありません。

この場合、自社だけで対処するのは不可能であり、契約しているISP(インターネットサービスプロバイダ)やCDN事業者と連携して、上流側でトラフィックを止めてもらうといった対応が必要になります。

自社の対策を見直し、巧妙化するDDoS攻撃に備える

最後に、本日の内容をまとめたいと思います。

-

DDoS攻撃は決してなくなっておらず、グローバルではむしろ増加・激化傾向にあります。

-

攻撃の規模や手法は多種多様です。自社にとっての脅威を見定め、攻撃手法に応じた適切な対策を講じなければ、サービスが停止してしまうリスクがあります。

-

せっかく対策を導入しても、そこには想定外の「盲点」が存在する可能性があります。対策を導入して終わりではなく、「自分たちの対策は、何ができて、何ができないのか」を正しく把握し、継続的に見直していくことが何よりも重要です。

DDoS攻撃の実態と、その背景にあるメカニズムを正しく理解することが、効果的な対策への第一歩です。この記事が、皆様のセキュリティ対策を見直すきっかけとなれば幸いです。

株式会社インターネットイニシアティブ(IIJ)では、本講演で解説したような巧妙化・多様化するDDoS攻撃に対し、豊富な実績と高度な技術力で対抗するセキュリティソリューションを提供しています。自社のDDoS対策に不安をお持ちの方や、より詳しい情報を知りたい方は、ぜひお気軽にご相談ください。

【お問い合わせ】https://www.iij.ad.jp/contact/