投稿:2025/12/17

トリと振り返るインフォスティーラーの脅威動向──盗まれる前に。そして手遅れになる前に。

皆様こんにちは。「piyokango(ぴよかんご)」と申します。日頃、サイバーセキュリティに関するインシデントや脆弱性について調査し、情報発信をする活動をしています。

この度は本セミナーをご覧いただき誠にありがとうございます。「盗まれる前に、そして手遅れになる前に」と、少し思わせぶりなタイトルになっておりますが、現在私たちが直面している非常に深刻な脅威について、皆様と一緒に考えていきたいと思います。

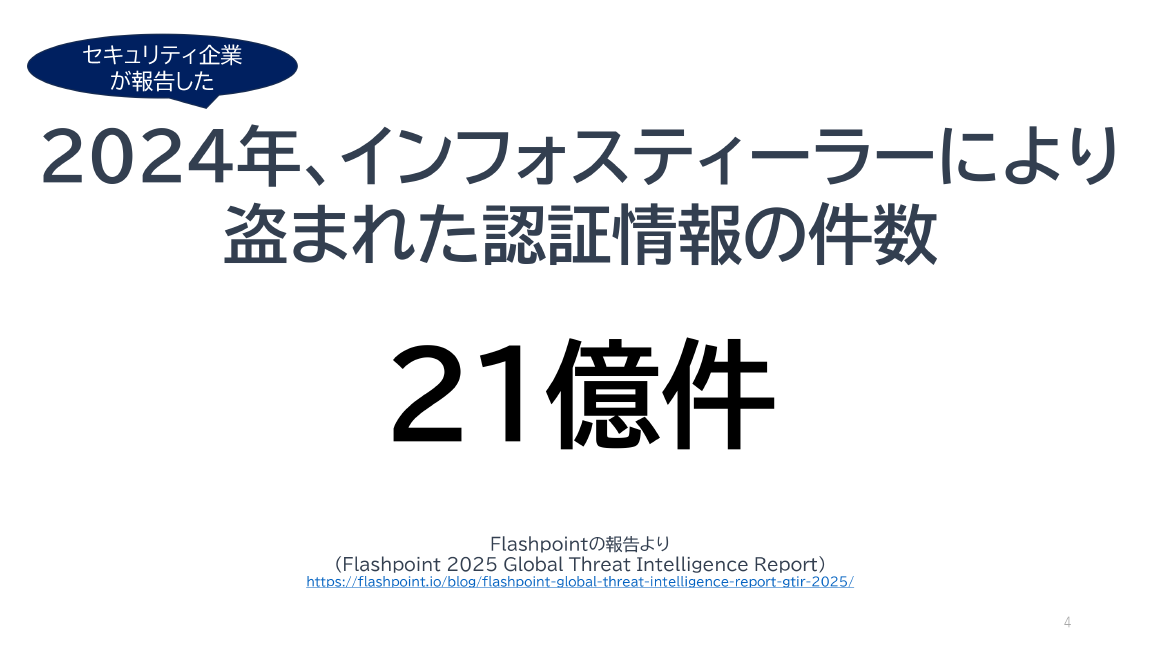

早速ですが、皆様に一つの数字を見ていただきたいと思います。

「21億件」。これは、昨年2024年の1年間だけで、インフォスティーラーと呼ばれるマルウェアによって盗まれたと確認された認証情報の件数です。あまりに大きな数字で実感が湧かないかもしれませんが、これだけの情報が実際に流出している以上、私たちのすぐそばにも脅威は迫っているはずです。

本日は、このインフォスティーラーの正体から対策までを深く掘り下げ、手遅れになる前に何をすべきかを探っていきます。

登壇者

セキュリティインコ

piyokango

インシデントや脆弱性をはじめとしたさまざまなセキュリティ事象のファクトをひたすらに追い求めるセキュリティインコ。Twitterやブログ「piyolog」の他、より多くの人にリーチすべく、ポッドキャストや講演、執筆を通じたセキュリティ情報の発信活動を10年以上続けている。

インフォスティーラーとは?1990年代から続く「情報窃取マルウェア」の歴史

まず、「インフォスティーラー」とは何か、その基本からお話しします。これは特定のマルウェアの名前ではなく、名前の通り「情報(Information)」を「盗む者(Stealer)」、つまり情報窃取を目的とするマルウェア全般を指す分類(カテゴリー)名です。

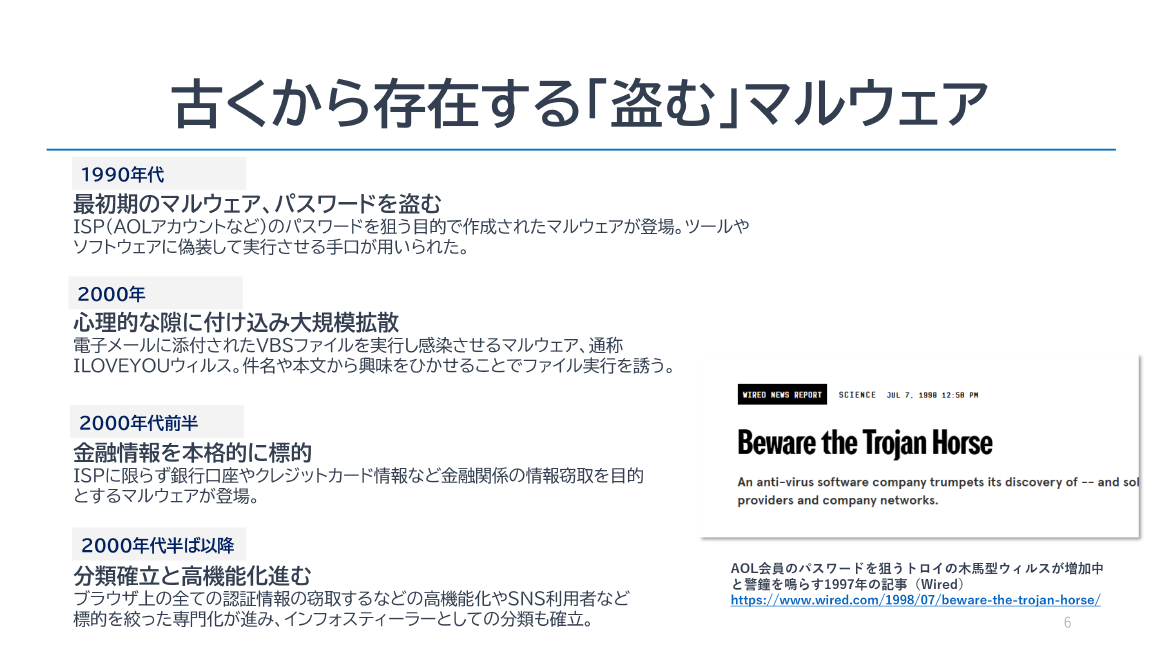

その歴史は古く、私が確認できた最も古いものは、1990年代にまで遡ります。1997年頃には既に米国でAOLのアカウントパスワードを盗む目的のマルウェアへの注意喚起が行われていました。インターネットの黎明期から、パスワードを盗んで悪用するという行為は存在していたのです。

皆様の記憶にもあるかもしれませんが、「LOVELETTER」とも呼ばれる「I LOVE YOU」ウイルスも、実は裏で情報を盗む機能を持っていました。2000年代に入ると、より直接的に金銭を狙う動きが活発化し、銀行口座やクレジットカードといった金融情報を盗むものが登場します。同時に、パスワード以外の様々な情報を盗む「高機能化」も進んでいきました。

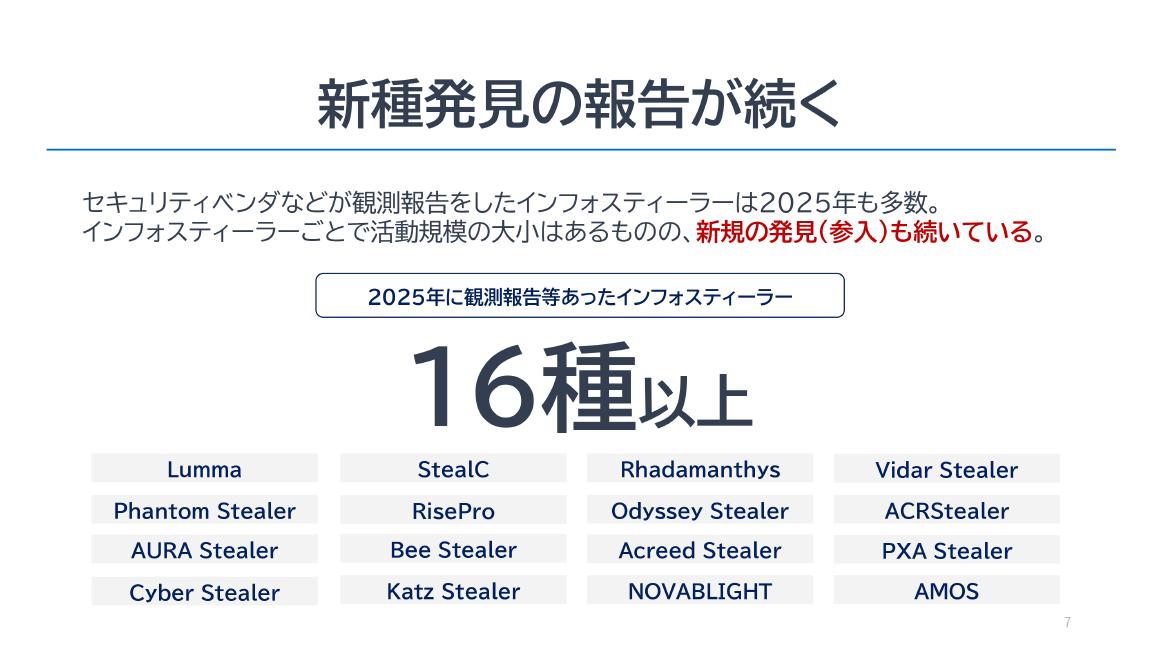

そして今、インフォスティーラーは新たな時代を迎えています。私が調べただけでも、2025年に入ってから新たに登場したインフォスティーラーは16種類以上。今もなお、新たな攻撃者が次々と参入している、非常に活発な脅威なのです。

パスワードだけじゃない。インフォスティーラーが狙う情報とその危険性

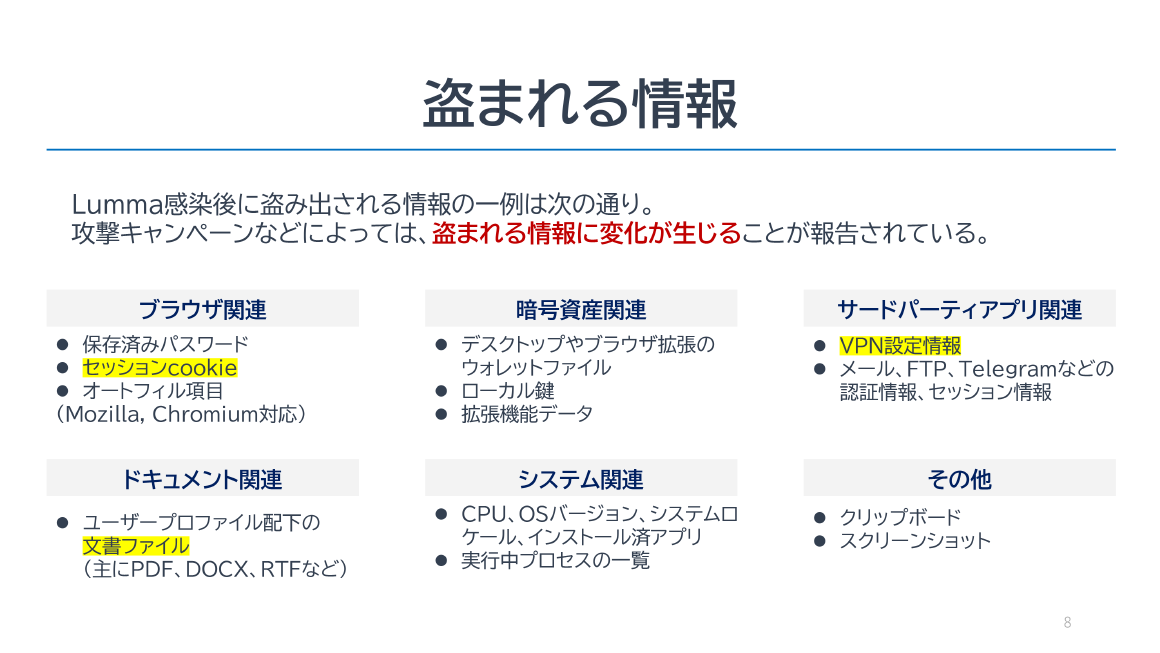

では、インフォスティーラーは具体的にどのような情報を盗んでいくのでしょうか。「パスワード」を想像する方が多いと思いますが、現実はそれだけにとどまりません。

一例として、近年活動が活発な「Lumma(ルーマ)」と呼ばれるスティーラーが窃取する情報を以下に示しますが、パスワード以外の情報がいかに危険かがお分かりいただけるかと思います。

-

ブラウザ関連

保存済みパスワード

セッションcookie

オートフィル項目 (Mozilla、Chromium対応) -

暗号資産関連

デスクトップやブラウザ拡張のウォレットファイル

ローカル鍵

拡張機能データ -

サードパーティアプリ関連

VPN設定情報

メール、FTP、Telegramなどの認証情報、セッション情報 -

ドキュメント関連

ユーザープロファイル配下の文書ファイル (主にPDF、DOCX、RTFなど) -

システム関連

CPU、OSバージョン、システムロケール、インストール済アプリ

実行中プロセスの一覧 -

その他

クリップボード

スクリーンショット

特に注意すべきは、黄色でハイライトした項目です。

セッションcookieが盗まれると、IDやパスワードを入力せずともログイン済みの状態を乗っ取ることができてしまいます。多要素認証(MFA)を回避して不正アクセスされるという極めて危険な事態を招きます。

◆セッションcookieとは

Webサイト側がユーザーを識別するために、ブラウザに一時的に保存する情報ファイル。ログイン状態の維持などに使われるが、これを窃取されると、攻撃者は正規ユーザーになりすましてログイン認証を突破できてしまう。

またVPNの接続情報が盗まれれば、それを足がかりに社内ネットワークへ侵入される恐れがあります。

さらに認証情報だけでなく文書ファイルそのものがターゲットになることもあり、機密情報が直接漏洩するリスクもはらんでいます。

そして何より厄介なのは、攻撃キャンペーンごとに盗む情報の種類は変化するということです。「このインフォスティーラーは〇〇しか盗まないから大丈夫」といった安易な判断は絶対にできません。

なぜ今、インフォスティーラーが深刻な脅威なのか?ランサムウェア攻撃との関係性

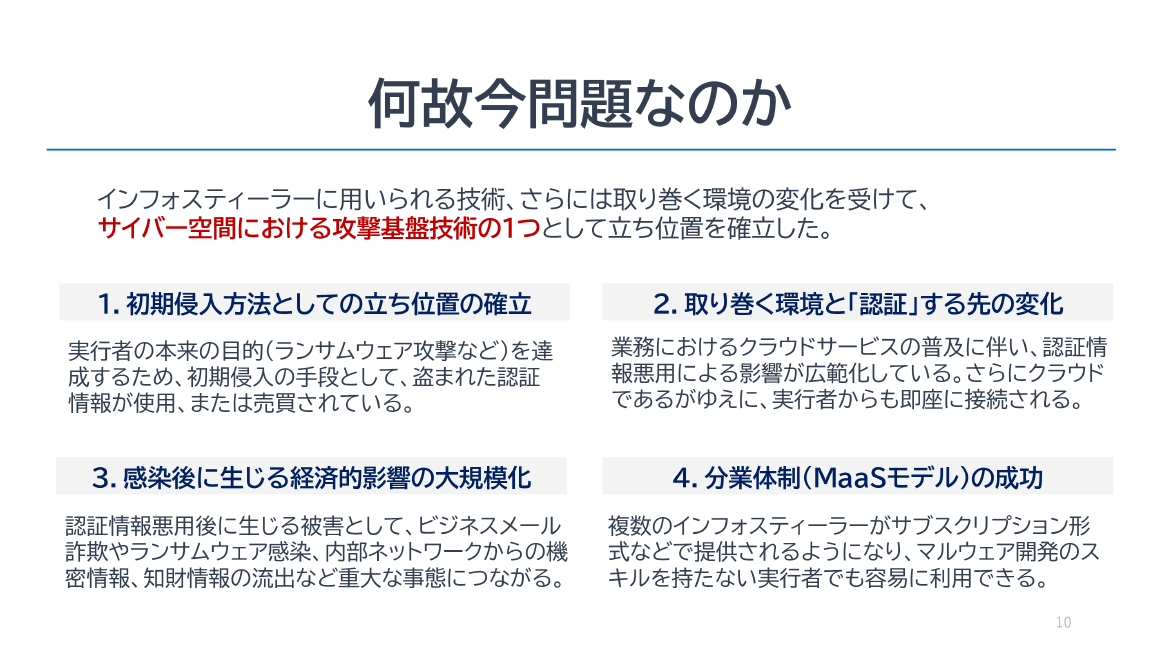

20年以上も前から存在するインフォスティーラーが、なぜ今、これほどまでに深刻な脅威として語られるのでしょうか。その理由は、「情報を盗まれて終わり」ではないからです。

現代のサイバー攻撃において、インフォスティーラーは一連の攻撃サイクルを構成する重要なピース、いわば「攻撃基盤技術」の一つとして確立されてしまっています。

かつては、盗まれた認証情報が悪用されるまでに少し時間的な猶予がありました。しかし、クラウドサービスの普及により、認証情報が盗まれた瞬間に外部からシステムへアクセスされ、機密情報を盗まれたり、設定を変更されたりと、攻撃が極めて高速に進行するようになっています。

そして最も恐ろしいのが、インフォスティーラー感染が、事業継続に致命的な影響を与えるランサムウェア攻撃の起点になっているという事実です。

◆ランサムウェアとは

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語。感染したコンピュータのファイルを暗号化して使用不能にし、その復旧と引き換えに金銭(身代金)を要求するマルウェアの一種。

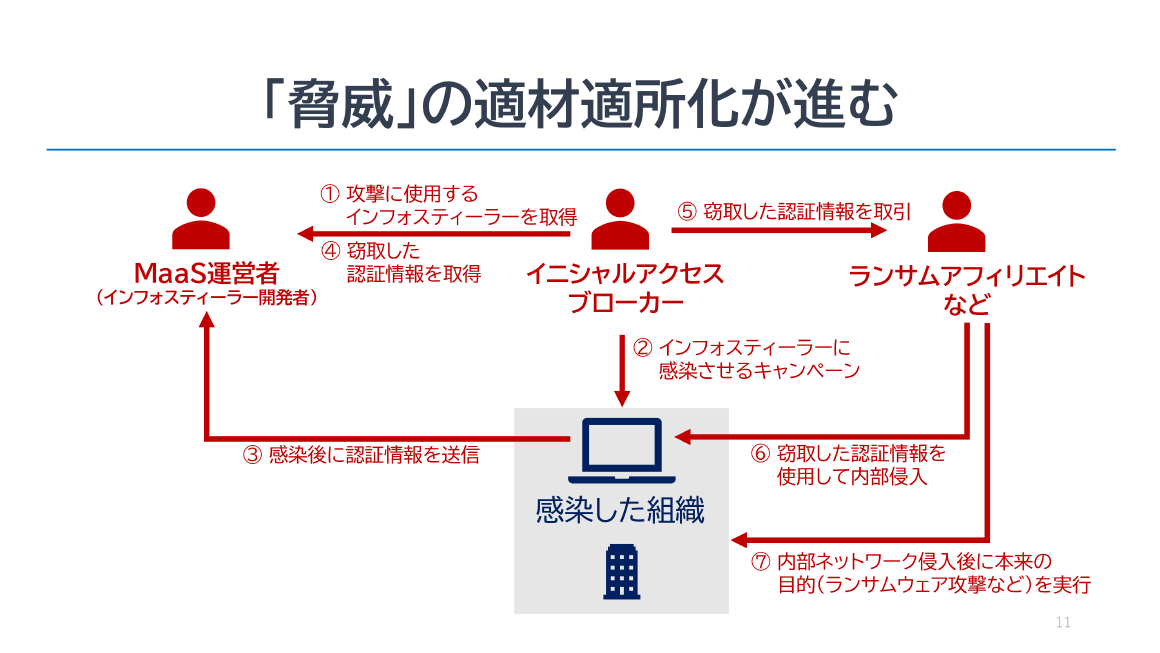

この背景には、攻撃の「分業体制(エコシステム)」が完全に出来上がってしまっている現状があります。

インフォスティーラーの開発者は、MaaS(Malware as a Service)というサブスクリプションモデルでマルウェアを提供します。彼らは直接攻撃を行わず、「IAB(イニシャルアクセスブローカー)」と呼ばれる別の攻撃者によって、様々な手口でインフォスティーラーを拡散させ、認証情報を窃取します。

そして、盗んだ認証情報の中から価値のあるもの(特定の企業へのアクセス権など)を選別し、ランサムウェア攻撃を実行したい攻撃グループ(アフィリエイト)に販売するのです。

◆MaaS(Malware as a Service)とは

悪意のあるソフトウェア(マルウェア)を、SaaSのようなサービスとして提供するビジネスモデル。攻撃者は専門知識がなくても、月額料金などを支払うことで高性能なマルウェアを利用できる。

◆IAB(イニシャルアクセスブローカー)とは

企業ネットワークへの初期アクセス権(Initial Access)を専門に獲得し、それを他の攻撃者に販売する攻撃者。インフォスティーラーは、この初期アクセス権を獲得するための主要なツールとなっている。

このエコシステムには多数のプレイヤーが関与しているため、法執行機関が一つを摘発しても、すぐに別のプレイヤーがその穴を埋め、活動が止まることはありません。これが、インフォスティーラーが決してなくならない根深い原因なのです。

【国内事例】ホテル業界を襲ったインフォスティーラー攻撃の連鎖

では、実際にインフォスティーラーはどのような被害を引き起こしているのでしょうか。

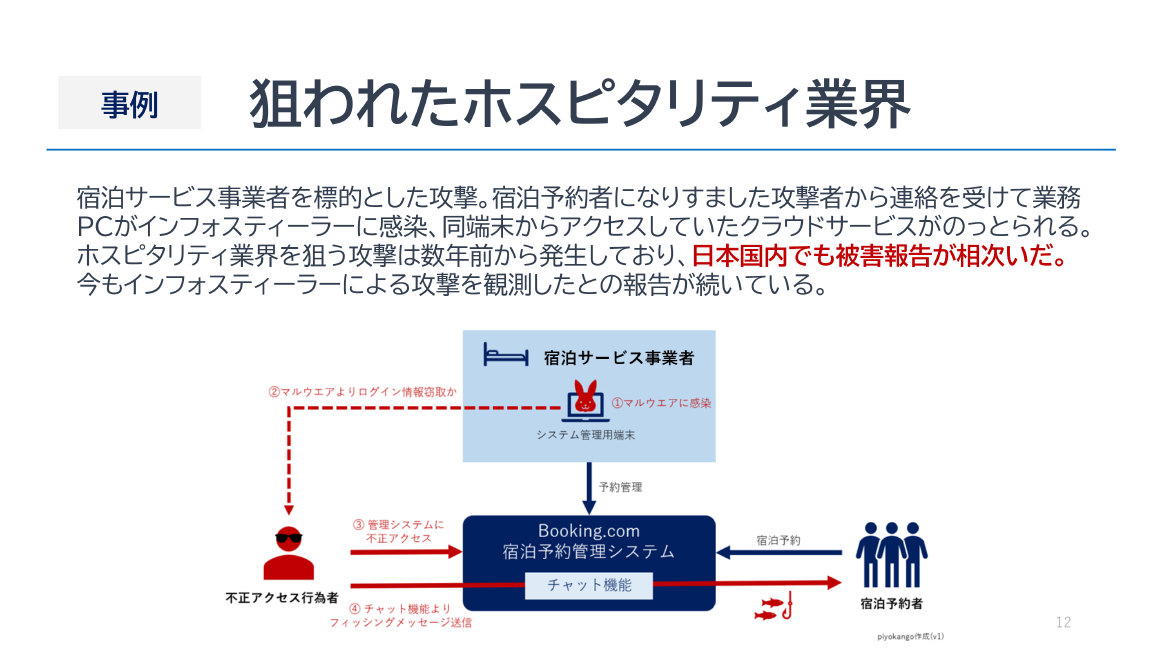

正直なところ、日本国内で「インフォスティーラーが原因」と断定して公表される事例は非常に少ないのが実情です。しかし、その中でも、セキュリティベンダーの分析などからインフォスティーラーが使用された可能性が高いと指摘されているのが、2023年頃からホテルなどのホスピタリティ業界で相次いでいる被害です。

-

攻撃者は、まず正規の宿泊予約サイト(Booking.comなど)を通じてホテルに予約を入れます。

-

その後、「宿泊予約をした者だが」とホテルに連絡を取り、問い合わせを装ったメールなどを送付します。

-

ホテルの従業員が、そのメールに記載された指示に従って操作をしてしまうと、業務PCがインフォスティーラーに感染します。

-

感染したPCから、宿泊管理システムにログインするための認証情報(セッションクッキーなど)が窃取されます。

-

攻撃者は、盗んだ認証情報で宿泊管理システムに不正アクセスし、ホテルになりすまして、実際にそのホテルを予約している正規の宿泊客に対し、「クレジットカード情報を再入力してください」といった内容のフィッシングメッセージを送信します。

この手口の恐ろしい点は、盗まれた情報が即座に二次被害の拡大に悪用されていることです。そして、この種の攻撃は残念ながら今もなお続いており、一度攻撃者に「有効な手口だ」と判断されると、業界全体が長期間にわたって狙われ続ける危険性を示唆しています。

「本当に危ないの?」脅威認識のギャップはなぜ生まれるのか

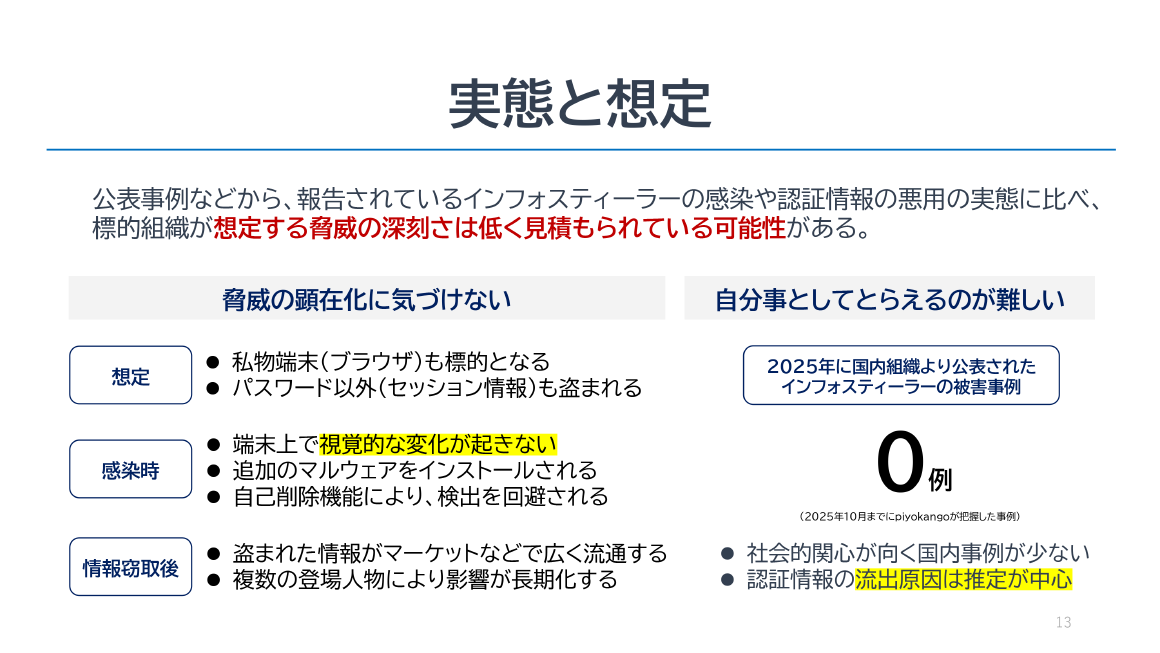

これほど危険なインフォスティーラーですが、一方でその深刻さが十分に伝わっていない、という現実も感じています。「本当にそんなに問題なの?」という脅威認識のギャップはなぜ生まれるのでしょうか。私は、その背景に2つの「気づきにくさ」があると考えています。

気づきにくい理由①:脅威が「顕在化」しにくい

まず、インフォスティーラーの脅威は、被害者自身が気づきにくいという特性があります。

-

感染対象は業務PCだけではない:

偽のソフトウェアやクラックウェアなどを、出来心で個人のPCにインストールしてしまうケースは少なくありません。もしそのPCで過去に一度でも業務システムにアクセスしたことがあれば、ブラウザに保存された認証情報が盗まれ、私物端末を経由して情報が漏洩する可能性があります。 -

感染しても自覚症状がない:

ランサムウェアのようにPCが使えなくなるわけではありません。むしろ、偽のソフトウェアは正常に動作し、裏でインフォスティーラーがこっそり動いているケースもあります。これでは、感染した本人が異常に気づくことは極めて困難です。 -

自己削除機能を持つものも:

一部のインフォスティーラーは、情報を盗み終えると自身を削除する機能を持っています。こうなると、後から調査しようにも痕跡が残っておらず、原因の特定はさらに難しくなります。

気づきにくい理由②:「自分ごと化」しにくい

次に、組織としてこの脅威を「自分ごと」として捉えにくいという問題があります。

前述の通り、日本国内の公式なインシデント報告で、「原因はインフォスティーラーでした」と名指しで公表された事例は、私が知る限りゼロです。「認証情報が何らかの形で漏洩し…」という推定の表現にとどまることがほとんどです。

具体的な国内事例が少ないため、社会的な関心が向きにくく、経営層などが対策の必要性を強く認識する動機付けになりにくい、という側面があるのではないでしょうか。

手遅れになる前に。今すぐ始めるべきインフォスティーラーへの備えとは

このような「気づきにくい」脅威に対し、私たちはどう備えればよいのでしょうか。

基本に立ち返る:エンドポイント管理の徹底

まず、インフォスティーラーもマルウェアの一種である以上、基本に立ち返ることが重要です。特別な対策というよりは、これまでも言われ続けてきたセオリー通りの基本的な対策を確実に実行することに尽きます。

-

OSやソフトウェアを常に最新の状態に保つ

-

信頼できないソフトウェアはインストールしない

-

適切なエンドポイント保護(EDRなど)を導入し、監視を行う

「言うは易し」ですが、この基本を徹底することが、あらゆる脅威に対する最も効果的な防御策です。

感染後を想定する:検知と対応の限界を知る

それでも、感染の可能性をゼロにすることはできません。そこで、「もし感染してしまったら」という事態を具体的に想定しておく必要があります。

-

悪用をどう検知するか?

盗まれた認証情報が使われた場合、その異常なアクセスを検知する仕組みはありますか? -

調査の限界を知る

ログの保持期間は十分ですか? 3ヶ月前の不正アクセスを、今から調査できるでしょうか。自社の検知・調査能力の「限界」を正しく把握しておくことが重要です。 -

私物端末への対応

私物端末の感染が疑われる場合、組織としてどう対応しますか? 調査への協力を依頼するためのルールや手順は整備されているでしょうか。

海外事例から学ぶ:最新の戦術を把握する

国内の公表事例が少ない分、海外で発生したインフォスティーラーの悪用事例を積極的に学ぶことも非常に有効です。

-

最新の感染手口は何か?

-

盗まれた認証情報が、その後どのように悪用されているのか?

こうした具体的な被害事例を平時から把握しておくことで、自社の対策の有効性を確認し、次の一手を考えることができます。

インフォスティーラーの脅威は、気づかないうちに静かに進行し、気づいた時にはランサムウェア被害のような取り返しのつかない事態に発展しているかもしれません。

本当に手遅れになる前に、今一度この脅威と向き合い、自社の対策が適切かどうかを考えていただくきっかけになれば幸いです。