投稿:2025/12/17

どうしても対象領域は明らかにしないといけないから

皆様こんにちは。SBテクノロジーの辻です。まず簡単に自己紹介をさせていただきますと、私は元々セキュリティ診断やペネトレーションテストという、攻撃者の視点でシステムの弱点を探す仕事をしてきました。しかしAIや自動化が進む中で、これからは、人でなければできない「伝える」仕事をしたいと考え、現在はセキュリティリサーチャーとして、国内外の事件事故の勘所や流行りのバズワードの本当の意味を皆様に伝える活動をしています。

本日のテーマである「対象領域」、これは巷でASM(アタックサーフェスマネジメント)と言われているものです。この攻撃対象領域をいかに把握し、管理するのか。そして、そこに潜む「盲点」とは何なのか。本日は、私の経験を基に具体的な事例を交えながら解説していきます。

登壇者

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘

セキュリティ技術者として、SI企業で侵入テストや情報システムの脆弱性診断に従事。官公庁や民間企業向けに多くのセキュリティ診断を行う。2014年にSBテクノロジー入社後、診断事業に携わる傍ら、エヴァンジェリストとして情報発信を強化。現在はリサーチャーとして国内外のサイバーセキュリティ動向を調査・分析し、脅威情報を発信。講演・執筆・メディア出演など、普及・啓発活動にも精力的に取り組んでいる。

脆弱性以前の問題~「設定不備」が招くインシデントの現実

セキュリティというと、どうしてもソフトウェアの脆弱性のほうに目が行きがちです。しかし実は基本的な「設定不備」が原因で足をすくわれ、甚大な被害につながってしまう、非常に残念な事例が後を絶ちません。

事例①:委託業者の設定不備が招いた情報漏えい

2024年9月、株式会社ファーストリテイリングで、不正アクセスによる取引先や個人情報漏えいの可能性が報じられました。

原因はシステム構築を委託した業者のネットワーク設定に不備があったことでした。本来、開いていてはいけない通信ポートが開いてしまっていた、あるいはアクセス制御が効かなくなった。そうした極めて基本的な設定ミスが、インシデントの直接的な引き金となった残念な事例です。

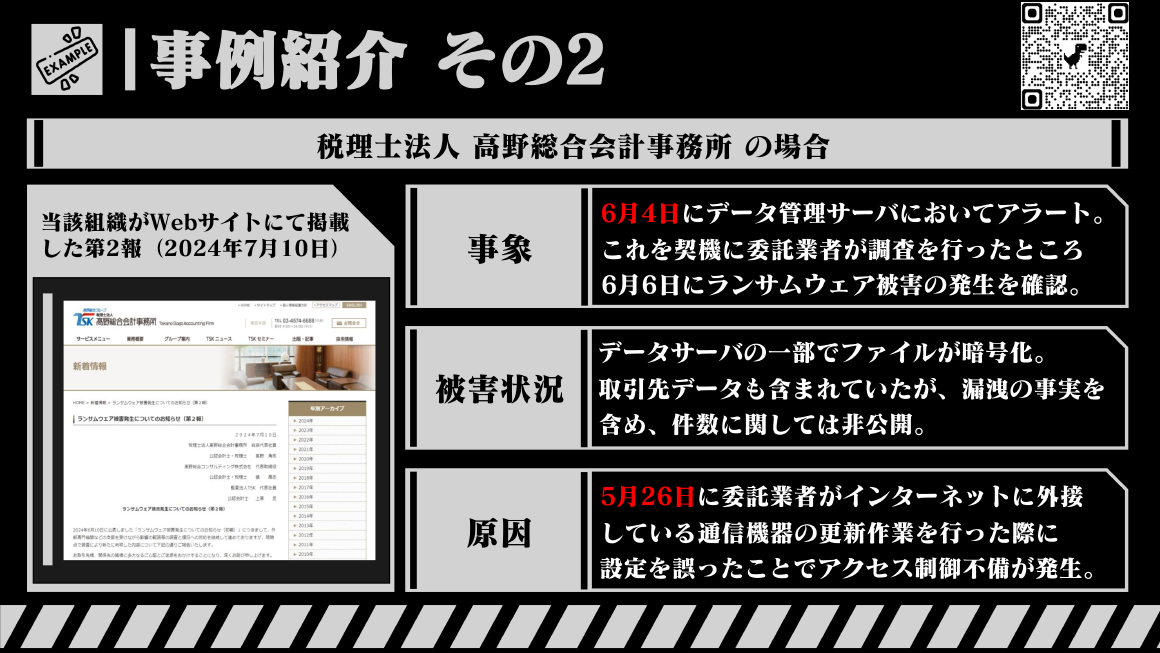

事例②:設定不備から”10日足らず”でランサムウェア感染

もう一つ、私が非常に重要だと考えている事例をご紹介します。税理士法人高野総合会計事務所様のランサムウェア被害です。こちらも、委託業者が通信機器の更新作業を行った際に設定を誤り、アクセス制御に不備が発生したことが原因でした。

◆ランサムウェアとは

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語。感染したコンピュータのファイルを暗号化して使用不能にし、その復旧と引き換えに金銭(身代金)を要求するマルウェアの一種。近年では暗号化を行わず情報を窃取するパターンもあり問題になっている。

ここで皆様に注目していただきたいのは「日付」です。

-

原因となった設定不備の発生:5月26日

-

ランサムウェア感染を示すアラートの発生:6月4日

設定不備によってアクセス制御が効かなくなってから、実際に攻撃を受けてしまうまでの期間は、わずか10日にも満たない。これが今のサイバー攻撃のリアルなスピード感です。この現実を、私たちは直視しなければなりません。

今さら聞けない「ASM」とは?その本質と3つの把握対象

このような設定不備をはじめ、攻撃者が悪用可能な対象領域を、被害に遭う前に自分たちで見つけ管理していく。この考え方が、ASM(アタックサーフェスマネジメント)です。

◆ASM(アタックサーフェスマネジメント)とは

サイバー攻撃の起点となり得る、自組織のIT資産(アタックサーフェス)を継続的に発見、監視、管理、保護する一連のプロセス。資産管理と脆弱性管理を組み合わせ、攻撃者の視点から自組織の防御態勢を評価・改善していく取り組み。

次から次に新しいキーワードが出てきて大変だと思われるかもしれませんが、これは既存の概念の組み合わせと考えていただければ難しくはないと思います。

ASMは「外部から」だけではない

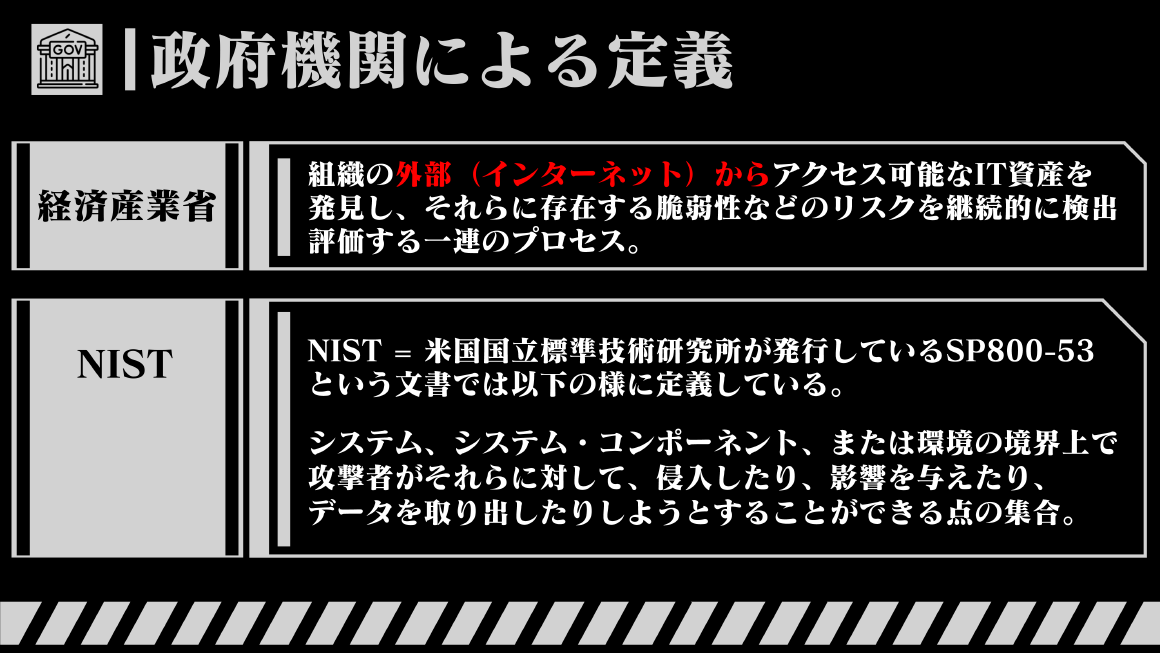

現在、経済産業省からも「ASM導入ガイダンス」が出ていますが、その本質は「資産管理」と「脆弱性管理」に他なりません。

ただ、ここで1つ重要な誤解を解いておきたいと思います。日本の経産省のガイダンスでは、まず取り組むべき対象として「外部(インターネット)からアクセス可能なIT資産」と記述されているため、「ASM=外部からの監視」と捉えられがちです。しかし、これはあくまで第一歩に過ぎません。

米国のNIST(国立標準技術研究所)の定義を見ると、アタックサーフェスとは経路を問わず「攻撃できるところ全て」を指します。ASMは外部からだけではない。これは、皆様にぜひご理解いただきたいポイントです。

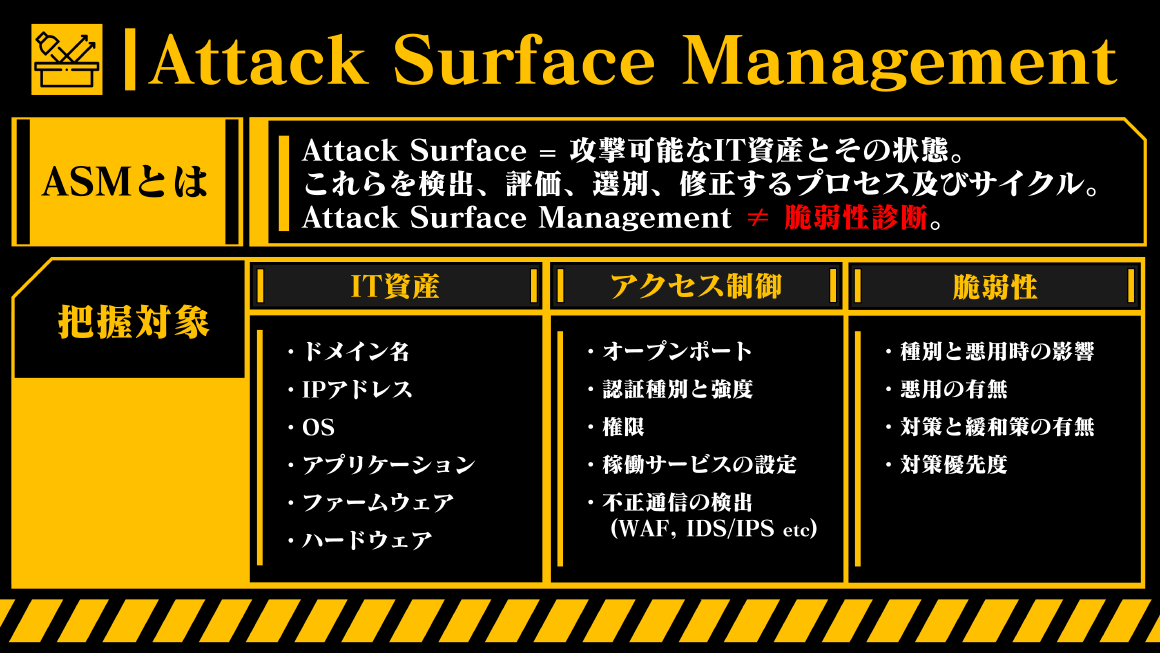

私なりの言葉で定義するならば、ASMとは、攻撃可能なIT資産とその状態を把握し、それらを検出し、評価・選別・修正していくプロセスまたはサイクルです。継続的に回し続ける「マネジメント」であるという点で、単発で行う脆弱性診断やペネトレーションテストなどとは本質的に異なります。

ASMで把握すべき3つのカテゴリ

では、企業の皆様は、具体的に何を把握すればよいのでしょうか。私は、対象を3つのカテゴリに分けて整理しています。

1. IT資産

ソフトウェア、ハードウェア、アプリケーション、ドメイン名など、自分たちが何を使っているのかをすべて洗い出すこと。把握できていないものは、守ろうという意識すら働きません。これが全ての土台です。

2. アクセス制御

オープンポート、アクセス元IPアドレス、認証方式など、そのIT資産に「誰が」「どこから」「どのように」アクセスできるのかを把握すること。

VPN経由の侵入事例では、ID・パスワードのみで多要素認証が導入されていなかった、というケースが驚くほど多く存在します。

3. 脆弱性

公開せざるを得ないWebサーバーなどに、どのような脆弱性が存在し、その脆弱性は既に悪用されているのか、攻撃コードは出回っているのか、といったリスクレベルを把握すること。これに基づき、対処の優先順位を決めていきます。

ASMの3つの経路と、見落とされがちな「モバイル端末」という盲点

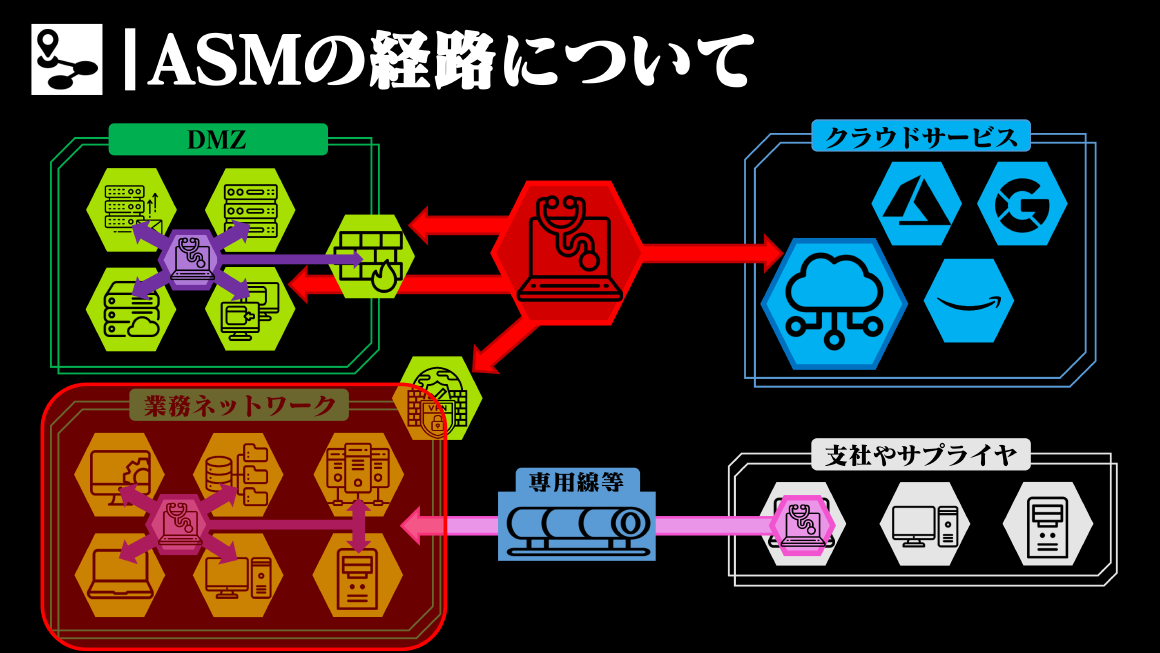

ASMは外部からだけではない、と申し上げましたが、では他にどのような経路があるのでしょうか。私は、ASMの調査経路を大きく3つに分類しています。

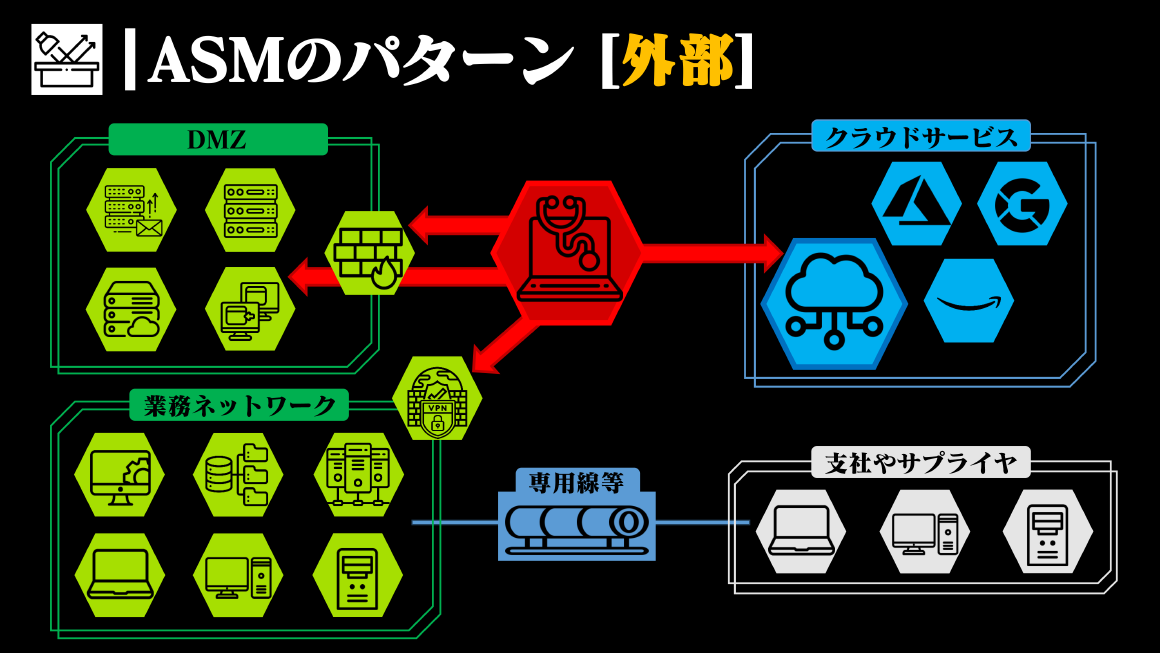

1. 外部(インターネット)から

最も基本的な経路です。自社のDMZやVPN、クラウドサービスが、外部(インターネット側)からどのように見えているのかを調査します。

◆DMZ(DeMilitarized Zone)とは

「非武装地帯」を意味する、社内ネットワークとインターネットの中間に設けられるネットワーク領域。外部公開サーバーをここに配置することで、万が一攻撃を受けても社内への直接侵入を防ぐ「緩衝地帯」の役割を果たす。

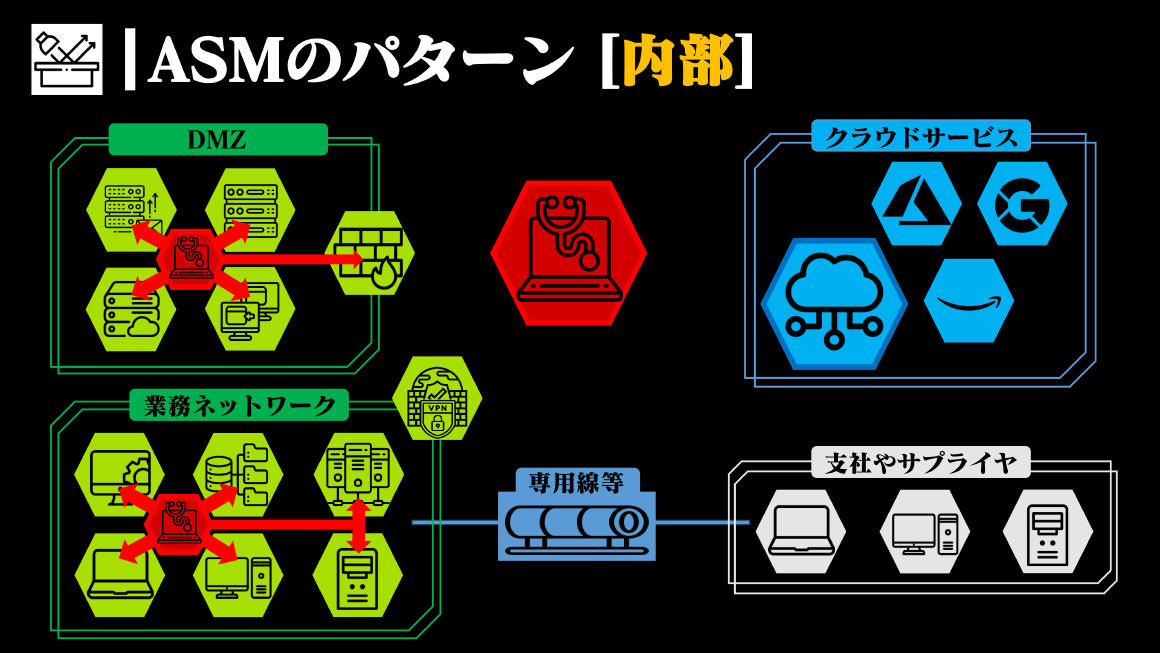

2. 内部(業務ネットワーク)から

社内ネットワークに侵入されたことを想定し、内側から自社の資産がどのように見えるのか、どのようなリスクがあるのかを調査します。「外からの防御は固いが、一度侵入されると内部はズブズブ」というネットワークは、残念ながら非常に多いのが実情です。

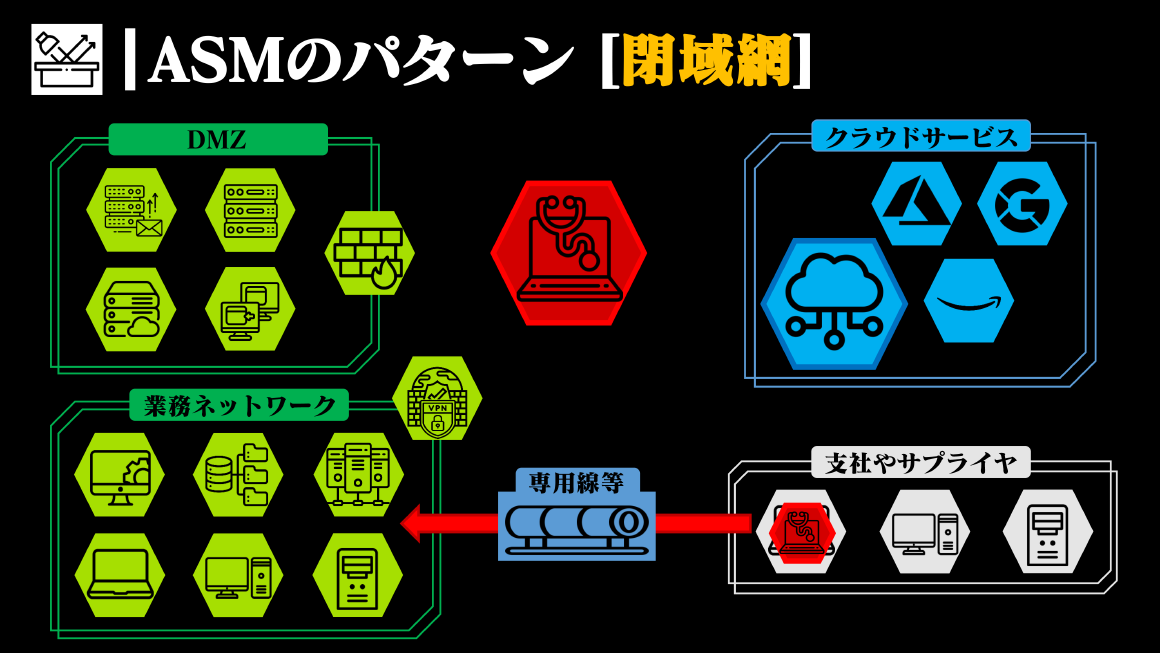

3. 閉域網(サプライチェーン)から

業務委託先や支社など、専用線やVPNで接続されている拠点が侵害された場合を想定し、そこから自社のネットワークにどこまでアクセスできるのか、不必要なアクセスを許可していないか等を調査します。

◆閉域網(へいいきもう)とは

インターネットから分離され、特定の利用者のみが接続できるプライベートなネットワーク。専用線やIP-VPNで構築し、拠点間通信に用いる。「閉域だから安全」と過信しがちだが、接続先が侵害されるとサプライチェーン攻撃の侵入経路となるリスクがある。

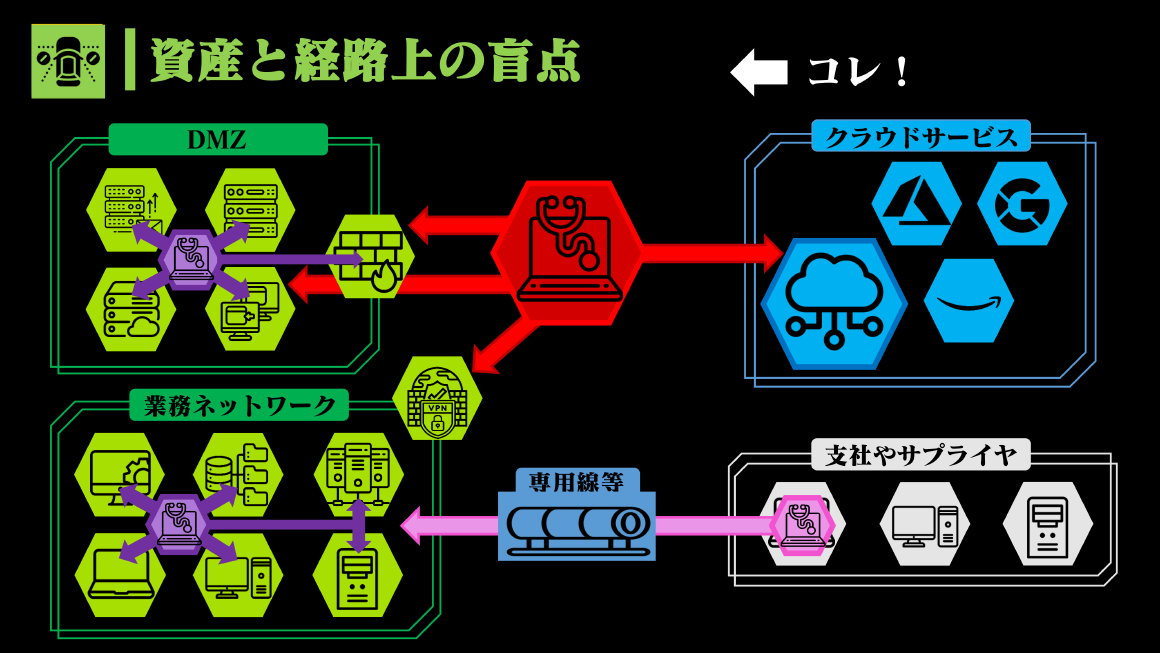

しかし、どれだけASMツールを駆使しても、完璧にすべてを把握することはできません。ASMにも「盲点」が存在します。その1つが「モバイル端末」です。

リモートワークが普及し、多くの従業員がノートPCを社外に持ち出し、テザリングや内蔵SIMで直接インターネットに接続するようになりました。この、社内ネットワークを経由せずに直接インターネットに接続されたPCの状態を組織としてどう把握するのか。これが、極めて大きな盲点となり得ます。

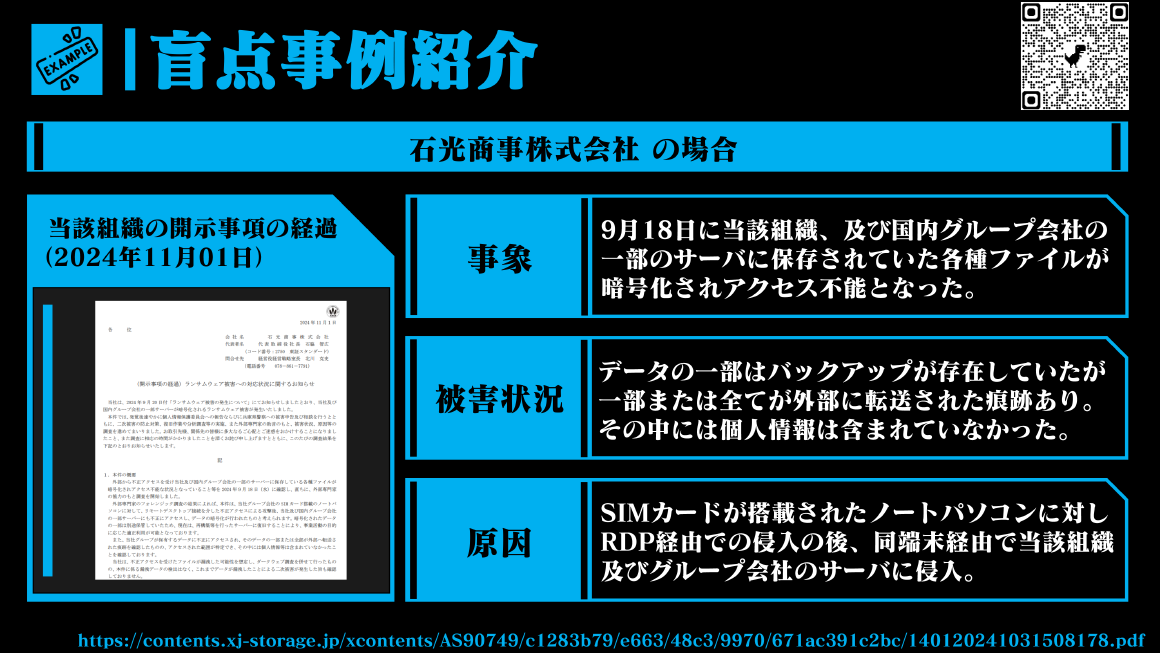

実際に、2024年に石光商事様で発生したランサムウェア事案ではこの盲点が突かれました。SIMカード搭載のノートPCで社外インターネットに接続した際、開いていたリモートデスクトップ(RDP)のポートから侵入されたのです。

◆RDP(Remote Desktop Protocol)とは

Microsoft社が開発した、ネットワーク経由で他のコンピュータのデスクトップ画面を遠隔操作するための通信プロトコル。主にWindowsに標準搭載されており、システム管理者がサーバーをメンテナンスしたり、従業員がリモートワークで自席のPCにアクセスしたりする際に利用される。

そして、そのPCを社内ネットワークに持ち帰ったことで、PC自体がバックドアとなり内部ネットワーク全体に被害が拡大してしまいました。動的にIPアドレスが変わるモバイル端末の状態を常時把握することの難しさが、深刻なインシデントにつながった典型的な事例です。

最大の盲点。「業務ネットワーク内」に潜む2つのリスク

モバイル端末もさることながら、私がASMにおける最大の盲点、あるいは多くの組織がおろそかにしてしまっていると感じている領域があります。それが、「業務ネットワーク内」のセキュリティです。

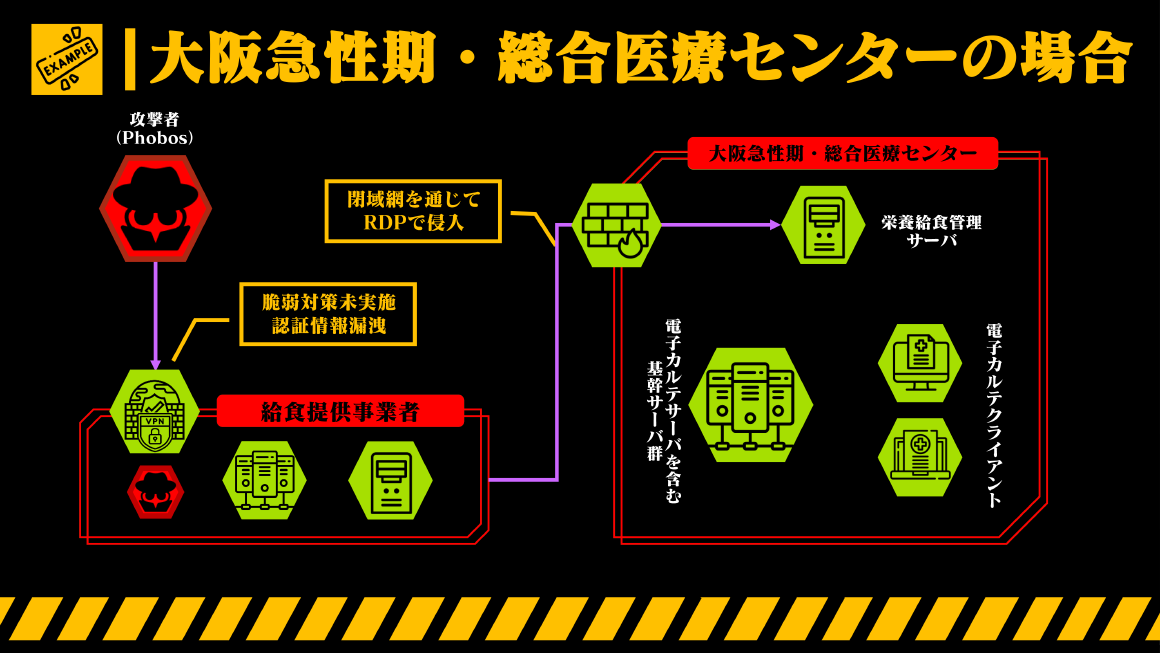

リスク①:ネットワークセグメンテーションの不備

大阪急性期・総合医療センターで発生したランサムウェア被害はその典型例です。この事件の侵入経路は、給食提供事業者のVPNでした。サプライチェーン攻撃の一種ですが、ここで重要なのは、なぜこの医療センターだけが甚大な被害を受けたのか?という点です。

第3者委員会の報告書によれば、他の取引先病院は、給食管理システムと電子カルテなどの基幹システムのネットワークセグメントを分離していたため被害を免れました。しかし、この医療センターでは、両者が同じセグメントに存在していたために、給食管理サーバーへの侵入を許した結果、電子カルテを含む基幹サーバー群全体にまで被害が拡大してしまったのです。

適切なネットワークセグメンテーションさえ行っていれば、被害は最小限に食い止められたはずでした。

◆ネットワークセグメントとは

社内ネットワークを、部署やシステムの役割に応じて分割した論理的な区画のこと。この分割(セグメンテーション)により、万が一ある区画がランサムウェア等に感染しても、被害が他の重要なシステムへ拡大するのを防ぐ、社内ネットワークにおける「防火壁」のような役割を果たす。

リスク②:同一セグメント内でのセキュリティレベルの不均衡

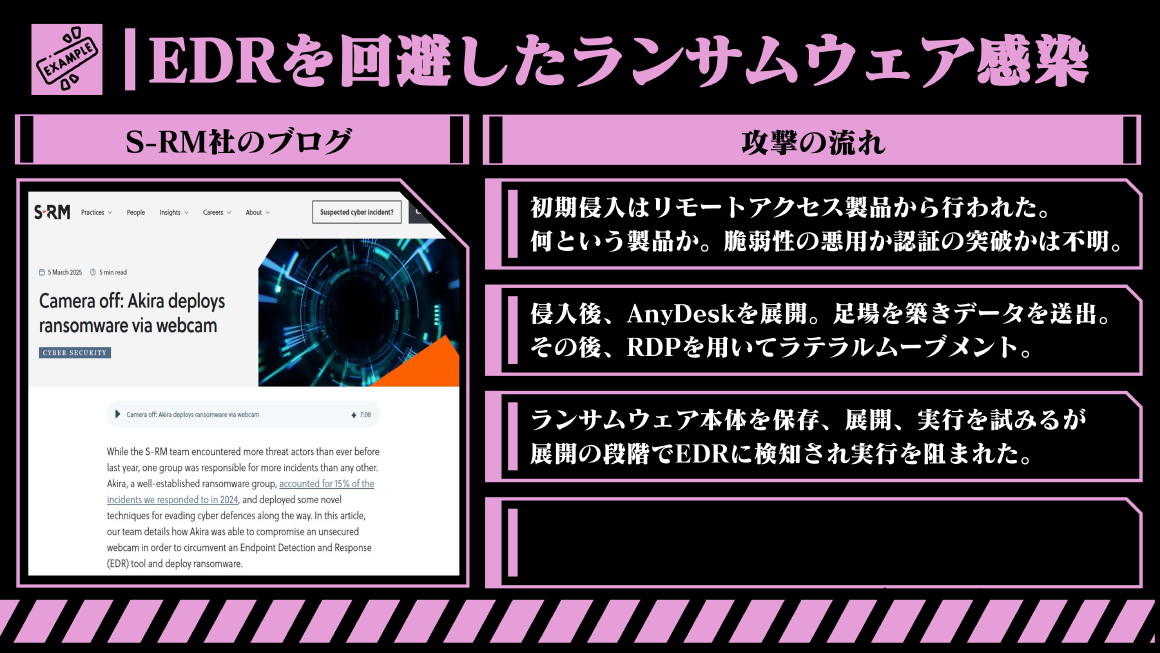

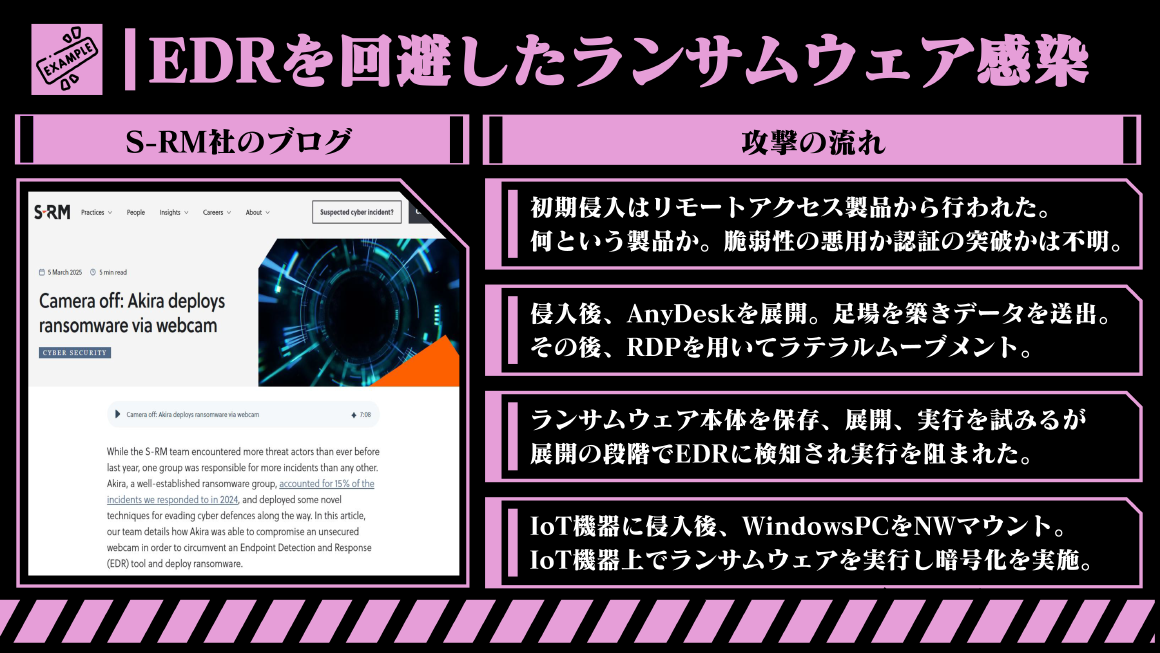

さらに、セグメンテーションを行っていても、まだ安心はできません。ある企業で発生した、EDR(Endpoint Detection and Response)を回避したランサムウェア事案は、私たちに新たな教訓を与えてくれました。

◆EDR(Endpoint Detection and Response)とは

PCやサーバー(エンドポイント)を監視するツール。マルウェアの検知に加え、侵入後の不審な振る舞いを記録・分析し、迅速な対応を支援する。

攻撃者は侵入後、EDRが導入されたWindows PC上でランサムウェアの実行を試みましたが、これはEDRによって検知・阻止されました。しかし、攻撃者は諦めず、同じネットワークセグメント内に存在していた、EDRが導入されていないLinuxベースのIoT機器に侵入。そのIoT機器から、保護されていたWindows PCをネットワークドライブとしてマウントし、ランサムウェアを実行しました。

Windows PC側から見れば、これは単なる「外部からのファイル書き込み」にしか見えず、EDRはこれを脅威として検知できませんでした。結果、Windows PC上のファイルが暗号化されてしまったのです。

この事例が示すのは、同じネットワークセグメント内に、EDRで守られている資産と、そうでない資産という、セキュリティレベルが不均衡なものを混在させることの危険性です。IoT機器という「蟻の一穴」から、堅牢なはずの城壁が崩されてしまったのです。

ASMとは、単に資産の脆弱性を把握するだけではありません。このようなネットワーク設計上の問題や、セキュリティレベルの不均衡といった、より構造的なリスクを把握しなければ、本当の意味でのアタックサーフェス管理とは言えないのです。

最後に、近年「侵入前提」や「ゼロトラスト」という言葉がよく言われます。もちろんそれは正しいですし、そうあるべきだと思います。しかし、だからといって「入られないようにする努力」や「入られた時に早期に検知する努力」から目を背けてはいけません。

完璧にすることはできなくても、自分たちが最善を尽くしているのか、今の状態はどうなっているのか。たとえASMを導入しなくても、こういった自社の対象領域にぜひ目を向け、注意を払っていただきたいと願います。このセッションがそのきっかけになれば、これほど嬉しいことはありません。

ご清聴ありがとうございました。