投稿:2025/12/17

更新:2026/01/06

生成AIとアズアサービスが変える攻防──攻撃効率化時代の守り方

皆様、こんにちは。サイバーセキュリティを専門としております、名和と申します。今回は「攻撃効率化時代の守り方」と題し、最近の防御に関する考え方をお伝えしたいと思います。

過去の講演では、最新のサイバー脅威についてできるだけ深く掘り下げてお伝えすることに注力してきましたが、脅威の解説にとどまり、具体的な対策まで踏み込めていなかったのではないかという反省もありました。そこで、今回はそのような状況に対してという観点で、諸外国で既に実装されている実用的な対策を中心にご紹介します。「私たちはどのように対応すべきか」という観点で、諸外国で既に実装されている実用的な対策を中心にご紹介します。

登壇者

株式会社サイバーディフェンス研究所等

名和 利男

海上自衛隊において護衛艦の戦闘情報中枢の業務に従事した後、航空自衛隊において防空指揮システムのセキュリティ担当業務等に従事。その後JPCERT/CC等での経験を経て、サイバーディフェンス研究所等に参加。専門分野である情報分析とインシデントハンドリングの経験と実績を活かし、サイバー演習やアナリストトレーニング等の能力向上支援を提供。近年は、サイバー脅威インテリジェンス(特に地政学リスク)、宇宙安全保障やアクティブディフェンスに関する業務に従事。

攻撃効率化の実相: なぜ攻撃のコスト曲線は折れたのか

まず、なぜ現代のサイバー攻撃がこれほどまでに「効率化」されてしまったのか、その背景からご説明します。

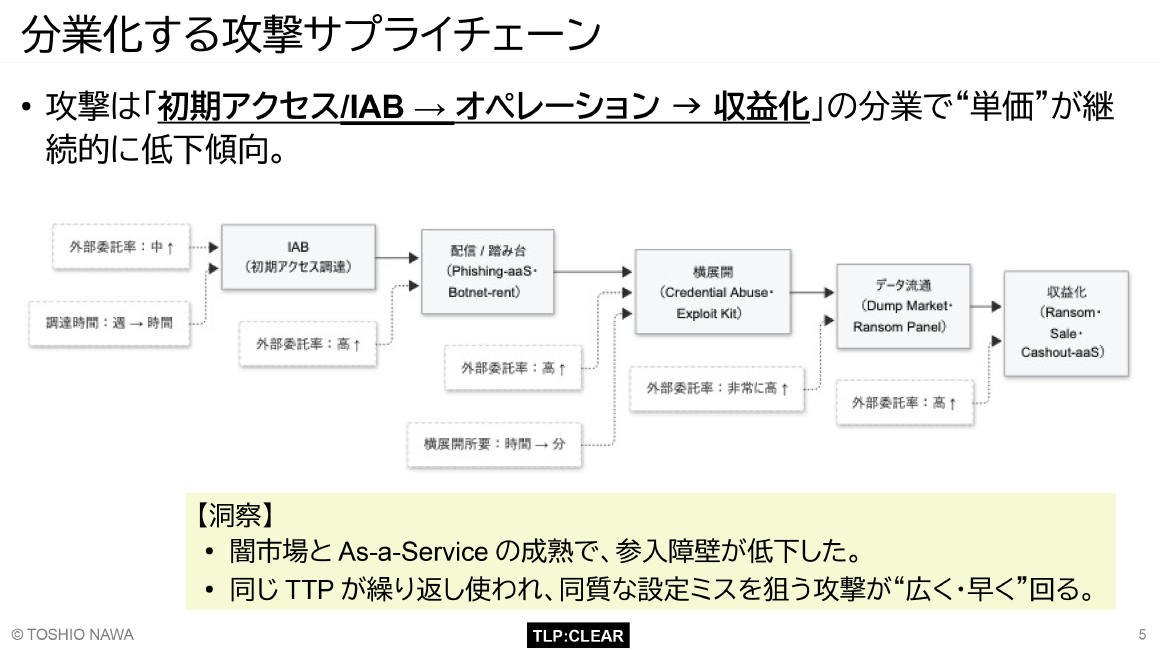

分業化する攻撃サプライチェーン

皆様も様々な情報源から、「サイバー攻撃が分業化している」という話を耳にされているかと思います。現代の攻撃は、「初期アクセス(侵入の足掛かり確保)」→「オペレーション(内部での権限昇格や横展開)」→「収益化(ランサムウェアやデータ売却)」というサプライチェーンで完全に分業されています。

私が観測している世界では、この各段階における外部委託率が著しく上昇しています。その結果、例えば初期アクセス(ターゲットの認証情報などの入手)にかかる時間は、かつての数週間から、現在では数時間レベルにまで短縮されました。

さらに、システム侵入後の横展開においても、専門のサービスを利用することで、数時間かかっていたものが数分、場合によっては数十秒で完了する状況にすらなっています。この攻撃サプライチェーンの成熟が、攻撃全体の効率を劇的に高めているのです。

◆As-a-Service(アズアサービス)とは

ソフトウェアやインフラなどを、サービスとしてネットワーク経由で提供・利用するビジネスモデルの総称。サイバー攻撃の世界では、ランサムウェア攻撃ツールを提供する「Ransomware-as-a-Service (RaaS)」や、フィッシング攻撃を代行する「Phishing-as-a-Service (PhaaS)」などが存在し、攻撃の分業化と効率化を加速させている。

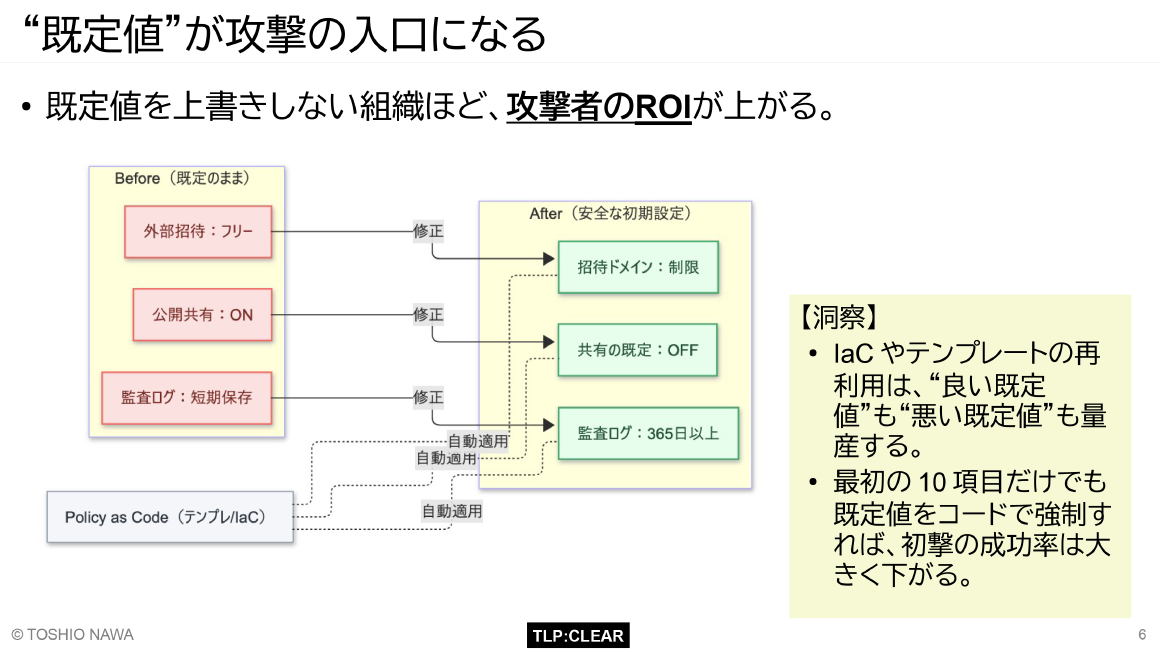

既定値(デフォルト設定)が攻撃の入口になる

次に深刻な問題が、システムやサービスの“既定値”が攻撃の入口になっているという現実です。特に、既定値を変更しないまま運用している組織ほど、攻撃者のROI(費用対効果)は上がります。

この背景には、デジタル化やDX推進のプレッシャーがあります。多くの組織が、コストや納期を優先するあまり、セキュリティを意識した設定変更を行わずに、いわゆる「デフォルト」のままシステムを導入・納品してしまうケースが少なくありません。これはクラウドサービスの設定だけでなく、ネットワーク機器やIoT機器においても同様に見られる問題です。

この「危険な既定値」が世の中に溢れた結果、攻撃者はそれを狙うだけで容易に侵入できるようになり、攻撃の費用対効果が格段に向上してしまいました。対策はシンプルです。安全な設定をテンプレート化し、Policy as Code(ポリシー・アズ・コード)などを活用して自動的に適用することで、攻撃者が多用する侵入経路を塞ぐことが極めて有効です。

◆Policy as Code / Infrastructure as Code (IaC) とは

Policy as Codeは、セキュリティポリシーや運用ルールを、人間が読むための文章ではなく、機械が実行可能なコードとして記述する考え方。Infrastructure as Code (IaC)は、サーバーやネットワークなどのITインフラ構成をコードで管理する手法。これらを活用することで、安全な設定を自動的かつ強制的に適用し、人的ミスや設定漏れを防ぐことができる。

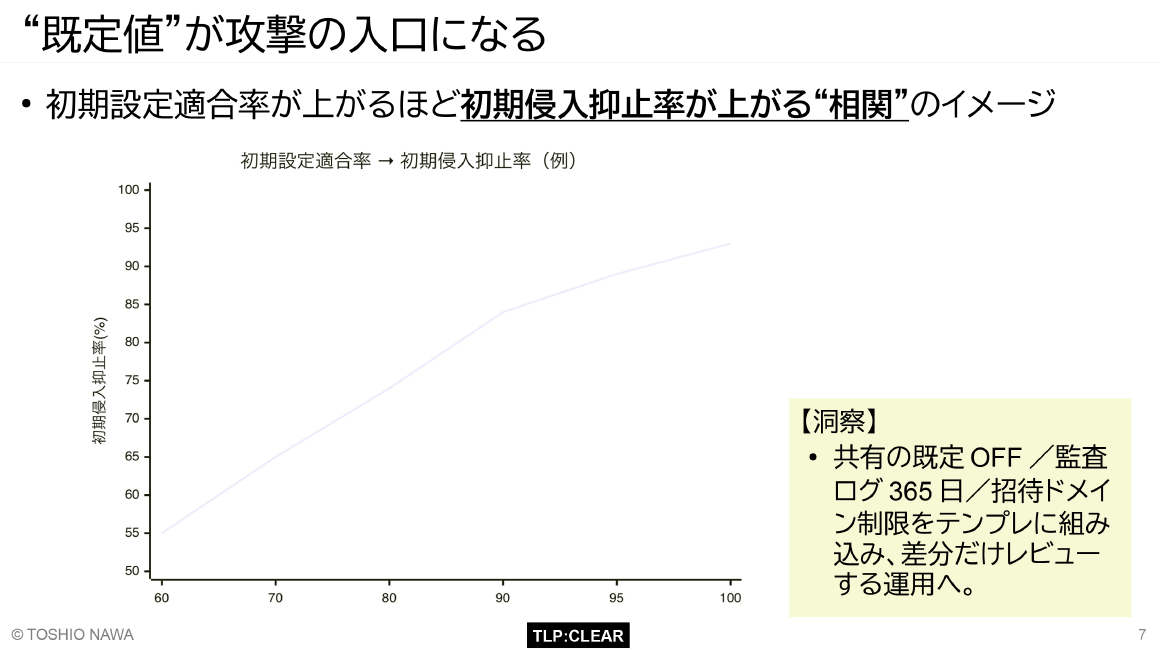

最初の10項目だけでも既定値をコードで強制すれば、初撃の成功率は大きく下がります。

安全な初期設定を徹底するほど、攻撃者にとっては侵入しづらい環境となり、初期侵入の抑止率が向上するという相関関係も報告されています。

生成AIにより、攻撃の”最低限の品質”が底上げ

「生成AIによって攻撃が巧妙化した」という言葉をよく耳にしますが、私が様々なレポートを分析した限り、その実態は少し異なります。一部のトップレベルの攻撃がさらに巧妙になったというよりは、攻撃者全体の“品質の底上げ”が起こったと捉えるべきです。

これまで、攻撃者の8割〜9割は、見よう見まねで攻撃を行うような、決してスキルが高いとは言えない層でした。日本の企業で広く行われている標的型攻撃メール訓練が有効なのは、こうした“質の低い”攻撃を見抜くための訓練だからです。

しかし、生成AIの登場により、この大多数を占める低スキル層が、ごく自然な日本語の文面や、一定品質の簡易的なマルウェアを容易に生成できるようになりました。その結果、攻撃全体の成功率が底上げされ、被害に遭う組織が中堅・中小企業、さらには個人にまで急激に拡大したのです。

攻撃ファネルのボトルネックを突き、攻撃者の採算を崩す

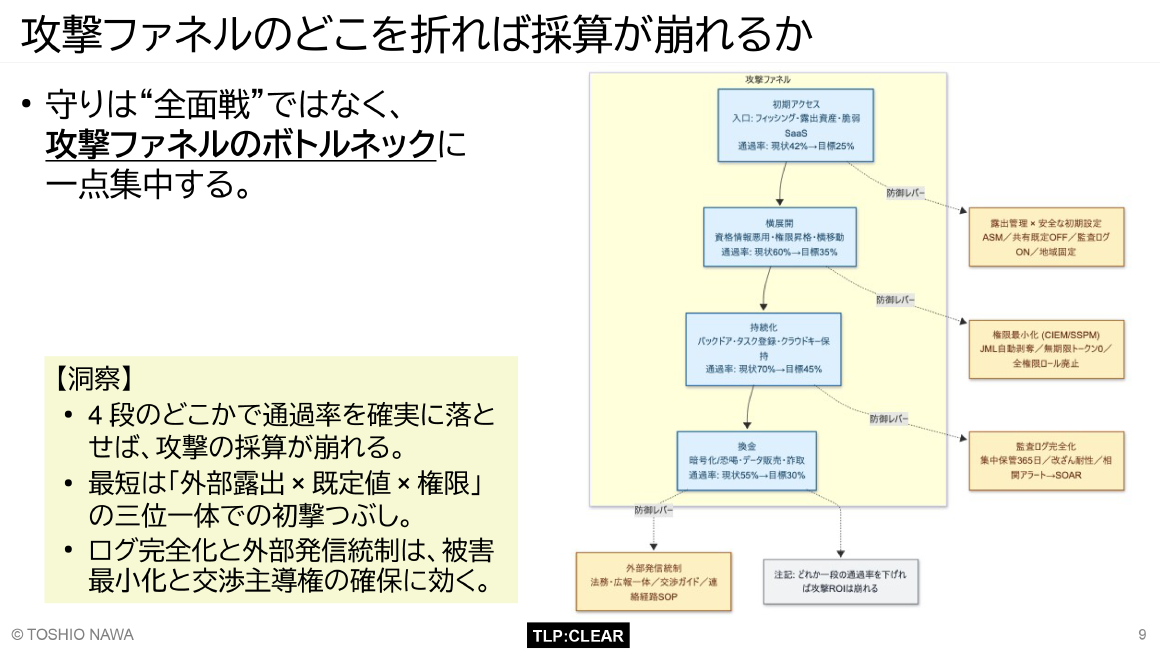

このような状況で、私たちはどのように防御を考えればよいのでしょうか。ここで有効なのが「攻撃ファネル」という考え方です。ファネルとは、攻撃者が目的を達成するまでの各段階(初期アクセス→横展開→持続化→換金)を、漏斗(じょうご)のように捉えるモデルです。

防御側は、この4つの段階のどこか一つでも通過率を確実に下げることができれば、攻撃全体のプロセスを断ち切り、攻撃者の採算(ROI)を崩すことができます。“全面戦”でリソースを分散させるのではなく、自社の弱点となっているボトルネックに一点集中するのです。

最短で効果を上げるには、「外部露出(ASM)× 既定値(安全な初期設定)× 権限(最小権限化)」の三位一体で、最初の「初期アクセス」を潰すことが最も効率的です。

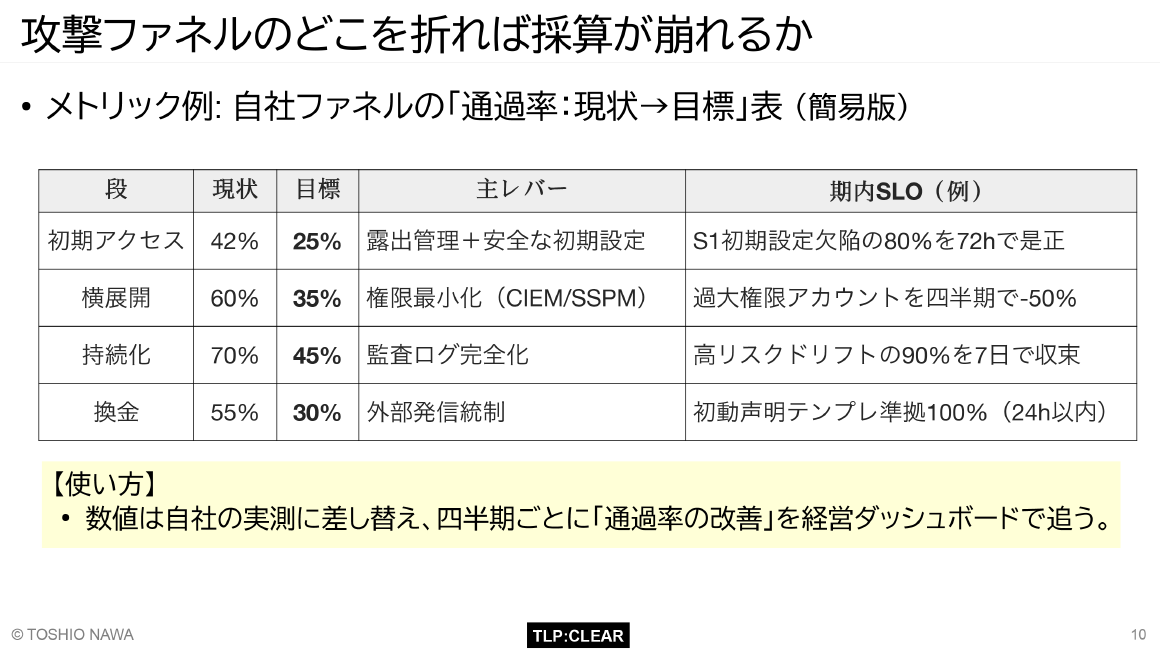

この考え方を経営層や意思決定者に説明する際は、数字で示すことが極めて重要です。自社の各ファネルにおける現状の通過率を計測し、目標値を設定。そのギャップを埋めるための主要な対策(主レバー)と、具体的な期日を定めた目標(SLO)を明記した表は、投資対効果を説明する上で強力なツールとなります。

◆SLO (Service Level Objective) とは

サービスレベル目標のこと。セキュリティ運用の文脈では、インシデントの検知時間や、脆弱性の修正完了率など、自部門が提供する業務の品質を具体的な数値目標として定義したもの。

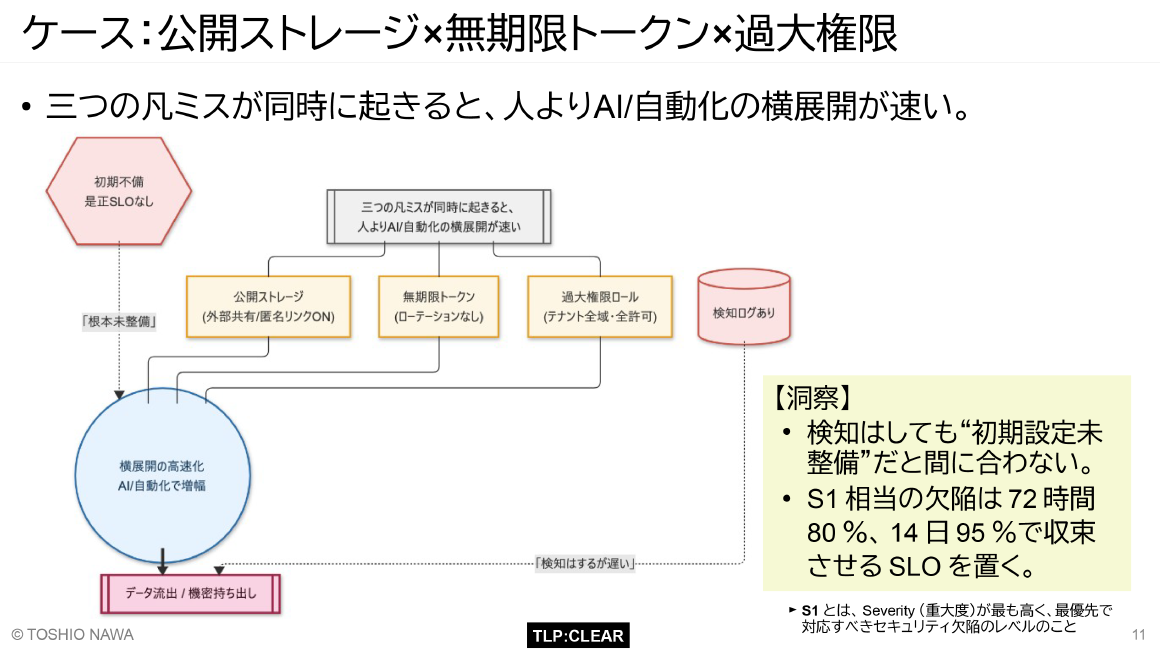

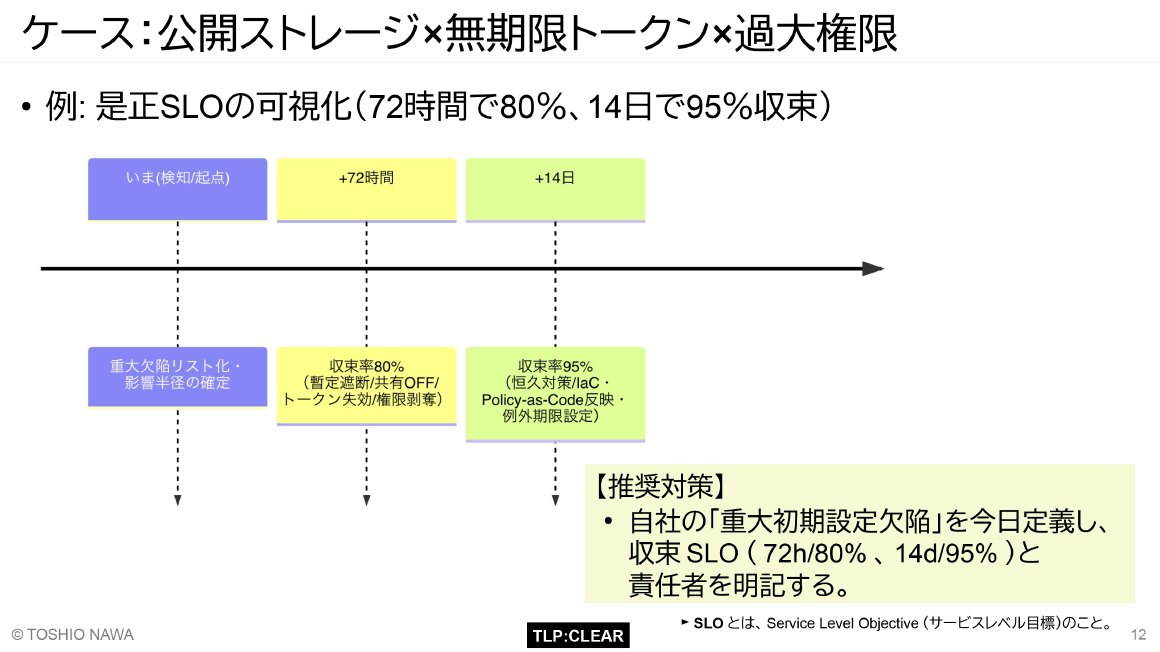

例えば、ある企業で「公開ストレージ」「無期限トークン」「過大権限ロール」という3つの典型的な設定ミスが同時に存在した場合、攻撃者のAIや自動化ツールはこれらを瞬時に発見し、高速で横展開を行います。

人間が検知して対応する頃には、既に手遅れになっているケースが少なくありません。こうした重大な初期設定の欠陥に対しては、「72時間で80%を収束させる」といった厳しいSLOを定め、責任者を明確にしておくことが不可欠です。

防御設計の3原則=露出管理・安全な初期設定・データ境界

攻撃の効率化に対抗するための防御は、いくつかの設計原則に基づいて構築する必要があります。

ASMは“棚卸し”ではなく“SLO運用”

まず、自社の攻撃対象領域を管理するASM(Attack Surface Management)の考え方をアップデートする必要があります。

◆ASM (Attack Surface Management) とは

アタックサーフェス管理。サイバー攻撃の起点となり得る、インターネットに公開されたIT資産(サーバー、ドメイン、クラウドサービスなど)を継続的に発見・監視し、脆弱性を管理する取り組み。

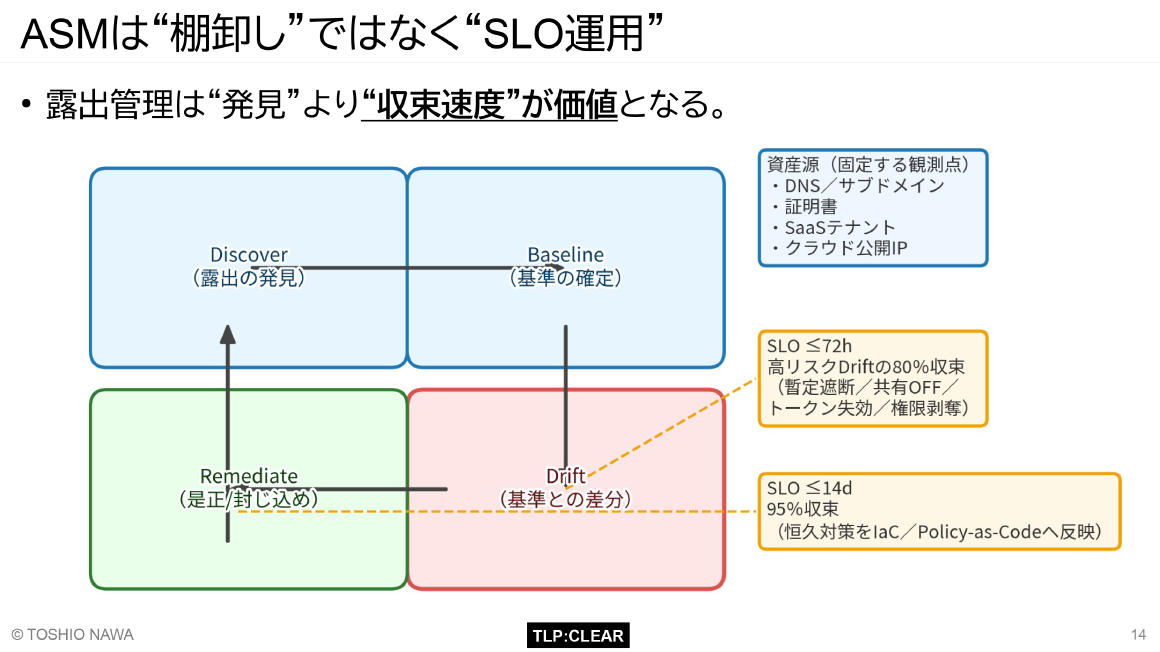

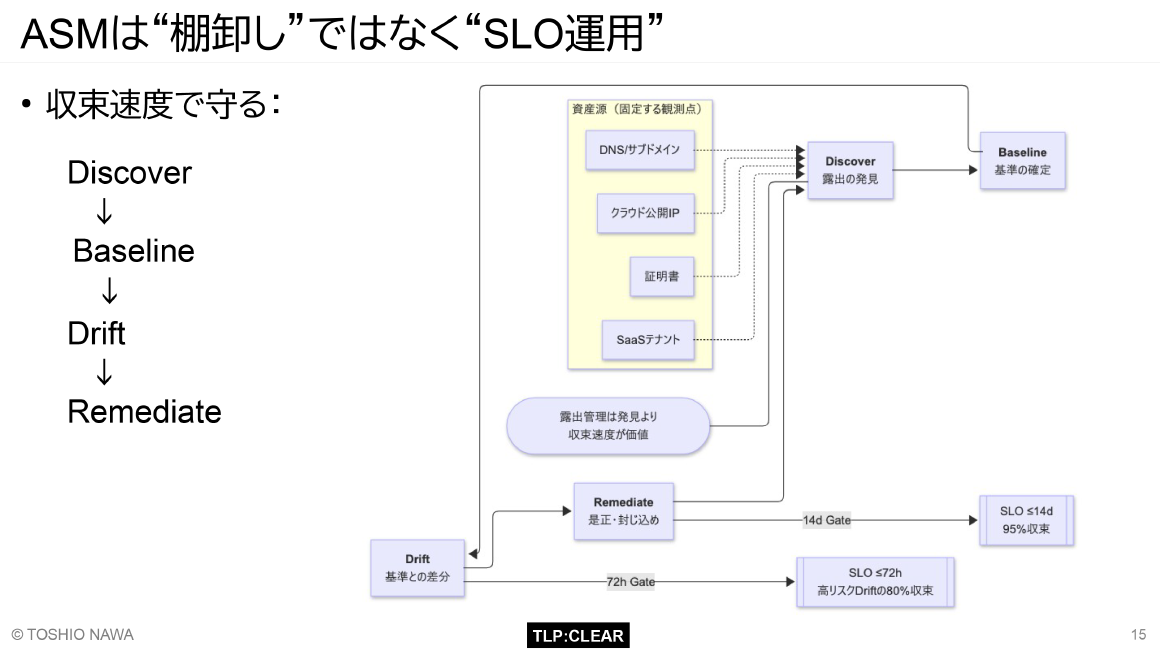

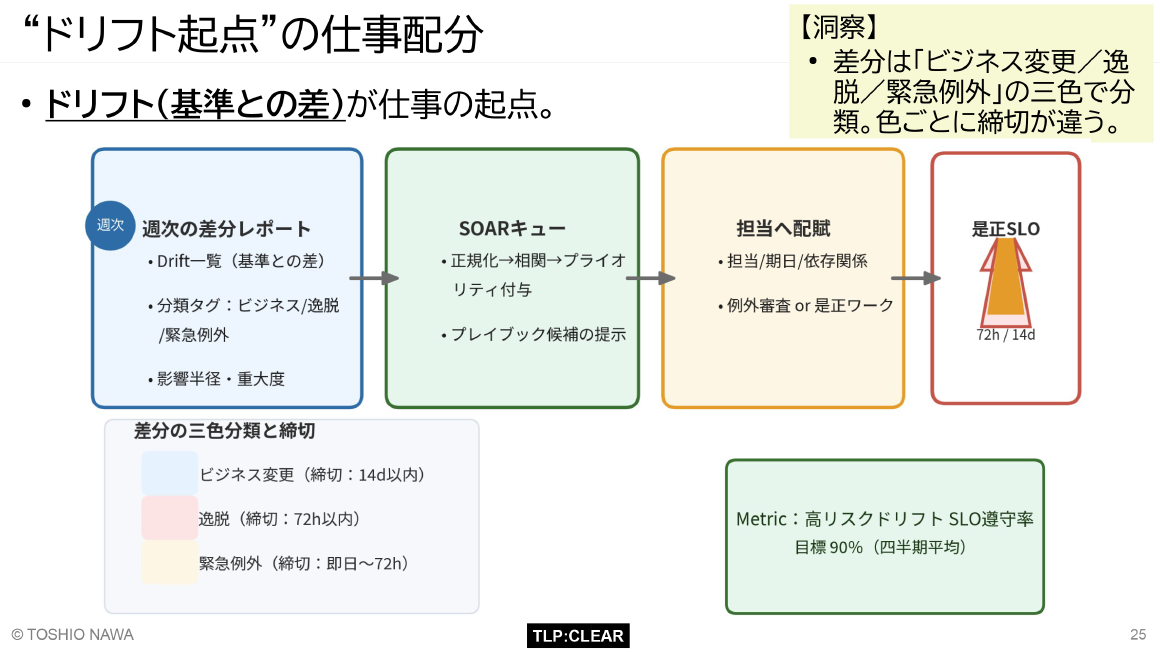

多くの企業がASMを年に1〜2回実施する「棚卸し」のように捉えていますが、それでは変化の速い現代の脅威には対抗できません。ASMは、日々の健康管理のように、SLOに基づいて継続的に運用するものです。重要なのは、脆弱性を発見すること以上に、発見したリスクをどれだけ速く修正できるかという「収束速度」です。

「Discover(発見)→ Baseline(基準の確定)→ Drift(基準との差分検知)→ Remediate(是正)」というサイクルを、SLOという時間軸で管理します。例えば、「高リスクな差分(Drift)の80%を72時間以内に収束させる」といった目標を立て、その達成度で防御の価値を測るのです。

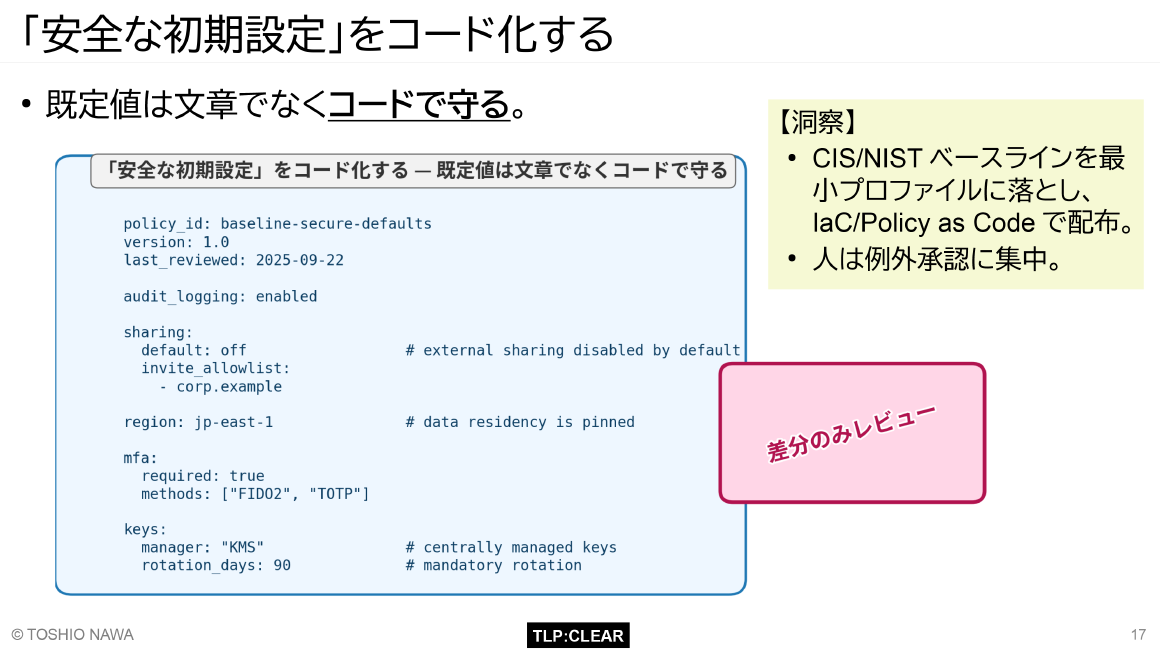

「安全な初期設定」は文章でなくコードで守る

次に、安全な初期設定の徹底です。これまで、セキュリティ対策は人間にドキュメントを渡し、その遵守を期待するという、人間の行動に依存したものでした。しかし、IT利用領域が拡大・複雑化する中で、人手による管理は限界を迎えています。

これからの時代は、既定値を文章でなくコードで守ります。CIS/NISTなどのセキュリティベースラインを基に、自社に必要な最小限のプロファイルをIaC/Policy as Codeで定義し、自動的に配布・適用します。これにより、設定ミスや漏れをなくし、人間は本来集中すべき「例外の承認」に注力できるようになります。

◆CIS/NISTとは

CIS (Center for Internet Security) と NIST (米国国立標準技術研究所) は、セキュリティに関するベストプラクティスを策定・公開している米国の著名な組織。OSやクラウドサービス、アプリケーションなどを安全に設定するための具体的な指針を「セキュリティベースライン」や「ベンチマーク」として公開しており、多くの企業が安全な初期設定の“お手本”として利用している。

◆IaC/Policy as Codeとは

IaC (Infrastructure as Code)は、サーバーやネットワークなどのITインフラ構成を、Policy as Codeは、セキュリティポリシーやルールを、それぞれ手作業ではなくコードで記述・管理する手法。手作業による設定ミスや属人化を防ぎ、安全な設定を自動的かつ繰り返し適用できる。CIS/NISTベースラインなどの“あるべき姿”をコードで強制し、逸脱を許さない仕組みを構築する上で不可欠な考え方。

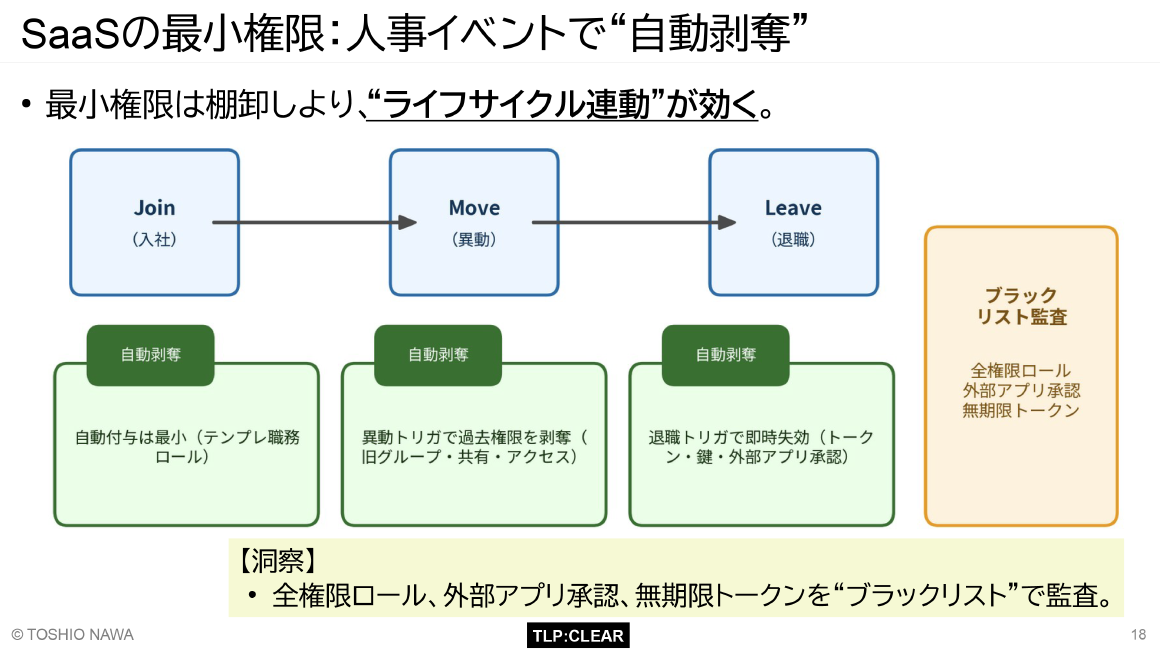

SaaSの最小権限は“ライフサイクル連動”で自動剥奪

SaaSの権限管理も同様です。年に一度の棚卸しでは、もはや実態に追いつきません。最小権限は、「入社(Join)」「異動(Move)」「退職(Leave)」といった人事イベントと連動させ、ライフサイクルで運用することが最も効果的です。異動や退職をトリガーに、不要になった権限は自動で剥奪する。この仕組みが、権限の不正利用リスクを根本から断ち切ります。

AIの“境界と検証”とクラウドの“標準化と例外管理”

AIの利活用やクラウドの導入においては、「境界」と「標準」を先に定めることが重要です。

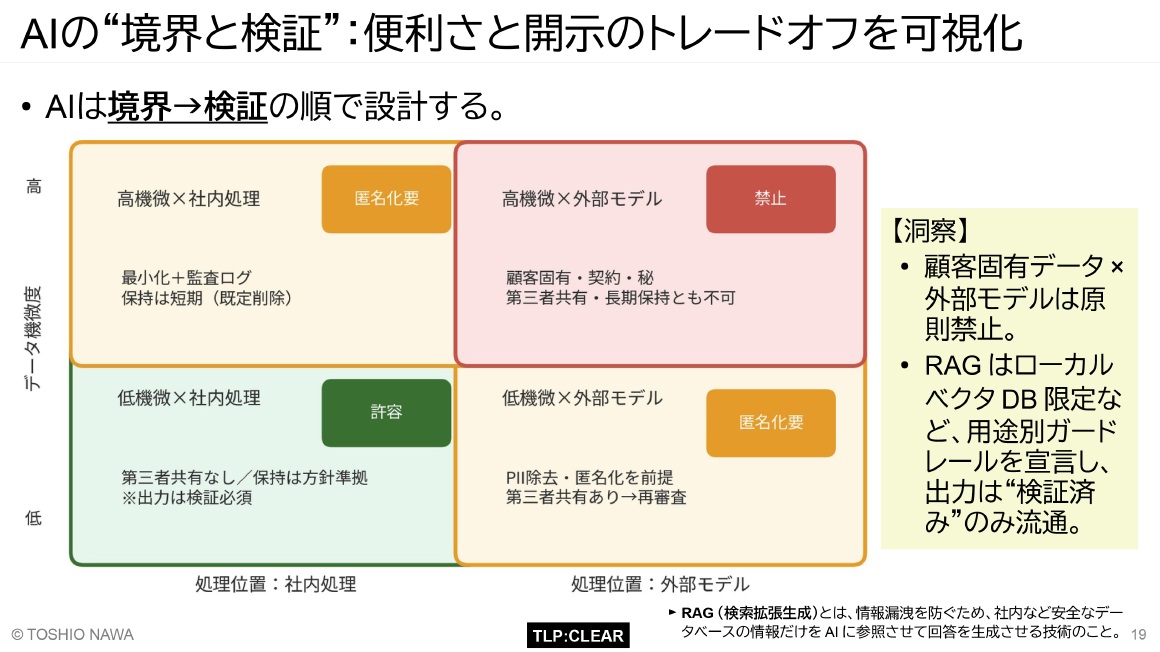

AIについては、データの機微度と処理場所(社内/外部)に応じて、利用の可否や匿名化の要否といった「境界」を明確に定義し、その上でAIの出力は必ず人間が「検証」するプロセスを設計します。

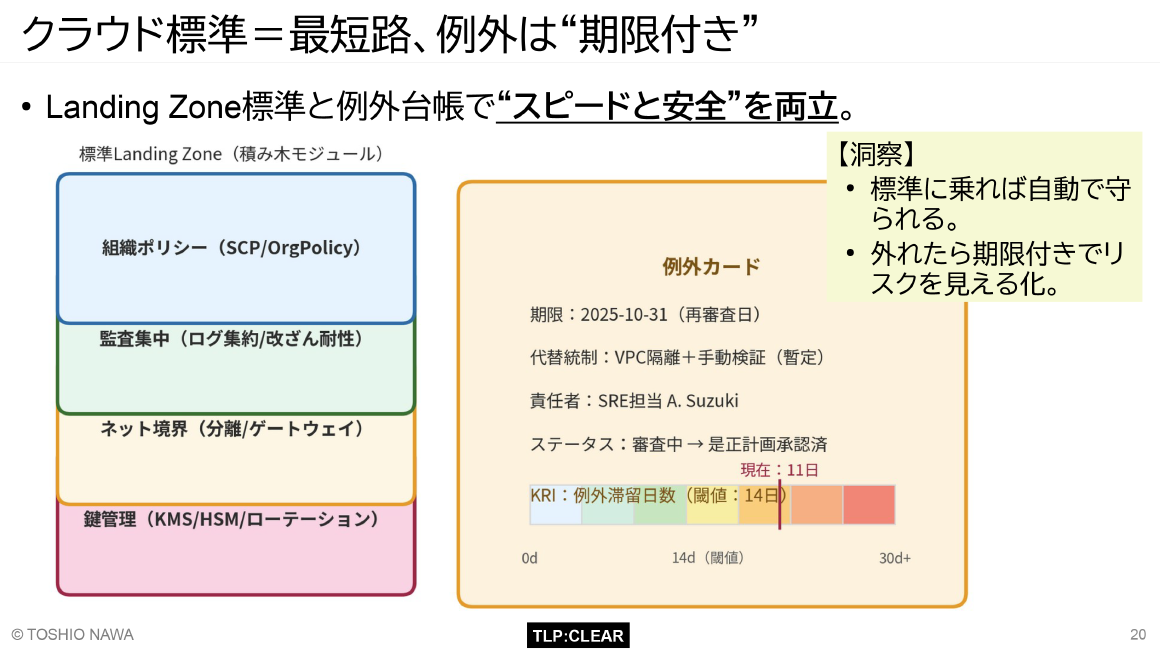

クラウドについては、セキュリティとガバナンスが確保された標準構成「Landing Zone」を“最短路(高速道路)”として提供します。標準に乗れば、開発チームはスピードと安全を両立できます。ビジネス上の理由で標準から外れる例外は必ず期限付きで台帳管理し、リスクを可視化します。

運用自動化と計測:KPI/KRIで防御活動を回す

次に取り組むべきは、運用の自動化と、その効果を測るための計測です。

可逆性を担保し、自動化の不安を取り除く

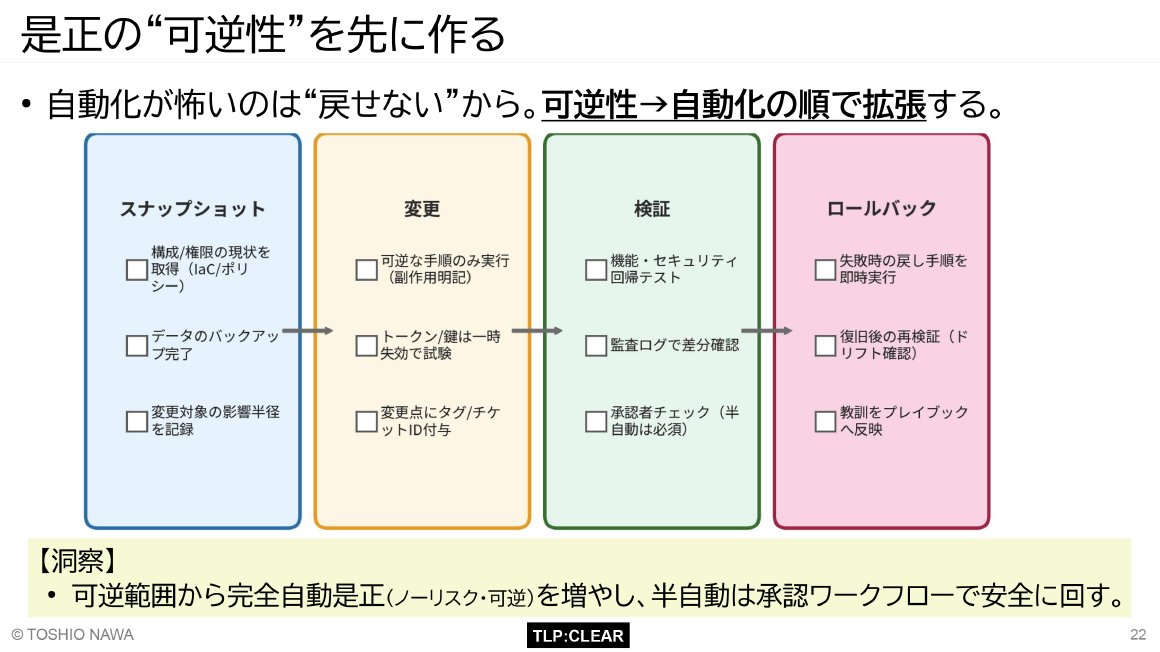

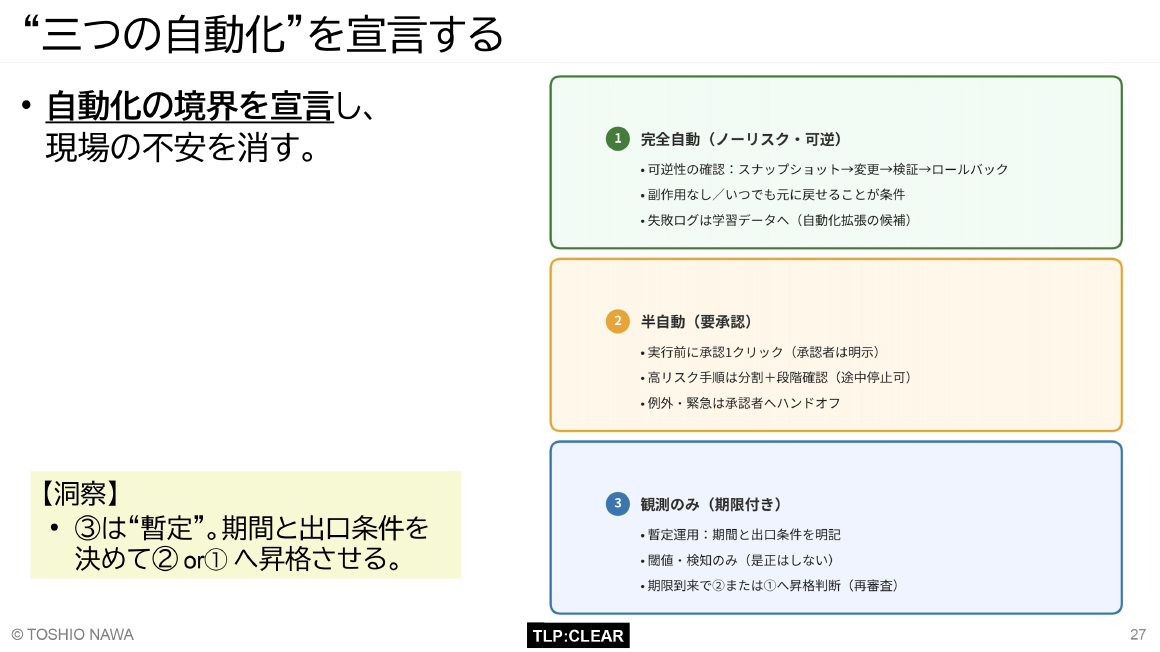

現場が自動化を恐れる最大の理由は「一度動かすと元に戻せない」という不安です。この不安を解消するため、自動化を導入する前に、まず是正措置の“可逆性”を担保する仕組みを先に作ります。

スナップショット(実行前の状態取得)→ 変更 → 検証 → ロールバック(失敗時の自動復帰)というプロセスを確立し、いつでも安全に元に戻せる状態を保証することで、現場は安心して自動化を受け入れることができます。

“最小集合”のKPI/KRIで経営と対話する

運用の効果は、KPI(Key Performance Indicator)とKRI(Key Risk Indicator)という2種類の指標で計測します。

-

KPI(重要業績評価指標)

防御活動の「成果」を示す指標。(例:露出削減率、特権アカウント最小化率) -

KRI(重要リスク指標)

セキュリティレベル劣化の「予兆」を示す指標。(例:例外ルールの滞留日数、無期限トークンの発生率)

重要なのは、指標の数を増やしすぎないことです。ビジネスに最も影響を与えるKPI/KRIをそれぞれ2〜3個に絞り込み、強く計測します。これらの指標の動きを四半期ごとに経営ダッシュボードで報告し、投資対効果を明確に示すことが、継続的な改善活動の鍵となります。

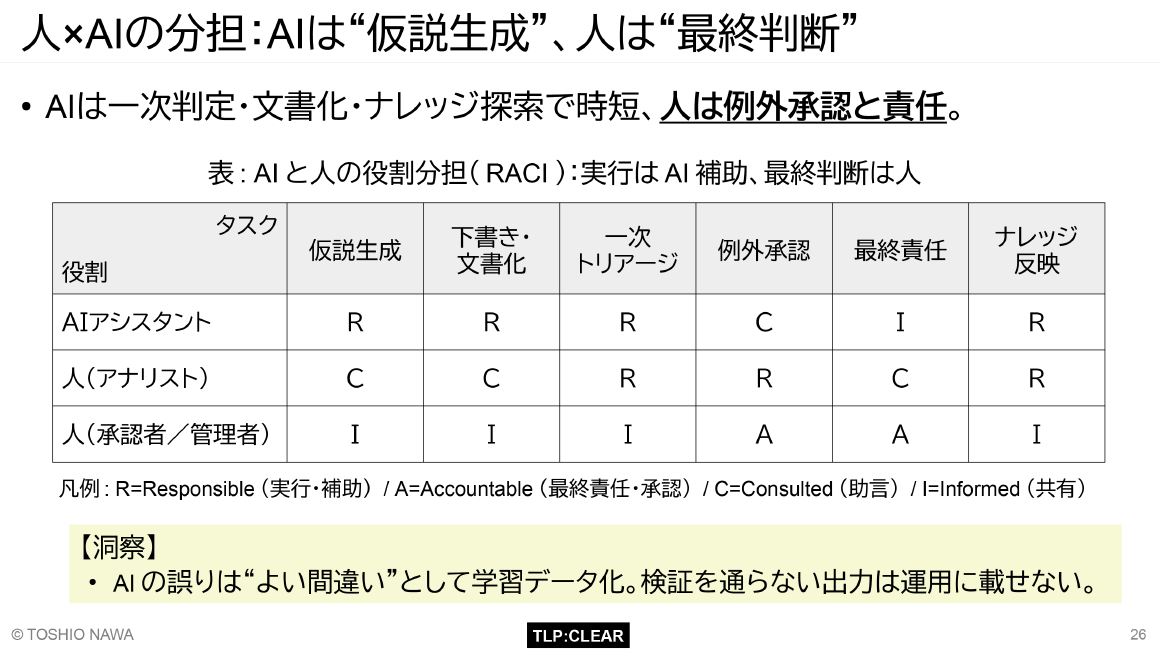

また、AIと人間の役割分担も明確にすべきです。AIは一次判定や文書化、ナレッジ検索といった作業で時短に貢献し、人間は最終判断、例外承認、そしてその結果に対する「責任」を負う。この分担を組織として宣言することが重要です。

脅威主導訓練のシナリオと実装ロードマップ

最後に、これまでの防御策が本当に機能するかを確かめるための訓練と、実装の進め方についてお話しします。

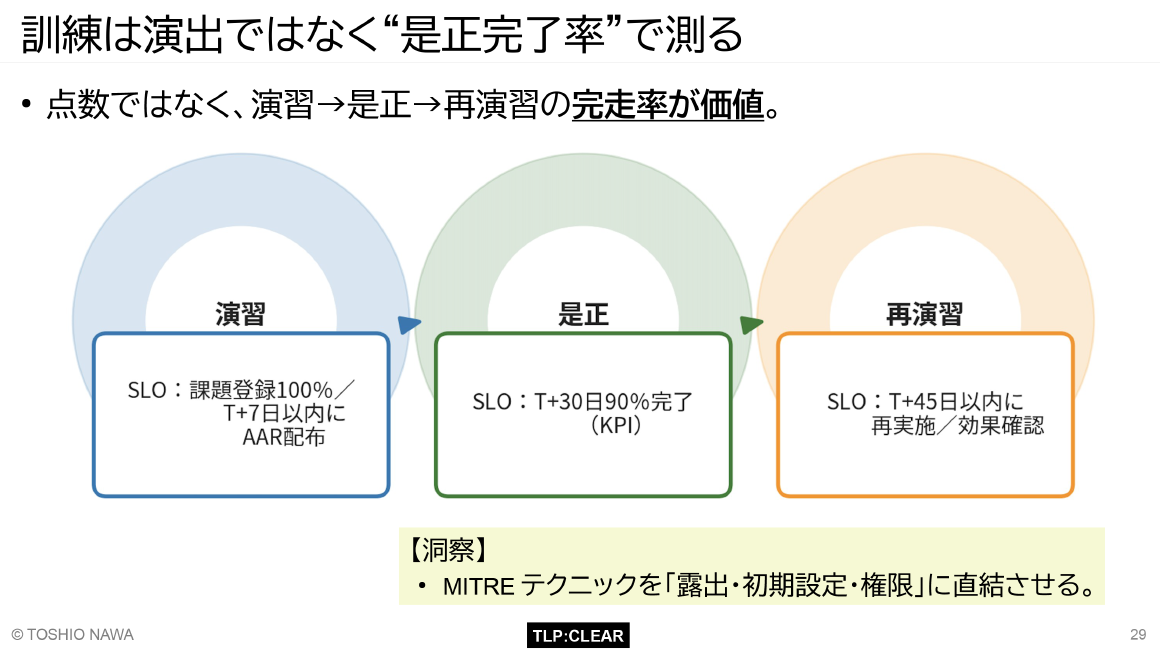

訓練は“是正完了率”で測る

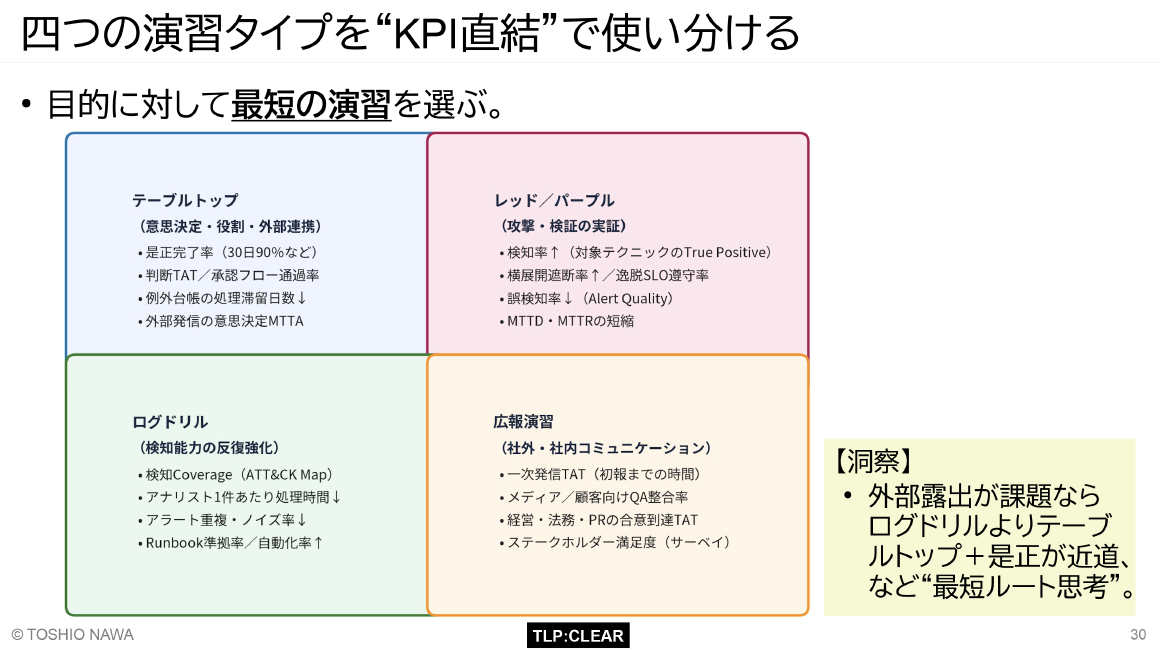

セキュリティ訓練の価値は、演習の点数や結果ではありません。「演習で課題を発見 → 是正 → 再演習で効果を確認」というサイクルを最後まで完走できたか、その“是正完了率”こそが価値です。

課題登録100%、30日以内に90%是正完了」といったSLOを設定し、その達成度をKPIとして計測します。

また、訓練のシナリオは、自社の課題に直結するMITRE ATT&CK®のテクニックを選定し、「露出管理」「初期設定」「権限管理」といった具体的な防御策の有効性を検証するものにすべきです。

◆MITRE ATT&CK®とは

米国の非営利団体MITRE社が開発した、サイバー攻撃者の行動を体系化したナレッジベース。「初期アクセス」や「横展開」といった攻撃の**戦術(Tactics)と、それを実現するためのフィッシングや不正アカウント利用といった具体的な技術(Techniques)**をマトリクスとして整理している。セキュリティ業界の共通言語であり、自社の防御力がどの攻撃手法に対応できるかを評価したり、実践的な訓練シナリオを作成したりする際のフレームワークとして広く活用される。

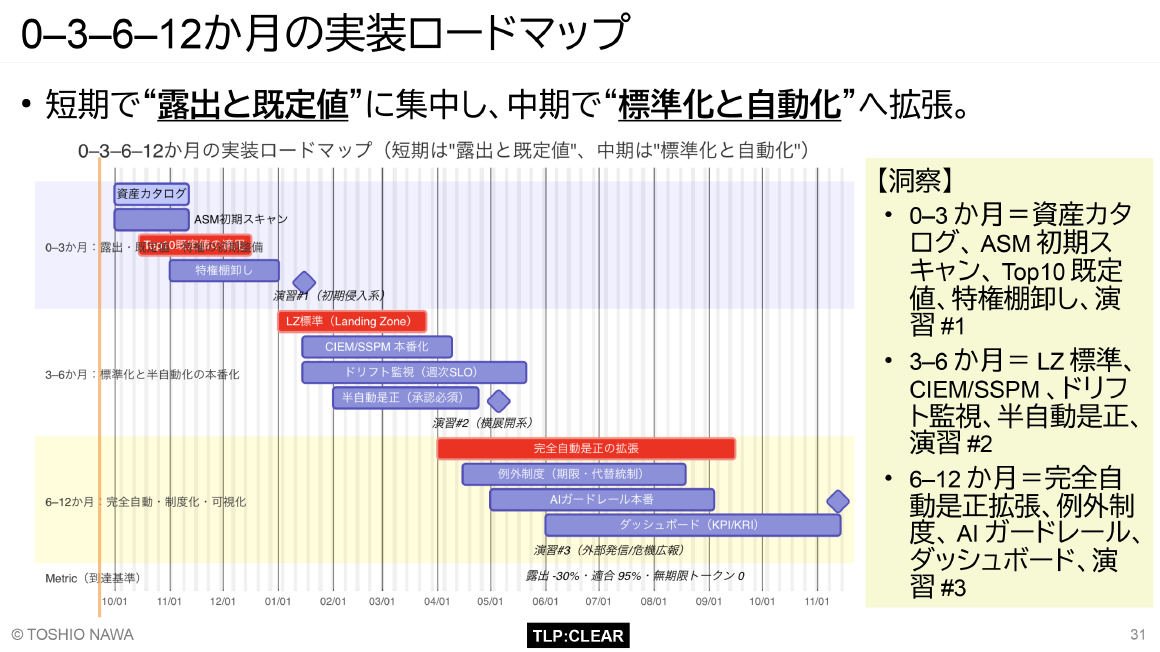

【短期・中期・長期】フェーズ別実装ロードマップ

これまでお話しした内容を実装していくためのロードマップの一例を示します。

-

0〜3か月(短期)

“露出と既定値”に集中。資産カタログの整備、ASMの初期スキャン、危険な既定値Top10の是正、特権IDの棚卸しなどを実施。 -

3〜6か月(中期)

“標準化と半自動化”へ拡張。Landing Zoneの標準化、CIEM/SSPMの導入、差分監視と半自動是正の本格展開。 -

6〜12か月

“完全自動化と制度化”へ。完全自動是正の範囲拡大、例外管理制度の定着、AIガードレールの導入、KPI/KRIダッシュボードの整備。

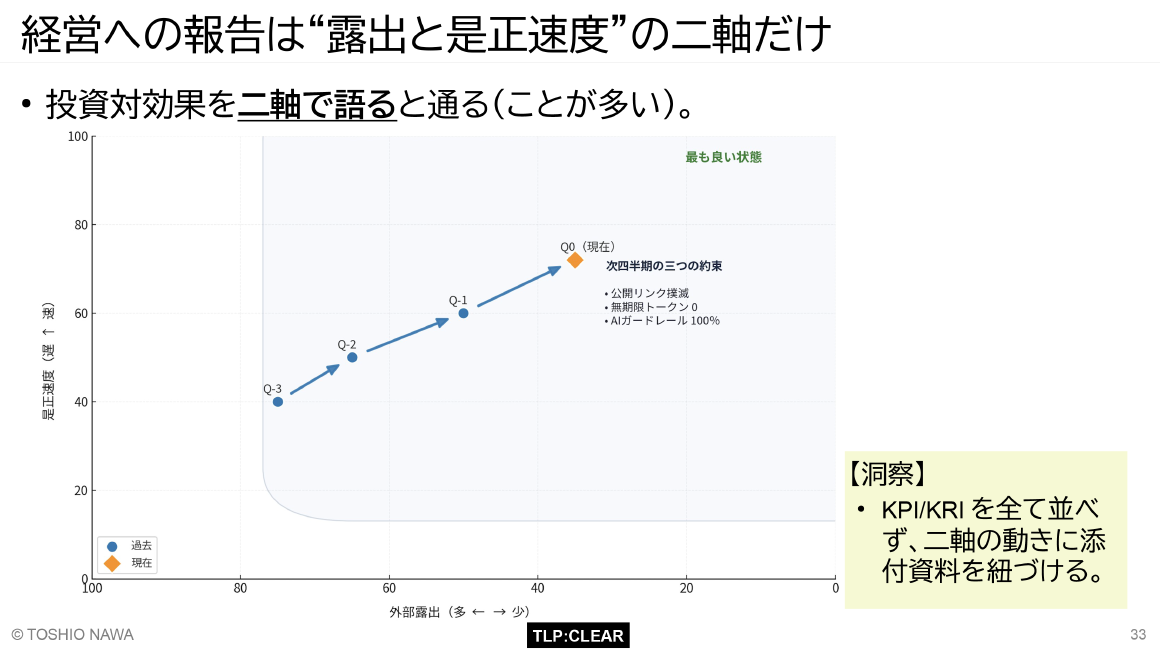

経営への報告は、このロードマップの進捗を「外部露出(リスク)」と「是正速度(対応能力)」の二軸でシンプルに示すと、投資対効果が伝わりやすくなります。

本日は、生成AIとAs-a-Serviceによって加速する「攻撃効率化時代」に、私たちがどのように防御を設計し、運用していくべきかについてお話しさせていただきました。

本稿でご紹介したような、データと自動化を駆使した防御アプローチの具体的な実装や、自社のセキュリティロードマップの見直しなどのより詳しい情報やノウハウについては、最寄りの信頼できるサイバーセキュリティ専門家に相談してください。