投稿:2025/12/17

更新:2026/01/06

ランサム攻撃、実例から学ぶ対応の落とし穴

皆様、こんにちは。本日は「ランサム攻撃、実例から学ぶ対応の落とし穴」と題し、八雲法律事務所の山岡弁護士と、日本経済新聞の寺岡が、実例に基づいたインシデントレスポンスのリアルな課題と対策についてお話しさせていただきます。

昨今、ランサムウェア攻撃による事業停止のニュースが後を絶ちません。万が一、自社が攻撃を受けた時、企業はどのような事態に直面し、何をすべきで、そして何をしてはいけないのか。本セッションが、皆様のセキュリティ対策を見直す一助となれば幸いです。

登壇者

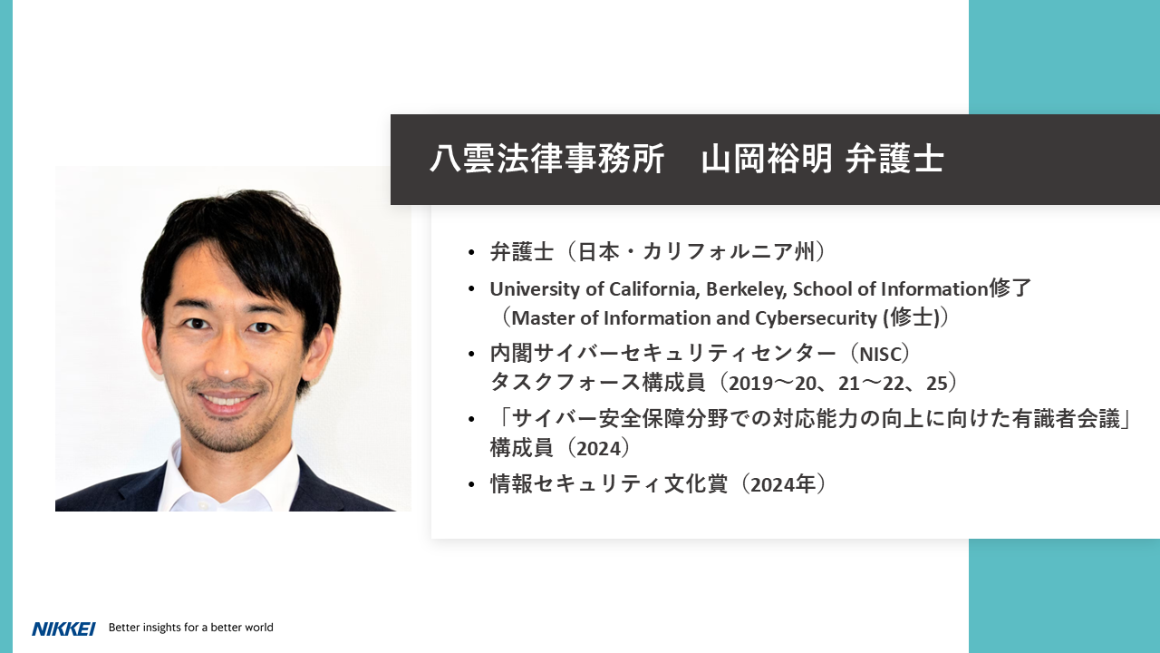

八雲法律事務所 弁護士(日本・カリフォルニア州)

山岡 裕明

University of California, Berkeley, School of Information修了(Master of Information and Cybersecurity(修士))。内閣サイバーセキュリティセンター(NISC) タスクフォース構成員(2019〜20、21〜22、25)。「サイバー安全保障分野での対応能力の向上に向けた有識者会議」構成員(2024)。情報セキュリティ文化賞(2024年)

登壇者

日本経済新聞社 記者

寺岡 篤志

2008年、日本経済新聞社入社。コーポレートセキュリティ、安全保障、影響工作、サイバー犯罪などをテーマとした取材のほか、OSINTベースの調査報道も手掛ける。

インシデントレスポンスの4ステップ

寺岡氏

あらためまして、皆様こんにちは。モデレーターを務めさせていただきます、日本経済新聞の寺岡です。サイバーセキュリティを専門に記者をしております。どうぞよろしくお願いいたします。

山岡氏

八雲法律事務所の弁護士の山岡です。私の専門は、まさにサイバー攻撃を受けた企業様のご支援、インシデントレスポンスです。現場での実践的な知見は書籍『実務解説 サイバーセキュリティ法〈第2版〉( https://www.amazon.co.jp/dp/4502558818 )』でも詳しく解説しております。 本日はこれらの実務経験から、企業がどこでつまずきやすいのか、その勘所をお話しできればと思います。

寺岡氏

山岡先生、早速ですが、昨今のランサムウェア攻撃の状況は、ますます深刻化しているように感じます。

山岡氏

寺岡さんのおっしゃる通り、事業継続を揺るがす大規模なインシデントはもはや他人事ではありません。まずは、インシデント対応全体の流れを「平時」「初動」「調査」「再発防止」という4つのステップでご説明します。

-

平時:インシデント発生前の備えの段階です。

-

初動:インシデントを検知してから、最初に行うべき対応です。正直、この初動がすべてを分けると言っても過言ではありません。

-

調査:どのような攻撃を受け、どんな被害を受けたのか、原因や被害範囲を特定する段階です。

-

再発防止:調査結果を踏まえ、二度と同じ攻撃を受けないための対策を講じる段階です。

寺岡氏

先生のお話を聞いて、私は映画『シン・ゴジラ』のワンシーンを思い出しました。未知の脅威(ゴジラ)を前に、各省庁の担当者が集まるものの、「これはどの省庁の話ですか?」と責任の所在が曖昧になる、あの場面です。企業にとって大規模なランサムウェア攻撃は、未知の事態ということでまさにシン・ゴジラ級の脅威であり、同じような状況に陥ってしまうのではないでしょうか。

山岡氏

まさにあるあるですね。大企業のランサムウェア事案では、最初のWEB会議で経営層、情報システム、セキュリティ、法務、総務、広報を含めて50人くらい参加されたこともあります。被害の全容が見えない中で最も不安感と緊張感が高まっているフェーズです。WEB会議の場合、多くの方が画面をオフにして静観していることもあります。まるで「自分にタスクが降ってこないように」と。平時から責任者と各部署のタスクを決めておかないと、なかなか迅速な初動は望めません。

寺岡氏

「誰かがやってくれるだろう」という意識が、被害を拡大させてしまうのですね。

山岡氏

その通りです。話は少しズレますが、多くの経営層がサイバーリスクを「情報漏えい」と捉えがちですが、リスクの実態は違います。もちろん情報漏えいも重大ですが、今のサイバーリスクの実態は、DX化された基幹システムやERPがすべて止められ、「事業が継続できなくなる」ことです。これは情報漏えいというより、自然災害に近いと認識すべきです。つまり現在のサイバーリスクは「事業継続を脅かす」点にあるのに「情報漏えい」という点に認識が留まっている、この認識のズレが、対応の遅れにつながる最大の要因だと感じています。

落とし穴➀ 理想を追いすぎた「多層防御」

寺岡氏

では、まずインシデント発生前の「平時」の備えについてです。「多層防御」という言葉がよく使われますが、これには何か落とし穴があるのでしょうか。

山岡氏

多層防御は、あくまで“理想”です。元々は軍事用語が由来らしく、完璧な防御策はないという前提のもと、ミルフィーユのように防御層を複数重ね合わせることで全体の防御力を高めるという考え方です。

サイバーセキュリティにおいても、ファイアウォール、IDS/IPS、ウイルス対策ソフト、EDRなどを重層的に配備する、という形で応用されています。この考え方自体は100%正しい理想形です。

◆IDS/IPSとは

Intrusion Detection System(侵入検知システム)/ Intrusion Prevention System(侵入防御システム)の略。ネットワークの通信を監視し、不正なアクセスやサイバー攻撃の兆候を検知する仕組み。「ネットワークの番人」のような役割を担う。IDSは検知して管理者に通知するのに対し、IPSは検知した上でその通信を自動的に遮断し、侵入を未然に防ぐ点で異なる。

◆EDRとは

Endpoint Detection and Responseの略。PCやサーバーなどの末端機器(エンドポイント)を監視するためのセキュリティソリューション。従来のウイルス対策ソフトが“既知のウイルス”をファイル単位で検知するのに対し、EDRはプログラムの“不審な振る舞い”を継続的に監視・記録し、攻撃の兆候を捉える。端末における「ドライブレコーダー」のような役割を持ち、万が一侵入された後でも、その活動を可視化し、感染端末の隔離などの迅速な対応を支援する。

山岡氏

しかし、私が実務で多くの企業様を見てきた中で痛感したのは、この理想論が、かえってセキュリティ対策を遅らせる原因になっているという現実です。

寺岡氏

理想を追い求めるあまり、何もできなくなってしまう、と。

山岡氏

はい。多層防御を実現しようとすると、莫大な予算と専門人材が必要になります。ベンダーさんから提出された分厚い見積書を見て、「こんなにかかるなら来年度以降で改めて検討しよう…」と、結局「何もしない(Do Nothing)」という最悪の選択をしてしまう。あるいは、広く浅く対策した結果、本当に守るべき重要な部分が手薄になり、あっさり突破されてしまう。要は「城壁は分厚いのに、正面玄関が開いている」といった状態です。

ですから、私が特に中小企業の皆様へ提唱しているのは「現実的なサイバーセキュリティ」です。理想を追うのではなく、まずは攻撃パターンが集中している一点に絞って、重点的に防御する。そのうえで余力が出てきたら次年度以降、少しずつセキュリティを上乗せして多層防御という理想形に近づけていく。このアプローチをご提案差し上げると、企業のセキュリティご担当者から「それならできる気がする」とおっしゃってもらえます。

インシデントレスポンスの実務経験から断言できますが、攻撃のパターンは驚くほど似通っています。

寺岡氏

具体的には、どこに絞るべきなのでしょうか。

山岡氏

警察庁の統計では、ランサムウェアの侵入経路として、4年連続で「VPN機器」の脆弱性が約6割を占めています。被害の現場では「またVPNか…」の繰り返しです。

山岡氏

つまり、まずは自社のVPN機器のセキュリティ対策を徹底する。これだけでランサムリスクの6割を減らせると言っても過言ではありません。多段階認証の導入やパスワードポリシーの見直しなど、コストをかけずにできることも多い。

寺岡氏

海外で大きなニュースになった水道インフラへの攻撃も、原因は外部からアクセスできる機器のパスワードが「1111」という初期設定のままだったという単純なものでしたね。大きく報道される事件の裏側を取材すると、原因はこうした基本的な設定ミスであるケースが本当に多いと感じます。

山岡氏

まず今年度は予算をVPN対策の一点に集中し、余力ができれば来年、別の対策を取り入れる。このアプローチこそが、多くの企業にとって最も現実的で効果的な一歩なのです。

落とし穴➁ フォレンジックは時間がかかる

寺岡氏

次に、インシデントが発生してしまった後の「初動」と「調査」のフェーズです。ここで鍵となるのがフォレンジック調査ですが、ここにも誤解が多いようですね。

山岡氏

はい。多くの方が、フォレンジックの専門家が来れば、すぐに原因が特定され、魔法のように解決してくれると期待しがちです。しかし、現実は全く異なります。まず知っておくべきなのは、インシデント発生からフォレンジック調査の報告書が出てくるまで、1ヶ月かかれば早い方だということです。

寺岡氏

1ヶ月もですか…。その間、事業は止まったままになってしまう。

山岡氏

そこが最大の落とし穴です。調査結果が出るまで事業復旧を待っていては、損害がどんどん膨らんでしまいます。自然災害であれば、データセンターが復旧すればスイッチを入れ直せますが、サイバー攻撃の場合は、システム内に攻撃者の痕跡(バックドアやマルウェア)が残っている可能性があります。これを無視して復旧すれば、即座に再攻撃を受けるリスクがある。だからこそ調査が必要なのですが、その調査には時間がかかる。このジレンマが、サイバーインシデントの最も特殊で難しい点です。

さらに、もう一つの不都合な真実があります。それは、フォレンジック調査で100%の真相が解明されることは、ほぼないということです。攻撃者によってログが消されていたり、そもそもログを取得していなかったり…。証拠がなければ、どんなプロフェッショナルでも分析はできません。大半の事案では、「よく分からないので可能性の指摘に留まる」という結論になります。

寺岡氏

では、どうすれば良いのでしょうか。

山岡氏

結論は、「フォレンジック調査と事業復旧は、同時並行で進める」しかありません。調査は調査会社に任せつつ、それと並行して、事業部門が責任を持って、暫定的な対策(止血)と復旧の準備を進める。もちろん「調査が終わっていないのに復旧して、もし再発したらどうするんだ」という恐怖はあります。しかし、どこかのタイミングで誰かが「リスクを取って前に進める」という勇気ある決断を下さなければ、事業は永遠に再開できません。

寺岡氏

まさに経営判断ですね。リスクの許容度を決め、最終的な責任を負うのは経営者の仕事である、と。

私も以前、ある中小企業の経営者の方を取材した際、感銘を受けたことがあります。その方は、サイバー対策の費用を捻出するために、まずご自身の交際費を削り、さらに経営悪化に備えるための損失補填保険を解約してまで、費用を確保したとおっしゃっていました。

背景を尋ねると、「自社の経営損失よりも、お客様に迷惑をかけることの方が、我が社の経営にとってよほど大きなリスクだから」だとのこと。限られたリソースの中で、自社にとっての最大のリスクは何かを見極め、守るべきものの優先順位を決断されていたのです。小さな経営判断ではありますが、経営者の仕事の本質の一部をとらえていると思います。

寺岡氏

2022年の改正個人情報保護法の施行とマルウェア「Emotet」の大流行が重なった時期には、フォレンジック業者がパンク状態で、すぐに依頼できないという事態もありました。現状はいかがでしょうか。

◆個人情報保護法とは

個人の権利と利益を保護するために、個人情報を取り扱う事業者が遵守すべき義務などを定めた法律。2022年の改正で、個人データの漏えい、またはその「おそれ」がある場合、事業者に対して個人情報保護委員会への報告と、本人への通知が義務化された。

山岡氏

当時と比べれば、対応可能な業者は増えました。しかし、それでもインシデントは増加傾向にあるため、即座に動ける専門家は限られています。だからこそ、やはり「フォレンジック調査は重要であるけれども過度な期待はしない」という心構えが重要になります。

寺岡氏

改正個人情報保護法では、インシデントの「おそれ」がある場合、3〜5日以内に速報を出す必要があります。1ヶ月かかる調査を待っていては、到底間に合いませんね。

山岡氏

そこが非常に重要なポイントです。法律上、個人データ漏えいの「おそれ」が1%でもあれば、報告対象となります。つまり、「フォレンジック調査の結果、漏えいが確定してから報告する」のでは遅いのです。臆することなく「現在調査中」として速報を出し、その後の詳細報告で事実を伝えましょう。報告を隠蔽することの方が、はるかに大きなリスクになります。

落とし穴➂ 調査会社はあくまで「調査」しかしてくれない

寺岡氏

調査会社に依頼しても、そうした法規制への対応もすべて面倒を見てくれるわけではないのですね。

山岡氏

はい。それこそが、インシデントレスポンスにおける最大の誤解かもしれません。フォレンジック調査は、インシデントレスポンスの重要なフェーズですが、それでも全体のフェーズから見れば、ごく一部のフェーズに過ぎません。フォレンジック調査以外にも、企業が自ら判断し、実行しなければならないタスクは山のようにあります。

-

個人情報保護法などの法規制対応

-

被害拡大の防止(封じ込め)と、事業復旧に向けた作業

-

再発防止策の策定

-

広報対応(プレスリリース、記者会見など)

-

取引先への説明とコミュニケーション

-

将来の訴訟リスクを見据えた証拠保全

私の事務所では、これらのタスクをすべて一気通貫で支援しており、ご依頼いただいたお客様から「本当に楽だった」というお言葉をいただいています。

寺岡氏

インシデントが起きてから慌てて相談先を探すのではなく、平時から誰に相談できるかを確保しておくことが死活問題になるわけですね。

山岡氏

その通りです。実際にあった話ですが、あるお客様が調査会社に「もうインターネットに再接続しても安全ですか?」と尋ねたところ、「それは我々のスコープ外です」と断られてしまいました。

調査会社はあくまで過去の痕跡を調査するプロであり、未来のリスクを判断して事業再開の意思決定をすることはありません。結局、そのお客様は夜中に私に電話をかけてこられ、私が状況を総合的に判断して「繋いで良いと思います」と助言し、ようやく事業再開に踏み切ることができました。誰を頼れば良いか分からない、という状況は本当に深刻です。

落とし穴➃ 保険金によるセキュリティ製品の“爆買い”にはリスクあり

寺岡氏

最後に「再発防止」のフェーズです。ここでも注意すべき点があるそうですね。

山岡氏

はい。インシデント後、多くの企業は二度と被害に遭わないよう、強固な再発防止策を講じようとします。特にサイバー保険に加入している場合、その保険金を使って最新のセキュリティ製品を導入しようという動きが起こりがちです。

ここで不幸なマッチングが発生します。被害企業は「今度こそ万全に」という想いが強く、ベンダーは「保険金で買ってもらえるなら」と、あれもこれもと盛りだくさんの提案をします。その結果、自社の人材や体制では到底運用しきれないような、過剰なスペックの製品を“爆買い”してしまうケースが散見されます。

寺岡氏

良かれと思って導入した製品が、宝の持ち腐れになってしまうわけですね。

山岡氏

それだけではありません。私も最近教えてもらったのですが、自動車保険で事故を起こすと翌年の保険料が上がるのと同じように、サイバー保険も一度使うと翌年度の保険料が上がる可能性があるようです。

寺岡氏

再発防止策は、自社の身の丈に合った、きちんと運用できるものを見極める必要があるということですね。

山岡氏

その通りです。例えば、社内にサーバーが一切なく、すべてをクラウドで運用している中小企業が、高価なファイアウォールを提案されていた、という事例もありました。その企業にとって本当に必要なのは、ファイアウォールではなく、従業員一人ひとりの端末を守るエンドポイントセキュリティの強化でした。

ちなみに、システム構成が比較的シンプルな中小企業においては、自社でオンプレミス環境を抱え込まず、Microsoft 365やGoogle Workspaceといったクラウドサービスに移行してしまうことが、非常に現実的で効果的なセキュリティ対策になるケースが多いです。セキュリティ管理の多くを、高い専門性を持つクラウド事業者に任せることができるからです。

寺岡氏

本日は、インシデントレスポンスにおける4つのステップについて、山岡先生に実務経験から得られた貴重な知見をお話しいただきました。皆様の対策について、方向性の参考になれば幸いです。誠にありがとうございました。

山岡氏

ありがとうございました。