投稿:2025/12/17

実際のインシデントから学ぶ3つの重要なアクション──見逃されやすいセキュリティ対策の盲点

皆様、こんにちは。エムオーテックス(MOTEX)の廣田 優樹と申します。本日は「見逃されやすいセキュリティ対策の盲点」と題し、実際のインシデントから見えてきた、いま本当に取り組むべき3つの重要なアクションについてお話しさせていただきます。

私は現在、セキュリティメーカーであるMOTEXにおいて、エンドポイント対策製品の導入設計や、業務上でご縁があって、IPA(情報処理推進機構)の情報セキュリティ10大脅威の選考委員などを務めております。本日は、そうした経験で培った知見を基に、皆様のセキュリティ対策の一助となるような情報をお届けできればと思います。

登壇者

エムオーテックス株式会社 サイバーセキュリティ本部 セキュリティサービス1部 セキュリティエンジニアリング課アソシエイト

廣田 優樹

MOTEXは“LANSCOPE”ブランドで、エンドポイントのIT資産管理・情報漏洩対策・ウイルス対策からセキュリティ診断・コンサルティングまで、お客様のサイバーセキュリティ課題解決を支援します。「Secure Productivity(安全と生産性の両立)」をミッションに、長年の技術と知見で、お客様がIT環境を安心して利用できるよう、世界水準のプロダクト・サービスを提供します。

終わらないサイバー攻撃、その被害は他人事ではない

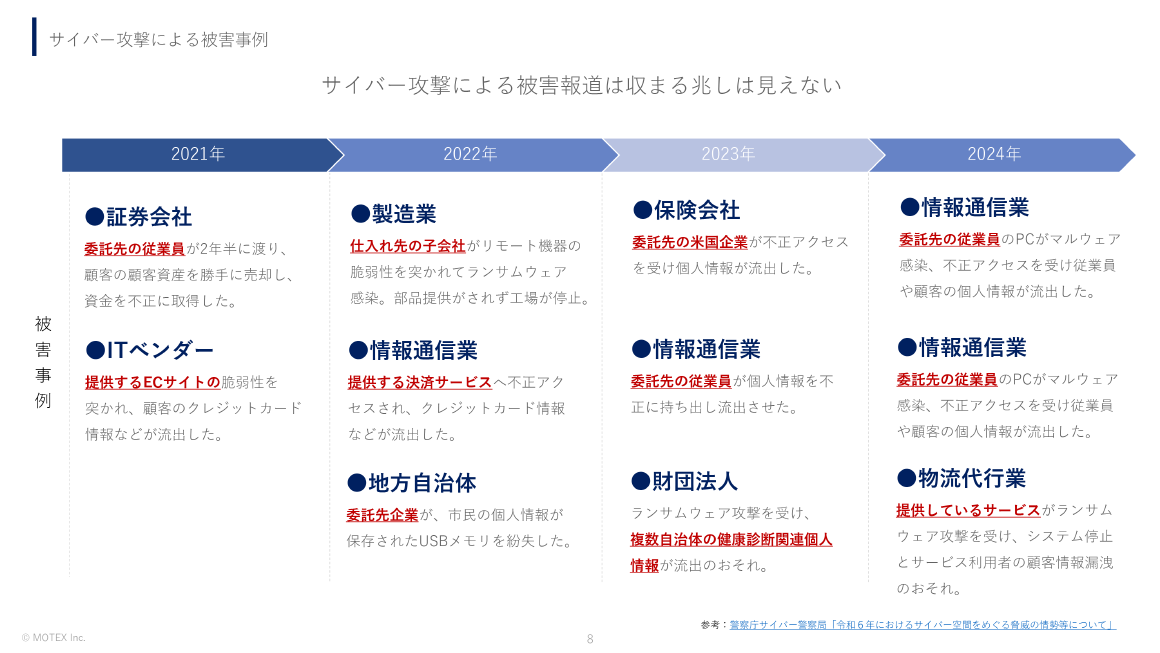

以下の図表は、2021年から2024年にサイバー攻撃の被害に遭った企業の業種および被害状況の一例です。

業種を問わずさまざまな企業が被害に遭っていることが見て取れます。こういった被害はニュースで大きく報道されることもあり、昨今は、セキュリティ対策はもはや単なるIT部門の課題ではなく、企業の存続を左右する「経営課題」であると、多くの企業が認識しているところです。

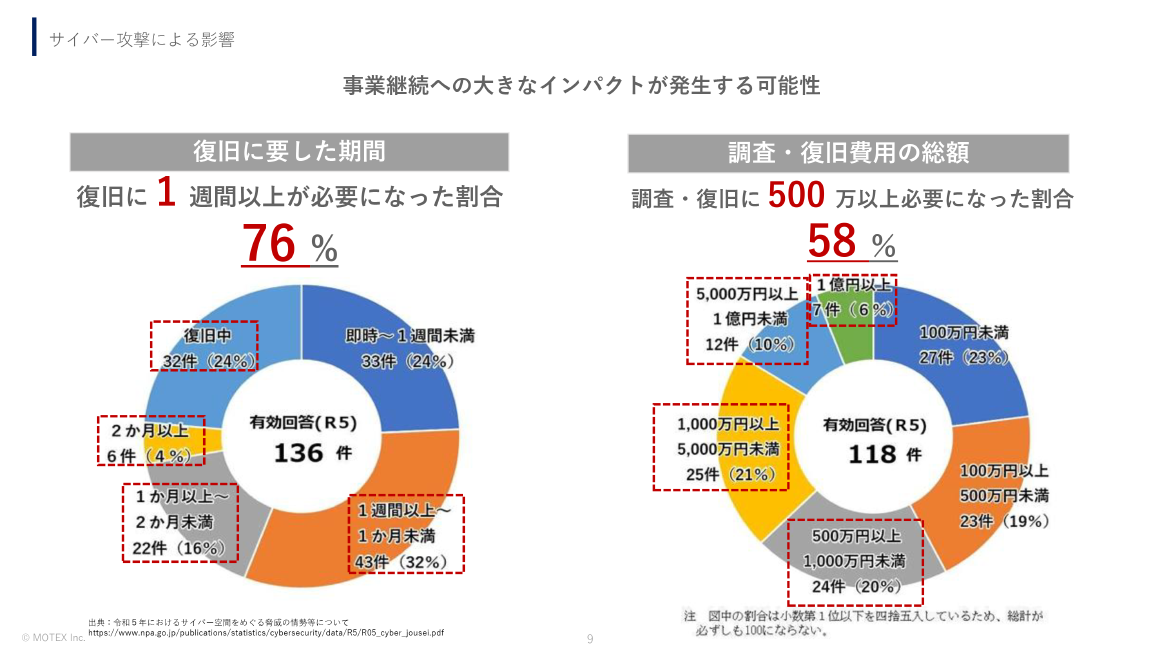

なぜなら、一度インシデントが発生してしまうと、事業継続に極めて大きなインパクトを与えるからです。例えば、警察庁の調査データによると、被害からの復旧に1週間以上を要した企業は76%、調査や復旧にかかった費用が500万円以上となった企業は58%にも上ります。

被害は直接的な金銭的損失だけではありません。顧客・取引先からの信頼や、企業・製品・サービスのブランドイメージの失墜という、お金には換えられないダメージを受ける可能性もあり、その後のビジネスにどれほどの影響が及ぶのかは計り知れません。

インシデント対応相談のトップはランサムウェア。しかし本当の脅威は「気づけない攻撃」

こうした状況を受け、「LANSCOPE サイバープロテクション」というサービスにおいて、インシデント発生時の原因調査や復旧支援を行う「フォレンジックサービス」、いわばデジタルにおける科学捜査班のようなサービスをご提供しています。

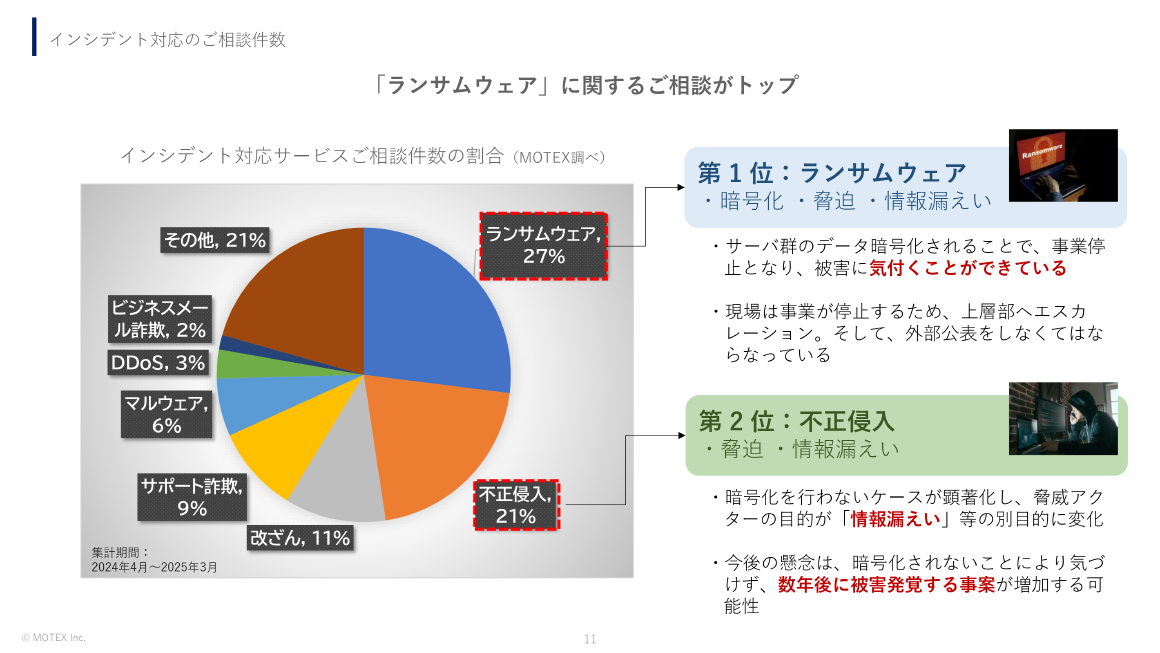

私たちのフォレンジックサービスに寄せられるご相談の統計で最も多いのが、やはり「ランサムウェア」で27%、次いで「不正侵入」が21%となっています。

◆ランサムウェアとは

Ransom(身代金)」と「〜ware(ソフトウェア)」を組み合わせた造語で、感染したコンピュータのファイルを暗号化したり、システムをロックしたりして利用不能にするマルウェアの一種であり、復旧と引き換えに金銭(身代金)を要求する。

近年は事前にデータを窃取して「身代金を支払わなければ機密を公開する」と脅す二重脅迫(ダブルエクストーション)が主流になっている。

しかし、ここで注目すべきは近年の攻撃の傾向です。従来はデータを暗号化して身代金を要求するランサムウェアの手口が主流でしたが、最近は暗号化を行わず、情報を盗み出すことだけを目的とするケースが増えています。

これまではデータが暗号化されることで「攻撃された!」と被害に気づくことができましたが、暗号化されなければ攻撃を受けていることが発見されにくくなります。気付かぬうちに情報を盗まれ続け、数年後に全く別のところから被害が発覚する…。そのような事態が今後増加していく可能性も高まっています。

「やったつもり」になっていませんか?いつか大きな被害を招く、セキュリティ対策の3つのズレ

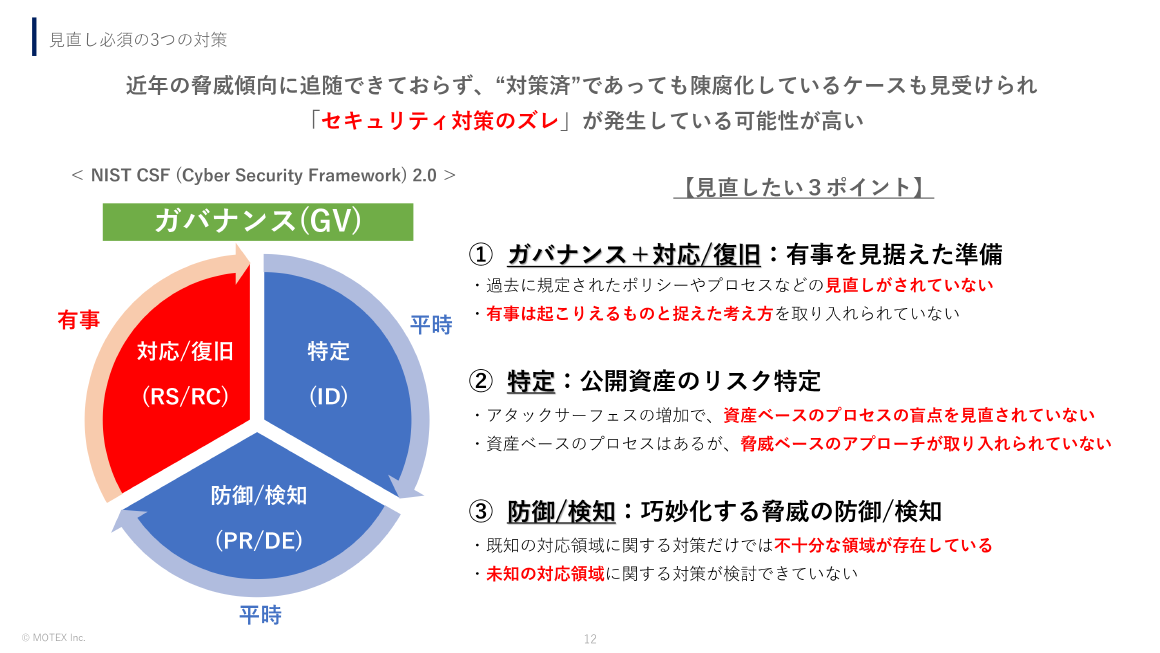

それにしても、なぜこれほど多くの企業が被害に遭ってしまうのでしょうか。さまざまなインシデントを分析する中で、私たちは、多くの企業に共通する「対策の盲点」があると考えています。それは、そもそも対策が「できていない」、あるいは対策していても陳腐化して「ズレが生じている」ケースです。

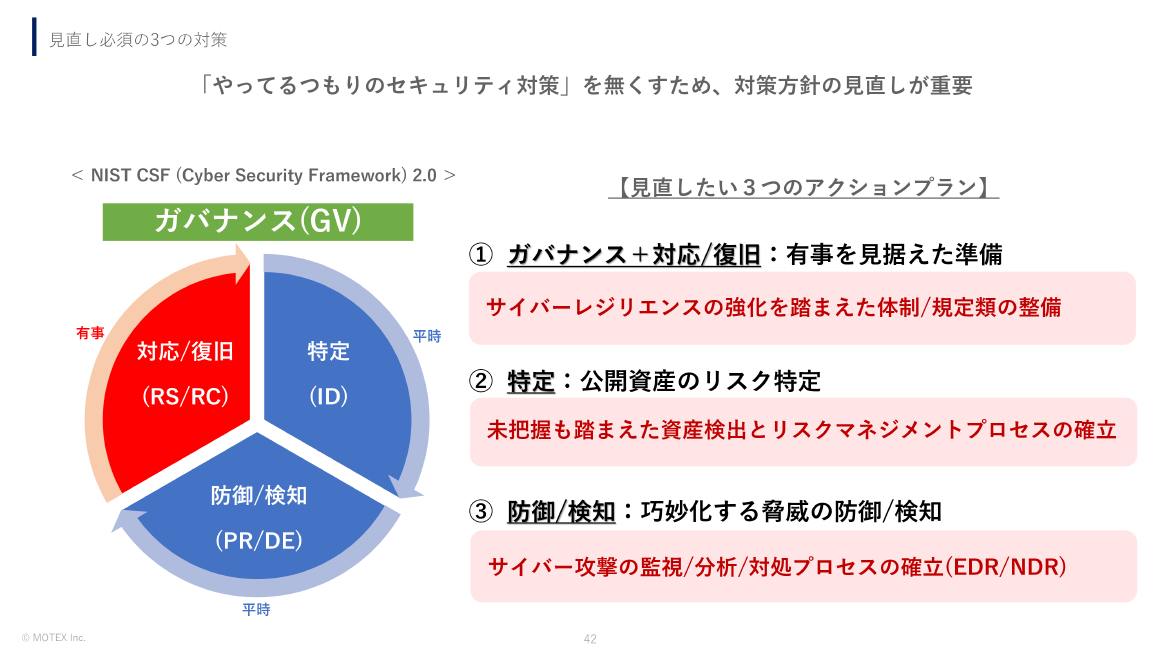

具体的には、以下の3つが対策の成否を分けるポイントと言えます。

-

ガバナンス+対応/復旧: そもそも「有事」を見据えた準備ができていますか?

-

特定: 自社の「公開資産」のリスクを正しく把握できていますか?

-

防御/検知: 日々「巧妙化する脅威」を防御・検知できる体制ですか?

もし上記に対し、少しでも不安を感じたなら、それが被害への引き金になってしまうかもしれません。

ここからは、これらを「3つの重要なアクション」と定義し、掘り下げてご説明します。ぜひ御社の状況と照らし合わせてみてください。

アクション①:「攻撃は起こるもの」と心得る~サイバーレジリエンスという新常識

最初のアクションは、「有事を見据えた準備」です。残念ながら多くの企業が、インシデントを経験して初めてセキュリティ対策の重要性を痛感するのが実情です。

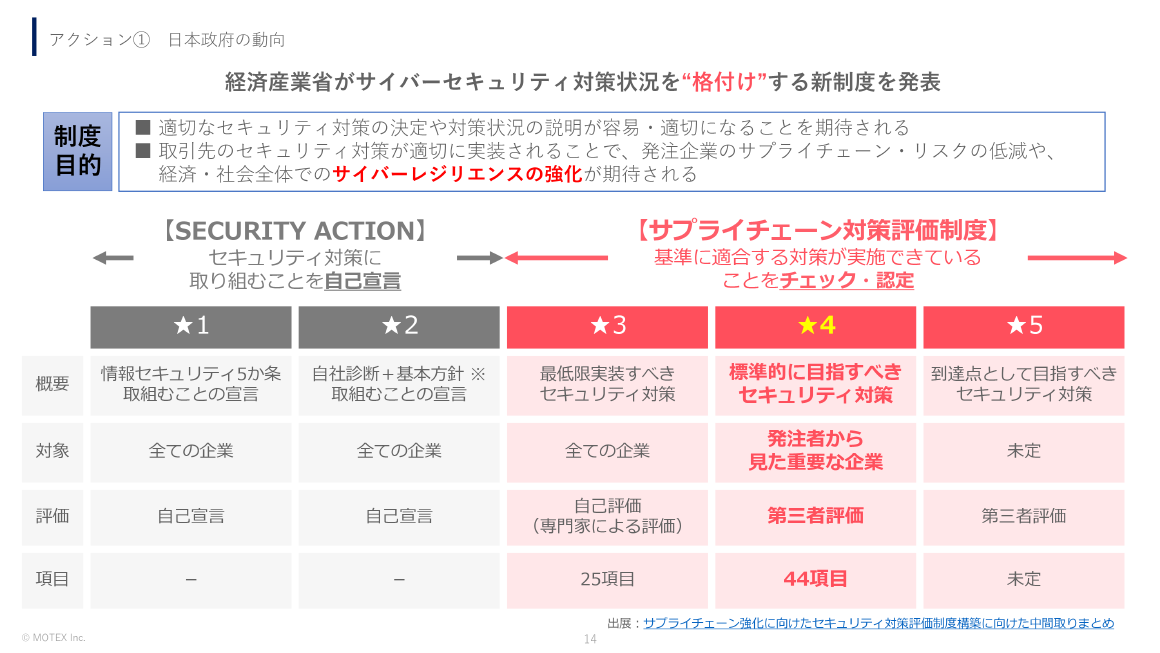

こうした背景を反映してか、経済産業省からも「サプライチェーン強化に向けたセキュリティ対策評価制度」の来年度開始が発表されました。

この制度の大きな目的の一つが、社会全体での「サイバーレジリエンスの強化」です。

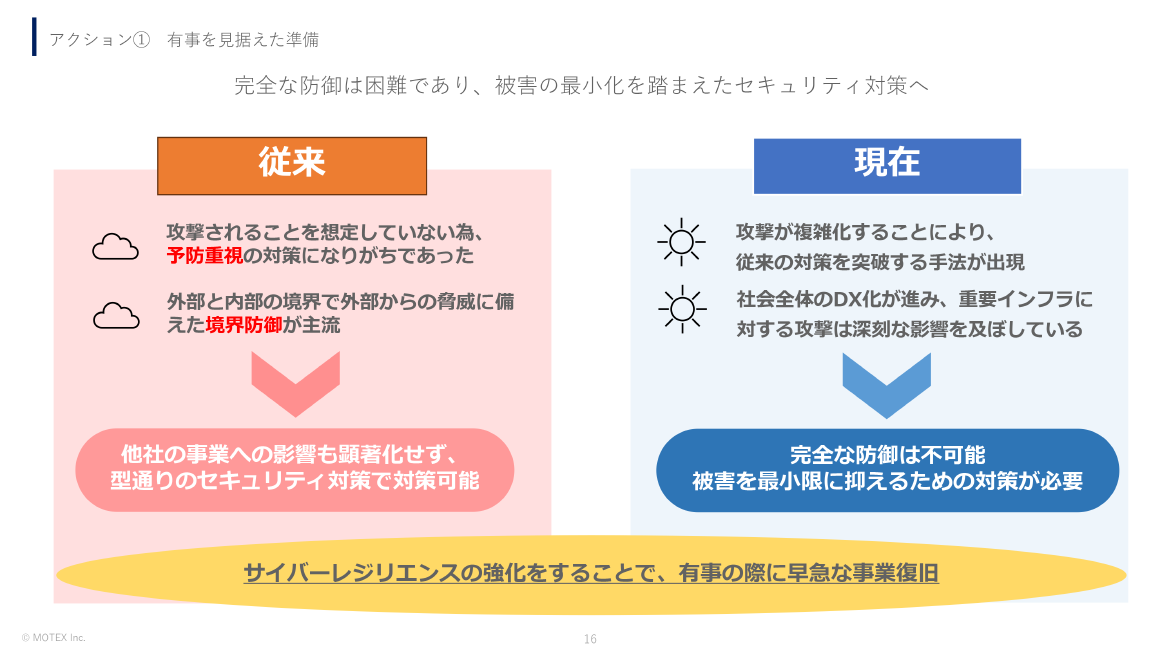

「サイバーレジリエンス」という言葉を初めて聞く方もいらっしゃるかもしれません。これは、「サイバー攻撃は起こり得るもの」という前提に立ち、万が一攻撃を受けても被害を最小限に抑え、事業を継続・復旧させるための「しなやかな強さ」を持つという考え方です。

これまでは、いかに侵入させないかという「境界防御」や「予防」の考え方が主流でした。しかし、攻撃が巧妙化し、環境も多様化する現代においては、完璧な防御は不可能になりつつあります。だからこそ、攻撃されることを前提に、いかに迅速に復旧し、事業への影響を最小化するかというサイバーレジリエンスの考え方が不可欠なのです。

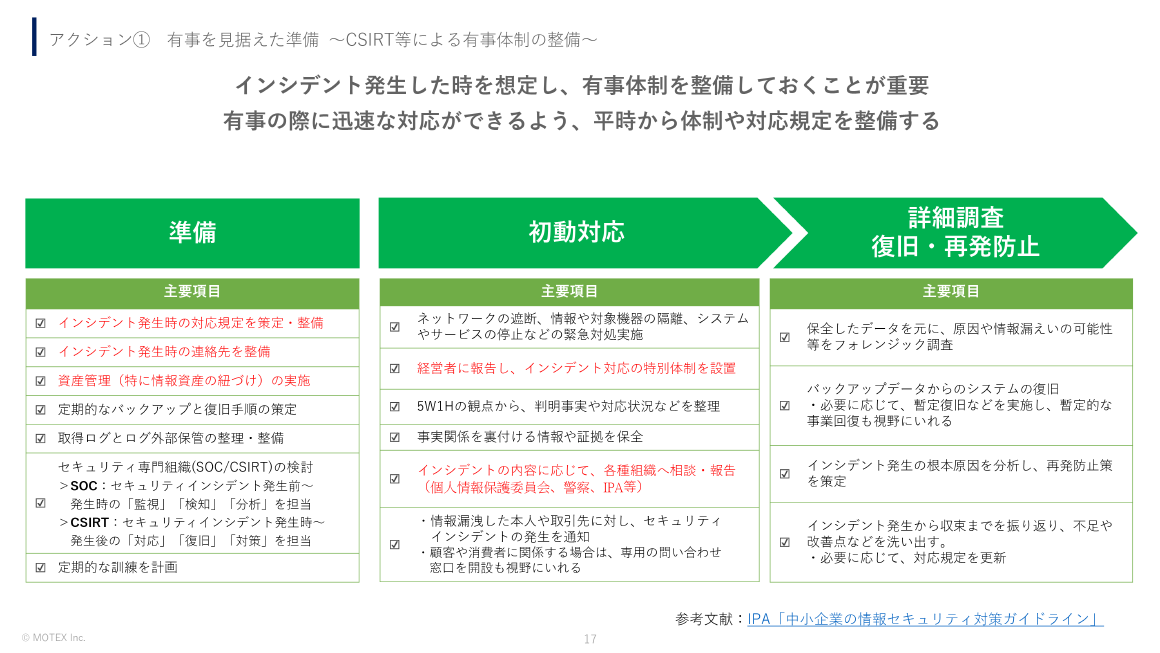

この体制を築くために、平時から準備しておくべき項目がいくつかあります。特に重要なのは、インシデント対応のルール、いわゆる「対応規程」を整備しておくことです。

インシデント発生時には、事業継続に関わる重要な判断を、経営層が行う必要が生じます。その際に、誰が、何を、どのように判断するのか、そのプロセスをあらかじめ規程に組み込んでおくことが、迅速な対応につながります。

インシデント発生時の対応規定を自社で策定するのが難しい場合には、IPA(情報処理推進機構)が提供している「情報セキュリティ関連規程」のサンプルを利用することをおすすめします。

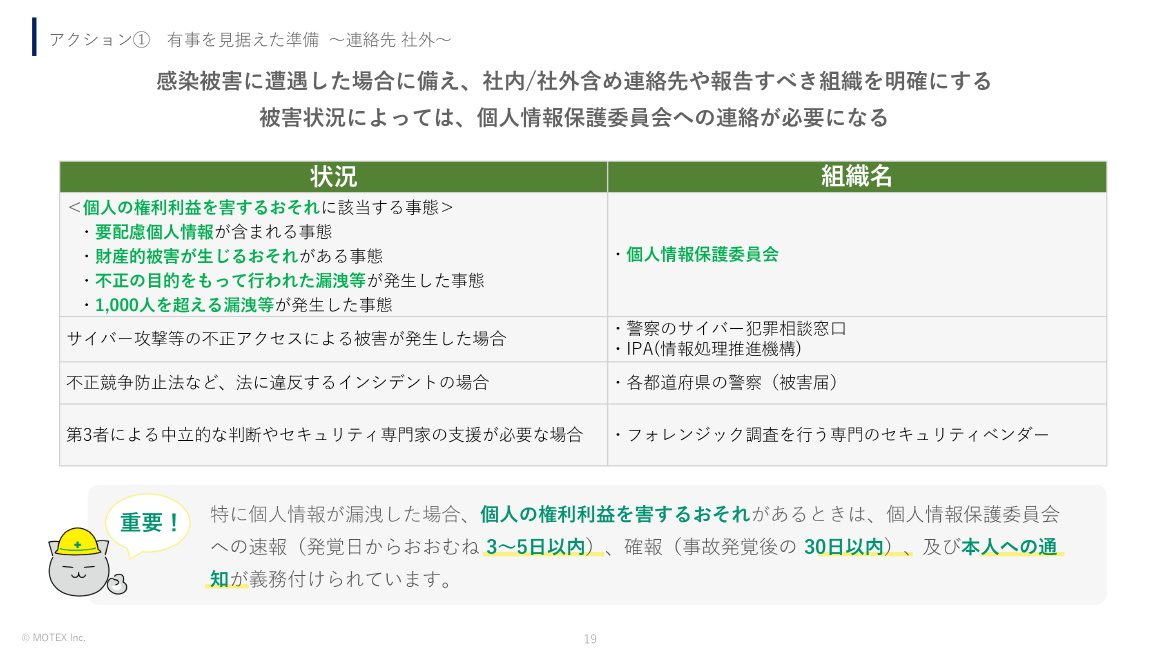

加えて、社外への報告体制も忘れてはなりません。警察への被害届や、専門的な調査を依頼するセキュリティベンダーなど、有事の際の連絡先もリスト化しておきましょう。また、個人情報が漏洩した場合には、個人情報保護委員会への報告が義務化されています。

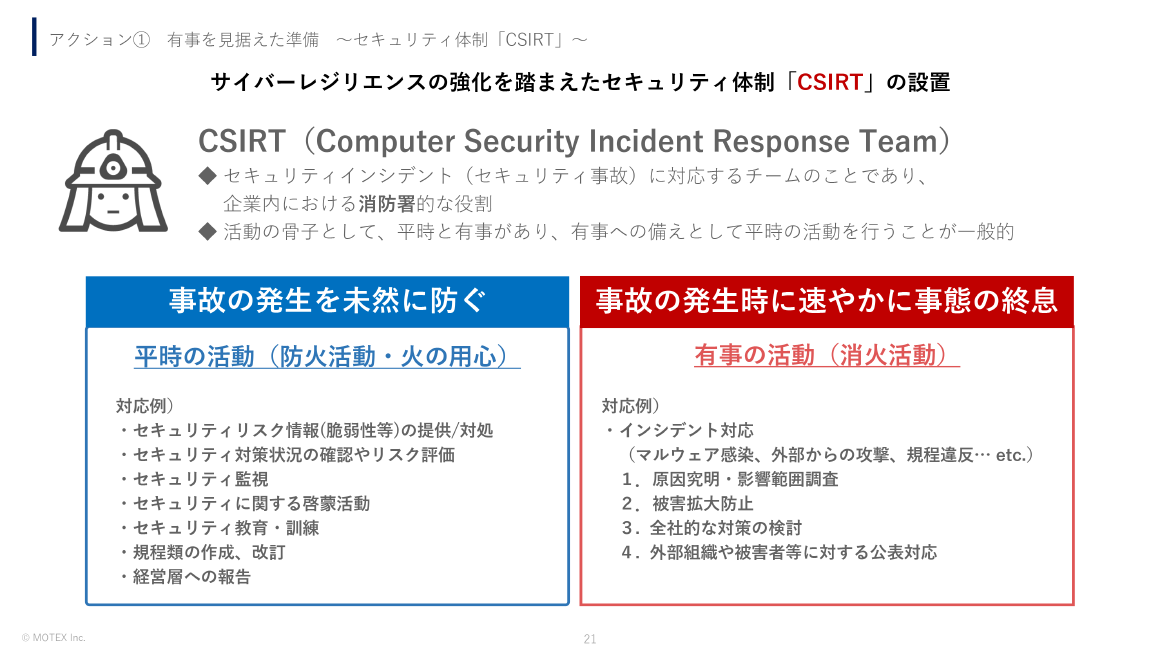

なお、こうした活動を推進する中心的な役割を担うのが「CSIRT(シーサート)」と呼ばれる専門チームです。CSIRTは「Computer Security Incident Response Team」の略で、企業内における消防署のような存在です。

とは言え、「言うは易し」で、専門知識を持つ人材の確保や、実効性のある体制の構築、規程の策定・整備は、多くの企業にとって簡単なことではありません。そこでMOTEXでは、「ガイドライン対応サポートアカデミー」や「LANSCOPE プロフェッショナルサービス」など、こうした体制構築の上流工程からご支援するコンサルティングサービスもご提供しています。何から手をつければ良いのか分からない、という場合にも、ぜひ一度ご相談いただければと思います。

MOTEX - エムオーテックス - お問い合わせ

https://www.lanscope.jp/professional-service/

アクション②:貴社の”玄関”は大丈夫?公開資産に潜むリスク

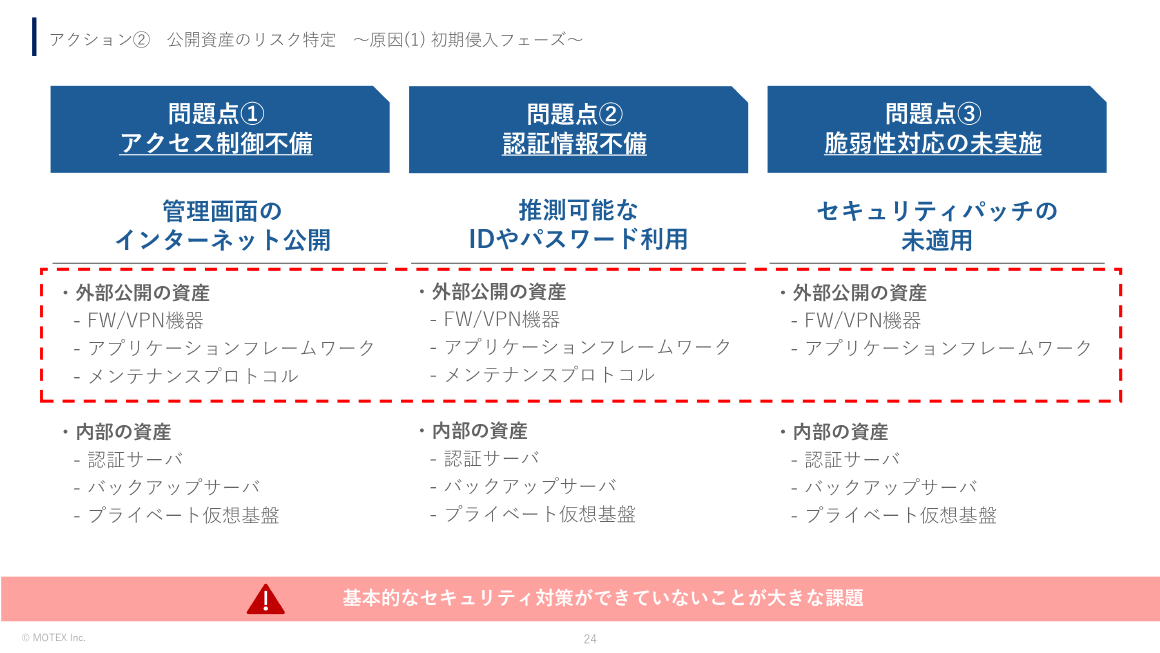

次のアクションは、「公開資産のリスク特定」です。インシデントの侵入初期の原因を分析すると、その多くが基本的な対策の不備に起因しています。「やったつもり」になっていて、実態が伴っていないケースが非常に多いのです。

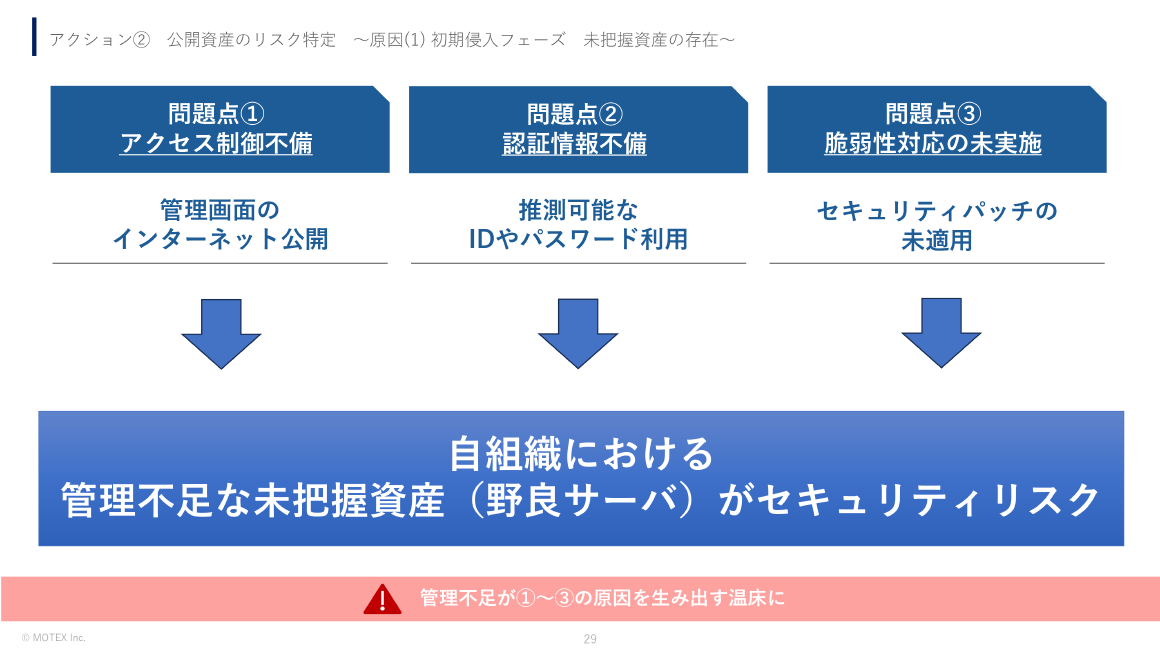

以下の3つが、特に多い対策の不備になります。

-

アクセス制御の不備

管理画面などを、誰でもアクセスできる状態でインターネットに公開している。 -

認証情報の不備

推測されやすいIDやパスワード、あるいは初期設定のままで利用している。 -

脆弱性対応の未実施

セキュリティパッチを適用せず、脆弱性を放置している。

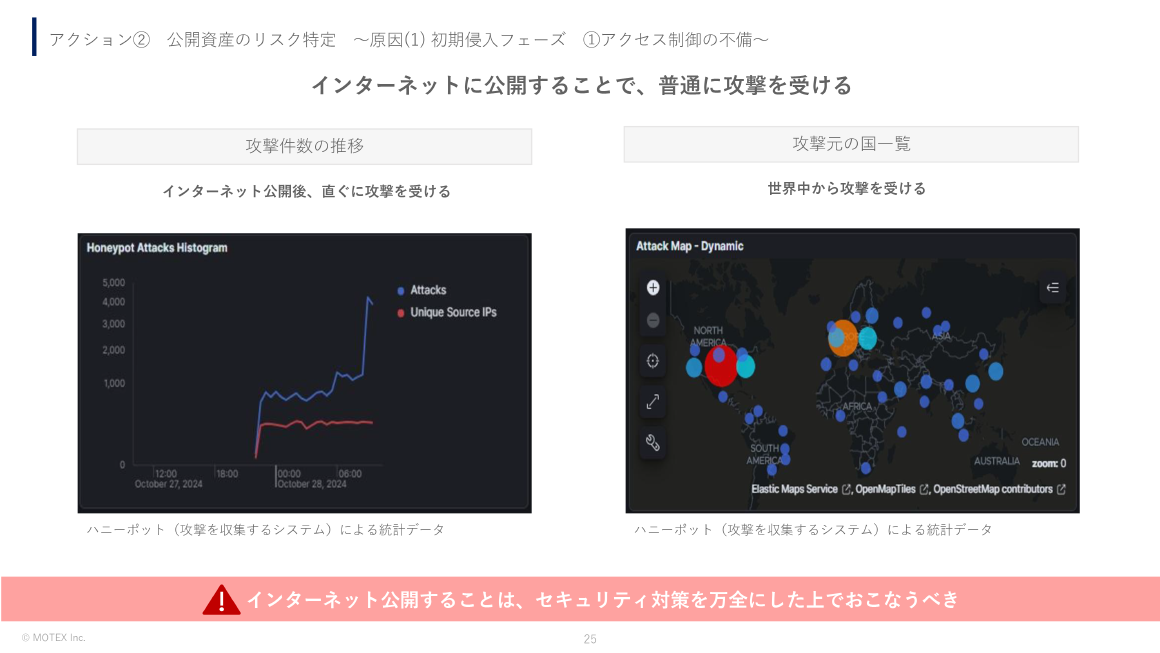

インターネット上に自社のサーバーやサービスを公開しているということは、攻撃者に対して侵入経路を提供していることと同義です。私たちの観測では、サーバーをインターネットに公開してから、わずか3時間足らずで1,000回以上の攻撃を受けることも珍しくありません。そして、その攻撃は日本国内からだけでなく、世界中から絶え間なくやってきます。

インターネット上への公開にあたっては、セキュリティ対策を万全にするよう心がけましょう。

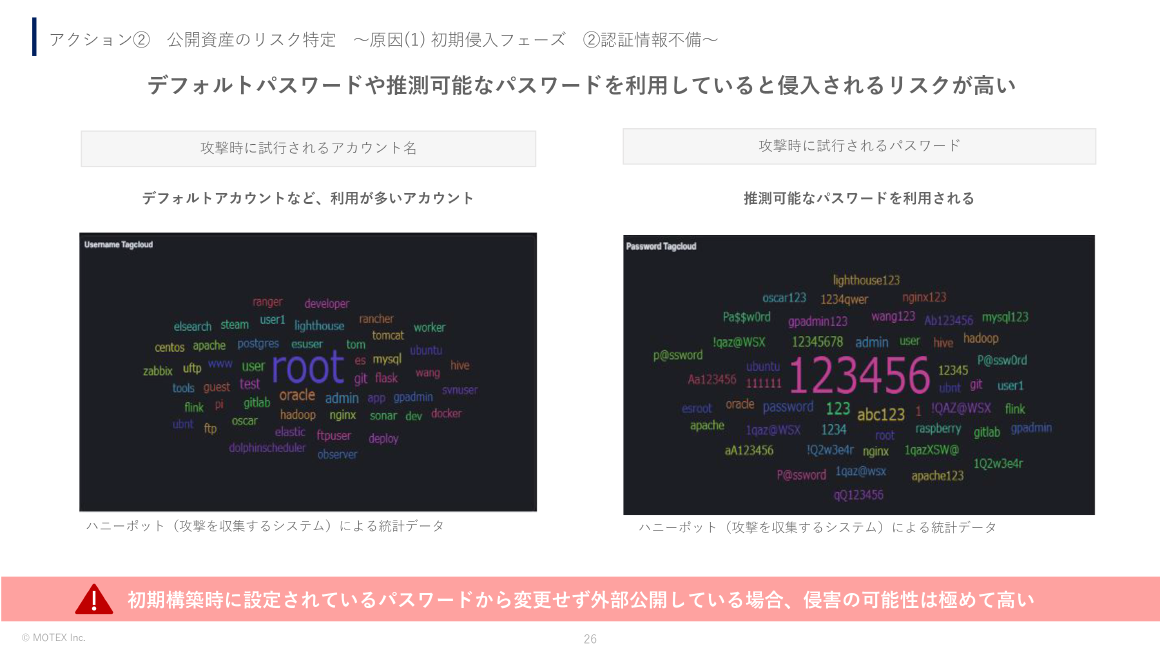

また、非常に危険なのが、機器やソフトウェアで最初に設定されている「初期アカウント」や「初期パスワード」をそのまま利用しているケースです。「admin」「user」「password」「123456」といった安易な認証情報は、攻撃者にとって格好の的です。心当たりのある方は、今すぐ設定を変更してください。

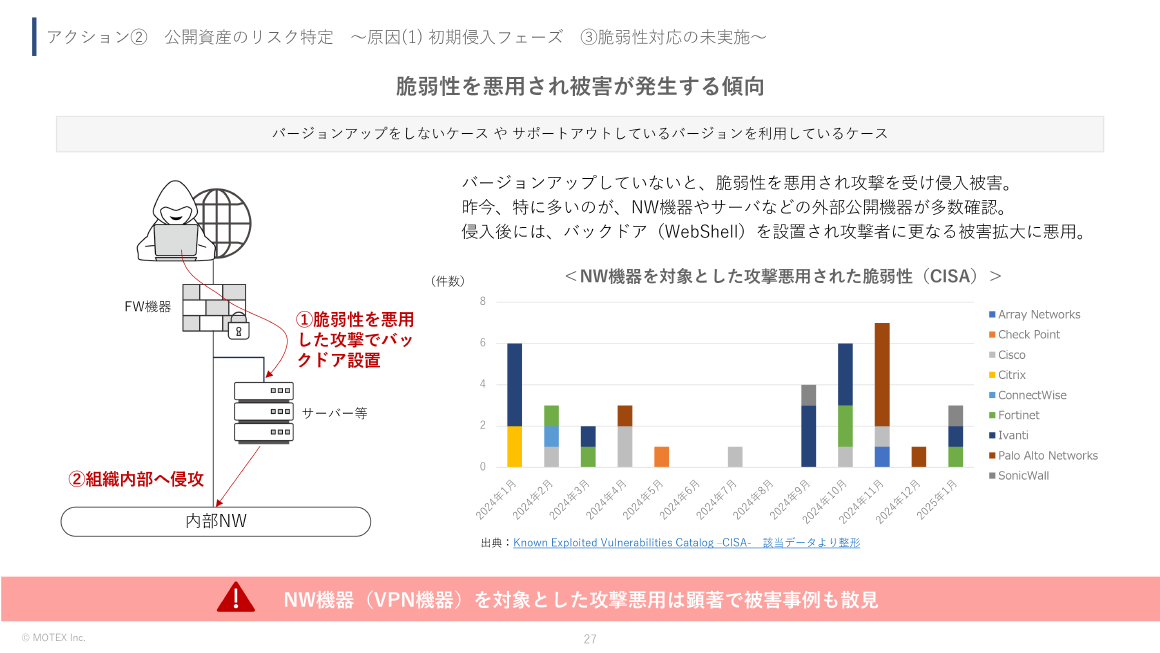

さらに、ネットワーク機器の脆弱性も頻繁に悪用されています。CISA(米国サイバーセキュリティ・社会基盤安全保障庁)が公開している「悪用が確認された脆弱性リスト」を見ると、VPN機器などの脆弱性がほぼ毎月のように追加されています。こうした機器のバージョンアップは、後回しにせず、日々の運用として確実に実施する体制が必要です。

そして、最近は多くの企業がクラウドサービスを導入さしていますが、「クラウドのセキュリティはベンダーがすべて対応してくれる」と誤解されているケースも多々あり、この提供者と利用者の責任分界点の問題がセキュリティ上の不備を招く一因となっています。

クラウドのセキュリティは、提供事業者と利用者の間で責任範囲を分担する「責任共有モデル」が基本ですが、MOTEXが提供している「LANSCOPE プロフェッショナルサービス」のクラウドセキュリティ診断の結果を見てみると、利用者である企業側で実施すべき対策が講じられていないケースが多く見受けられます。

クラウドサービスの利用にあたっては、「外部共有の制御」「多要素認証の徹底」「IaaSインスタンスの脆弱性管理」といった利用者側が責任を負うべきセキュリティ対策について、各企業は確実に実施しなければなりません。

そして、これらの問題の根底にある共通の課題、それは「管理不足な資産の存在」です。情報システム部門が把握・管理していない、いわゆる「野良サーバー」が最初の侵入口となるケースが後を絶ちません。

情報システム部門で十分なセキュリティ対策がなされていても、実は情報システム部門が把握していないところで事業部門が利便性のために独自に構築したサーバーが存在しており、それが適切に管理されないまま放置され、そこから社内全体、ひいては取引先にまで被害が拡大した事例もあります。

とは言え、すべての資産を洗い出し、管理するのには膨大な工数がかかります。そこで最近注目されているのが、ASM(アタック・サーフェス・マネジメント)というアプローチです。

◆ASMとは

「Attack Surface Management(アタックサーフェスマネジメント)」の略。企業がサイバー攻撃の対象となりうるすべてのIT資産(攻撃面)を継続的に特定、監視、管理するセキュリティの概念。外部の攻撃者の視から自組織のIT資産を把握することで、潜在的なリスクを可視化し、攻撃者に悪用される可能性のある脆弱性を減らすことを目指す。

既知の脅威情報を起点(トリガー)として、これまで把握できていなかった資産とそこに潜むリスクを特定し、対応を進めるのがASMのアプローチです。まずは何らかの「取っ掛かり」を作り、未把握の資産を少しずつでも減らしていく継続的な活動が重要です。

アクション③:敵はもう社内にいるかもしれない。巧妙化・潜伏化するサイバー攻撃

最後のアクションは「巧妙化する脅威への防御と検知」です。たとえ侵入を許してしまったとしても、その後の被害をいかに食い止めるかが重要になります。

しかし、攻撃者はここでも巧妙な手口を使ってきます。かつてはウイルス対策ソフトで検知できる「既知の脅威」がほとんどでしたが、いまでは検知をすり抜ける「未知の脅威」の割合が格段に増えており、気づくことすらできない状況が増えています。

攻撃者は主に以下のようなテクニックを使います。

-

ソーシャルエンジニアリング

人間の心理的な隙を突いて、ユーザー自身に不正な操作をさせる。 -

ウイルス対策ソフトの回避

プログラムを偽装し、対策ソフトの検知をすり抜ける。 -

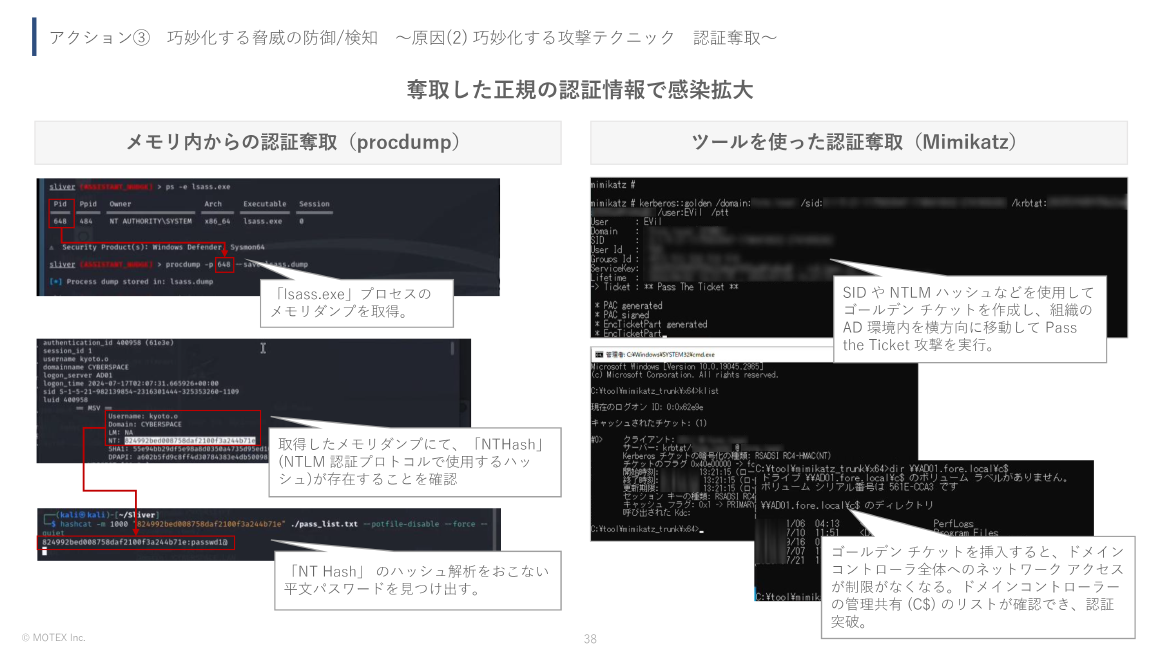

認証情報の奪取

組織内部に侵入し、正規のIDとパスワードを盗み出す。 -

正規ツールの悪用

システム管理者が使う正規のツールを悪用し、遠隔操作や情報窃取を行う。

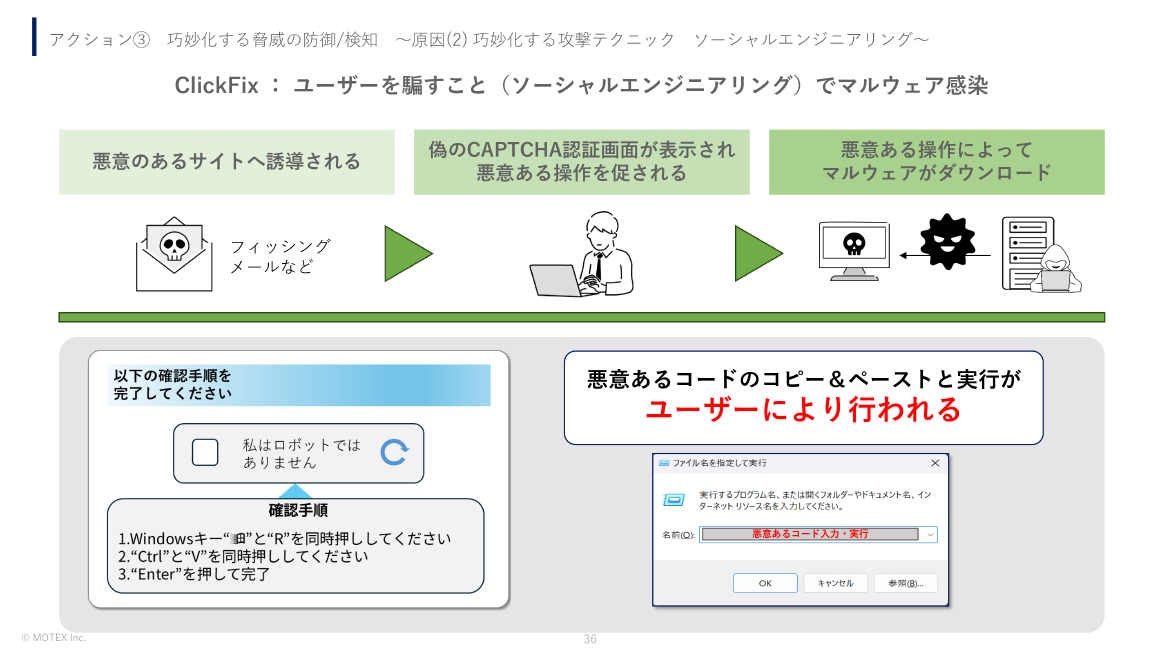

最近話題となっている「ClickFix(クリックフィックス)」という攻撃は、ソーシャルエンジニアリングの典型です。偽のCAPTCHA認証画面(よくある「私はロボットではありません」という認証方法)を表示し、確認のためとしてユーザーに特定の操作を行わせ、悪意のあるコードを実行させてマルウェアに感染させます。正規の操作と見分けがつきにくいため、非常に検出が困難です。

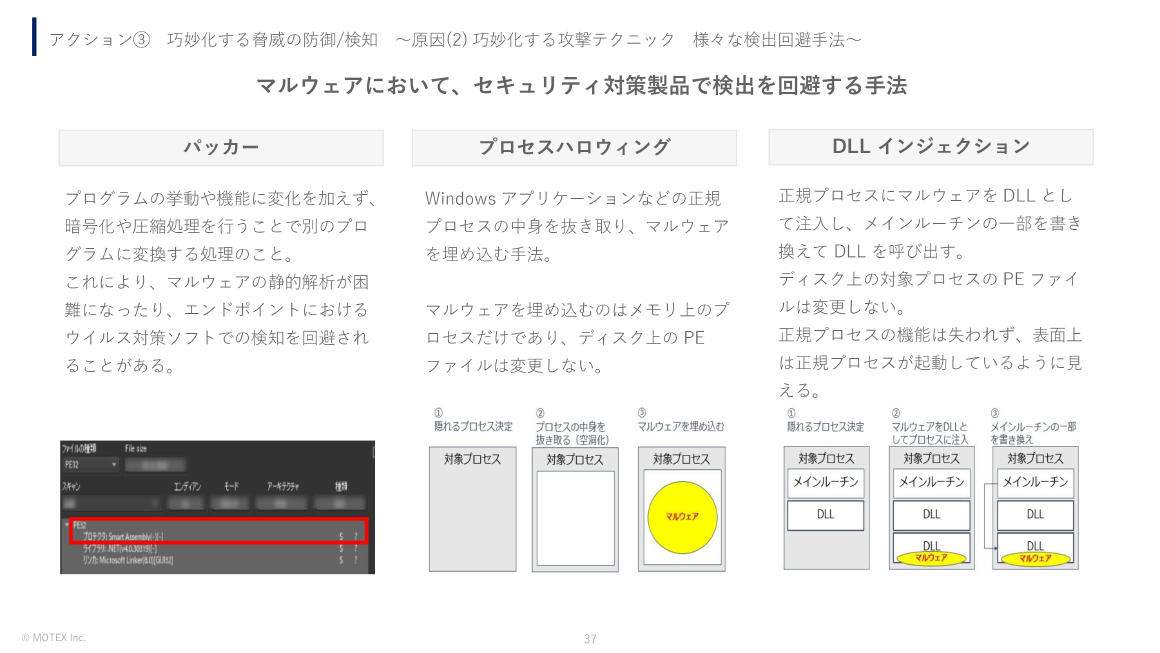

さらに、マルウェア自体も「パッカー」という技術で圧縮・暗号化されたり、「プロセスハロウィング」という技術で正規のプロセスに成りすましたり、「DLLインジェクション」という技術で正規のプログラムに寄生したりと、さまざまな手法で検出を回避します。

◆パッカーとは

プログラムの挙動や機能に変化を加えずに、暗号化や圧縮処理を行うことで別のプログラムに変換する処理のこと。

これにより、マルウェアの静的解析が困難になったり、エンドポイントにおけるウイルス対策ソフトでの検知を回避されることがある。

◆プロセスハロウィング(Process Hollowing)とは

Windows アプリケーションなどの正規プロセスの中身を抜き取り、マルウェアを埋め込む手法。マルウェアを埋め込むのはメモリ上のプロセスだけであり、ディスク上のPEファイルは変更しない。

◆DLLインジェクション(DLL Injection)とは

正規プロセスにマルウェアを DLL として注入し、メインルーチンの一部を書き換えて DLL を呼び出す。ディスク上の対象プロセスの PE ファイルは変更しない。正規プロセスの機能は失われず、表面上は正規プロセスが起動しているように見える。

最も厄介なのが、侵入後に正規のツールが悪用されるケースです。リモートデスクトップツールやファイル転送ツールなど、普段私たちが業務で使っているツールが攻撃者に乗っ取られ、情報窃取やさらなる攻撃の踏み台にされてしまいます。これらは正規の通信に見えるため、従来の対策では気づくことが極めて困難です。

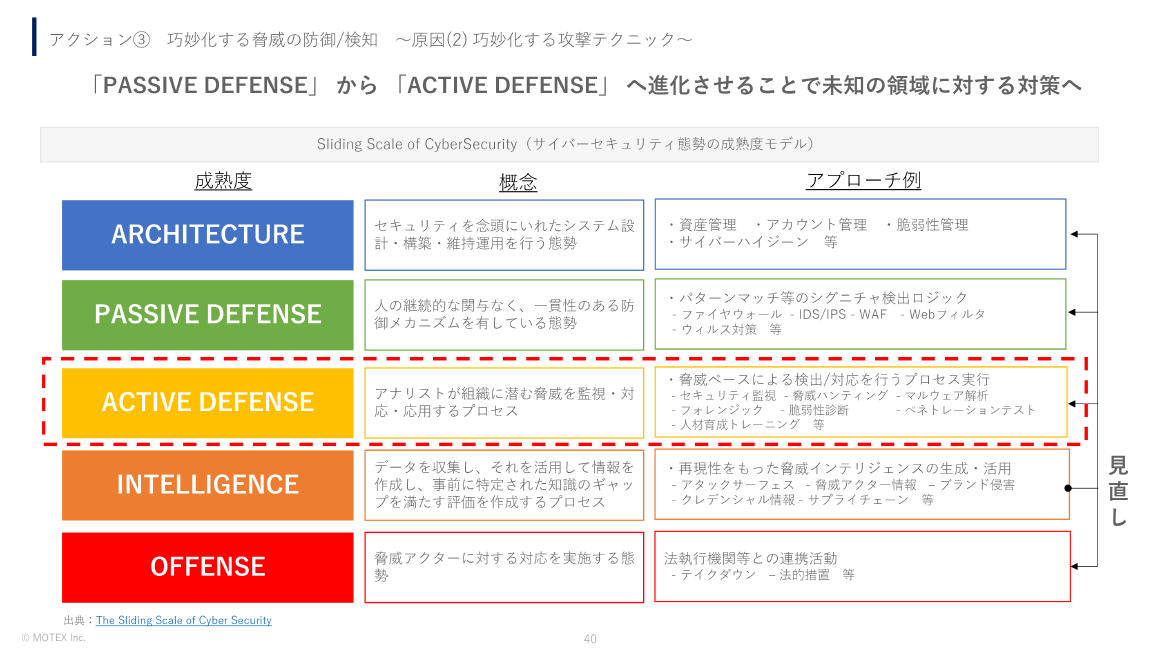

このような巧妙な攻撃に対抗するためには、これまでの対策を進化させる必要があります。パターンマッチングなどで既知の脅威をブロックする「パッシブディフェンス(受動的な防御)」だけではもはや不十分で、これからは専門のアナリストが常にネットワークを監視し、不審な挙動から脅威の兆候をあぶり出す「アクティブディフェンス(能動的な防御)」へとシフトしていく必要があります。SOC(セキュリティ・オペレーション・センター)のような専門的な監視サービスを活用し、組織に潜む未知の脅威に対処する体制を整えるべきです。

「やっているつもりのセキュリティ対策」から卒業するための3つのアクションプラン

今回は、近年のインシデント傾向を踏まえ、サイバー攻撃に備えて真に実効性のある体制を築くために、見直すべき3つのアクションプランを解説しました。

1. ガバナンス+対応/復旧:有事を見据えた準備

サイバーレジリエンスの考え方を組織全体に浸透させ、インシデント発生を前提とした体制や規程類を整備しましょう。

2. 特定:公開資産のリスク特定

これまで把握できていなかった資産も含めて、自社の資産を正しく検出し、リスクを管理するプロセスを確立しましょう。

3. 防御/検知:巧妙化する脅威の防御/検知

未知の脅威を前提とし、サイバー攻撃を常時監視・分析し、迅速に対処するためのプロセス(EDR/NDRの導入やSOCの活用)を確立しましょう。

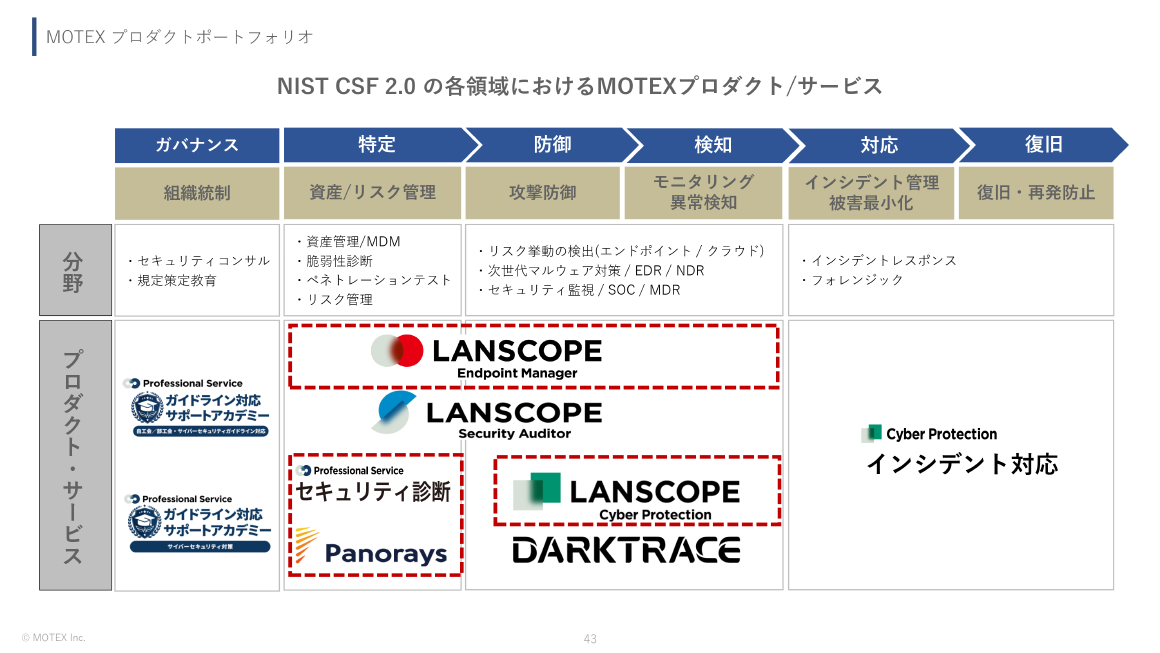

セキュリティ対策の第一歩、MOTEXがお手伝いできること

「言うは易し、行うは難し」で、どこから手をつければ良いか分からない、と感じる方もいらっしゃるかもしれません。MOTEXでは、本日お話しした3つのアクションプランの各領域において、お客様をご支援するプロダクトやサービスをご提供しています。

-

資産管理には「LANSCOPE エンドポイントマネージャー」

PCやスマートフォンなどのIT資産を一元管理し、「誰が」「いつ」「何をしたか」といった操作ログも取得できます。まずは自社の資産を正しく把握する第一歩としてご活用いただけます。 -

脆弱性診断(セキュリティ診断)には「LANSCOPE プロフェッショナルサービス」

セキュリティの専門エンジニアが、お客様のWebサイトやネットワーク、クラウド環境に潜む脆弱性を診断し、具体的な対策方法までを含めたレポートをご提供します。 -

サプライチェーンリスク管理には「Panorays」

ASM(アタック・サーフェス・マネジメント)の考え方に基づき、自社だけでなく、グループ会社や取引先を含めたサプライチェーン全体のリスクを可視化します。 -

巧妙化するマルウェア対策には「LANSCOPE サイバープロテクション」

AIを活用した次世代のアンチウイルス製品です。パターンファイルに依存せず、未知のマルウェアや不審な挙動を検知・防御します。EDR機能や、専門家が監視を行うMDR(マネージド・ディテクション&レスポンス)もご提供可能です。 -

ガイドライン対応サポートアカデミー

企業や自治体など、あらゆる業界・組織のガイドライン対応を支援するセキュリティコンサルティングサービスです。セキュリティチェックシートを用いた自組織の対策状況の評価から、ポリシー・対策実施手順の策定、従業員へのセキュリティ教育までを一貫してサポート。専門コンサルタントの添削・個別相談もご利用いただくことができ、実効性のあるセキュリティ体制の自律的な構築を支援しています。

上記以外にも、お客様の課題に合わせてさまざまなご支援が可能です。もし、セキュリティ対策に関してお困りのことがございましたら、ぜひお気軽にご相談いただければと思います。

LANSCOPE総合サイト:https://www.lanscope.jp/

【登壇企業】

エムオーテックス株式会社

https://www.motex.co.jp/

MOTEXは“LANSCOPE”ブランドのもと、エンドポイントのIT資産管理・情報漏洩対策・ウイルス対策から診断・コンサルティングまで、お客様のサイバーセキュリティ課題の解決をご支援しています。「Secure Productivity(安全と生産性の両立)」をミッションに掲げ、長年の技術と知見で、お客様がIT環境を安心して利用できるよう、世界水準のプロダクト・サービスをご提供しています。