投稿:2025/12/17

攻撃者はここを突く!本当に必要な脆弱性対策とは?──効率的な脆弱性管理による診断コスト最適化のポイント

こんにちは、GMOサイバーセキュリティ byイエラエ株式会社の市川です。「Security BLAZE 2025」にご参加ありがとうございます。本日は、現代の企業が直面するサイバーセキュリティの課題とその実践的な対策について改めて詳しく解説してまいります。

クラウド化やDX推進により、企業のIT資産は急速にその姿を変えています。しかしその裏側で、サイバー攻撃はますます巧妙化し、特にインターネットから直接アクセス可能な「外部公開資産」の脆弱性を突いた攻撃が後を絶ちません。本講演が皆様のセキュリティ対策を見直し、より強固な防御体制を築くための一助となれば幸いです。

登壇者

GMOサイバーセキュリティ byイエラエ株式会社 プロダクトサービス事業本部 プロダクトサービス部 部長

市川 遼

GMOサイバーセキュリティ byイエラエは、「世界一のホワイトハッカーの技術力を身近に」を合言葉に、サイバー攻撃対策に関する技術およびサービスを提供するサイバーセキュリティの総合企業です。国内外のハッキングコンテストやCTFでサイバーセキュリティに関する技術を磨いたホワイトハッカーによる攻撃者目線のセキュリティ対策を提供しています。

ホワイトハッカーコンテスト世界1位の技術力を誇る「GMOサイバーセキュリティ byイエラエ」

本題に入る前に、まずは当社、GMOサイバーセキュリティ byイエラエ株式会社について簡単にご紹介させてください。私たちはセキュリティ診断を主事業としており、これまで10年以上にわたって1万2,600件を超える診断を数多くの企業様に提供してまいりました。

私たちの最大の強みは、その技術力にあります。世界最高峰のセキュリティ競技コンテストで優勝経験を持つホワイトハッカーが多数在籍しています。このコンテストは、実際にシステムへ攻撃を仕掛けてデータを盗み取ることで侵入技術を競うもので、まさに攻撃者の思考と技術が試される場です。本年度も世界1位を獲得した実績と知見、すなわち「システムへの侵入方法を深く理解している」ことこそが、お客様のシステムに潜む弱点を見つけ出す力に繋がっています。

その技術力を評価いただき、最近では防衛省や自衛隊へのペネトレーションテスト(侵入テスト)訓練の実施や、経済産業省の検討委員会への参加など、政府公共機関への技術提供も積極的に行っています。

近年増加する「外部公開資産」経由のサイバー攻撃

それでは、本題である脆弱性対策についてお話しします。まず、近年のサイバー攻撃の動向から見ていきましょう。

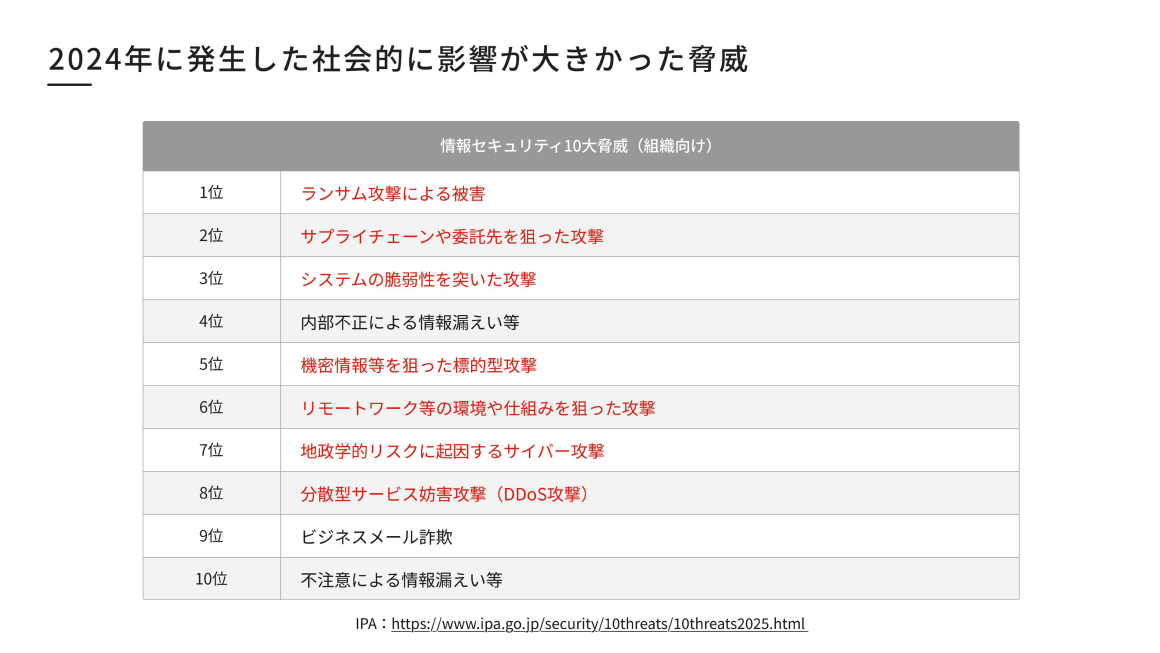

IPA(情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威 2024」をご覧いただくと、ランサムウェア被害をはじめ、社会的に影響の大きい脅威のほとんどが外部からのサイバー攻撃に起因していることがわかります。特に、今年から新たにランクインした「地政学的リスクに起因するサイバー攻撃」は看過できません。国家が背景にある攻撃は、政府機関だけでなく、大量の個人情報を保有する企業や重要インフラも標的とします。日本は世界的に見てもサイバー攻撃を受けやすい国であり、このリスクは決して他人事ではありません。

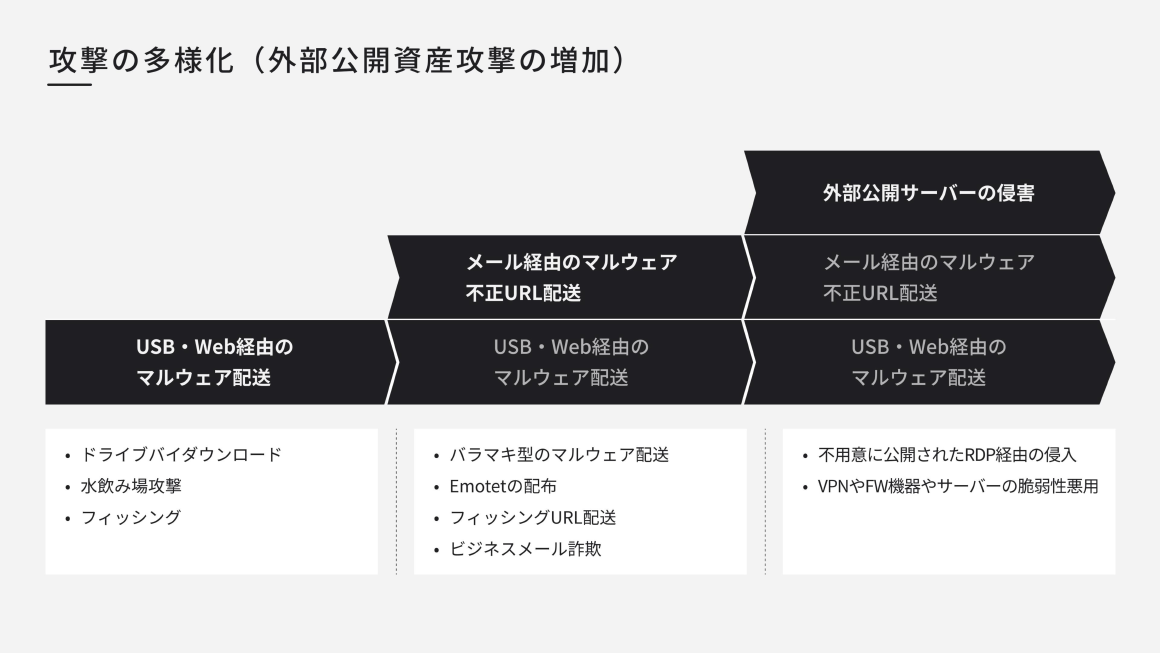

攻撃の手口も、不特定多数を狙う「ばらまき型」から、特定の企業を狙い撃ちする「標的型」へとシフトしています。その中で最も主要な侵入口となっているのが、インターネットに直接接続されたサーバー、いわゆる「外部公開資産」です。

リモートワークの普及に伴い利用が増えたVPN(Virtual Private Network)機器やリモートデスクトップは、その特性上、直接社内ネットワークに繋がっています。攻撃者からすれば、これらの脆弱性を突くことは内部へ侵入するための最短ルートであり、非常に効率的です。

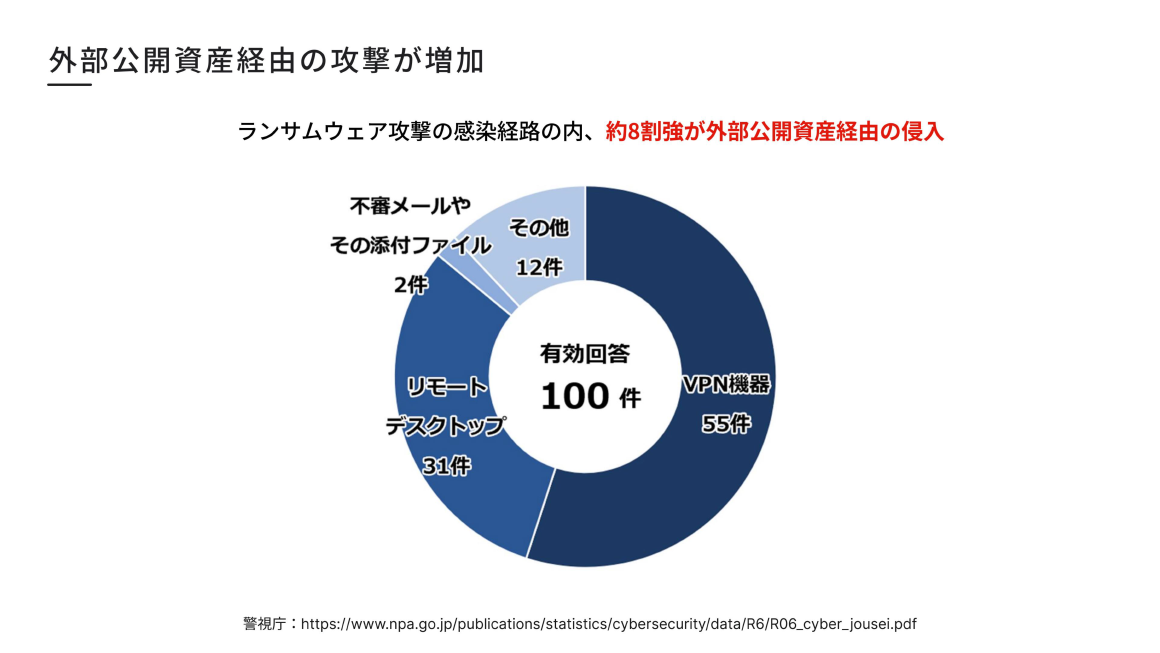

実際に、警察庁が公表した令和6年の調査データによると、ランサムウェアの感染経路の実に8割強が、この外部公開資産経由の侵入でした。VPN機器からが5割強、リモートデスクトップからが3割と、ここが防御の最前線であることは明らかです。

「ランサムウェア・アズ・ア・サービス(RaaS)」の実態

なぜこれほどまでに外部公開資産への攻撃が増えているのでしょうか。その背景には、サイバー攻撃がビジネスとして成立してしまっている現実があります。その象徴が「ランサムウェア・アズ・ア・サービス(RaaS)」です。

◆ランサムウェア・アズ・ア・サービス(RaaS)とは

「Ransomware as a Service」の略。ランサムウェア攻撃を仕掛けるためのツールやインフラを、サービスとして提供するビジネスモデル。高度な技術を持たない攻撃者でも、サービスを利用することで容易に攻撃を実行できてしまう。

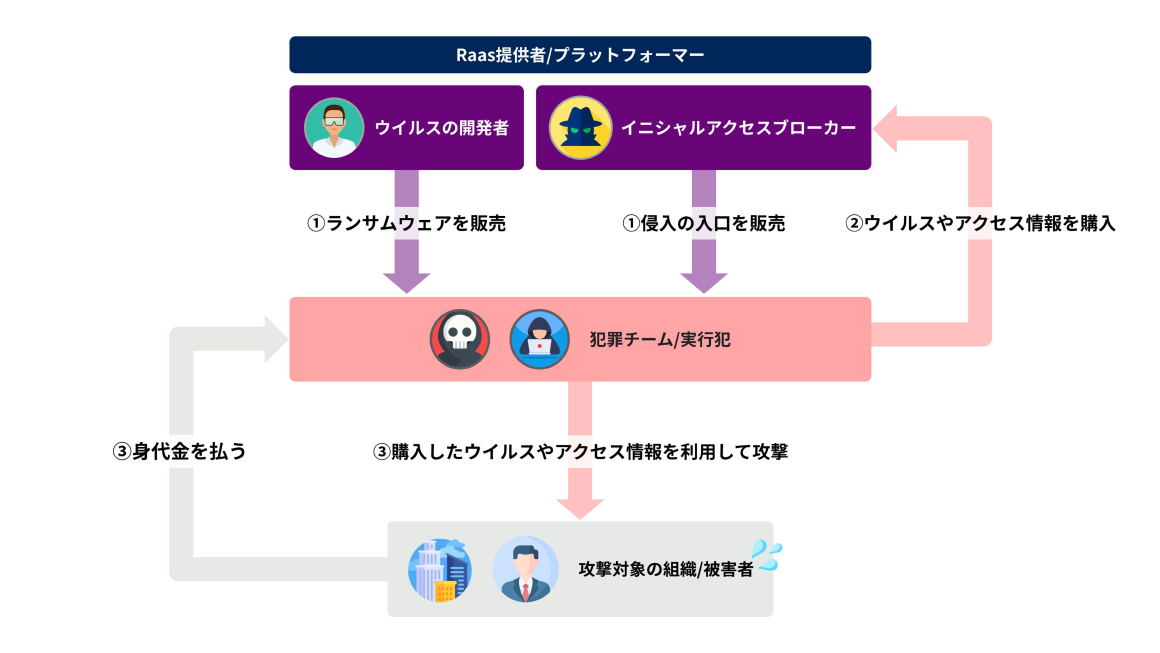

RaaSのエコシステムでは、攻撃プロセスが分業化されています。ランサムウェアを開発する者、企業のネットワークへの侵入口となる情報を専門に売買する「イニシャルアクセスブローカー」、そして、それらのツールや情報を購入して実際に攻撃を仕掛ける実行犯。それぞれが得意領域を分担することで攻撃実行にかかるコストが劇的に下がり、攻撃の数そのものが増加しています。

なぜ外部公開資産は狙われやすいのか?

では、なぜ外部公開資産はこれほどまでに攻撃者の標的になりやすいのでしょうか。その根本的な原因は「管理の難しさ」にあります。

一つは、IT資産の増加と分散です。クラウドサービスが普及し、誰でも簡単にサーバーやWebサイトを構築できる時代になりました。その結果、各事業部がIT部門の管理外でシステムを導入してしまう「シャドウIT」が容易に発生します。

もう一つは、M&Aなどによる組織の複雑化です。特に海外子会社などは本社からの管理が行き届きにくく、専任のセキュリティ担当者がいないケースも少なくありません。

こうした状況下にあるなかで、さらに脆弱性情報は爆発的に増え続けています。2024年には年間4万件、1日に約110件もの脆弱性が新たに発見されました。

セキュリティチームが把握していない資産は、当然ながら脆弱性が放置されやすくなります。特にWordPressの古いプラグインなどは、私たちが診断を行う中でも非常によく見かける事例です。

つまり、外部公開資産は「増えやすく、把握しづらく、管理が難しい」という性質があります。攻撃者にとっては脆弱性が眠る宝の山といえますね。

攻撃者の思考を理解する~費用対効果で考える脆弱性対策

しかし、日々増え続ける脆弱性のすべてに対処するのは現実的ではありません。そこで重要になるのが、「攻撃者の視点」に立って対策の優先順位を決める戦略的なアプローチです。

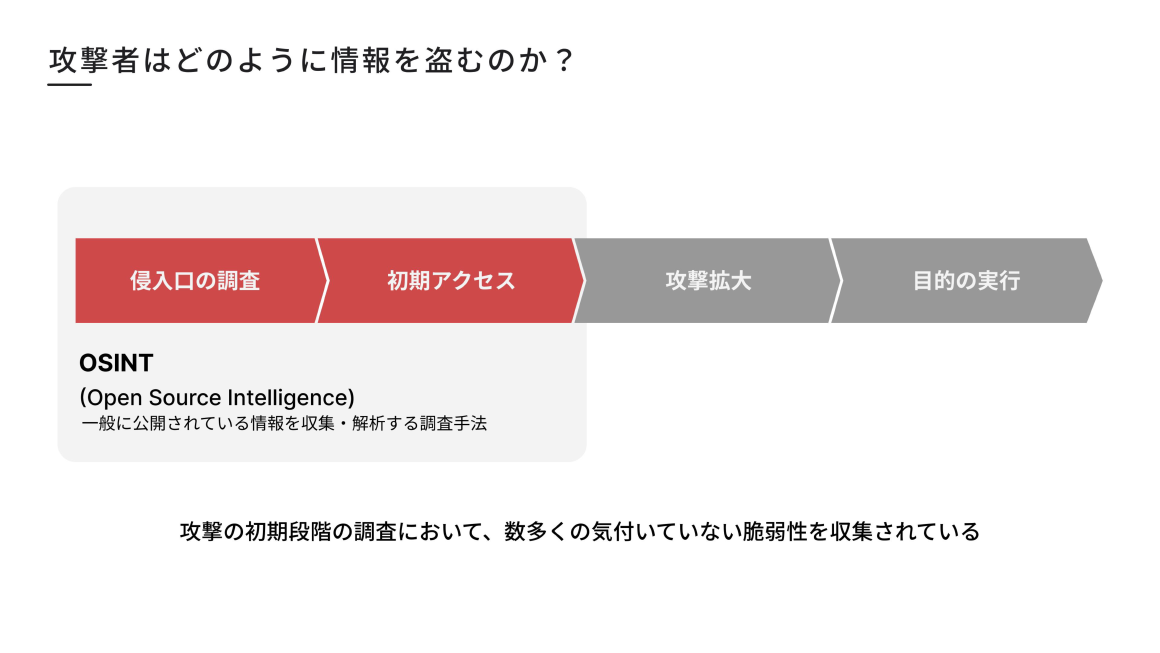

攻撃者は、OSINT(Open Source Intelligence/オシント)と呼ばれる、公開情報を収集・分析する手法で標的を調査します。

◆OSINT(オシント)とは

「Open Source Intelligence」の略。新聞、雑誌、Webサイト、SNSなど、一般に公開されている情報源から情報を収集・分析する活動。サイバー攻撃者は、この手法を用いて標的企業のIT資産や組織構成などを調査する。

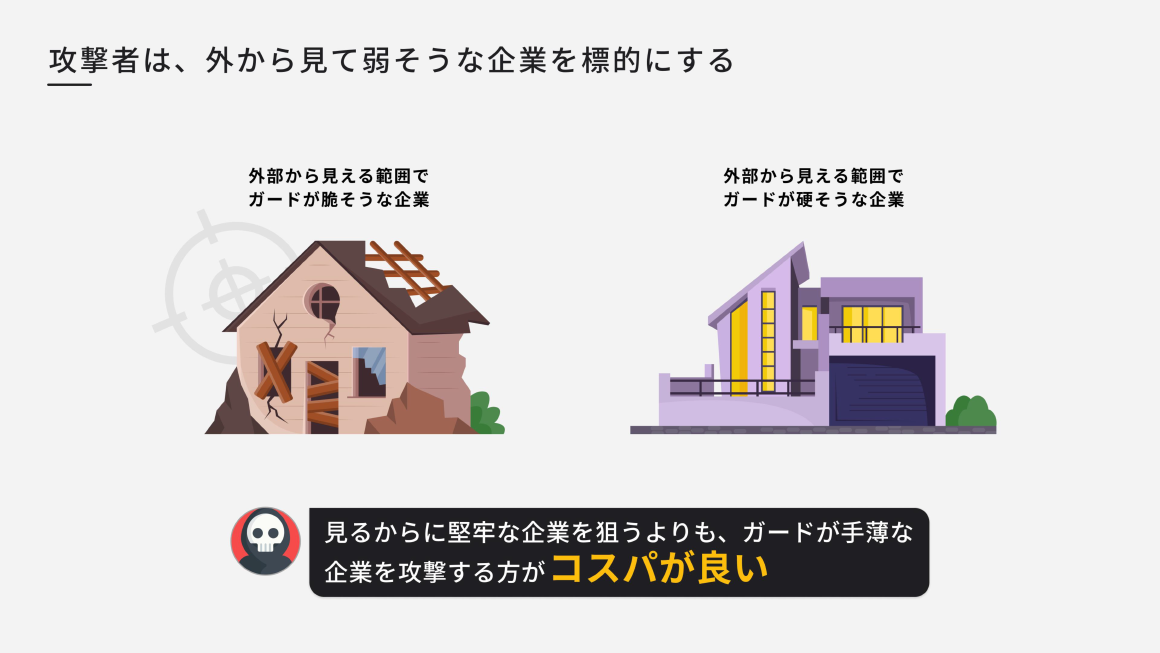

その際、彼らが最も重視するのが「費用対効果」です。堅牢な企業を時間をかけて攻略するよりも、ガードの甘い企業を狙う方が圧倒的に低コストで目的を達成できます。

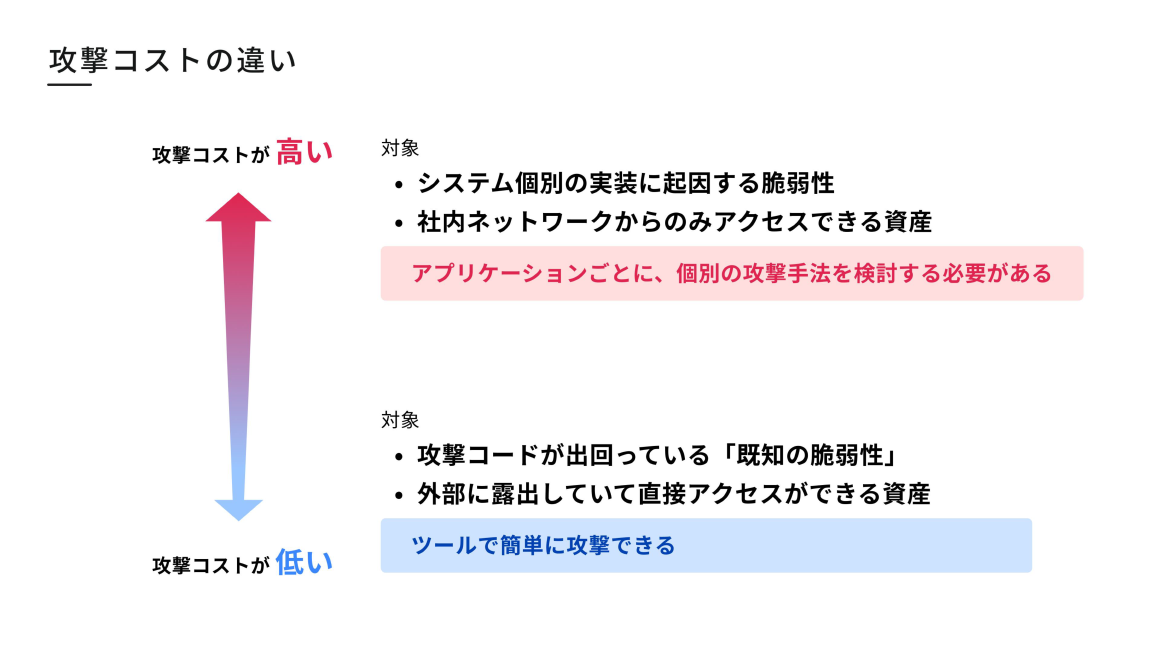

この「費用対効果」の考え方は、脆弱性を狙う際にも同様です。私たちは、攻撃コストを「攻撃そのものの難易度」と「攻撃の前提条件」の2軸で考えています。

-

攻撃そのものの難易度:攻撃コードの入手しやすさ。既知の脆弱性は攻撃コードが出回っており、低コスト。

-

攻撃の前提条件:対象へのアクセスのしやすさ。外部公開資産は誰でもアクセスでき、前提条件が緩く、低コスト。

この2軸で考えれば、攻撃者が真っ先に狙うのは「外部公開資産に存在する、攻撃コードが入手しやすい既知の脆弱性」であることは明らかです。つまり、私たち防御側も、まずここから優先的に着手することが最も合理的で効果的だといえます。

攻撃者に狙われやすい低コストな脆弱性の3つの特徴

では、攻撃者にとって特に「人気」で、悪用しやすい脆弱性にはどのような特徴があるのでしょうか。ポイントは3つです。

1. 攻撃の手間が少ないこと

攻撃コードが公開されているだけでなく、「ペイロード」(攻撃後に実行させる命令)を簡単に改変できるものは汎用性が高く、攻撃者に好まれます。

2. 攻撃成功時の自由度が高いこと

攻撃が成功した結果、管理者権限を奪えたり、他のシステムへ侵入できたりと、次の攻撃に繋げやすいものが狙われます。

3. 影響範囲が広いこと

Javaなどの広く使われているプログラミング言語のライブラリや、VPN機器のように多くの企業が導入している製品の脆弱性は、攻撃対象が多くなるため価値が高くなります。

専門家による診断が必須となる、システム固有の高コストな脆弱性

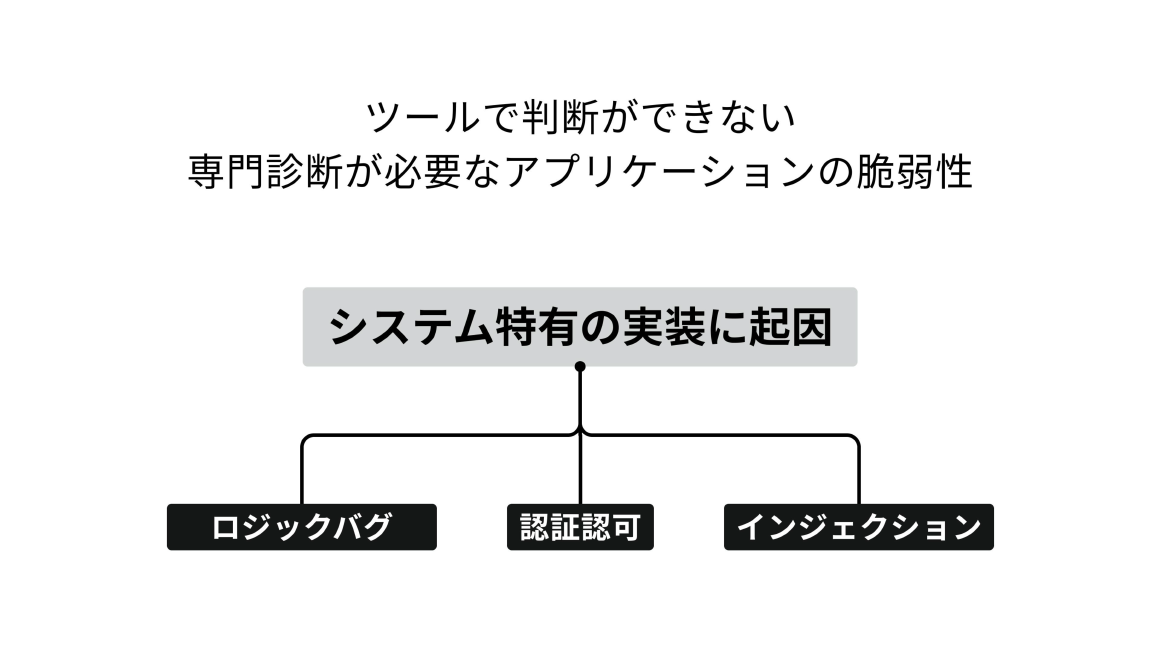

一方で、攻撃コストが高く、ツールでの自動検知が困難な脆弱性も存在します。これらは主に、企業が独自に開発したシステムの実装に起因します。私が特に重要だと考えているのは、以下の3つです。

1. ロジックバグ

プログラムの処理手順そのものに潜む欠陥です。例えば、送金額のチェックが不十分でマイナス金額を送金できてしまう、といったケースが該当します。サービスの仕様を理解した上でないと発見できないため、専門家による手動診断が必須です。

2. 認証・認可の不備

なりすましや不正な権限昇格を可能にする脆弱性です。システムの根幹に関わるため極めて危険ですが、これも正常な状態を理解した上での比較・判断が必要となり、ツールでの検知は困難です。

3. インジェクション

OSコマンドインジェクションなどが代表例です。ツールでもある程度検知できますが、本当に攻撃が成立するかどうかの確証を得るためには、専門家による多様なパターンの試行が不可欠です。

こうした専門的な診断は、売上規模の大きい基幹システムや、大量の個人情報を取り扱うシステムなど、ビジネスインパクトの大きい対象から優先的に実施すべきです。

戦略的な脆弱性管理を実現する「ASM」という考え方

効果的な対策のためには、まず「自社が守るべき資産は何か」「どこにリスクがあるのか」を正確に把握することが大前提です。そのためのアプローチとして、私たちはASM(Attack Surface Management)が非常に重要だと考えています。

◆ASMとは

「Attack Surface Management(アタックサーフェスマネジメント)」の略で、企業がサイバー攻撃の対象となりうるすべてのIT資産(攻撃面)を継続的に特定、監視、管理するセキュリティの概念。潜在的なリスクを可視化し、攻撃者に悪用される可能性のある脆弱性を減らすことを目指している。

ASMは、①攻撃面の発見 → ②情報収集 → ③リスク評価 → ④対応、というサイクルを継続的に回すことで、自社のセキュリティ状態を常に最新に保つ取り組みです。

ASMと類似ソリューションとの違い

脆弱性診断やCSPM・脅威インテリジェンス・SRSといった他のセキュリティ概念と、ASMとはどこが異なるのでしょうか。それぞれのソリューションとの違いと、その役割分担について解説します。

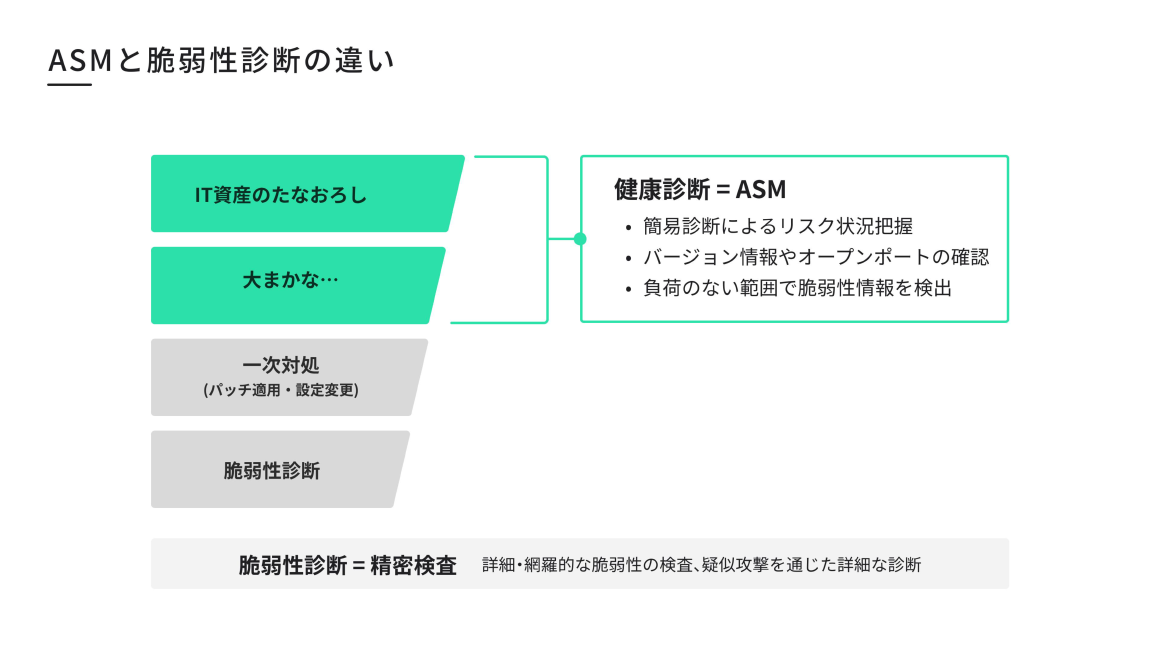

脆弱性診断との違い

ASMと脆弱性診断の関係は「健康診断」と「精密検査」に例えられます。ASMは広範囲を継続的にチェックするのに対し、脆弱性診断は特定の対象を深く掘り下げます。ASMでリスクの高い資産を見つけ、そこを脆弱性診断で詳しく調べるといった連携が効果的です。

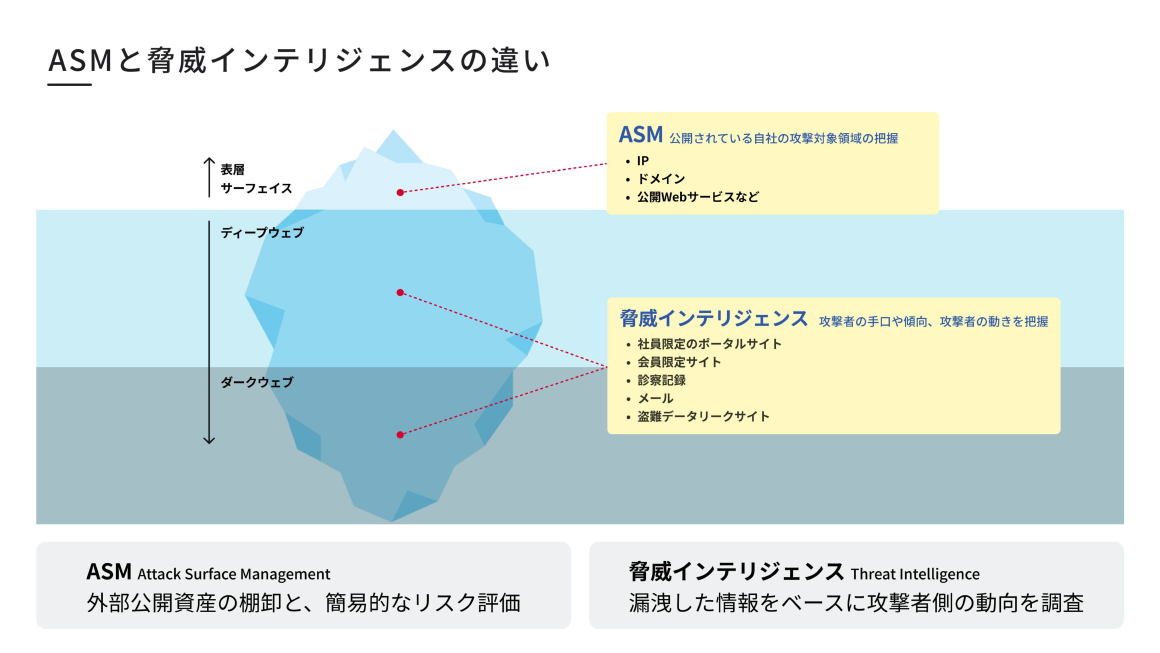

脅威インテリジェンスとの違い

ASMと脅威インテリジェンスでは、情報の視点が異なります。ASMが自社の資産を対象とするのに対し、脅威インテリジェンスはより攻撃者側の活動に焦点を当てます。例えば、ダークウェブで取引される認証情報や、攻撃フォーラムでの会話など、外部の脅威情報を活用して攻撃に備えるのが脅威インテリジェンスです。

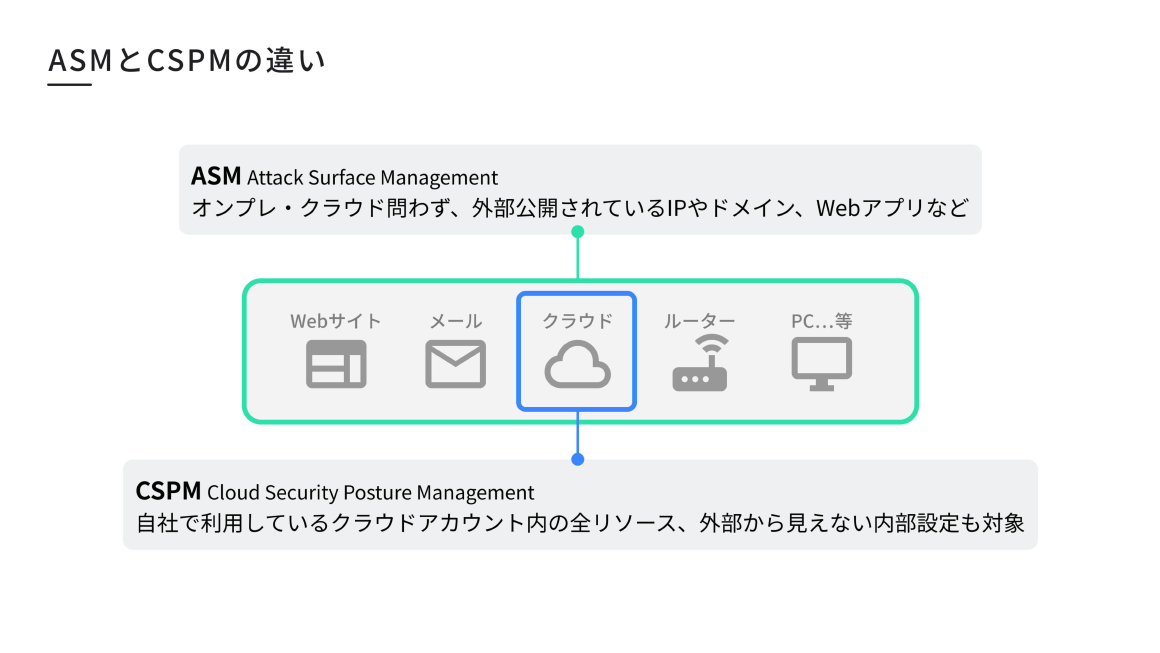

CSPM(Cloud Security Posture Management)

CSPM(Cloud Security Posture Management/クラウドセキュリティ態勢管理)はクラウド環境に特化した管理手法です。クラウド内部の設定不備まで含めてチェックできるのが強みです。一方、ASMはオンプレミス・クラウドを問わず、「外部から見えるものすべて」を対象とする点で範囲が異なります。

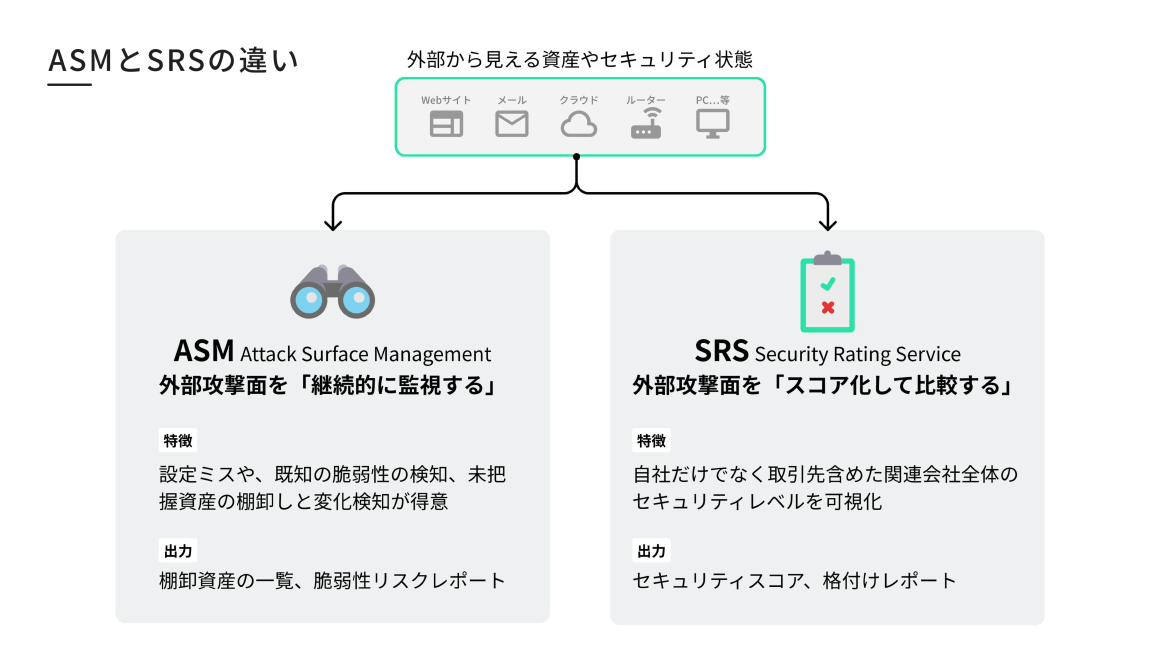

SRS(Security Rating Service)

ASMとSRS(Security Rating Service/セキュリティ評価サービス)との違いはその目的にあります。SRSは、自社や取引先のセキュリティ状態を客観的なスコアで「格付け」し、サプライチェーンリスクの評価などに用います。ASMの目的が自社のリスクを把握・管理することであるのに対し、SRSは他者との比較や評価を主眼としています。

ASM導入でつまずきやすい4つのポイント

ASMは非常に有効なアプローチですが、その運用プロセスにはいくつかの注意点があります。ここでは、ASMの各ステップで企業がつまずきやすい4つのポイントについて具体的に解説します。

1:シャドウITの壁とヒアリングの限界

攻撃面を発見する際には各部署にヒアリングをして情報を集めるのが基本ですが、これだけでは不十分なケースがほとんどです。事業部の自己申告だけではどうしても網羅性に欠けてしまい、IT部門が把握していない「シャドウIT」が漏れてしまいます。実際にインシデントが発生して初めて、その存在に気づくということも少なくありません。

2:管理台帳の作成・維持にかかる膨大な負荷

次に「情報収集」の課題です。これは純粋に運用負荷の高さにあります。後から全社のIT資産の管理台帳を整備するのは、非常に大変な作業です。過去の開発会社にまで問い合わせが必要になることもありますし、何より、バージョンアップのたびに情報を更新し続けるのは膨大なコストがかかり困難を極めます。

3:膨大な指摘事項の精査と事業部との調整

全社の資産を対象にスキャンをかけると、当然ながら膨大な数の指摘事項が挙がってきます。その一つひとつが本当にリスクなのかを精査するだけでも大変な工数がかかります。また、診断はシステムに負荷をかける可能性があるため、各事業部との事前調整も必須です。こうした調整コストが障壁となり、結局すべての資産を診断しきれない、という状態に陥りがちです。

4:アップデートに伴う依存関係と検証コスト

脆弱性が見つかれば「最新版にアップデートすれば良い」と単純に考えがちですが、事はそう簡単ではありません。システム間の依存関係によって、自由にアップデートできないケースが多々あります。一つのコンポーネントを更新したことで、別の機能が動かなくなる、といった事態を避けるため、地道な検証作業が不可欠です。リスクレベルの高いものから優先順位をつけて、一つひとつ丁寧に対応していく必要があります。

効率的なASMの実現には、こうした「人に依存する」部分をいかに減らすかが鍵となります。

専門家不在でも大丈夫。脆弱性管理を効率化する「ネットde診断ASM」 大見出し

ASM導入時の課題を解決するために、私たちが提供しているのが「GMOサイバー攻撃ネットde診断ASM」です。

このサービスは、専門家がいない組織でもASMの第一歩を踏み出せるよう、使いやすさにこだわった機能を備えています。

-

専門技術による正確な資産棚卸し

攻撃者と同じ目線で、お客様が把握していないシャドウITまで網羅的に洗い出します。 -

継続的な監視と管理

定期的な自動診断で、常に最新のリスク状態を把握できます。 -

ダークウェブID・パスワード流出監視機能

認証情報の流出を検知し、脆弱性と組み合わせることで高まるリスクを未然に防ぎます。

そして何より、私たちの強みはツール提供に留まらないサポート体制です。セキュリティのエキスパートが、脆弱性の判断から対策、さらには組織づくりのお悩みまで、お客様に寄り添ってサポートします。長年の診断実績を持つ専門家の知見を、準国産ならではの使いやすさと、グループの基盤を活かした低価格でご提供します。

多くの企業が、対策の必要性を感じながらも、どこから手をつければ良いか分からずにいます。まずは自社の外部公開資産を正確に棚卸しし、そこにどのようなリスクが潜んでいるかを可視化することが、皆様の組織のセキュリティを一段階引き上げる第一歩となります。

セキュリティに関してお困りの点がありましたら、ぜひ以下までお気軽にお問い合わせ下さい。

本日はご清聴いただき、誠にありがとうございました。

お問い合わせ:https://gmo-cybersecurity.com/contact/nds-doc-enterprise/

【登壇企業】

GMOサイバーセキュリティ byイエラエ

https://gmo-cybersecurity.com/

GMOサイバーセキュリティ byイエラエは、「世界一のホワイトハッカーの技術力を身近に」を合言葉に、サイバー攻撃対策に関する技術およびサービスを提供するサイバーセキュリティの総合企業です。国内外のハッキングコンテストやCTFでサイバーセキュリティに関する技術を磨いたホワイトハッカーによる攻撃者目線のセキュリティ対策を提供しています。