投稿:2025/12/17

企業経営を脅かすランサムの猛威──身代金要求と復旧費用、その現実

皆様こんにちは、ソフォス株式会社の久保田と申します。本日は「Security BLAZE 2025」にご参加いただき、誠にありがとうございます。このセッションでは、「企業経営を脅かすランサムウェアの猛威 身代金要求と復旧費用、その現実」と題し、皆様のビジネスに直結するサイバーセキュリティの脅威についてお話しさせていただきます。

ソフォスでは、毎年グローバルで大規模な調査を行い、『ランサムウェアの現状』というレポートを発行しております。今回の講演では、その最新版である2025年版のデータに基づき、グローバルで3,400社(うち日本企業300社)に対する攻撃グループの最新動向から、被害組織が直面する身代金要求、復旧コストの実態、そしてインシデント対応の課題まで、通常は表に出てこないような生々しい現実を明らかにしていきます。

本日の講演が、ランサムウェア対策の最前線で何が起きているのかを皆様に知っていただき、自社のセキュリティ体制を改めて見直すきっかけとなれば幸いです。

登壇者

ソフォス株式会社 セールスエンジニアリング本部 シニアセールスエンジニア

久保田 泰章

ソフォスは、革新的な適応型防御とハイレベルなセキュリティの専門知識により、製品だけでは避けられないサイバー攻撃からお客様の組織を保護します。各組織のセキュリティに応じて対応し、Sophos X-Opsによるリアルタイムの脅威インテリジェンスと最前線の知見を活用して、サイバー攻撃に対する防御を提供します。これにより、24時間365日のサイバーセキュリティサービスを提供しています。

変化するランサムウェア攻撃と攻撃者のエコシステム

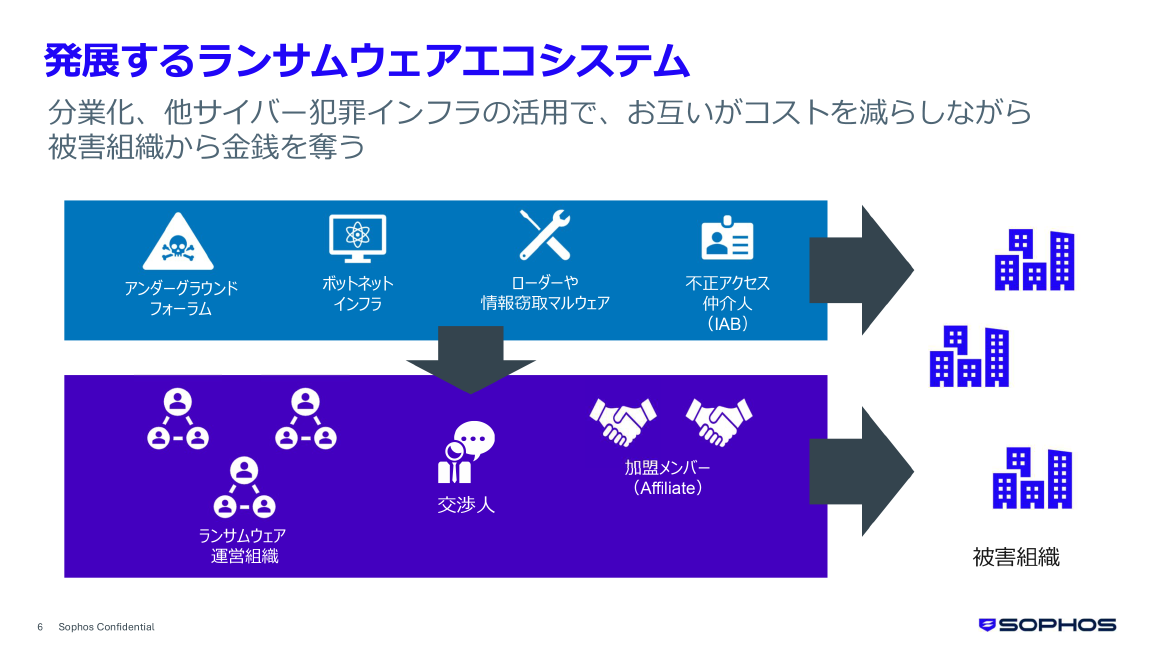

ランサムウェア攻撃は、もはや単独のハッカーによる犯行ではありません。「RaaS(Ransomware as a Service)」に代表されるように、攻撃は高度に専門化・分業化された「ビジネス」として確立しています。

◆RaaSとは

「Ransomware as a Service」の略で、ランサムウェアの開発者が攻撃の実行者にマルウェアやインフラをサービスとして提供し、得られた身代金の一部を報酬として受け取るビジネスモデル。高度な技術を持たない攻撃者でもRaaSを利用することで容易にランサムウェア攻撃を実行できるようになった。

攻撃のエコシステムは発展を続けており、例えば「IAB(イニシャルアクセスブローカー)」と呼ばれる不正アクセス専門の仲介人が、企業のネットワークへの侵入に必要なアカウント情報などを調達し、それをランサムウェア攻撃グループに販売するといった分業体制が敷かれています。これにより、攻撃グループは互いにコストを下げながら、より効率的に金銭を窃取する仕組みを構築しているのです。

一方で、法執行機関も国際連携を強化し、攻撃グループのインフラを停止させる「テイクダウン」作戦を継続的に実施しています。2025年2月には「8Base」ランサムウェアグループのメンバーが検挙されるなど、一定の成果を上げています。

しかし、攻撃者も摘発を逃れるために新たな戦略を打ち出してきています。攻撃者の新戦略としては、以下の3つのトレンドがみられます。

1. 柔軟なリブランド

攻撃グループの名称を頻繁に変更したり、RaaSのエコシステムを巧みに利用したりすることで、追跡を困難にし、足がつかないようにしています。

2. 情報窃取へのシフト

近年、多くの企業がEDR (Endpoint Detection and Response)やXDR (Extended Detection and Response)といった高度なセキュリティ製品を導入しています。攻撃者もこれを認識しており、データを暗号化するマルウェアを実行すると検知されるリスクが高いことを理解しています。

そこで、データを暗号化せずに情報だけを抜き取り、ダークウェブなどで売買するという、より隠密な攻撃活動に主眼を置くグループが増加しています。実際に「DataLeak」や「Karakurt」など、情報窃取のみを行うグループも確認されています。

3. ステルス性の向上

EDRやXDRなどのセキュリティソリューションによる検知を回避するため、攻撃のテクニックや戦術を常に磨き続けています。

◆EDRとは

「Endpoint Detection and Response」の略。PCやサーバーなどのエンドポイント(端末)を継続的に監視し、従来のアンチウイルスでは検知が難しい不審な挙動を検知・記録するセキュリティソリューション。サイバー攻撃の兆候を早期に発見し、侵入後の迅速な調査や対応(端末の隔離など)を可能にすることを目的とする。

◆XDRとは

「Extended Detection and Response」の略。EDRの概念をエンドポイントだけでなく、ネットワーク、クラウド、メールなど複数のセキュリティ層に拡張したソリューション。各層から得られる情報を統合的に相関分析することで、個別の製品では検知が困難な巧妙な攻撃の全体像を可視化し、より高度な検知と対応を実現する。

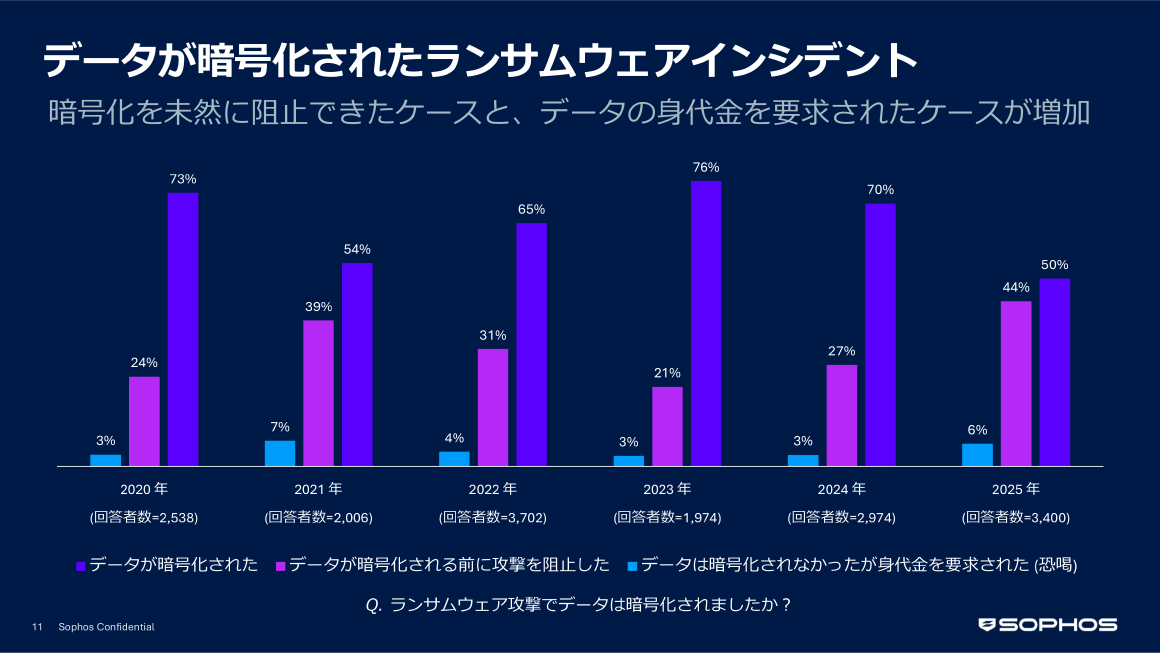

この変化はレポートのデータにも明確に表れています。ランサムウェア攻撃を受けた企業のうち、実際にデータが暗号化された割合は、2023年の76%から2025年には約半数にまで減少しました。一方で、「データは暗号化されなかったが身代金を要求された」というケースは、割合こそ6%と低いものの、前年比で倍増しています。

この事実は、「ランサムウェア対策=暗号化対策」という従来の考え方だけでは不十分であり、情報窃取そのものを防ぐ視点が不可欠になっていることを示唆しています。

企業の侵入経路トップは「脆弱性の悪用」

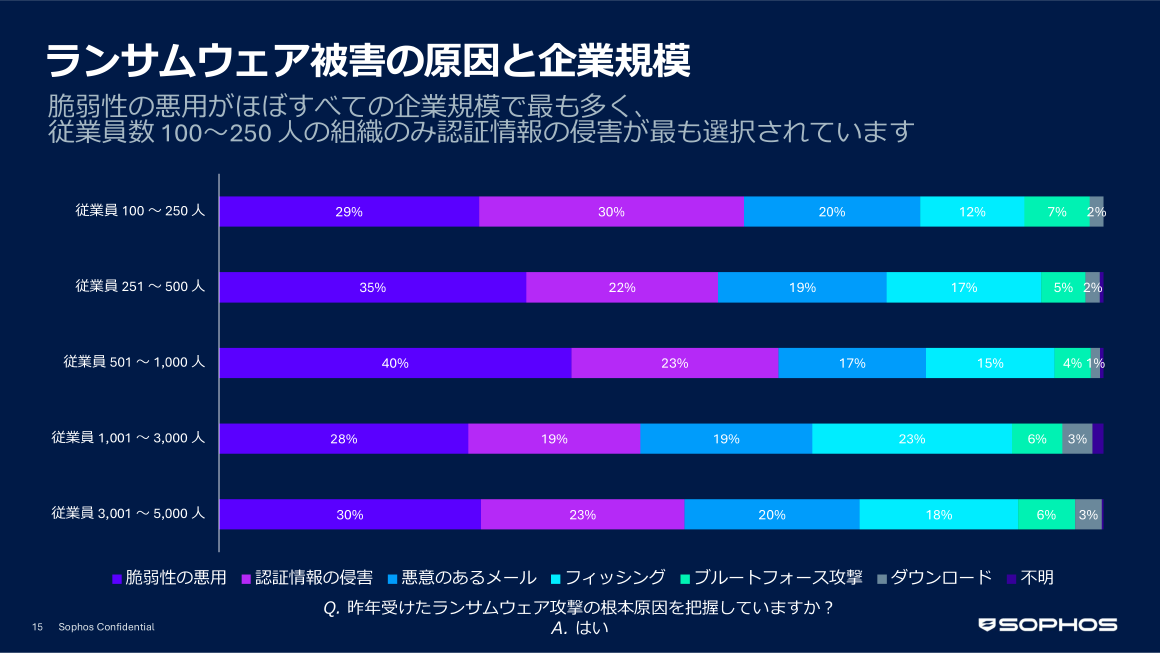

攻撃者はどのようにして企業ネットワークに侵入するのでしょうか。レポートによると、根本原因として最も多かったのは、3年連続で「脆弱性の悪用」でした。次いで「認証情報の侵害」、「悪意のあるメール/フィッシング」と続きます。

特に注目すべきは、フィッシングを原因とする侵入が前年比で7%増加している点です。巧妙化するフィッシング攻撃への対策が、依然として重要な課題であることがわかります。

さらに、この侵入経路を組織の従業員規模別に見ると、興味深い傾向が見えてきます。

-

大企業(従業員3,000~5,000名):1位「脆弱性の悪用」(30%)、2位「認証情報の侵害」(23%)

-

中小企業(従業員100~250名):1位「認証情報の侵害(30%)」、2位「脆弱性の悪用(29%)」

わずかな差ではありますが、小企業においては「認証情報の侵害」が「脆弱性の悪用」を上回る結果となりました。この背景について、大企業ではMFA(Multi-Factor Authentication/多要素認証)の導入や認証基盤のポスチャー管理が進んでいるのに対し、中小企業ではそうした対策への投資が追いついていなかったり、管理がおろそかになったりしている可能性が推測されます。

実際に、「Raccoon」や「CryptBot」のように、認証情報を窃取することに特化したマルウェアは世の中に数多く存在します。組織の規模にかかわらず、認証情報の適切な管理とMFAの導入が極めて重要であることは、今年も変わらないようです。

身代金要求額と支払額の実態

万が一、ランサムウェアの被害に遭った場合、企業は身代金の支払いという難しい判断を迫られます。米国や英国では原則として支払いは禁止されていますが、日本では明確な規定はありません。しかし、「攻撃者に資金を与え、次の犯罪を助長すべきではない」というコンセンサスは存在します。

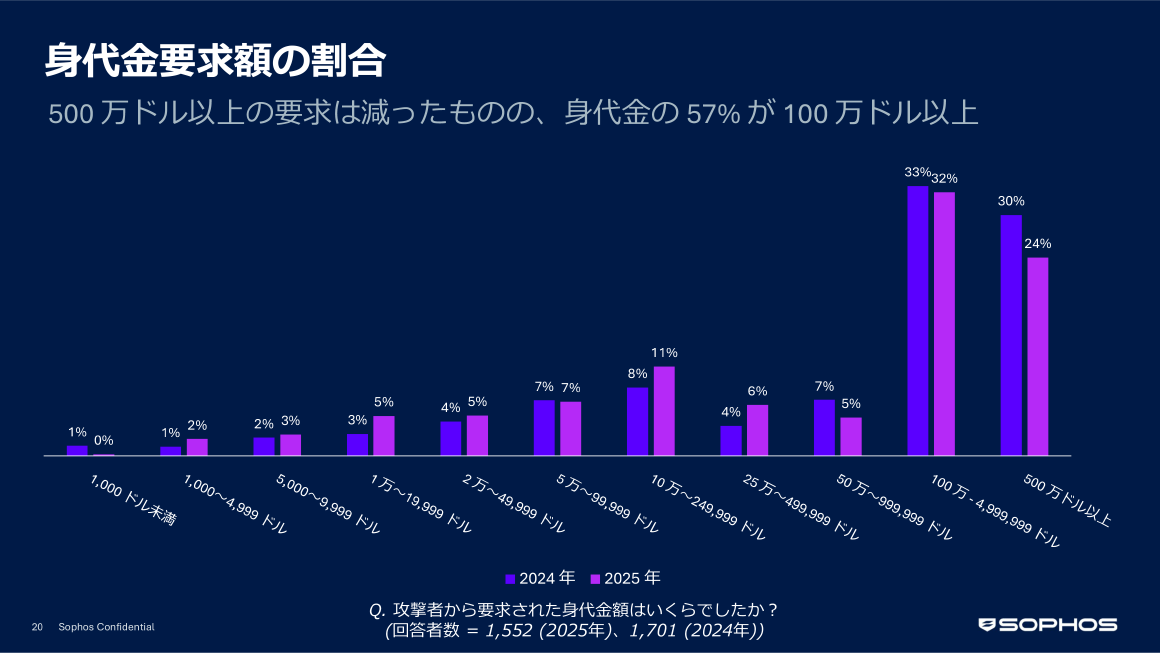

では、実際に要求される身代金はどのくらいの金額なのでしょうか。2025年の調査では要求額の中央値は132万ドル(約2億円)でした。これは昨年の200万ドルから34%減少しており、一見すると脅威が低下したように見えます。

しかし、実態は異なります。身代金要求の57%は100万ドル以上であり、そのうち24%は500万ドル以上の超高額要求です。要求額の中央値が下がったのは、少額の要求が増えたためであり、依然として多くの企業が高額な身代金を要求されるリスクに晒されています。

興味深いのは、攻撃者がどのようにしてこの金額を決めているかです。攻撃グループ「Black Basta」から流出したチャットログを分析した三井物産セキュアディレクション(MBSD)社のレポートで、その手口が推測されています。

彼らは「ZoomInfo」のような企業情報提供サービスを利用して、ターゲット企業の売上規模や資本金といった支払い能力を詳細に調査し、それに基づいて身代金額を算出しています。

この事実は当社の調査でも裏付けられており、企業の売上規模と身代金の要求額には明確な相関関係が見られます。例えば、売上高が50億ドルを超える企業には平均550万ドルもの多額な要求がされており、攻撃がいかに「ビジネスライク」に行われているかがうかがえます。

身代金の減額交渉には高度な専門性が必要

多額の身代金を要求された企業は、実際にその全額を支払っているのでしょうか。調査によると、実際に支払われた金額は、平均して最初の要求額の平均85%でした。つまり、多くの企業が何らかの形で交渉を行い、減額に成功していることを示しています。

この傾向もまた、企業規模によって異なります。売上高50億ドル以上の大企業は、要求額550万ドルに対し、実際の支払額は平均200万ドルと、半分以下への減額に成功しています。一方で、企業規模が小さくなるにつれて、要求額と支払額の差は縮まっていく傾向にあります。

この背景には「交渉力の差」があると推測されます。大企業ほど、経験豊富な社内担当者や外部の専門ネゴシエーターを雇って交渉に臨むことができるため、減額を成功させやすいと考えられます。

一方で、交渉が裏目に出て、要求額よりも多い金額を支払うことになったケースも18%存在します。増額の理由としては、以下のようなものが挙げられました。

-

攻撃者が「もっと支払う能力がある」と判断した

-

交渉が難航し、攻撃者が苛立ちを覚えて金額を引き上げた

-

支払いが遅れたことに対するペナルティ

これらの結果から、身代金交渉は復旧コストを抑える上で重要である一方、極めて専門性が高く、下手をすれば状況を悪化させかねない諸刃の剣であることがわかります。

データ復旧の実態と「支払っても戻らない」リスク

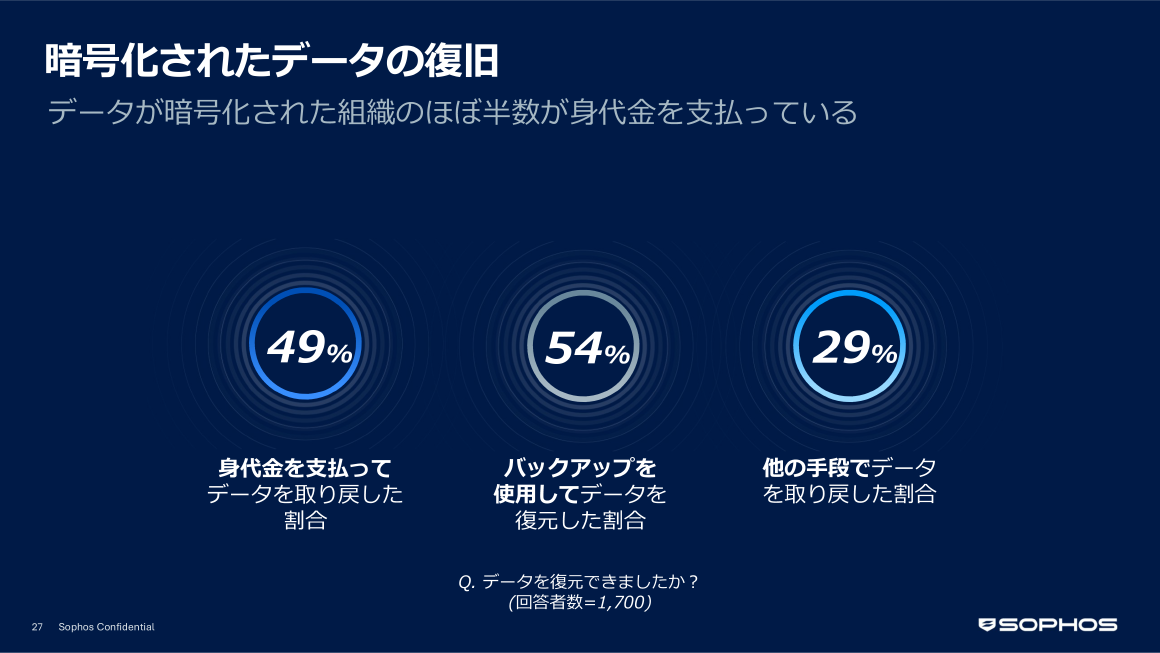

データが暗号化された場合、企業はどのようにして事業を復旧させているのでしょうか。

調査によると、暗号化されたデータを復元した方法として、「身代金を支払って復旧した」が約半数だった一方で「バックアップから復元した」という回答もほぼ同数でした。バックアップがランサムウェア対策の最後の砦として非常に重要であることは間違いなく、長年にわたるバックアップの重要性の啓蒙が浸透し、多くの企業で有効な対策として機能していることがうかがえます。

しかし、身代金を支払ったからといって、必ずしもデータが戻ってくるわけではないことにも注意が必要です。今回の調査でも、身代金を支払ったにもかかわらず、データが取り戻せなかったケースが1%存在しました。これは、攻撃者が約束を守らない、あるいは提供された復号ツールが正常に機能しないといった理由が考えられます。わずかな割合とはいえ、企業にとっては事業継続を揺るがす致命的なリスクです。

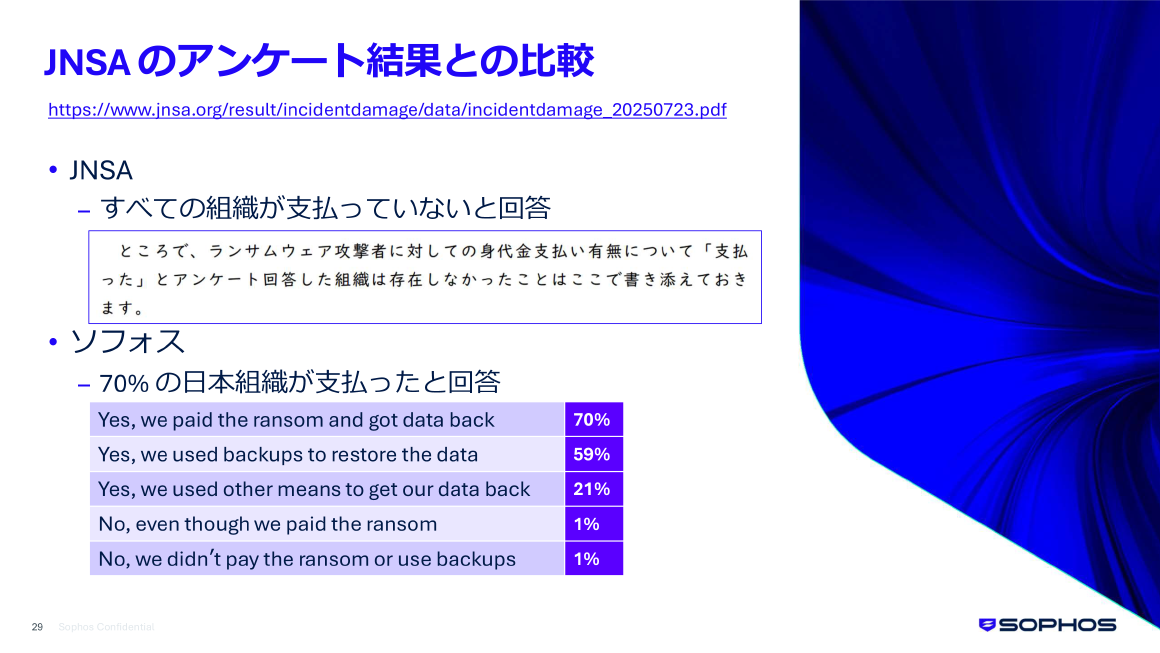

さらに、身代金の支払いについては、公式な見解と実態に大きな乖離がある可能性もあります。日本ネットワークセキュリティ協会(JNSA)が実施した調査では、「身代金を支払った」と回答した日本企業はゼロでした。しかし、当社が匿名で実施した調査では、日本の被害企業・組織の70%が「身代金を支払った」と回答しており、企業は公式の場では支払いの事実を認めにくいが、水面下では多くの企業が支払いに応じている可能性も考えられます。

復旧コストは減少傾向だが、中小企業にとって被害は甚大

ランサムウェア被害のコストは、身代金だけではありません。事業停止による機会損失、インシデント調査費用、システムの再構築、顧客への補償など、多岐にわたる「復旧コスト」が発生します。

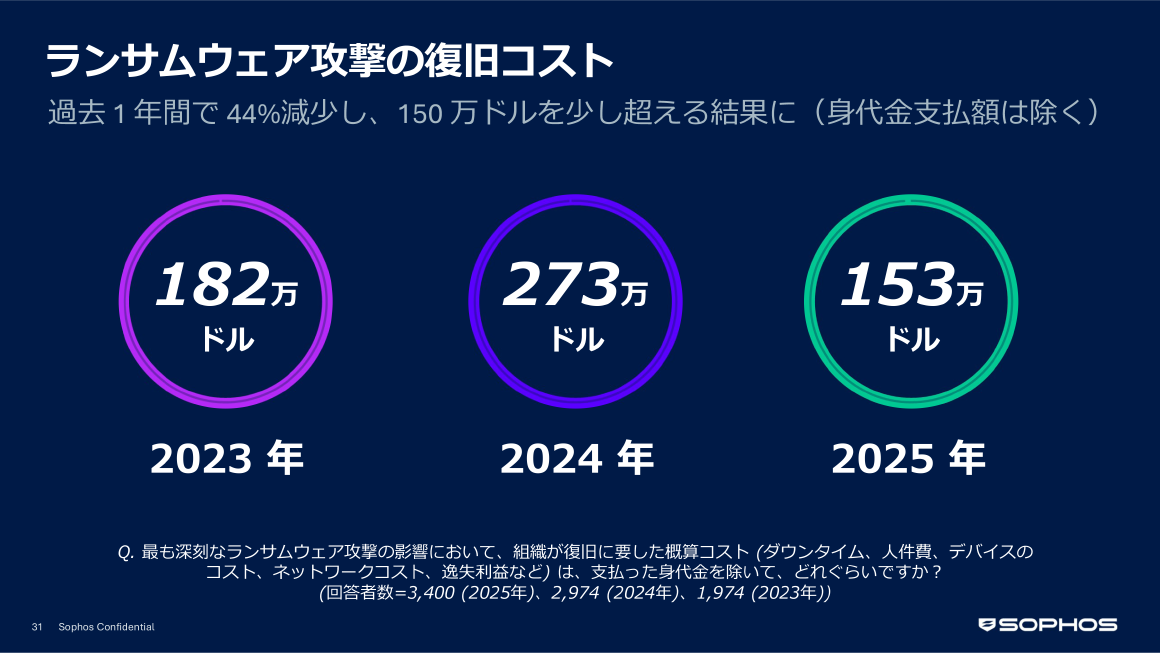

2025年の調査では、復旧コストの平均額は153万ドルで、昨年の273万ドルから44%と大幅に減少しました。これは、インシデント対応計画の整備やバックアップからの迅速な復旧など、企業の対応能力が向上した結果と考えられます。

攻撃を受けてから業務を復旧するまでの期間も短縮傾向にあります。1ヶ月以内に復旧できた企業の割合は81%にのぼり、特に「1日以内」に復旧できた割合は昨年の7%から16%へと大きく向上しました。

しかし、この復旧コストも組織規模によって見え方が異なります。大企業(従業員1,000名以上)では復旧コストが180万ドル程度で頭打ちになるのに対し、中小企業(従業員250~500名規模)でも100万ドルを超えるコストがかかっています。売上規模に対するインパクトで言えば、中小企業ほどランサムウェア被害の経済的打撃が深刻であると言えるでしょう。

被害組織の声から学ぶ、ランサムウェア対策の2つのポイント

ランサムウェア被害の根本原因として、企業からは「専門知識の欠如」「認識していなかったセキュリティギャップ」「人材や能力の不足」といった声が上がっており、多くの組織がリソースやノウハウの課題を抱えていることがわかります。

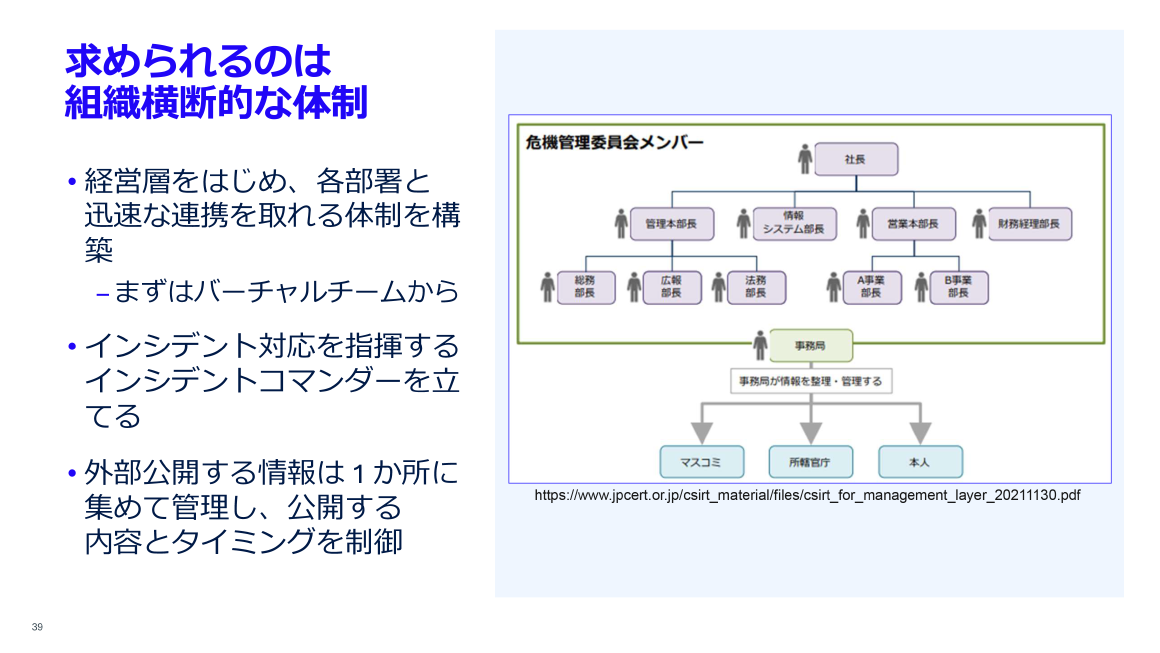

インシデントが発生した際、セキュリティ部門が対応すべきことは山積みです。技術的な調査や復旧作業はもちろん、経営層への報告、広報部門との連携による情報公開、警察や個人情報保護委員会といった行政機関への連絡、法務部門との調整など、その対応は多岐にわたります。

これらすべてをセキュリティ部門だけで担うのは不可能であり、組織全体での以下の2つの対応が不可欠です。

1:複雑化したシステムに対する効率的な基本的対策の徹底

現代のIT環境は複雑化しており、サイロ化されたシステムを個別に監視・管理するのはリソース的に困難です。そこで、XDRのような統合監視プラットフォームや、専門家によるマネージドセキュリティサービス(MSS)といった外部サービスを活用し、効率的にセキュリティレベルを維持することが重要になります。

自社だけで全ての専門スキルを賄おうとせず、プロに任せるべきところはプロに任せるという割り切りが現実的な対策を進める上で不可欠です。

2:攻撃を受けた際に迅速に対応できる組織づくり

迅速なインシデント対応は、復旧コストを最小限に抑える上で最も重要な要素です。そのためには、平時から経営層を巻き込んだ組織横断的な対応体制を構築しておく必要があります。なかでも特に重要なのが「インシデントコマンダー」の存在です。

◆インシデントコマンダーとは

インシデント発生時に、全体の状況を把握し、各部門への指示出しや意思決定を行う最高責任者のこと。技術的な知識だけでなく、経営的な視点やリーダーシップが求められる。インシデントコマンダーがいるかいないかで、対応のスピードと質が大きく変わるとされる。

今日の複雑化した脅威に立ち向かうためには、個別の技術的対策を積み重ねるだけでは不十分です。XDRやMSSのようなソリューションを活用して「効率的な対策」を徹底するとともに、インシデントコマンダーを中心とした「迅速に対応できる組織」を構築すること。この2つのポイントが、これからのランサムウェア対策の軸となるでしょう。

セキュリティに関するご相談がありましたら、以下よりお気軽にお問い合わせ下さい。

お問い合わせ

https://www.sophos.com/ja-jp/solutions/use-cases/ransomware-protection

【登壇企業】

ソフォス株式会社

https://www.sophos.com/ja-jp

ソフォスは、革新的な適応型防御とハイレベルなセキュリティの専門知識により、製品だけでは避けられないサイバー攻撃からお客様の組織を保護します。各組織のセキュリティに応じて対応し、Sophos X-Opsによるリアルタイムの脅威インテリジェンスと最前線の知見を活用して、サイバー攻撃に対する防御を提供します。これにより、24時間365日のサイバーセキュリティサービスを提供しています。