投稿:2025/12/17

クラウド・リモート時代の多層防御──事業防衛の「要」となるセキュリティ対策

こんにちは。株式会社アクトでサイバーセキュリティサービス事業部の責任者を務めております、横井と申します。この度はオンラインイベント「Security BLAZE 2025」にご参加いただき誠にありがとうございます。

クラウドサービスとリモートワークの普及は、私たちの働き方に革命をもたらした一方で、企業のアタックサーフェス(サイバー攻撃の対象となりうる領域)をかつてないほど拡大させました。管理すべきエンドポイントやIDは増え、SaaSやIaaSの利用と共にネットワークは複雑化の一途をたどっています。

この混沌とした状況下で、「一体、何から手をつければよいのか?」と対策に頭を悩ませるセキュリティ担当者様も多いのではないでしょうか。

本講演では、現代の事業を守る“命綱”となる「エンドポイント」「ID」「ネットワーク」の3つの分野において、効果的な多層防御を構築するための具体的なアプローチを解説していきます。

登壇者

株式会社アクト サイバーセキュリティサービス事業部 事業部長

横井 宏治

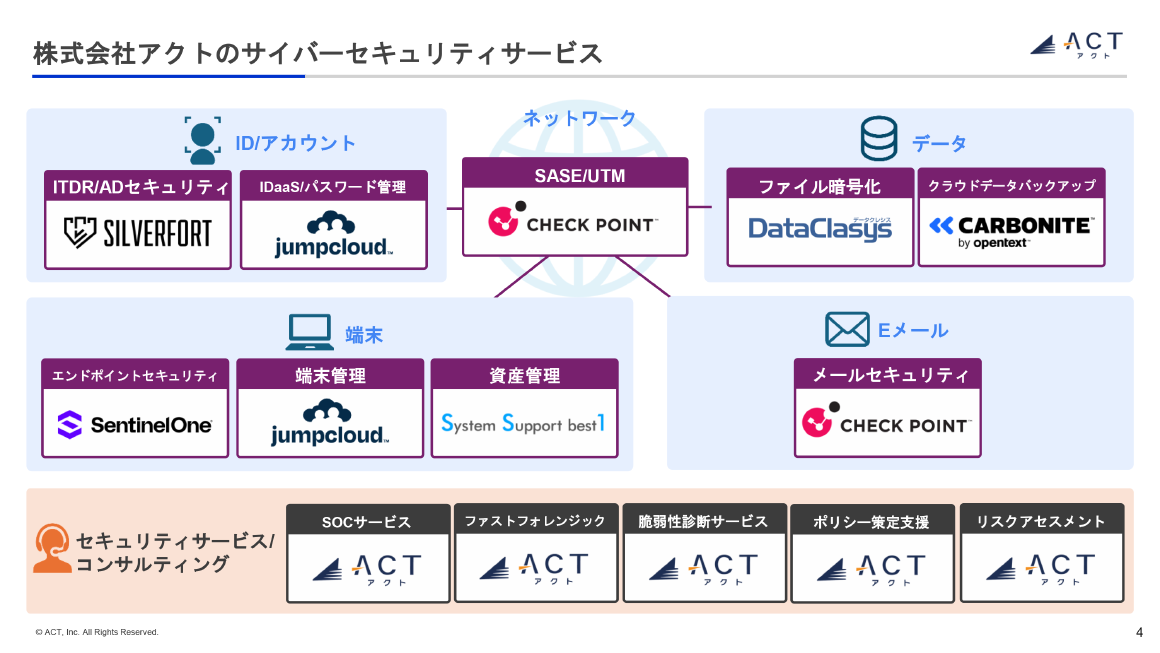

株式会社アクトは、サイバーセキュリティのエキスパートです。ランサムウェア・不正アクセス・情報漏洩といった、サイバーインシデントを未然に防ぎ、有事の際には検知・隔離を承るサービスをご提供しています。

ITインフラからサイバーセキュリティまでワンストップで支援

まずは株式会社アクトについて簡単にご紹介させてください。弊社は創業から約30年、ITインフラのビジネスを基盤に成長を続けてきた企業です。従業員約70名、売上50億円規模の組織で、民間企業様から自治体・公共団体様まで、主に中堅クラスの組織を対象に、PC・ネットワーク・サーバーといったITインフラの販売・導入から運用ヘルプデスクまで、トータルなソリューションを提供しています。

ITインフラ事業で培った豊富な知見を活かし、2022年からはサイバーセキュリティ事業を本格的に拡大させ、おかげさまでわずか3年で約400社、4万ユーザー様への導入実績をいただくまでになりました。

弊社の強みはエンドポイントセキュリティの「SentinelOne」を中心に、ID管理の「JumpCloud」、データ保護、暗号化、そしてSASE(Secure Access Service Edge)といったネットワークセキュリティまで、幅広いソリューションをワンストップでご提供できる点にあります。

◆SASE(サシー)とは

「Secure Access Service Edge」の略で、ネットワーク機能とセキュリティ機能をクラウド上で統合して提供する考え方。場所を問わず、すべてのユーザーとデバイスに対して一貫したセキュリティポリシーを適用できる。

さらに特徴的なサービスとして、サイバー攻撃の被害に遭われた企業様を支援する「ファーストフォレンジック」も展開しています。攻撃範囲の特定から、潜伏する攻撃者の調査・駆除まで手掛けており、こうしたインシデント対応の経験が、私たちの提供するセキュリティソリューションの価値をさらに高めていると自負しております。

境界型からゼロトラストへ―クラウド・リモート時代のセキュリティ環境の変化

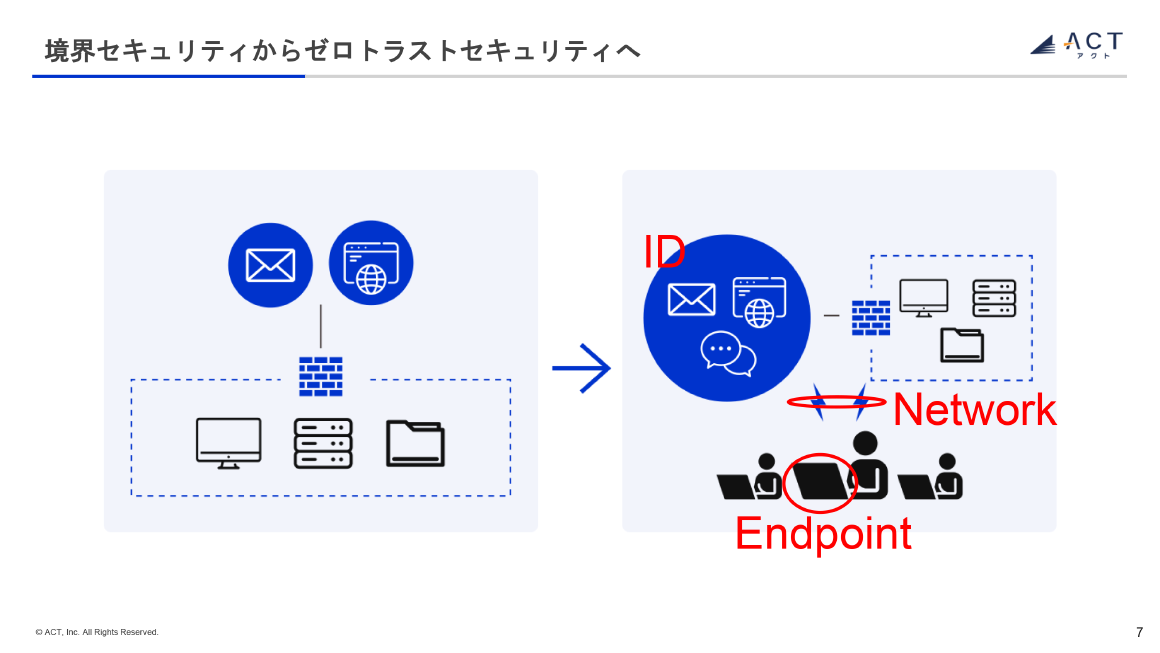

それでは本題に入ります。現代のセキュリティを語る上で欠かせないのが、「境界型セキュリティからゼロトラストセキュリティへ」という大きなパラダイムシフトです。

かつてのセキュリティ対策は、社内ネットワークとインターネットの「境界」にファイアウォールやUTM(Unified Threat Management/統合脅威管理)を設置し、その“壁の内側”を守る「境界型セキュリティ」が主流でした。オフィスという物理的な空間に資産が集約され、従業員もそこで働くことが前提だったからです。

しかし、皆さんもご存知の通り、クラウドサービスの普及とリモートワークへの移行がこの前提を大きく覆しました。SaaS(Software as a Service)の業務利用が当たり前になり、従業員は自宅や外出先など、社外のあらゆる場所からインターネット上のサービスや社内システムに直接アクセスするようになりました。

こうなると、もはや「内側は安全、外側は危険」という境界型の考え方は成り立ちません。社内外のどこからのアクセスであっても等しく危険性を検証し「何も信頼しない(ゼロトラスト)」ことを前提に対策を講じる「ゼロトラストセキュリティ」という概念が不可欠になったのです。

◆ゼロトラストセキュリティとは

「決して信頼せず、常に検証せよ(Never Trust, Always Verify)」という原則に基づいたセキュリティの考え方。社内・社外を問わず、すべてのアクセスを信頼できないものとみなし、リクエストごとに厳格な認証・認可を行うことで、情報資産へのアクセスを保護するモデル。

では、ゼロトラスト時代において、具体的に何を保護する必要があるのでしょうか。私は、特に重要な3つの要素を以下のように考えています。

-

ID:SaaSやメールなど、あらゆるサービスを利用する際の「本人確認」の基点。IDとパスワード、多要素認証などを含めた認証プロセス全体のセキュリティが求められます。

-

ネットワーク:社内外のどこからでも安全に通信を行うための経路。オフィス、自宅、外出先など、場所を問わず通信の安全性を確保する仕組みが必要です。

-

エンドポイント:PCやサーバー、スマートフォンなど、業務で利用するすべての端末。ファイアウォールの内側で守られるのではなく、インターネットに直接接続されるため、端末自体の堅牢なセキュリティが不可欠です。

巧妙化するサイバー攻撃と「最後の砦」EDRの重要性

まずは、3つの要素の中でも特に攻撃の起点となりやすい「エンドポイント」についてセキュリティ強化の重要性をお話しします。

近年ランサムウェア攻撃による被害は深刻化しており、以下のような、企業の存続を揺るがすほどの経済的損失をもたらすケースが後を絶ちません。

-

オリエンタルコンサルタンツ様(2021年): 特別損失 7億5,000万円

-

大阪急性期総合医療センター様(2021年): 復旧費用 数億円、逸失利益 十数億円

-

セイコーグループ様(2023年): 特別損失 4.5億円

-

KADOKAWA様(2024年): 特別損失 24億円、売上・営業利益に数十億円規模の影響

-

関通様(2024年): 特別損失 10億円近くの見込み

◆ランサムウェアとは

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語。感染したコンピュータをロックしたり、ファイルを暗号化したりして使用不能にし、その復旧と引き換えに金銭を要求するマルウェアの一種。

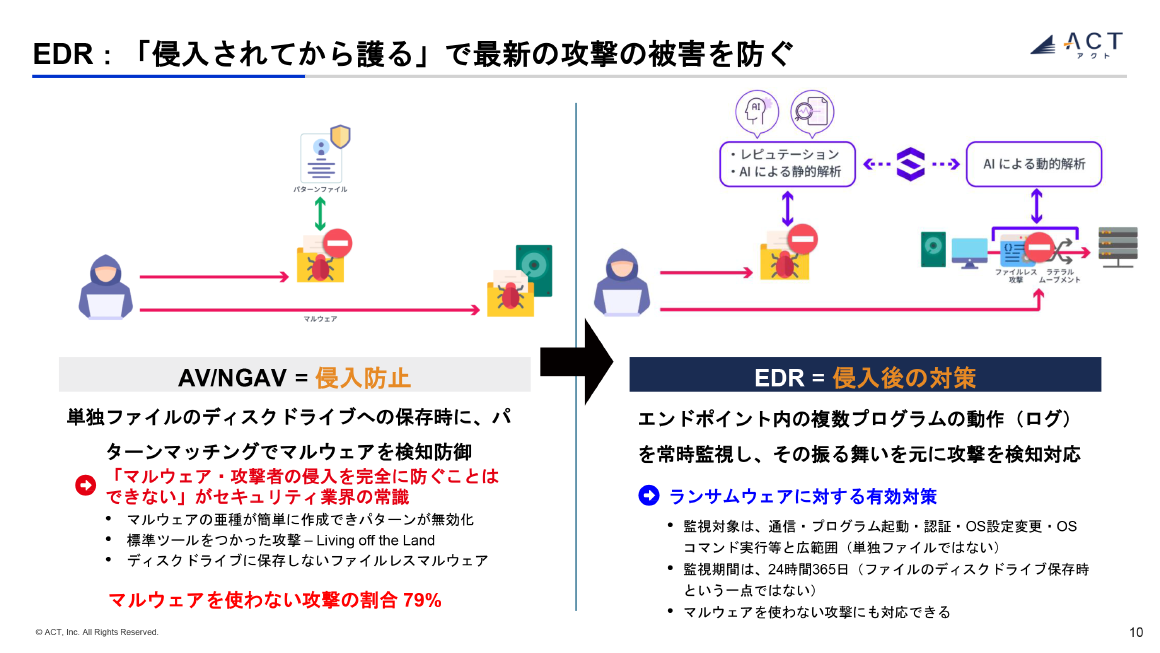

このような甚大な被害を防ぐため、エンドポイントには何らかの対策が講じられているかと思いますが、従来主流だったアンチウイルスソフトには限界が見えています。

アンチウイルスソフトは、既知のマルウェアの特徴を記録した「パターンファイル」と照合し、一致したものをブロックする「パターンマッチング」という手法が基本です。しかし、攻撃者はマルウェアを容易に改造し、パターンファイルに登録されていない「未知のマルウェア」を次々と生み出してきます。

さらに近年では、OSに標準搭載されている正規ツールを悪用する「ファイルレスマルウェア」攻撃も増加。ディスクにファイルを保存しないため、パターンマッチングでは検知が極めて困難です。事実、マルウェアを使わない攻撃は、全体の79%に達しているというデータもあります。

こうした「侵入を完全に防ぐことはできない」という現実を前提に登場したのが、EDR(Endpoint Detection and Response)です。

◆EDRとは

「Endpoint Detection and Response」の略で、エンドポイント(PCやサーバー)における不審なアクティビティを継続的に監視・記録し、サイバー攻撃を検知・分析して迅速な対応を支援するセキュリティソリューション。侵入後の脅威をいち早く発見し、封じ込めることを目的としている。

EDRは、たとえマルウェアや攻撃者がエンドポイントに侵入したとしても、その「後の振る舞い」を常時監視します。「1秒間に数十回のログイン試行」「短時間での不審な通信先の変更」といった攻撃特有の挙動を検知し、即座に対応することで被害を未然に防いだり、最小化したりすることが可能です。

私がインシデントレスポンスの現場で見てきた実情からも、「ランサムウェア攻撃の被害に遭われた企業の多くが、EDRやSOCを導入していなかった」という事実があります。だからこそ、「EDRは、もはやランサムウェア対策の定番であり、最後の砦である」と断言できるのです。

◆SOCとは

「Security Operation Center」の略で、セキュリティ専門のアナリストが24時間365日体制でネットワークやデバイスを監視し、サイバー攻撃の検知、分析、対応を行う専門組織または機能。

「どの製品でも同じ」ではない。自組織に最適なEDR/SOCソリューションの選び方

では、EDRを導入すれば安心なのでしょうか。答えは「ノー」です。「同じEDRでも性能には大きな差がある」ということをぜひ知っていただきたいと思います。

米国の非営利団体MITRE社の評価を見ても、攻撃の検知率や防御率において、製品ごとに大きなばらつきがあります。そのため「どうせ使うならグローバルで実績のあるリーダー製品を選ぶことが皆様の安全につながる」と私は考えています。

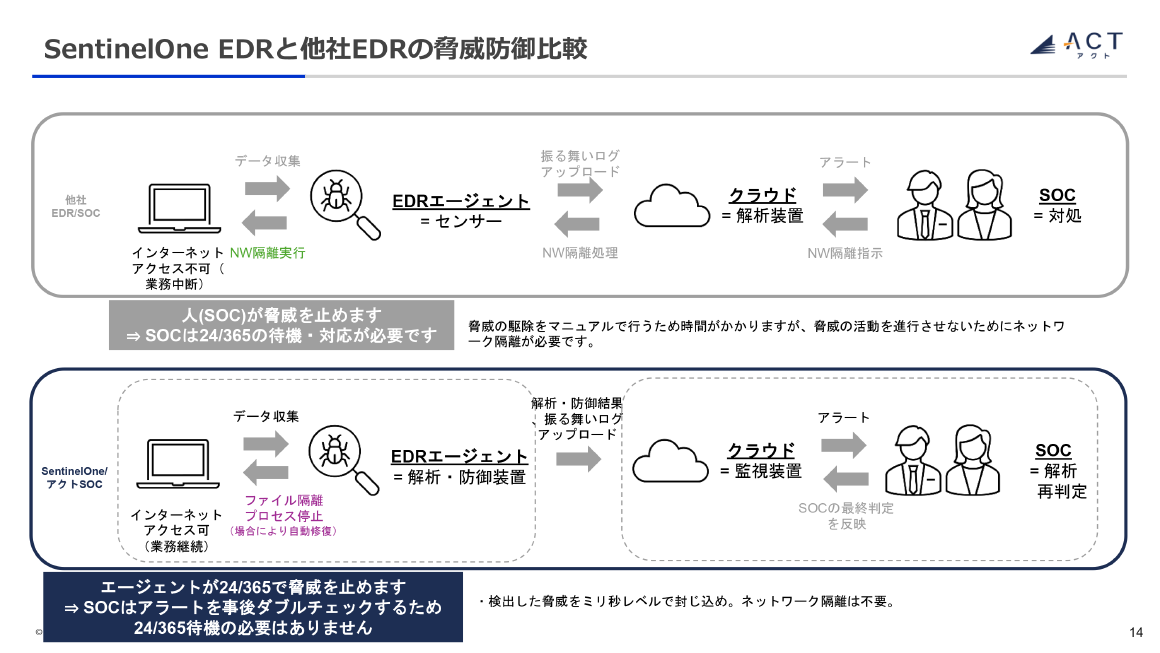

さらに、リーダー製品の中でもアーキテクチャの違いが運用のしやすさや防御性能を大きく左右します。

多くのEDR製品は、エンドポイントから収集したログを一度クラウドに送信し、そこで解析を行ってから対処(例:端末のネットワーク隔離)を行います。この方式では、検知から対処までに1分から15分程度のタイムラグが発生し、その間に被害が拡大する恐れがあります。また、隔離の判断をお客様に委ねるケースもあり、お客様側でも24時間365日の対応が求められるなど、運用負荷が高くなりがちです。

一方、弊社が推奨するSentinelOne社のEDRは、エージェント内部でAIが攻撃の振る舞いを自律的に検知・防御するアーキテクチャを採用しています。クラウドとの通信を待たずに1秒未満で対処が完了するため、そもそも被害が発生せず、端末の隔離も不要なケースがほとんどです。これにより、製品が自動で24時間365日攻撃を止めてくれるため、お客様の運用負荷を劇的に低減できるのです。

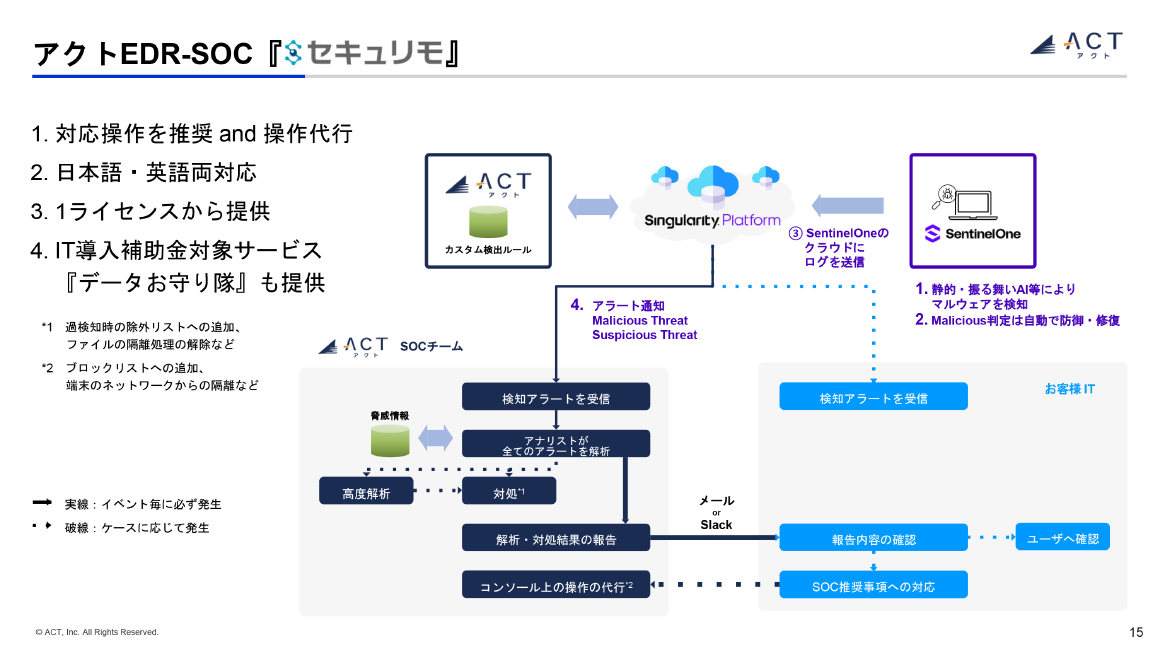

ただし、EDRを導入すればすべてが解決するわけではありません。自動防御されない軽微なアラートが本当に無害なのかを判断するには、専門家の知見が必要です。そこで重要になるのがSOC(Security Operation Center)の存在です。

私たちが提供するSOCサービス「セキュリモ」は、単にお客様に「こういう対処をしてください」と推奨するだけではありません。過検知で隔離された正規ファイルの隔離解除やホワイトリスト登録といったお客様が本来行うべき操作まで私たちが代行します。日本語・英語の両方に対応し、1ライセンスから契約できる柔軟性も備えており、企業の規模を問わず高品質な運用支援をご提供しています。

EDR/SOCソリューションを選ぶ際のポイントとして、私は以下の3点を挙げています。

-

リーダー製品を使う:同じEDRといっても効果に差があるため第三者機関の評価などを参考に、検知率・防御率の高いリーダー製品を選ぶ

-

自社が重視する点は何か:「自動防御による運用負荷の低さ」を求めるのか、「侵入後の詳細な調査能力」を重視するのか。対応OSの範囲なども考慮する

-

自組織の特徴への適合:最小購入ライセンス数、海外拠点がある場合はSOCの言語対応、自社で操作できるか、操作代行が必要かなど、自社のリソースや環境に合ったサービスを選ぶ

ID管理の課題を解決する統合プラットフォーム「JumpCloud」

複数のSaaSやIaaSを利用することが当たり前になった今、ID管理は非常に煩雑になっています。「利用サービスごとにID・パスワードが乱立」「退職者のアカウントが削除されずに残っている」「サービスごとにMFA(多要素認証)の設定をするのが大変」…こうした課題は、多くの情シス担当者様の悩みの種ではないでしょうか。

◆MFA(多要素認証)とは

「Multi-Factor Authentication」の略。ログイン時に、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋認証など)のうち、2つ以上の異なる要素を組み合わせて本人確認を行う認証方式。セキュリティを大幅に向上させることができる。

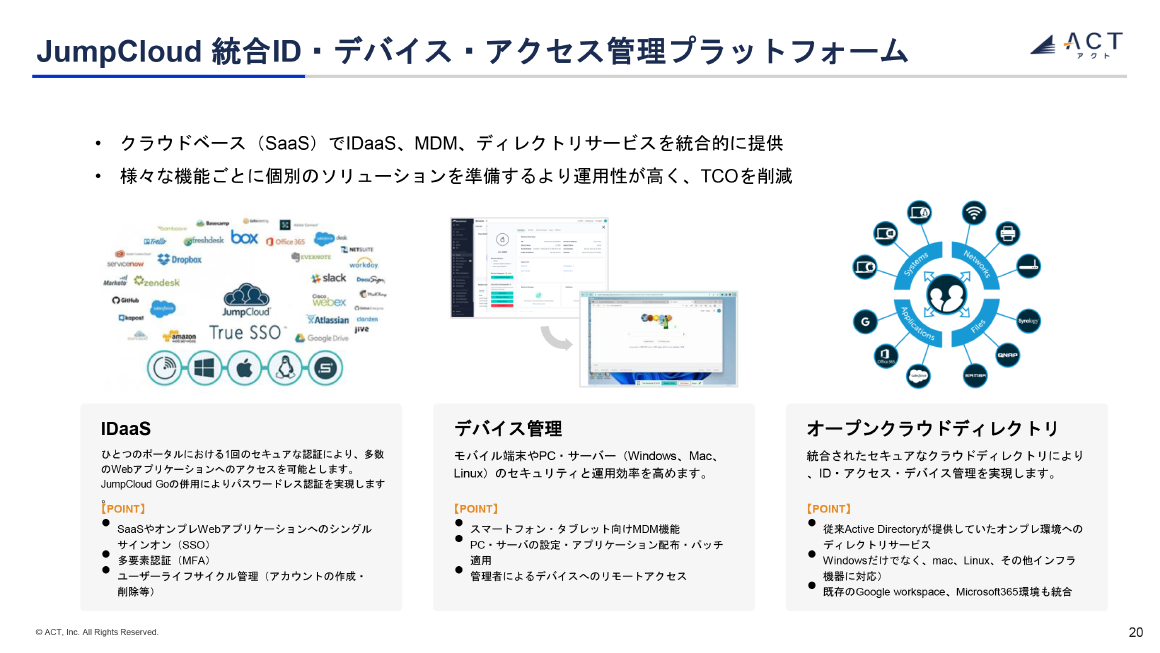

これらの課題を解決するのが、弊社が提供するSaaS「JumpCloud」です。

JumpCloudは、IDaaS(Identity as a Service)、MDM(Mobile Device Management)、ディレクトリサービスを統合したプラットフォームです。

◆IDaaSとは

「Identity as a Service」の略で、クラウド上でID認証・管理機能を提供するサービス。シングルサインオンや多要素認証機能などを提供する。

◆MDMとは

「Mobile Device Management」の略で、スマートフォンやタブレットなどのモバイル端末を統合的かつ安全に管理するためのシステム。

複数のSaaSへのシングルサインオンやMFAの統合はもちろん、PCやスマートフォンといったデバイス管理までをワンプラットフォームで実現します。機能ごとに別々のツールを導入するよりも運用性が高く、TCO(総所有コスト)の削減にも大きく貢献します。

快適なリモートワークを実現する「Harmony SASE」

リモートワークの増加は、ネットワーク環境にも変化をもたらしました。従来のようにすべての通信がデータセンターを経由する構成では、オンライン会議などの際に遅延が発生しやすくなります。

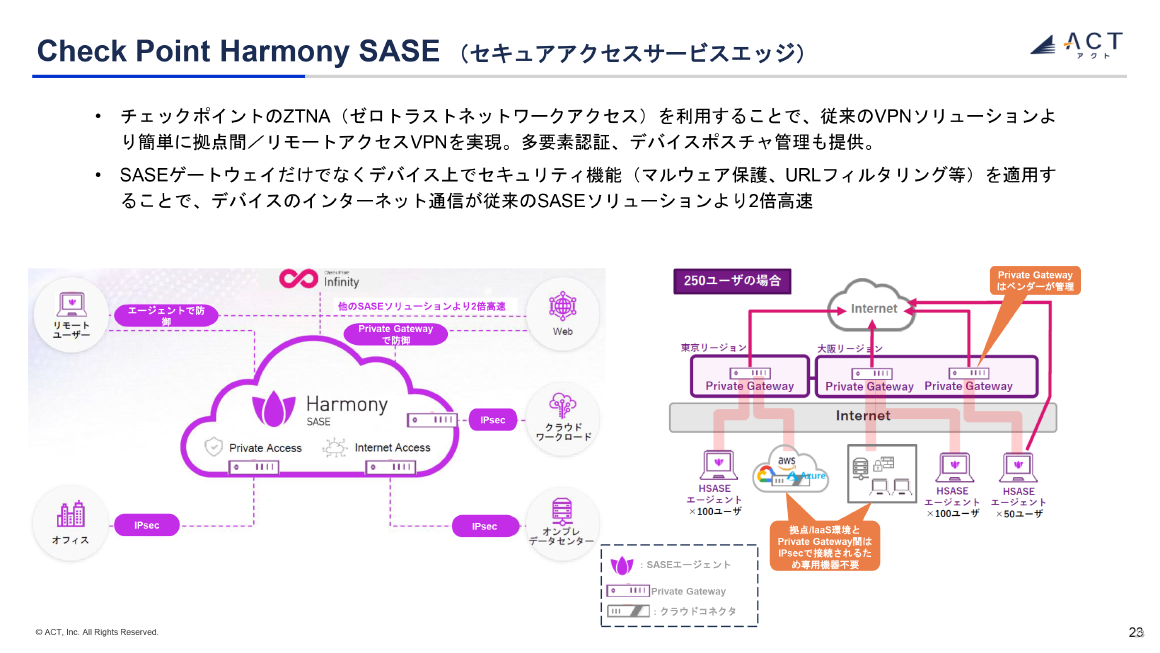

この課題を解決するのがSASE(Secure Access Service Edge)です。

弊社が提供する「Check Point Harmony SASE」は、ユーザーのエンドポイントにインストールしたソフトウェアが通信を制御するアーキテクチャを採用しています。例えばオンライン会議のような遅延が許されない通信は、SASEのネットワークを経由せず直接インターネットに接続させるなど、通信経路を柔軟に最適化でき、セキュリティを確保しつつ、ユーザーの利便性を損なわない快適なネットワーク環境を実現します。

事業防衛の要となる「多層防御」で昨今の脅威に立ち向かう

最後に、本日の講演のポイントを改めてまとめさせていただきます。

-

ランサムウェアに代表される昨今のサイバー攻撃を防ぐ最後の砦は、基本的にはEDRである。

-

自組織の環境やリソースに合ったEDRとSOCを選定することが極めて重要。

-

さらに、ID管理のためのIDaaSと、ネットワークセキュリティのためのSASEを組み合わせることで、強固な多層防御が実現できる。

クラウドとリモートワークが前提となった現代において、もはや単一のソリューションだけで事業を守り抜くことは困難です。エンドポイント、ID、ネットワークという3つの重要な要素それぞれに対策を講じ、それらを連携させることで初めて、巧妙化するサイバー攻撃に立ち向かうことができるのです。

株式会社アクトでは、お客様の課題に合わせた最適なサイバーセキュリティソリューションをご提案しています。セキュリティ対策に関するご相談や、具体的な製品・サービスに関する資料請求など、お気軽にお問い合わせください。

【お問い合わせ】https://act1.co.jp/contact/

【登壇企業】

株式会社アクトは、サイバーセキュリティのエキスパートです。ランサムウェア・不正アクセス・情報漏洩といった、サイバーインシデントを未然に防ぎ、有事の際には検知・隔離を承るサービスをご提供しています。