投稿:2025/12/17

脱XDR依存で実現する「育てるSOC」──CSIRTと連携する最適なSOC運用9つのポイント

古山氏

皆様、こんにちは。本日はセッションにご参加いただき誠にありがとうございます。株式会社シーイーシーでSOCとデータセンターを担当しております、古山と申します。

半沢氏

同じく、SOCチームでアナリストを担当しております、半沢と申します。セキュリティ担当者の皆様、あるいはSOCサービスを販売するお立場の皆様に、CSIRTやSOCのあり方、そしてその選び方を見直すきっかけをご提供できれば幸いです。

古山氏

本日は現役SOCアナリストの半沢とともに、皆様の目指すセキュリティ運用をSOC(Security Operation Center)がどのように支援し実現できるのか、9つのポイントをご紹介したいと思います。

登壇者

株式会社シーイーシー ソリューション戦略室 SOC・DC統括センター長

古山 文一

シーイーシーは1968年の創業以来、独立系ソフトウェア会社として、企業・組織の業務効率化や品質の向上、製品づくりを支援するICTサービスを提供してきました。 サイバーセキュリティ領域では、エンドポイントからクラウドまでの全レイヤーをカバーするトータルソリューション「Cyber NEXT」を提供。最新テクノロジーとセキュリティ専門集団として培ってきたノウハウで、ビジネスを支えるICT要素をセキュリティの脅威から防御するほか、コンサルティング・設計、構築、運用サービスを提供しています。

登壇者

株式会社シーイーシー CyberNEXTビジネス部 SOCアナリスト

半沢 知佳

シーイーシーは1968年の創業以来、独立系ソフトウェア会社として、企業・組織の業務効率化や品質の向上、製品づくりを支援するICTサービスを提供してきました。 サイバーセキュリティ領域では、エンドポイントからクラウドまでの全レイヤーをカバーするトータルソリューション「Cyber NEXT」を提供。最新テクノロジーとセキュリティ専門集団として培ってきたノウハウで、ビジネスを支えるICT要素をセキュリティの脅威から防御するほか、コンサルティング・設計、構築、運用サービスを提供しています。

市場から高い評価を得る「CEC SOC(R)」3つの強み

はじめに、私たちが提供するサービス「CEC SOC(R)」について簡単にご紹介させてください。

おかげさまでCEC SOC(R)は、以下の3つの強みにより、市場から高い評価をいただいております。

1点目が、マルチベンダー対応です。特定の製品に縛られることなく、現在では16種類以上のEDR、45社以上のベンダー製品に対応した監視実績がございます。

2点目が、低価格であることです。官公庁の入札実績などでは、競合他社様と比較して約25%安価でサービスを提供させていただいた実績もございます。

そして3点目が、本日の主テーマでもある柔軟な運用です。お客様のIT環境は日々変化し、成長していきます。それに合わせてSOC自身もお客様と共に成長していく。これが、私たちのサービスの根幹にある考え方です。

こうした姿勢が評価され、大手セキュリティベンダー様のビジネスパートナーとして毎年表彰をいただくほか、近年ではアジアパシフィック地域における「TOP SERVICES PROVIDER」としてNo.1を受賞するなど、国内外で広く実績を認めていただいております。

XDR依存のセキュリティ運用に潜む3つの問題点

古山氏

それでは本題です、まずは、昨今のXDR依存のセキュリティ運用における問題点について、現役SOCアナリストの半沢さんから解説をお願いします。

半沢氏

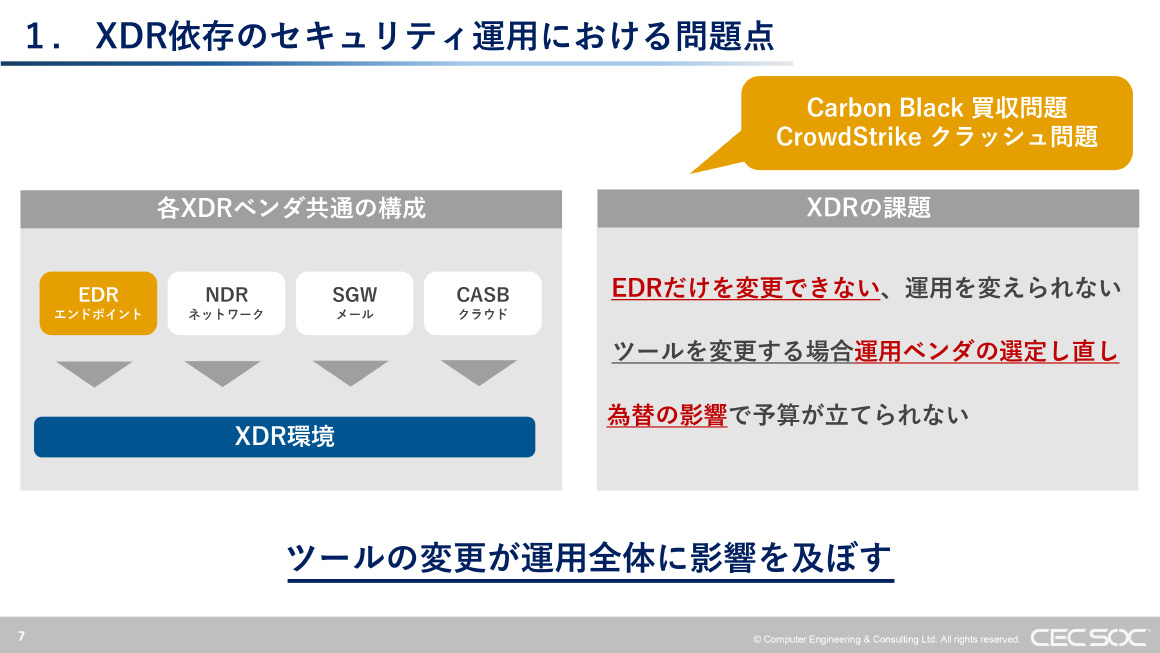

近年話題のXDR(Extended Detection and Response)とは、PCなどのエンドポイント(EDR)、ネットワーク(NDR)、Web通信(SGW)、クラウドサービス利用(CASB)など、組織内の複数のセキュリティレイヤーから情報を収集・相関分析し、高度な脅威を検知・対応するソリューションの総称です。

◆EDR(Endpoint Detection and Response)とは

PCやサーバー(エンドポイント)を監視するツール。マルウェアの検知に加え、侵入後の不審な振る舞いを記録・分析し、迅速な対応を支援する。

◆NDR(Network Detection and Response)とは

ネットワーク全体の通信を監視するツール。通信内容を分析し、エンドポイントでは見えない、ネットワーク上の不審な振る舞いや脅威を検知する。

◆SGW(Secure Web Gateway)とは

社内からインターネットへのWebアクセスを監視するセキュリティゲートウェイ。不正なサイトへの接続をブロックし、Web経由の脅威から保護する。

◆CASB(Cloud Access Security Broker)とは

従業員によるクラウドサービスの利用状況を監視・制御する仕組み。シャドーITの可視化や、クラウド上の情報漏えいを防ぐ役割を担う。

半沢氏

多くのベンダーが運用サービスも展開しており、「結局、XDRベンダーの運用サービスで十分なのでは?」「SOCは本当に必要なの?」といったご意見を多く頂戴します。本日はまず、その疑問にお答えする形で、XDRベンダーに依存した運用に潜む問題点からお話しします。

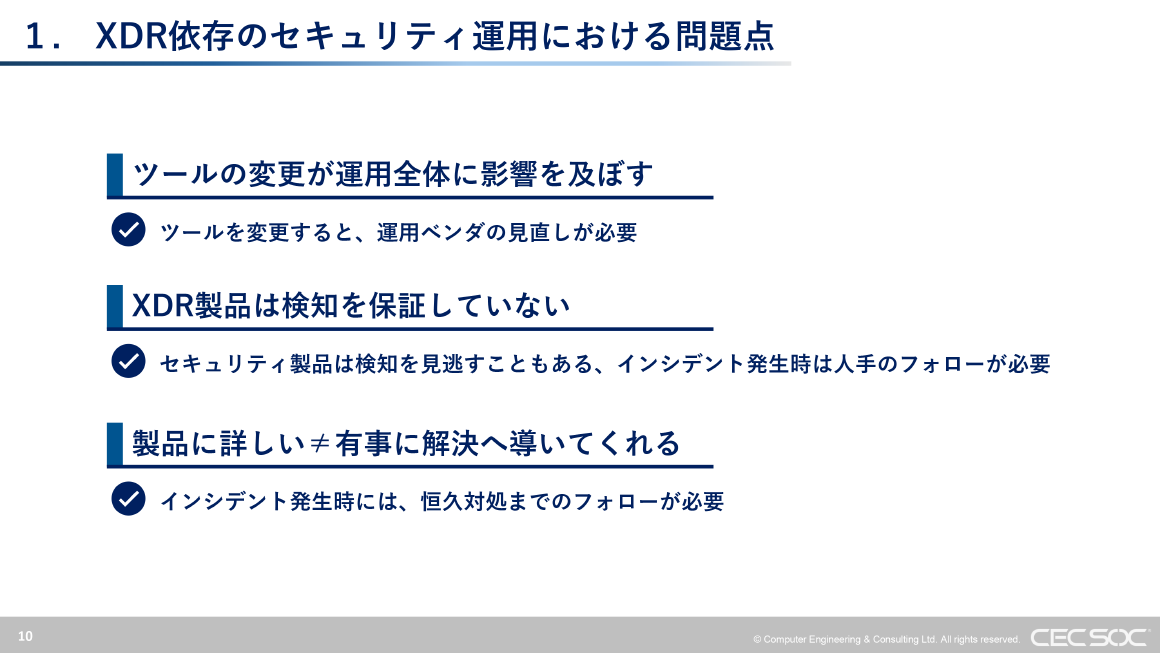

ツールの変更が運用全体に影響を及ぼす

古山氏

XDRはEDR、つまりエンドポイントでの検知が中心的な役割を担いますが、そのEDR製品自体に問題が起きるケースも散見されます。例えば、Carbon Black社の買収に伴う価格高騰や、CrowdStrike社の製品アップデートに起因するブルースクリーン問題などで、実際に私たちのお客様もEDRの変更対応に追われることがありました。

半沢氏

はい。そうした1つのツールの問題が、運用全体に影響を及ぼすことこそ、XDRベンダーに依存する最大のリスクです。特定のベンダー製品でXDR環境全体が構成されている場合、1つの製品に不具合が発生しても、その製品だけを簡単に変更できません。また、海外製品を利用している場合は、為替の変動によって今後の予算が立てづらいという課題もあります。

古山氏

CEC SOC(R)はツールに縛られないのがメリットということですね。

半沢氏

その通りです。私たちはマルチベンダー対応が基本ですので、お客様にとって最適な製品を選定し、ベンダーに依存せず複数の製品を横断的に監視できます。製品が一部変更になっても、監視対象が増えても、柔軟に対応可能です。

XDR製品は検知を保証していない

半沢氏

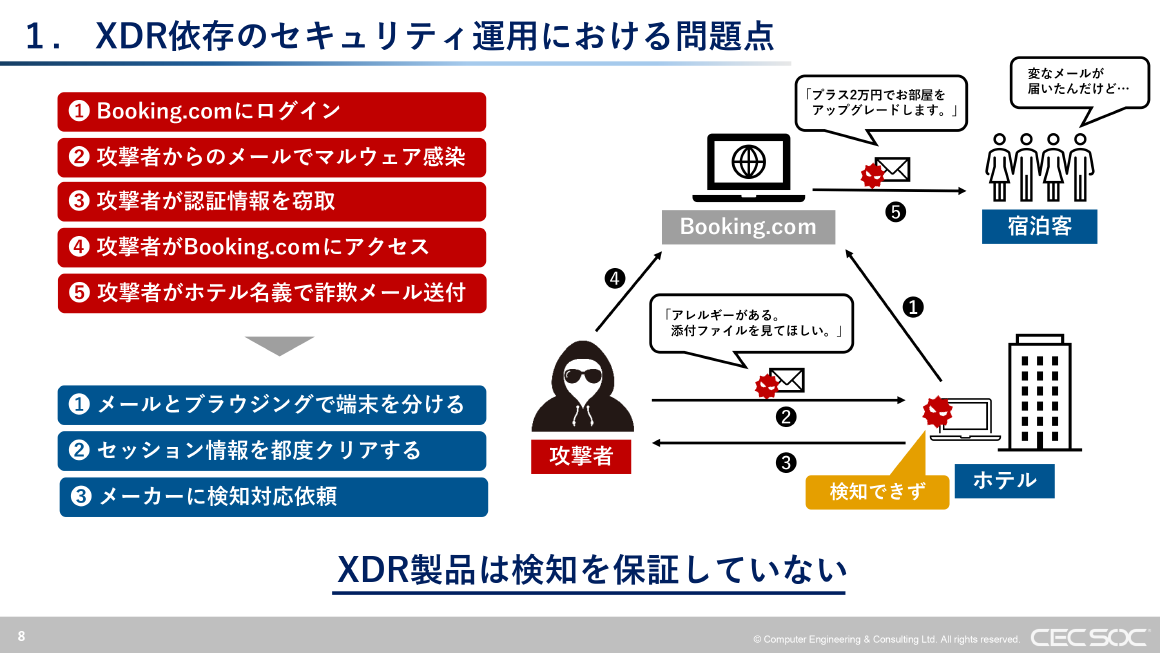

XDRが検知を見逃してしまった事例として、私たちのホテル業界のお客様で実際に起こったインシデントをご紹介します。

攻撃者は宿泊客を装い、「アレルギーがあるので添付ファイルを見てほしい」という巧妙な手口でマルウェア付きのメールを送付しました。ホテルの受付担当者がこれを開いてしまったことで端末が感染し、宿泊予約サイト「Booking.com」の認証情報が窃取されてしまいました。攻撃者はその認証情報で不正にログインし、ホテルになりすまして他の宿泊客に詐欺メールを送信してしまったのです。

古山氏

これは、導入していたEDRが検知を見逃した、ということですよね。通常、SOCはそこまで踏み込んだ対応は難しいと思いますが、CEC SOC(R)はどのように解決へ導いたのですか?

半沢氏

私たちは恒久対策として、3つの具体的な手を打ちました。まず、感染が横展開しないよう「メール閲覧用」と「ブラウジング用」で端末を分離する。次に、認証情報が窃取されにくくするため「セッション情報を都度クリアする」という運用を徹底いただく。そして最も重要なのが、そもそもマルウェアを検知できなかったEDRメーカーに対し、私たちから直接、対象ファイルの検知対応を依頼したことです。

この事例が示す通り、XDRと言えども万能ではなく、検知をすり抜けてしまった際には、人手の運用によるきめ細やかなカバーが不可欠なのです。

古山氏

お客様の業務フローを理解していないと提案できない、踏み込んだ解決策ですね。

製品に詳しいからといって、有事に解決へ導いてくれるわけではない

半沢氏

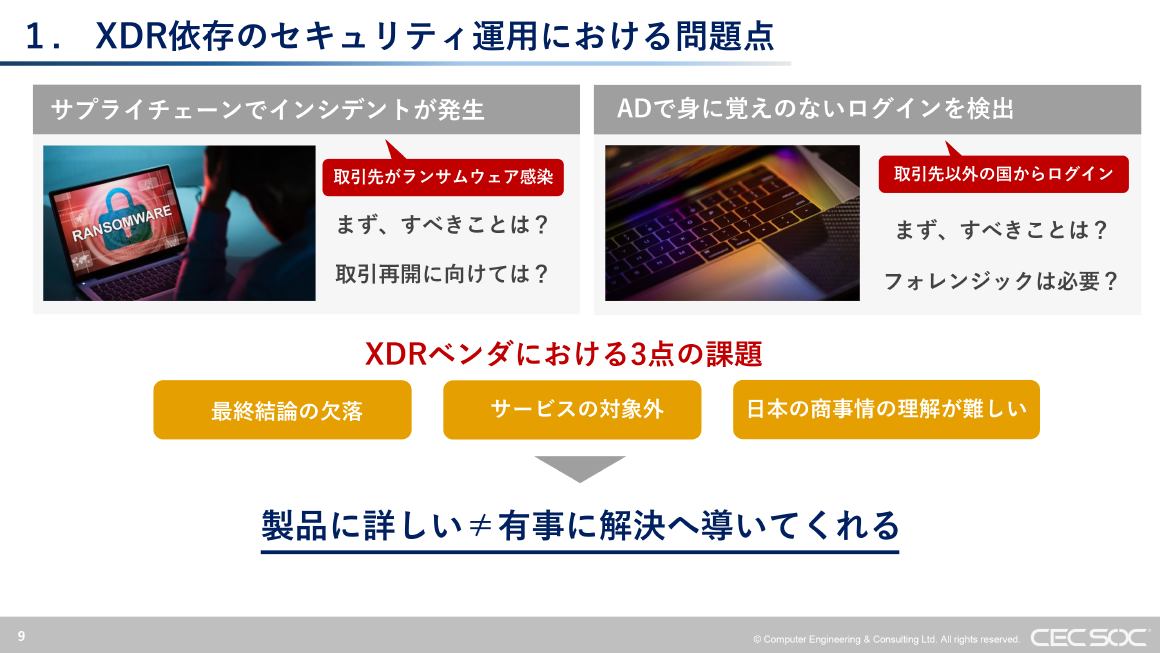

同じく、XDRベンダーでは対応が難しいインシデントの事例を2件ご紹介します。1件目は「取引先がランサムウェアに感染した」というご相談でした。私たちは、お客様がまず何をすべきか、そして安全に取引を再開するためにはどうすればよいか、という観点で具体的なアドバイスを差し上げました。

2件目は「Active Directoryサーバーで、身に覚えのない海外からのログインがあった」というご相談です。このケースでは、緊急性の判断と、フォレンジック調査が必要かどうかという観点からサポートさせていただきました。

古山氏

なぜ、XDRベンダーではこうした対応が難しいのでしょうか。

半沢氏

XDRベンダーのサービスの限界として、3つの課題が挙げられます。

1. 最終結論の欠落

脅威を検知・ブロックはしても、その後の恒久対処や業務復旧までの支援は行いません。

2. サービスの対象外

ベンダーが提供する監視対象外の機器で起きたインシデントについては、サポート範囲外となります。

3. 日本の商習慣の理解不足

サポート部隊が海外にあることも多く、お客様の細かい業務内容や取引先との関係性まで踏まえた対応は期待できません。

製品に詳しいことと、有事にビジネスの文脈を理解し、お客様を本当の意味で解決に導くことは、全く別の能力です。

CSIRTとSOCは車軸の両輪 - 「SOCは育てるもの」という思想

古山氏

ここまで、XDRベンダー依存の運用における問題点をお話ししてきました。

では、本来あるべきSOCの姿とはどのようなものでしょうか。ここからは、私たちCEC SOC(R)が考える理想のSOC像と、それを実現するための9つのポイントについて提言します。

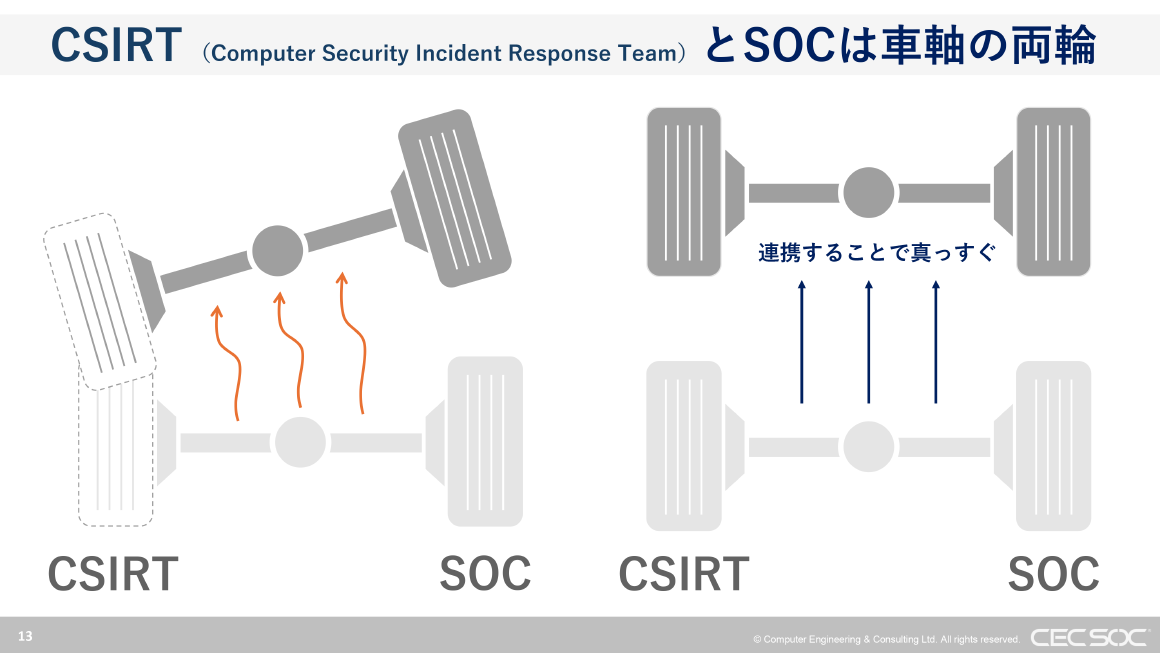

まず、私たちの根底にある考え方をお伝えします。それは、CSIRT(Computer Security Incident Response Team)とSOCは「車軸の両輪」である、ということです。

この両者が密接に連携し、それぞれの役割を果たすことで、初めてセキュリティ対策は真っすぐに進むことができます。どちらが欠けてもうまくいきません。

◆CSIRTとは

CSIRTは、インシデント発生時に組織全体の司令塔として、経営層への報告や法務・広報との連携、外部機関への連絡など、組織的・マクロ的な対応を行うお客様側のチーム。

◆SOCとは

ログの監視や分析、脅威の検知・初期対応など、技術的・局所的な役割を担う専門部隊を指す。

半沢氏

そして、この連携を成功させるために、私たちは「SOCは育てるもの」だと考えています。SOCは、一度導入すれば終わりというものではありません。お客様のIT環境が変化するたびに、それに柔軟に対応しながら、お客様のCSIRTとともにSOC自身も成長していきます。この考え方が、私たちのサービスの中心です。

古山氏

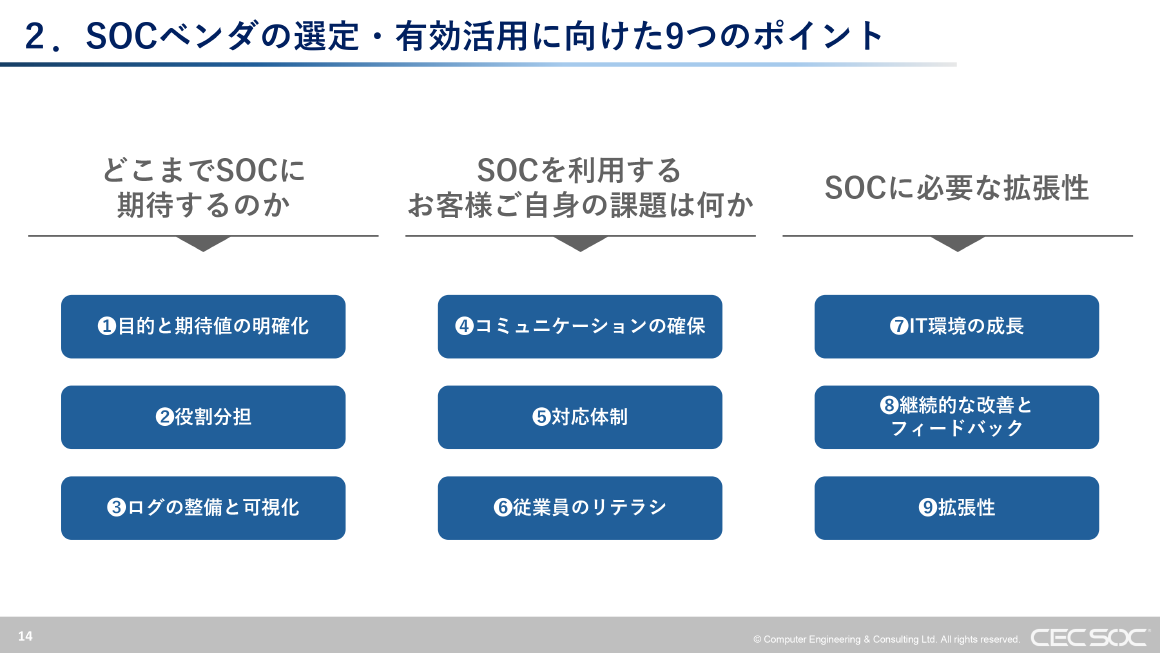

では、その「育てるSOC」を有効活用していただくための9つのポイントを、3つのグループに分けて詳しく見ていきましょう。

どこまでSOCに期待するのか?

古山氏

まずはポイント➀~➂の「どこまでSOCに期待するのか」についてお話しします。

ポイント①:目的と期待値の明確化

古山氏

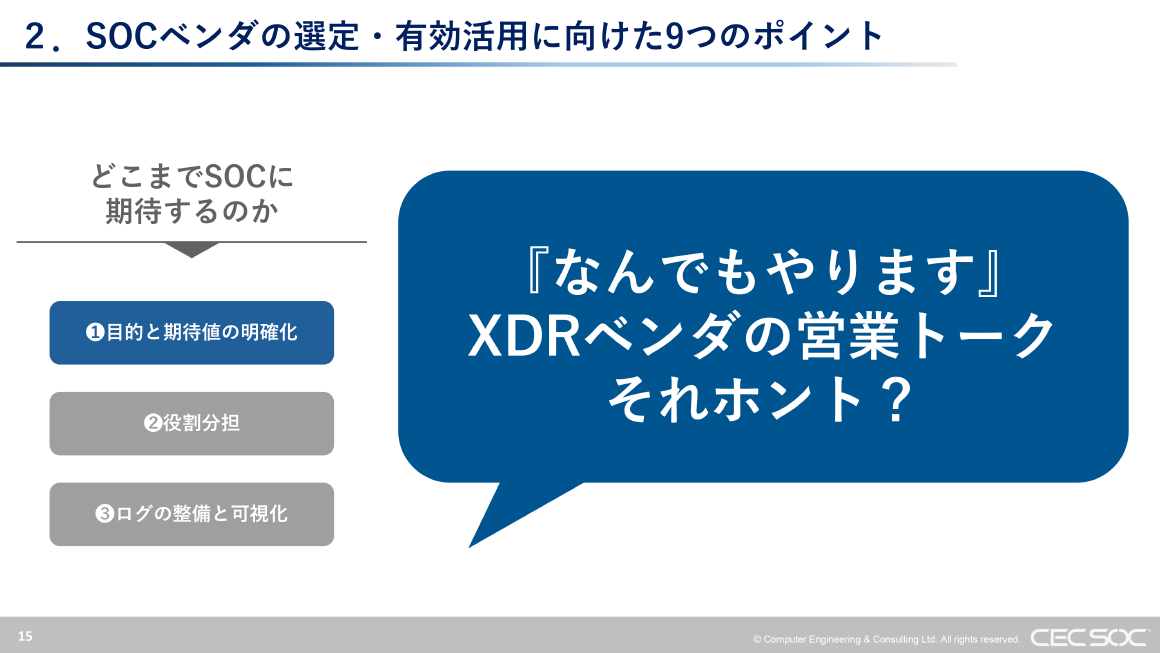

最近、「インシデント対応は全てお任せください」というXDRベンダーの営業トークを耳にしますが、アナリストとして、この「なんでもやります」という言葉をどう思われますか?

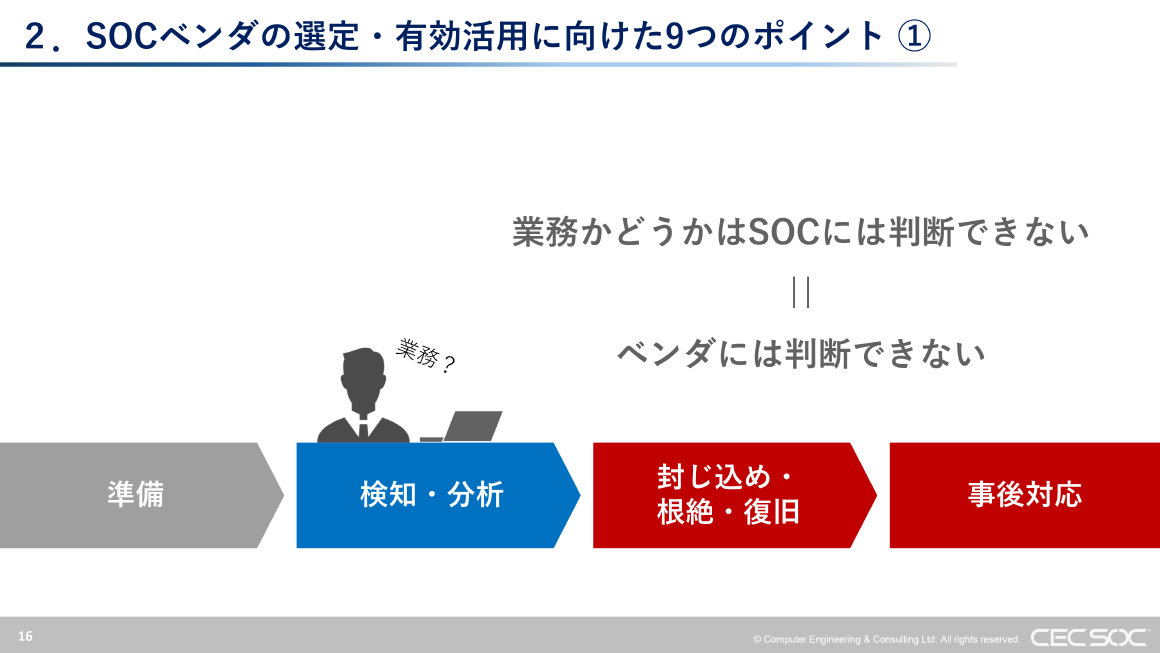

半沢氏

「何でも対応します」という言葉は非常に魅力的に聞こえるかもしれませんが、お客様には一度立ち止まってご検討いただきたいと考えています。例えば、私たちが「ラテラルムーブメント(横展開)の可能性がある」インシデントを検知したとします。しかし、それが本当に悪意のある攻撃なのか、それともお客様の業務で使われている特殊なファイルの正常な動作なのか、その最終的な判断は、お客様の業務を知らなければ下せません。

半沢氏

お客様との会話や、組織的な判断なしには、インシデントを完全にクローズすることは不可能なのです。「なんでもできます」という言葉を鵜呑みにせず、SOCに対応してほしいことと、お客様自身が判断・対応すべきことを明確に切り分けることが、SOCを有効活用する第一歩です。

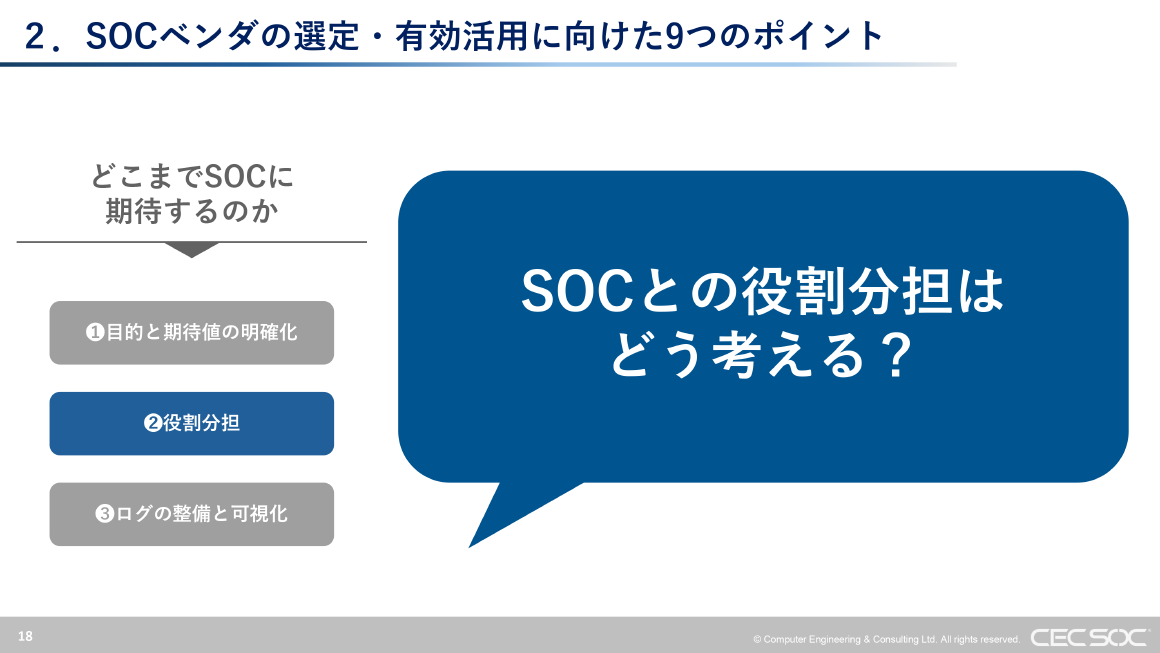

ポイント②:役割分担

古山氏

とはいえ、最初からCSIRTを組織し運営していくのは難しいというお客様も多いかと思います。

半沢氏

はい。CECでは、そうしたお客様のために「CSIRTスタートアップ支援」や「インシデント訓練」といったサービスもご用意しています。

半沢氏

SOCサービスと組み合わせて、お客様のCSIRT構築そのものからご支援できるのが、私たちの強みです。その上で、SOCとの役割分担を明確化することが重要です。

半沢氏

上の表のように、例えば「監視・分析」はSOCが担い、インシデントの「原因究明」や「恒久対処」はお客様の意思決定が必要、といった形で具体的な作業内容ごとに役割を明確にし連携することでSOCは真価を発揮します。

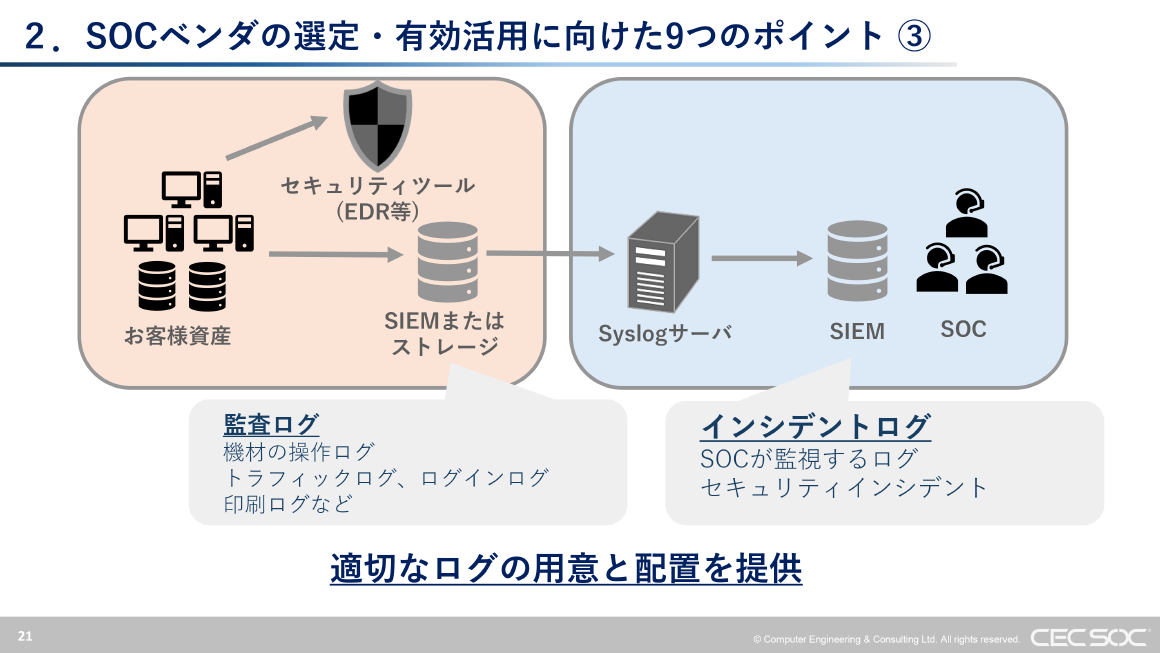

ポイント③:ログの整備と可視化

古山氏

「ログはSOCが全部保管してくれるんですよね?」というご質問もよくいただきます。

半沢氏

ログには、内部統制などのための「監査ログ」と、SOCが監視・分析に使う「インシデントログ」の2種類があります。SOCが保管するのは後者です。監査ログはお客様側で保管いただく必要がありますが、ここで過剰な投資をしてしまっているケースをよく見かけます。

半沢氏

私たちは、何のログを、どこに、どのように保管するのが最も効率的か、お客様のご予算と用途に見合ったログの適正配置をご提案し、SIEMやストレージの導入までお手伝いします。

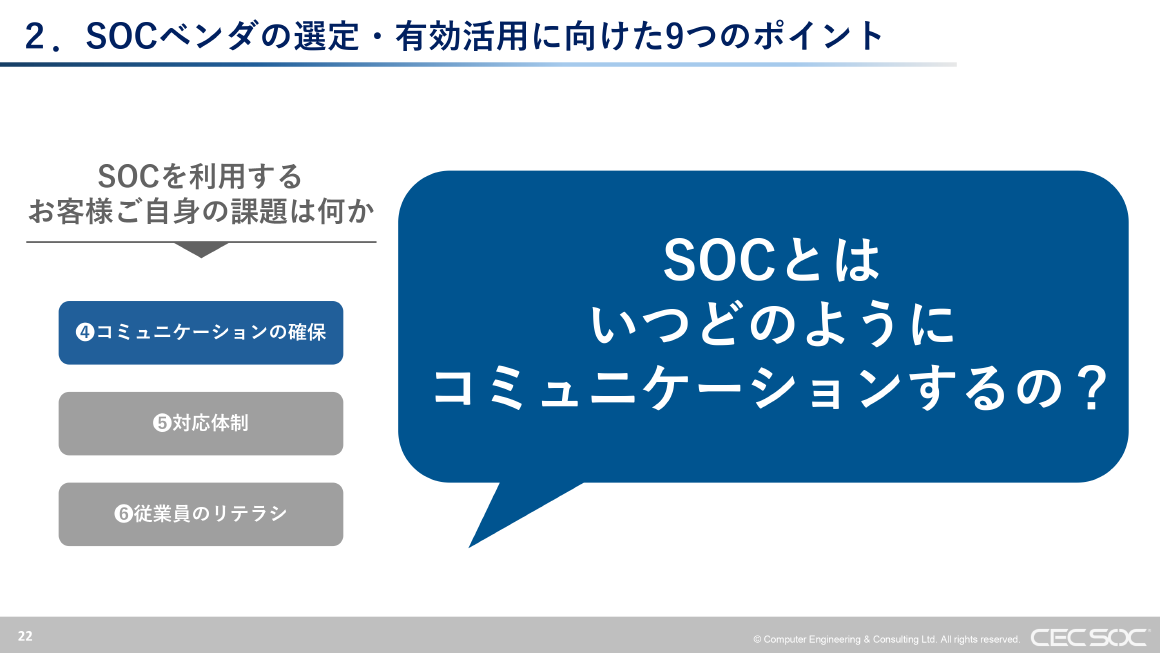

SOCを利用するお客様ご自身の課題は何か?

古山氏

次のグループは、➃~➅のポイント「SOCを利用するお客様ご自身の課題」です。

ポイント④:コミュニケーションの確保

古山氏

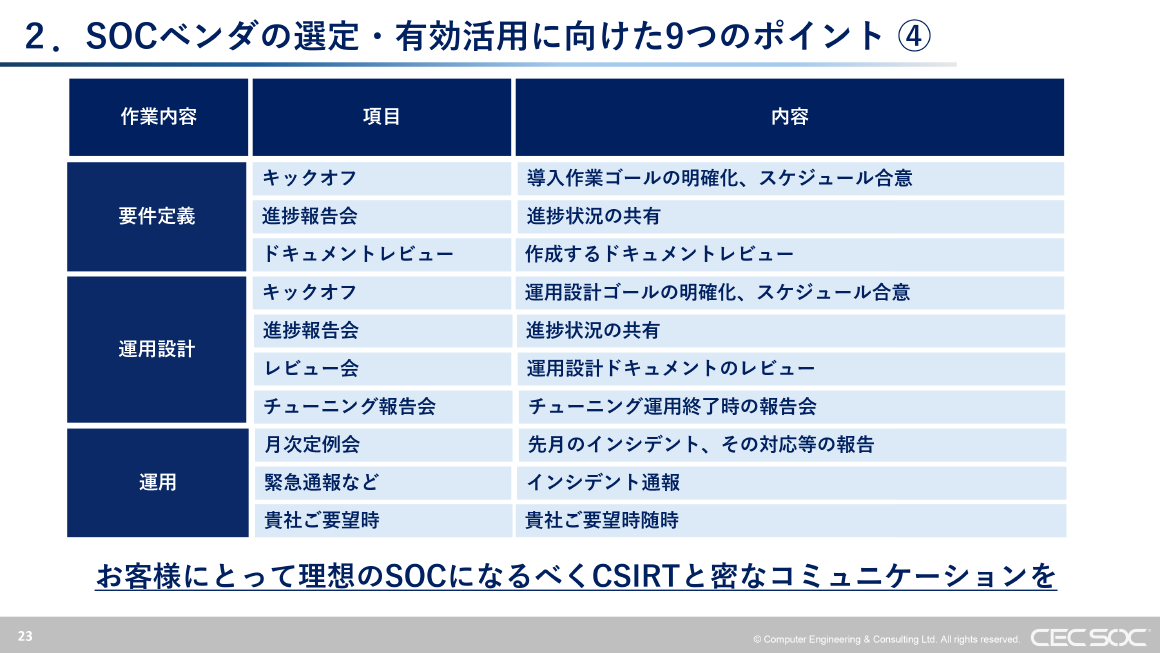

お客様とSOCは、いつ、どのようにコミュニケーションを取るべきなのでしょうか。

半沢氏

「注文すれば明日からSOCを開始できます」というベンダーもいますが、私たちはSOC開始までに最短でも2ヶ月いただいています。この2ヶ月は、お客様と徹底的に対話し、最適なSOCを導入するための重要な設計期間です。

半沢氏

導入前のキックオフや運用開始後の月次ミーティング、緊急時の連絡など、さまざまなシーンでお客様のCSIRTとしっかりコミュニケーションを取ることで、SOCはより理想的な状態に近づきます。

ポイント⑤:対応体制

古山氏

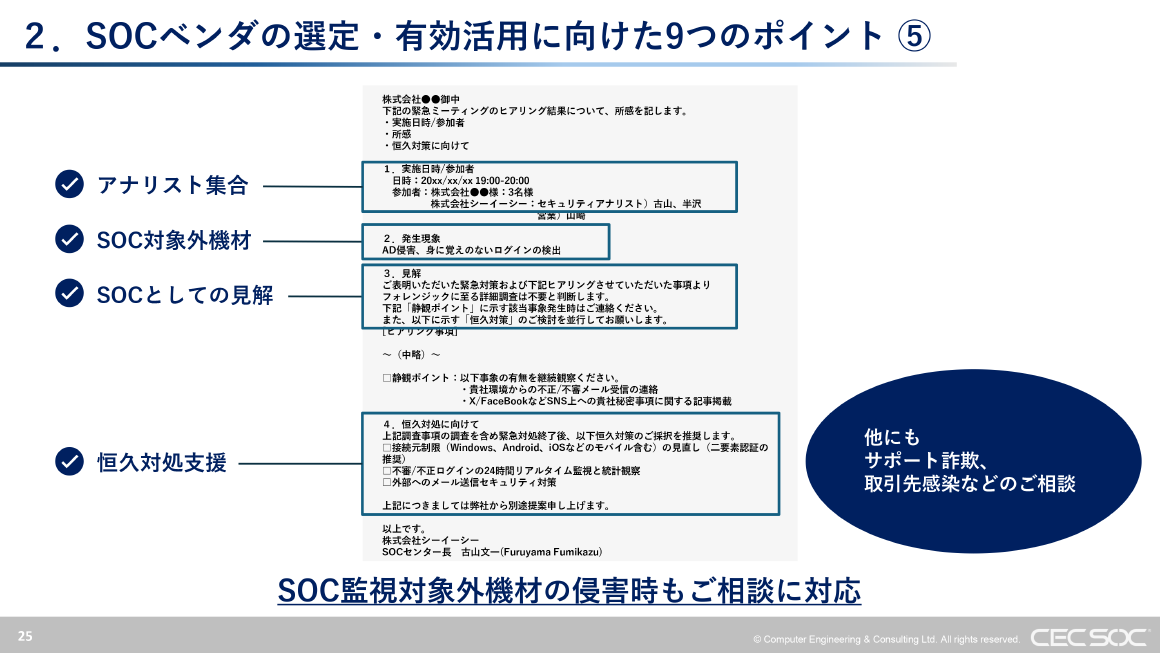

SOCの監視対象外の機器で不審な動きがあった時、どうすればよいのでしょうか。

半沢氏

CEC SOC(R)は、SOCを名乗る以上、責任を持ってご対応いたします。

半沢氏

こちらは実際に監視対象外のADサーバーでインシデントが発生した際の対応ですが、私たちは即日アナリストを招集して緊急ミーティングを開催し、SOCとしての見解と恒久対策をご提案しました。サポート詐欺や取引先からの感染など、監視対象の枠を超えるご相談にも対応しますので、ご安心ください。

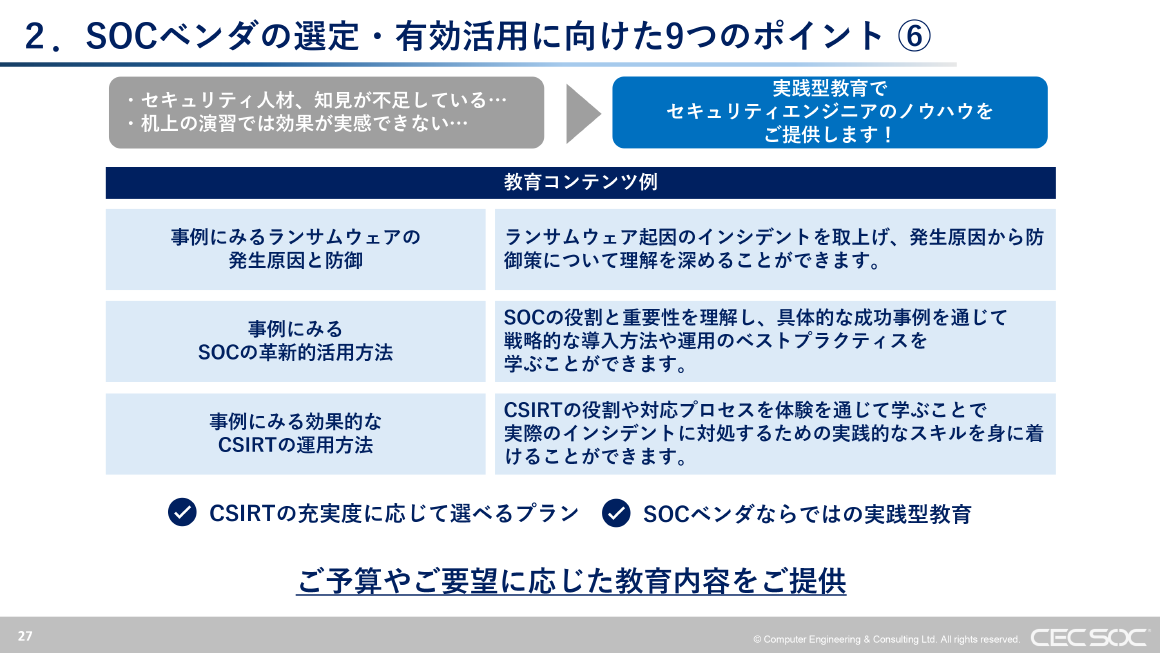

ポイント⑥:従業員のリテラシー

古山氏

SOCからの通報がなかなか減らない、という悩みもよく聞きます。

半沢氏

はい。従業員の皆様のセキュリティリテラシーは、インシデント解決のスピードやCSIRTの負荷に大きく影響します。そのため、私たちはSOCベンダーならではの実践的な教育コンテンツもご用意しています。

半沢氏

例えば、ランサムウェアの事例研究やCSIRTの役割を体験する実践的な演習など、ご予算やご要望に応じた教育内容をご提供できます。

お客様と共に成長するSOCに必要な拡張性とは

古山氏

最後のグループは、➆~⑨の「SOCに必要な拡張性」に関する内容です。

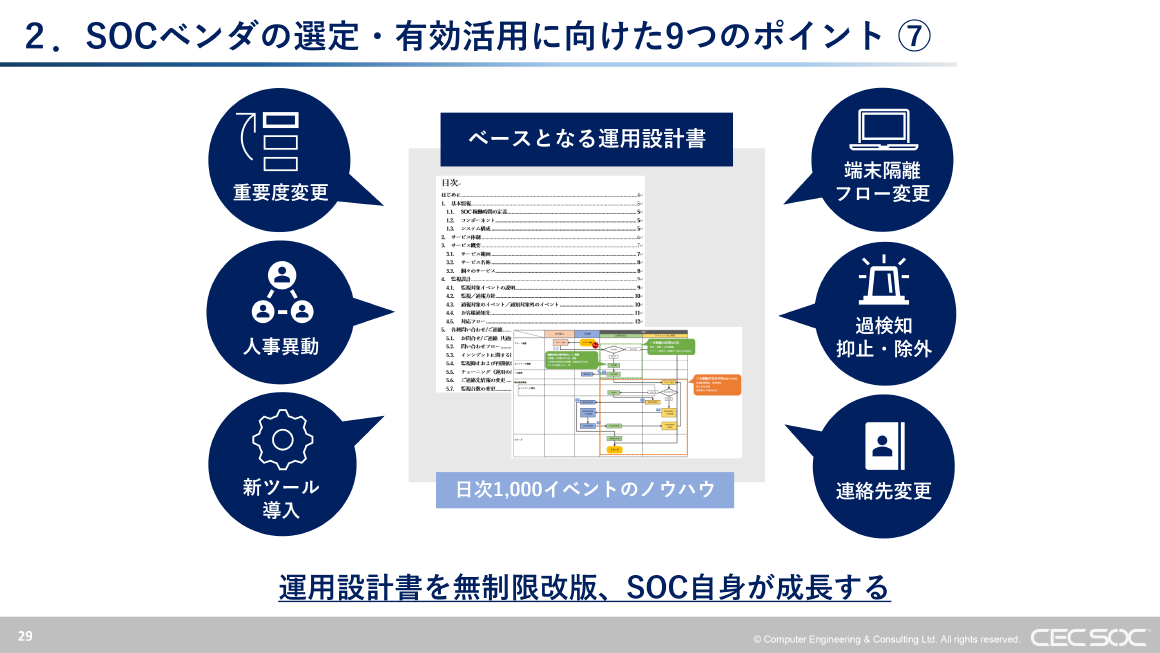

ポイント⑦:IT環境の成長

古山氏

IT投資は続けたいし、従業員も増えていく。その時、SOCはどうなるのでしょうか。

半沢氏

私たちは、運用設計書を無制限で改版します。

半沢氏

お客様の監視対象機器や担当者が変わっても、セキュリティレベルを落とすわけにはいきません。その都度お客様と打ち合わせを重ね、常に最適な形に運用設計をアップデートし、SOC自身がお客様と共に成長していきます。

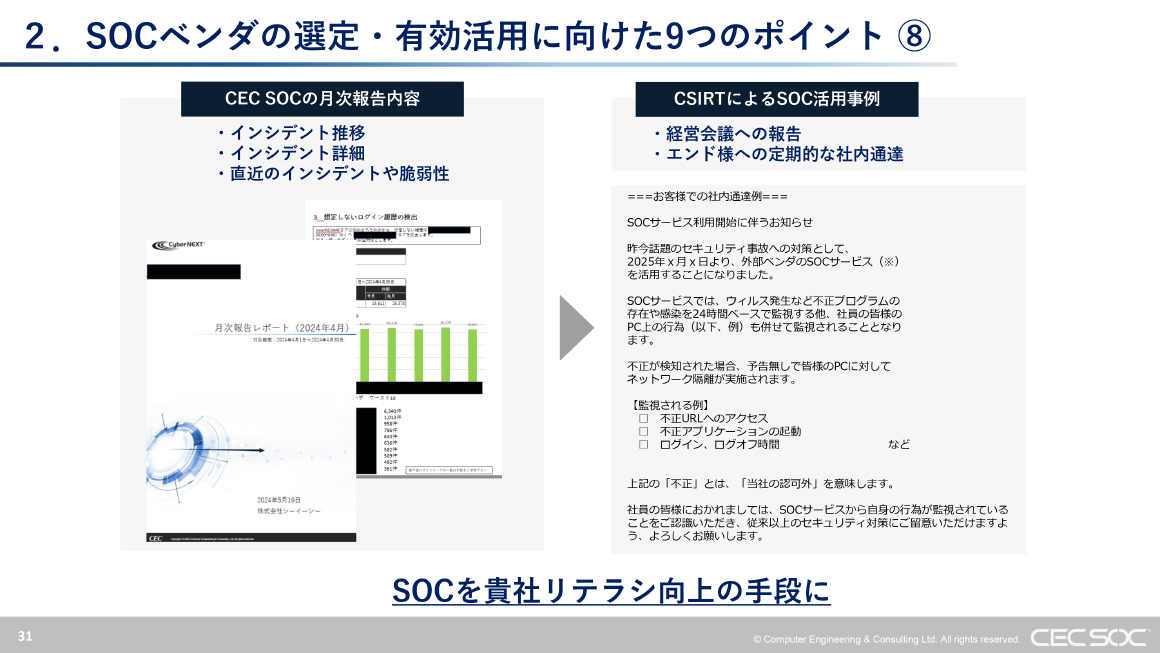

ポイント⑧:継続的な改善とフィードバック

古山氏

SOCが成長していくためには、お客様からのフィードバックも重要ですね。

半沢氏

はい。例えば、私たちが月次報告でお伝えしたインシデントの傾向を基に、お客様が社内通達を出して注意喚起を行う。このようにお客様と連携することで、インシデントそのものを減らし、CSIRTの負荷を軽減していくことができます。

半沢氏

SOCからの報告を、ぜひ貴社のリテラシ向上の手段としてご活用ください。

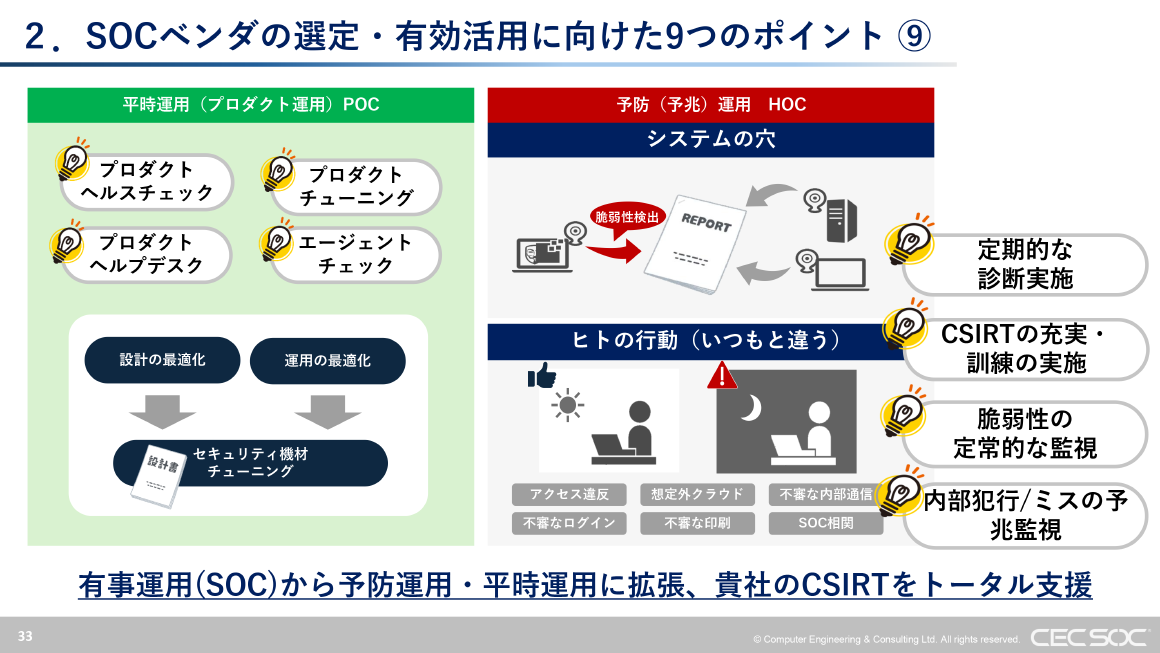

ポイント⑨:拡張性

古山氏

最後に「できるだけ運用を任せたい」という、忙しいお客様の本音に応えるためのサービスの拡張性について教えてください。

半沢氏

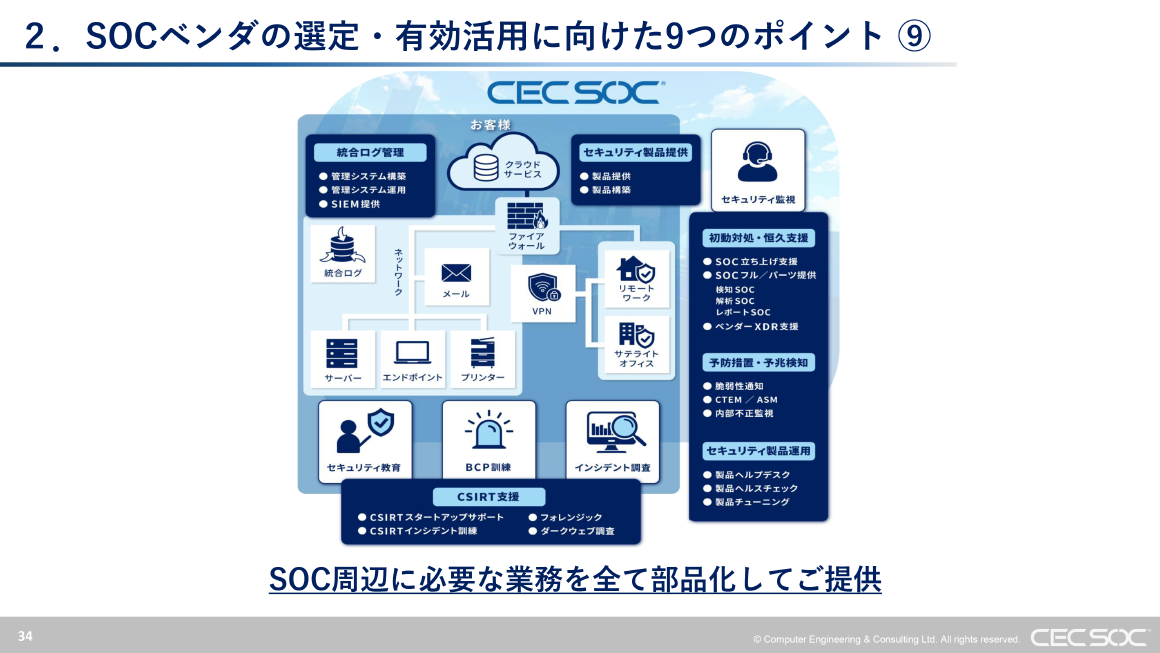

CECでは、インシデント発生時の有事運用である「SOC」に加え、インシデントを未然に防ぐ予防運用の「HOC( Hygine Operation Center)」や、セキュリティ製品の運用・メンテナンスを行う「POC(Product Operation Center)」もご提供しています。これにより、有事だけでなく、予防や日常運用も含めて、お客様のCSIRTを総合的に支援できる体制を整えています。

◆HOC( Hygine Operation Center)とは

インシデントの発生を未然に防ぐ「予防運用」を担う機能。システムの脆弱性診断や設定不備の点検を定常的に行い、組織のセキュリティ態勢の健全性を維持・向上させる。SOCが「有事」の対応であるのに対し、HOCは「予防」に特化する。

◆POC(Product Operation Center)とは

インシデントが発生していない「平時」のセキュリティ製品運用を担う機能。EDRやファイアウォール等の製品が常に最適な状態で稼働するよう、日々のヘルスチェックや誤検知を減らすためのチューニング、ポリシーの更新などを行う。SOCが「有事」の対応を担うのに対し、POCは製品の「日常メンテナンス」に特化する。

半沢氏

また、ログ管理やセキュリティ教育、CSIRT支援といったSOC周辺に必要な業務を全て部品化しているため、複数のベンダーに頼ることなく、CECがワンストップで対応可能です。

半沢氏

最近では海外拠点のご相談も増えており、24時間365日、現地語でのSOC提供(2026年提供開始予定)も準備を進めています。

古山氏

ここまで、SOCを有効活用するための9つのポイントについて提言してまいりました。最後に、アナリストの半沢さんから、SOC導入をお考えの皆様へ一言お願いします。

半沢氏

「SOCは育てるもの」というテーマでお話ししてまいりました。CEC SOC(R)は、お客様のIT環境の変化に柔軟に対応し、自ら成長していきます。CSIRTの真のパートナーとして、お客様のIT環境をしっかりお守りしますので、ぜひ安心してお任せください。

古山氏

CSIRTとSOCは車軸の両輪という基本原則を再度お伝えし、講演を終えさせていただきます。ありがとうございました。

【登壇企業】

株式会社シーイーシー

https://www.cec-ltd.co.jp/

シーイーシーは1968年の創業以来、独立系ソフトウェア会社として、企業・組織の業務効率化や品質の向上、製品づくりを支援するICTサービスを提供してきました。 サイバーセキュリティ領域では、エンドポイントからクラウドまでの全レイヤーをカバーするトータルソリューション「Cyber NEXT」を提供。最新テクノロジーとセキュリティ専門集団として培ってきたノウハウで、ビジネスを支えるICT要素をセキュリティの脅威から防御するほか、コンサルティング・設計、構築、運用サービスを提供しています。