投稿:2025/12/17

クラウド活用時代に最適なネットワークアーキテクチャとは?──ゼロトラスト時代のネットワークインフラの最適化

皆様、こんにちは。ゼットスケーラー株式会社の井上と申します。本日は「Security BLAZE 2025」にご参加いただき、誠にありがとうございます。

このセッションでは、皆様がこれまで慣れ親しんできたVPNによるセキュリティ対策から、なぜ今「ゼロトラスト」への移行が求められているのか、そして我々ゼットスケーラーが提供するゼロトラストソリューションが、どのように皆様のビジネスを保護できるのかについて、詳しくご紹介してまいります。

登壇者

ゼットスケーラー株式会社 テクノロジーパートナー営業本部 シニアマネージャー

井上 智也

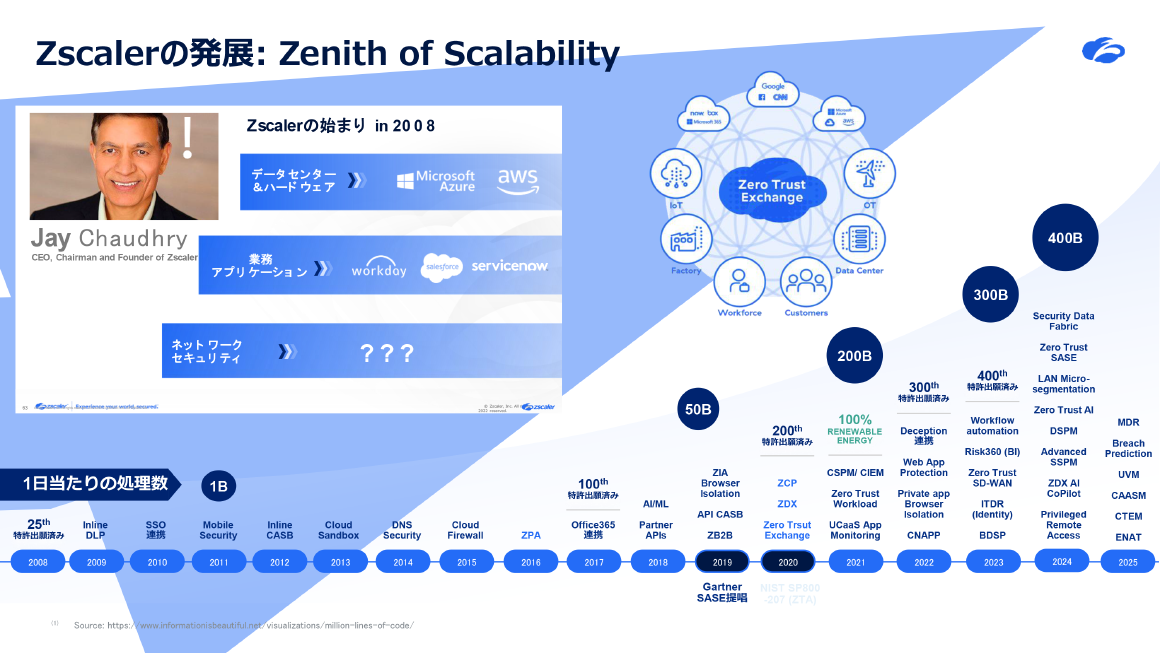

Zscalerは、2007年にJay Chaudhryによって創業された、クラウドによる、クラウドのための、クラウドネイティブセキュリティのリーダー企業です。「全ての情報交換が、シームレスかつセキュアに行われる世界を実現すること」を目指し、現在では、全世界に150のデータセンターを展開、1日に3,000億件(Google検索の20倍)のトラフィック処理、80億件の脅威検出とブロックを行い、何千もののお客様をサイバー攻撃やデータ損失から守っています。

クラウド時代を見据えて創業したZscalerのビジョン

はじめに、我々ゼットスケーラーがどのような会社か簡単にご紹介します。弊社の創立は2008年ですが、創始者であるJay Chaudhryは、創業当時から「今後のビジネスアプリケーションは、必ずインターネット、つまりクラウドに移行する」と予見していました。

そのビジョンに基づき、我々は創業当初から一貫してクラウドネイティブなSaaS型のセキュリティソリューションを提供しています。オンプレミス製品は一切持たず、全てのサービスをクラウド上で完結させるアーキテクチャは、この思想から生まれたものです。

日本法人は2018年から本格的にビジネスを開始し、現在では国内約700社弱のお客様にご採用いただくなど、業種や企業規模を問わず、多くのお客様のDX(デジタルトランスフォーメーション)をセキュリティの側面からご支援しています。

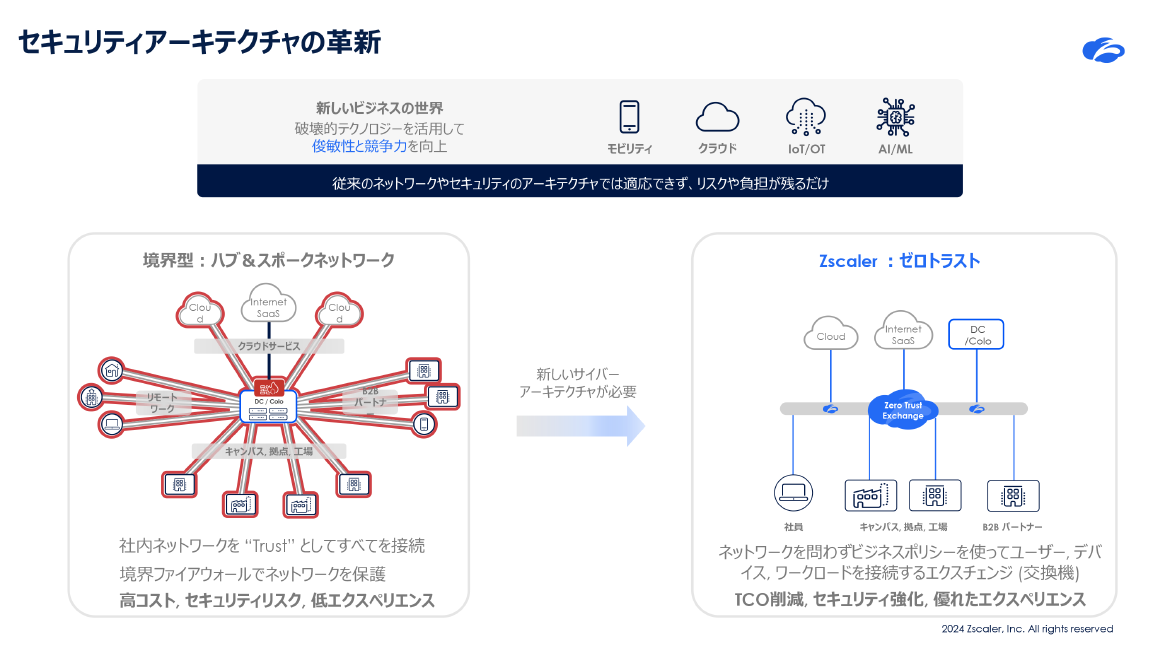

なぜ従来の境界線型セキュリティは限界なのか?VPNの脆弱性が狙われる時代

今、毎週のようにサイバー攻撃による被害が報じられていますが、なぜこれほどまでにインシデントが頻発するのでしょうか。その根本的な原因は、従来のネットワークセキュリティの考え方が、現代のビジネス環境に全く合っていないことにあります。

インターネット黎明期の1990年代後半に設計された従来のセキュリティは、「境界線型」と呼ばれるモデルです。これは、社内ネットワーク(内側)とインターネット(外側)の間にファイアウォールという「壁」を築き、壁の内側にいるものは全て信頼(トラスト)するという考え方に基づいています。

しかし、クラウド、リモートワーク、IoT、AIといったテクノロジーが普及し、ビジネス環境が激変したことで、このモデルは様々な問題を引き起こすようになりました。

-

パフォーマンスの劣化:全ての通信をデータセンターにあるファイアウォールに集約させるため、帯域が逼迫し、通信速度が低下します。

-

コストの増大:新たな脅威に対応するため、次々とセキュリティアプライアンスを追加投資する必要があり、コストが高騰します。

-

セキュリティリスクの増大:一度壁の内側への侵入を許してしまうと、内部は「信頼された空間」であるため、攻撃者はネットワーク内を自由に横移動(ラテラルムーブメント)し、被害を拡大させることが容易になります。

実際に、IPA(情報処理推進機構)が発表する「情報セキュリティ10大脅威」では、5年連続で「ランサムウェアによる被害」が1位となっており、その侵入経路のほとんどがVPN機器の脆弱性を突かれたものであることが明らかになっています。

もはや、従来の境界線型セキュリティ、特にVPNに依存した防御策は限界に達しているのです。

従来型防御のランサムウェア攻撃への脆弱性とZscalerのゼロトラスト・アプローチ

VPNの脆弱性を突いたランサムウェア攻撃は、一般的に以下の4つのステップで進行します。

1. 見つける(Find)

攻撃者は、インターネット上に公開されているグローバルIPアドレスをスキャンし、侵入できそうな脆弱なVPN機器を探し出します。

2. 侵害する(Compromise)

見つけたVPN機器に対し、DDoS攻撃や辞書攻撃などあらゆる手段で攻撃を仕掛け、認証を突破して社内ネットワークに侵入します。

3. 詮索する(Propagate)

一度侵入に成功すると、内部は信頼されたネットワークであるため、攻撃者は容易に横移動(ラテラルムーブメント)を行い、管理者IDや重要なデータが保管されているサーバーを探し回ります。

4. 盗む(Steal)

機密情報や個人情報を外部に持ち出し、データを漏洩させたり、データを暗号化して身代金を要求したります。

従来のファイアウォールやVPNは、このプロセスのうち②「侵害する」を防ぐことに機能と投資を集中させてきました。しかし、攻撃手法が巧妙化する現在、侵入を100%防ぎきることは不可能です。そして一度侵入されると、③「詮索する」や④「盗む」を防ぐ手立てがほとんどないのが実情です。

これに対し、我々Zscalerが提唱するゼロトラストのアプローチは、発想が全く異なります。我々が対策の主眼を置いているのは、①「見つける」と③「詮索する」のステップです。

-

そもそも攻撃者に「見つからない」ようにする

-

万が一侵入されても「横移動(詮索)」をさせない

この2点を徹底することで、攻撃を未然に防ぎ、被害の発生と拡大を根本から断ち切る。これが、Zscalerのゼロトラスト・セキュリティの基本的な考え方です。

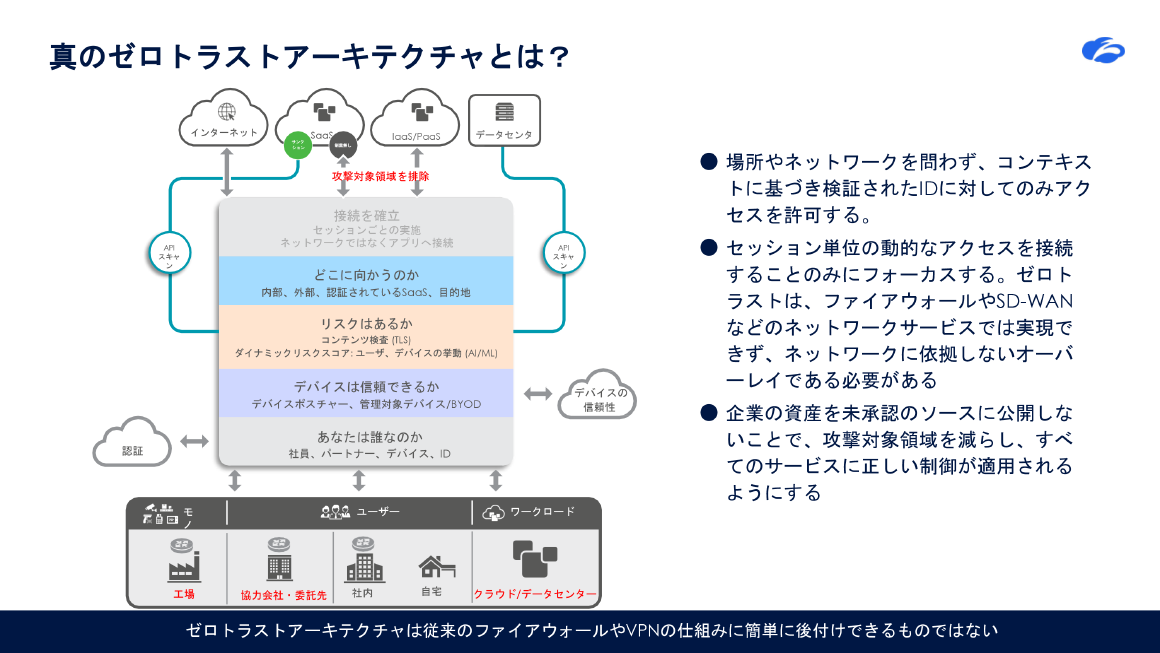

◆ゼロトラストとは

「何も信頼しない(Zero Trust)」という前提に立ち、社内外の全てのアクセス通信を検証・認可するセキュリティの概念である。従来の境界線型防御とは異なり、ネットワークの場所(内外)を問わず、アクセスごとに正当性を判断することで、より強固なセキュリティを実現する。

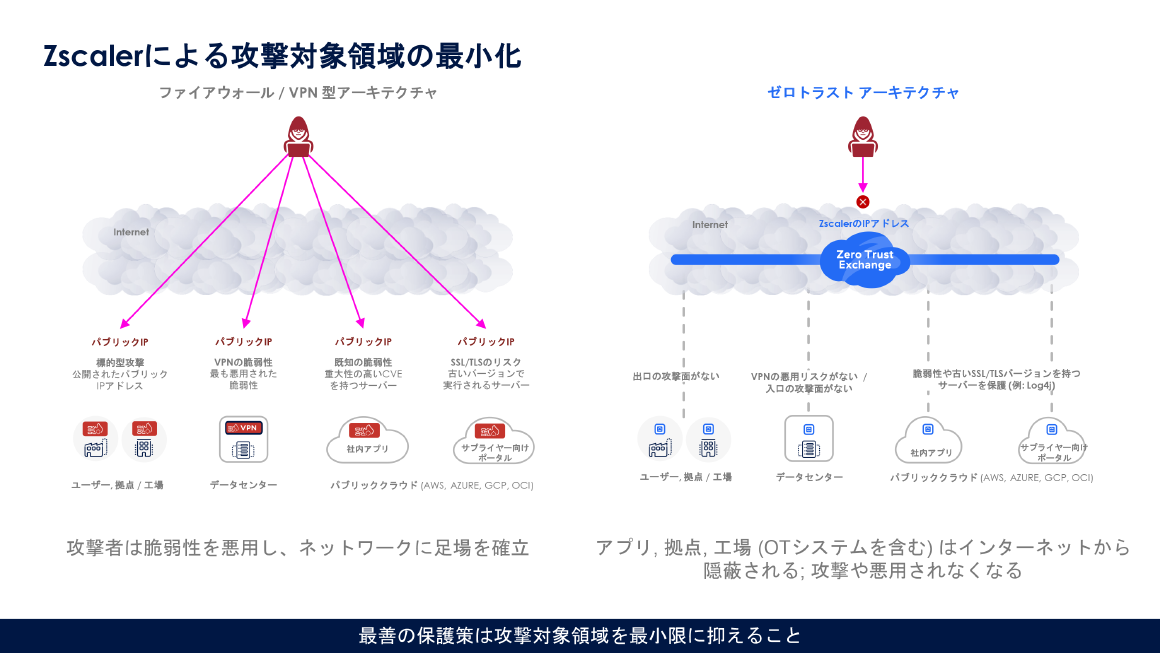

全てのアクセスを検証し、攻撃対象領域を最小化するZscalerのアーキテクチャ

では、具体的にどのようにして「見つからない」「横移動させない」を実現するのか、Zscalerのアーキテクチャをご紹介します。

攻撃対象の隠蔽

Zscalerのアーキテクチャでは、ユーザーやデバイスからアプリケーションへの全てのアクセスが、一度Zscalerのプラットフォームを経由します。ユーザーからアプリケーションへ直接通信することはなく、Zscalerが仲介役(ブローカー)となって接続を確立します。

これにより、お客様のデータセンターやクラウド環境のIPアドレスがインターネット上に公開されることはありません。攻撃者から見えるのはZscalerのIPアドレスだけであり、攻撃対象そのものが見つからなくなるのです。これが「見つからない」仕組みです。

動的なアクセス制御による横移動の防止

Zscalerのプラットフォームを経由する全てのアクセスに対し、以下のような厳格な検疫が行われます。

-

このユーザーは誰か?(IDの検証)

-

デバイスは認可されているか?(デバイスの状態)

-

リスクはないか?(普段と異なる振る舞い=ビヘイビアの検知)

-

どこへアクセスしようとしているか?(接続先のアプリケーション)

これらのコンテキストに基づいてアクセスの可否を判断し、許可されたアプリケーションへの接続だけをセッション単位で確立します。ユーザーはネットワーク全体にアクセスできるわけではないため、たとえマルウェアに感染したとしても、他のサーバーへ横移動(ラテラルムーブメント)することができず、被害を最小限に食い止められます。

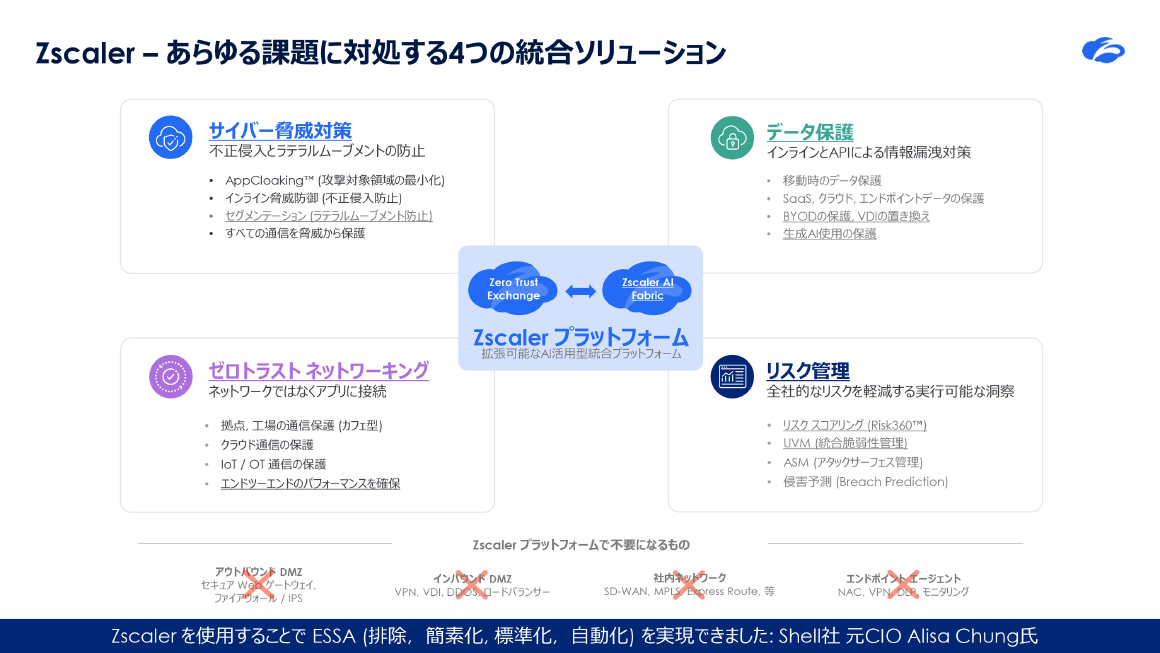

このコアコンセプトを基盤に、Zscalerは「サイバー脅威対策」「ゼロトラストネットワーキング」「データ保護」「リスク管理」という4つの領域をカバーする統合プラットフォームを提供しています。これにより、アプライアンスの削減や、サイロ化しがちなセキュリティ製品の統合によるTCO(総所有コスト)削減も実現できます。

この包括的なアプローチは、第三者評価機関であるGartner社にも高く評価され、SSE(セキュリティ・サービス・エッジ)の分野で4年連続リーダーの評価を獲得しています。

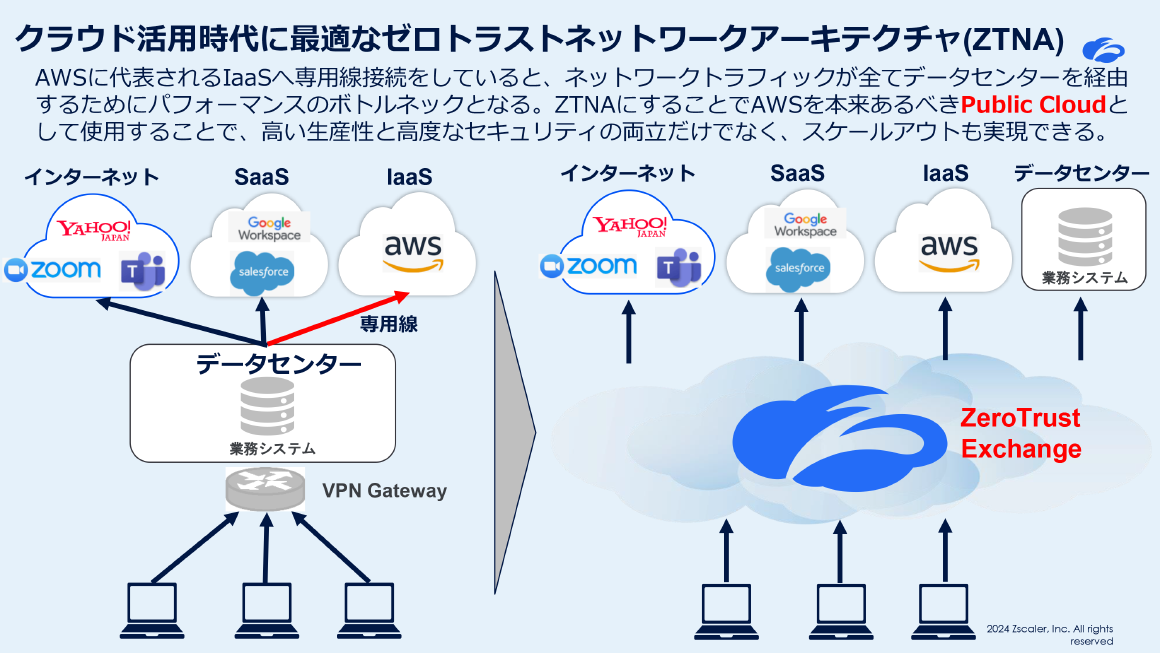

クラウド時代の最適解:データセンターを経由しないネットワークアーキテクチャ

クラウド活用が当たり前になった今、従来のデータセンター中心のネットワーク構成は、パフォーマンスとセキュリティの両面でボトルネックとなっています。

リモートワーカーがクラウド上のSaaS(Software as a Service)やIaaS(Infrastructure as a Service)を利用する際、一度VPNでデータセンターに接続し、そこからインターネットに出ていくという通信経路は、非効率であるだけでなく、データセンターに負荷を集中させ、攻撃の標的にもなります。

◆SaaSとは

「Software as a Service」の略。従来はパッケージ製品として提供されていたソフトウェアを、インターネット経由でサービスとして提供・利用する形態。利用者は自身のデバイスにソフトウェアをインストールすることなく、ブラウザなどからアクセスして利用できる。

◆IaaSとは

「Infrastructure as a Service」の略。サーバーやストレージ、ネットワークといったITインフラ(基盤)を、インターネット経由でサービスとして提供する形態。利用者は物理的なハードウェアを自前で用意・管理する必要がなく、仮想化されたリソースを柔軟に利用できる。

Zscalerを導入することで、ネットワークアーキテクチャは大きく変わります。ユーザーは場所を問わず、最寄りのZscalerのプラットフォームに接続するだけで、インターネット、SaaS、IaaS、さらにはデータセンター内のアプリケーションにも、全て並行してセキュアにアクセスできるようになります。

これは、パフォーマンスを損なうことなく、一貫したセキュリティポリシーを適用できる、クラウド活用時代に最適なアーキテクチャであると我々は考えています。

専業ベンダー連携で実現する強固な防御体制とセキュリティエコシステム

Zscalerはネットワークセキュリティの専門家ですが、全てのセキュリティ領域を単独でカバーできるわけではありません。ID管理、エンドポイントセキュリティ、ログ管理など、各分野の専門ベンダーと連携する「エコシステム」を構築することで、より強固なセキュリティを実現できます。

その中からいくつかの主要な連携ソリューションをご紹介します。

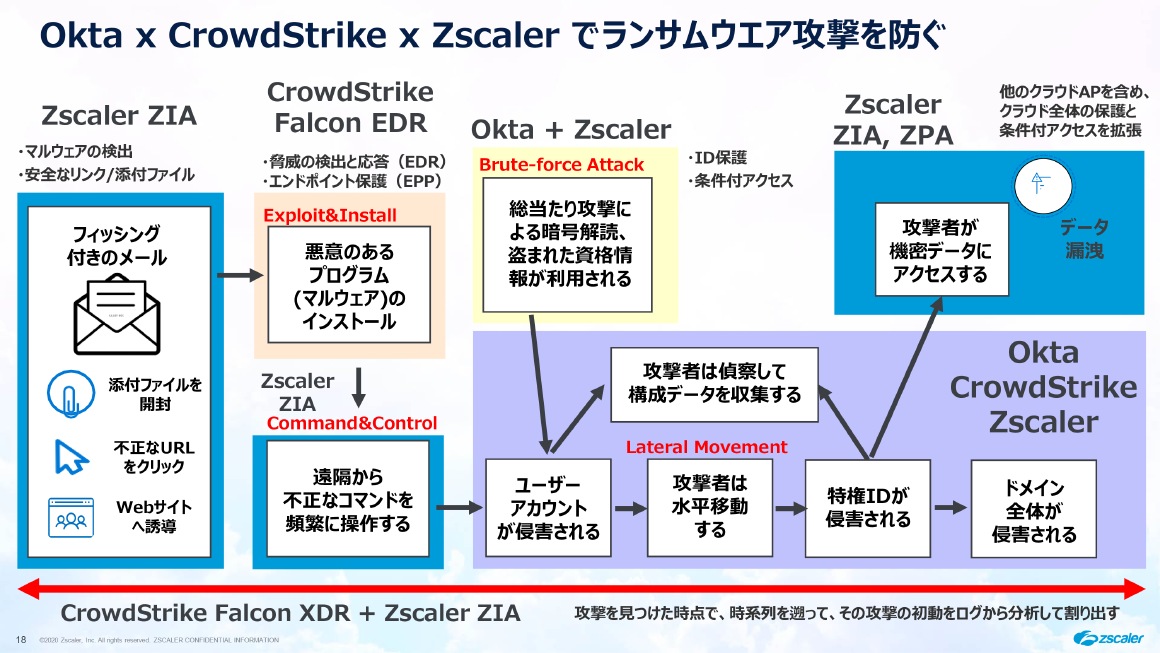

Okta x CrowdStrike x Zscaler連携

ID管理のOkta、エンドポイントセキュリティのCrowdStrike、そしてネットワークセキュリティのZscaler。この3社は、ゼロトラストを実現するためのベストな組み合わせとして、リアルタイムに連携します。

万が一、USBメモリなどネットワーク以外の経路から脅威が侵入したとしても、CrowdStrikeが検知し、ZscalerとOktaが連携して、その端末の通信を即座に遮断するといった迅速な対応が可能です。

実際に鴻池運輸様では、この3社のソリューションを導入し、オンプレミス環境からAWSへの移行と同時に、セキュアなゼロトラスト環境を実現されました。

網屋「ALog」とのログ連携

Zscalerのプラットフォームは、全ての通信ログを詳細に記録しますが、そのログを高度に分析する機能は専門ツールに一日の長があります。

網屋様が提供するログ管理ツール「ALog」と連携することで、Zscalerだけでなく、他の様々なセキュリティ製品のログと横断的に分析し、インシデントの兆候を早期に検知したり、感染経路や影響範囲を迅速に特定したりすることが可能になります。

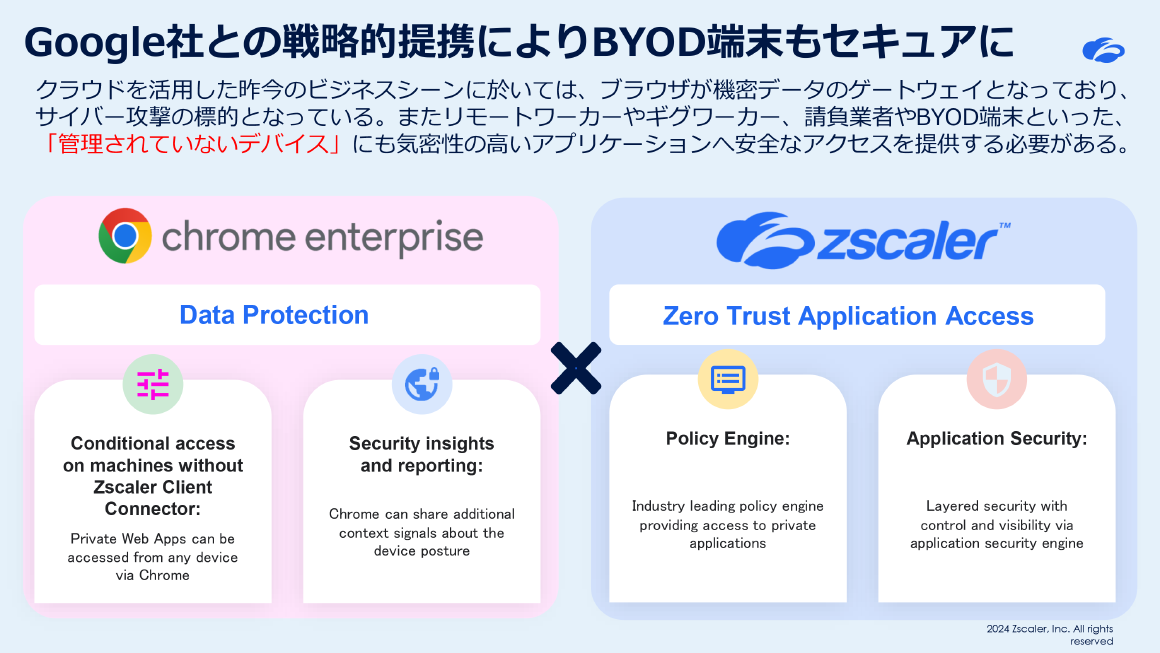

Google Chrome Enterpriseとの連携(BYOD対策)

リモートワーカーや業務委託先の管理外端末(BYOD)は、新たなセキュリティリスクとなっています。Google社との戦略的提携により、Zscalerエージェントがインストールされていない端末でも、Chromeブラウザの情報を基にアクセス制御を行うことが可能になりました。これにより、管理外のデバイスに対しても、安全なアプリケーションアクセスを提供できます。

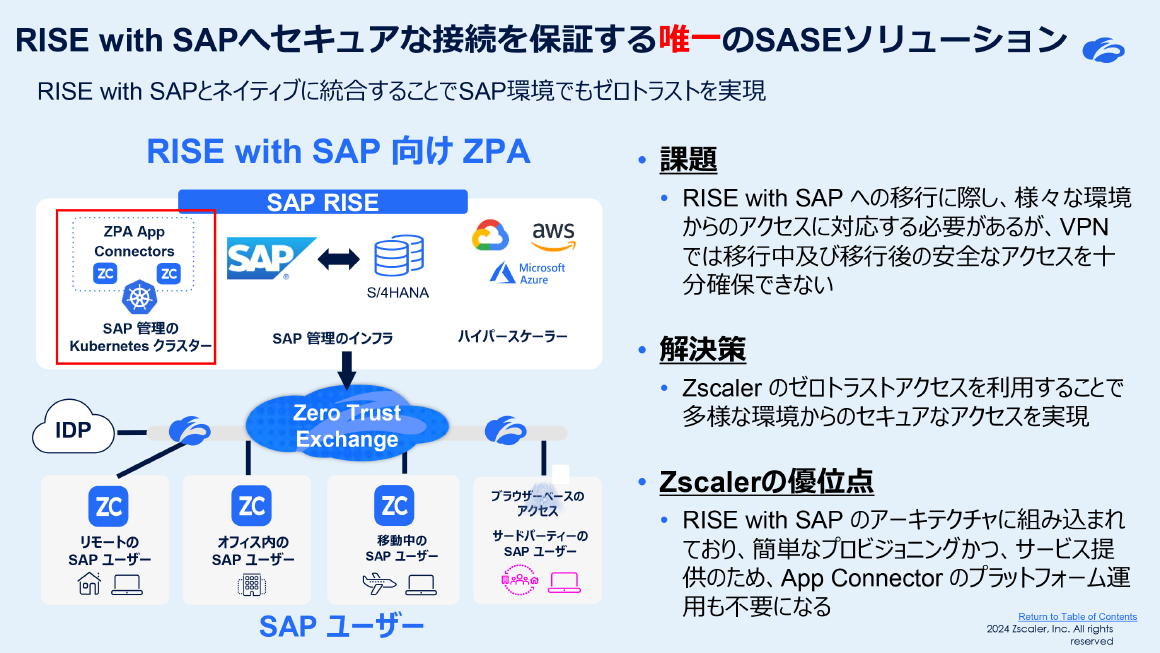

SAP RISEとのネイティブ統合

SAP社が提供するマネージドERP環境である「RISE with SAP」に、SaaSソリューションとして唯一、Zscalerがネイティブに統合されました。これにより、企業の基幹システムであるSAP環境へのアクセスを、簡単かつセキュアに実現できるようになりました。

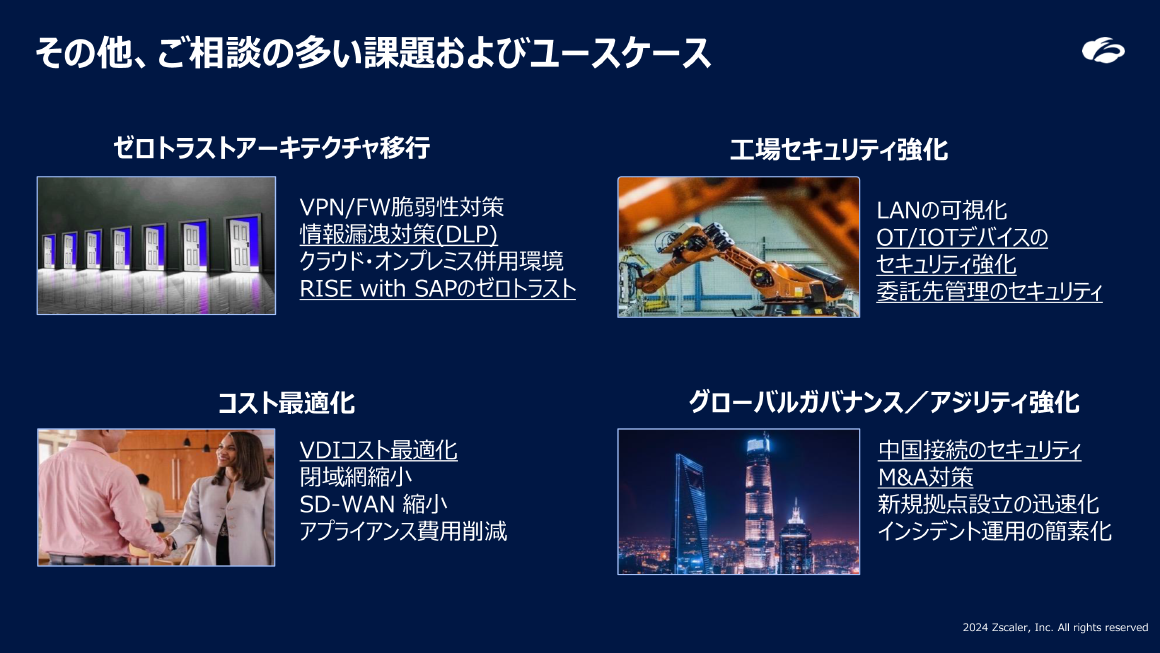

本日は時間の都合上、全てをご紹介できませんでしたが、その他にもコスト最適化や工場IoT/OTセキュリティの強化といった課題についても、多くのご相談をいただいております。皆様のビジネスにおいて同様の課題がございましたら、是非お気軽にお声がけください。

ご清聴いただき、誠にありがとうございました。

【登壇企業】

ゼットスケーラー株式会社

https://www.zscaler.com/jp

Zscalerは、2007年にJay Chaudhryによって創業された、クラウドによる、クラウドのための、クラウドネイティブセキュリティのリーダー企業です。「全ての情報交換が、シームレスかつセキュアに行われる世界を実現すること」を目指し、現在では、全世界に150のデータセンターを展開、1日に3,000億件(Google検索の20倍)のトラフィック処理、80億件の脅威検出とブロックを行い、何千もののお客様をサイバー攻撃やデータ損失から守っています。