投稿:2025/12/17

今狙われているID基盤。ID漏洩、改ざん、破壊から守るために──ID基盤におけるサイバーレジリエンス対策のポイント

皆様、こんにちは。Rubrik Japanの中井と申します。本日は、弊社のセッションにご参加いただき、誠にありがとうございます。

昨今、サイバー攻撃に対する「サイバーレジリエンス」、すなわち復旧対策の重要性が急速に高まっています。本日は、幅広い復旧対策の中でも、特に近年攻撃者に狙われている「ID基盤」に焦点を当て、その効果的な対策のポイントについてお話しさせていただきます。

登壇者

Rubrik Japan株式会社 執行役員 セールスエンジニアリング本部 本部長

中井 大士

Rubrikは、世界のデータを安全に保護することをミッションとしており、Zero Trust Data Security™で企業がサイバー攻撃、悪意のあるインサイダー、および業務の中断に対するビジネスの回復力を達成できるよう支援します。機械学習を活用したRubrik Security Cloudは、オンプレミス、クラウド、およびSaaSアプリケーション全体のデータを安全に保護します。

なぜ今、サイバーレジリエンス=復旧対策が重要なのか

はじめに「サイバーレジリエンス」という言葉についてご説明します。近年、様々な防御策を講じてもサイバー攻撃を100%防ぐことが困難であるという現実が明らかになる中で、万が一被害に遭ってしまった場合に、いかにして迅速かつ安全に事業を復旧させるか、という考え方が非常に重要になっています。これがサイバーレジリエンス、すなわち復旧対策です。

◆サイバーレジリエンスとは

サイバー攻撃などのセキュリティインシデントが発生することを前提とし、たとえ攻撃を受けても事業活動への影響を最小限に抑え、迅速に復旧・回復できる能力のこと。防御だけでなく、検知、対応、復旧のサイクル全体を強化する考え方を指す。

セキュリティへの投資は世界的に増加傾向にあるものの、残念ながらサイバー攻撃による被害は継続的に上昇しています。このような状況が、レジリエンス対策が強く求められる背景となっています。

私たちが国内のお客様から伺う復旧対策強化の理由は様々です。自社でインシデントを経験され、復旧に想定以上の時間がかかってしまったケースはもちろんですが、同業他社での長期停止事例を目の当たりにし、経営層から対策を求められるケースも増えています。

またビジネスに直結する要求も顕著です。例えば、金融業界などで策定されるセキュリティガイドラインでは、復旧に関する対策が明確に盛り込まれています。さらに、サプライチェーン対策の一環として、取引先から復旧対策の実施有無について確認や要求をされるケースも非常に増えています。これらの要求に応えられないことは、取引の停止など、直接的なビジネスリスクにつながりかねません。

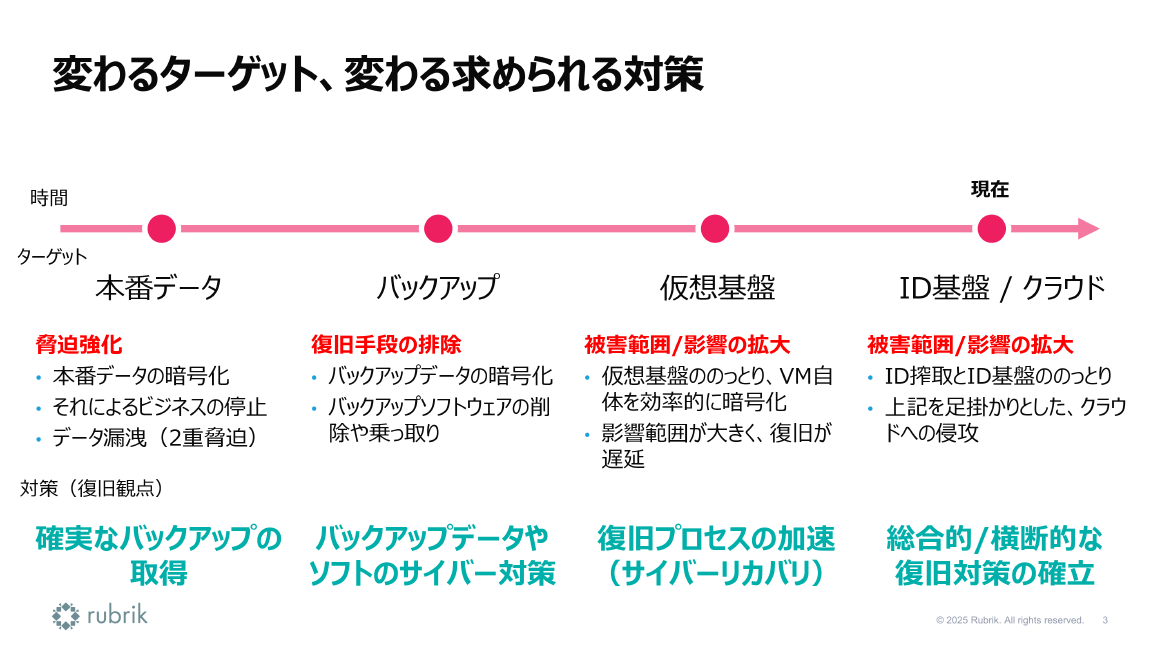

近年の攻撃ターゲットの変化と、求められるセキュリティ対策の進化

サイバー攻撃者の狙うターゲットは、時代とともに変化しています。それに伴い、私たちに求められる復旧対策も進化させていく必要があります。

過去の攻撃は、まず企業の「本番データ」そのものを暗号化し、事業を停止させるというものでした。これに対し、私たちは「確実なバックアップの取得」で対抗しました。

すると攻撃者は次に、復旧の要である「バックアップ」をターゲットにするようになります。バックアップデータやバックアップソフト自体を破壊したり乗っ取ったりして復旧手段を排除しようとするのです。これに対し、私たちはバックアップシステム自体を堅牢化する「サイバー対策」を施しました。

そして近年、攻撃はさらに深刻化しています。仮想化基盤全体を乗っ取り、効率的にVM(仮想マシン)を暗号化することで、被害範囲を飛躍的に拡大させました。影響範囲が広がることで、被害状況の把握や安全なリストアポイントの特定が困難になり、復旧が長期化するようになりました。これに対抗するためには、復旧プロセスそのものを加速させる「サイバーリカバリ」の考え方が求められるようになったのです。

そして現在、攻撃の矛先は「ID基盤」そして「クラウド」へと向かっています。Active Directory(AD)などのID基盤そのものを乗っ取り、それを足掛かりにハイブリッド連携しているMicrosoft Entra ID(旧Azure AD)にも侵攻する。ID基盤を掌握されると、認証を必要とするオンプレミス・クラウド上のあらゆるシステムが利用不能に陥る可能性があります。

◆ID基盤とは

企業のユーザーIDやパスワード、各システムへのアクセス権限を一元管理する中核的な認証システム。代表例はMicrosoft Active Directory (AD)やEntra IDなどで、「誰が」「何に」アクセスできるかを制御する組織全体の「関所」のような存在。乗っ取られると組織全体への不正アクセスに繋がりかねない。

もはや、特定のシステムだけを復旧できれば良いという時代ではありません。場所を問わず、総合的かつ横断的な復旧対策を確立することが、今まさに求められているのです。

サイバー被害からの復旧を阻む国内企業の課題

では、実際にサイバー被害に遭ってしまった国内企業は、復旧の際にどのような問題に直面しているのでしょうか。

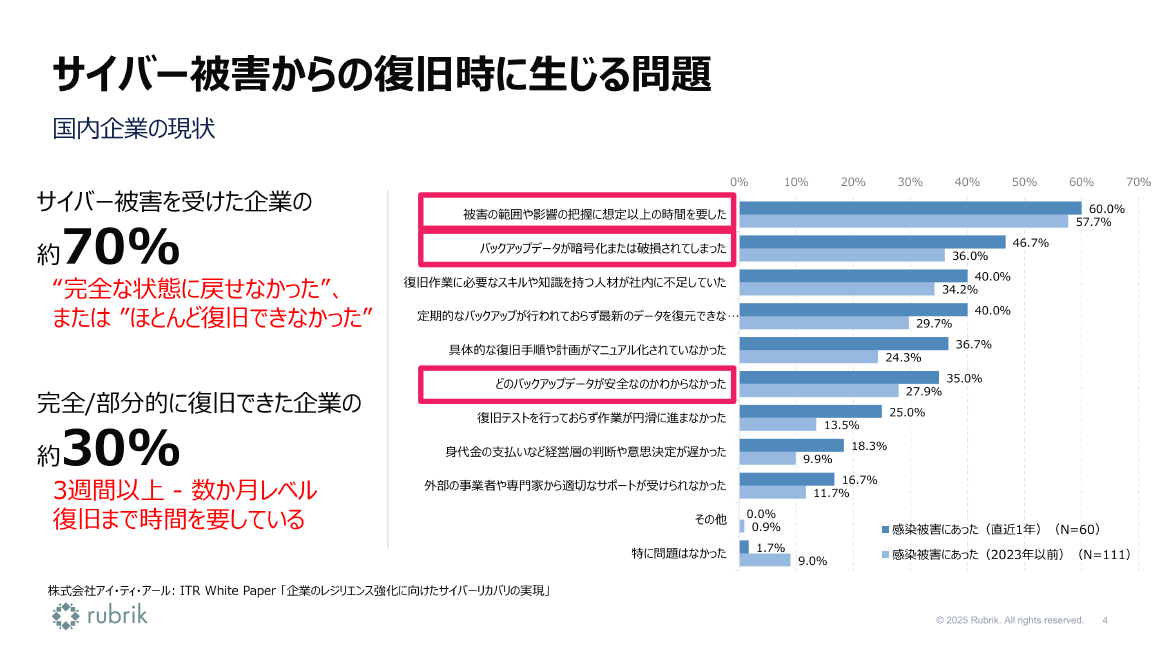

こちらは株式会社アイ・ティ・アール(ITR)様の調査レポートですが、非常に示唆に富む結果が示されています。サイバー被害を受けた企業の約70%が、「“完全な状態に”戻せなかった」または「“ほとんど”復旧できなかった」と回答しています。

そして、復旧できたと回答した残りの約30%の企業でさえ、復旧までに3週間以上、長い場合は数か月レベルの時間を要しているのです。

なぜ、これほどまでに復旧は困難なのでしょうか。アンケート結果の上位項目を見てみると、課題が浮き彫りになります。

-

被害の範囲や影響の把握に想定以上の時間を要した(約60%)

-

バックアップデータが暗号化または破損されてしまった(約47%)

-

どのバックアップデータが安全なのかわからなかった(約35%)

影響範囲が拡大する中で、どこまでが被害に遭っているのか、どのデータが安全なのかを特定することに多くの時間を費やし、結果として復旧が大幅に遅れてしまう。これが、多くの企業が直面する厳しい現実です。

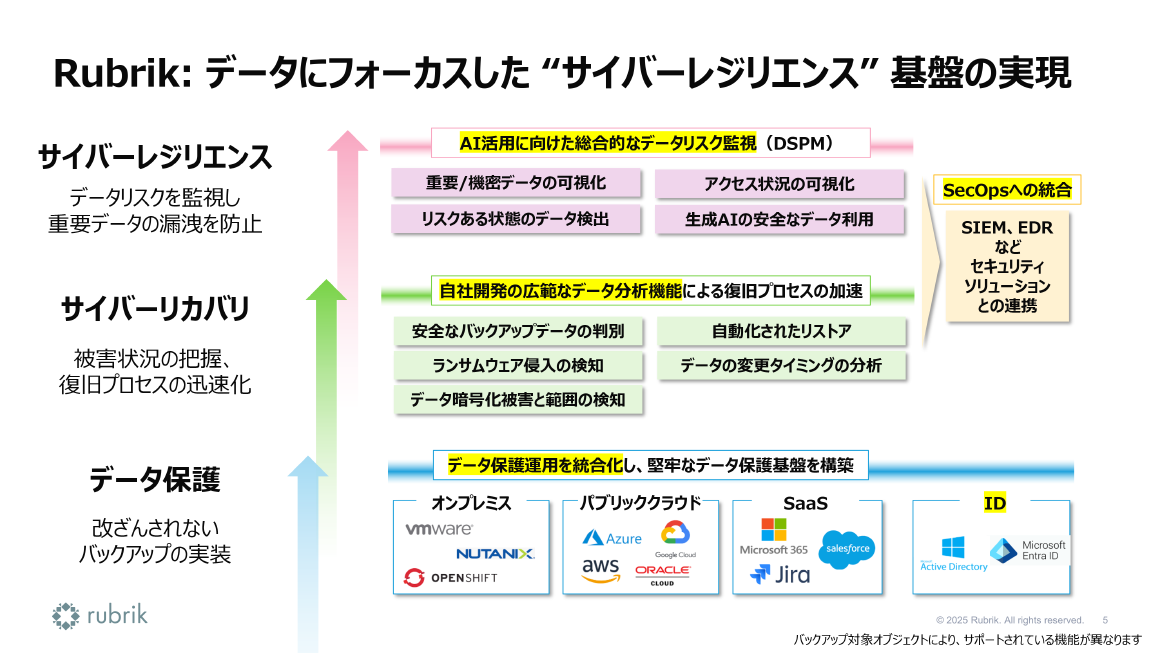

こうした課題に対し、私たちRubrikは創業当初からデータにフォーカスした「サイバーレジリエンス基盤」を提供しています。

土台となるのが、オンプレミスからクラウド、SaaS、ID基盤までを統合的に保護し、改ざん・破壊されないバックアップを実装する「データ保護」です。

その上で、バックアップデータを分析し、ランサムウェアの侵入痕跡や不正な変更を検知して復旧プロセスを迅速化する「サイバーリカバリ」。

さらに、重要データのリスクを常時監視し、セキュリティ運用(SecOps)との連携も実現する最上位の「サイバーレジリエンス」。このように、データ保護から復旧、そして予防的なリスク監視までを単一の基盤で提供しています。

今、最も狙われている「ID基盤」とそのリスク

様々なターゲットの中でも、今最も深刻な脅威に晒されているのが「ID基盤」です。Active Directory(AD)に代表されるID基盤への攻撃や乗っ取りは、ビジネスに致命的な影響を与えかねません。

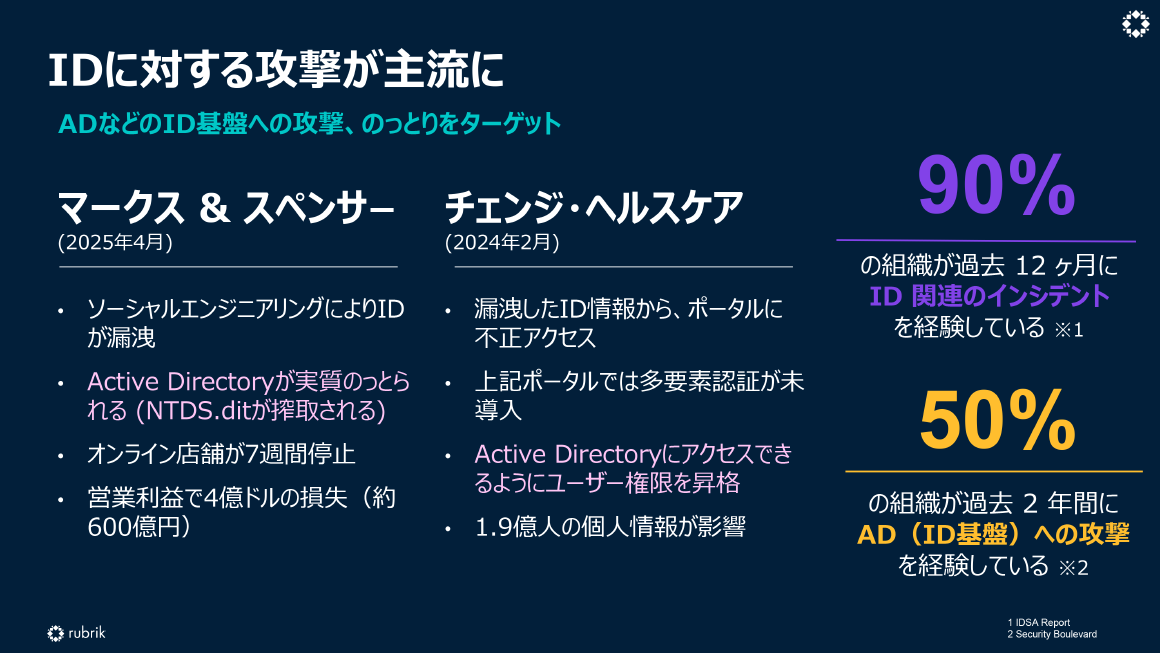

ここでは海外の著名な事例を2つご紹介します。

-

マークス&スペンサー(2025年4月)

英国の大手百貨店で、ソーシャルエンジニアリングによってヘルプデスク経由でID情報が漏えいしました。これを起点に侵入され、最終的にはActive Directoryのデータベース(NTDS.dit)そのものが搾取されるに至りました。結果としてオンライン店舗が7週間停止し、約600億円もの甚大な損失が発生しています。 -

チェンジ・ヘルスケア(2024年2月)

米国の医療関連サービス企業で、多要素認証が未導入だったポータルへの不正アクセスから侵入され、Active Directoryの権限を昇格されました。これにより、1.9億人分もの個人情報に影響が出たとされています。

これらの事例は氷山の一角に過ぎません。統計によれば、90%の組織が過去12か月以内にID関連のインシデントを経験し、50%の組織が過去2年間にADへの攻撃を経験しているというデータもあります。IDに対する攻撃は、もはや主流となっているのです。

従来の備えでは不十分なID基盤へのサイバー攻撃

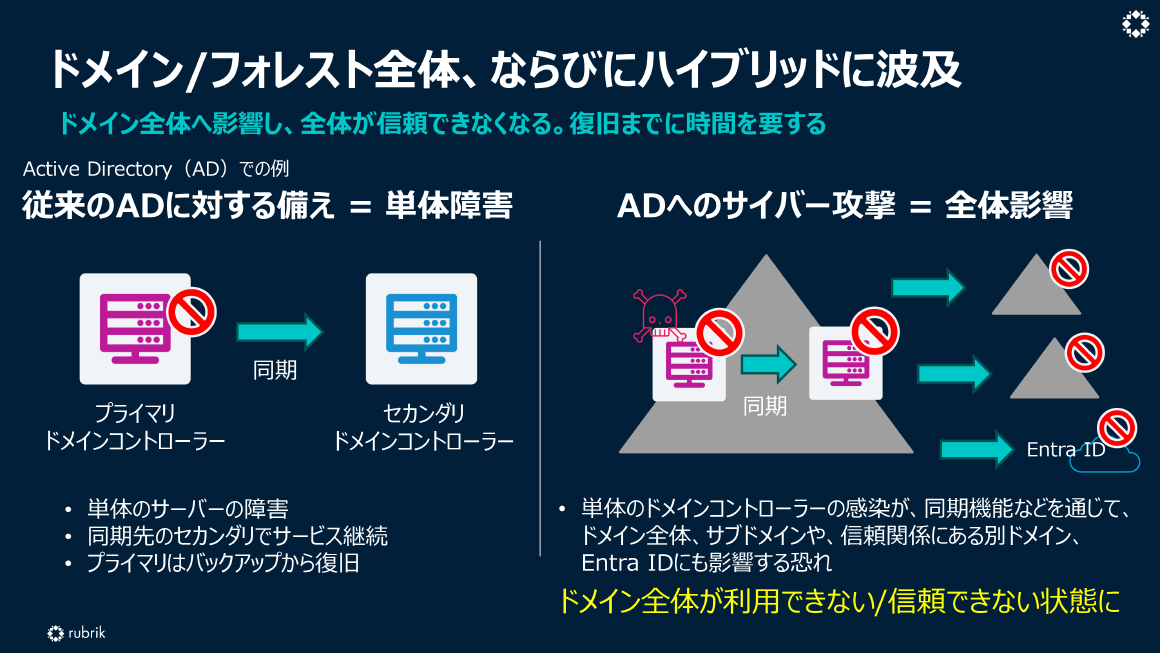

もちろん、皆様もID基盤の重要性は以前から認識され、対策を講じられてきたことと思います。従来、ADに対する備えは、単体のサーバー障害を想定したものでした。プライマリのドメインコントローラーに障害が発生しても、同期しているセカンダリのサーバーでサービスを継続し、その間にプライマリをバックアップから復旧する、という考え方です。

しかし、サイバー攻撃はこの前提を覆します。

攻撃者は、1台のドメインコントローラーに侵入すると、その同期機能や信頼関係を悪用し、ドメイン全体、サブドメイン、さらには信頼関係にある別のフォレストや、連携しているEntra IDにまで影響を瞬く間に拡大させます。

結果として、もはや単体のサーバーを復旧すれば済む話ではなく、ドメイン全体、フォレスト全体が利用できない、あるいは信頼できない状態に陥ってしまうのです。

こうなると、フォレスト全体の復旧、または汚染されていないクリーンな代替環境への再構築という極めて困難な作業が必要になります。

このADドメイン全体やフォレストの復旧は、Microsoft社が公開している手順を見ても分かる通り、ドメインごとに20以上の作業手順を要する、非常に複雑かつ時間のかかるプロセスです。手順を1つでも間違えれば最初からやり直しになるリスクもあり、復旧だけで数日を要することも珍しくありません。

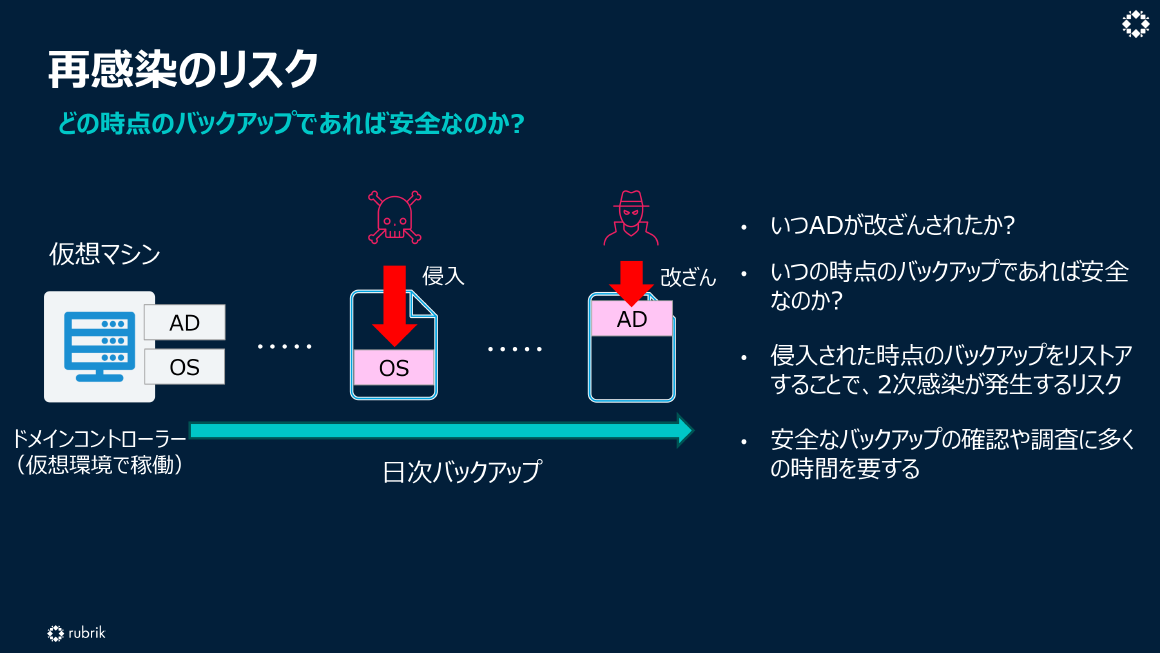

さらにサイバー攻撃からの復旧で問題になるのが「どの時点のバックアップを使えば安全なのか?」という点です。ADが改ざんされた直前のバックアップをリストアしたとしても、その時点で既にOSレベルではマルウェアに侵入されていたら、復旧した環境で再び感染が拡大する「再感染」のリスクがあります。侵入された時点まで遡って復旧する必要があるものの、その正確なタイミングを特定するのは非常に困難です。

Rubrikが提供するID基盤のサイバーレジリエンス対策

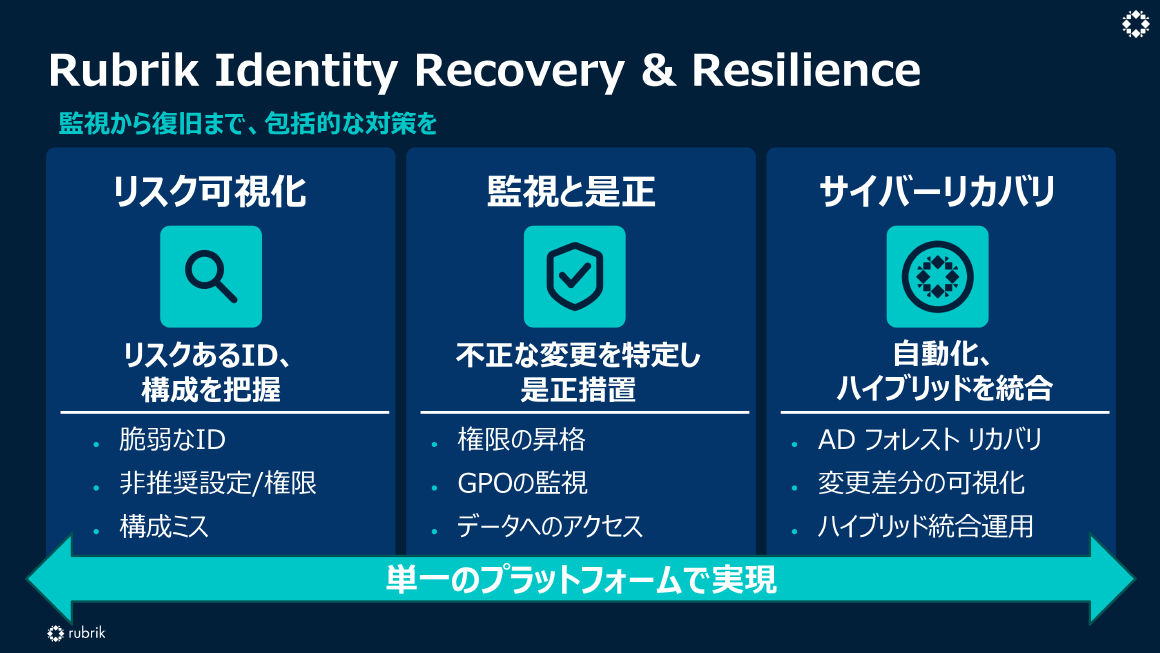

こうした複雑で困難なID基盤の復旧に対し、私たちRubrikはサイバー被害を想定した包括的なソリューションを提供しています。それが「Rubrik Identity Protectionソリューション」です。

これは、Active Directory、Microsoft Entra ID、そしてOktaといった主要なID基盤を、単一の管理基盤から統合的に保護・復旧するためのソリューションです。大きく分けて2つの機能で構成されています。

Identity Recovery(復旧)

これは、攻撃によって破壊されたID基盤を、安全かつ早期に復旧するための機能です。

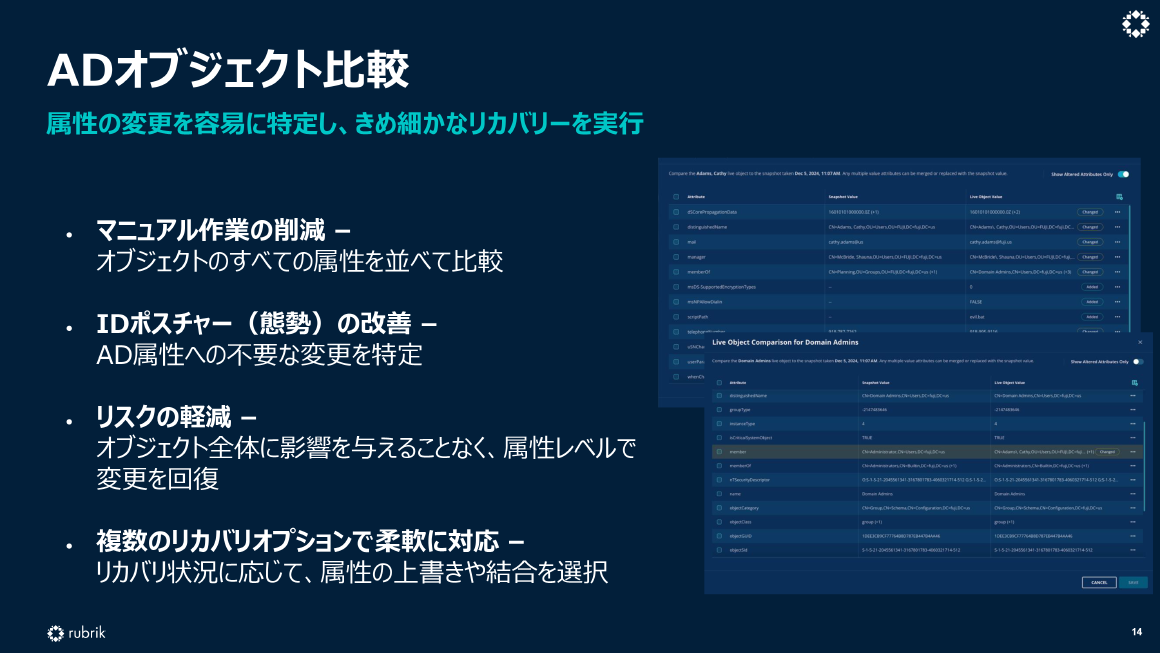

1. ADオブジェクト比較

現在のADの状態と過去のバックアップのスナップショットを比較し、どのオブジェクトが、いつ、どのように変更されたのかを可視化します。これにより、悪意のある変更が行われる直前の、安全な復旧ポイントを正確に特定できます。

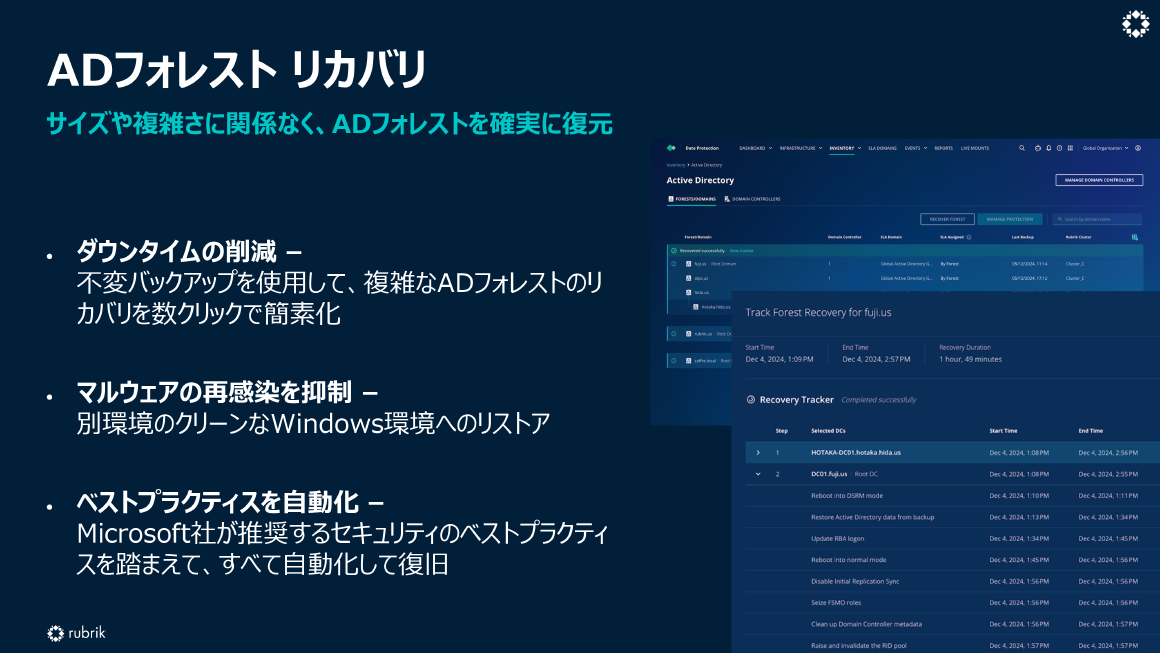

2. ADオブジェクト比較

Microsoft社が推奨する複雑な復旧手順を完全に自動化します。数クリックの簡単な操作で、既存環境またはクリーンな新規環境へ、フォレスト全体を迅速かつミスなく復旧させることが可能です。通常であれば数日かかるプロセスを、環境にもよりますが数時間レベルにまで短縮できます。

3. Identity Resilience(監視と是正)

こちらは、そもそも攻撃の被害に遭わないように、あるいは被害を早期に検知・対処するための機能です。

-

リスクの可視化と監視:準リアルタイムの監視とバックアップデータの分析を組み合わせ、攻撃の兆候や不正な変更を検知します。「特権グループに意図しないユーザーが追加された」「グループポリシーオブジェクト(GPO)が変更された」といったインシデントを即座にアラートします。

-

事前の是正:ベストプラクティスに反するリスクのある設定(例:多要素認証が無効、長期間パスワードが変更されていない特権アカウントなど)を特定し、攻撃を受ける前に是正を促します。

攻撃ライフサイクル全体をカバーする包括的なアプローチ

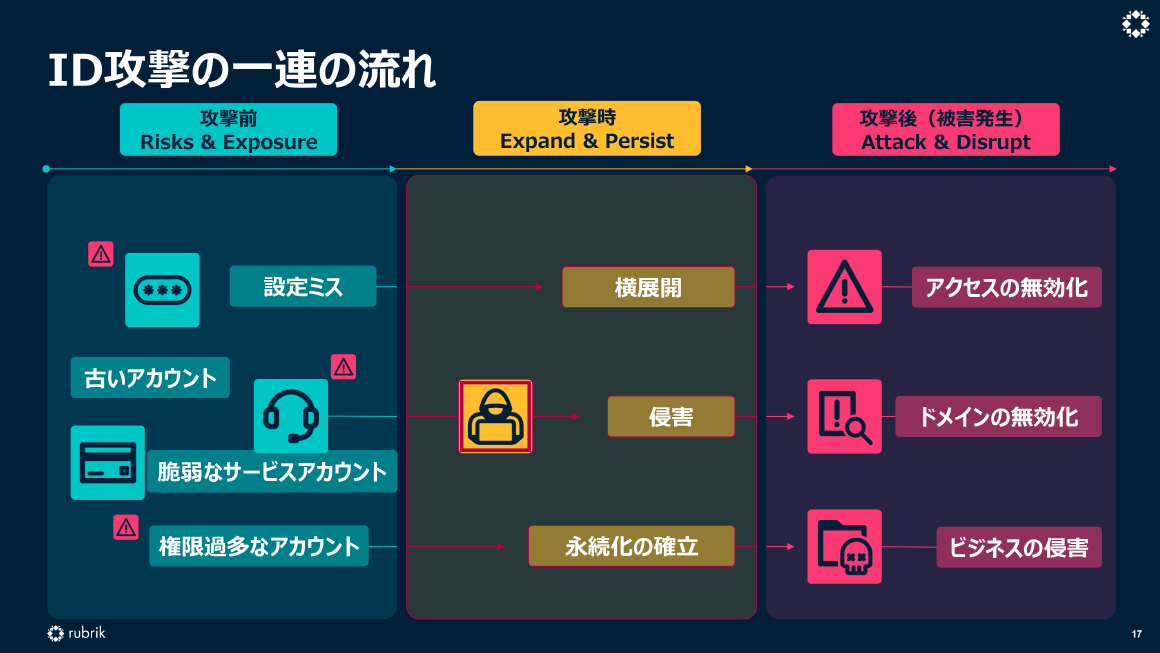

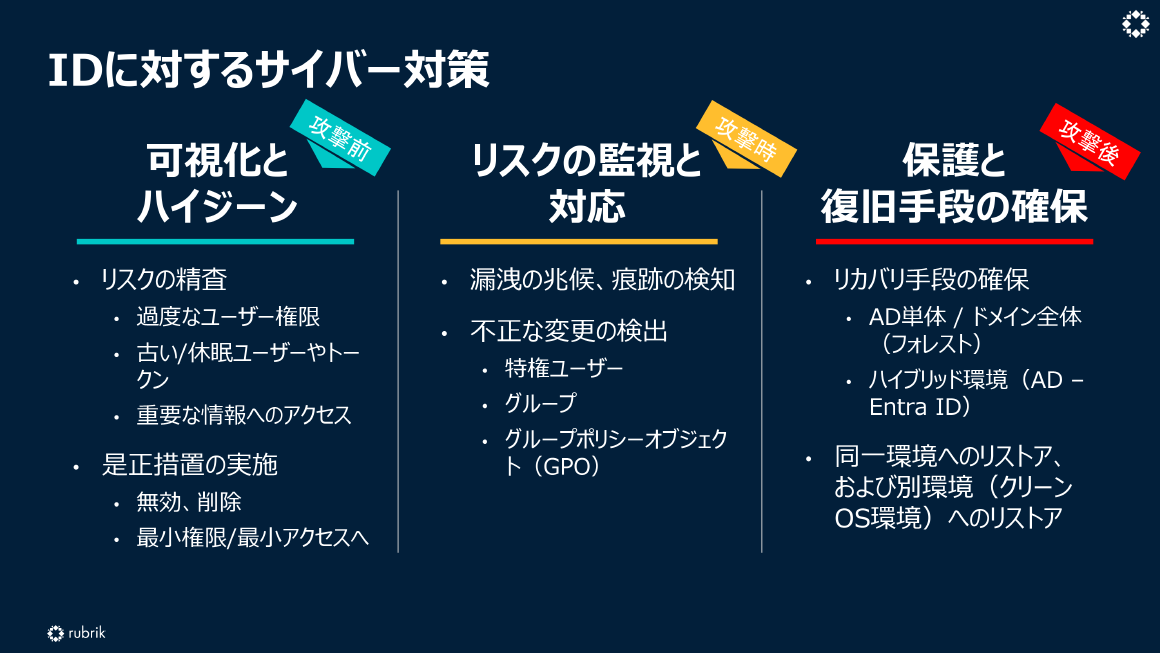

サイバー攻撃は、「攻撃前」「攻撃時」「攻撃後」という一連のライフサイクルで捉える必要があります。

-

攻撃前(Risks & Exposure)

設定ミスや脆弱なアカウントといったリスクの洗い出しと是正(ハイジーン)が重要です。 -

攻撃時(Expand & Persist)

不正な変更などの兆候をいち早く検知し、対応することが求められます。 -

攻撃後(Attack & Disrupt)

被害が発生してしまった際に、いかに迅速に復旧手段を確保し、実行するかが鍵となります。

RubrikのIdentity Protectionソリューションは、これら攻撃ライフサイクルのすべてを、単一のプラットフォームで包括的にカバーできる点がユニークな価値だと考えています。

もちろん、監視や是正については既にお使いのソリューションがあるかもしれません。その場合はリカバリ機能だけをご利用いただくことも可能です。ID基盤の復旧、そしてリスク監視のソリューションとして、皆様の頭の片隅にでも留めておいていただけますと幸いです。

本日は、数ある復旧対策の中でも特にID基盤にフォーカスしてお話しさせていただきました。ID基盤の復旧対策をはじめ、サイバーレジリエンスに関する疑問やご相談がありましたら、ぜひRubrik Japanまでお気軽にお問い合わせ下さい。

【登壇企業】

Rubrik Japan株式会社

https://www.rubrik.com/ja

Rubrikは、世界のデータを安全に保護することをミッションとしており、Zero Trust Data Security™で企業がサイバー攻撃、悪意のあるインサイダー、および業務の中断に対するビジネスの回復力を達成できるよう支援します。機械学習を活用したRubrik Security Cloudは、オンプレミス、クラウド、およびSaaSアプリケーション全体のデータを安全に保護します。