投稿:2025/04/24

更新:2025/10/21

SASE、Verona、ぶっちゃけどうなの?

高本

VeronaSASEの事業責任者をしております、網屋の高本と申します。

今回はセキュリティリサーチャーとして活躍されているSBテクノロジーの辻さんをお招きして、「SASE、Verona、ぶっちゃけどうなの?」というテーマで、SASEやVeronaを深掘りしていきたいと思います。

辻氏

皆さんこんにちは。SBテクノロジーの辻です。もともとセキュリティ診断やペネトレーションテストを10年以上従事してまして、今は事件・事故のリサーチをして、「どういう攻撃だったのか」「何が教訓となるのか」を分かりやすく伝える活動をしています。あと「喉元過ぎれば熱さ忘れる」にならないよう、なるべく記憶に残るような発信をしてます。今日はよろしくお願いします。

登壇者

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘

セキュリティ技術者として、SI企業で侵入テストや情報システムの脆弱性診断に従事。官公庁や民間企業向けに多くのセキュリティ診断を行う。2014年にSBテクノロジー入社後、診断事業に携わる傍ら、エヴァンジェリストとして情報発信を強化。現在はリサーチャーとして国内外のサイバーセキュリティ動向を調査・分析し、脅威情報を発信。講演・執筆・メディア出演など、普及・啓発活動にも精力的に取り組んでいる。

登壇者

株式会社網屋 Verona事業責任者

高本 良

執行役員兼セキュリティプロダクト事業部 Network All Cloud部 部長。クラウドセキュリティとネットワークインフラのインテグレーション経験を活かし、運用負担を軽減しつつ高セキュリティを実現する フルマネージドSASE「Verona」の立上げと展開を牽引。多くの企業のネットワーク変革を支援。

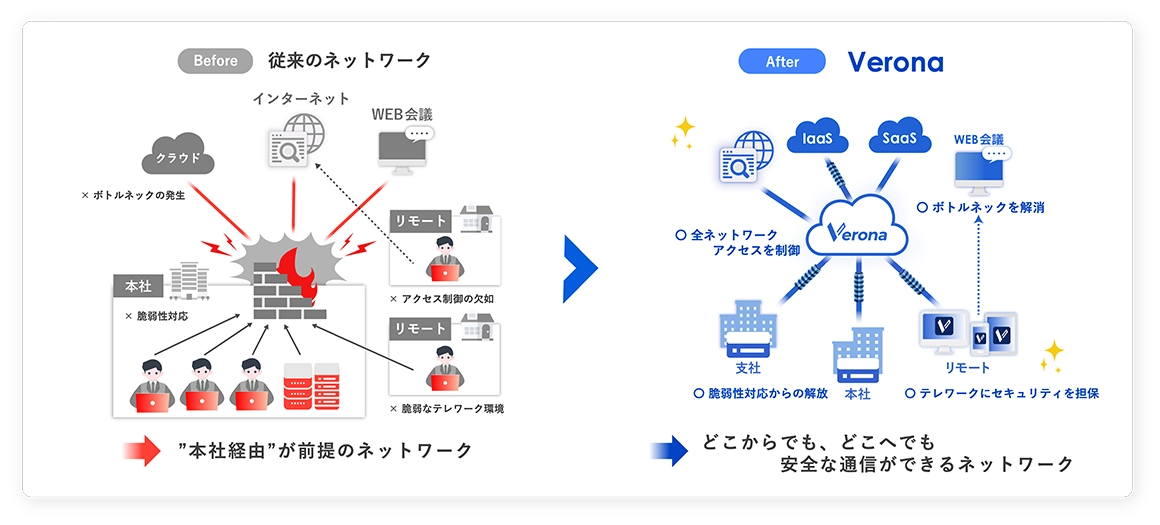

まずは従来のネットワーク構成の課題

高本

では早速ですが、SASEというものについてお話しする前に、従来のネットワーク構成がどうなっているかを共有させてください。Veronaの概要資料もあるので、そこを見ながら説明します。

高本

従来型ネットワークアーキテクチャだと、本社や拠点、リモート環境を閉域網とかVPNでつないで、インターネットアクセスは本社のUTMを経由させる──という構成が一般的ですよね。

ただ最近は、リモートアクセスVPN自体が攻撃対象にされてしまったり、VPN機器の脆弱性対応が大変だったり、認証強度が不十分で内部ネットワークに侵入されたりと、課題が多くあります。さらにWeb会議やクラウドサービスが増えているので、本社のUTMにトラフィックが集中しちゃうんですね。結果として通信遅延が起きるとか、運用負荷が高いという事例が増えています。

辻氏

そう、まさに今おっしゃった通りで、VPNっていわゆる“エッジデバイス”で外とつながっている機器ですよね。警察庁の資料やベンダーのレポートを見ても、狙った攻撃被害が多いって出てるんですよね。僕もいろんなリサーチをしてるんですけど、思った以上に境界部分を攻撃してくるケースが多いなぁって印象です。

SASEの登場──トラフィック集中と脆弱性管理を解消

高本

こうした課題を解決しようと出てきたのがSASE(SASE)です。

SASEなら、

-

太いバックボーンで集中トラフィックをさばく

-

VPN機器などの脆弱性管理から解放される

-

マイクロセグメンテーション(セグメント細分化)が導入しやすい

といった利点を得られます。

次に、うちの「VeronaSASE」の概要を話しておきますね。Verona自体はマネージドサービスなので、企業さん自身がVPN機器やUTMなどの脆弱性対応を頑張らなくてもいいんです。リモートユーザーや拠点間の通信制御、マイクロセグメンテーションによる内部のアクセス制限なんかも設定できます。

では辻さん、SASEそのものについてどんなふうに感じてます? 必要だと思われます?

辻氏

うーん、正直言うとケースバイケースですよね。もちろん「境界防御にはもう無理がある!」って組織がSASE導入して、めちゃくちゃ活用してるケースも聞きますし。一方で「いや、うちの環境だと合わないんじゃ?」って悩んでる組織もあると思うんですよ。

辻氏

ただ、リモートワークが普及して拠点も端末もあちこち散らばった状態で、攻撃ポイントが増えてるのは確かです。 特に僕が注目してる脅威の一つに、インフォスティーラーっていう情報窃取に特化したマルウェアがあって。端末に保存されている認証情報を盗んで、それを利用してVPNだったりクラウドサービスに侵入しちゃうんです。最近はクラウドがやられるとめちゃくちゃ大変ですからね。そういうのを防ぐためには、一つのドームみたいな保護下に社員や拠点を全部入れて、セキュリティレベルを底上げしてしまうのがいいのかなっていうのは思いますね。

ただもちろん、導入するにはお金の話や、合う合わないの話は絶対ありますし、そこはちゃんと自社の状況を見極める必要があると思います。「これ入れれば万事OK!」みたいな銀の弾丸はないですし。とはいえ、今SASEってよく耳にするし、セミナーも盛況ですから、それだけ期待は高いんだろうなぁって感じます。

マネージドサービスとしての「Verona SASE」

高本

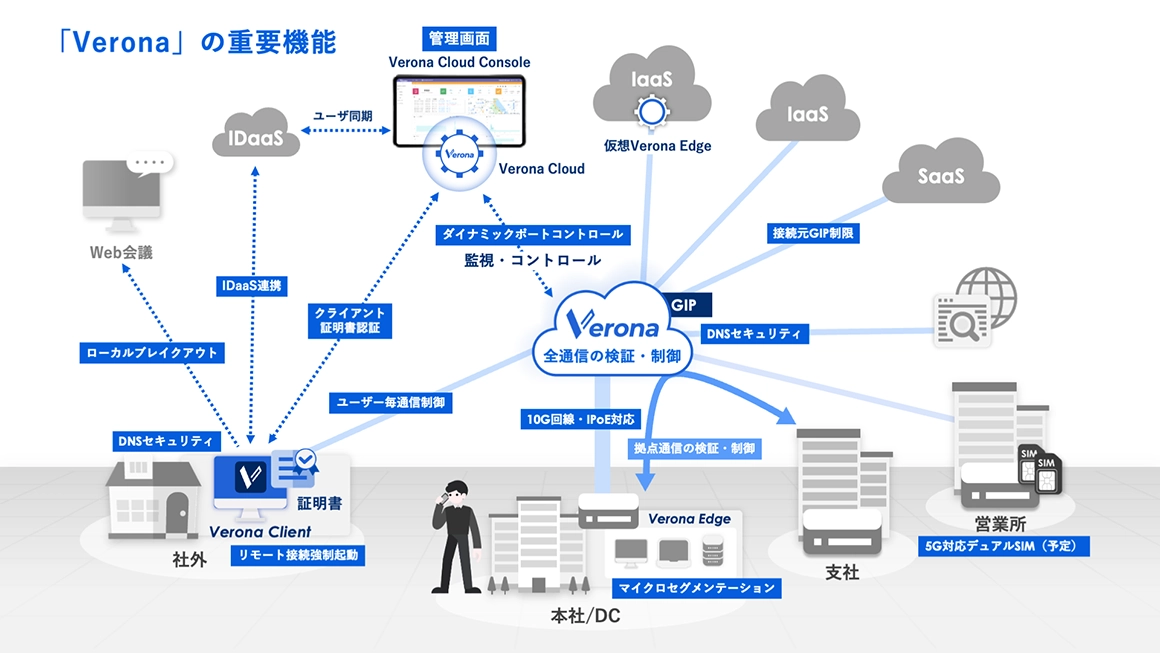

次にVerona SASEですが、Veronaの機能の概要を1枚にまとめたものを用意しました。こちらを見つつ説明すると、まずそもそもVeronaというサービス自体はマネージドサービスなので、お客様が脆弱性管理から解放されるというメリットがあります。

高本

他にもリモートユーザーごとに通信制御だったり、拠点間の通信制御、マイクロセグメンテーションなどを導入可能です。あと証明書によるデバイス識別だったり、IDaaSとの連携によるセキュリティ認証基盤の統合も可能です。あとは集中するトラフィックをさばくこともできます。通信の可視化、DNSセキュリティ、アンチマルウェアなどの機能ももちろん有しています。

VeronaはVPN機器を“完全に”不要にする?

高本

ではVeronaについて、僕から一通り説明しましたが、辻さん的に「ちょっとここどうなの?」みたいなポイントってありますか?

辻氏

まず、このVeronaSASEを導入したら、これまで企業が持ってたVPN機器とかUTMとか、いわゆる“エッジデバイス”ってもう不要になるんですか?

高本

そうですね。リモート接続のゲートウェイは全部Verona側で用意するので、お客様でVPN機器を買う必要はなくなります。運用も当社がやりますから。

パッチ管理からの解放という大きなメリット

辻氏

なるほど、そしたらVPN機器の「パッチ当てどうする?」って話から解放されますね。あれ、パッチ当てが遅れたら攻撃されるリスクがめちゃめちゃ高いじゃないですか。僕もレポートとか見てますけど、Verizonが毎年出しているDBIRの2024年版(https://www.verizon.com/business/ja-jp/resources/reports/dbir/)によると、パッチを30日以内に当てられる組織っていうのは大体15%ぐらいしかいないらしいんですね。

でも、脆弱性が公表されてから1ヶ月以内に攻撃が来るのなんてザラです。。VPN機器だと、認証突破されると、その内側に入れますよね。厄介なのはパッチを当てるまでにバックドアを仕掛けられたりとか、パスワードを抜かれるケース。その場合パッチを当てても別の入り口ができてしまっているので永続的に侵入されちゃうわけです。そうなると脆弱性対策っていうのはパッチを当てる前に「すでにやられていないか」を調べないといけないわけですよね。ログが必要だったりとか専門的な知識が必要なので大変です。だったら、「パッチを当てる作業」を丸ごとVeronaに肩代わりしてもらえる部分に関しては、そりゃ楽だなぁと思いましたね。

アクセス制御とメンテナンス体制、責任分界点は?

辻氏

で、次に気になるのが「アクセス制御」ですね。これも僕が結構気にしていて、最近世の中ではASM(Attack Surface Management)という言葉が溢れていて、「効果あんのかないのか」みたいな議論もあったりするかとは思うんですが。メンテナンスか何かでポート全開にしちゃって、普段は閉じてるからパスワード弱くても大丈夫…と思いきや、それをうっかり放置して10日後には攻撃されました、みたいな話あるじゃないですか。そういう“開けっぱなし”ってVerona導入してたら防げるんですか?

高本

はい。Veronaのマネージド基盤を通してすべての通信を制御しているので、お客さまが勝手にポートを開けるような事態は起こりません。もし社内サーバーをメンテナンスする場合でも、必ずVeronaの認証基盤を通って入ることになるので、ポートが全開になってしまう心配もないですね。

辻氏

わかりました。で、網屋でメンテナンスをするとおっしゃってましたけども、その脆弱性だとか設定内容となると、設定も御社で行うのかなと思います。この場合の「責任分界点」というのがあるじゃないですか。

ここまで例えばクラウドだったら「OSのところまでは、もしくはデフォルトで入っているソフトウェアに関しては我々がアップデートをきちんとします。お客様は考えなくていいです」と。とはいえ、追加で入れたサーバーソフトウェアだったりとか、Webアプリケーションだったりとか、その辺の分界点みたいなものはこの製品サービスにはあるんですか?

高本

今回のご提供するSASEの基盤の中に関しては、全てお客さんはノータッチで、当社が運用管理・バージョンアップまで含めて対応します。一方、お客様が別途用意している、例えばSaaSとかIaaSに関しては、当社の範囲外なのでお客様の方で運用メンテナンスしていただきます。

サプライチェーンリスクへの対策は万全か?

辻氏

なるほど。じゃあVerona自身のメンテナンスはどうやってるんですか? それも御社でリモートからやってるのでしょうか?

高本

そうです。すべてクラウド経由で当社がアップデートをかけたり、設定変更をしたりしてます。

辻氏

ということはVerona本体を管理する端末が御社の側にあって、それを使って遠隔でメンテナンスする、というイメージですかね。で、お客さま側は触らない、と。

高本

その通りです。お客さまに代わって当社が全部やるという体制ですね。

辻氏

じゃあ、それこそサプライチェーン攻撃みたいな感じで、もし網屋さんがやられたら一網打尽…じゃないですか。

"網"屋だけに...

いやすみません。思いついちゃったんでどうしても言いたくなりました。

でも実際、MSP(マネージドサービスプロバイダ)をハブにして攻撃される事例ってありますよね。そこはどうなんでしょう?

高本

はい、そこはめちゃくちゃ気をつけています。VeronaSASEはマルチテナント方式ですが、それぞれのお客さまのネットワークは分割していて、同じ基盤でもお互いの通信が混ざらないように設計しているんです。

あと、当社が設定を行うときも、お客さまのネットワークの中に直接入りこむわけじゃなくて、クラウドセンターから「設定を書き換える」専用のポートを通じてしか触れません。なので横から侵害を受けるリスクは極力排除できています。

辻氏

なるほど。じゃあオフィスの1台がやられても、Veronaを管理するセグメントにはいけないと。

マイクロセグメンテーション的に完全に分けてるわけですね。

あと、インフォスティーラーの話として、仮にリモートワークで使ってる端末が感染しても、攻撃者が認証情報を盗んで社員になりすますのが難しい仕組みになってるんですか? たとえば、クッキーを丸ごと持っていかれたらログイン後の画面にすっ飛ぶとか、証明書が盗まれたら端末を乗り換えられるとか。こういうのって怖いじゃないですか。

高本

はい。Veronaでは端末証明書方式を採用しているんですが、証明書が端末+ユーザーIDとガチッと紐付いているんです。端末が違うだけでも通らないし、ユーザーが違ってもダメ。両方合致しないと使えません。

辻氏

ああ、それなら攻撃者が証明書だけ抜いても別端末じゃ使えない。じゃあ2要素認証よりも厳しい感じですね。

いやー、全部打ち返してきますね(笑)。

よく分かりました。じゃあやっぱり気になるのは、最後「金額」ですね。セキュリティ製品って高いイメージがあるじゃないですか。なんかこう、車買いに行って「普通のワンボックス欲しいんです」って言ったら「高級セダンしかありませんけど?」みたいな。

それで何百万とか何千万とか平気で言われるみたいな印象があります。

…VeronaSASEもお高いんでしょう?

高本

いや、それがですね、業界的には確かにSASEって高い傾向なんですが、VeronaSASEはかなり安価で提供できてるんですよ。

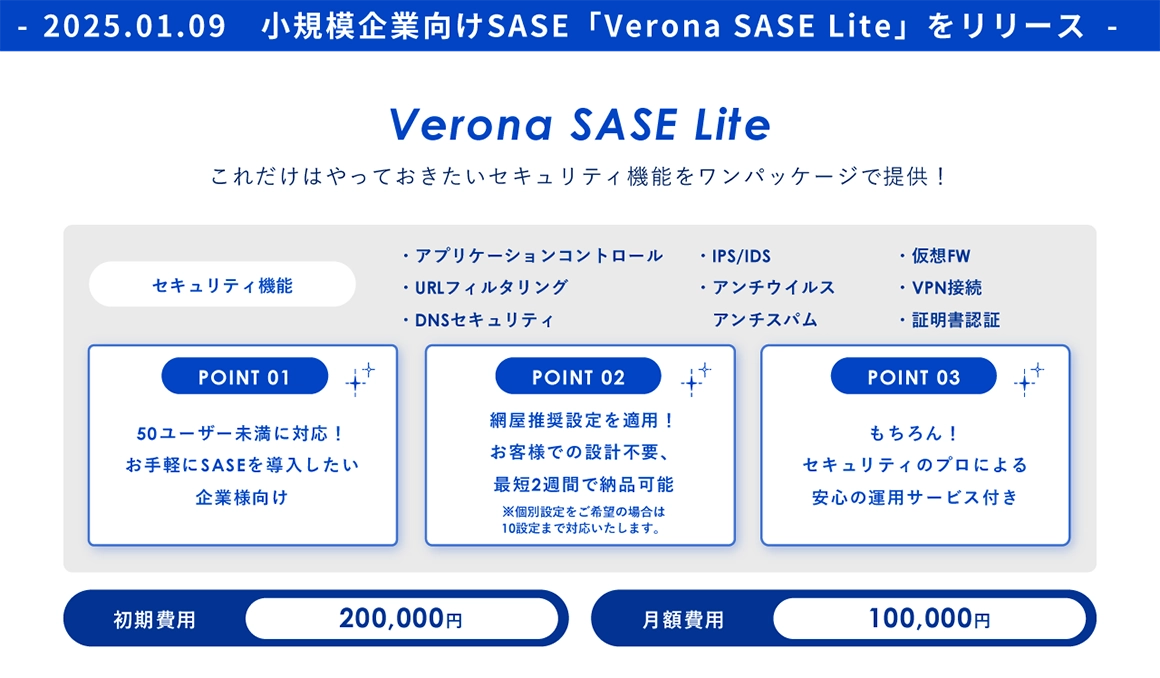

だいたい従来の製品の1/3〜1/2ぐらいの価格帯です。さらに最近「ライト」というプランを出したんですが、これだと月額10万円ちょっとくらいから始められる場合もあります。

辻氏

ほう。安い。どういう縛りなんですか? ライトって。

高本

50名以下の組織向けですね。機能はほとんどフルセットなんですが、ユーザー数が少ない前提なのでかなりコストを下げてます。

辻氏

なるほど。よくあるパターンだと「100ユーザーしかいないけど、1000ユーザー単位で買わないとだめです」みたいなのがあって、「いやいや、900ユーザー分ムダやん!」みたいになるじゃないですか。そういうのがないなら、だいぶ始めやすいですね。

導入の仕方──一気に入れ替える?部分導入はあり?

辻氏

では導入時のステップについても聞きたいんですけど、ネットワークって結構大がかりじゃないですか。一気に全部置き換えるんですか?

高本

たいていは一括で「ドーンと全部」ってパターンが多いですね。ただ、拠点数が多い大企業さんは段階的に進めていきます。最終的には全拠点、全ユーザーを同じSASE基盤に乗せることで、ネットワークの保護を均一化するんです。

移行が大変な場合は、うちのプロフェッショナルサービスが導入コンサル的に支援します。

辻氏

なるほど。EDRとかだと「重要部署だけ先に入れてあとで拡大」とかもありますけど、ネットワークは1個の塊なので、確かに全部まとめて平準化するほうが安心ですね。中途半端に残すと、そこが狙われちゃいますし。

保護できない範囲──DMZサーバーはどうする?

辻氏

あと僕、気になるのがDMZとか外部公開してるサーバーはどうなるの?ってところです。メールサーバーとかWebサーバーとかって社内ではなく、ネットの外に開く感じですよね。そこはSASEの管轄に入るんですか?

高本

基本的にはVeronaのSASEで完結するのはリモートアクセスとか拠点間通信がメインで、外部公開サーバーに関しては依然としてWAFとかファイアウォールが必要ですね。DMZをどう管理するか、というのは従来どおりお客さま側でやってもらうケースが多いです。

辻氏

なるほど。やっぱり外部公開分は別のソリューションも必要、と。

「Verona、ぶっちゃけどう?」

高本

ありがとうございます。では最後に率直なところを。辻さん、VeronaSASEってぶっちゃけどう思いますか?

辻氏

ぶっちゃけ、安く提供できるのはすごくありがたいですよね。セキュリティは「お金のあるとこだけが享受できるもの」みたいになってるの、やっぱよくないじゃないですか。

あと、「最低ロットが50ライセンスから」とかであれば、小規模の企業さんでも導入しやすい。運用を全部任せたいところにとっては、フルマネージドなのも魅力だと思います。

ただ、もちろん会社ごとに「そもそもクラウドに出せないシステムがある」「こういう構成は合わないかも」とか、いろいろ事情はあるでしょうから、他社のサービスとかオンプレ構成とも比較しつつ検討してみるのがいいかと。僕の印象としては「安く・簡単に導入したい」なら全然アリなんじゃないかなと思います。

高本

ありがとうございます! まさに「運用に不安がある企業ほど、フルマネージドなSASEを選んでほしい」というのが僕らのメッセージでもあります。そう言っていただけると嬉しいです。

では本日はここまでということで。辻さん、本当にありがとうございました! SASEやVeronaについての生々しいお話を聞けて、皆さんのセキュリティレベル向上に役立てば幸いです。

辻氏

こちらこそ、いろいろ聞けて面白かったです。ありがとうございました。