投稿:2025/04/24

更新:2026/01/06

今更聞けないゼロトラストの基礎理論

※本記事は、2025/4/18開催『Verona Summit 2025』で配信された講演内容を元に、イベントを主催した網屋側で講演内容を書き起こしたものです。

今回は「今さら聞けないゼロトラストの基礎理論」というテーマです。

「ゼロトラスト」という言葉、皆さんも耳にするようになって久しいかと思います。しかし、意外なことに、まだ多くの組織で導入が進んでいない、あるいは導入が不十分な状況なのではないでしょうか。

そして、私が最も懸念しているのは「導入したつもり」になっているケースです。そこで今回は、ゼロトラストがなぜ登場したのか、その目的は何なのか、そして何をもって「ゼロトラストが実現できた」と言えるのか、その基礎を学んでいただきたいと思います。

講演者

多摩大学 客員教授

西尾 素己

幼少期より世界各国の著名ホワイトハットと共に互いに各々のサーバーに対して侵入を試みる「模擬戦」を通じてサイバーセキュリティ技術を独学。2社の新規事業立ち上げの後に、国内セキュリティベンダーで基礎技術研究に従事。大手検索エンジン企業を経てコンサルティングファームに参画。多摩大学、東京大学、Pacific Forumにも在籍し、サイバーセキュリティを学術、経済、安全保障の3つの視点から分析し、官学民へ支援を展開する。

【ランサムウェアとLOTL】いまの攻撃、実はこんなに手強い

現在のサイバー攻撃を理解する上で最も重要なキーワードの一つが「LOTL(Living Off The Land)」。後ほど詳しく説明しますが、

現在の先進的なサイバー攻撃のほとんどが、このLOTLの手法を用いています。そして、重要なのは、もはや「EDR(Endpoint Detection and Response)を導入していれば安心」という時代は終わったということです。これが、ゼロトラストが必要とされる大きな理由の一つと言えます。

【ランサムウェアの現状】身代金の支払いで解決できない

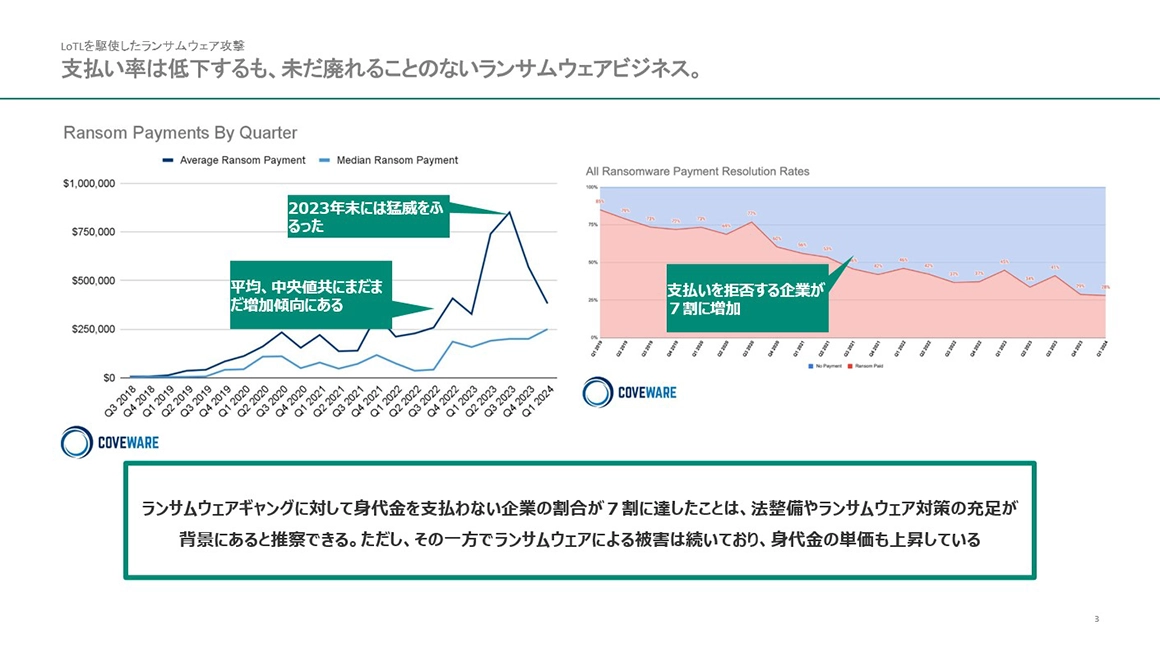

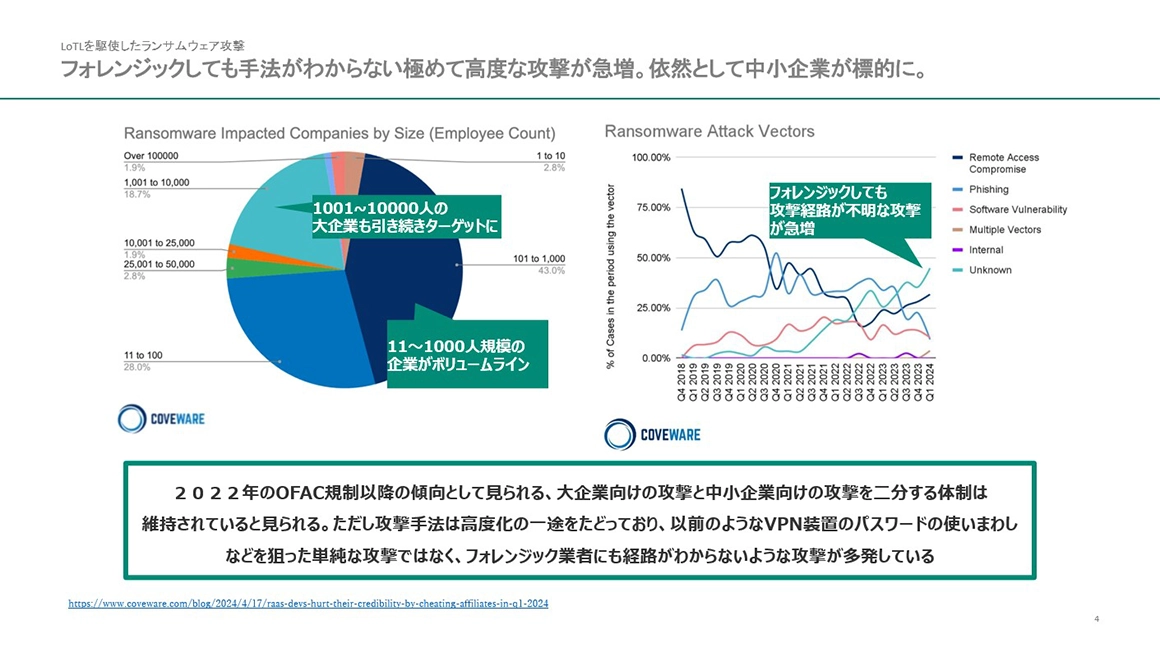

次に、依然として猛威を振るっているランサムウェア攻撃の現状について、最新のデータをもとに見ていきます。

下記のグラフの右側、赤い部分が身代金を支払った企業、青い部分が支払わなかった企業を示しています。横軸は時系列です。

2018年頃までは、約8~9割の企業が身代金を支払って解決していました。しかし、現在ではこの状況が完全に逆転し、身代金を支払う企業は2~3割程度にまで減少しています。残りの企業は支払わない選択をするようになったということです。

これを見て「(身代金を支払わずに済むのなら)良い時代になった」と思われる方がいるかもしれません。確かに、米国のOFAC規制などにより、身代金の支払いが企業の評判を大きく損なう行為になったという側面はあります。

しかし、見方を変える必要がある、と私は思っています。皆さんは「身代金を支払わなくてもよくなった」わけではないのです。被害は依然として発生しています。

つまり「身代金を支払って解決したくても、支払えない状況になってしまった」ということ。

以前は、要求された額を支払えばシステムが復旧する可能性がありました。しかし今は、支払ったとしても復旧する保証はなく、そもそも支払うこと自体が大きく企業のレピューテーションリスクとなる可能性がある状況になっています。例えば、売上1000億円の企業が、ある日突然システムを全てダウンさせられ、1000万円の身代金を要求されたとします。事業が停止して発生する損失よりも遥かに身代金の方が少ない。事業継続を考えれば払いたい金額かもしれません。しかし、法的・倫理的、その他様々な制約から身代金を素直に支払うわけにもいきません。そして、これに加えてシステムの十分なバックアップも取れていないような状況だったとしたら…

あなたがもしこの会社の経営者だった場合、どのように感じるでしょう?

侵入ルート不明な“アンノウン”が示す攻撃者の進化

では次に、身代金の支払いが減ったことで、ランサムウェア攻撃グループは衰退しているのかという点です。

答えは「No」です。

左側のグラフ(被害額の中央値・平均値)が右肩上がりであることからも、それは明らかです。その要因の一つは、攻撃対象を選ばない点にあります。大企業、中小企業、そして個人に至るまで、見境なく攻撃を仕掛けています。

しかも、その攻撃は単なる「ばらまき」ではありません。漏洩したIDとパスワードを使った総当たり攻撃のような単純なものでもなくなってきました。

それを示すのが、右側のグラフ(侵入経路の変化)です。2018年頃に最も多かった侵入経路(紺色)は、漏洩パスワードの利用など、比較的単純なもの。しかし、現在トップとなっている水色の部分は「アンノウン(Unknown)」、つまり原因不明です。

この「アンノウン」の正体を探る中で、私は「リビング・オフ・ザ・ランド(LOTL)」という手法に行き着きました。約5年前から急速に広まってきた近頃の先進的な攻撃手法です。

「その場でなんとかする」攻撃、LOTL(Living Off The Land)とは?

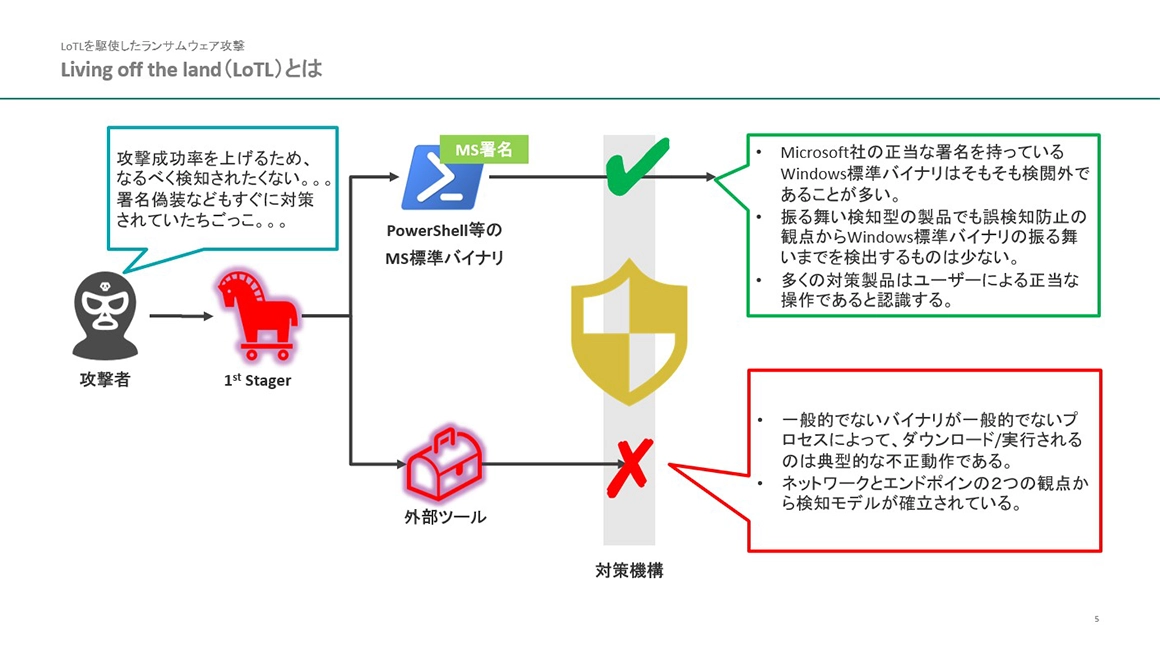

LOTL(Living Off The Land)とは、直訳すると「その土地にあるもので生活する」という意味です。サイバー攻撃においては、「攻撃対象の環境に元々存在するツールや機能を悪用して攻撃を行う」手法を指します。

従来の攻撃(下ルート)では、攻撃者は目的(ランサムウェアの展開、機密情報の窃取など)に応じて、外部でマルウェア(ウイルス)を開発し、それを標的のシステム内に送り込んでいました。キーロガーなどがその例です。

しかし、この攻撃方法では、アンチウイルスソフトやEDRなどのセキュリティ製品(図の真ん中の対策機構)に検知されてしまう可能性があります。セキュリティ製品とマルウェア開発は、常に対策と回避の「いたちごっこ」を繰り返してきました。

このいたちごっこに終止符を打ち、今、セキュリティ業界を翻弄しているのがLOTL(上ルート)です。

LOTLは、標的のシステム(例えばWindows PC)に侵入し、任意のコマンドを実行できる状態にするため、わざわざ外部からマルウェアを持ち込みません。なぜかというと、Windowsには例えばPowerShellのような、スクリプト実行環境が標準で備わっているからです。攻撃者は「このPowerShellを使って、現地でランサムウェアのような悪意のあるプログラムを作成・実行すればよい」と考えたわけです。

PowerShellはOS標準の機能であり、正規のデジタル署名が付いています。そのため、多くのウイルス対策ソフトはこれをスルーしてしまう。これがLOTLの基本的な考え方です。

「PowerShell対策はもうされている」と思われるかもしれません。ですが、攻撃は進化し続けています。現在では、Windowsの標準機能や、Win32 API(特に、Microsoftしか仕様を把握していない非公開API)などを駆使し、正規の機能だけを使って攻撃コードを実行するなどその手法は高度化してきています。

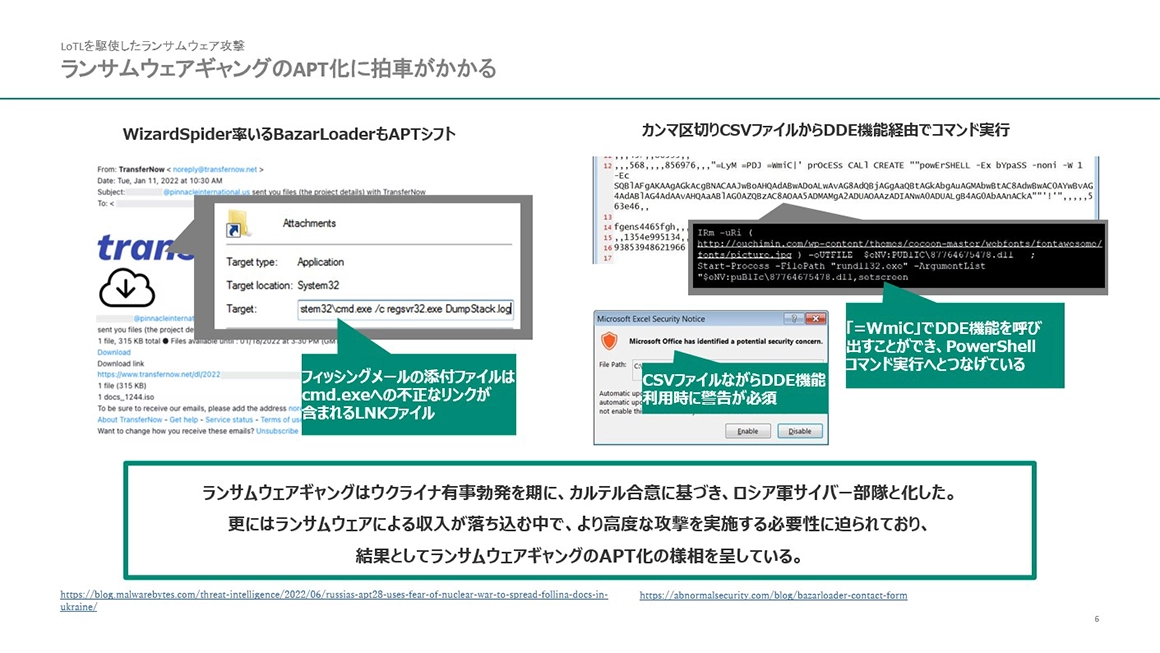

具体的な例をいくつかご紹介しましょう。

-

ショートカットファイル(.lnk)の悪用: ショートカットファイル内に特殊の文字列を埋め込むことで、ファイルを開いたユーザーの権限で任意のコマンドを実行させることができます。これは、OSの正規プロセス(explorer.exeからcmd.exeが起動)に見えるため、これを攻撃として判断し検知するのは非常に困難です。

-

CSVファイルの悪用: CSVファイルは単なるテキストファイルと思われがちで、メールフィルターなどを通過しやすいのでこれにも注意が必要です。「=WMI(...)」のような特定の文字列とDDE(Dynamic Data Exchange)という機能を組み合わせることで、CSVファイルからPowerShellコードなどを実行させることが可能です。これもLOTLの一つです。

このような攻撃は、Windowsの標準機能だけではありません。信頼されているソフトウェアの脆弱性(DLLハイジャックなど)や、CPUレベルの脆弱性(Spectreなど)を悪用するなど、今後ますます高度化・巧妙化していくと予想されます。まずは、現在の攻撃は検知が非常に難しくなっているという事を把握することが大切です。

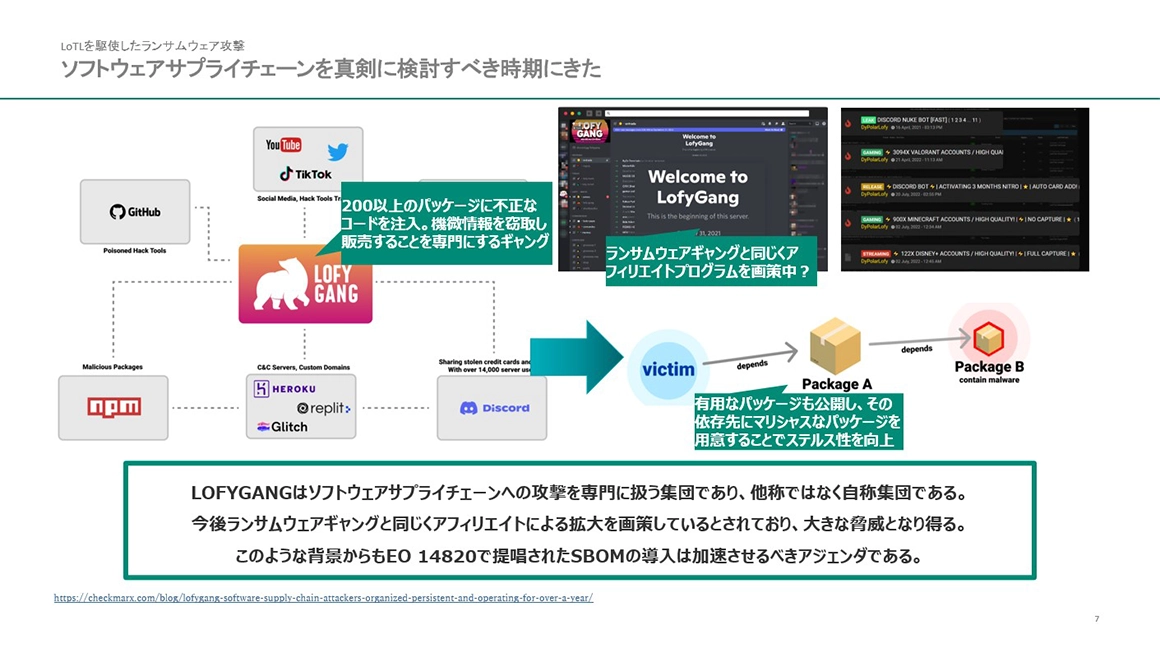

“開発者を買収"して、一瞬で広がる感染

もう一つ、近年深刻化しているのが「ソフトウェアサプライチェーン攻撃」です。これは、2020年頃に発生したSolarWinds社のインシデントで広く知られるようになりました。

ランサムウェアギャングも、産業スパイも、攻撃者は皆、一気に多数に攻撃したいと考えています。しかし、多くの企業が昨今はセキュリティにそれなりに投資をするようになってきた。その為、簡単な方法では攻撃が成功しないようになってきました。

そこで出てきたのがソフトウェアサプライチェーン攻撃です。

ソフトウェア開発者を標的にするケースを紹介します。私が、300万円の借金を抱える、あるソフトウェアの開発者であるとします。そして、攻撃グループは私に300万円の借金がある事を知っているとします。すると、攻撃グループは借金のある私にメールやDMなどで「あなたに今すぐ現金で300万円振り込みます。その代わり、あなたが管理しているリポジトリに、この3行のコードを入れてきてください」と依頼をかけてきます。

そこで、私がもし借金を帳消しにしたいと、この要求をのみ、その3行のコードをプログラム内に入れる…。そして、その3行のコードというのは実はバックドアだった…というような具合です。

私が作っている、もしくはディストリビュートしているソフトウェアパッケージは、数千社数万社が使っているパッケージ。すると、次にその数千社数万社がアップデートするタイミングで、この数千社数万社に対してバックドアがばらまかれる、という状態が起こるわけです。このようなケースがソフトウェアサプライチェーン攻撃です。攻撃者は、私1人を落としいれただけですが、効果は絶大。数千社数万社に一気にバックドアをばら撒くことに成功します。これを専業でやっている集団がいる、という現状があることを理解し、注意しておく必要があるかと思います。

LOTLとソフトウェアサプライチェーン攻撃の進化。

要するに、もう今、何も信頼できないんですよね。

今回のテーマにもある通り、これがゼロトラストの概念です。つまりもう何も信頼できない。Windowsの標準機能ですら疑わなければいけないですし、今まで普通に使用してきたソフトウェアも、ある日突然マルウェアになる可能性がある。こういう時代に私たちは生きているということを認識しておく必要があると思います。

これこそがゼロトラストという概念が発端し、必要とされている理由です

技術よりガバナンス。守りを固める“左側”の重要性

ここまでセキュリティの脅威についてお話ししてきましたが、少し視点を変えて、「シフトレフト」という考え方についても触れたいと思います。これは、セキュリティ対策の前に、まずガバナンスを確立すべきだという流れです。

セキュリティは、ガバナンスという土台があって初めて成り立つものなんですよね。ガバナンスという基盤があってこそセキュリティがその上に立つ。最近、このガバナンス回帰の流れというのが起きています。

情報漏洩の77%は身内からの流出。セキュリティ技術の前にガバナンスの見直しを。

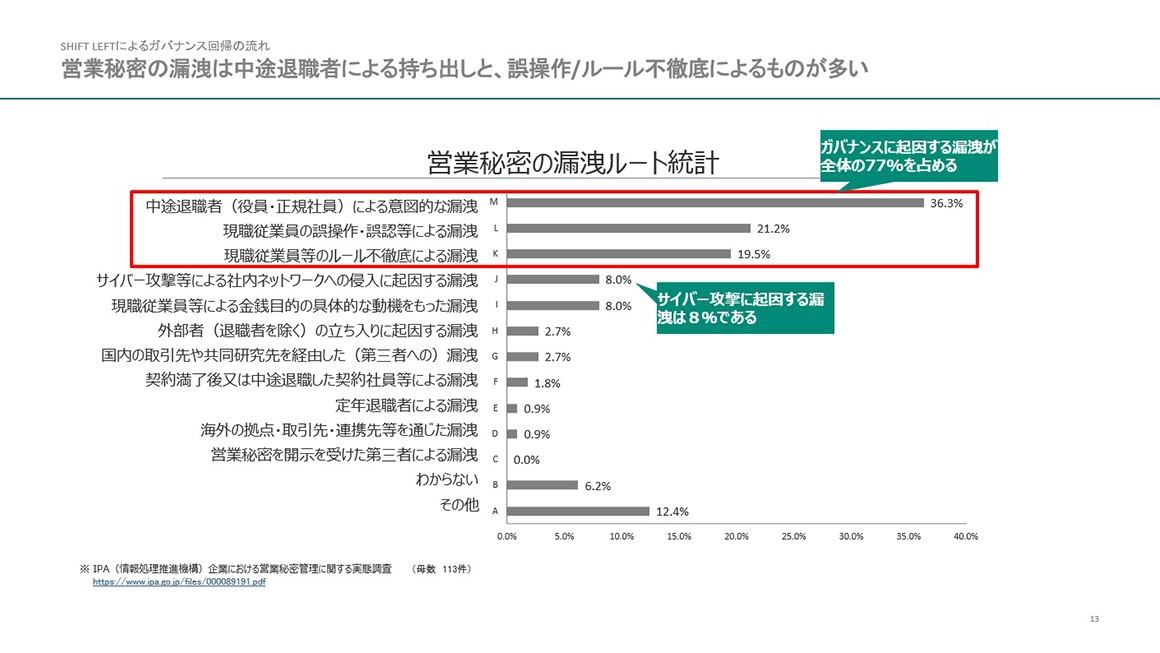

営業秘密。つまり、企業にとって重要な情報が、どういうルートで漏洩したか、という統計が出ています。

グラフを上から見ていくと、1番が中途退職者による意図的な持ち出し。2つ目が現職従業員の誤操作。3つ目が現職従業員のルール不徹底。そして、その次にようやくサーバーへの不正侵入がランクインしています。

つまり上位3つは、ガバナンスの話なのです。その上、この上位3つを合計すると77%。すなわち、営業秘密の漏洩は、77%がガバナンス不足により起きているということです。セキュリティ投資ももちろん大事なのですが、その前に、77%占めるガバナンスのほうも今一度しっかりと見直す必要があるかと思います。

「シフトレフト」が重要な理由。資産把握なくしてセキュリティなし

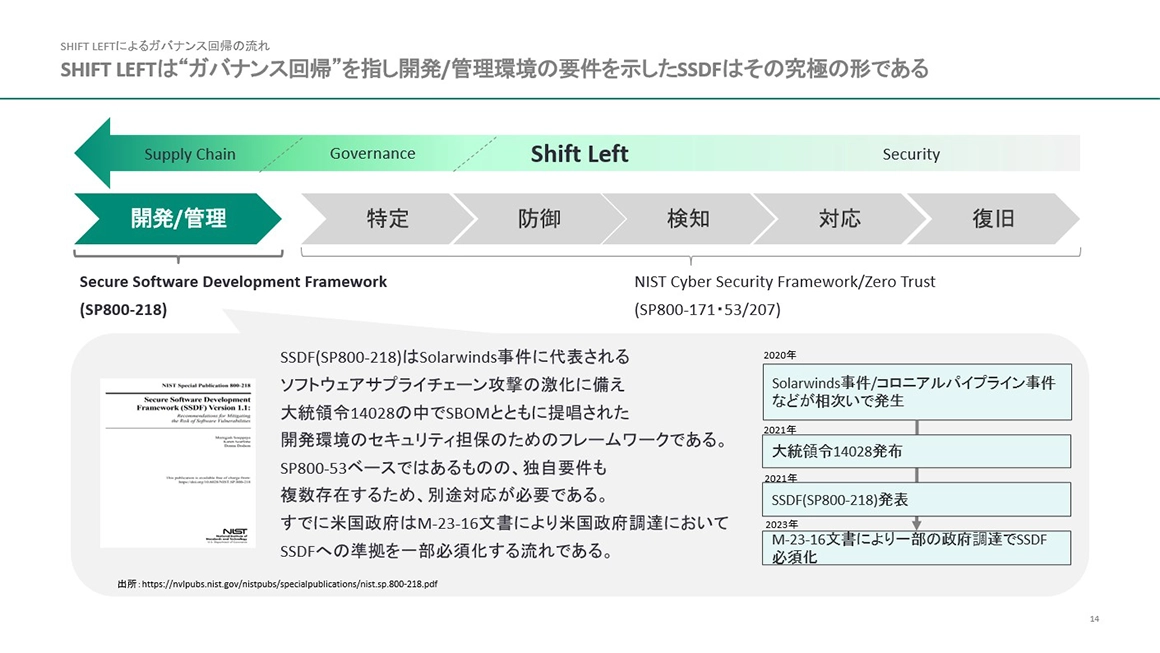

このような流れを「シフトレフト」と呼びます。(図参照)NISTのサイバーセキュリティフレームワーク(CSF)は、「特定」「防御」「検知」「対応」「復旧」という段階があります。

一般的に「セキュリティ対策」と言われるのは、「防御」「検知」「対応」「復旧」の部分です。いかに侵入を防ぎ、侵入された場合にいかに早く見つけ、対処し、元に戻すか。

しかし、「シフトレフト」では、それよりも左側(=より上流)にある「特定」や「ガバナンス」に重点を置きます。つまり、ゼロトラストのような高度なセキュリティ対策を導入する前に、「自社のIT資産(どこにどのようなシステムがあるのか、誰が何のアカウントを持っているのか)を正確に把握し、管理する」ことが不可欠だという考え方です。いくらセキュリティに投資をしたところで、ここが把握できていなければ無駄になりかねないということです。

究極のシフトレフトは、ソフトウェアを作る段階でのセキュリティ確保、開発管理の部分です。今、ソフトウェア版PL法(製造物責任法)施行のような流れも出てきています。(※ご興味のある方は「SSDF」、「SP800の218」などを調べると良いかと思います。)

“EDRだけで十分”は幻想!ゼロトラストが埋める防御の隙間

前述の通り、ガバナンスの整備は大前提。

そしてそのうえで現在の世の中において、求められているのが、ゼロトラストです。

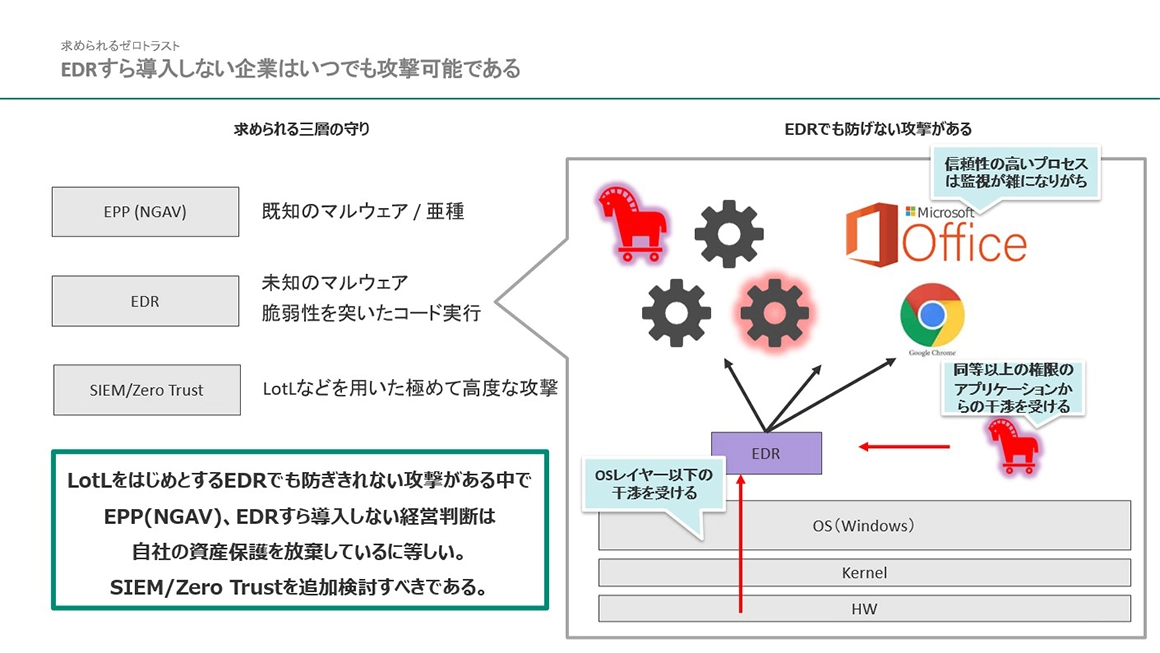

ここで改めて、なぜEDRだけではダメなのか、もう一度見直したいと思います。

先に以下の図の右側を見ていただきたいのですが、EDRを入れたとしても全ては防げないのです。EDRはOSの上位レイヤーで動く単なるアプリケーションにすぎません。疑わしいものに対して、動きを分析し、本当に怪しい動きをした場合に捕えます。

ですが、LOTLについて思い出してみてください。本当に信頼しているWindowsの標準機能などを使われてしまうわけです。もし、EDRでLOTLに対応しようとすると、パソコンの中で動いている全てのプロセスを監視しなければいけなくなります。すると、パソコンの挙動が重くてまともに動かなくなります。つまりEDRで守りきれるなどというものはもう神話であり、既にこの理論は崩壊しているという事です。

これは、EDRを入れても意味がないと言っているわけではありません。EDRを入れるのはもちろん大事な対策の一つ。しかし、これだけでは防げない攻撃もあるということです。

EPPやNGAVは既知のマルウェア対策、EDRは未知の脅威対策と言われてきましたが、これだけではなくなってしまったという事です。そこで必要となるのが、SIEMやゼロトラストとよばれるものです。行動を監視し、全体を捉えることが必要になったという事です。

“誰が何を使ってる?”ゼロトラストはガバナンスによるIT資産とユーザーの完全把握が命

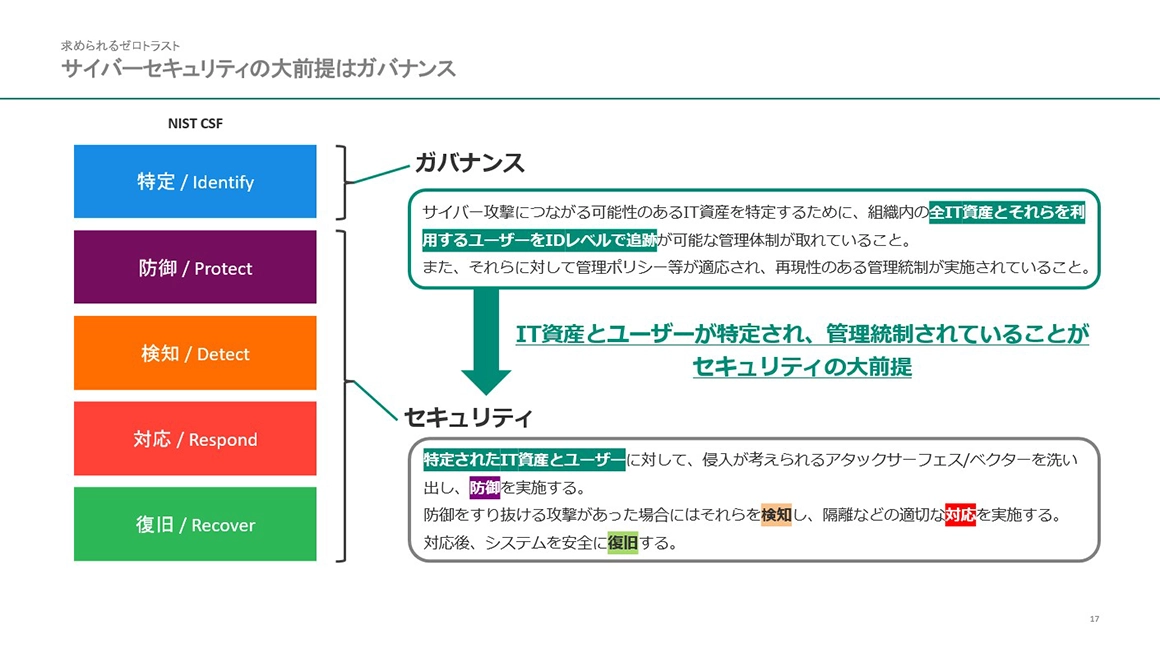

前述のように、セキュリティは、ガバナンスを元にして成り立っています。

そしてNISTが言うところのガバナンスは、「全IT資産とそれらを利用するユーザーをIDレベルで追跡できる事」。これが無ければセキュリティをいかに重ねたとて意味がないという事です。

リアルタイムで“怪しさ”を判定するゼロトラストの仕組み

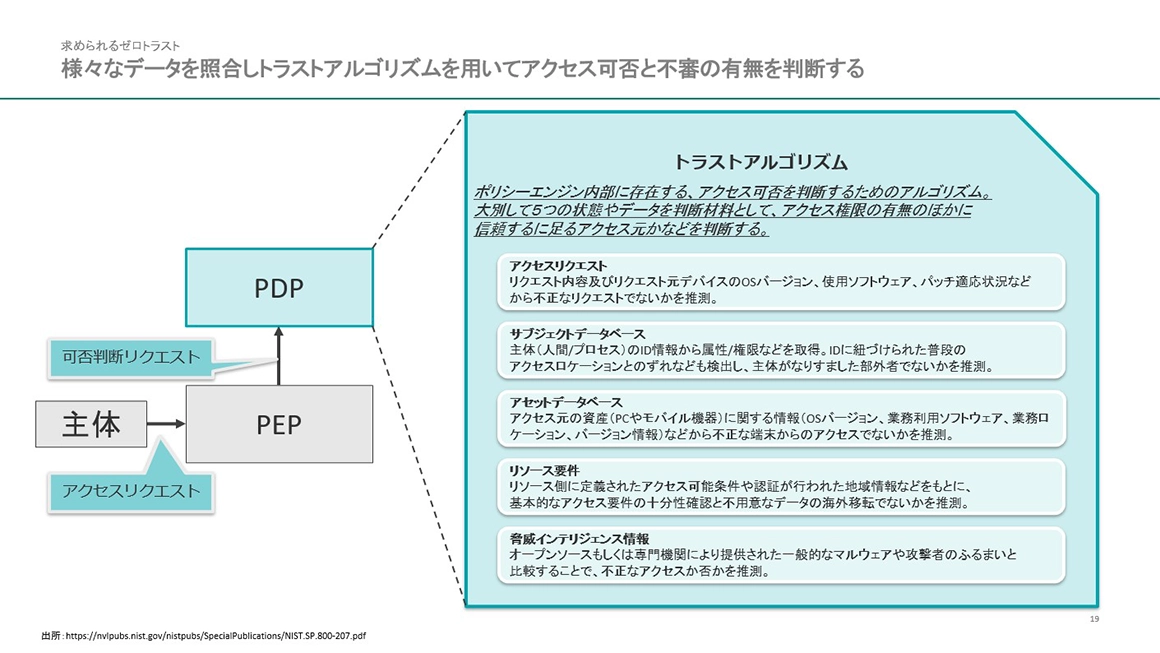

ゼロトラストには、PDP(Policy Decision Point)とPEP(Policy Enforcement Point)という、行動を分析する論理コンポーネントがあります。PEPはポリシーを強制するもので、PDPはそのポリシーに基づきアクセスを制御するものです。

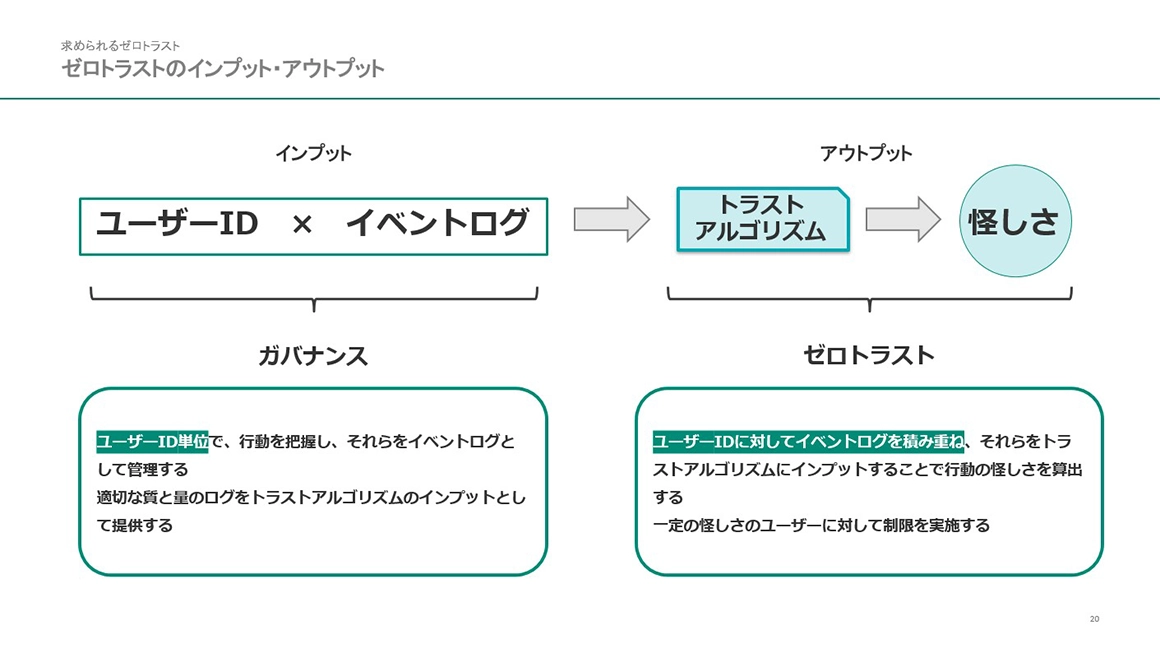

そして、このPDPの中に「トラストアルゴリズム(TA)」というものがあります。これは、膨大に取得したログなどの情報をリアルタイムに解析し、信頼度を追跡して動的に評価付けるというものです。

例えば、普段日本で9時~17時で勤務している従業員が、突然深夜3時(日本時間)に、海外のIPアドレスからアクセスしてきたとします。これをどのように評価するか、という事です。IDもパスワードも合っている、多要素認証も突破してきている、という状況です。

このような場合にゼロトラストでは、持ち点を減らします。例えば10点がマックスの信頼値だとすると、この人はIDもパスワードも多要素認証も突破してきているが、いつものロケーションとは違うので、すこし怪しいアクセスだな、という具合に信頼値を8点に減点するわけです。そしてこのような信頼値を利用してログイン後のアクセスをコントロールします。「このフォルダは経営情報が入っており重要なので、信頼値が10点なければアクセスさせない」「この情報は、それほど重要な情報はないので信頼値は5点あればアクセスできる」などといった形で。

つまり、個人のIDをログによって追跡し、その追跡の結果をもとに、ユーザーIDの信頼値を動的に評価するわけです。そして、これに応じてネットワークのアクセス権も動的に変える。このようなものがゼロトラストとなるわけなのです。よく考えるとただのアルゴリズムとも言えます。

そして、このアルゴリズムを動作させるには、当然インプット=イベントログが必要となります。この普段のデータ(イベントログ)がないと追跡はできません。そしてこれをリアルタイムで取得している必要があります。つまり、SIEMとの連携が必要となるわけです。こういった動的な情報をアルゴリズムに食わせることで、ようやく怪しさというものを検出できるようになってくるわけです。これがゼロトラストの全貌という事になります。

どれが最適?ゼロトラスト導入“3大モデル”

次に、ゼロトラスト導入には、どのような方法があるのでしょうか?いくつかのやり方がありますが、大きく分けて次の3つがあると思います。

-

IDガバナンス主体型: シェアポイントのようなもので、ポータルへのアクセス要件で振り分けるタイプ。

-

マイクロセグメンテーション主体型: ネットワークを機密度などに従って区分けするタイプ。

-

SDP(Software-Defined Perimeter)主体型: 認証が通るまでネットワークを繋がない、強固なタイプ。

他にもエンクレーブゲートウェイモデルや、仮想化モデルなどもありますが、皆さんここまで聞いて、すごく「難しそう」と感じたのではないでしょうか。

ゼロトラストを“まるごと代行”!救世主「SASE」の魅力と導入メリット

実は世の中にはすごく便利なものがあります。

それこそがSASE(サシー)です。

セキュアアクセスサービスエッジ、もしくはNaaS(Network as a Service)とも呼ばれます。

前述の通り、皆さんが単独でゼロトラストを実装しようとすると、膨大な費用もかかるうえに、専門知識も必要となります。そんな中現れた、救世主ともいえる存在がSASEです。「もうその辺全部やってあげますよ」というものです。

エージェントを入れ、クラウド側で接続の設定をするだけで、ゼロトラスト環境を容易に構築することが出来るサービスです。

あとは図右側のRBI(Remote Browser Isolation)というものもあります。直接インターネットにアクセスするのではなく、SASEの中にあるブラウザで受け取ったものを画像で受け取る、というやり方です。

まとめ:ゼロトラスト時代を生き抜くために。EDRは最低限のスタートライン

最後に、皆さんにはこのゼロトラストというものを、もう一度見つめ直していただき、実現方法には何があるのか、何がお手軽なのか、という事を考えていただければと思います。

重要なので、最後にもう一度言わせていただきますが、EDRはもはや特別な対策ではなく、最低限必要なベースラインのセキュリティ対策とお考えください。

その上で、自社の状況に合わせて、ゼロトラストの考え方を取り入れ、SASEのようなソリューションの活用も視野に入れ、より堅牢なセキュリティ体制を構築していくことが、これからの時代を生き抜くためには不可欠かと思います。