投稿:2025/04/24

更新:2025/12/10

それでも社員は危険なメールを開く ― 社員向けセキュリティ教育のすすめ

こんにちは。AMIYA セキュリティコンサルティング部の別府と申します。

本ウェビナーでは主に「一般社員向けのセキュリティ教育」を中心にお話しします。標的型攻撃やランサムウェアなど、サイバー攻撃の被害が広がる中で、なぜ社員向けセキュリティ教育が必要なのかを一緒に考えていきましょう。

解説者

株式会社網屋 マーケティング統括責任者

別府 征英

2015年に網屋へ入社後、技術営業を経てマーケティング部門を統括し、自社プロダクトのプロモーションや「Security BLAZE」などのセキュリティイベントを主導。またセキュリティサービス事業の責任者として、セキュリティ戦略・事業推進の最前線で活動している。

サイバー攻撃の現状とセキュリティ対策

メール・VPN・RDPからの攻撃と、サイバー攻撃のビジネス化

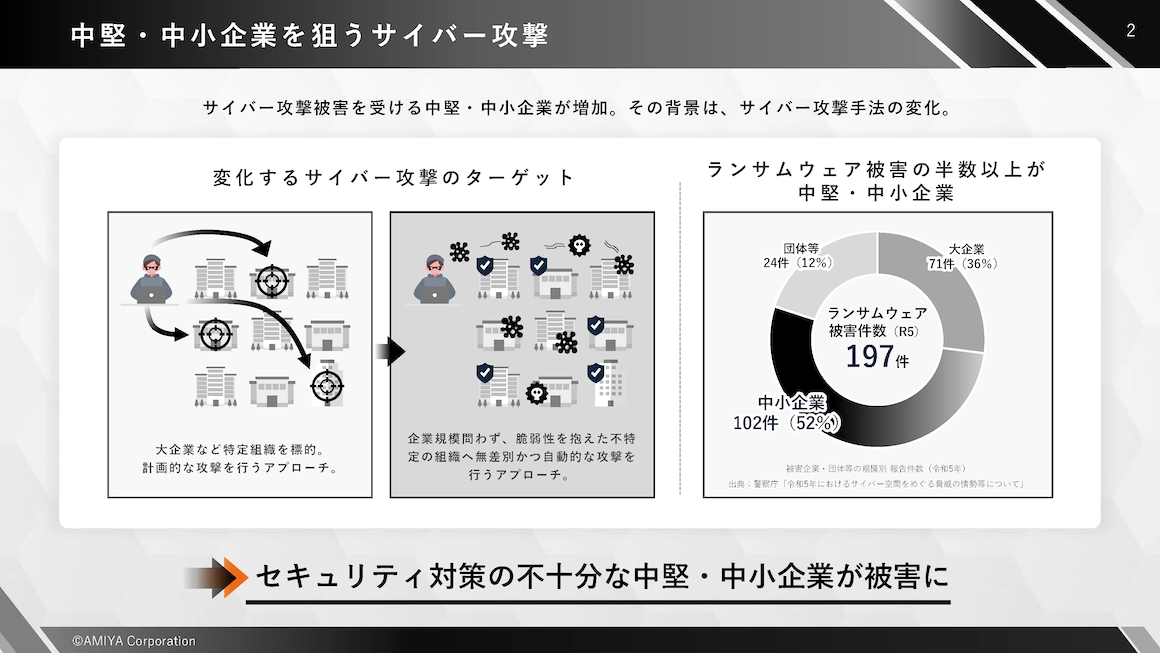

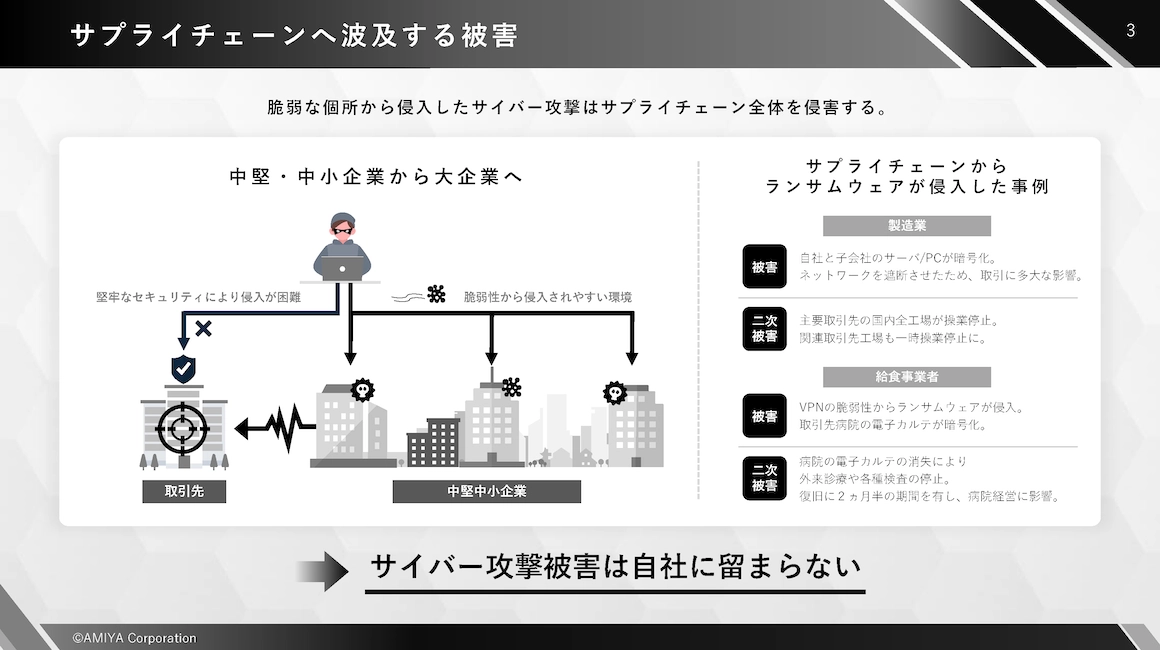

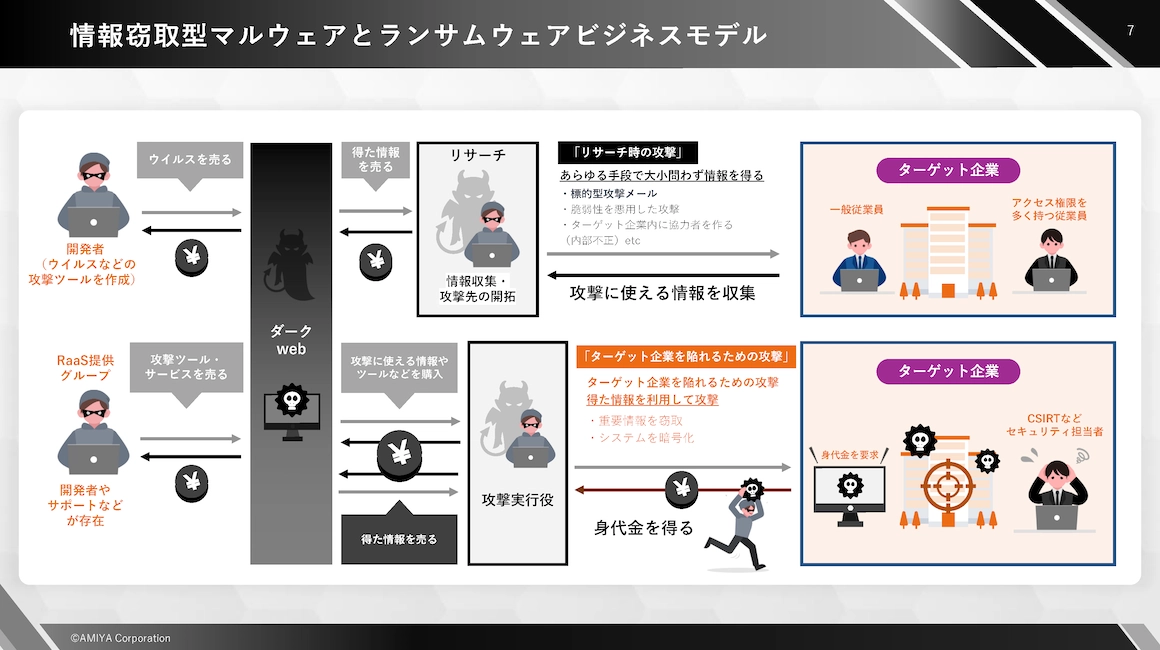

かつては大企業をターゲットに計画的に攻撃を仕掛けるケースが一般的でした。しかし今ではサイバー攻撃がビジネス化し、セキュリティ対策が不十分な組織を無差別に狙う手法へと変化しています。具体的には、メールに情報窃取型のマルウェアを仕込み、認証情報(IDやパスワード)を奪取する手口や、VPNやRDP(リモートデスクトップ)の脆弱性を突いて侵入する手口などが増えています。

さらに、ダークウェブ上で売買されている認証情報が攻撃に利用されることも多く、「どんな会社であっても攻撃を受ける可能性がある」という状況です。

中小企業の被害も増加

かつては大企業をターゲットに計画的に攻撃を仕掛けるケースが一般的でした。しかし今ではサイバー攻撃がビジネス化し、セキュリティ対策が不十分な組織を無差別に狙う手法へと変化しています。具体的には、メールに情報窃取型のマルウェアを仕込み、認証情報(IDやパスワード)を奪取する手口や、VPNやRDP(リモートデスクトップ)の脆弱性を突いて侵入する手口などが増えています。

さらに、ダークウェブ上で売買されている認証情報が攻撃に利用されることも多く、「どんな会社であっても攻撃を受ける可能性がある」という状況です。

セキュリティ対策の基本的なアプローチ

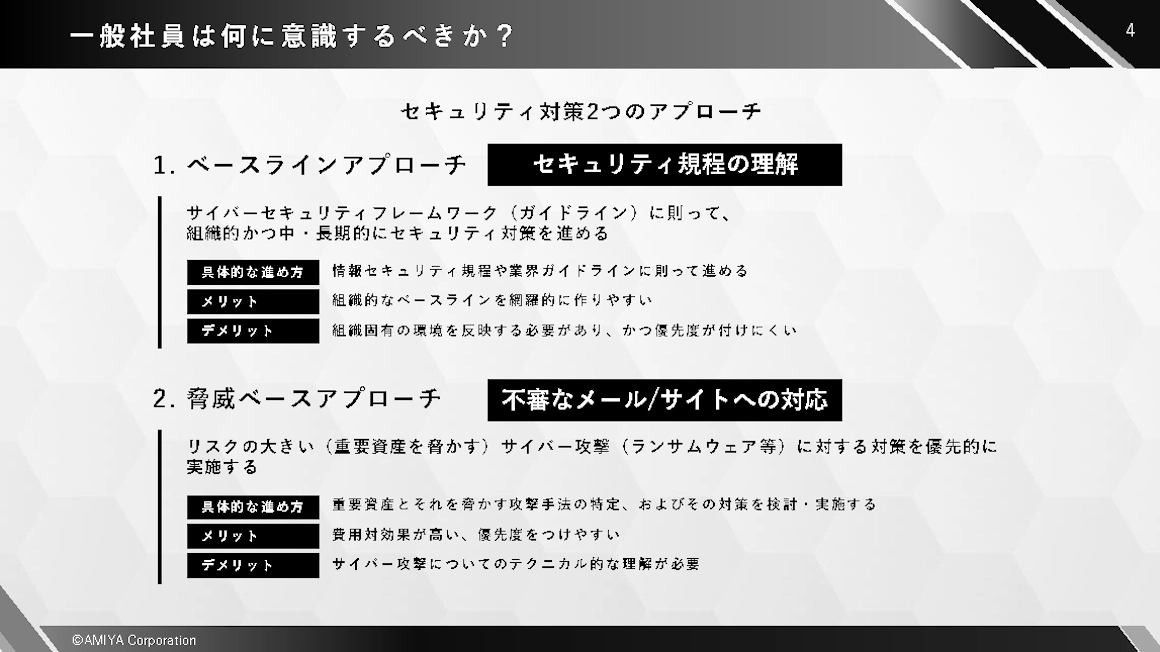

セキュリティ対策を進めるうえでは、大きく2つのアプローチが考えられます。

1. ベースラインアプローチ

最低限のルール(ベースライン)を定め、組織全体で遵守する方法です。多くの場合、情報セキュリティ規程やガイドラインとして文書化され、ISMS・ISO27000シリーズなどをベースに作られていることが多いです。

2. 脅威ベースアプローチ

リスクの大きい脅威から優先的に対策を行う方法です。ベースラインだけでは対応できない新たな攻撃手法や重大リスクに焦点を当て、優先度を高めて対策します。

この2つをバランス良く取り入れることで、ベースライン設定による組織全体の“底上げ”と、深刻な脅威への“優先対策”を同時に実現できます。

特に一般社員が意識すべきはシステム的な対策が難しい「メール」

ベースラインアプローチ:組織のセキュリティ規程を理解・実行する

ISOなどをベースにした情報セキュリティ規程が定められている組織では「守るべきルール」を社員が理解し、日々の業務で実践することが重要です。どれだけ優れた規程を作っても、現場の社員に浸透しなければ意味がありません。

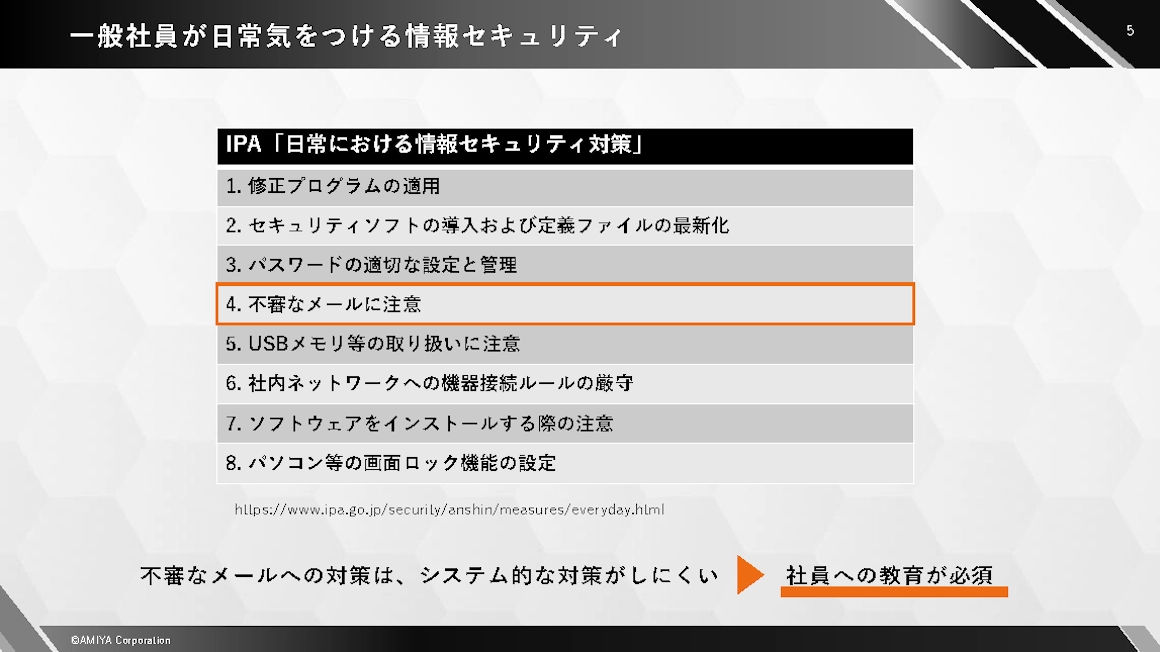

脅威ベースアプローチ:メールを中心とした脅威への対応

一般社員が最も受けやすいサイバー攻撃の入り口はメールです。IPAが定義する「日常における情報セキュリティ対策」8項目の中でも、「不審なメールに注意する」ことは非常に重要とされています。

他の対策(OSやソフトウェアの修正プログラム適用、セキュリティソフトの導入など)はシステム部門による管理で、ある程度カバーできますが、「最終的に開いてしまうかどうか」は社員一人ひとりの意識に依存しています。そこに教育が不可欠というわけです。

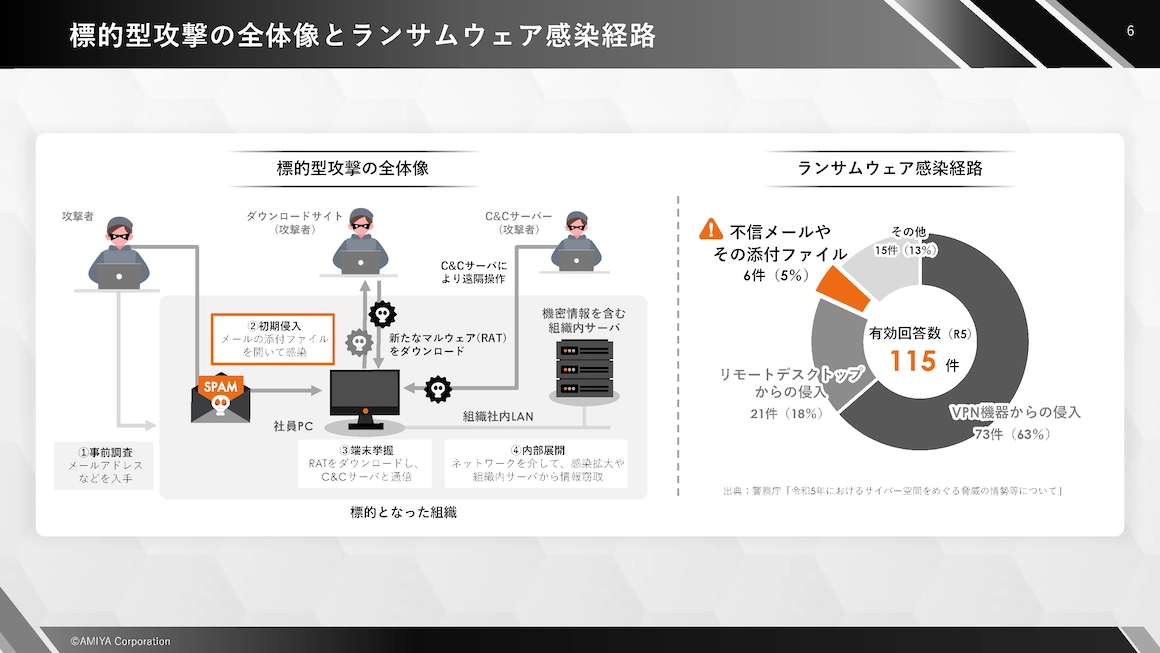

メールから始まる標的型攻撃とランサムウェア感染経路

警察庁の資料によると、ランサムウェアの侵入経路として「メール」は6件(5%)という数字が出ています。一見少なく感じますが、現実的なリスクとして無視できません。

攻撃者は不審なURLや添付ファイルを送付し、開封をきっかけにしてマルウェアに感染させます。いったん端末が感染すると、リモート操作で社内ネットワークに横展開され、深刻な被害をもたらす可能性があります。

VPNやRDP経由の攻撃との関係

最も多い侵入経路は、VPN機器やRDPの脆弱性を突く方法です。しかしその背後には、メールによる認証情報の窃取があるケースも多いことを認識しておく必要があります。

リサーチ専門の攻撃グループが情報窃取型マルウェアを使って認証情報を集め、それをダークウェブで売り、別のグループが実行役としてランサムウェアを拡散させる――。こうしたビジネスモデル化が進んでいるため、メール経由で情報を抜かれるリスクを減らすことは不可欠です。

そのリスク軽減のために行うべき訓練。特に標的型攻撃メール※訓練について、ここからはご紹介します。

※標的型攻撃メールとは、特定の対象を標的に、機密情報などを盗む目的で送信されるメールのこと。

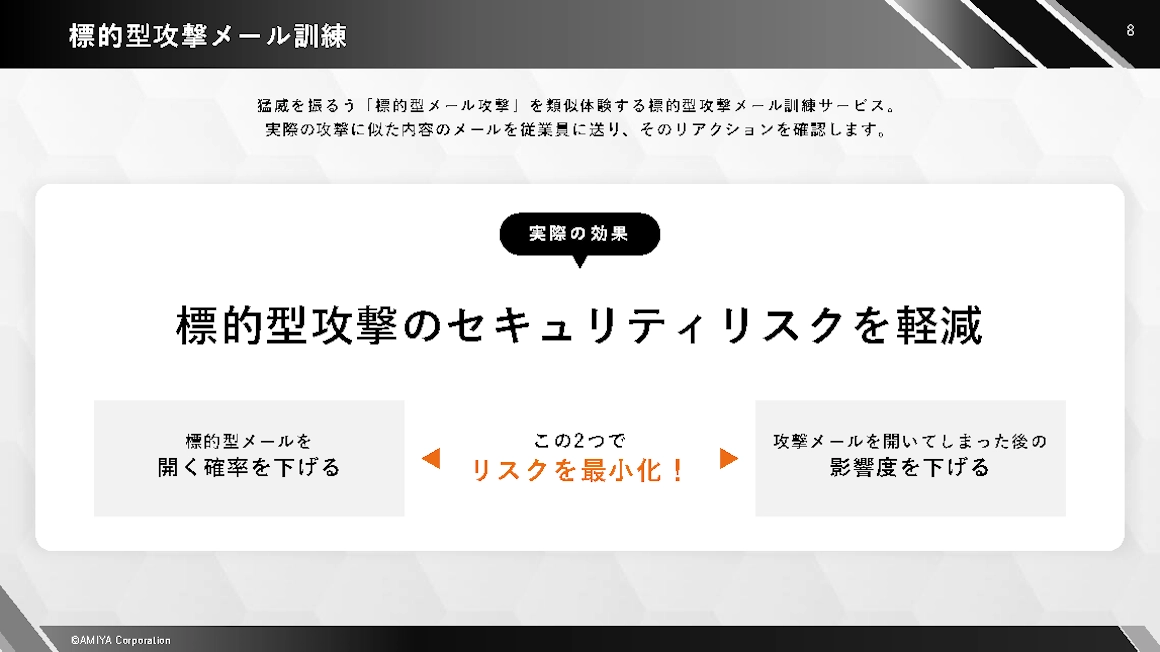

標的型攻撃メール訓練によるセキュリティリスクの軽減

標的型攻撃メール訓練の目的

1つ目の目的は、標的型攻撃メールを“開封する確率”を下げることです。本物そっくりのメールを見抜く力を身につけることで、不審なメールを開かないようにする狙いがあります。

2つ目の目的は、万が一開封してしまった場合の被害拡大を防ぐことです。実際のマルウェア感染時の初動対応――たとえば担当部門への迅速な報告ができるかどうか――によって被害の大きさが変わるため、報告フローの周知や実践が求められます。

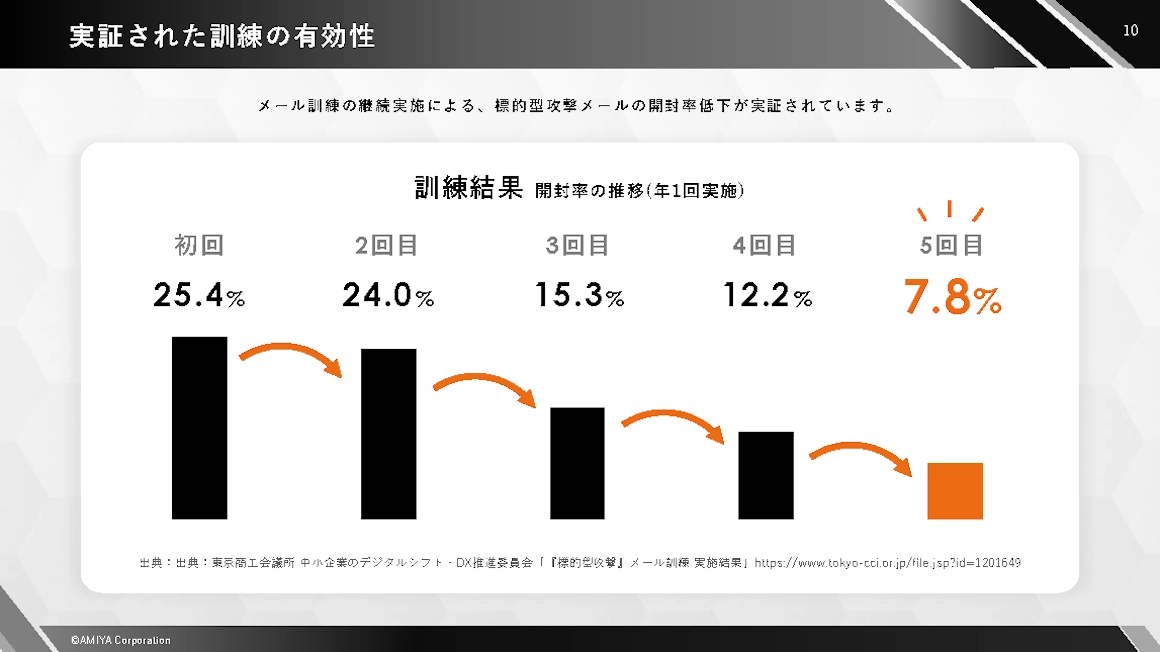

標的型攻撃メール訓練を継続する効果

東京商工会議所が出している統計データによると、年1回のメール訓練を行うことで、初回25.4%だった開封率が5回目には7.8%まで下がったという結果があります。これは、教育と訓練を継続することでリスクを1/3程度に減らせることを示しています。

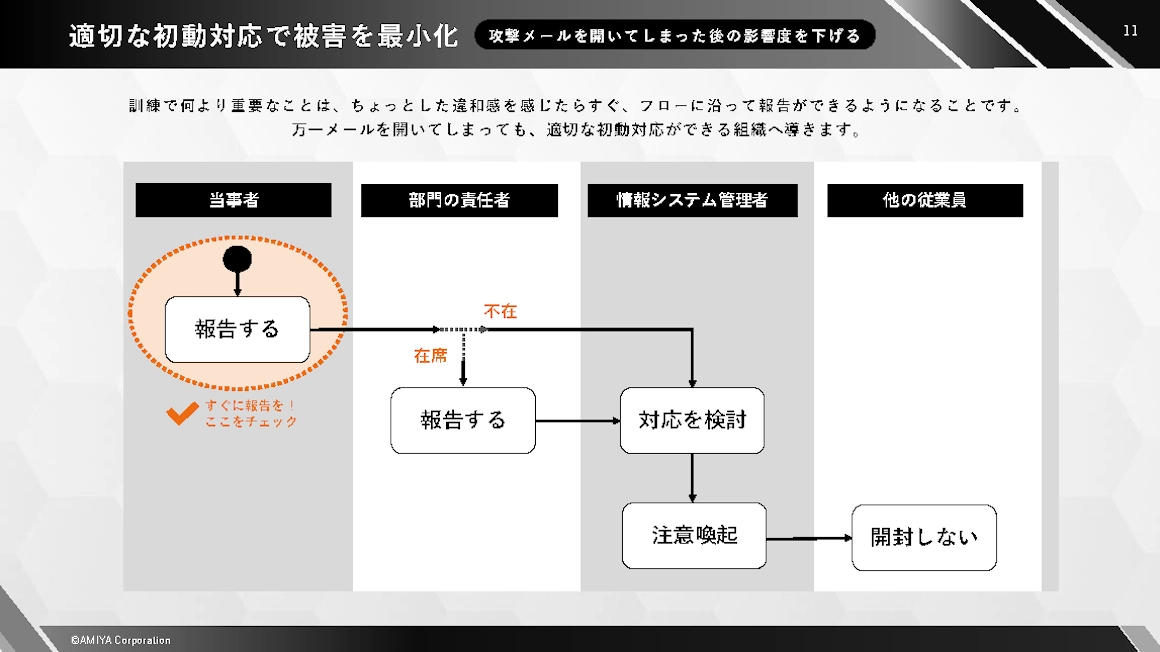

開封後の初動対応も重要

マルウェアが仕込まれているメールを開いてしまった場合、組織内でのインシデント報告フローが重要です。たとえば「当事者 → 部門長 → 不在ならシステム管理者へ」など、明確な連絡経路を事前に定めておくことで、素早く被害を食い止めることができます。

メール訓練では、この報告フローを実体験してもらう機会として活用可能です。ちょっとした違和感を感じたらすぐ報告する文化が定着すれば、ステルス的な攻撃にも早期に気付ける可能性が高まります。

効果的なメール訓練の方法は「メール訓練 + セキュリティ講習」のセット活用

ここからは我々が提供しているメール訓練の考え方をご紹介します。

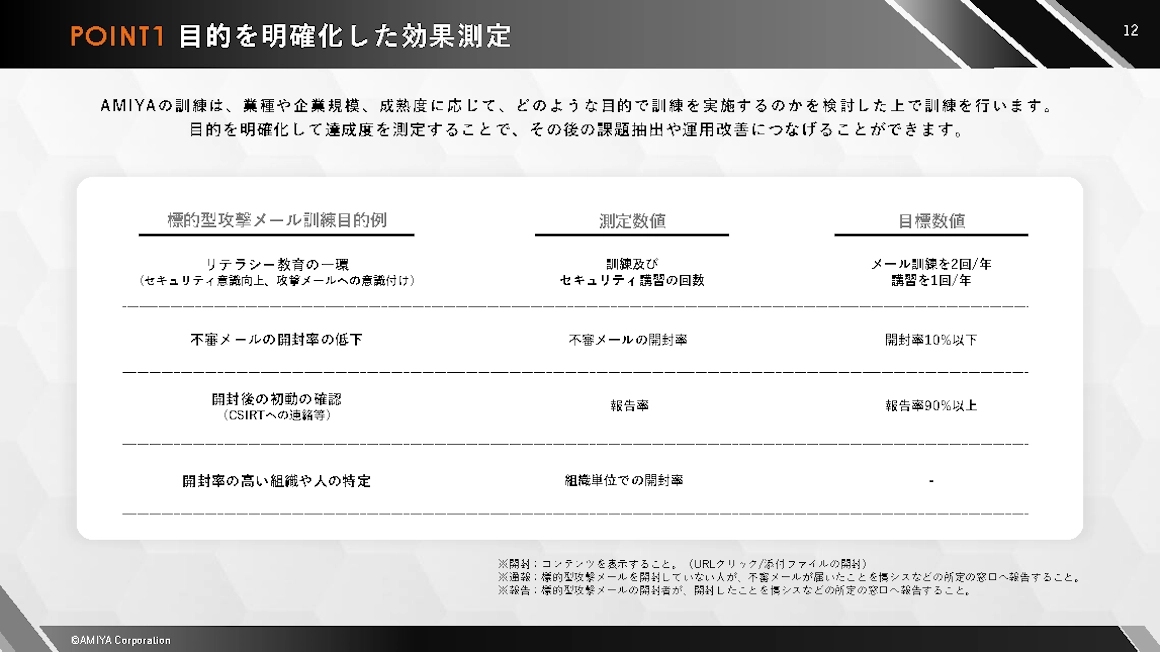

目的の明確化

まず、「どのような目的をもって訓練をするのか」を明確化することを重要視しています。定量的な目標設定・計測がないと、訓練が「やった気がする」だけで終わりかねないからです。成果を追う訓練という観点でいえば、目標設定は欠かせません。具体的には以下のような数字を個別に設定します。

例1:リテラシー教育の一環として、訓練とセキュリティ講習の実施回数を測定する

-

目標数値:メール訓練を年2回、講習を年1回実施

例2: さらに進んだ企業の場合

-

目的:不審メールの開封率(回復率)を下げること

-

数値目標:開封率を10%以下にする

このように、組織の現状を踏まえて目的設定を行い、教育訓練を計画・実施するのが重要です。私たちはこうした「目的・目標設定」のサポートを強みとしています。では、ここからはメール訓練の具体的な進め方と考え方です。

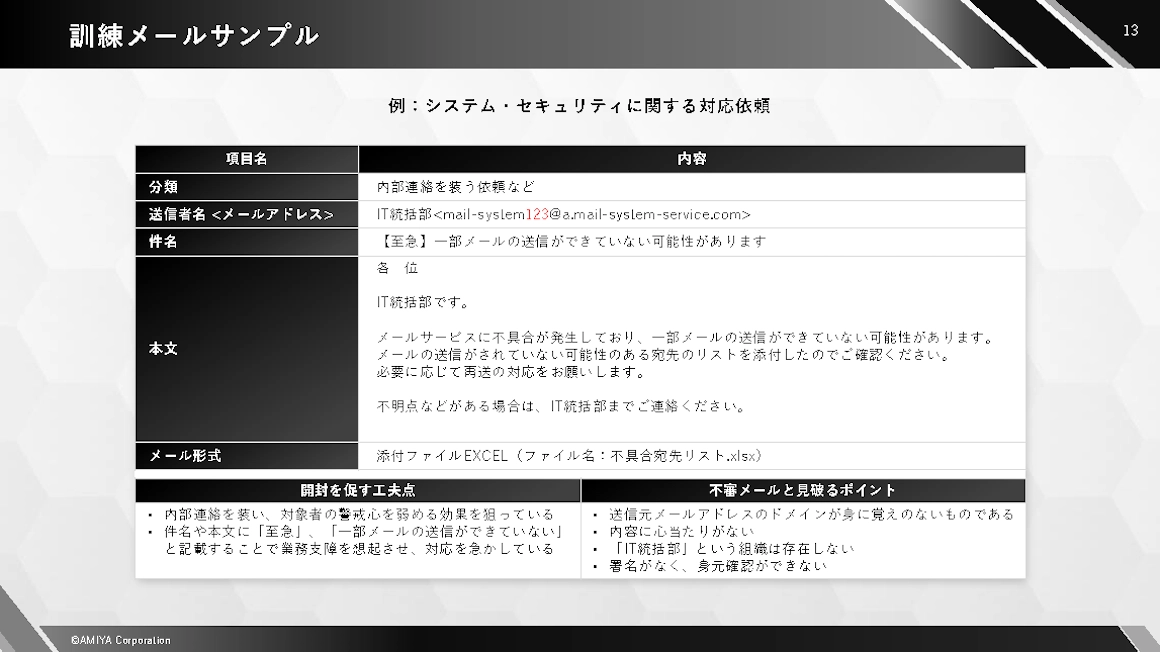

サンプルメールの活用

訓練で使うメールは、実際に社員が引っかかりやすい内容をシミュレーションします。

たとえば、

件名:システムセキュリティに関する対応依頼

「IT統括部です。メールサービスに不具合があり、一部送信できていない可能性があります。確認用に宛先リストを添付しますのでご確認ください。」

営業の担当者であれば、取引先へのメールが送られているかいないかが気になって添付ファイルを開封してしまうかもしれません。また人事を装ったメールなど、各部門が興味を持ちそうな内容で送ることで実態に近い訓練が可能です。過去の訓練データがあれば、同じ手口を繰り返さないように年度ごとにシナリオを変えていくことも効果的です。

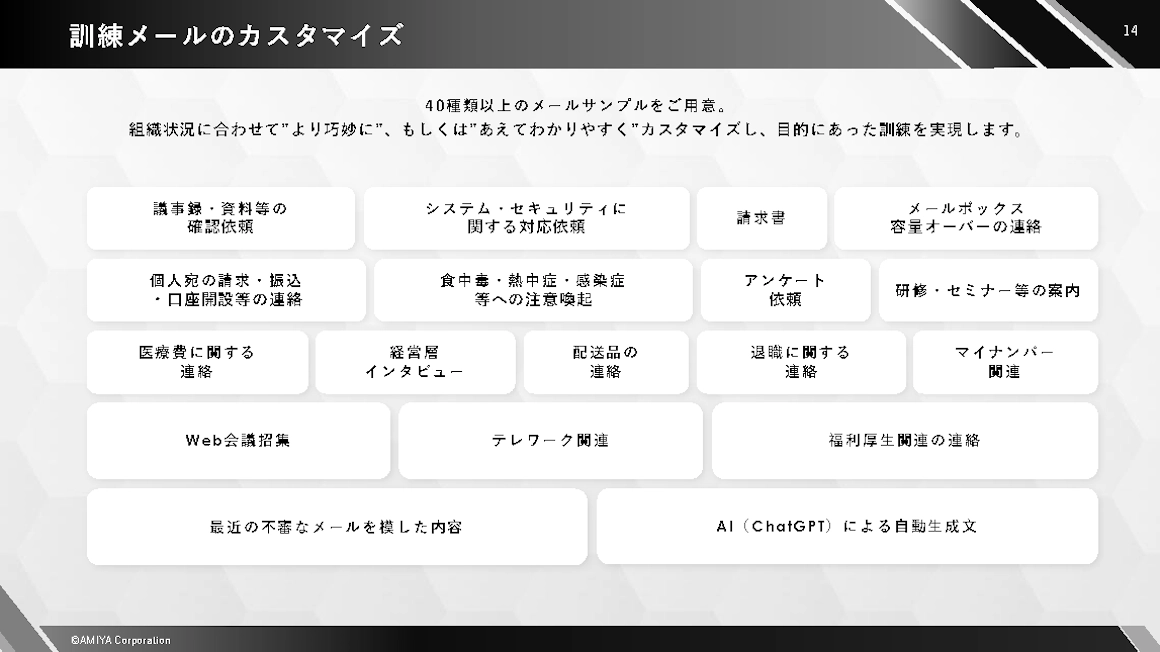

当社では40種類以上のサンプルが用意されており、それらをベースに「今年はこれでやってみましょう」といった形で設計します。

種明かしと報告率の把握

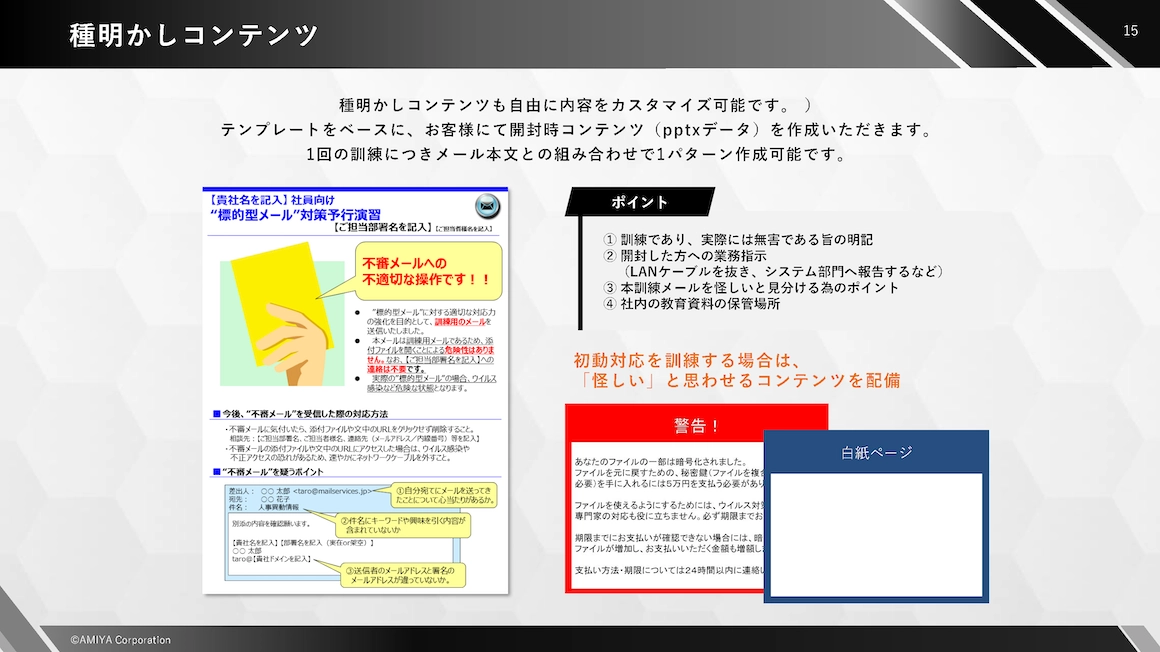

訓練でメールを開封した社員には、「実は訓練でした」という種明かしメールを自動的に送る手法がおすすめです。そこで不審メールを疑うポイントを解説することで、教育の機会にできます。

また、報告率(不審メールをセキュリティ担当窓口に報告できるか)も重要な指標となります。訓練メールを敢えて怪しい画面に飛ばし、「感染してしまったかも?」と社員に思わせたうえで報告するかどうかを測る方法もあります。

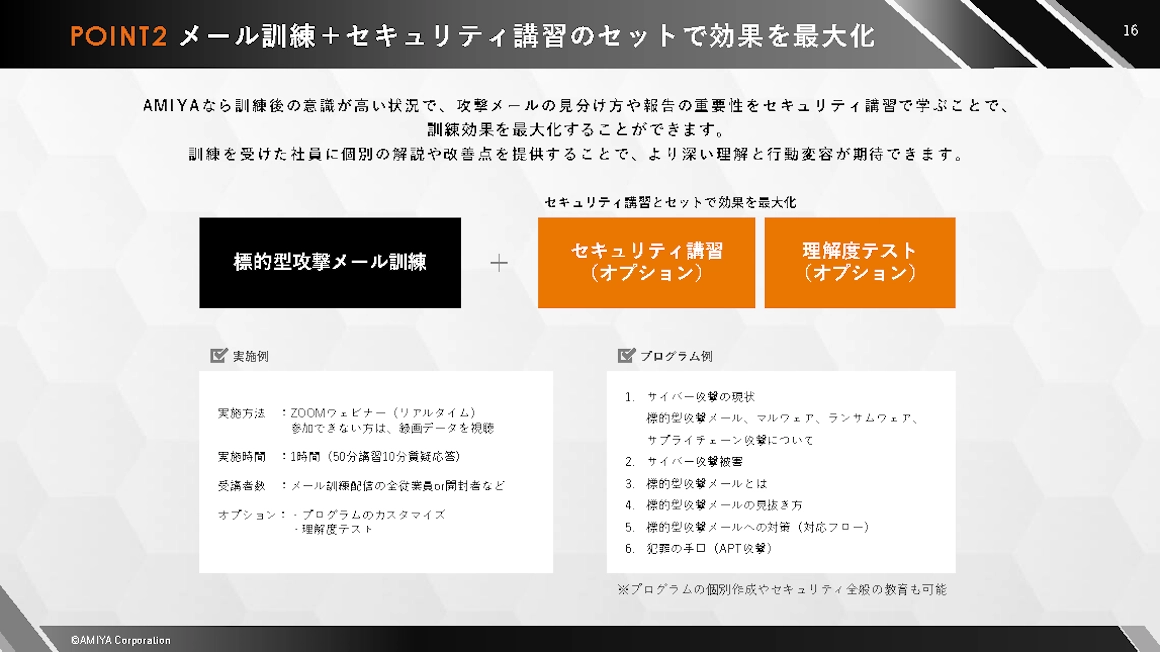

メール訓練とセキュリティ講習を組み合わせる理由

メール訓練だけの場合、「開封した人」はその危険性が強く伝わりますが、「開封しなかった人」には伝わりづらいというデメリットがあります。そこで、社内規定の周知やセキュリティ意識の徹底を図るために、セキュリティ講習もセットで実施することを推奨しています。

セキュリティ講習の例

-

サイバー攻撃の現状や被害事例

-

標的型攻撃メールの見抜き方

-

社内規定の確認・浸透

-

理解度テスト(クイズ形式など)

講習を受けた直後に理解度テストを行うことで、定着度をさらに高めることができます。

包括的なセキュリティ教育の必要性

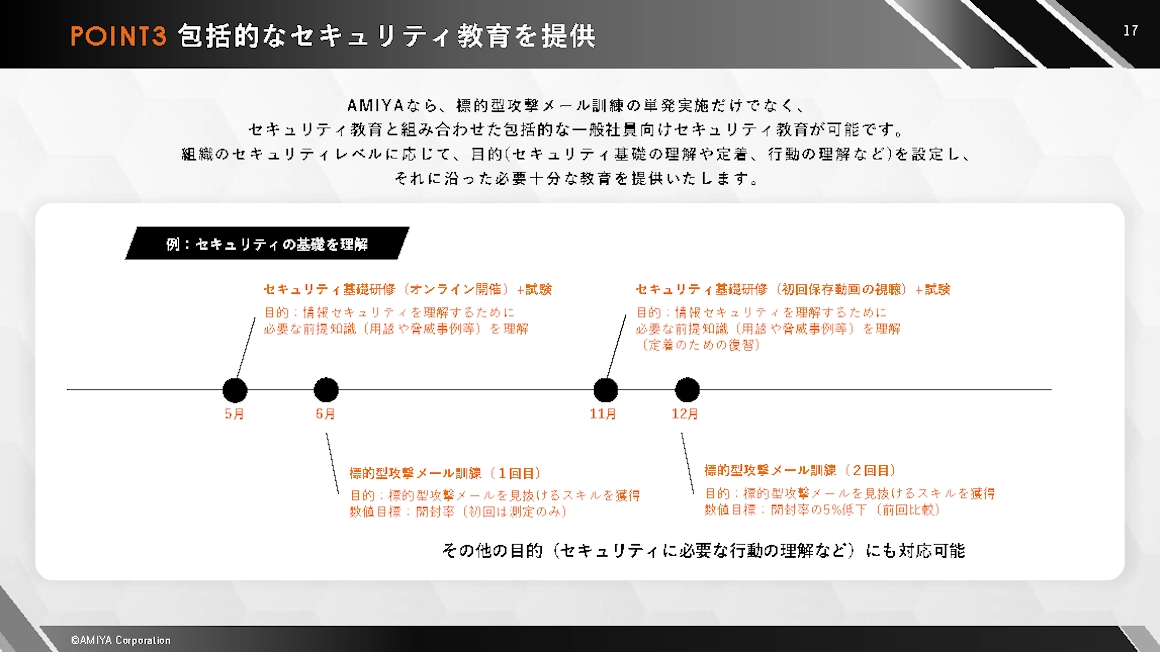

最終的には、年間計画を立てて「どのレベルを目指すか」「どこまでが目標か」を明確にし、教育を実施することが重要です。

-

経営層へのセキュリティ教育

-

一般社員への継続的なメール訓練と講習

-

システム担当者・エンジニアへの専門教育

我々はこれらを組み合わせ、組織全体のセキュリティレベルを底上げするように支援をしております。

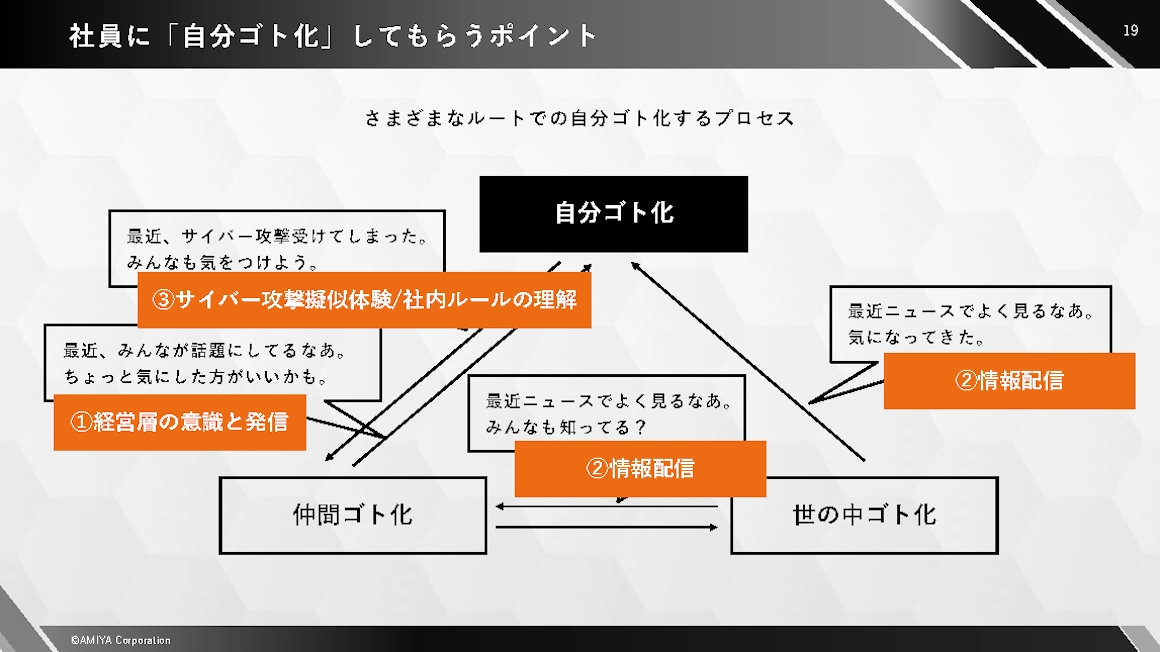

ただ、多くの企業が直面しているそもそもの問題として、「セキュリティが他人ごとになっている」という点があります。社員自身が「自分には関係ない」と思ってしまうと、いつまで経っても行動が変わりません。そこで行うべきが「自分ごと化」です。

自分ごと化を促すためのアプローチ

まず、「自分ごと化」を考えるにあたって、世の中のニュース(世の中ごと)と仲間からの影響(仲間ごと)の2つの側面を理解する必要があります。

1. 世の中ごとからの影響

-

「ランサムウェア感染」などのニュースに触れる

-

企業の被害が広がっているのを目にして関心を持つ

2. 仲間からの影響

-

同僚や上司が「こんな被害にあった」と話題にする

-

「自分も気をつけたほうがいいかも」と意識が芽生える

仲間ごと化:経営層の影響力

組織においては、経営層がセキュリティ意識を高めることで、全社的に対策が進みやすくなります。経営層が「セキュリティ対策を重要視している」という姿勢を社内に発信していくことが、自分ごと化の大きなきっかけになります。

世の中ごと化から自分ごと化への情報発信

社員はニュースでランサムウェアや情報漏えい事件を見ても、1日後には忘れてしまうことがほとんどのはずです。そこで、定期的な情報共有や社内報などで「こんな事件があった」「自社には関係ないか?」と問題提起をすることが有効です。1か月に1回程度、1〜2分で読めるような小さなニュースを継続的に発信し、何度も思い出してもらうのが記憶の定着のために望ましいと考えられます。

疑似体験で強制的に自分ごと化

他にも、メール訓練のように「攻撃に引っかかった体験」をさせることで、「やってしまった…」とリアルに感じることができます。この疑似体験こそが、自分ごと化を最も加速させるポイントです。

まとめ

最終的には、年間計画を立てて「どのレベルを目指すか」「どこまでが目標か」を明確にし、教育を実施することが重要です。

-

セキュリティ対策の2つのアプローチ

-

ベースラインアプローチ:組織の最低限ルールを徹底

-

脅威ベースアプローチ:新たな脅威への優先対策

-

-

一般社員が意識すべきこと

-

組織のセキュリティ規程を理解して日常業務で実行する

-

特にメール経由の攻撃に注意し、不審メールを開かない

-

-

標的型攻撃メール訓練と講習の組み合わせで効果を高める

-

経営層の意識向上やログ管理強化も含め、組織全体で包括的に取り組む

最終的には、社員一人ひとりが「自分にも関係がある」と考え、行動できる状態を目指しましょう。

本ウェビナーの内容や、補足事項、メール訓練サービスの詳細を掲載した資料は以下からダウンロード可能です。