2. ALog SMASHの概要

2.1. ALog SMASHとは

2.1.1. ALog SMASHの仕組み

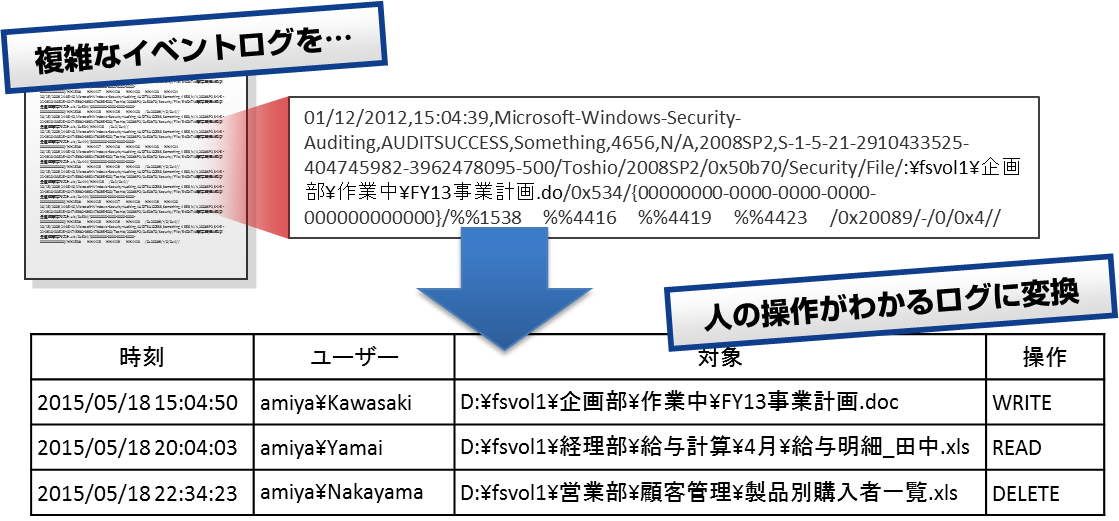

ALog SMASHは、監視対象となるサーバにインストールされ、サービスとして稼働します。 このサービスがイベントログを収集し、ユーザーの操作履歴がわかるアクセスログに変換します。

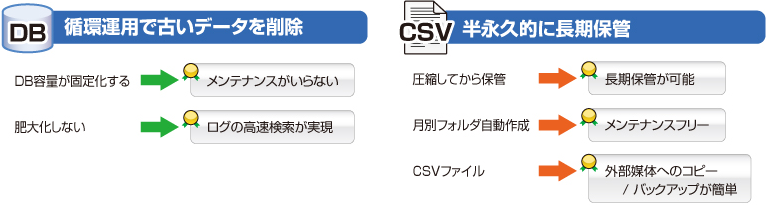

変換されたアクセスログは、ログ検索用のデータベースに保存されると同時に、任意のフォルダーにCSVファイルとして出力されます。 直近のアクセスログを検索するためのデータベース、長期保管のためのCSVファイルという使い分けが適しています。

ALog SMASHは、監視対象となるサーバにインストールするソフトウェアですので、ログの収集や検索のための専用のログサーバは不要です。 また、サーバOSのイベントログを利用するため、クライアントPCにエージェント(常駐プログラム)を導入する必要はありません。

2.2. アクセスログについて

2.2.1. アクセスログのフォーマット

フィールド名 |

概要 |

|---|---|

時刻 |

操作が記録された日時

フォーマットは“yyyy/mm/dd hh:mm:ss.fff”

|

ユーザー |

操作を実行したユーザーアカウント名 |

サーバ |

操作が記録されたサーバ名

ALog SMASHをインストールしたサーバの名前が表記される

アクセスログには記録されているが、検索画面では非表示になっている

|

対象 |

操作の対象(例:ファイル/フォルダーパス)が表記 |

操作 |

実行された操作

詳しくは「アクセスログの種別」を参照

|

詳細 |

2.2.2. アクセスログの種別

ログの種別 |

出力内容(操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

RENAME-Failure

MOVE

COPY

|

- ※

失敗のログ(XXX-Failure)は環境によっては出力されないことがあります。

2.2.3. ファイルアクセスログの出力パターン

ユーザーの操作 |

操作ファイル |

|---|---|

ファイルを開く |

READ |

フォルダーを開く |

出力なし 4 |

ファイル/フォルダーを新規作成

ファイルを更新

|

WRITE |

ファイル/フォルダーを削除 |

DELETE 5 |

ユーザーの操作 |

元ファイル |

新ファイル |

|---|---|---|

ファイルをコピー |

COPY/READ |

WRITE |

フォルダーをコピー |

COPY/出力なし |

WRITE 6 |

ファイル/フォルダーの名前変更 |

RENAME |

WRITE/READ/出力なし |

ファイルを移動

(同ドライブへの移動)

|

MOVE |

WRITE |

フォルダーを移動

(同ドライブへの移動)

|

MOVE/RENAME 7 |

WRITE/出力なし 7 |

ファイル/フォルダーを移動

(別ドライブへの移動)

|

DELETE |

WRITE |

- ※

コピーや移動の操作は、元ファイルと新ファイルの双方が監査対象である場合に上記のように出力されます。 監査対象外のマシンやドライブへのコピーや移動は、出力されているイベントログからわかる情報の範囲で変換されます。

- ※

コピーや移動の操作には、「新規でコピー/移動する」ケースと、「上書きでコピー/移動する」ケースがあります。 この違いにより出力されるログが異なります。

注意

2.2.4. アクセスログの出力例

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/18 20:04:00.508 |

Domain\Kawasaki |

Server002 |

D:\共有\file.xls |

READ |

ClientIP:192.168.0.1 Count:3 |

2017/05/18 20:04:54.590 |

Domain\Kawasaki |

Server002 |

D:\共有\file.xls |

WRITE |

ClientIP:192.168.0.1 Count:1 |

注意

2.2.5. アクセスログの詳細フィールド

項目 |

説明 |

|---|---|

AppName |

操作を実行したアプリケーション名 |

ClientIP |

操作を実行したクライアントPCもしくは接続先PCのIPアドレス |

ClientName |

操作を実行したクライアントPCもしくは接続先PCのコンピューター名 |

Count |

ログ変換処理によってマージされたイベントログ(生ログ)のレコード数

イベントログの特性として、ユーザーによる1回の操作に対し、同じ内容を示すログレコードが複数行出力されることがあり、ALog SMASHでは、「ユーザー」、「対象」および「詳細(Countを除く)」が同じログレコードに対し、5秒以内に同じ「操作」のレコードが連続して発生した場合、これらを1レコードにマージしている

|

To |

ファイル・フォルダーの名前変更/移動/コピー操作を行った場合の、RENAME/COPY/MOVE後ファイル・フォルダーのパス |

注意

2.3. ALog SMASHの動作環境

2.3.1. 動作環境

項目 |

要件 |

|---|---|

対応OS |

Windows Server 2012 / 2012 R2 / 2016 / 2019 / 2022

Windows Storage Server 2012 / 2012 R2 / 2016

Windows Server IoT 2019

※32bit版OSには対応していない

※各OS のサービスパック(SP)に対応

※各エディション(Standard / Enterprise / Datacenter)に対応

※仮想環境(VMWare, Hyper-V, Citrix XenServer)に対応

|

CPU |

推奨Quad Core 以上(最低Dual Core) |

メモリ |

推奨16GB 以上(最低4GB) |

HDD |

100GB以上の空き容量

※アクセスログの保管期間の長さによって別途必要

|

必要ソフトウェア |

.NET Framework 4.8以上

対応ブラウザWebブラウザ:

- Firefox バージョン68以上

- Google Chrome バージョン76以上

- Microsoft Edge

|

◆動作条件

ファイルアクセスログの出力対象となるドライブがNTFSフォーマットであること(FATフォーマットには対応していません)

注意

クライアント機器にWindows10をご利用の場合、以前のクライアントOSに比べてイベントログ量が純増します。 ログ出力先のドライブの容量や、イベントログを保存する場合の保存先の容量は以前のクライアントOSに比べて多めに見積もってください。

2.3.2. 通信環境(使用ポート一覧)

Source

Destination

ポート番号

用途

SMASHインストールサーバ

⇒出力指定先

TCP445

SMB (バックアップ先やレポート出力先をネットワーク上の共有フォルダーにする場合のみ使用)

ブラウザ動作機器

⇒SMASHインストールサーバ

TCP80

SMASHインストールサーバ

⇒SMASHインストールサーバ

TCP10041

内部DBで使用。ポート解放は不要。

SMASHインストールサーバ

⇒ドメインコントローラー

WebコンソールのログインアカウントでLDAP認証を利用した場合に使用