投稿:2025/10/08

SIEMの光と闇、全てお話します。

簑嶋

本日は『SIEMの光と闇』をテーマに、SIEMの実態と課題を掘り下げてお話しします。 私は網屋でプリセールスやMDRサービスを統括しております、簑嶋と申します。

辻氏

皆さんこんにちは、SBテクノロジーの辻です。私は元々セキュリティ診断やペネトレーションテストを専門にしてきましたが、最近はその攻撃の視点を活かしたリサーチ活動に力を入れています。その結果を皆さんに分かりやすくお伝えし、「喉元過ぎれば熱さを忘れる」といったことにならないように努めています。本日はよろしくお願いします。

登壇者

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘

セキュリティ技術者として、SI企業で侵入テストや情報システムの脆弱性診断に従事。官公庁や民間企業向けに多くのセキュリティ診断を行う。2014年にSBテクノロジー入社後、診断事業に携わる傍ら、エヴァンジェリストとして情報発信を強化。現在はリサーチャーとして国内外のサイバーセキュリティ動向を調査・分析し、脅威情報を発信。講演・執筆・メディア出演など、普及・啓発活動にも精力的に取り組んでいる。

登壇者

株式会社網屋 ALog事業責任者

簑嶋 時浩

2008年8月に入社して以来、ALog一筋で17年。営業やプリセールスを経て、現在はALog SIEM部門を統括。パートナーSEへの構築トレーニングやお客様向けの製品デモなど、現場での対応にも力を注ぐ。「運用シーンを自然に思い描いてもらう説明を心がけ、困っている人には迷わず手を差し伸べる」が信条。トラブルにも率先して駆けつける姿勢で、企業のログ活用とセキュリティ運用を支える。

そもそもSIEMって何?専門家が語るその必要性

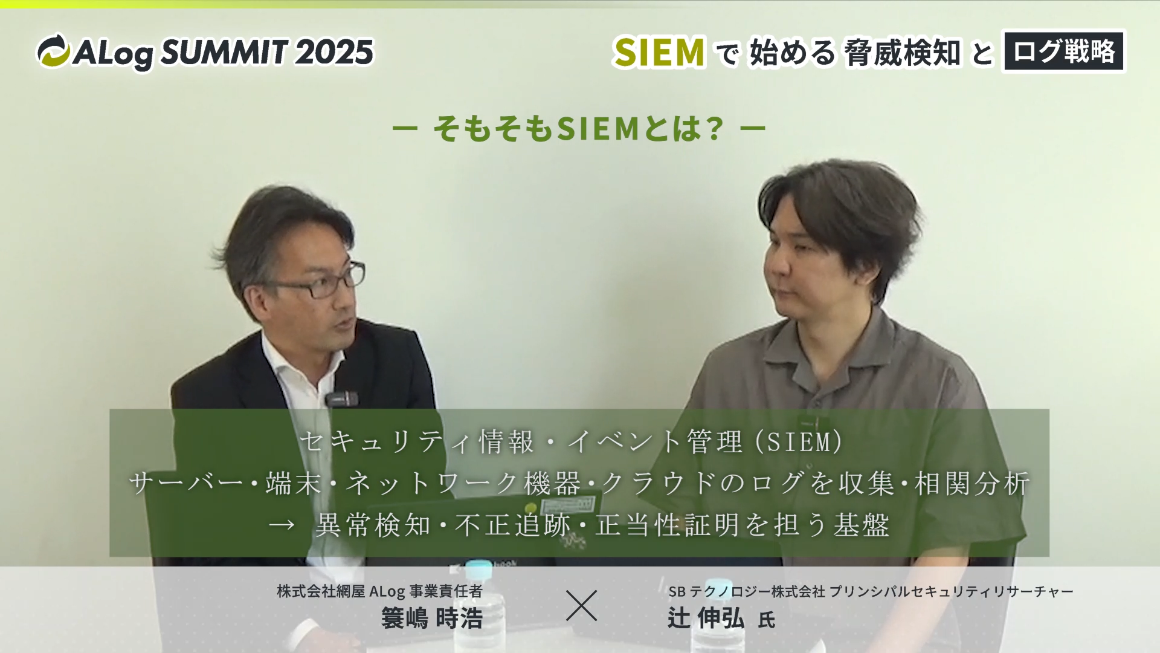

簑嶋

そもそものSIEMについてですが、「Security Information and Event Management」の略で、セキュリティ情報に関するイベントを管理するための製品です。具体的には、サーバーやクライアント端末、ネットワーク機器、そして最近ではクラウドサービスといった、さまざまな機器のログをまとめて収集・分析し、セキュリティの異常を検知したり、有事の際に証明をしたりする仕組みです。

簑嶋

例えば、収集したログから不正アクセスに気づく、内部不正の兆候を見抜く。あるいはインシデント発生時に客観的な記録で経緯を再現し、第三者への説明に耐える形で提示するといった役割を果たします。

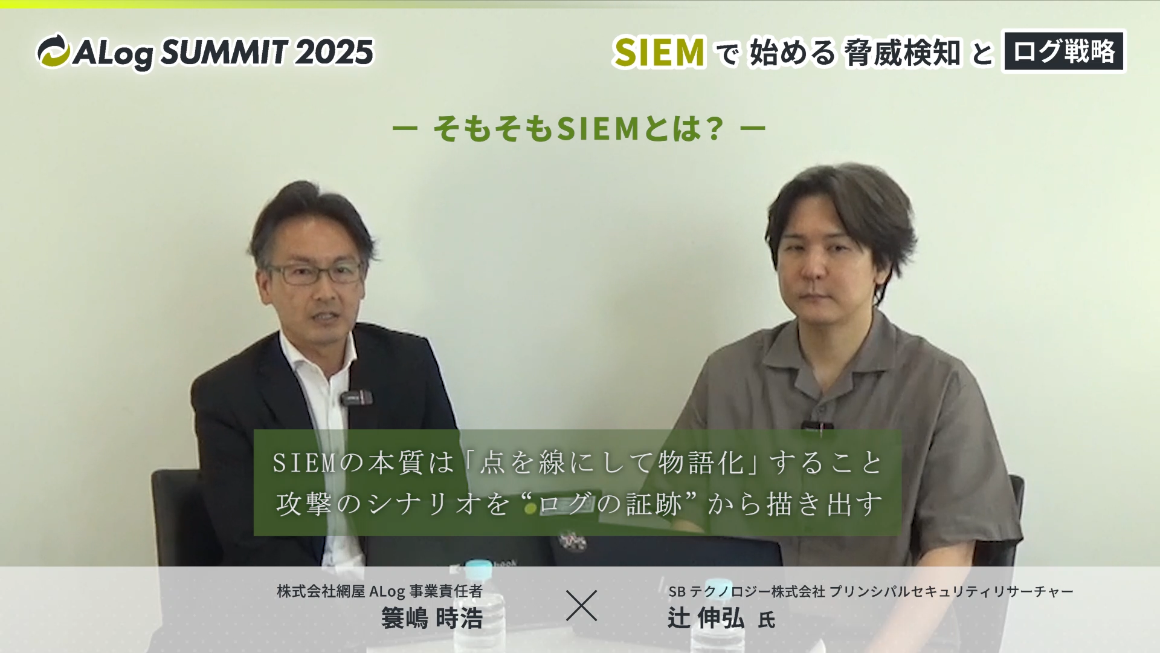

辻氏

何か1つのログだけで判断するには限界があるので、1つの事象から「他の機器ではどうだったのか」という一連の流れを見ることが非常に重要です。SIEMがないと、結果的に調査効率が悪くなったり、重大な見落としが発生したりするリスクがある。まさに、個々のセキュリティ製品の一段上に立って、全体像を把握するための仕組みというイメージですね。

簑嶋

ありがとうございます。まさにおっしゃる通りで、SIEMは点と点を時系列や相関関係でつなぎ、攻撃の一連の流れを描き出すのが得意な製品です。フィッシングメールから始まる侵害や内部不正の兆候など、単発のログでは見抜けない「変化のつながり」を見つけることができます。

辻氏

ただ、一つ気になるイメージがあって。展示会などで話を聞くと、デバイスごとに追加料金がかかるなど「じゃあ、ちょっと高いかもな」という印象を持っていますね。これはセキュリティ製品全般に言えることですが。

簑嶋

そのあたりについては、後ほどしっかりご説明させていただきますので、ご安心ください。

サーバーアクセスログNo.1から国産SIEM No.1へ

簑嶋

SIEMというものは実際に「使いこなせるのか」という部分が大きな壁になっています。そこで私たちが「カンタンSIEM」というアプローチで提供しているのが「ALog」です。

簑嶋

ALogは他のSIEM製品と同様に、サーバー、クライアント、ネットワーク機器、クラウドサービスなど様々なログを集約し、攻撃や不正の全体像を“物語”として可視化します。各種ガイドラインへの対応やサイバー攻撃、内部不正の検知にも役立ちます。ログの収集はもちろん、AIによるリスクスコアリング機能や、導入後にお客様環境ですぐに使えるレポート・ダッシュボードも標準で搭載しており、分かりやすい検索画面で直感的に操作できるのが特徴です。

辻氏

検索は本当に大事ですよね。インシデント対応の時なんて特にそうですが、あちこちに散らばったログを一つひとつ集めてくるのは、ものすごく手間と時間がかかります。その間に被害が拡大することもあるので、ログが一箇所に集約されて横断的に検索できるのは、運用上とても楽になります。

簑嶋

おかげさまで、ALogは2023年度の国産SIEM製品としてシェアNo.1を獲得することができました。

※セキュリティ情報イベント管理ツール出荷金額 国産メーカーとして(2023年度)

https://mic-r.co.jp/mr/03370/ デロイト トーマツ ミック経済研究所

「内部脅威対策ソリューション市場の現状と将来展望 2024年度」2025年03月 発刊

辻氏

「No.1」のマークが堂々と出ていますね。

簑嶋

はい(笑)ただ、生成AIに「ALogってSIEM製品ですか?」と聞いてみたら、「ALogはSIEM製品ではなく、サーバーログを収集する製品です」と回答されてしまったんです。同様にして、お客様の中には、「ALog = サーバーログを収集する製品」というイメージをお持ちの方が多いかもしれません。しかし、この機会にぜひ「ALog = SIEM」だと覚えていただけると嬉しいです。

「SIEMは高くて、難しい」はもう古い。SIEM導入のリアルな壁

簑嶋

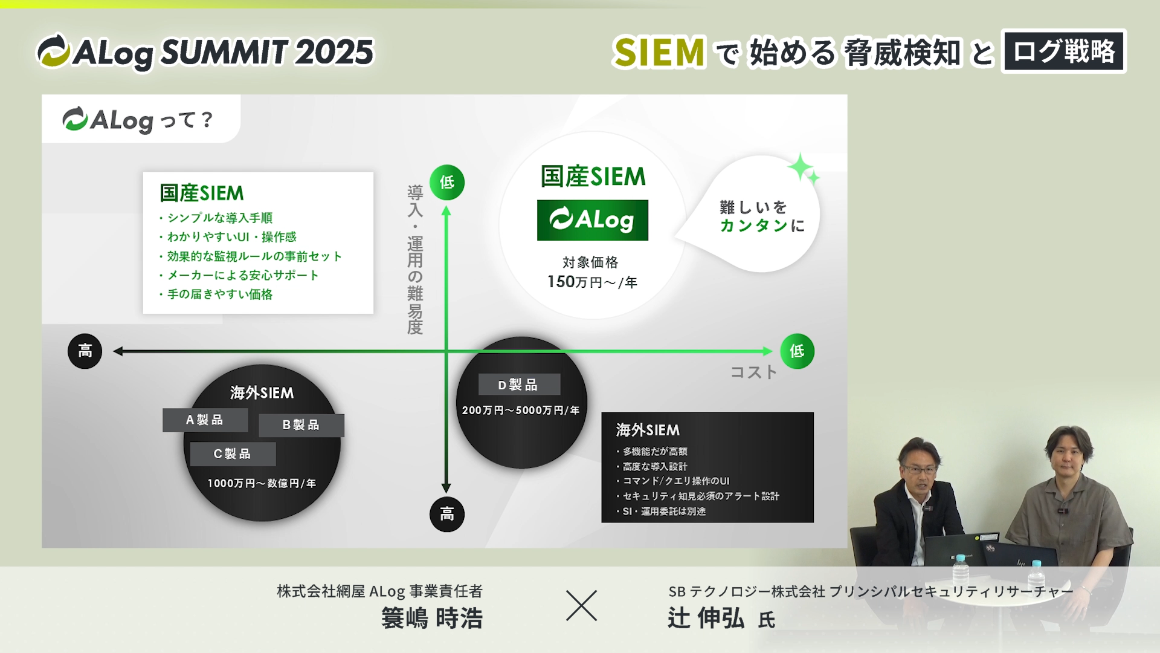

ここで今回のテーマであるSIEMの「光と闇」について、特に海外製品と比較しながらご説明します。こちらの図は、縦軸が導入・運用の難易度、横軸がコストを表しています。

簑嶋

海外製の多機能なSIEM製品についてお客様にヒアリングすると、「多機能だけど価格も高い」「導入が非常に難しい」「検索に専門的なコマンドやクエリが必要で、運用が属人化してしまう」といった声をよく聞きます。これが、阻むいわゆるSIEMの「闇」の部分、つまり導入の障壁になっている点です。

それに対して、私たちALogは国産SIEMとして「難しいをカンタンに」をコンセプトに、お客様にいかに使い続けていただけるかを追求してきました。具体的には、シンプルな導入手順、初心者でも直感的に操作できる分かりやすい検索機能や管理画面、導入後すぐに使える監視ルールやレポート定義の標準搭載、そして手の届きやすい価格設定といった特徴があります。

辻氏

いろいろな面で「導入のハードルが低い」というのは、非常に大きなポイントだと思います。よくあるのが、高価な製品を導入したはいいけれど、結局使いこなせていないというケースです。バックアップと同じで、取ってはいるつもりがいざという時に活用に足るものではなかったみたいな。

昨今、セキュリティ人材が不足していると言われている中で、製品の機能だけがどんどん増えていっても、誰も扱えないものになってしまうのではないでしょうか。だから、ALogのように「まずはこれだけあれば十分」というスターターキットのようなアプローチは、私は非常に好きですね。

セキュリティ担当者の救世主?ALogが選ばれる3つの理由

簑嶋

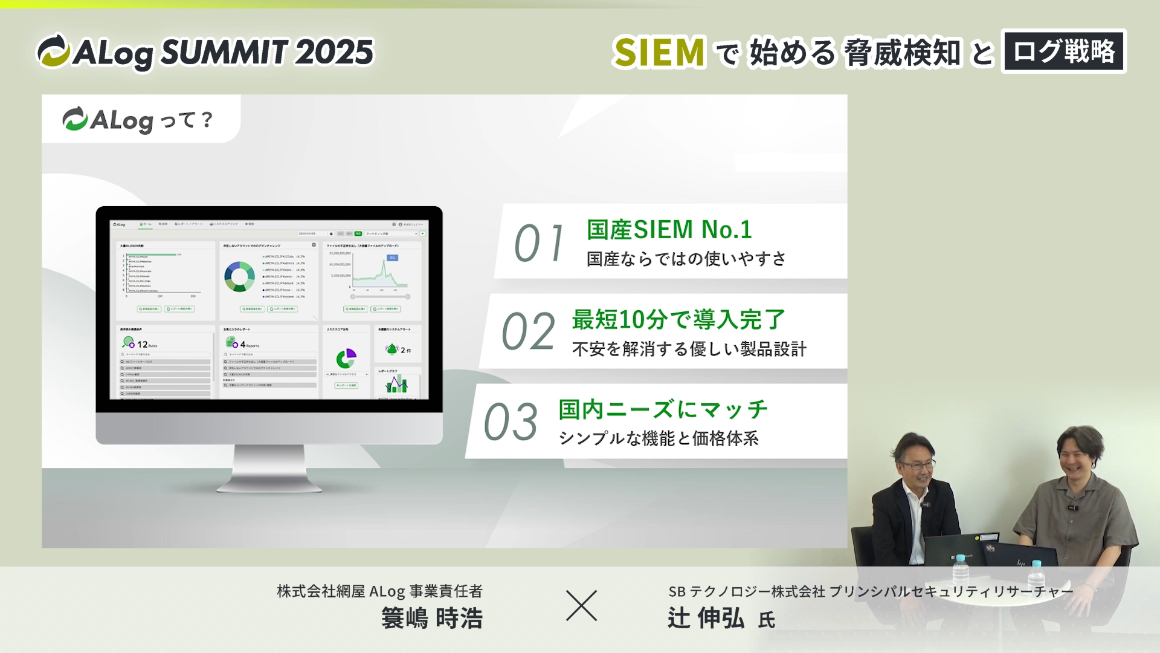

ありがとうございます。これまでの内容をまとめると、ALogの特徴はこの3点に集約されます。

「国産SIEM No.1の実績」

簑嶋

一つ目は、国産SIEM No.1の実績です。国産ならではの使いやすさや、日本のビジネス環境に合わせた機能改善が強みです。

辻氏

国産ならではの強みとして、例えばユーザーから「ここをもう少しこうしてほしい」といった細かい要望が上がってきた場合、迅速に対応してもらいやすい、といったメリットもあるのでしょうか?日本語でスムースにやり取りできるのも大きいですよね。

簑嶋

おっしゃる通りです。お客様からは「日本のユーザーの声をしっかり聞いてくれる」といったお声を実際にいただいています。海外製品にはない、この小回りの利く対応力もALogの大きな強みだと考えていますので、ご要望があればぜひ積極的にお聞かせいただきたいです。

「最短10分で導入が完了する、優しい製品設計」

簑嶋

二つ目は、最短10分で導入が完了するという、優しい製品設計です。なんなら、今この場でお見せできるレベルで簡単なんですよ。...今、やりましょうか?

辻氏

いや、今から10分待つのはちょっときついので大丈夫です(笑)。でも、それくらい簡単に見せられる自信があるということですよね。

「必要な機能に抑えながら、お求めやすい価格体系」

簑嶋

そして三つ目は、SIEMとして必要な機能を標準搭載しながら、国内のニーズにマッチした価格体系であることです。具体的な価格はここでは控えますが、非常にお求めやすい価格帯でご提供しています。

【事例1】実例で見るサイバー攻撃対策 ALogがインシデントを防いだ瞬間

簑嶋

ここからは、実際にALogをご利用中のお客様が、どのように脅威を検知したのか、具体的な事例をご紹介します。

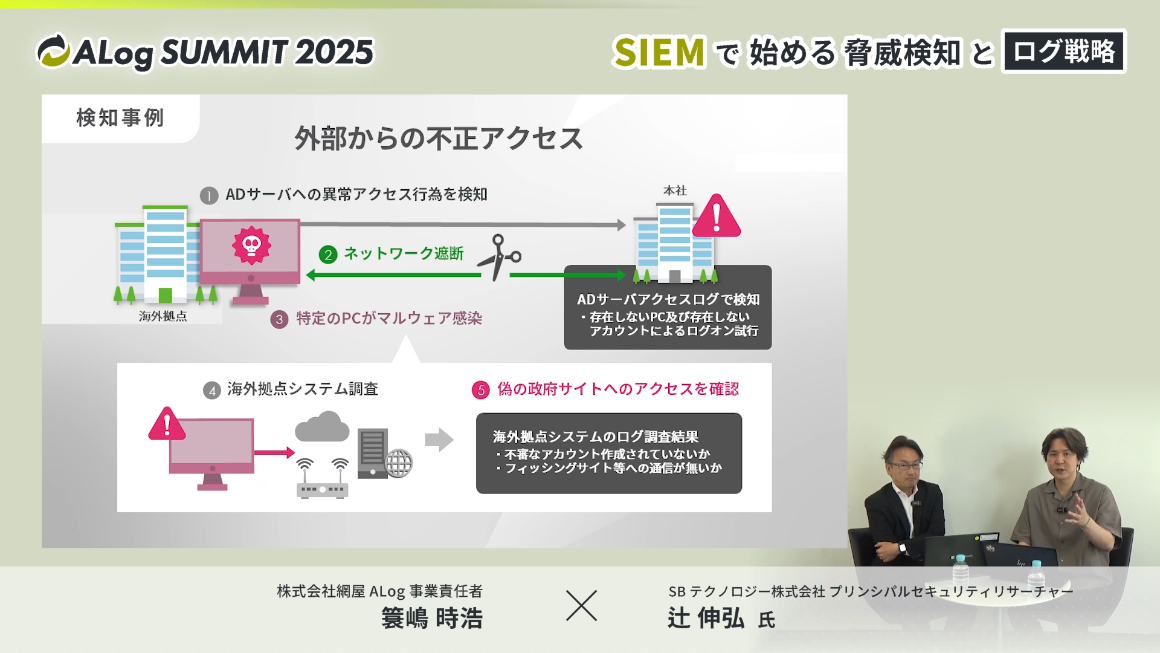

最初にご紹介するのは、外部からの不正アクセスをALogで検知した製造業のお客様の事例です。

簑嶋

こちらのお客様は、Active Directory(以下、AD)サーバー、資産管理ツール、アンチウイルスソフト、UTM、プロキシなど、多種多様なログをALogで収集されていました。

ある日、ALogがADサーバーへの異常なアクセスを大量に検知しました。具体的には、存在しない端末や存在しないアカウントによるログイン試行です。これをきっかけに、すぐさま海外拠点とのネットワークを遮断する対応を取りました。

その後、ALogで海外拠点のログを詳しく調査したところ、特定のPCがマルウェアに感染していることが判明。さらに調査を進めると、そのPCが偽の政府系サイトにアクセスした際にマルウェアに感染したことが原因だとわかりました。その感染を起点として、内部で被害を広げようとする『ラテラルムーブメント』の痕跡も確認されたのです。

■ラテラルムーブメントとは

ラテラルムーブメントとは、攻撃者がネットワーク内に侵入した後、権限を奪いながら内部の他の端末やサーバーへと感染を横展開に広げていく攻撃手法のことです。

辻氏

なるほど。攻撃者が侵害範囲を拡げていく、横展開の動きですね。

簑嶋

はい。最終的には、ALogを使って全てのログを横断的に確認し、不審なアカウントが他に作成されていないか、他のフィッシングサイトへの通信が発生していないかを徹底的に調査しました。

辻氏

1つ気になる点がありました。2番目の段階でネットワークを遮断していますが、その対応は攻撃に間に合ったのでしょうか?結果的に、ラテラルムーブメントによって本社側に実害は及んだのでしょうか?

簑嶋

良いご質問ありがとうございます。こちらのお客様は、異常を検知後すぐに海外拠点とのネットワークを遮断したため、本社への影響はなく、大きなインシデントには至りませんでした。

辻氏

それは素晴らしいですね。監視をしていても、検知が遅れて実害が出てしまうケースは残念ながら起こりえます。ALogを導入していたことで、被害が本社に及ぶ前に、攻撃の連鎖を断ち切るといったスピード感で対応できた、ということですね。

簑嶋

まさにその通りです。ADサーバーへの異常アクセスという一つの事象を起点として、一連の攻撃の流れを迅速に把握できた事例です。

【事例2】退職者の情報持ち出しを見抜く 内部不正の証拠はログにあり

簑嶋

次は内部不正に関する事例です。

簑嶋

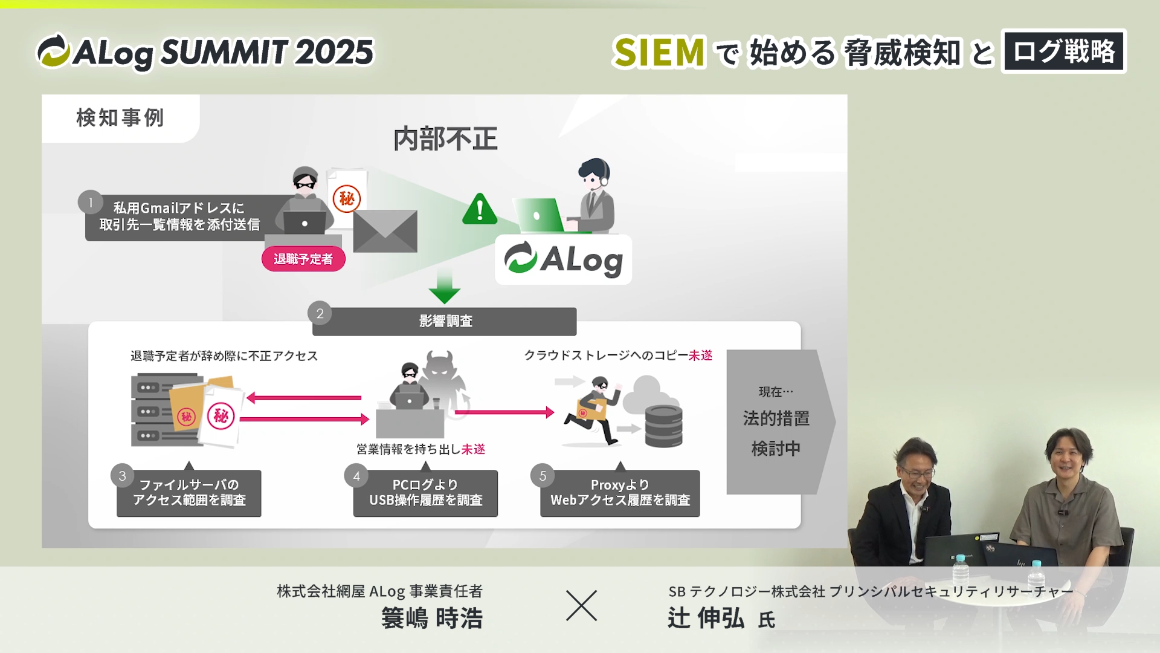

こちらのお客様では、Google Workspace、Gmail、ファイルサーバー、資産管理ツールなどのログをALogで取得し、内部不正の観点で日常的に確認されていました。

ある日、Gmailのログを監視していたところ、特定のユーザーが個人で利用しているGmailアドレス宛に「取引先の一覧」を添付して送信しているのを発見しました。

辻氏

なかなか大胆な行動ですね。

簑嶋

はい。調査したところ、その方は間もなく退職する予定の従業員でした。これはまずいということで、ALogを使ってさらに詳細なログを調査しました。ファイルサーバーへのアクセス履歴、PCログからUSBメモリによるデータ持ち出しの有無、プロキシログからクラウドストレージへのアップロード履歴などを確認した結果、取引先情報だけでなく、自社の製造技術に関するデータも持ち出そうとしていたことが判明しました。

辻氏

内部不正って、実は証明するのがものすごく大変なんです。「こいつがやったに違いない」と社内で確信していても、いざ警察に相談すると「このログはないんですか?」などと言われ、証拠不十分で受理されなかったり、時間がかかったりするケースがよくあります。

辻氏

被害に遭った企業側は、犯人が分かっているだけにモチベーション高く協力するのですが、肝心の証拠が足りないことが多い。その点、このように複数のログを突き合わせて「いつ、誰が、何をしたか」を時系列で示せることは、法的措置を取る上で極めて重要になります。

ただ、ログとは少し話が逸れますが、一点注意が必要です。その持ち出された情報が「秘密情報である」ということを、会社が従業員にきちんと周知していなければ、「それは秘密管理性が満たされていない」と反論されて不起訴になる可能性があります。ログを取ることと、そのログに記録されている情報が会社の重要な秘密であることを周知徹底すること。この二つはセットで対策しないと、いざという時にひっくり返される危険があるので注意が必要ですね。

簑嶋

なるほど、ありがとうございます。ログの重要性、そしてそれを支える社内ルールも大切だということですね。最終的に全てを確認するのは、やはりログなんです。この事例のように、しっかりと証拠になるログを取っておくことで、不正を行った従業員を特定し、適切な対応を取ることができます。

導入して終わりじゃない ALogの安心運用サポート体制

簑嶋

ただ、インシデントが起きた時に、すべてお客様側で対応するのは現実的に難しい場合も多いかと思います。そこで、私たち網屋では製品の提供だけでなく、ALogをいかにご活用いただくかという点に注力したサービスもご提供しています。

辻氏

冒頭で私が言った「導入したはいいけど使いこなせない」という課題を、ここで回収するわけですね。

★名前★

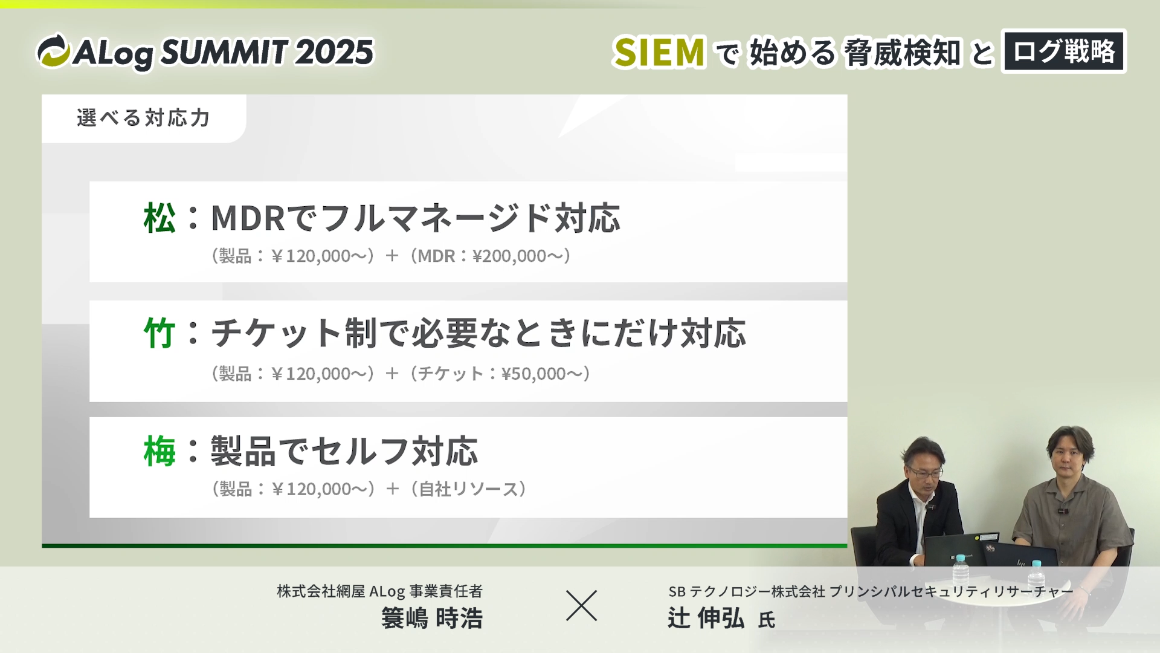

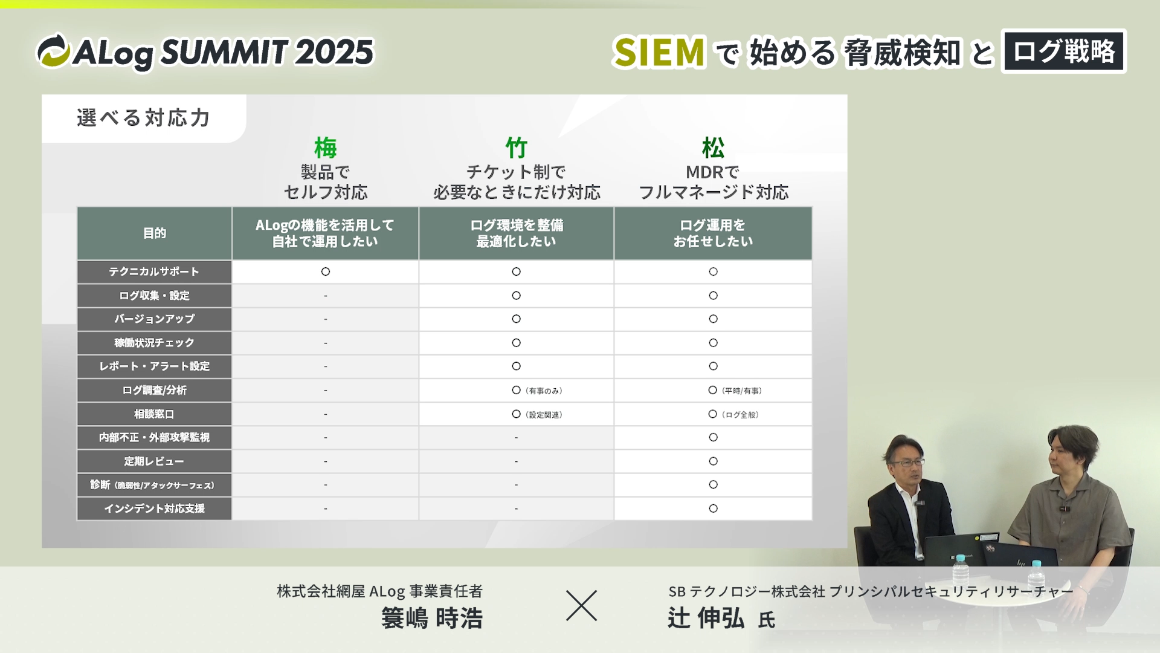

はい。お客様のスキルやリソースに合わせて選べる「松・竹・梅」の3つのラインナップをご用意しています。

-

梅プラン: 製品のライセンスのみをご購入いただき、日常の運用はお客様自身で行っていただくプラン

-

竹プラン: 通常の運用は自社で行い、有事の際など必要な時だけ専門家の支援を依頼できるチケット制のプラン

-

松プラン: 製品の導入から日々の運用まで、すべてを網屋にお任せいただけるフルマネージドのMDRサービス付きプラン

■MDR (Managed Detection and Response)とは

PCやサーバー(エンドポイント)に侵入されてしまった後の「不審な動き」を検知し、対応するEDR (Endpoint Detection and Response)という仕組みの運用を、セキュリティの専門家が監視・運用を代行してくれる「サービス」です。高度な分析や対応を専門家に任せることができます。

辻氏

実際には、どのプランを選ばれるお客様が多いのですか?

簑嶋

これまでのお客様では、ALogの運用までお任せしたいというニーズが非常に多く、松プランをお選びいただくケースが最も多いです。やはりログの分析には専門性が求められるため、「自社で対応できる人材を確保するのが難しい」というお声が背景にあります。

辻氏

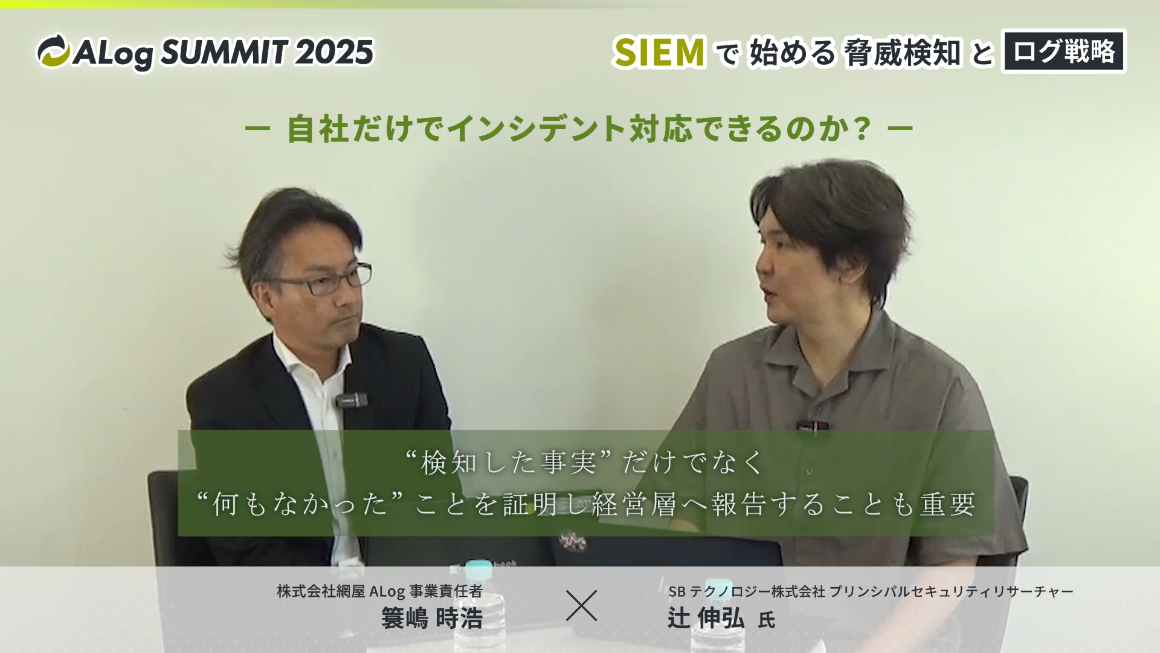

中小企業だと、担当者が一人辞めたらもう誰も分からない、といった状況も起こり得ますからね。ちなみに、松プランには月次の報告会なども含まれるのでしょうか?

簑嶋

はい、含まれております。月に一度、お客様環境のログを調査した結果をまとめたレポートをご提出し、報告会を実施するところまでがサービスに含まれています。

辻氏

リアルタイムの監視はもちろん最も重要ですが、経営層に対して「今月も問題ありませんでした」と定期的に報告することも、セキュリティ担当者の大事な仕事です。報告書や報告会までセットになっているのは、非常に心強いですね。

今日のまとめ SIEM選びで失敗しないために

簑嶋

それでは、本日のまとめに入らせていただきます。

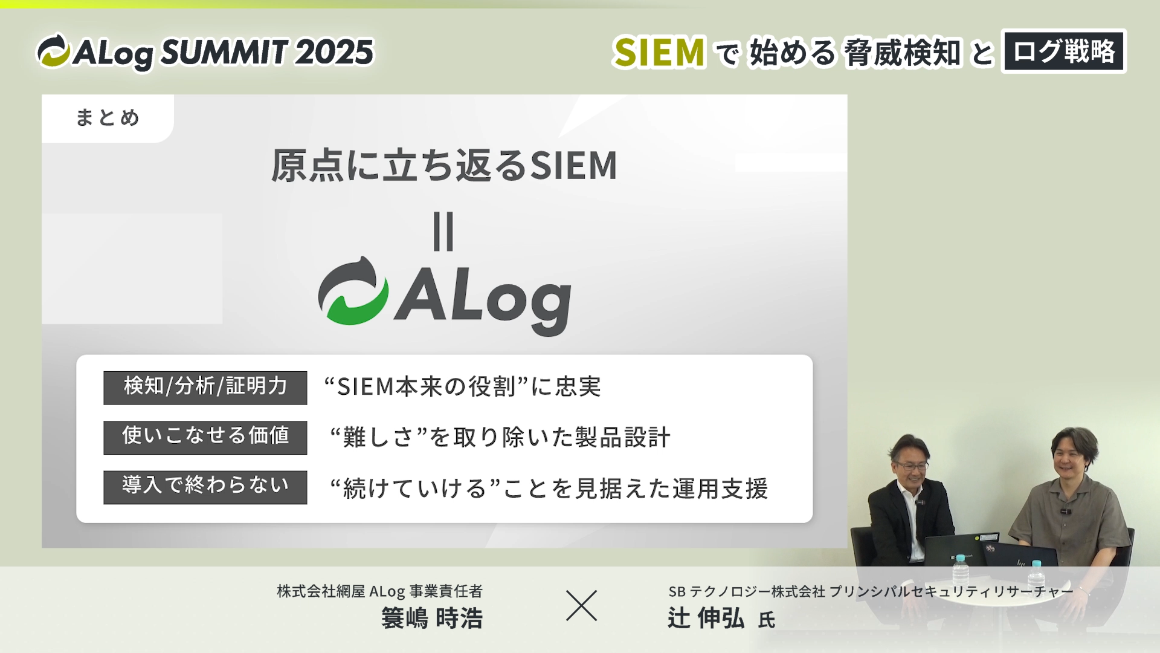

多機能・高価格な海外製SIEMが主流の中、ALogは『原点に立ち返るSIEM』として、本来の役割に忠実なシンプルさと使いやすさを追求しています。

簑嶋

そして、「導入だけで終わらない」をモットーに、お客様にいかに使い続けていただけるかを見据えた運用支援サービスにも力を入れています。

「SIEMを導入したいけど、何から始めればいいか分からない」

そうお悩みのお客様は、ぜひ私たち網屋にご相談いただければと思います。