投稿:2025/07/14

更新:2025/08/01

年1億以上の予算をかける部品メーカーのグッドプラクティス──情シス主導で構築したセキュリティ体制とその成果

連日さまざまなサイバーセキュリティ犯罪のニュースが報じられる中、いまだに日本のセキュリティレベルは高いとは言えない状況にあります。一方で、企業がサイバーセキュリティ対策を進める上では、人材不足や経営層の意識・関心、コスト、導入による利便性の低下など、さまざまな壁が立ちはだかっています。

そこで今回は、株式会社網屋が主催する「Security BLAZE 2023」より、サイバーセキュリティのエキスパートによる講演をお届けします。本記事では、日経新聞記者の寺岡篤志氏が、セキュリティ対策に注力する企業の事例をもとに、予算も人材も限られた中堅・中小企業がITに投資する際のポイントや、日本のセキュリティに関する報道でマスメディアが果たすべき役割を語りました。

登壇者

日本経済新聞社 記者

寺岡 篤志

2008年、日本経済新聞社入社。コーポレートセキュリティ、安全保障、影響工作、サイバー犯罪などをテーマとした取材のほか、OSINTベースの調査報道も手掛ける。

自社のセキュリティの甘さに対し、情シス部が起こした“反乱” 年1億円超の予算をITにかける、ある企業の改革の裏側

日経新聞記者がサイバーセキュリティの要点を語る

寺岡篤志氏:日本経済新聞の記者の寺岡と申します。私からは「セキュリティはコストではなく戦略投資 年1億以上の予算をかける部品メーカーのグッドプラクティス」というタイトルで、お話をさせていただければなと思います。

今回このようなお話の機会をいただきましたが、他の講演者の方と比べると、たぶん私は圧倒的に知名度が低いと思います(笑)。若干恐縮しているところではあるんですが、まずは自己紹介から始めさせていただければと思います。

日本経済新聞で、主にサイバーセキュリティをテーマに取材をしています。セキュリティの中でもコーポレートのセキュリティ、安全保障、サイバー犯罪、あるいは政策とか、特に分野を問わずやっております。

その派生として関連の調査報道をしたり、情報工作、アンチマネーロンダリングとか、リスク管理に関してもいろいろ取材しております。

もともと社会部への入社でして、いわゆる事件屋をやっていたんですけれども、その中で2014年にマウントゴックス、当時の世界最大の仮想通貨交換所のハッキング事件で取材に携わったことをきっかけに、セキュリティの取材を始めております。

昨年度からはセキュリティ専門の担当ということで、仕事のほぼ9割ぐらいをセキュリティに割いて仕事をしております。こちらは直近書いた記事になっております。

もしよろしければ、検索して見ていただけるとうれしいかなと思います。本日は、こうして私が書いている記事の中で、ユーザー企業視点の報道からお話をさせていただければなと思います。

取材の難易度も高い、ユーザー起点のセキュリティ情報

「ユーザー企業に取材をして記事を書く」というのが、私がふだんしている取材活動の中で重点的にやっているテーマの1つでございます。もちろん、ベンダーさんの視点でもたくさん記事は書いてはいるんですが、ユーザーの視点から見た時に、人員と予算が理想形と言うほどにはない。

その中でどういった現実解があるんだろう、取捨選択をするんだろう。あるいは自分のネットワークの構成上、こういった対策が入れられない。じゃあその代替案は何だろうとか、そういった情報を盛り込むことは非常に重要ではないかなという問題意識がございます。

そして何より、そもそも情報の希少性が高い。ユーザー企業さん側は、「自分たちはセキュリティをこうやってます」と大っぴらにお話しすることは非常に少ないので、その分情報としてニーズはあるんじゃないかなと思って取り組んでおります。

やはり(セキュリティについて)PRしたいという会社さんはかなり少ないので、非常に取材は苦労するんですが、これに関しては、あとでもう少し詳しくお話しさせていただきたいなと思っております。

予算と人材が不足しがちな中堅・中小企業のハードル

本日のお話の内容です。まず、ユーザー企業視点の報道の中で、非常におもしろいなと思った企業さんの2つのケースについてお話をさせていただきたいなと思っております。それがCase1とCase2ですね。そして最後に、こうした取材をしてきた経緯から、少しだけ私見を述べさせていただきたいなと思っております。

古野電気さん、そして太田油脂さん。グローカルビジネスソリューションズさんというのは太田油脂さんの子会社なんですが、この2つのケースについてお話をします。

たぶん聞いていらっしゃる方の中で、この2つの会社さんを知っているという方は、そんなに多くはないんじゃないのかなと思っております。規模としては、いわゆる中堅・中小と言っていいぐらいの大きさの会社さんです。

どちらもそんなに小さい会社さんではないんですが、本日の2つのケースからお話ししたいテーマは、いわゆる中堅・中小のセキュリティ。そしてこれは大きな企業さんから見ると、サプライチェーンのセキュリティというふうに言い替えていいテーマではないかなと思っております。

中堅・中小の企業さんから見たセキュリティの課題で、よく一般的に言われているものは、やはり単純に人とお金が充足してはいないということ。それからこれは人材の不足からくる部分ですが、どんなツールを入れていいのかわからない。

「ベンダーさんにすごくいいツールを紹介してもらったんだけど、それが本当に自社にとって必要なのかわからない」といったところが、やはりあるかなと思います。

大手企業から見たセキュリティの課題

それから、そもそも最初に何をしたらいいかわからない。セキュリティに完全に不案内で、やることが目の前にたくさんあるような気がしてしまって、最初の一歩が踏み出せないという話も、いろんな取材中に聞くことがございます。

これは大手企業から見た時に、何次のサプライヤーまでサプライチェーンの責任の枠組みとしてウォッチしていかなくてはいけないんだろうかと。

当然、ピラミッド上に広がっていくサプライチェーンを考えた時に、どんどん下の階層まで行くほど、エクスポネンシャル(指数関数的)に対象が増えていくわけですので、これがなかなか非常に難しい問題になっているのかなと思っております。

加えてその中で、自社のポリシーに充足しないサプライヤーさんがいた時に、どのように介入すべきなのか。「必ずこれをやってください」とかなり義務的に強制をすると、下請け法違反になるんじゃないかという懸念を考えながら、大手企業さんは今、いろいろと悩まれていらっしゃるんじゃないかなと思います。

こうした難しい問題がいろいろある中で、すべて解決できる解は私もなかなか提示できないんですが、1つのあり方、ヒントとして、いくつかインサイトを提示できればなと本日は思っております。

自称中小企業・古野電気が行っているセキュリティ対策

それでは、古野電気さんのお話から始めたいと思います。まずは企業概要です。船舶用の電子機器・サービスの会社さんです。こちらの写真に写ってるのは魚群の探知機なんですが、漁船に限らず商用船、あるいは公的機関の船とかも含めて、さまざまなレーダーや衛星通信などの機器を販売しております。

売上高はご覧のとおりです。従業員数が連結だと3,000人いらっしゃいまして、もちろん決して小さくない企業ではあるんですが、取材させていただいた時は「自称中小企業」とおっしゃっていました。

「セキュリティの観点から見ると、十全に人材と予算があるわけではないよ」という前提で、このようにおっしゃられたのかなと思います。じゃあ、こうした企業さんがどういった取り組みをしているのかを、これからお話しできればなと思います。

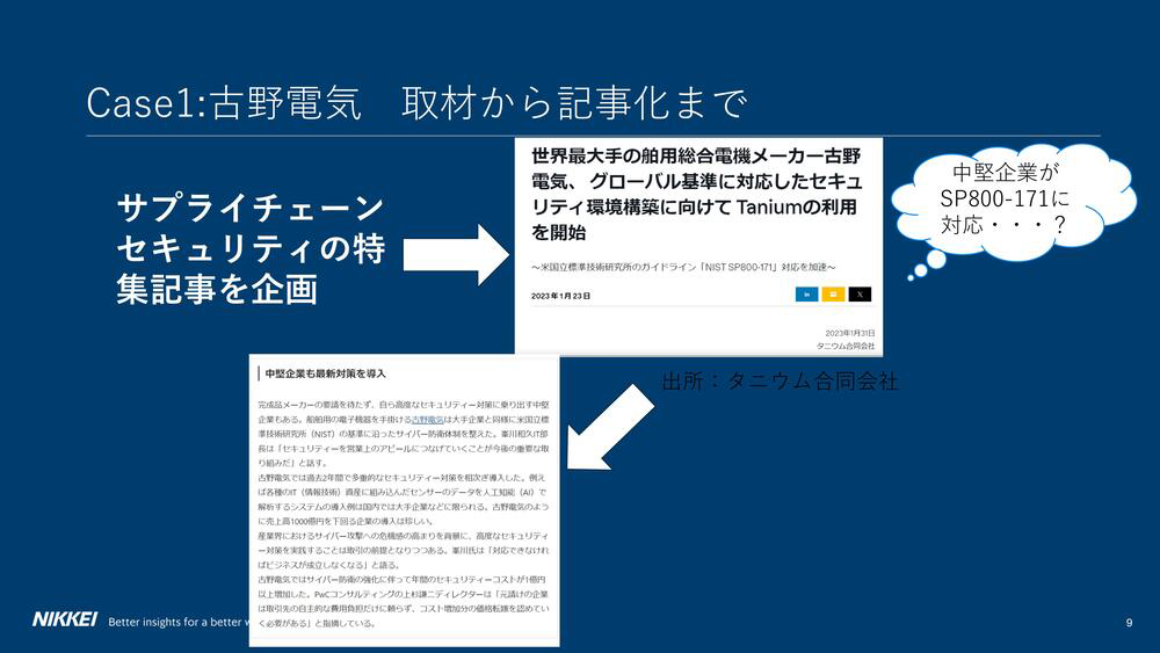

まず、なぜ私が古野電機さんにお声がけしたのか、経緯をお話ししたいなと思います。サプライチェーンセキュリティの特集記事を企画しておりました。

いわゆるエンタープライズ、大手企業さんが今どういうふうに取り組んでいるかを取材していたところ、ちょうどタニウムさんという脆弱性の管理ツールを提供していらっしゃるセキュリティベンダーさんを通して、古野電気さんがユースケースとしてPRを出されていました。

それは「SP800-171に我が社は対応してますよ」という内容だったんですね。サプライヤーさんがSP800-171に対応するのはなかなか珍しいかなと思って、興味を抱いた次第です。

中堅企業がグローバル基準に対応したレアケース

このSP800-171に関しては、セキュリティ業界の方はたぶん知ってらっしゃる方も多いかなと思うんですが、念のためご説明します。

アメリカの技術標準を作るNIST(ニスト)というところが作った標準で、まさに「サプライチェーンをこういうふうに管理しましょう」という基準です。(古野電気は)これに対応しているよ、と言っているということですね。

実際のところ、普通は「SP800-171に対応してるよ」というのは、だいたい大手企業、エンタープライズが、こういったサプライチェーンのセキュリティをやっているんですが、中堅企業では非常に珍しいかなと思ってます。

お話を聞いてみると、「エンタープライズから要求を受ける前に、自らSP800-171のサプライを管理するサプライヤーとして、充足するような対策に自ら取り組んでますよ」というお話でした。

そういう意味ですと、本来企画していた企画の趣旨とは別方向からのお話なんですが、こういったお話も大事かなと思って取材をした次第です。

記事自体は(スライドに)表示されているようにすでに載っているんですが、なかなかこの企業のおもしろさを伝えきれなかったなと私も思っていまして、この場を借りてお話をしたいなと思っています。

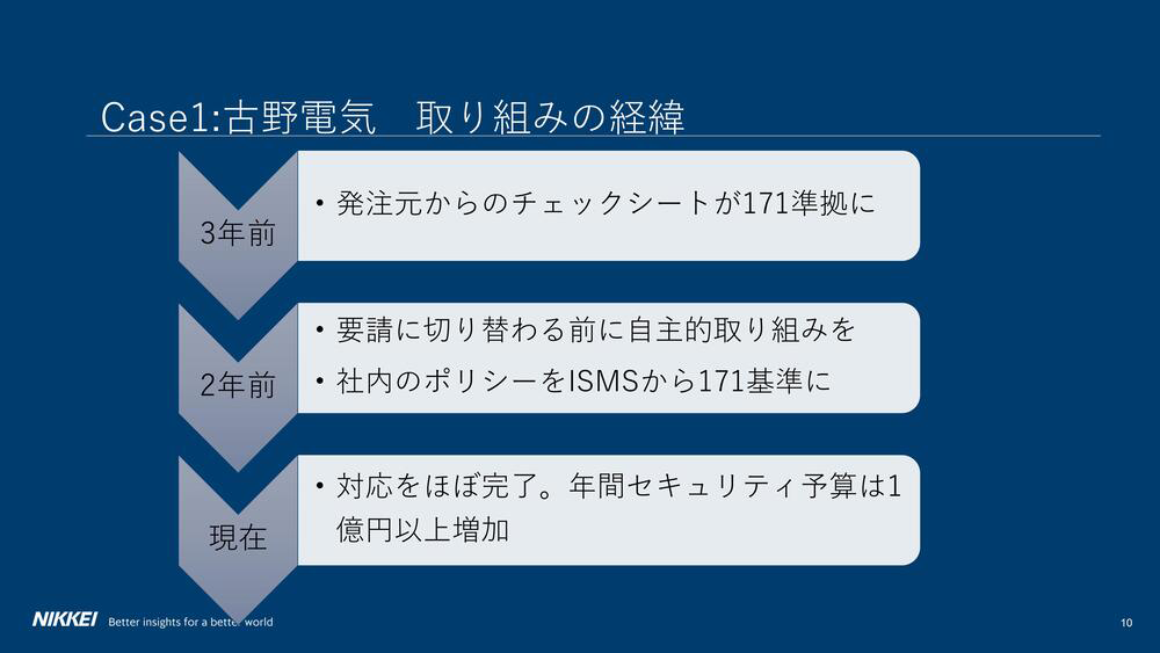

年間のセキュリティ予算を1億円以上増加

取り組みの経緯です。よくある「こういった対策をしてますか?」という発注元からのチェックシートが、もともとISMSの基準に沿って作られていたものが、約3年前の2020年頃から、先ほど言ったSP800-171の準拠のものに変わっていった。

当然、強い要請というわけではなかったんですが、「自主的に取り組みを進めていかなければ、今後うちの契約が減ってくるんじゃないか」ということで、ある種の危機感を持って、しっかり先んじてやっていくことで、むしろ先頭に立てるんじゃないかということで取り組みを始められています。

社内のポリシーもSP800-171の基準に変えていった。現状では、ほぼほぼ想定していた対応は完了しました。その中で、年間のセキュリティ予算は1億円以上増加したということです。

もちろん、もともとのセキュリティの予算もありましたので、全体としてはさらに遥かに上回るぐらいの規模なんですが、これぐらいのお金を追加でセキュリティに投じたということですね。

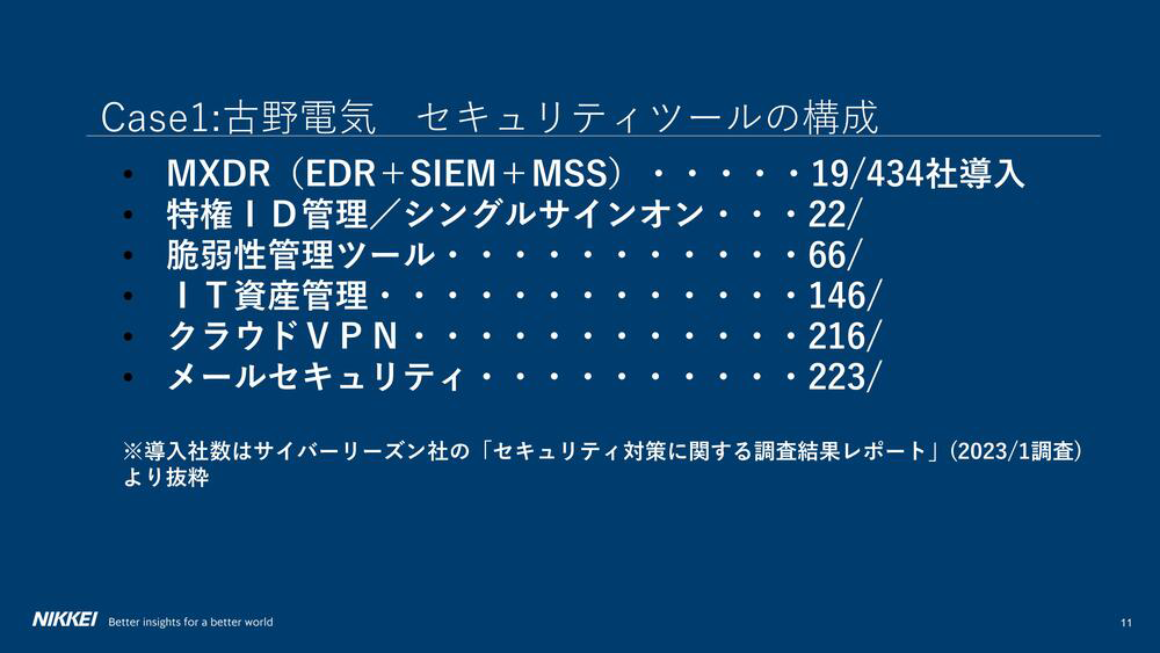

実際に何をやったのか。一番わかりやすい事例として、セキュリティツールの構成を見ていただければわかりやすいかなと思います。(スライド)右側に書いてある「何社導入」というところは、サイバーリーズン社さんの調査レポートから引用させていただきました。こちらは2023年1月に調査したものです。

規模はさまざまなんですが、434社の日本企業のうち、同じような対策を何社が導入したかということですね。導入社数が少ない、レアなものを(上から)順に書いております。

ツールを導入し、多角的にセキュリティを強化する古野電気

MXDRも一応説明をさせていただきます。ざっくり言えば、いろんなIT資産に攻撃を検知するものを仕込んで、総合的に攻撃の有無を判断して、さらにネットワークの遮断といった対応も、ある程度自動で「こうしましょう」といったことを弾き出すツールでございます。

これをマネージド、つまり外部に委託して運用するのがMXDRですね。サイバーリーズンさんの調査では、XDRはまだ19社しか導入していない。おそらく、かなり大手企業さんに限定されるんじゃないかなと思います。

古野電気さんは小さくはない会社ですが、この規模でXDRを現時点に入れているというのは、けっこうレアなんじゃないかなと思います。

それから、特権ID管理/シングルサインオン。つまりIDの管理サービスですね。特に、強い権限を持っているIDのユーザーが変な動きをしていないか、乗っ取られているんじゃないか? といったところを検知したりします。こちらは22社導入しているものですので、まだかなりレアなものかなと思います。

先ほどタニウムさんのお話がありましたが、(古野電気は)脆弱性管理ツールもすでに入れている。それから基本的なものとして、ITの資産管理、クラウドVPN、メールセキュリティといったものも、こちらもそこまでレアではないですが、しっかり基盤として入れてらっしゃるということですね。

「この規模の企業さんで、ここまで十全な構成をしているのは少ないんじゃないかな」と、私もいろいろお話をしたリサーチャーの方はおっしゃってました。

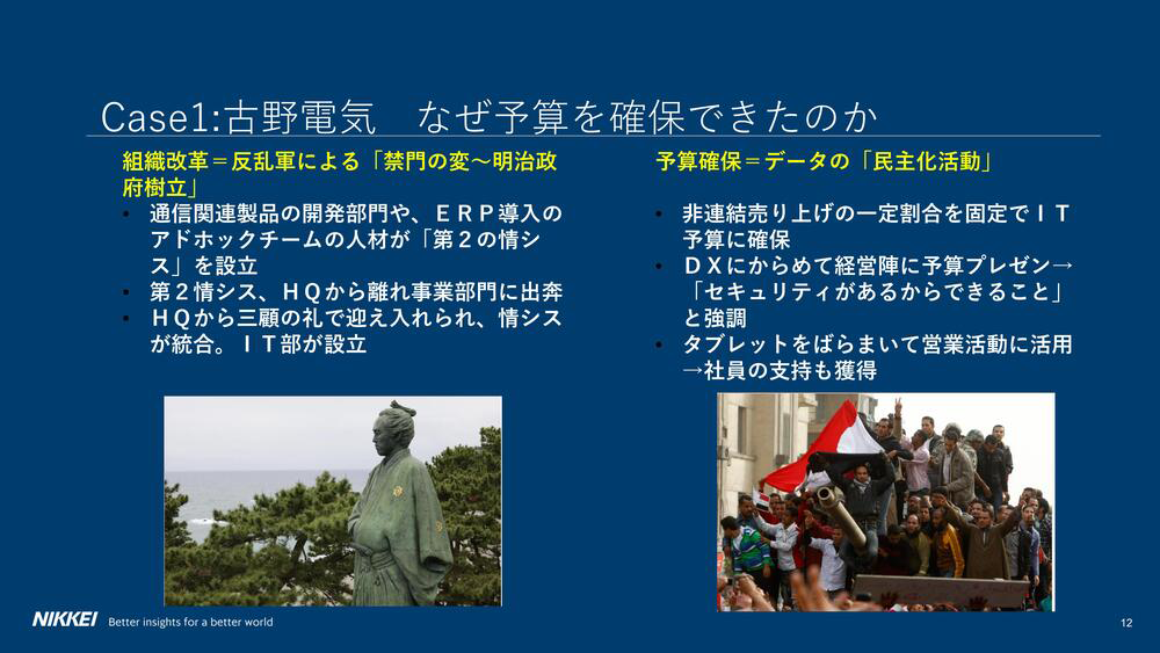

場当たり的な運営に危機を感じた情シス部の“反乱軍”

じゃあ、なぜこれができたのかというところですね。“反乱軍”“民主化”とか、なかなか剣呑な言葉を使っておりますけれども、これは私が勝手に言っているわけじゃなくて、古野電気さん自らこういった言葉を使ってご説明されています。

もしお話される機会があったら、より深く聞いていただきたいなと思うんですが、非常におもしろいストーリーがありました。というのは、もともと古野電気さんの中に情シスはあったんですが、非常に受動的、かつ場当たり的な開発にとどまっていたと言いますか、基本的には保守運営であり、全体最適を取れなかったと。

先ほど言ったように(古野電気は)衛星のネットワークとかをやってらっしゃいますので、危機感を持った通信関連の開発部門の詳しい方、あるいはERP、SAPの導入のアドホックチームのために、新規で採ったIT人材の方が「このままじゃいけない」ということで、「第2情シス」というものを作ってしまったわけです。

これがヘッドクオーターから離れて出奔しまして、事業部門に行って、詳しい人たちの中で「自社のITとセキュリティに関して在り方を考えよう」ということで、活動を始められたわけです。

ヘッドクオーターのほうは「もうわかった。戻ってきてくれ」ということで、第1情シスと統合するかたちで、新たに「IT部」というものが設立されます。

これを古野電気さん自ら「禁門の変〜明治政府樹立」というふうにおっしゃっているわけですが、このように、まずはしっかりと危機感を持った組織が出来上がった。そして、そこが予算組みに関して主導を始められたわけですね。

DXが進んでいなかったからこそ予算が取れた

まず、非連結売上の一定割合を固定でしっかりIT予算に確保しましょうと。これは、セキュリティだけじゃなくITも含めてですね。この時に私が非常に重要なのかなと思ったのが、「セキュリティのための予算を取ろう」という言い方はしてないわけですね。

DX、つまり営業の効率とか、生産の効率を高めるための施策の一環として、その前提としてセキュリティがあるからできるんですよと。つまり、経営や事業を前に進めるための投資をして、必ず必要なものだからセキュリティに投資しましょうと。そういったかたちで予算を取っていったと。これは非常に重要なテーマなのではないかなと思っております。

「むしろDXが進んでいなかったから、逆に予算が取りやすかった」というふうにおっしゃられていました。つまり先にDXをしてしまって、あとからセキュリティを付加すると、手戻りが起きたりするんですよね。

利便性を落とさなくちゃいけないとか、逆に手間だけ増えてしまったりするので、単純にコストとして見られてしまう。そうではなくて、あくまで事業を前に進めるための予算としてセキュリティを取った。それによって、社員の方からの支持も非常に強かったと。

例えば、前は資料を外に持ち出すのに非常に強い制約があったんですが、EDRとかを入れたことで、タブレットなどの端末を使って営業資料を持ち歩けるようになって、非常に便利になったと。これは「セキュリティのおかげだから」ということで、社員からも非常に高い支持を獲得したと聞いております。

予算をかけて工数が減っても、浮いた時間は雑務に消える…… セキュリティ対策の“落とし穴”から考える、IT戦略の3つの要点

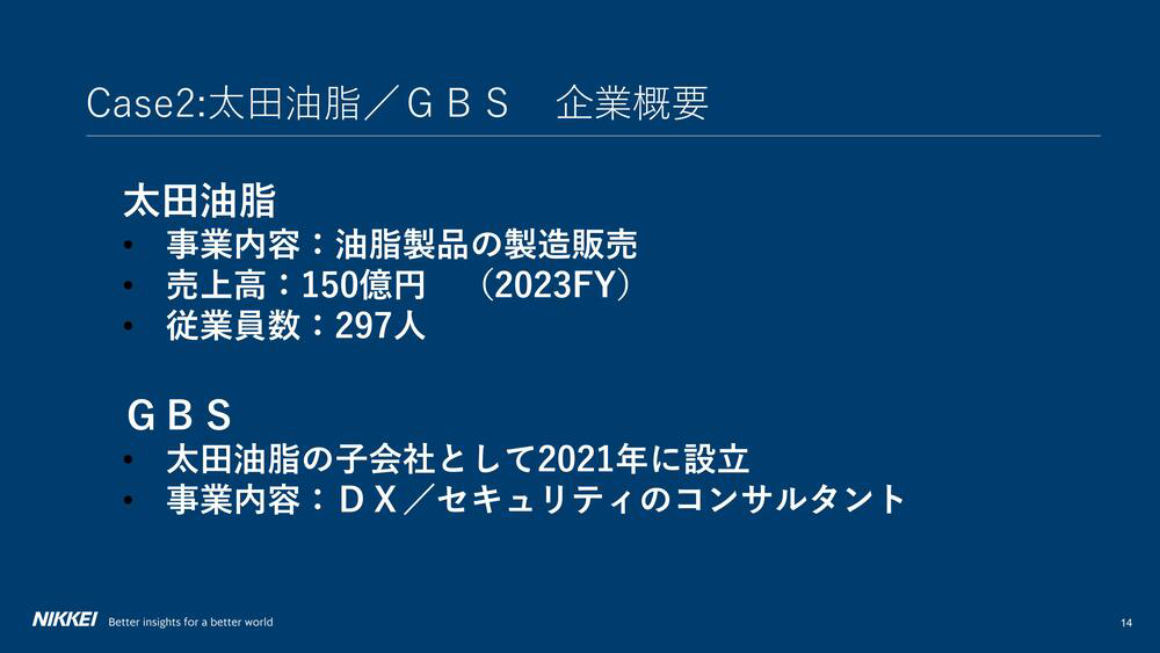

創業120年の老舗企業がDXコンサルの子会社を設立

そして次のケース。太田油脂さん、グローカルビジネスソリューションズさんにお話を移したいと思います。太田油脂さんは、創業120年ぐらいの非常に老舗の油脂製品の製造販売で、他にも食品なんかもいくつかやっていらっしゃいます。売上高、従業員数はご覧のとおりです。

太田油脂さんが2021年に子会社として設立したのが、グローカルビジネスソリューションズ、通称GBSですね。事業内容としては、DXやセキュリティのコンサルタントと、非常に珍しいパターンではないかなと思います。

太田油脂さんでDXやセキュリティの改革をしていく中で、「この知見をローカルに広めていこう」ということで、もちろん(従業員は)兼務なんですが、コンサルタントも始めようという、非常に珍しいケースかなと思っております。

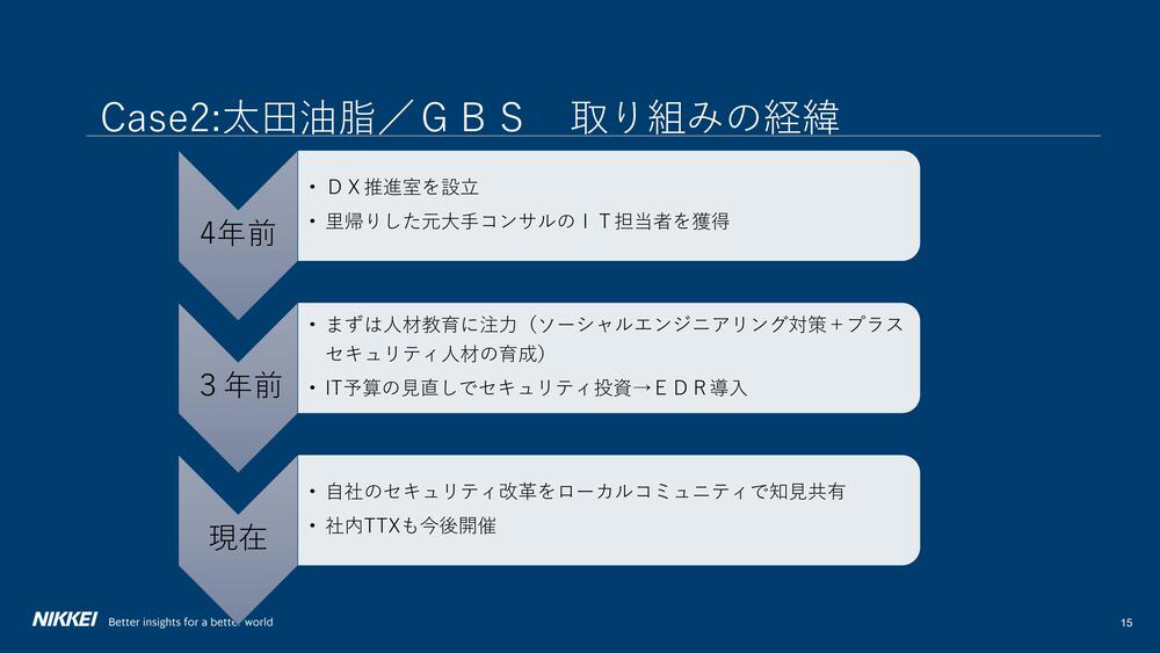

取り組みの経緯です。2019年から2020年にかけて、太田油脂さんの中で「DX推進室」というものが設立されます。やはりDXを進めないといけないなということで、社長さんが危機感を持って進められました。

これは非常にいいタイミングと言ってはなんですが、元大手コンサルのITの担当者で、かなりご経験のある方に事情があって、愛知県の田舎のほうに戻られてお仕事をされるというきっかけがあったんです。

この時に太田油脂さんが「じゃあ、この人に来てもらおう」ということで、どうもかなりお給料を奮発したということなんですが、意思と危機感を持って、こういった方を獲得して、ここからかなり大きな改革が始まりました。

DX推進室を設立後、まずは人材育成に注力

テーマとしては、まず人材教育です。ソーシャルエンジニアリング対策ですね。だいたい7割から8割は、ソーシャルエンジニアリング、つまりメールなどを通して人を騙してIDを取ったり、マルウェアを展開させたりする(ケースです)。そういった技術の対策をやることがまずは大事だろうと。

それから、プラスセキュリティ人材。つまり事業部とセキュリティチームの橋渡しをして、例えばセキュリティポリシーをちゃんと理解してもらうとか、何か起きた時に情報のチャネルとなる人材を「プラスセキュリティ人材」と言いますが、そういった人たちを育成していこうということで、人材教育に熱心に取り組まれていらっしゃいます。

IT関係の初級の資格なんかも、社員さんがみなさん取っていらっしゃったりするようです。それから、IT予算自体はかなり組み直しまして、端末には基本的に全部EDRを導入していらっしゃいます。

こういったセキュリティ改革を、先ほど言ったようにローカルのコミュニティで広めようと。GBSさんの取り組み以外にも、こういった人材教育の場を他の会社さんにタダで開放したり。

それからTTX、テーブルトップエクササイズですね。「机上演習」と言ったりしますが、攻撃が起きた時に迅速な経営判断ができるようにする、防災訓練みたいなものですね。こういったものを地域の自治体さんや行政と連携して展開したり、今後は自社でもやっていかれるということでした。

1億円以上の予算をかけた業務改善がうまくいかなかった事例

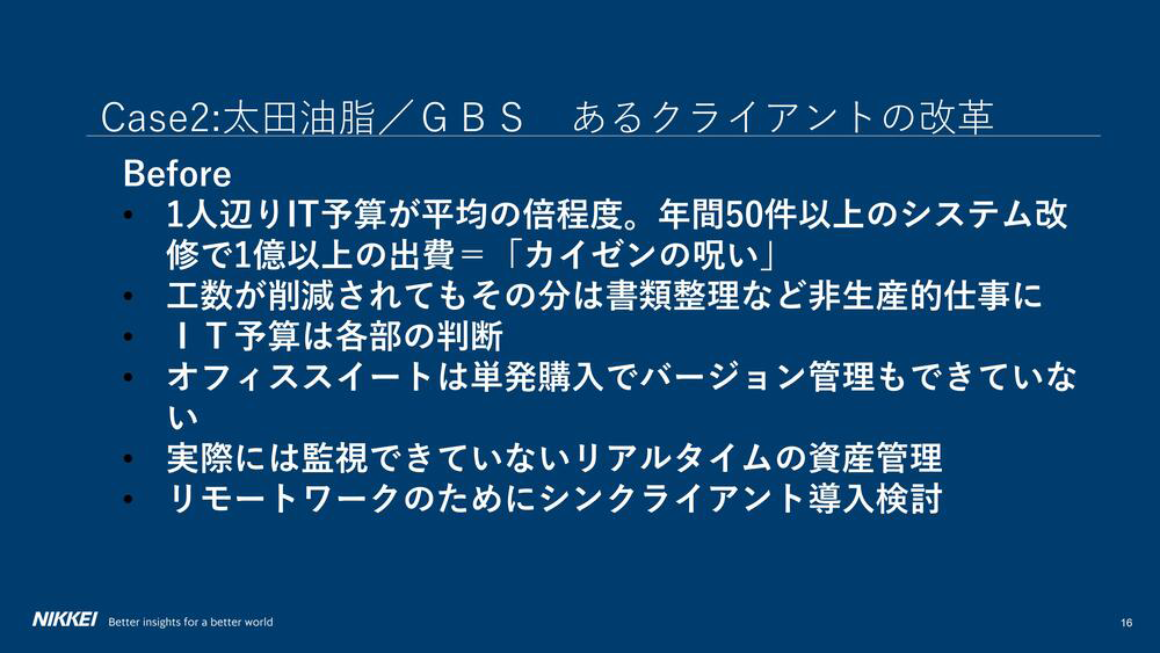

GBSのあるクライアントさんの改革に関して、かなり詳しい話を聞いたものがおもしろかったです。かなりディープな話も聞いたので、匿名でということなんですが、まさに太田油脂さんの改革の中で培った知見がそのまま活かされている事例ということで、非常にわかりやすいので紹介をさせていただきたいなと思います。

まず、GBSさんが改革の上で1つの指標として掲げていらっしゃるのは、1人当たりのIT予算なんですね。このクライアントさんでは平均の倍程度もあったそうなんです。その理由として、年間50件以上も基盤システムの改修をしていたからだと。

改善をしようと企業としても奨励をしていたんですが、そのために年間1億円以上の出費があった。これをGBSさんは「カイゼンの呪い」とおっしゃっていました。このクライアントさんは製造業なんですが、(製造業)らしいエピソードかなと思います。

ただ、もちろん改善自体はいいんですが、工数が削減されたところで生産性のある仕事が新たに生まれたかというと、「ちょっと手が空いた分、書類整理をします」とか、事業自体の成長につながる部分が非常に少なかったということでした。

せっかくツールを入れても有効活用されずに形骸化

改善に使うIT予算は各事業部に割り振られていて、基本的にはある程度自由に、良い面も悪い面もあるかと思うんですが、裁量を持って使えていた。それからオフィススイート、つまりWordやExcelなんかも事業部ごとに単発で購入して、バージョンもバラバラ。

ふせんを貼って「これをインストールした人は貼ってください」というような、最低限「誰が入れているか」という管理はしていたんですが、かなりアナログな管理で、なかなかバージョン管理ができていなかった。

それからリアルタイムの資産管理ですね。例えばUSBを挿してしまったとか、ホワイトリストにないアプリケーションを入れてしまうと、アラートが鳴るようなリアルタイムの資産管理を入れていたんですが、実際にこのアラートをちゃんとリアルタイムに見ている人がいたかと言ったら、いなかった。

それから、この時期にリモートワークをやろうとしてたんですが、シンクライアントを導入しようと。(社内のサーバーと端末を)つないで、外部にはデータを一切出さない。

こういった、リアルタイムな資産管理やシンクライアントというのは、果たしてここまでやる必要はあったのか? この部分を削って他に回せるんじゃないの? といった部分を見ていったわけですね。

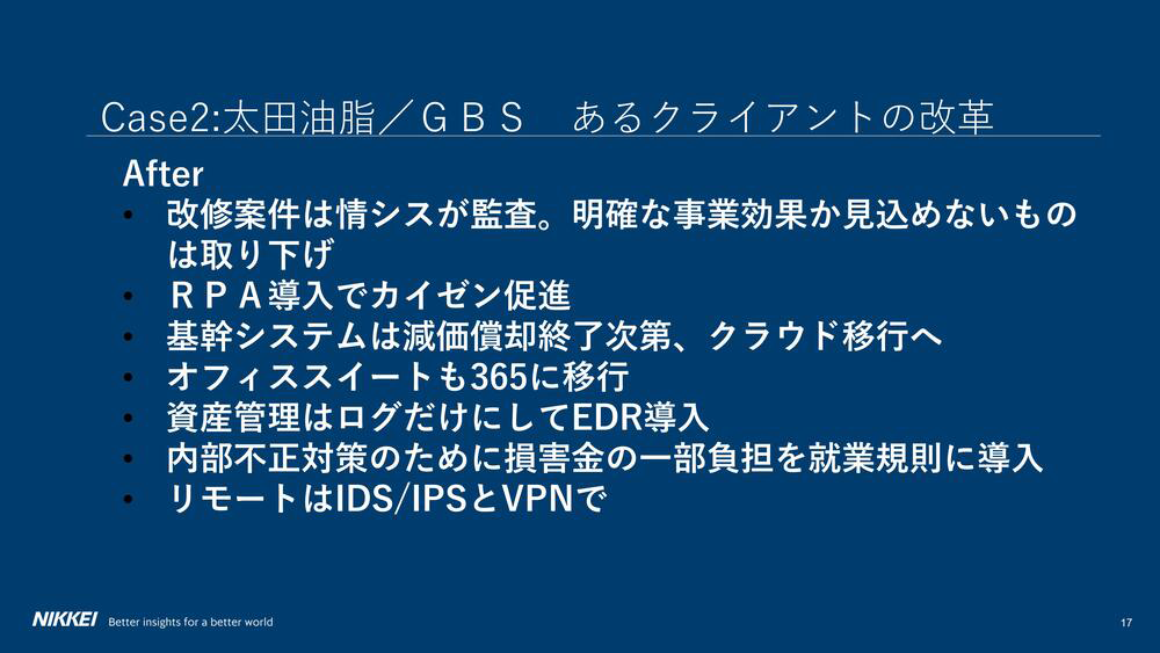

外注に頼りすぎず、できることは社内で改善

改修案件は情シスの体制を強化して、一括で管理できるようにしようと。もちろん提案は出してもらうけれども、「ワークロードが減ります」というだけじゃなくて、その先にしっかりした事業効果や、何があるかまで見込めないものは取り下げるようにしました。

その代わりRPA、簡単にノーコードで書ける改善ツールみたいなものを導入しました。「お金をかけずに、SIerさんに外注せずに、改善できるものはどんどんやりましょう」と。

それから基幹システムは、減価償却終了次第クラウドに移行して、あまり管理に手間を掛からないようにする。オフィススイート365もクラウドのほうに移行しましょう、バージョン管理もちゃんとしましょうと。

そして資産管理は、リアルタイムアラートは要らないので、あとでログだけ見られるようにして、その分EDRを入れようということでセキュリティソフトを入れました。

資産管理のところを少し緩めた分、お金の掛からない部分で対策をしようということで、「内部不正をして、何か損害が起きたら損害金の一部を負担してもらいますよ」というのを就業規則に導入することで、社員の教育にもつながったということです。

そして、シンクライアントもやりすぎだろうということで、IDS/IPS、ネットワークとの入り口のところで、ある程度監視するツールとVPNを使う。これならできるんじゃないかということで、このようにIT予算を組み替えていって、セキュリティ予算も確保していったという取り組みでございます。

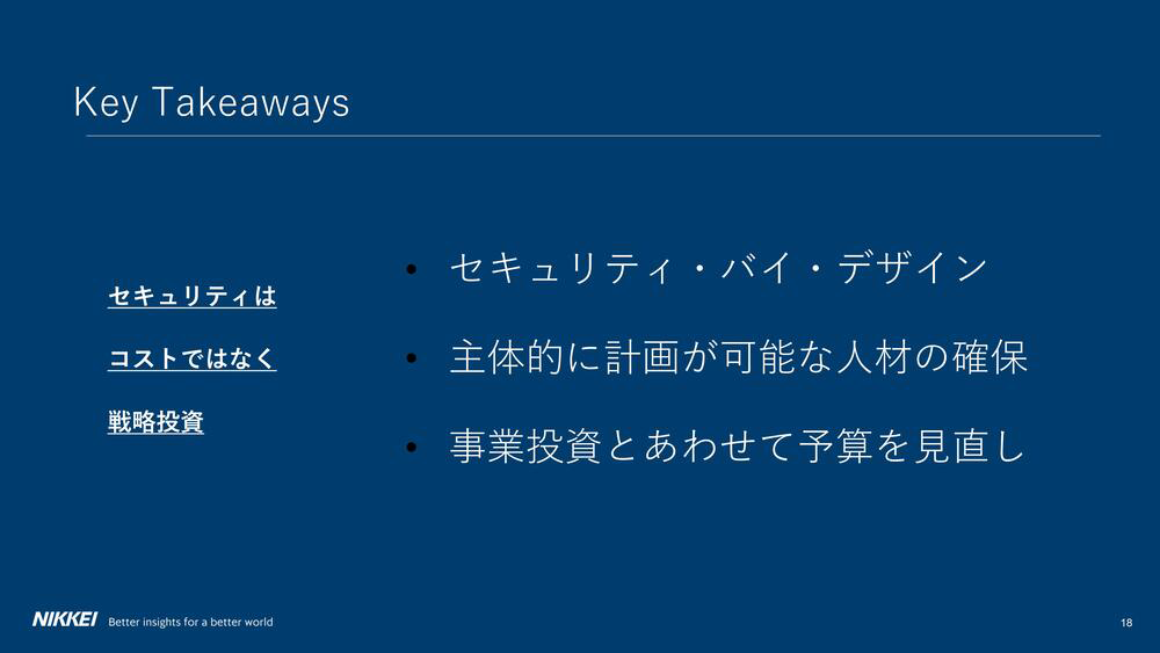

セキュリティは「コスト」ではなく「戦略投資」

じゃあ、こういった2つのケースから何が言えるのか。これがまさに、今回の私の副題である「セキュリティはコストではなく戦略投資」という部分だと考えております。これは私が昨年やっていた企画の中で、当時の経済安保担当大臣の高市早苗大臣にインタビューさせていただく機会がありまして、その時におっしゃっていた言葉です。

こういった言葉自体は、他の方でもけっこう言ってらっしゃる方はいるんじゃないかなと思うので、それなりに広まっている気はするんですけれども。私の感覚では、実はかなり大企業さんでも、本当にこれが根づいている会社は、そこまでないんじゃないかなと思っております。

では、戦略投資を実践するために何が重要か。たくさんあると思うんですが、今回の2つのケースから言えるところとして、3つお話しさせていただきたいなと思います。

まずは「セキュリティ・バイ・デザイン」ですね。これは、本来は通常プロダクトの開発の時なんかに使う言葉でして、開発の最初の段階、デザインの段階からセキュリティを志向しましょうと。

プロダクトを開発した後にセキュリティを入れると、やはり手戻りが起きる。あるいは、早くローンチしたい開発部門と、慎重にいきたいセキュリティ部門の間でコンフリクトが起きるから、それだったら最初から入ってもらってうまくやっていこうというのが「セキュリティ・バイ・デザイン」ですね。

これはプロダクトの開発だけじゃなくて、コーポレートのセキュリティを考える上で非常に重要だと思っております。

IT予算の見直しは、事業投資と合わせて計画

どちらのケースも、「DXをする上でセキュリティも一緒に考えよう」ということで、予算を組みかえて確保できたということなのかなと思います。そのためにはやはり、主体的に社内の状況をわかった上で計画を立てられる人材が、どうしても必要なのかなと思います。

じゃあ、これを中堅・中小の人が雇えるかというと非常に難しい問題なんですが、最初のほうに見ていただいた記事の中に、こういった人材をシェアする事業に関する記事も載っておりますので、もしよかったらあとでご覧いただければなと思います。

それから、あくまでセキュリティのコストだけをオンするという考え方ではなくて、事業投資と合わせて、いわゆる「ムリ・ムダ・ムラ」といったものがないのかを考えて、セキュリティの予算、ITの予算を組み直していくと、戦略投資というかたちでできるんではないか。

戦略なので、他の戦略とバーターで予算を組み合わせていくことが重要なんじゃないかということですね。これを踏まえて、私見を述べさせていただきたい部分にお話を移りたいなと思います。

自社のセキュリティについての取材は「7割」の企業がNG

なぜ、ユーザー企業の記事を重視するのかというところですね。先ほどさわりをお話しましたが、より深くディスカッションをしたいなと思っております。

まず、先ほど言ったとおり非常に取材が大変です。感覚的にはNGがだいたい7割、受け入れてくれるのは3割ぐらいですかね。断られる理由として、だいたい(スライド)左にあるようなかたちで「そもそも(セキュリティの取材は)受け入れません」「なぜですか?」「昔から決まっている」と。

「だから、なぜだかをお聞きしたいんですけど」と言ったら、「もうわかる人はいませんね」みたいなかたちで断られちゃったり、「それ、そもそもうちにメリットありますかね?」と言われたり。

(NG理由の)3つ目は、理屈としてはちょっとわかるんですが、「セキュリティの話をすることで、次の攻撃につながり得るようなことがあるんじゃないかという懸念があります」と言われたりします。

一方で受けてくださるところは、記事が載ったあとに「セキュリティチームが非常に喜んでいます」「士気が上がりました」「いいPRになったので、リクルーティングの時にこういうことを紹介すると、しっかり取り組んでいる会社としてエンジニアが来てくれるんじゃないかなと期待しています」といった、うれしいお言葉をいただいています。

セキュリティ施策も企業のPR要素になりうる

こういったことがあった時に、ふと思ったことがありました。セキュリティが戦略投資なのであれば、(セキュリティ対策を)やっているよという企業さんはPRをしてますか? というところを、マスコミ視点で意見具申したいなと思っております。

通常の戦略投資なのであれば、PRもその中に含まれるんじゃないかなと思うわけですね。PRすることによって知ってもらえるし、いろんな良い効果もあるので。もちろんセンシティブな話題なので、しゃべってはいけない情報は当然ありますよね。ただ、そこを区分けすること自体も、(通常の)PRの考え方の中でやっていることだと思うんです。

M&Aをする時にも、センシティブなところはしゃべらない。でも、しゃべるべきところはしゃべる。当たり前のことなんですが、これをセキュリティでやっているのかと。「昔から(取材を)受けないことにしてるんです」とシャットダウンしてしまうのは、ものすごい大手企業でも本当にあるんですね。

じゃあ、もうそれはPRの戦略ではないんじゃないですか? というところです。もちろん、攻撃を惹起するデメリットがゼロだとは思わないんですが、「セキュリティが強固なところに入ってやろう」というような愉快犯は、今はそこまでメインストリームじゃないのではないかなと思います。

むしろ効率性を重視する金銭目的のサイバー犯罪者からすれば、強固なところよりも、同じ規模で弱いところに行ったほうがよっぽどいいわけですから、もしかしたら逆に牽制するメリットもあるんじゃないかなとも思っています。

もちろんデメリットも考えられるので、そこは天秤にかけて考えるべきところなんですが、天秤に乗せる前に終わっていないですか?

セキュリティ報道に関する、マスメディア側の反省点

ちなみに(スライドの)下に書いたのはNISC(内閣サイバーセキュリティセンター)の記事です。

富士通さんのクラウドのインシデントに関して取材をした時に、政府の公報対応もなっていないんではないかということで、NISCさんともかなり激しいやり取りをして「だめだよ」という記事を書きました。政府機関もなかなかPRができてないんじゃないかなと思ってます。

これは愚痴なんですが、実は逆側から見れば反省なんですね。マスメディアとして、今までセキュリティの報道があるべき姿になっていなかったことは、この状況の大きな原因の1つだと思っています。

例えば、セキュリティの報道がインシデントに偏り過ぎているんじゃないかと思うんですね。何かインシデントが起きた時に、その企業を非常に厳しく書く。必要がないとは申し上げませんが、それだけに偏っていたら、セキュリティの報道自体にネガティブなイメージを持つのは当然かなと思います。

そして、その場その場の場当たり的な記事が多くて、平時からどういうリスク管理をすべきだったのかという記事を書いているかと言ったら、非常にまだ少ないと思っています。

マスコミが果たすべき役割とは

日経の柱の1つたるミクロの経済記事は、通常はたくさんあると思うんですが、それはふだんからしっかりと広報とで信頼関係を築いてきたことで、弊社の強みとなっているわけですね。ただ、こういった(スライド)上2つのような記事ばかり書いていては、そういった信頼関係も築けない。

例えば「日経に書いてもらえれば、ちゃんとした公平な視点から記事を書いてもらえる」という信頼関係も、残念ながら(セキュリティの話題では)まだあまりないんだろうなと思ってます。これは日本経済新聞として大いに反省すべきところだと、社としての意見ではございませんが、私の意見としては大いに抱いております。

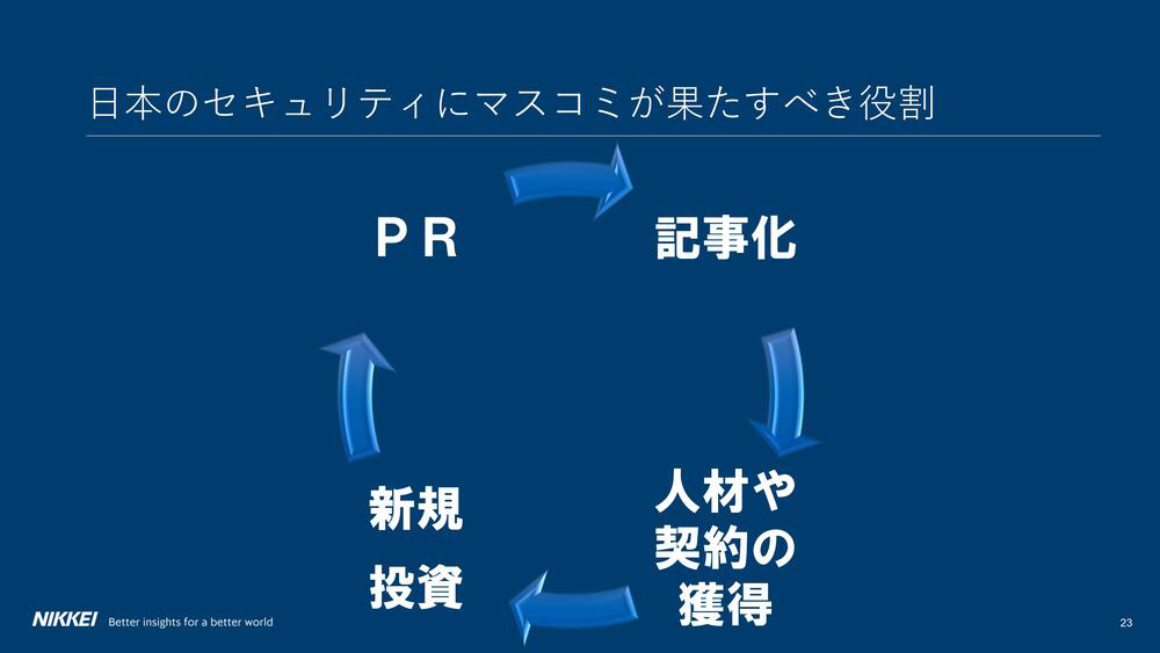

(スライドを指しながら)本来あるべき姿ですね。もちろんこれだけじゃないです。ポジティブな記事だけを書くわけではないんですが、仮に事業のポジティブな記事を書く時はこういった循環が起こりうるんですね。

パブリック・リレーションがありまして、それを記事化しますと、それが企業にとっても人材や契約の獲得につながって、新規投資が回って、またパブリック・リレーションをしようというモチベーションが生まれるわけですね。

企業のいいところばかり書くわけじゃないというのは前提で、もちろんそればかりでは良くないんですが、逆にセキュリティはこれをまったくやってなかったからこそ、信頼関係は築けてなかったのかなと思います。そのため、ユーザー視点でしっかりとした戦略投資としての記事を書こうと考えているわけです。

インシデントをチャンスに変えた企業も

その取り組みを1つだけ紹介させてください。私が「どうしてもやりたい」とずっと言っていた企画記事の連載が6月に始まりました。ユーザー企業さんの中で、インシデントが起きた企業さんが、その後どのように対策をがんばっているか。

むしろそういった企業の中に、先進的に対策に取り組んでトップランナーになっている企業があるんじゃないのかという問題意識で、そういった企業を取り上げようと。(インシデントが起きたことで)逆に、参考になる取り組みがたくさんあるんじゃないかというところをテーマにした企画ですね。

「七転八起」と書いて「シチテンバッキ」と読むんですが、まさにアンチフラジャイルですね。ナシーム・ニコラス・タレブさんの言葉ですけれども、簡単に言ってしまえば「ピンチをチャンスに」と言いますか、何かインシデントが起きた時に、それをチャンスに変える企業さんを紹介していこうという企画でございます。

このような取り組みをふだんからしております。というわけで、もしユーザー企業さんの中で「ぜひうちのセキュリティのPRもできるんじゃないか」とご検討がありましたら、信念を持ってやっておりますので、ぜひ寺岡までお声がけいただけるとありがたいなと思います。ご清聴ありがとうございました。

本記事は、株式会社ログミーが運営する「LOGMI Biz(https://logmi.jp/)」に掲載された記事を、許諾のもとタイトルのみ編集して転載したものです。

元記事はこちら:

https://logmi.jp/brandtopics/329609

https://logmi.jp/brandtopics/329610