投稿:2025/05/23

更新:2026/01/06

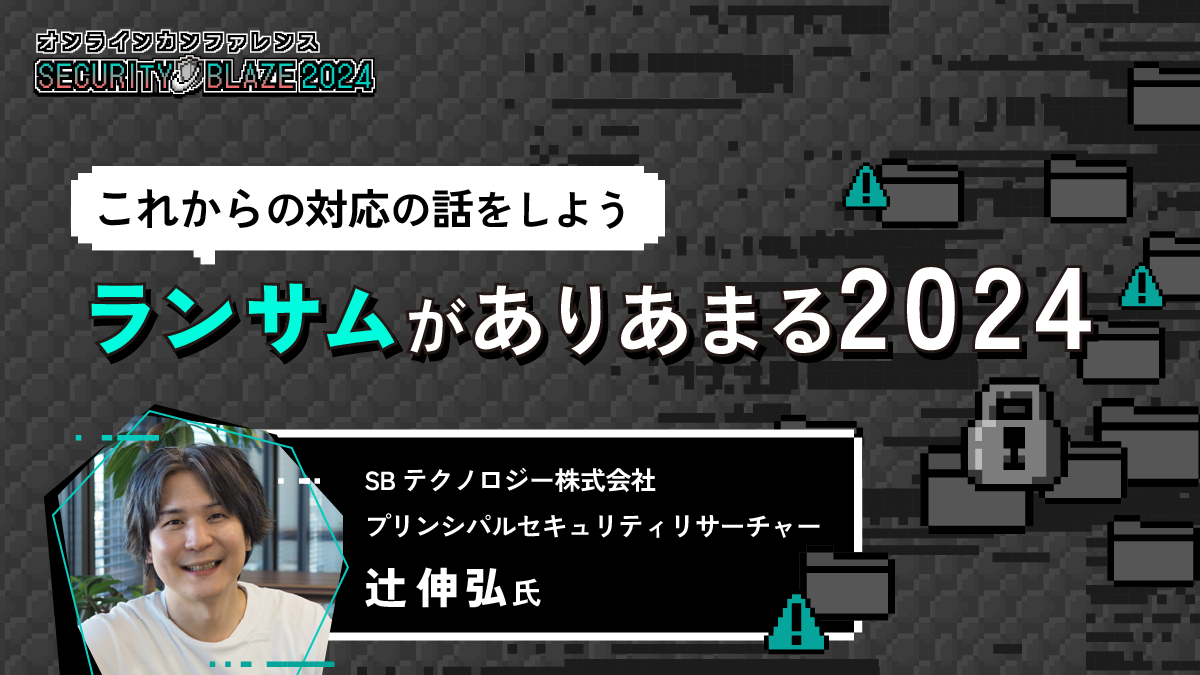

ランサムがありあまる2024──KEVとIABで読み解く脆弱性対応の現在地

株式会社網屋主催のイベント「Security BLAZE 2024」において、SBテクノロジー株式会社のプリンシパルセキュリティリサーチャーである辻伸弘氏が、セキュリティ対策の具体的な方法について解説しました。Attack Surface Management(ASM)という攻撃対象領域の継続的な管理手法と、脆弱性対応における新しい優先順位の考え方を中心にKEV(Known Exploited Vulnerabilities)を活用した現実的な対策方法を提示しながら、「完璧でなくても諦めない」という姿勢の重要性を説明しました。

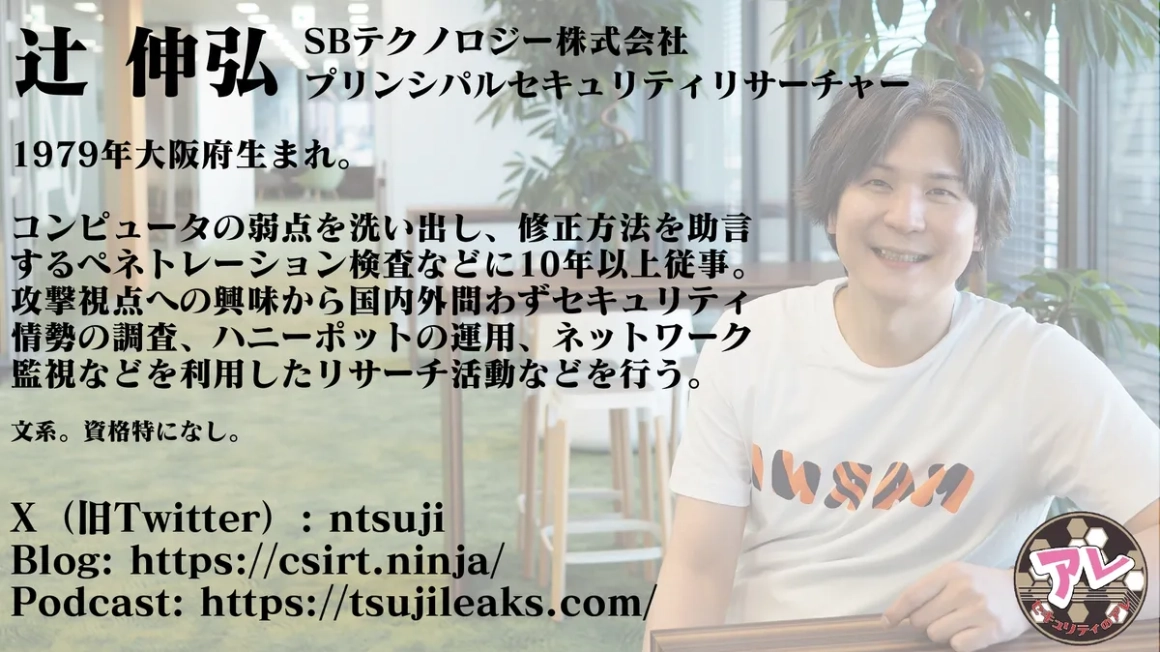

登壇者

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘

セキュリティ技術者として、SI企業で侵入テストや情報システムの脆弱性診断に従事。官公庁や民間企業向けに多くのセキュリティ診断を行う。2014年にSBテクノロジー入社後、診断事業に携わる傍ら、エヴァンジェリストとして情報発信を強化。現在はリサーチャーとして国内外のサイバーセキュリティ動向を調査・分析し、脅威情報を発信。講演・執筆・メディア出演など、普及・啓発活動にも精力的に取り組んでいる。

建設・土木からIT企業まで ランサムウェア被害は“業種を選ばない”という実態

辻伸弘氏の自己紹介

みなさんこんにちは。SBテクノロジーの辻です。今日は「ランサムがありあまる。」という、どっかで聞いたような、曲のタイトルのようなものでお話をしていこうかと思っています。

今日はそんなに時間がないので、自己紹介は簡単にしようと思っているんですが。SBテクノロジー株式会社でプリンシパルセキュリティリサーチャーという仕事をしてます。

僕はもともとセキュリティの診断、ペネトレーションテストをずっとしてきたんですけども、そうした攻撃の視点を生かして、いろいろな事件、事故、攻撃者の動向を調べて、できる限りわかりやすく、何が大切だったのか、何が勘どころだったのかといったことをみなさんに伝えていく仕事をメインでやっています。

週に1回程度、ポッドキャストというラジオのようなもので配信をしていますので、そういったものもあわせて聞いていただければと思います。今日はよろしくお願いします。

「開発者」と「実行犯」がいるランサムウェアの基本構造

では、さっそくランサムウェアのお話に入っていこうかと思うんですが、ランサムウェアはもうずーっと、セキュリティの重大脅威で1位を獲得してしまっているのなので、みなさん耳にタコかなぁと思うんですが。

初めは整理をしながら、今ランサムウェアの現状がどんなものかを知ってもらおうかと思っています。

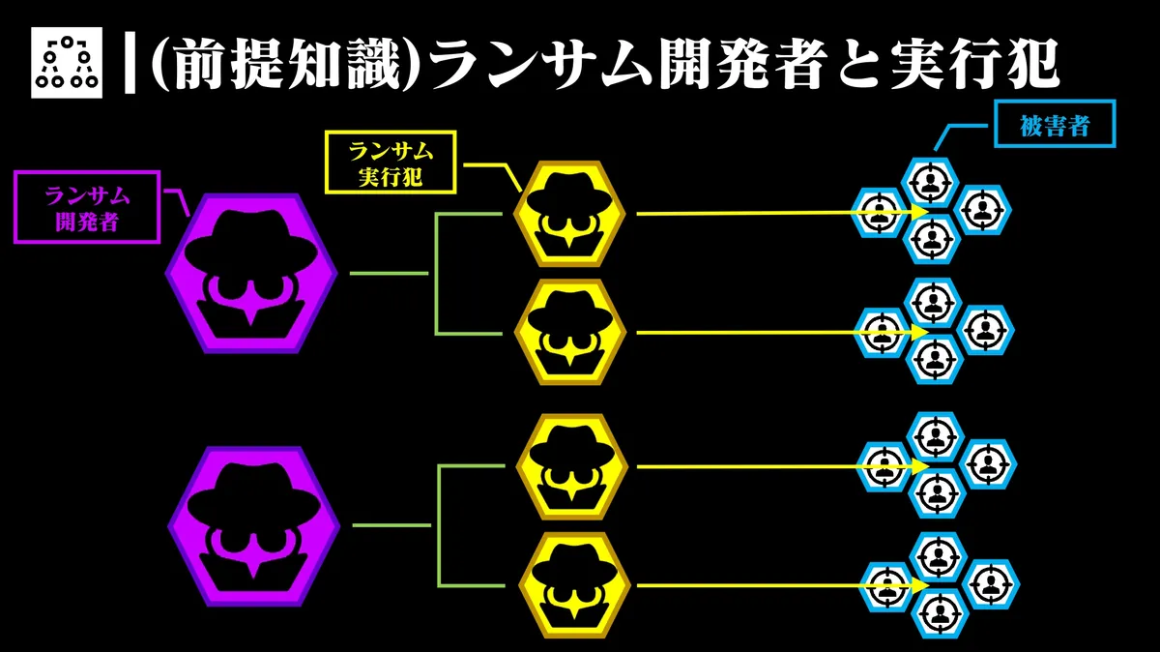

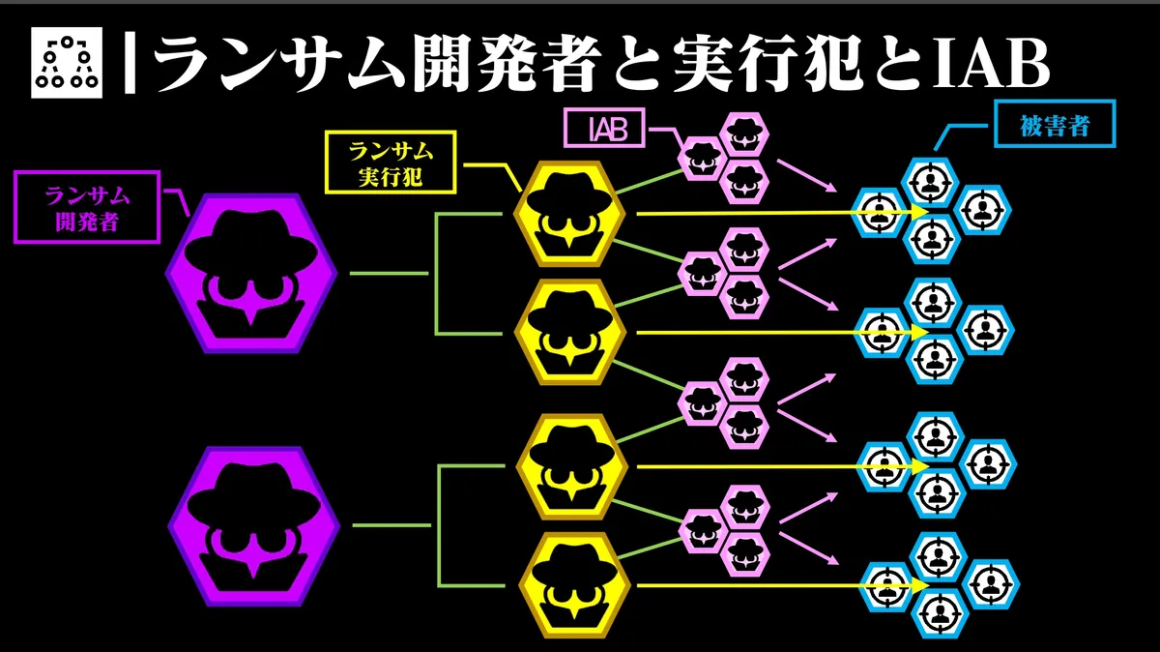

まず前提知識ですが、ランサムウェアの開発者と実行犯というのがわかれていまして、決して一枚岩で彼らが動いているわけではないというふうなことを知っていただきたいんですね。

ランサムウェアの開発者を言い換えると、RaaS(ansomware as a Serviceの略)という、ランサムウェアを開発して脅迫をするプラットフォームを提供する人たちのことです。

そして実行犯ですね。自分たちで作っても攻撃を広めるためには協力者が多いほうがいいですよね。例えば物を売るにしても拡販するためにパートナーを募ったりするのとまったく同じで、ランサムウェアの実行犯をRaaS、つまりランサムウェアの開発者が募るというかたちをとっています。

ここがつながっていてですね。例えばランサムウェアの開発者だけが逮捕されたり、逆にランサムウェアの実行犯だけが逮捕されても、トカゲの尻尾切りになってしまうと。攻撃が続いてしまう現状があります。

この2つが協力をして攻撃をしてくるというのが簡単な前提知識になります。この図は覚えておいてください。

ランサムウェアの3つの脅迫手法

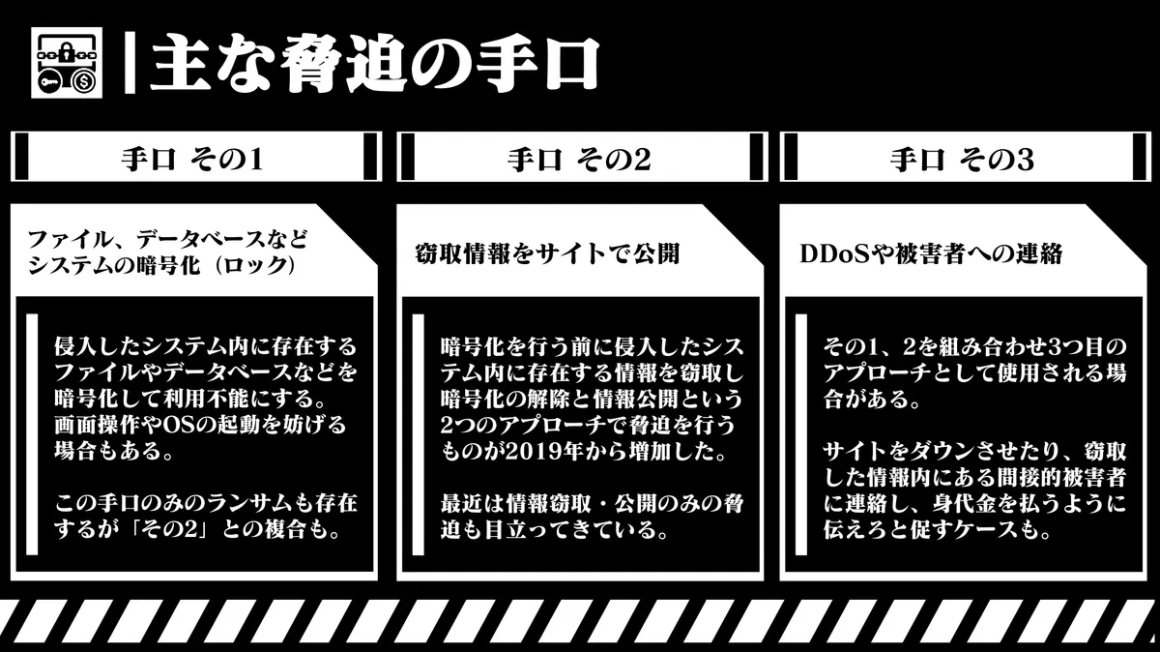

ランサムウェアの「ランサム」は身代金という意味ですが、脅迫をしてきて「身代金を払え」と言ってきます。その時の脅迫の手口は大きく分けて3つあります。

1つめは、ファイルやデータベースなどシステムの暗号化、いわゆるロックですね。これは一番ポピュラーなやり口だと思います。

有名なのはファイルを使えなくして暗号化して、元に戻したかったら金を払いなさいと言ってくるパターンです。ただこれだと、バックアップをしっかり取っていると元に戻されてしまう。お金を払ってもらえないので、その2の手口、これと組み合わされることが多いです。

その2の手口は「窃取情報をサイトで公開するぞ」と。ファイルが元に戻ったとしても、その前に盗んだ情報がある。なので、それを公開されたくなかったらお金を払ってくださいという、いわゆる二重脅迫と言われるものです。2019年の末ぐらいからポピュラーになってきました。

1だけのものもありますし、1と2を組み合わせるものもあります。2のみのものも中には存在します。

最後、手口の3つめですが、DDoSや被害者への連絡と書いてあります。

DDoSというのは、被害組織にたくさんアクセスして、Webサイトを見えなくしてしまって、さっさと金を払うようにと促すようなパターン。三重目の脅迫をするパターンもあります。

あと、あまりニュースにはなっていないんですが、直接電話をかけてくるパターンもあります。それは、被害組織にかけてくるパターンももちろんあるんですけども、被害組織の顧客に対してというのもあります。

例えば学校であれば、親御さんに連絡をして「あなたの娘・息子の情報を公開されたくなかったら通っている学校に身代金をさっさと払うように促してくれ」といったようなパターン。そういった3つぐらいのパターンを組み合わせてくるケースも、中にはあります。

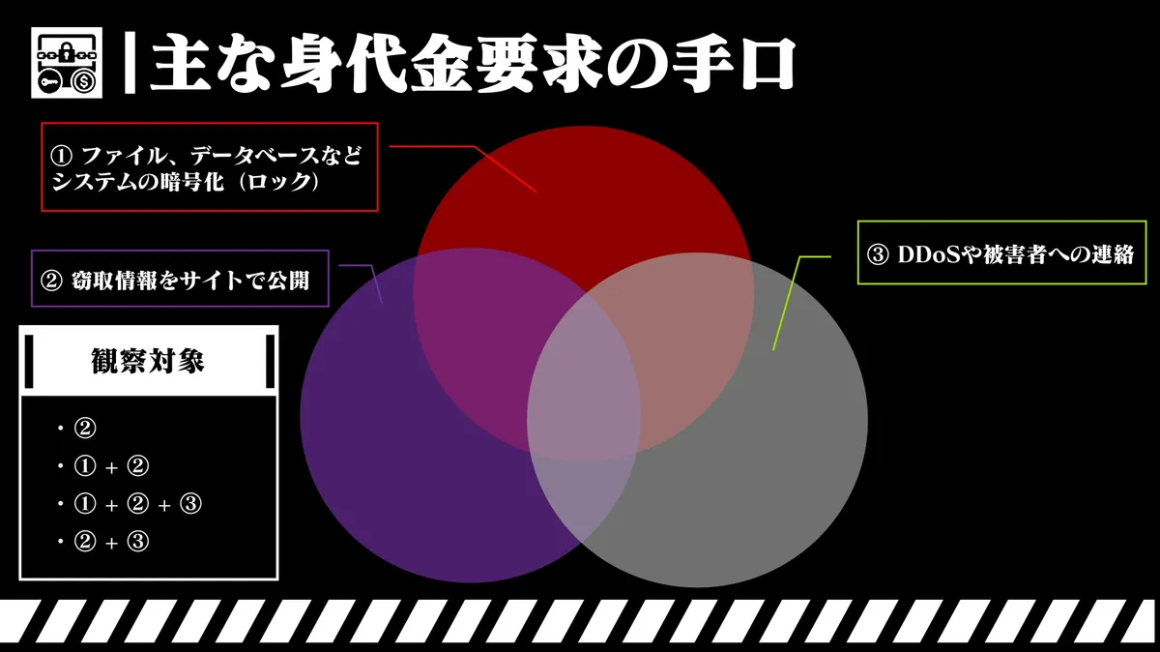

今言ったものを簡単なベン図にまとめています。1、2、3とありますが、僕はこのランサムウェアの攻撃者グループの情報を公開する、いわゆるリークサイトと言われるものを4年ほど観察をしています。

僕が観察をしているのは今表示された部分です。一言で言うと2が含まれる情報ですね。窃取した情報をサイトで公開するパターンの攻撃者を観察しています。

2024年のランサムウェア被害の統計分析

ここからは僕が観察をしてきた結果の共有をします。2024年の分と、あとは過去に見てきた傾向を踏まえてお話ししていきたいと思います。

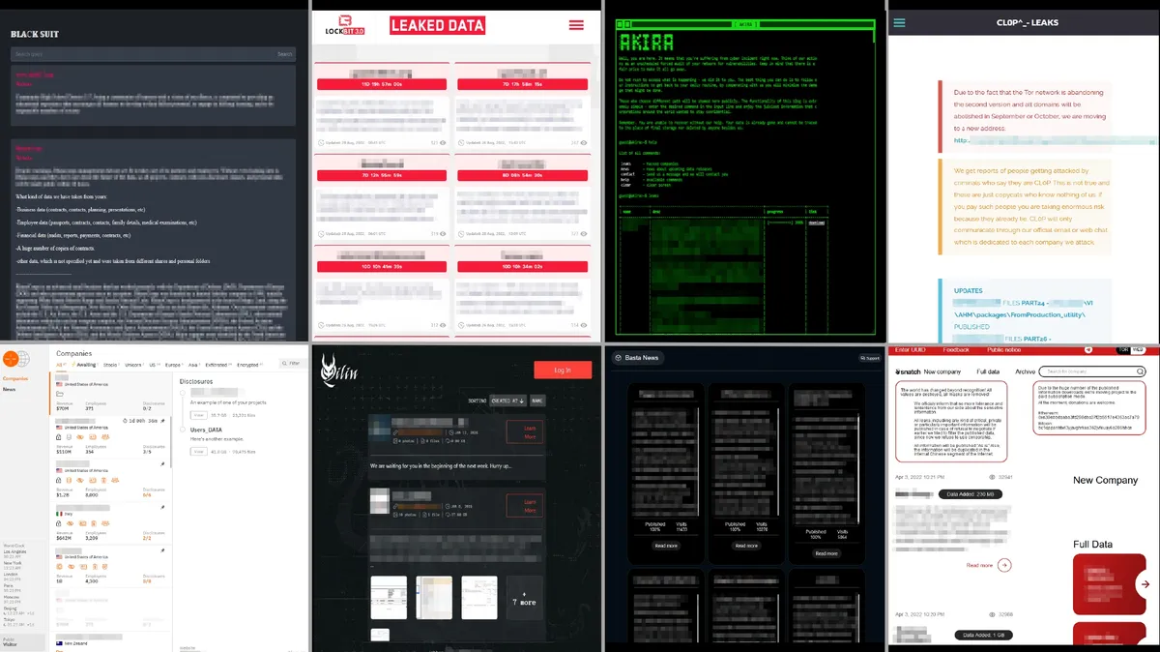

これが、ランサムウェアの攻撃者が用意しているリークサイトと言われるものです。「ダークウェブなんでしょ?」と言われたりすることもあるんですが、決してそうではないです。普通にサーフェスウェブ(表側のウェブ)で、通常のブラウザでアクセスできるものもあります。

お金を支払わなかったら、もしくは交渉のテーブルに載ってこなかったら、こういった各種攻撃者が持っているリークサイト、情報暴露サイトで盗んだ情報を公開してしまうというものです。

僕が見てきた攻撃者グループ、ランサムウェアのギャングは、こういったみなさんご存じの名前のものもあります。例えば日本で有名なのはLockBit、BlackSuitあたりかなと思います。

停止済みのものが下です。現在も活動中で、僕が監視を続けているランサムウェアグループが赤になっている部分です。ずっとこういったものを日がな1日チェックして、集計したりしています。

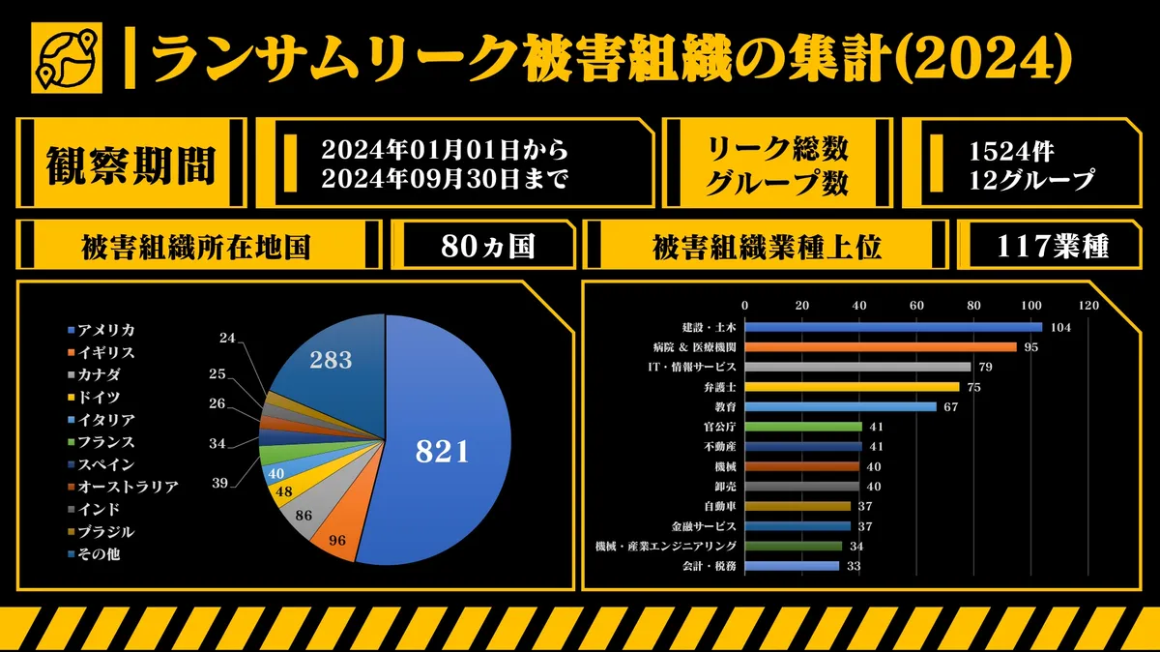

この集計結果なんですが、今年の2024年1月1日から9月30日までの結果をまとめてきました。左側の円グラフが被害組織の所在地国、いわゆるヘッドクォーター、本社がある場所を集計しています。

右側が、LinkedInでその会社を調べたり、あとはこういった業種に当てはまるなぁというカテゴリーを調べて集計をしたのが右側の棒グラフになります。

合計の件数に関してはリークの総数1,524件とありますが、これは注意がちょっと必要です。僕が観察しているのはリークされたものしか見ていません、というか見れません。なので、逆にお金を払ってしまってリークサイトに掲載されなかった被害組織の名前は、僕の目には触れない。

なので、この件数よりももっと多い被害者がいると理解してもらえればいいかな、と思います。

見ているグループは12グループ。僕個人で見るにはどうしても限界があるので、もっとグループはあるんですが、僕が主だったと思う、もしくはこれからちょっと来そうな感じがするようなグループに絞って見ているので、注意が必要です。

被害組織の所在地は、ぶっちぎりでアメリカが多いです。この傾向は4年間ずっと変わりません。そこからカナダを挟んでヨーロッパ諸国が並ぶ。おそらく身代金を保険金で賄えるような国で支払ってくれそうな国が狙われる傾向にあるように感じます。

もちろん保険もですね。けっこう単価が上がったりとか加入条件が厳しくなったりという状況もあるようなんですが、このへんの傾向は大きくは変わりません。ちなみにこの期間の範囲で言うと、日本は8件で23位でした。

右側、被害組織業種の上位のグラフがありますが、建設・土木が104件です。他と比べて頭1つ・2つぐらい抜け出てるかな、と思いますが、これは、建設・土木がメチャクチャ狙われるから気をつけてください、と言いたいわけではないです。

ばーっと見ていただければわかると思いますが、どんぐりの背比べのようになっていると思います。1,524件中の104件、95件というのは、ボリュームゾーンとしては少なすぎるかなと思います。

こちらも順位は入れ替わったりはするものの、そんなに数字の差は変わっていません。なので、このグラフが教えてくれているのは、「この業種の人は気をつけよう」ではなくて「どこに来てもおかしくない」と考えるのが正しいんじゃないかなと僕は思っています。

ここでは、メディアで「どこそこが狙われている」というのを見ても、決して自分たちには関係ないと思わないでいただきたいなと思っています。

身代金支払いのメリットとデメリット

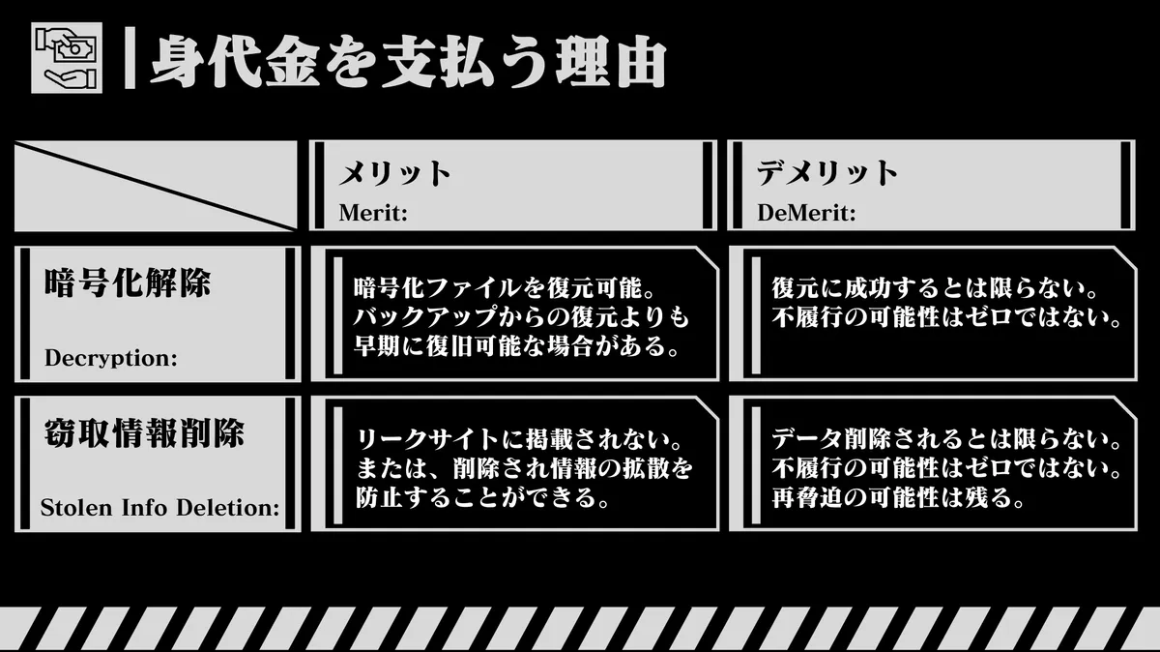

先ほど、ランサムと言えば身代金という意味だと言いましたが、身代金を支払うかどうかはすごく難しいテーマだと思います。ちょっと深掘りしていきたいと思います。

みなさんは被害にあって身代金を要求された場合はどうするかを決めていますか。決まってないとけっこうまずいかなと思います。払うにしても払わないにしても、それに対してどういった効果があるのかを知って判断する必要があるんじゃないかと僕は考えてます。

被害に遭った時に暗号化されてあとは盗まれた情報も公開される、という二重脅迫が最もポピュラーと言いましたけれども、それぞれでメリット・デメリットを見ていただきたいなと思います。暗号化解除と窃取情報削除のメリットからまず見ていこうと思います。

暗号化解除のメリットは、身代金を支払えばファイルを元に戻すことができるだろうというところ。もちろん相手は犯罪者なので、100パーセント戻るかどうかはわからないですが、それは自分たちのバックアップから戻すのも同じで、100パーセントはなかなか難しいと思います。

残念なことに、バックアップから復元するよりも早いという結果がよく出るんですよね。それもそのはずで、バックアップから戻すと、環境にもよるんですが、1ヶ所から複数のところに戻していくというようにシーケンシャルにやっていくと、どうしても時間がかかります。一方で暗号の鍵をもらって元に戻すのは、サーバーごとに同時並行で進めることができます。

いわゆる暗号化ZIPみたいなものを元に戻すのと同じようなものなので、基本的にバックアップから戻すよりは早いと理論的に言えるかなと思います。

窃取情報の削除に関するメリットは、リークサイトに掲載されない、もしくはリークを取り下げてくれることがあるので、そのサイトが注目を浴びて情報が拡散されることを防げるというメリットはあるかと思います。

ただし、デメリットにもあるとおり、そのデータがきちんと削除されて本当にどこにも出ないという保証はどこにもないです。なので僕自身は、身代金に関して聞かれた時には、暗号化の解除は目の前にあるものが元に戻ることを確認することができるので、どうしても仕方がない時に暗号化を解除するために支払うのは、事業継続の面から考えても仕方がない場合もある、という回答をしています。

窃取情報に関しては、これは先ほど言ったとおり、盗んだと言っても目の前にあったものがなくなって持っていかれて、それが返ってくるものでは決してないです。コピーを持っていかれているので、そっから先に何の保証もないので、基本的にはこれを目的に支払うのはやめたほうがいいんじゃないですかとは言っています。

ただ、こうしたリークサイトが注目を浴びて話題になることが、日本でもあり、ここからとにかく消したいということで支払っているケースも世の中にはあるそうです。

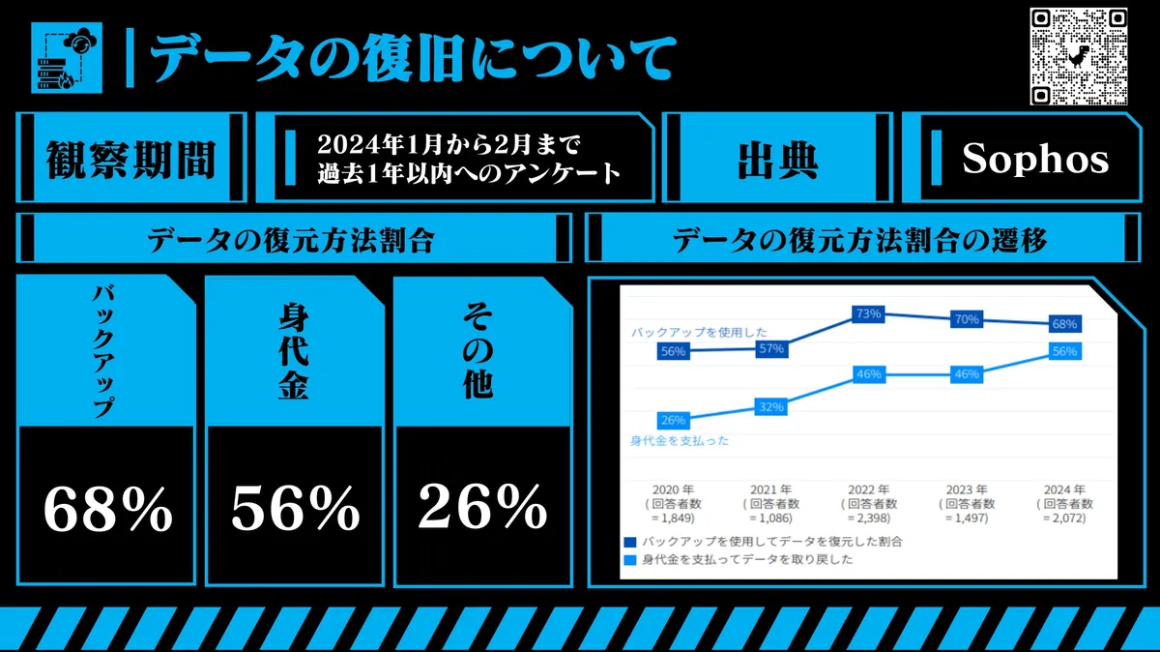

身代金を払って復旧をしているのは、世界的に見てどんな現状なのかを示したものがこのスライドになります。

これはSophosが出している「ランサムウェアの現状」というもので何年分か出ていますが、2024年版の気になったところを貼りつけてきました。2024年の1月から2月まで、過去1年以内の事象に関するアンケートを行っています。

この数字を見ていただきたいんですが、「バックアップから戻しました」「身代金を支払って戻しました」、あと「その他」。その他はちょっと中身がわからないんですが、もしかすると暗号化を解除するためのツールが後から出たりするケースがあるかもしれません。

例えば我が国では、警察庁がLockBitの解除ツールをリリースしていましたけれども、そういったものを使ったものも含まれるているのが、おそらくその他なのかなと思います。

その他はいったんさておいて、バックアップと身代金のパーセンテージを合計すると、100パーセントを超えるんですよね。どういうことかというと、両方とも進めるというケースがままあります。冗長化ですね。バックアップで戻しつつ、身代金を払ったキーでも戻す。そうするとますます速度も上がるし、戻る率も高くなるという考えです。

だいたいこのSophosのレポートでは、47パーセントぐらいの組織がアンケート結果において、この身代金とバックアップを両方使って戻したと言っているそうです。

復元方法の割合の推移が右の引用です。身代金の支払いに関しては調べたベンダーによって、身代金を払うのは減っているか増えているかはマチマチではあるのですが……。

このSophosのレポートに関しては、基本的には右肩上がりになっています。バックアップも上がってはいるんですけども、それよりも多く上がってきているのが身代金を払うところです。どうしても事業継続を考えると仕方がないケースもあるんじゃないかなと思います。

中にはバックアップがないところもあります。中小(企業)とかになってくると、安全にバックアップが取れていなくて、それが暗号化されましたっていうケースもあります。元に戻すことを考えると、もう選択肢はお金を払うしかないというケースもたくさんあるんじゃないかなと思います。

少なくとも言えるのは、身代金は払わないほうがいい、これは正しいと思うんですけども、それを拒否して事業が立ち行かなくなってしまうことを考えると、支払うことも仕方がないケースもあるのかなと思います。

あとは病院とか命に関わるところが払うのは仕方がない、という論調もたまに見かけますが、それは企業、一般企業でも同じなんじゃないかなと思うんですよね。

事業が立ち行かなくなって誰かの首を切らないといけない、その首を切った人の向こう側にはその人の家族がいるということを考えると、命に関わるというのは、目の前で人が死ぬことだけじゃないんじゃないかなと思います。

僕が個人的に思うのは、身代金は払わないほうがいいに決まってるけれども、そこまで追い込まれてしまったのであれば、外野がとやかく言うことではないのかなと僕は考えています。

サイバー犯罪の分業化と専門化

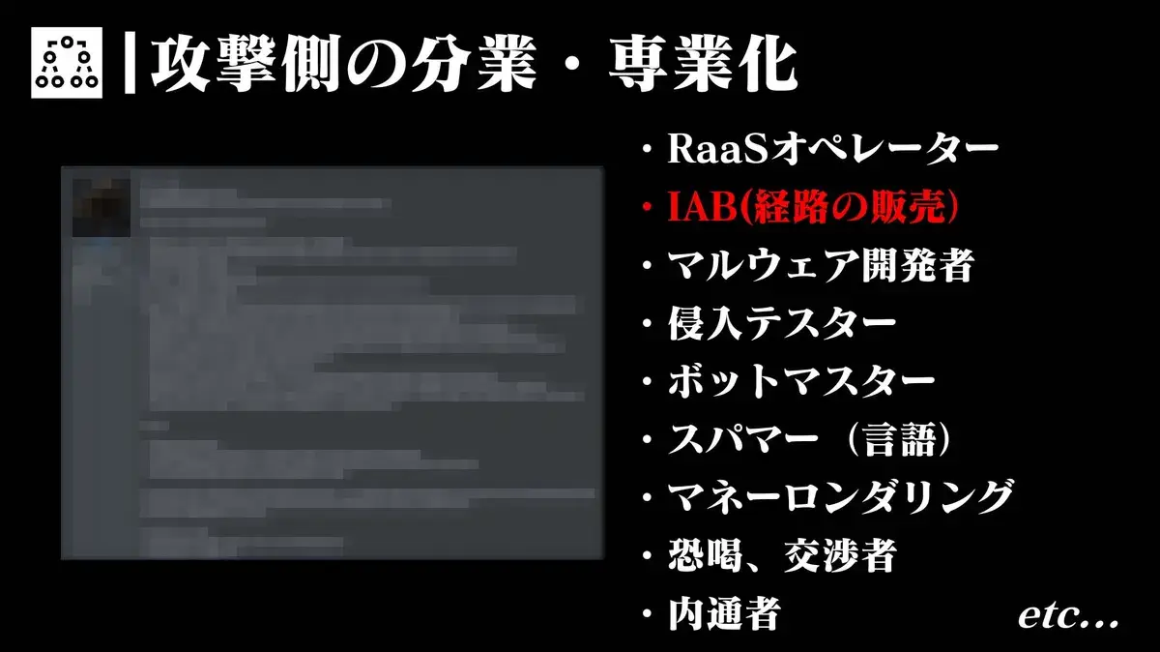

では、ここからはランサムウェアを取り巻く経済ということで。彼らはお金目当てでやっているので、先ほど冒頭でランサムウェアの開発者と実行犯というのが分かれていると言ったんですが、経済で見ると、もっと広い役割分担、いわゆる分業、専業化のが進んでいます。

(ボカシで見えなくなっていますが)ここのスライドに表示しているのは、Qilin(キリン)というランサムウェアギャングのおそらくオペレーターだと思うんですが、あるフォーラムに「こういう人を探してます」とか、「こういうランサムウェア自分たち作ったんで協力してくれる人を探してます」という、いわゆる宣伝、リクルーティングをしているスクリーンショットになります。

僕が思いつく限り、右側にいろいろな闇の職種を並べてみました。RaaSのオペレータはランサムウェアの開発者ですね。

あとはIAB、マルウェアの開発者、侵入テストができる人、あとbotですね。これはDDoSのボットマスターとかですね。あとはお金をきれいに洗浄するためのマネーロンダリング。これをやってたまに逮捕されたりしているランサムウェアの関係者もいます。いろいろな人がいるんじゃないかと思って分けています。

この中で、僕が最も注目しているのはランサムウェアにつながるという意味で「IAB」、経路の販売と書いているところですね。IABは何の略なのかと言うと、イニシャルアクセスブローカーの略で、IABと呼んでいます。

初期アクセスの販売者、入り口、侵入できる口の売人と言ったほうがピンと来やすいのかなと思います。この人たちが非常に厄介だなと僕は考えています。

IAB(Initial Access Broker)の台頭と脅威

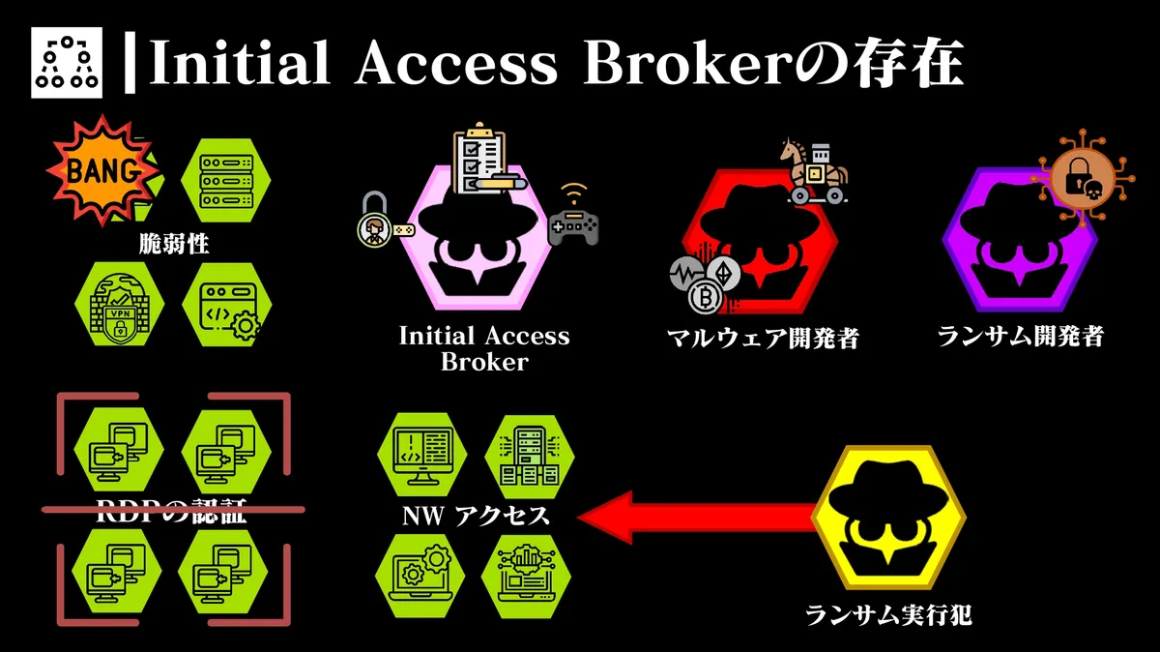

それでは、彼らはどのような振る舞いをしてランサムウェアの経済とつながっているのかをアニメーションで説明したいと思います。

まず、緑色のアイコンが並んでいるのは何かしらの被害をこれからイニシャルアクセスブローカーから受ける、言い換えればみなさん――あるいは僕かもしれませんけれども――と思ってください。

ピンクがイニシャルアクセスブローカー。赤がマルウェアを開発しているところ。これはランサムウェアではなくて、例えば情報を盗むようなインフォスティーラーと呼ばれるようなマルウェアの開発者だと思ってください。

ランサムウェアの開発者、ランサムウェアの実行犯は冒頭で言ったとおりです。開発しているものと実際に攻撃を行うもの。

イニシャルアクセスブローカーは、日々いろいろな脆弱性を探したりして、攻撃を繰り返し行っています。脆弱性がリリースされたり、攻撃コードが公になったら、それを使って、どっか侵入できるところがないかと探して攻撃をします。その攻撃をして、入れるリストを自分たちで作ったり、仮にバックドアを仕掛けるケースも中にはあるかもしれません。

あとはRDP、リモートデスクトップですね。ID、パスワードが弱く設定されている。簡単に入れてしまうようなものを日がな1日ずっとスキャンをして探すことをしています。

入れたら、そのIDとパスワードをリストにして、売る準備をするというものです。

3つめ、ネットワークアクセスと書いてありますが、その前にこのイニシャルアクセスブローカーは、自分でマルウェアを開発するといったような高度な知識や技術は持ち合わせてないケースがけっこう多いようです。なので、マルウェアを買うんですね。

買うというかどちらかというとサブスクです。自分たちでマルウェアをこうポチポチとブラウザから操作すれば作れるような仕組みのMaaS、Malware as a Serviceというものがあるんですが、そういったところから購入して、イニシャルアクセスブローカーはマルウェア開発者にお金を支払うって、マルウェアを手にするんですね。

このマルウェアを使って下のネットワークアクセスに攻撃を仕掛けます。例えばメールを添付して送ってきたりとか、最近だと広告経由で入ってくるマルウェアもけっこう多いですね。あとは偽サイトも多いです。そういった何かしらの方法で、このネットワークアクセスのところのコンピューターにリーチします。

これを開いてしまうと、マルウェア開発者から買ったいわゆるインフォスティーラー、情報を盗む、ID・パスワードを盗むようなマルウェアに感染して、このネットワークにアクセスする権利を得ます。

実際にイニシャルアクセスブローカーが売っている画面では、「日本のどこかの企業のリモートデスクトップのアクセスを3,000ドルで売ります。オークションにします。500ドルずつ上げていきます」みたいなことが出されています。

そこには、どういった権限でどういったコンピューターの台数があるところなのか。どんなアンチウイルスソフトを使っているのか。そういったことを掲載して売りますよって出ているケースがあったりします。

あとは、専用のフォーラムがあるんですね。(ここに書かれているのは)インフォスティーラーで盗んだ情報、ID、パスワードやCookieを売っているものになります。ここはけっこう便利で、日本とか国で絞ったりとかすることもできますし、だいたい10ドルぐらいで買えるものがほとんどですね。そういったところで売られてたりもします。

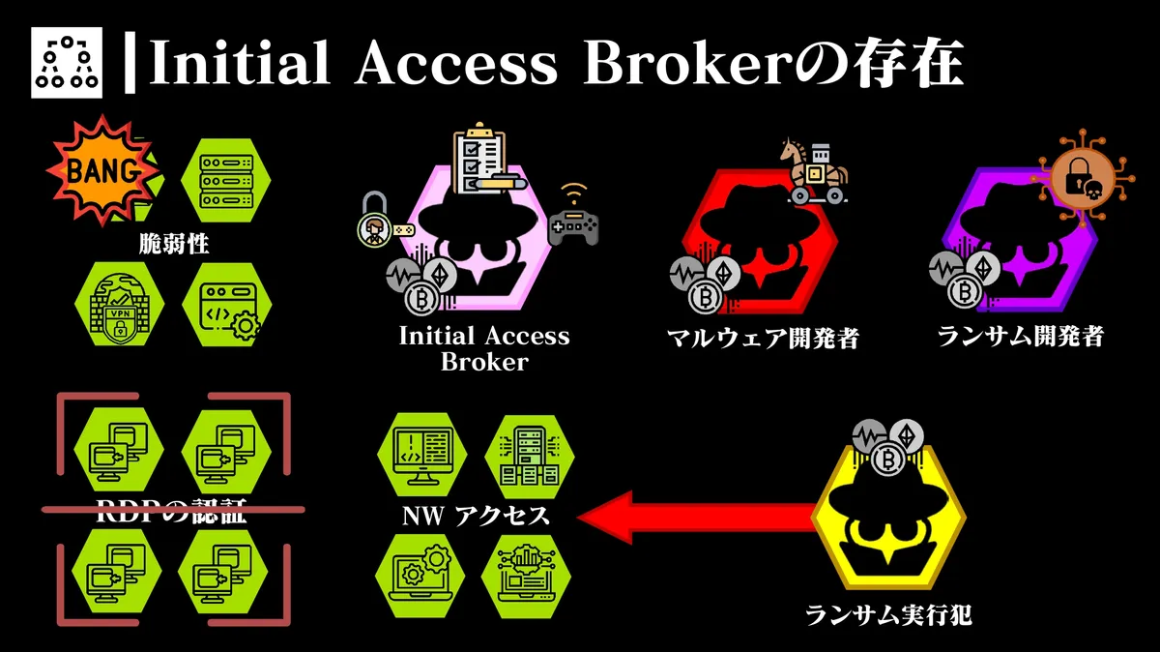

先ほどのアニメーションに戻りますが、この状態は、今はイニシャルアクセスブローカーがいろいろなこれから売る侵入の口の仕入れが終わった状態になっています。

イニシャルアクセスブローカーは、例えばランサムウェアの実行犯にネットワークアクセスをするための経路を売る。その経路を売って、このランサムウェアの実行犯はランサムウェアの開発者からランサムウェアを手に入れて、この2つを使って侵入口の鍵を開け、中に侵入してランサムウェアを展開して攻撃を行うわけです。

攻撃者から見てうまくお金をせしめることができれば、ランサムウェアの実行犯とランサムウェアの開発者にお金が入ります。最近の相場はだいたい実行犯が8、開発者が2となっています。破格のものだと9・1というものもあります。

こうして彼らは、いろいろな役割分担をして自分たちの経済を潤すようなことをしています。

当たり前なんですよね。ランサムウェアの実行犯は比較的高いスキルを持っているので、入り口を探すことにあまり時間をかけたくないと考えるんです。それなら外に委託したほうがいいじゃないかと。

我々もビジネスでやっていますけれども、それと同じです。効率よく自分たちの役割をしっかりと分担して経済を潤していくようなことをしているわけなんですね。

実被害を与えないIABの特徴

なのでイニシャルアクセスブローカーは、一言で言うと実被害を与えない攻撃者です。入り口まで入ってくることも被害と言えば被害なんですけれども、ランサムという意味で広く捉えると、ランサムウェアを感染させるとか情報を盗むといったことはしません。あくまで入り口だけをこじ開けて、それを誰かに売るんですね。

なので、実際に侵入された時間とランサムウェアの被害に遭った時間は大きく開くケースがあります。もちろん数時間というものもありますが、数週間、下手すると数ヶ月というものも中にはあります。

なのでなかなか発見が難しいですし、事態が発覚しても調べたところでログがないとか、ランサムウェアはなんとか鎮静化したんですが、侵入された原因が特定できないというケースも中にはあり非常に厄介です。

先ほど能力が高い人ほど、そういった入り口を探すことに時間をかけたくないから外に委託するという表現をしましたけれども、そうすると先ほどの冒頭で申し上げた前提知識に「IAB」を加えて、こういうかたちになります。

「IAB」はそんなに大したスキルが必要ないです。例えば弱いRDPのパスワードを設定しているところを探すぐらいであれば、下手するとYouTubeとかで見れば簡単に勉強できる世の中になっています。なので、攻撃者の数が増えてしまうんですね。

なので、その増えたIABはずっと何かしら被害を与えるわけではなく、入り口がないかを探し回っています。そして実行犯とつながる。先ほどのアニメーションでも紹介したとおり、ランサムウェアの開発者、実行犯、IAB。これがつながって被害者に攻撃するということが実現されてしまっています。

攻撃者の裾野拡大

なので、昔だったらいろいろなことを一気通貫で1人でできないといけなかった、あるいは1グループでできないといけなかったものが、分担しているので、一気通貫でスキルを持つ必要がない。

言い換えれば、自分ができる範囲で少し手間をかければ、ある程度のお金にはなるという状況なので、裾野が広がっているんですね。

なので、攻撃されてしまうのは何かしらの穴、ID、パスワードが弱い、脆弱性があると考えると必然であると。もうそれはやられる順番が回ってくるというぐらいに思っていただきたいなと思っています。

あまりこう煽りたくはないんですけれども、いろいろ調べれば調べるほどこういう現状になっていることをみなさんに知っていただきたいなと思います。

なので、こういったことがあると、偉い人にけっこう多いんですけども、「自分たちの会社は盗るもんないから」とかいう方いるんですが。「うちは関係ないよ」と言う方もいらっしゃいます。

ただ、それは僕は間違っているかなと思っていて、現状を見るとどうしてもこう言わざるを得ません。

自分が無関心であったとしても、無関係ではいられません。なぜなら攻撃をするかしないか、みなさんのリソースをどのように使うかを決めるのは、我々ではなくて攻撃者なんですね。

なので、ギャンブルのようなことをするわけではなく、無関係ではいられないとみなさんに知っていただきたいですし、そういったことをみなさんの周りの人にも伝えていただきたいなと僕は考えています。

“危険度”だけで判断してはいけない KEVを活用した脆弱性対応の新常識

悪用されやすい設定ミスの事例

ここから守っていく話に入ろうかなと思っているんですが。まず唐突ですが、事例を2つ用意してきたので、その2つを見ていただきたいなと思います。

まず1つめ。これけっこう最近ですよね。2024年7月10日、税理士法人高野総合会計事務所が、インターネットに外接している通信機器の更新を行った時にミスが発生していて、おそらく開けてはいけない口が開いてしまったのか、あるいはアクセス制御が緩くなったのかはわかりませんが、本来インターネットに露見するべきではない何かが見えてしまって、そこから入られたと。最終的にはランサムウェアに感染した、ということがありました。

注目していただきたいのは赤字になっているところで、5月26日に設定変更を行って、ミスが発生しています。要は、口が開いた。その後アラートが上がったのが事象の1番頭に書いてある赤字、6月4日。5月26日から6月4日はおよそ10日間ぐらいなんですね。これぐらいのスピード感で入られてしまう現状があります。

2つめ。これはCisco IOS XEという、2023年に出た脆弱性なんですけれども。この脆弱性がどうかということをみなさんに知っていただきたいわけではなくて、この脆弱性を悪用するためには条件があるということなんです。

これはwebUIといういわゆる管理画面、管理アクセスと言われるようなものがインターネットに露見している場合は、インターネットから攻撃を受ける。設定画面は基本的に開けっ放しにする必要はありません。インターネットで誰かに設定いじってもらうことなんてほぼないと思いますので、そういったものは閉じておくべき。もしくは内側からしかアクセスできないようにしておくべきなんです。

「そんなのあるの?」って思われる方もいるかもしれませんが、けっこうあります。

この脆弱性が発表された当時、このShodanというサイトで見たんですけれども、世界中で11万件以上が開いていました。日本国内においては1,473件、およそ1,500件ぐらい開いていました。

これ、自分たちが外に向けて何を開けているのかを把握していない組織がまあまあいると僕は考えています。

「こう設定している」と自信を持って言えるかもしれませんが、インターネットから見たらどうですかと言われると「いや、それいつ確認したかなぁ」と思う方も多いんじゃないかなと思います。

こういった先ほどの例の設定変更によって起きたミスの隙を埋めるとか、自分たちがインターネットから見た時、言い換えれば攻撃者から見た時にどのような状態になっているのかを知るためには、こうしたものがあるといいんじゃないかと僕は思っています。

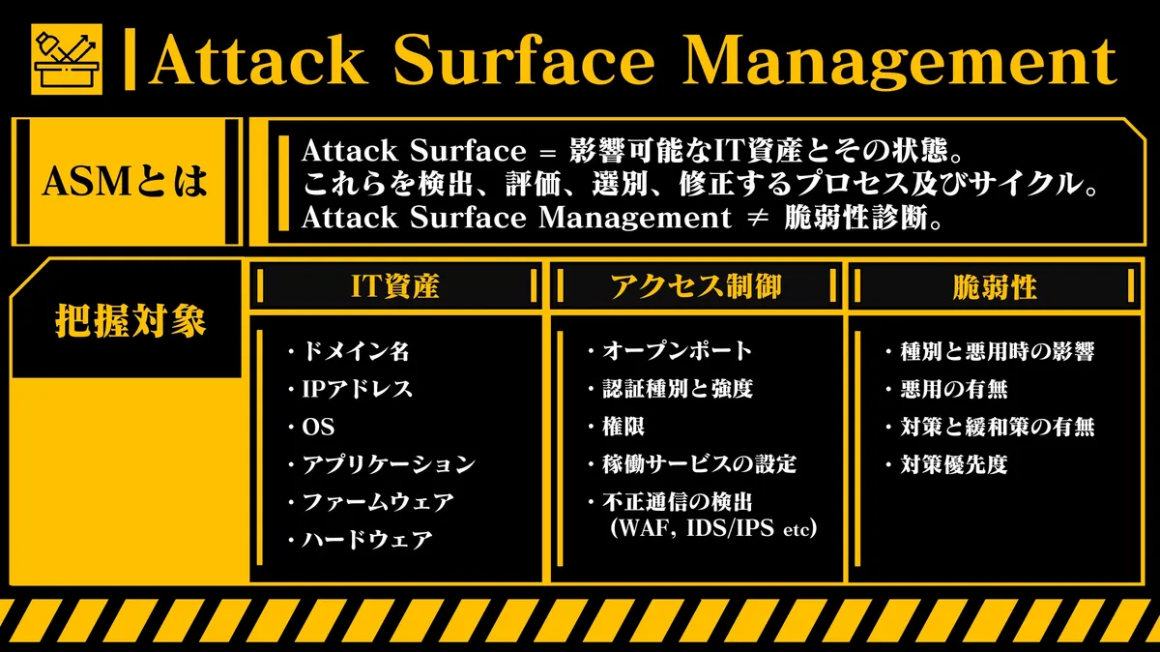

攻撃対象領域の継続的な管理「ASM」

Attack Surface Management(ASM)ですね。これは攻撃対象領域管理とよくわからない日本語で説明されることもあるんですが、最近よく言われますよね。これをどうやっていこうかなと考える方もいるかと思うんですが、そんなに深くビビる必要もないかなと僕は思っています。

まったく新しいものではなく、基本的には今までやるべきであると言われてたことを組み合わせてしっかりしましょうっていうものにやっと名前がついたと理解していただければいいかなと思います。

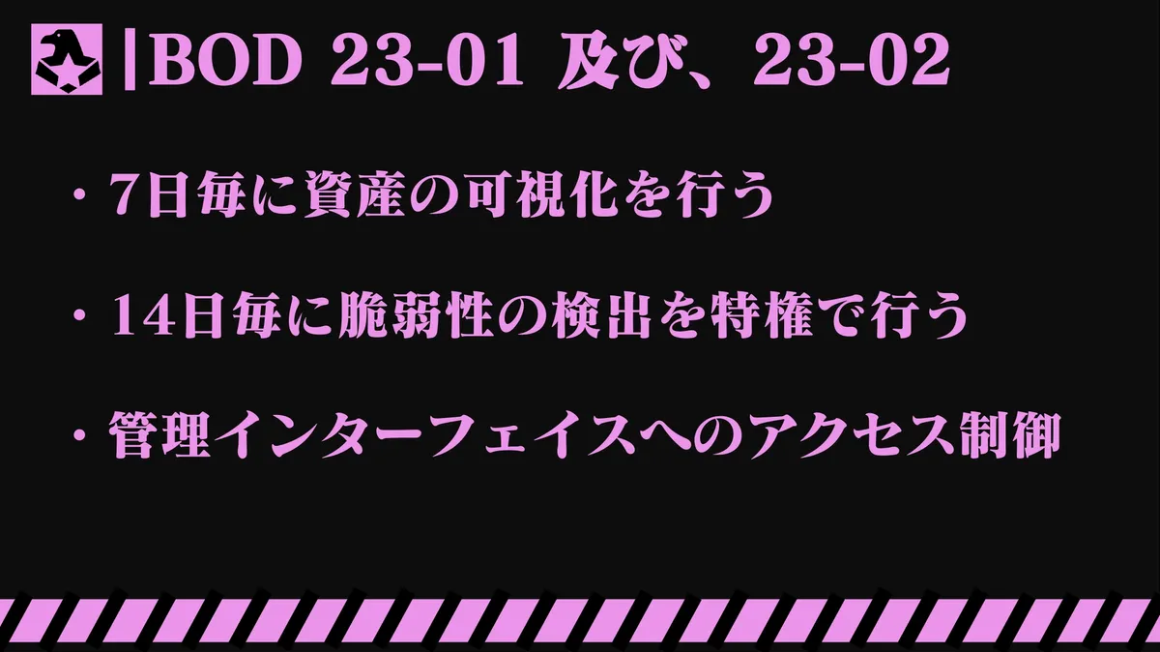

じゃあどうやっていくのかということなんですけれども。やり方、回し方で参考になるなと思ったのは、アメリカのCISAが出している「BOD 23-01」と「BOD 23-02」。

このBODというのは、アメリカが政府機関に対して強制力を持って行えと言える指令のことを指すので、アメリカから見て、アメリカの政府に向けて出しているものです。こちらが参考になるかなと思って持ってきました。

ただ英語で書いてあるので、こういう時はどうすればいいのかというと、やっぱり3行にまとめるのが一番いいかなと思いまして、まとめてみました。

上2つが「23-01」、下が「23-02」で言及されている内容になります。7日間ごとに自分たちが使っているネットワーク通信ができるような機器、サーバー、クライアント、ネットワーク機器、いろいろあるかと思うんですが。

そういったものをスキャンして、7日間ごとにどんなものがあるのかの可視化を行いましょう。守るためには何があるのかを知らないと守れないので、そのファーストステップとして7日間ごとに資産の可視化を行うということです。

それに加えて、見つかったものに対しては14日ごとに存在する脆弱性を検出する。

リモートだけではなくてローカルの脆弱性もあるのかといったところを調べて対処を行うサイクルを回しましょうと言っています。

3つめ、管理インターフェイスへのアクセス制御。これは先ほどCiscoの例で挙げましたけれども、必要のない口、特にインターネットに向けてそういったものを公開するなと言っています。

この3つをクリアすればおおよそAttack Surface Managementと言えるのではと僕は考えてます。

資産の可視化とあったんですけども、だいたいこれをザクッと1枚にまとめたスライドがこちらになります。

決して脆弱性診断とは違いますよってことです。ショットでやるのではなく、ずっとグルグル回し続けるというプロセスだったりサイクルだったりのようなものが、Attack Surface Management。

把握する対象はIT資産。それに対するアクセス制御。本当にそれを開ける必要があるんですか。認証は、認証の強度はどのレベルですか。そういったものをきちんと把握して、必要あれば対処する。

それに関する脆弱性はどんなものがありますか。どういった影響がありますか。それをどの順番で優先順位を考えて対処をしていきますか。こういったものをぐるぐる回していくのがAttack Surface Managementと言われているものです。

これは診断とノットイコールになっているんですが、経路という意味では似ているのかなと思います。これをインターネットからすればいいのかと言われると、決してそうではないです。もちろんインターネットからを最も優先順位を上げる必要はあるかとは思うんですが、経路もさまざまあります。

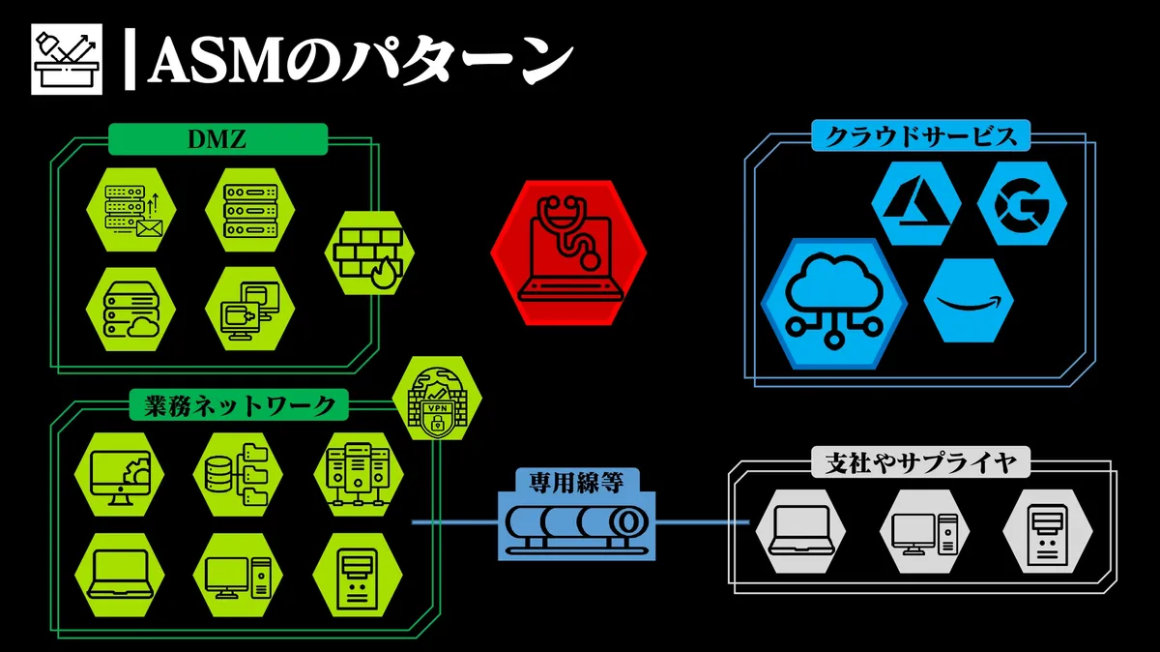

ASMの3つの経路「外部・内部・閉域網」

ASMのパターンということで、こちらからちょっと簡単に経路を説明していこうと思います。まず図の説明ですね。真ん中の赤いものがそのASM、スキャンを行ったり脆弱性をチェックするコンピューターだと思ってください。緑色がみなさんが使っているDMZ、業務ネットワークと言われるいわゆるオンプレの環境です。

右上がクラウドサービス、使っていない会社もいるかもしれませんがAWSとかGoogleとかいろいろ。MSもありますね、Azureとか。そういったクラウドサービスが右上の水色のものになります。

グレーになっているのが支社やサプライヤーなので、なんとか支店とか、アメリカ支社とかがある会社もあると思うんですけども、そういったものとか。

あとは監視をしてもらっているとかですね。MSSとかの業務上何かしらのつながりがあって、ネットワークを開放している相手と思っていただければけっこうです。そこは基本的には専用線とかVPNとかでつながってるかと思うんですけど、それの概略図がこちらになります。

経路は3つあるんですけれども、1つめは外部。これをインターネットから見ましょうってことなんですが、今この赤いコンピューターから矢印が出た範囲ですね。ファイアウォールだったり、その内側にいるDMZの公開サーバー。あとはクラウドサービスですね。余計な情報を公開していないかというクラウドの話がよく出てきますけれども、そういったものもチェックしましょうと。

あとは業務ネットワークは直接つながることはほぼないと思うんですが、この昨今VPNもかなり多いかと思うので、このVPNの入り口がまずくないかをインターネット上からチェックする、といったものが外部の経路になります。

![ASMのパターン[外部] スライド](/assets/images/amimedia/18788/image_media_article_250521_18.webp)

次が内部ですね。ファイアウォールとかVPN機器に守られていないような状態の時にってことですが、中に入られてしまったらということ想定して、この中からネットワーク制御を受けない状況で本当にパッチが当たっているのか、変なサービスが動いていないのかをそれぞれDMZと業務ネットワーク内で調べることが内部のAttack Surface Managementです。

![ASMのパターン[内部] スライド](/assets/images/amimedia/18788/image_media_article_250521_19.webp)

次に閉域網ですね。これは支店やサプライヤーのところにあたるんですけども、ここが侵害を受ける、いわゆるサプライチェーン攻撃というものがあります。MSPですね。そういった監視を行ってくれている組織をターゲットにして、その顧客を攻撃しようとする攻撃がけっこうあったりします。

この支店やサプライヤーが被害を受けた時に、この専用の線がVPNのケースもあるかと思うんですが、専用に用意されているこの経路を使って入られたらどうなるか。これ、けっこう弱いとこ多いんじゃないかなと思うんですよね。全部通信を許可してしまっているとか。

こちらも本当に最小限になっているのか、業務上必要なのか。弱いもんだったら強いものに変えられないのか。そういったことをつまびらかにするための経路のひとつが「閉域網」になります。

![ASMのパターン[閉域網] スライド](/assets/images/amimedia/18788/image_media_article_250521_20.webp)

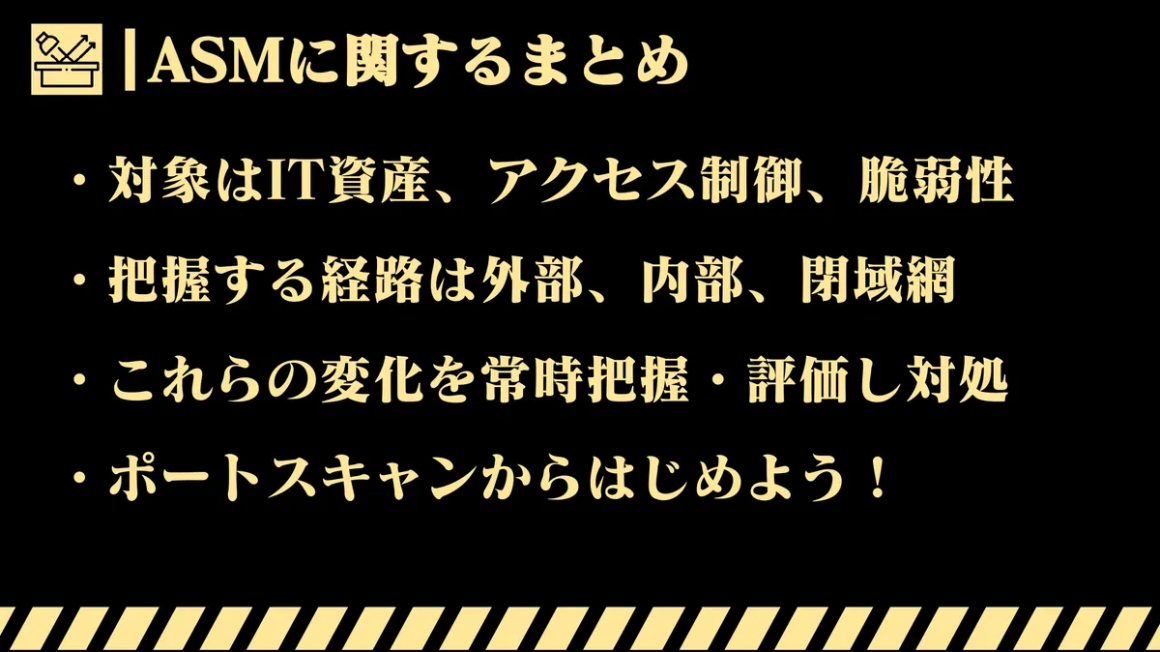

ASM実践の基本ポイント4つ

今お話ししたことを簡単にまとめると、本当は3行にしたかったんですが、4行になってしまいました。

把握する対象はIT資産、アクセス制御と脆弱性。把握する経路は、先ほど今言ったばっかりですが、外部、内部、閉域網。順番としてはこの順番が優先順位が高いのかな。内部と閉域網がもしかしたらちょっと入れ替わる可能性もあるかもしれませんが、このへんは気にしてることによるかなと思います。

こういったものの変化を常時把握します。昨日なかったものが今日はあるとかですね。先ほどの事例のように、設定変更を誤ってしまったことを見つけることができないということを防ぐために、常時把握して評価して対処するのがこのASMになります。

最後は4つめとして、なんとしてでも言いたかったのでこれをつけました。ポートスキャンから始めようということで。こういうことを導入しようとかコンサルをしてもらうと、まあまあお金かかると思うんですね。

なので自分たちのできる範囲を増やすという意味でも、あとすぐできるというふうな意味でも、ポートスキャンから始めるということです。自分たちでインターネット越しに自分たちの組織に対してポートスキャンを行ったらどれぐらいの口が開いているのか。それが自分たちが把握しているものなのかどうなのかを照らし合わせるためにやってみてほしいなと思います。

最近、よく侵入前提という言葉が当たり前のように言われますけれども、簡単に諦めてほしくないんですよね。「入り口が空いてしまっている」「ケアレスミスで入られてしまいました」、そういったものが事例を見ているとまだまだけっこうあります。

なので侵入前提を考えるのはもちろん大事です。風邪を引いた時にどうしようか、薬を買っておこうか、かかりつけの病院はどこにしようかとかですね。そういったことを考えるのはメチャクチャ大事だと思います。

でもそもそも手洗いうがいして風邪を引かないようにするのが当たり前のことだなと思います。風邪を引く前提で生活をするんではなくて、まだまだ防げる余地があるんじゃないかということを考え直していただければなと思います。

脆弱性対応における優先順位の考え方

と言ったんですが、舌の根も乾かぬうちにそれでもやられてしまう可能性があると。脆弱性を突かれてしまったらなかなか対応ができないので、この脆弱性の対応の話をしたいなと思っています。

これ、自分で調べてみたら、僕は同じことを2016年ぐらいからずっと言い続けてるみたいなんですけれども、やっとちょっとずつ受け入れられるようになってきたのかなと思ったので、この脆弱性対応について僕の考えている話をみなさんに聞いていただきたいなと思います。

そもそも脆弱性って1年にどれぐらい出るかっていうと、もう数万件出るわけなんですよね。2023年でも3万件もCVE番号が発行されていました。

もちろん、その脆弱性とCVE全部が関係しているわけじゃないですが、自分たちの使っている製品に存在している、もしくは最近明らかになった脆弱性すべてに対して即可及的速やかに対処しないといけないんでしょうか。

いけないんでしょうか、と聞いてるってことは、しなくていいと僕は思ってるってことなんですよね。

メディアのニュースを見ているとどうしても出てくるんですが、危険度というものに振り回されすぎなんじゃないかなとずっと僕は思い続けていますし、それを言い続けてきました。

危険度というのは、ニュースのタイトルにも出るような「○○○○の脆弱性危険度最大の10!」みたいなやつがあるかと思います。それって本当に一番すぐに対処しないといけないんでしょうかね。僕はそうは思っていません。

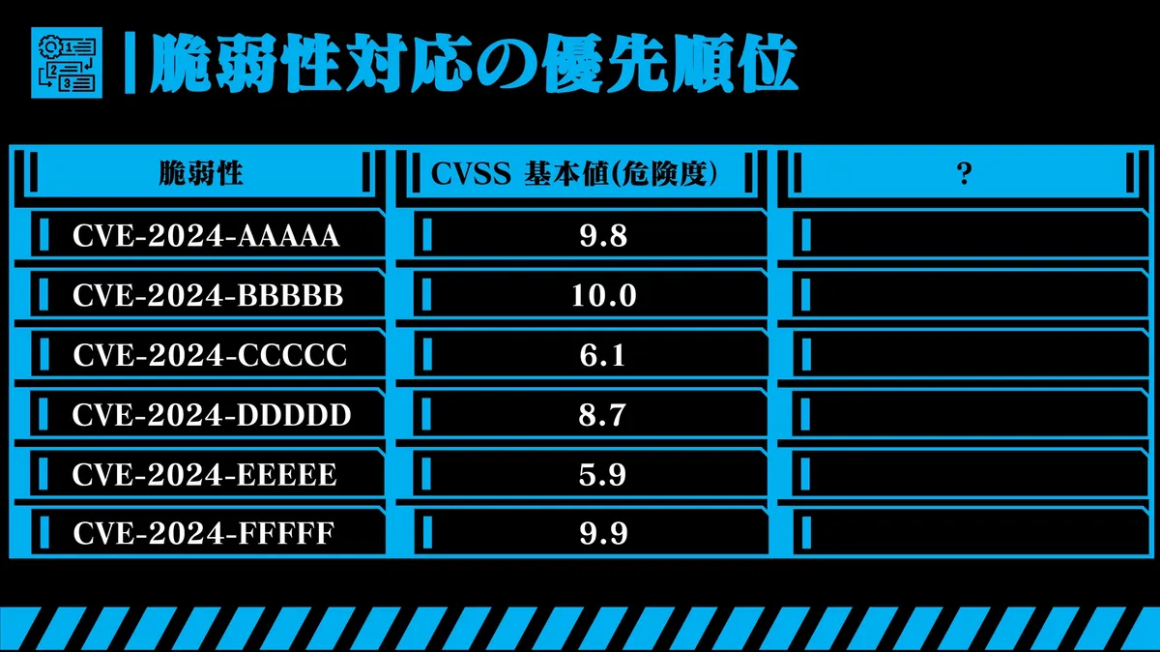

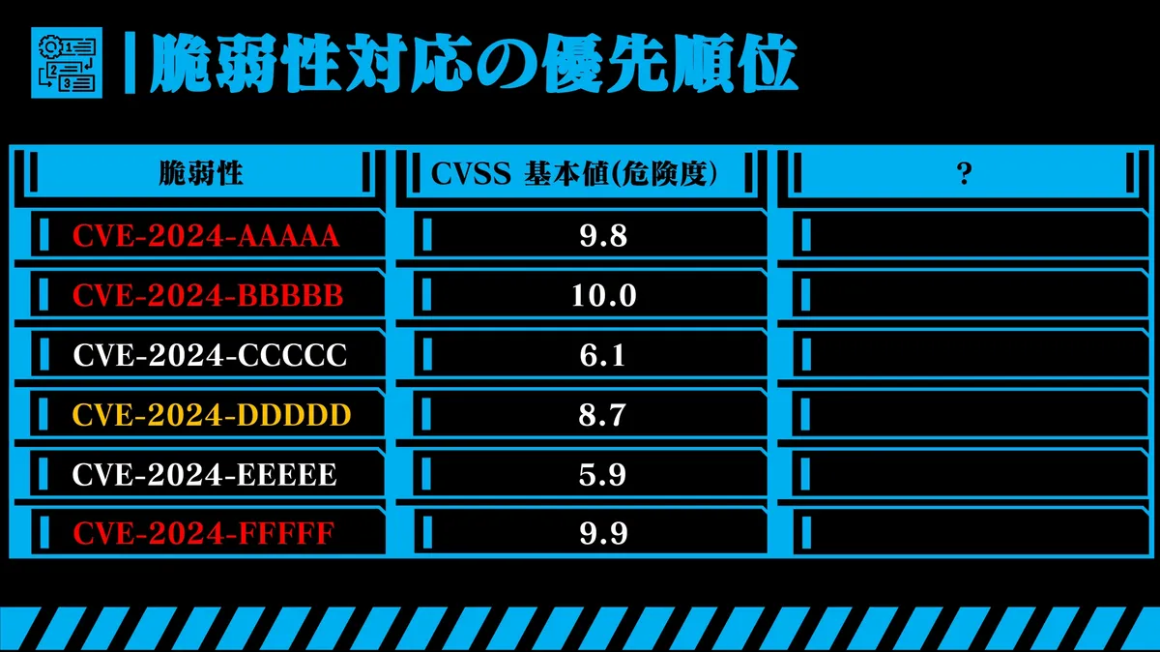

少しみなさんにも頭の体操をしていただきたいなと思うんですが。仮にこういったCVEの2024のAからFまでの6つの脆弱性があったとします。どんな脆弱性でもいいです。みなさんに関係のある脆弱性だと思ってください。

その危険度と言われる「CVSSの基本値」というものがありますが、それぞれ対応するAだったら9.8、Bだったら10.0というものだと思ってください。

この状態を知ったみなさんは、どういう優先度をつけてパッチを当てる対処をしていこうと考えるでしょうか。

僕がセキュリティ診断で報告会をした時に、この危険度を伝えたらだいたいのお客さまの反応はこんな感じです。

「赤いものは2週間ないしは、いや1週間以内に対処する。システムを止めてでも。Dは8.7なので、そうだなぁ、1ヶ月以内かな」ぐらいの感じの反応するお客さまが多かったです。ほとんどそうでした。

みなさんはどうですか? だいたいこんな感じになっちゃうのかなっていう気もしなくもないです。

「いや、もうそんなん関係なく全部やります!」っていう方はいるかもしれませんが、ここは今優先順位の話をしてるので、おそらくこんな感じなんじゃないかなと思います。

はてなのところ見ていただきたいんですが、ここの値がこうだったらどうですか? 悪用する手法があるかないか。もしくは悪用が確認されているか。どっかでその脆弱性を使った攻撃が行われているかどうかのあり・なしを追加したらどうですか? これでも本当に赤からやります?

僕はそれはまずいんじゃないかなと思っているんですよね。僕はこの悪用の手法の有無もしくは悪用の確認をこの軸に入れた場合は、この赤・黄は消えて、この赤で囲ったところ、要は「あり」になっているところから優先順位を持って対処をするんじゃないかなと思います。

これは2つ理由があって、今すぐやらないといけないわけではないものにリソースをかけて、リソースを浪費してしまうということを避けるのが1点です。もう1点はこっちのほうが大事で、危険度が低いにも関わらず悪用の手法があって悪用されているものを、先ほどのような優先順位の付け方では見過ごしてしまってやられてしまうケースが生まれてしまうということなんですね。

なので僕は、攻撃が成功した時のインパクト、要は殴られた時の痛さではなくて、それが本当に殴られるようなものなのか。悪用可能かどうかが最大の重要な優先順位を決める要素なんじゃないかなと考えています。

「でもその悪用されているかどうかが、あなたは専門家だからわかるんでしょうけれども、私たちは知るすべがありません」っていうお客さまもけっこう多かったです。僕が2016年にこの話をした時も、同じような反応をたくさんもらいました。

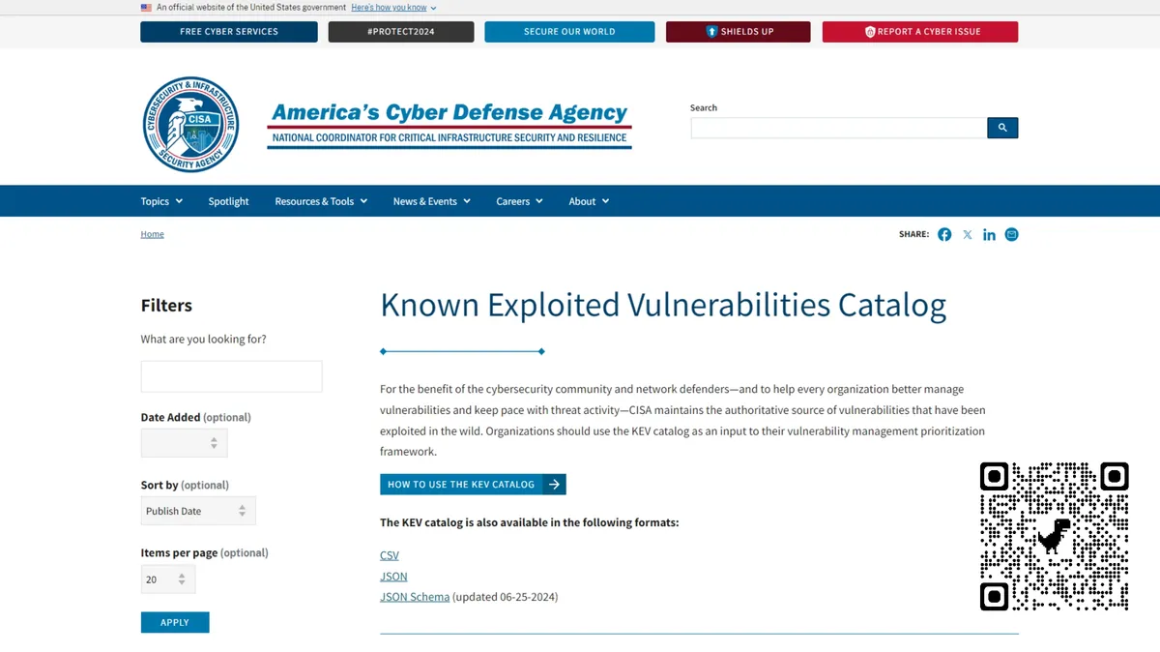

でも時代は変わって、情報がたくさん手に入るようになりました。これは先ほどのBODでも紹介しましたが、アメリカのCISAが出しているKnown Exploited Vulnerabilities Catalogで、悪用が確認されている脆弱性のカタログが公開されています。

これはアメリカの政府機関向けのものですが、アメリカの政府機関はここに掲載された脆弱性に関しては基本的に2週間以内に修正することを強制されています。

もちろん僕たちは政府機関ではないので2週間以内にやる必要はないですが、早ければ早いほうがいいです。そういったもののリストが出ています。

アメリカ政府がいろいろなベンダーと協調をしたり、自分たちのところに来た攻撃、観測できた攻撃を上げてリストに掲載しているので、ここに載っている情報はすべて対処するようなやり方も1ついいんじゃないかなと。踏み台にすることができるんじゃないかなと思います。逆にここに載っているものが対処できてなかったら、やばいってことなんですよね。

ただこれも注意が必要です。アメリカがアメリカ政府に言っていることなので、日本でしか使われてないアプリケーションとか、アジア圏でよく使われてるような会計ソフトとかは、ここには掲載されてきません。

それは自分たちで情報を収集する必要がもちろんあるんですが、Windowsとかみんなが使ってるようなものはここに掲載されるので、かなりのボリュームでこれを使って埋めることができるんじゃないかなとは考えています。

CVEとKEVの比較

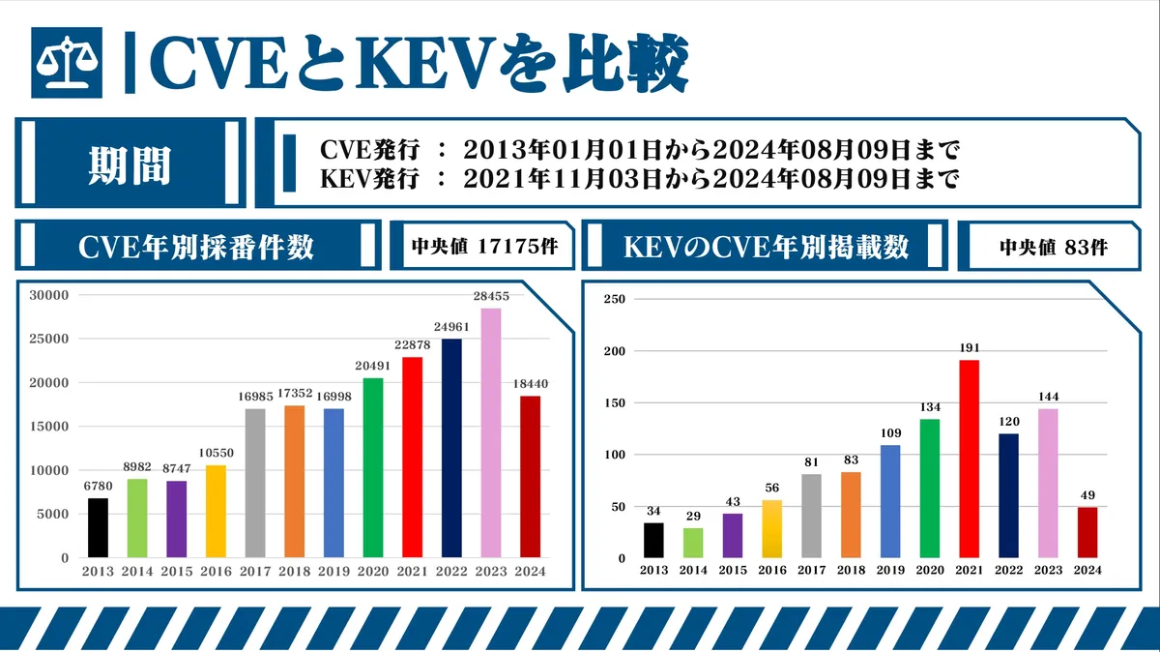

そのKnown Exploited Vulnerability Catalog、KEVと略しますが、そのKEVも、CVEとこの脆弱性の採番と同じぐらいたくさん出てたら、「いや、それはそれで大変やねん」って思うかと思います。

CVEの発行を2013年から2024年の夏、KEVの件数をこれが発行され始めた2021年11月3日から夏の頭ぐらいまで出してみました。これをグラフにしました。

両方見比べてください。似たような感じなんですけども、数字のオーダーがぜんぜん違いますよね。これを分母をCVEとして分子のKEVを割る(KEVのCVE年別掲載数/CVE年別採番件数)と、どの年においても1パーセントを超えません。

その1パーセントの中をまず対処するということで、100パーセントそれで全部の攻撃が防げるわけではないんですが、今よりもより良くなると僕は確信をしています。

1パーセント未満と言っても、その1パーセント未満の中にみなさんが使っているアプリケーション、もしくはお客さまが使っているアプリケーション、あとOS。そういったものに絞り込んでいくとかなり数が絞られていくんじゃないかなと考えます。

相当数字のオーダーが違うので、コストもしくは手間、そうしたものが現実的なものになってきてるんじゃないかなと思います。

これで少しでもがんばってみようかな、できそうかなと思っていただければ、僕は今日話した意味があるんじゃないかなと思います。

セキュリティ対策の現実解

どんなセキュリティの事象でもですね。大事なのは、今どうなっているのかを知ることです。2016年に言っても相手にされなかったことが、今は聞いてもらえるようになりました。それと一緒です。

現状を知って、現実解を選択する。100パーセントにするのは無理でも今よりもより良くするというものが僕はセキュリティなんじゃないかなと考えています。

これを100パーセントにできればいいんですが、そんなことできないことは僕もわかってます。人・物・金は有限ですから、自分たちができる「ここまではできた」と言えるようなセキュリティ対策をみなさんに心がけていただきたいと思います。

まとめるとこの一言に尽きるんですよね。完璧は無理かもしんないですけども諦めずに完璧ではなく、それでも自分たちは最善を尽くしたと言えるような対策。簡単に諦めて侵入前提でやるのではなくて、まだまだ自分たちができることはあったんじゃないか。

侵入されたら実被害が起きなくても、かなり調べるのに時間がかかります。やっぱり手洗い・うがいにあたるようなものをもう一度見直して、この言葉を頭の片隅のどっかに置きながら「なんかあいつがこんなこと言ってたな」とか「こんなことを言ってる人いましたよ」とみなさんが伝えていただければ、すごくうれしいなと思います。

この言葉をひっさげて、どこかでみなさんとお会いしてお話しすることがあればうれしいなと思っています。僕からは以上です。ご清聴ありがとうございました。

本記事は、株式会社ログミーが運営する「LOGMI Biz(https://logmi.jp/)」に掲載された記事を、許諾のもとタイトルのみ編集して転載したものです。

元記事はこちら:

https://logmi.jp/brandtopics/331150

https://logmi.jp/brandtopics/331151