投稿:2025/06/02

更新:2026/01/06

自工会ガイドライン対応に必須のログ管理とは?製造業のための実践ポイント解説

近年、自動車業界特有の複雑なサプライチェーン構造により、標的型攻撃やランサムウェアのリスクが増大し、インシデントの早期発見や原因調査に不可欠な要素として、「ログ管理」がガイドライン対応の中心に位置付けられています。

そこで本記事では、自動車業界におけるサイバー攻撃の実態を踏まえつつ、「ガイドラインで求められているログ管理」や「どのような対策をするべきか」について解説。

ガイドライン対応が急務となっている担当者や、ログ管理体制の見直しを検討中の方にとって、実践的なヒントとなる情報をお届けします。

監修者

株式会社 網屋 内部統制コンサルティング シニアマネージャー

宮田 昌紀

網屋入社後、公認情報システム監査.(CISA)として、大手企業の情報セキュリティやITガバナンスのコンサルティング及び内部監査支援業務に携わる。近年は、サイバー対策や働き方改革など、様々な目的に応じたログの可視化や有効活用のためのソリューションコンサルティングにも従事。国内企業に限らず、外資系企業や自治体などへのコンサルティングも展開。

はじめに:サイバー攻撃が自動車産業にもたらすリスク

近年、企業規模を問わずサイバー攻撃が激化する中、とりわけ自動車産業は深刻な脅威にさらされています。広範なサプライチェーン構造と膨大なIT資産を抱える同産業は、標的型攻撃やランサムウェアの格好の的となっており、特に中堅・中小企業はセキュリティ予算や専門人材の不足から、“狙いやすい”存在と見なされています。

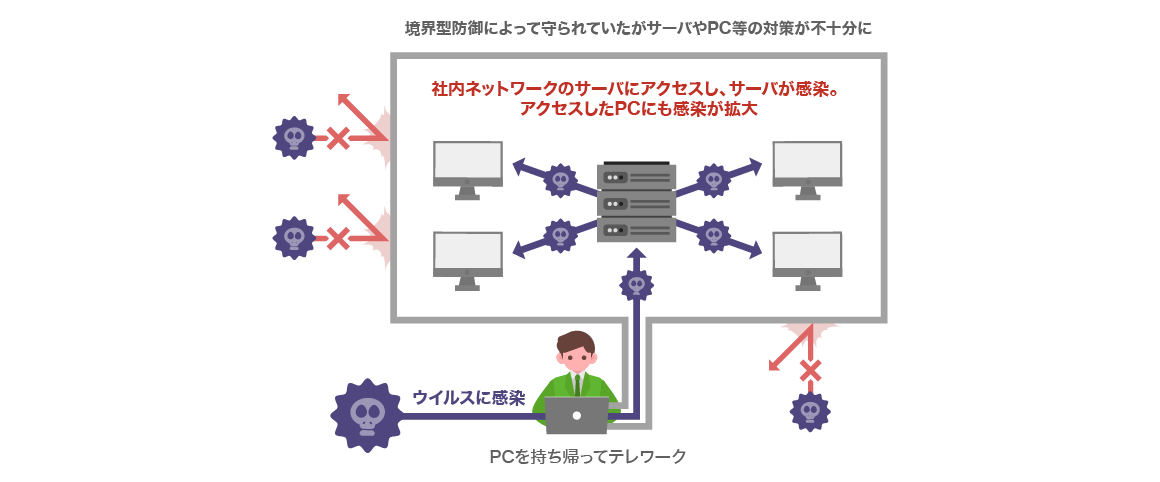

自動車製造メーカーで発生した事例

-

手法:外部からの不正アクセスにより、社内ネットワーク上のサーバが感染。その後、アクセスした社員のPCにもウイルスが拡散。

-

対応:感染拡大を防ぐため、全社員のパソコン使用を制限。

-

影響:国内の3工場、海外の9工場が一時的に稼働停止。社内システムやメール、検査装置にも影響が波及。

このように、感染経路がサーバ経由で広がる場合、境界防御だけでは防ぎきれず、内部監視やログ管理による早期発見・封じ込めが不可欠です。実際の被害事例からも、業界全体のリスクが顕在化しています。

こうした背景を踏まえ、日本自動車工業会(JAMA)と日本自動車部品工業会(JAPIA)は、自動車産業全体のサイバーリスクに対応するための共通基準として「サイバーセキュリティガイドラインV2.0」を策定しました。本ガイドラインは、業界に関わるすべての企業が“対応すべき”対策を段階的に示した指針であり、製造業全体にも有効です。

自工会/部工会・サイバーセキュリティガイドライン V2.2 (日本語版)

https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_V02_00.pdf

セキュリティ対策状況のセルフ評価・チェックシート

https://www.jama.or.jp/operation/it/cyb_sec/docs/cyb_sec_guideline_CS_v02_02_Rev2.xlsx

ガイドラインでのログ管理の役割と実践ポイント

ログ管理は優先度の高いセキュリティ対策

ガイドライン対応の中でも、ログ管理は極めて優先度の高い対策です。他の施策(アクセス制御、異常検知、監査など)の信頼性や実効性も、ログの記録と分析があって初めて機能します。また、インシデント対応や調査においても、ログは初動対応の出発点となるため、ガイドライン全体の基盤を支える存在といえます。

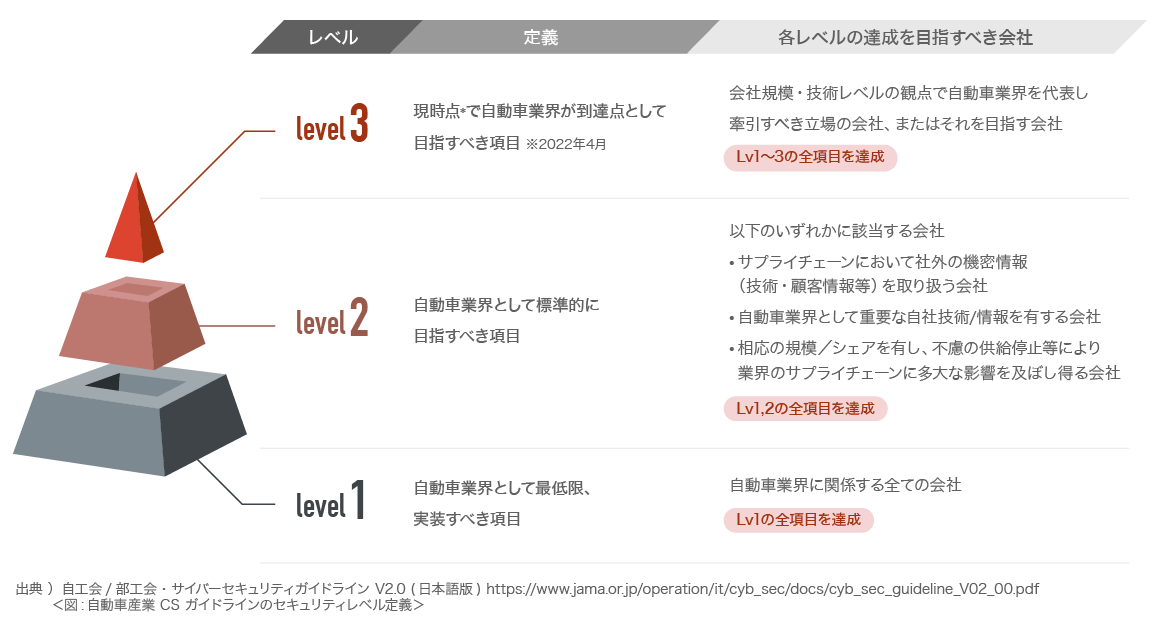

ガイドラインの3段階レベルとは?対応企業の分類と基準

自工会・部工会のガイドラインは、取り扱う情報や企業の役割に応じて、必要な対策が3段階の「レベル」で定義されています:

-

自動車業界に関係するすべての企業が対象。最低限実施すべき基本項目。

-

社外機密情報を扱う企業や、重要技術・供給責任を担う企業が対象。

-

業界を代表する企業や、技術的先進企業が目指すべき最上位レベル。

ログ管理は全レベルに共通して求められる要件であり、対応の基盤とされています。

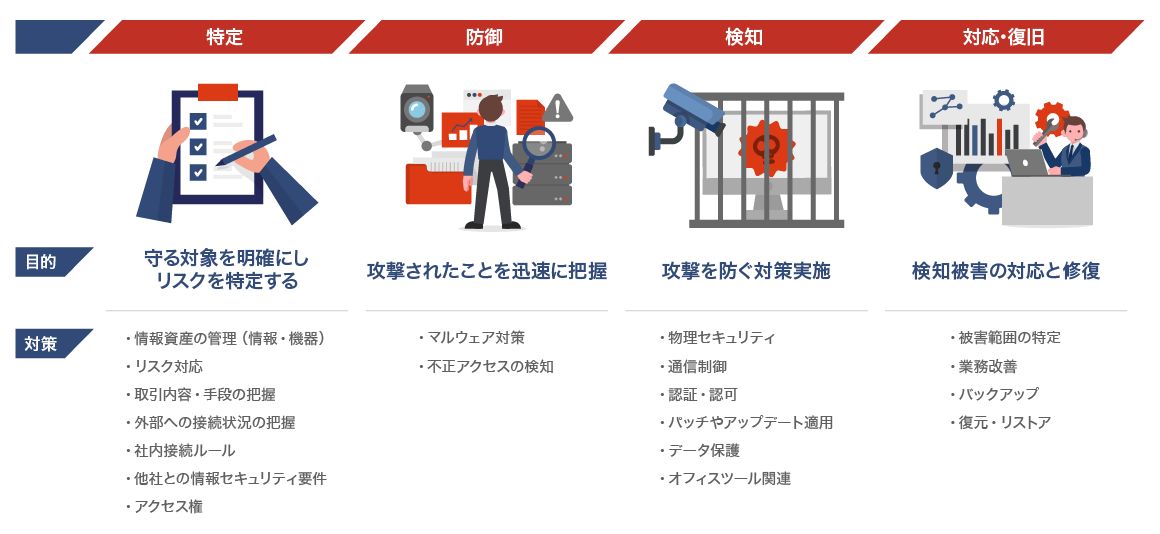

CSFに基づくセキュリティ対策フェーズとログの役割

ガイドラインは、NISTの「サイバーセキュリティフレームワーク(CSF)」を参考に構成されています。対策は以下の4フェーズに分類されます:

-

特定(Identify):資産・リスク・接続経路の明確化

-

防御(Protect):アクセス制御やマルウェア対策の実施

-

検知(Detect):ログ監視などによる早期異常検知

-

対応・復旧(Respond & Recover):影響範囲の特定と復旧体制の整備

この中でも「検知」と「対応・復旧」は、ログの有無が直接的に影響する重要フェーズです。

ガイドラインで求められるログ管理要件

ログ管理要件

自工会・部工会のガイドラインでは、ログ管理により実現すべき目的が複数明示されています。主な目的は以下の通りです:

-

保護すべきデータの漏洩防止・サイバーセキュリティ対策の徹底

-

不正アクセスの防止

-

情報システムの不正利用や不正操作・変更の防止

-

情報システムの安定稼働

-

情報漏えい・改ざん・停止の原因調査

-

インシデント時の影響最小化と業務復旧

これらの目的に対応するため、ガイドラインでは具体的なログ項目と達成条件が定義されています。

ログ管理の具体項目

下記の表は、ログ管理に関するガイドラインの項目を一覧化したものです。

ログの要求事項(保管編)

| 項番 | 達成条件 | 達成基準(規則) |

|---|---|---|

| 17 |

サイバー攻撃や情報漏えいの新たな手口を知り、対策を社内展開・共有している。 サイバー攻撃や予兆を監視・分析をする体制を整備している。 |

サイバー攻撃や予兆の検知、分析結果から適切な対応・体制構築 |

| 53 | アクセスログは、安全に保管しアクセス制御された状態で管理されている。 | 適切な期間のログを保持、ログの保管先・システムへのアクセス制御の適用 |

| 142 | 通信内容を常時監視し、不正アクセスや不正侵入をリアルタイムで検知・遮断および通知する仕組みを導入している。 | リアルタイム検知・遮断する仕組み |

| 143 | インシデント発生時の調査のために必要なログを取得している。 | 必要なログを取得している |

| 145 | ログを分析し、サイバー攻撃を検知する仕組みを導入している。 | 異常発見時に通知する仕組み |

| 146 | 社内に侵入したマルウェアと不正なサーバーとの通信を遮断する対策を実施している。 | 不正なサーバーへの通信を遮断する仕組み |

ログの要求事項(分析編)

| 項番 | 達成条件 | 達成基準(規則) |

|---|---|---|

| 81 | 内部情報漏洩対策として、複数ログを組み合わせて異常行動を自動検知できる仕組みを導入している。 | 不正な持ち出しが検知できること、アラート通知できること |

| 122 | 認証ログのモニタリングを実施している。 | 不審な認証を検知できること |

| 144 | 重要なシステムについて、アプリケーション操作ログを取得している。 | ユーザー、管理者の操作ログを取得している |

ログ管理の対象範囲チェックリスト

ログ取得対象は多岐にわたりますが、以下はガイドライン準拠と実務的な観点から必要とされる項目です:

-

Active Directory(認証情報、権限変更)

-

ファイルサーバ(アクセス履歴)

-

メールサーバ(不審な送受信)

-

クラウドサービス(Microsoft 365、Google Workspace等)

-

ネットワーク機器(Firewall、UTM等)

-

データベース(SQL実行履歴)

-

Webプロキシ(外部アクセス)

-

EDRやIDS/IPS(脅威検知ログ)

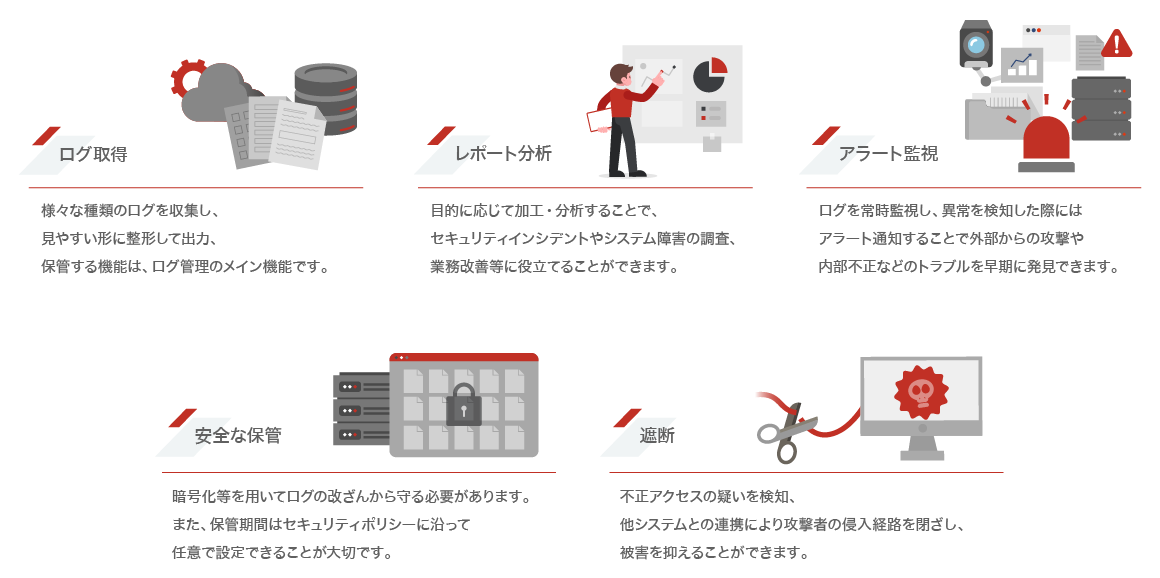

求められるログ管理の機能

これらの要件に対応するため、実際のログ管理には以下の機能が求められます:

-

ログの取得:各種システム・機器からの自動収集

-

レポート・分析:異常検知・業務改善に役立つ可視化

-

アラート監視:リアルタイム検知と通知による早期対応

-

安全な保管:改ざん防止・暗号化・保存期間設定

-

連携と遮断:他システムとの連携による自動防御

まとめ:ログ管理から始めるガイドライン対応の第一歩

自動車産業が今後も競争力と信頼性を維持するには、「侵入されることを前提とした体制構築」が欠かせません。その第一歩として、ログ管理を軸とした実践的なセキュリティ体制の構築が推奨されます。

まずは自社のログ取得状況を棚卸し、ガイドラインに沿った運用体制の整備から始めてみてはいかがでしょうか。