2. ALog ConVerterの概要

本章ではALog ConVerterの機能や仕組みを説明します。

2.1. ALog ConVerterとは

2.1.1. ALog ConVerterとは

ALog ConVerterは、ユーザーの行動記録をサーバから収集する「サーバアクセスログ」製品です。

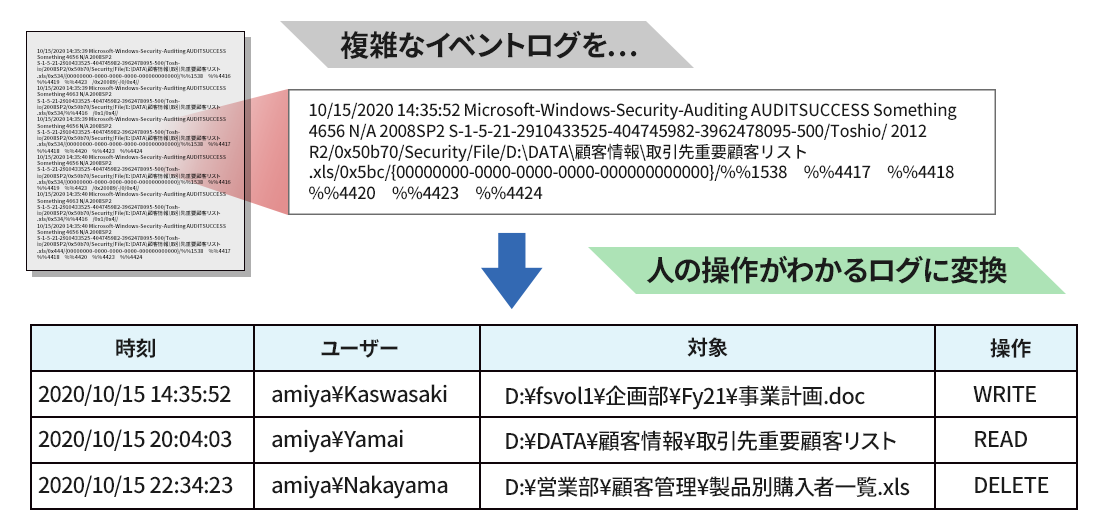

サーバが出力する複雑なイベントログ(生ログ)を解析し、実際にユーザーが実行した操作パターン(アクセスログ)に分析変換することから、ALog(Audit Log/Access Log)ConVerter(変換)という製品名が付けられています。

イベントログのままでは解読が難しい「いつ、誰が、どのファイルに、何をした」が、ALog ConVerterによって一目でわかります。

2.1.2. ALog ConVerterの仕組み

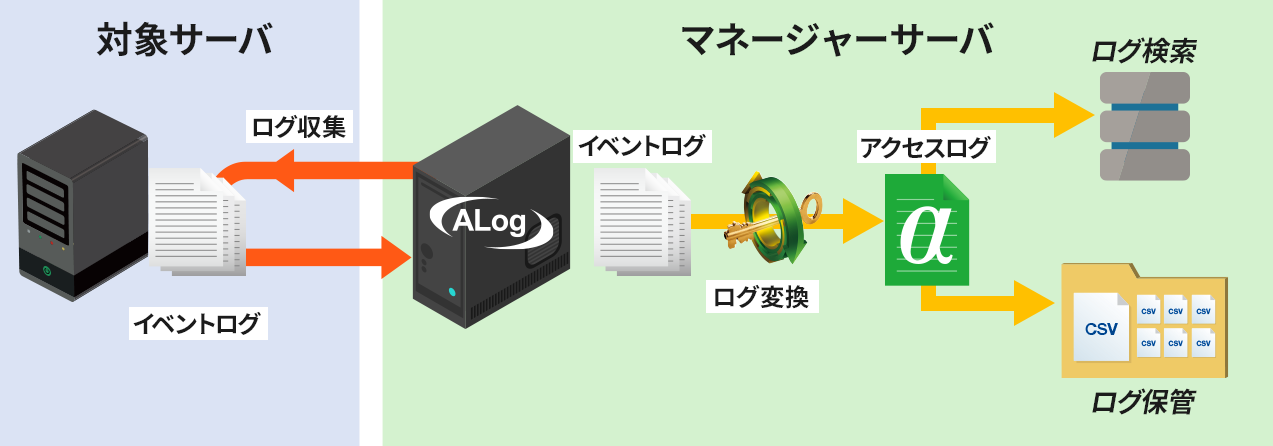

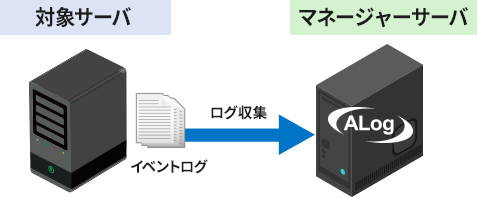

ALog ConVerterは、対象サーバが出力するイベントログ(生ログ)を収集し、マネージャーサーバでアクセスログに変換します。

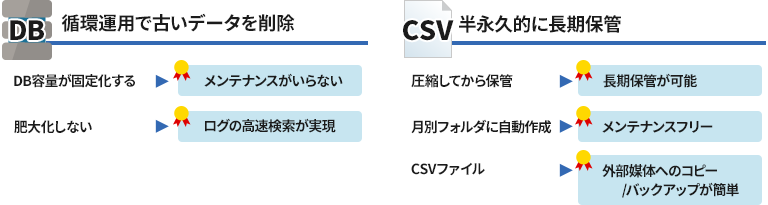

アクセスログはALog ConVerterに内蔵されたデータベースに保存されると同時に、任意のフォルダーにCSVファイルとして出力されます。 『直近のアクセスログを検索するためのデータベース』、『長期保管のためのCSVファイル』と言う使い分けが適しています。

2.1.3. イベントログの収集の仕組み

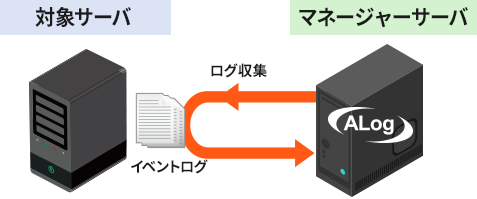

イベントログの収集方式にはエージェントレス方式とエージェント方式があります。

エージェントレス方式は、対象サーバに出力されたイベントログをマネージャーサーバが自動的に収集します。通常はこの方式を使用します。

エージェント方式は、対象サーバにサービスを追加し、イベントログを定期的にマネージャーサーバに転送します。

エージェントレス方式 |

|

エージェント方式 |

|

注意

エージェント方式に対応している製品は、Windows、SQL Server、Oracle(Windows)の3製品です。

ヒント

エージェント方式は、対象サーバにALogのサービスを追加し、イベントログを定期的にマネージャーサーバに転送します。 次のような環境の場合はエージェント方式を推奨します。

通信速度が遅い環境

ポート開放条件を少なくしたい

対象サーバが多いため、マネージャーサーバのリソース消費を軽減したい

2.2. アクセスログについて

2.2.1. アクセスログのフォーマット

ALog ConVerterのアクセスログのフォーマットは以下のとおりです。

フィールド名 |

概要 |

|---|---|

時刻 |

操作が記録された日時

フォーマットは “yyyy/mm/dd hh:mm:ss.fff”

|

ユーザー |

操作を実行したユーザーアカウント名 |

サーバ |

操作が記録されたサーバ名。通常は対象サーバのサーバ名となる |

対象 |

操作の対象 (例: ファイル/フォルダーパス)、または操作内容や操作した端末名が表記される |

操作 |

実行された操作が表記される。詳しくは「アクセスログの種別」を参照 |

詳細 |

2.2.2. アクセスログの種別

ALog ConVerterで収集できるアクセスログには以下の種別があり、対象サーバによって収集可能なログが異なります。

ログ種別 |

Windows

SE 1

|

Windows

AE 2

|

NetApp |

EMC |

PowerScale |

SQL Server |

Oracle |

Linux |

Amazon FSx

for Windows

|

Amazon FSx

for NetApp

|

|---|---|---|---|---|---|---|---|---|---|---|

ファイルアクセスログ |

○ |

○ |

○ |

○ |

○ |

- |

- |

○ |

- |

○ |

ログオンログ |

○ |

○ |

- |

- |

- |

- |

- |

- |

- |

- |

管理者操作ログ |

- |

○ |

- |

- |

- |

- |

- |

- |

- |

- |

プリントログ |

- |

○ |

- |

- |

- |

- |

- |

- |

- |

- |

ログオン/ログオフログ(スクリプト) |

- |

○ |

- |

- |

- |

- |

- |

- |

- |

- |

アプリケーション起動ログ |

- |

○ |

- |

- |

- |

- |

- |

- |

- |

- |

アクセス権変更ログ |

- |

○ |

○ |

○ |

○ |

- |

- |

○ |

- |

○ |

DBアクセスログ |

- |

- |

- |

- |

- |

○ |

○ |

- |

- |

- |

DBログオン/ログオフログ |

- |

- |

- |

- |

- |

○ |

○ |

- |

- |

- |

DB管理者操作ログ |

- |

- |

- |

- |

- |

○ |

○ |

- |

- |

- |

RAWSQLログ |

- |

- |

- |

- |

- |

○ |

- |

- |

- |

|

SYSDBAログ |

- |

- |

- |

- |

- |

- |

○ |

- |

- |

- |

コマンド実行ログ |

- |

- |

- |

- |

- |

- |

- |

○ |

- |

- |

ログオン/ログオフログ |

- |

- |

- |

- |

- |

- |

- |

○ |

- |

- |

syslog |

- |

- |

- |

- |

- |

- |

- |

○ |

- |

- |

オブジェクトアクセスログ |

- |

- |

- |

- |

- |

- |

- |

- |

○ |

- |

- 1

ALog ConVerter for Windows Standard Editionのライセンスキーを利用する場合

- 2

ALog ConVerter for Windows Advanced Editionのライセンスキーを利用する場合

- 3

RAWSQLログは、トレースログの出力形式が「DB出力」もしくは「XML出力」の場合に取得可能です。「OS出力」の場合は取得できません。

- 4

RAWSQLログを選択するとログ量が増加しますので、収集対象とする際は、対象サーバとマネージャーサーバのディスク空き容量を大きくしてください。また、出力するログ量に応じてCPUの負荷が高くなる場合があります。

ヒント

ログオン/ログオフログ(スクリプト)について イベントログからログオン/ログオフの操作を正確に把握することが難しいため、ユーザーのドメインへのログオン/ログオフ時にスクリプトを実行して明示的にログを出力します。

それぞれのアクセスログにおいて出力される操作内容は以下のとおりです。

注意

各製品において失敗のログ(XXX-Failure)は環境、条件によっては出力されないことがあります。

2.2.2.1. Windows

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

RENAME-Failure

MOVE

COPY

|

|

ログオンログ |

LOGON

LOGON-Failure

|

|

管理者操作ログ |

ADMIN

ADMIN-Failure

|

管理者による操作

管理者による操作の失敗

|

プリントログ |

プリントサーバによる印刷 |

|

ログオン/ログオフログ(スクリプト) |

LOGON

LOGOFF

|

ドメイン認証によるログオン

ドメインからのログオフ

|

アプリケーション起動ログ |

CREATE

EXIT

|

アプリケーションプロセスの起動

アプリケーションプロセスの終了

|

アクセス権変更ログ |

P-ACCESS

P-ACCESS-Failure

|

ファイルまたはフォルダーのアクセス権変更

ファイルまたはフォルダーのアクセス権変更の失敗

|

- 5

MOVEは、同ドライブにおいて移動元/移動先双方のログがイベントログに書き込まれ、それぞれの関連性が読み取れる場合に出力されます。

- 6

COPYは、コピー元/コピー先双方のログがイベントログに書き込まれ、それぞれの関連性が読み取れる場合に出力されます。

- 7(1,2)

ドメインコントローラーにおけるドメインアカウントの認証、またはサーバにおけるローカルアカウントの認証を表します。詳細項目として、認証方式を表す「AuthType」が付加されます。

ヒント

管理者操作ログ(ADMIN)は以下の操作を実行したときに出力されます。

ドメインのポリシー変更 / 監査ポリシーの変更 / セキュリティオプションの変更

ユーザーアカウントの作成、変更、削除、無効化、有効化、パスワード変更

ロックアウト、ロックアウト解除 / アカウント名の変更 / グループの作成、変更、削除

グループメンバの追加、削除 / コンピュータアカウントの作成、変更、削除

2.2.2.2. NetApp

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

MOVE

|

ファイルの読み込み

ファイルの読み込みの失敗

ファイルまたはフォルダーへの書き込み

ファイルまたはフォルダーへの書き込みの失敗

ファイルまたはフォルダーの削除

ファイルまたはフォルダーの削除の失敗

ファイルまたはフォルダーの名前変更/移動

ファイルまたはフォルダーの移動 8

|

アクセス権変更ログ |

P-ACCESS |

ファイルまたはフォルダーのアクセス権変更 |

- 8

MOVEは、同ドライブにおいて移動元/移動先双方のログがイベントログに書き込まれ、それぞれの関連性が読み取れる場合に出力されます。(ONTAPのみ)

2.2.2.3. EMC

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

RENAME-Failure

|

ファイルの読み込み

ファイルの読み込みの失敗

ファイルまたはフォルダーへの書き込み

ファイルまたはフォルダーへの書き込みの失敗

ファイルまたはフォルダーの削除

ファイルまたはフォルダーの削除の失敗

ファイルまたはフォルダーの名前変更/移動

ファイルまたはフォルダーの名前変更/移動の失敗

|

アクセス権変更ログ |

P-ACCESS

P-ACCESS-Failure

|

ファイルまたはフォルダーのアクセス権変更

ファイルまたはフォルダーのアクセス権変更の失敗

|

2.2.2.4. PowerScale

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

RENAME-Failure

MOVE

|

ファイルの読み込み

ファイルの読み込みの失敗

ファイルまたはフォルダーへの書き込み

ファイルまたはフォルダーへの書き込みの失敗

ファイルまたはフォルダーの削除

ファイルまたはフォルダーの削除の失敗

ファイルまたはフォルダーの名前変更/移動

ファイルまたはフォルダーの名前変更/移動の失敗

ファイルまたはフォルダーの移動 9

|

アクセス権変更ログ |

P-ACCESS

P-ACCESS-Failure

|

ファイルまたはフォルダーのアクセス権変更

ファイルまたはフォルダーのアクセス権変更の失敗

|

- 9

MOVEは、同ドライブにおいて移動元/移動先双方のログがイベントログに書き込まれ、それぞれの関連性が読み取れる場合に出力されます。

2.2.2.5. SQL Server

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

DBアクセスログ |

DB_SELECT

DB_SELECT-Failure

DB_INSERT

DB_INSERT-Failure

DB_DELETE

DB_DELETE-Failure

DB_UPDATE

DB_UPDATE-Failure

|

テーブルのデータの参照

テーブルのデータの参照の失敗

テーブルへのデータの追加

テーブルへのデータの追加の失敗

テーブルのデータの削除

テーブルのデータの削除の失敗

テーブルのデータの更新

テーブルのデータの更新の失敗

|

DBログオン/ログオフログ |

DB_LOGON

DB_LOGON-Failure

DB_LOGOFF

|

データベースへのログオン

データベースへのログオンの失敗

データベースからのログオフ

|

DB管理者操作ログ |

DB_ADMIN

DB_ADMIN-Failure

|

データベース管理者による操作

データベース管理者による操作の失敗

|

RAWSQLログ |

DB_RAWSQL

DB_RAWSQL-Failure

|

実行されたSQLコマンド文

実行に失敗したSQLコマンド文

|

ヒント

DB管理者操作ログ(DB_ADMIN)は、主に以下の操作を実行したときに出力されます。

テーブルの追加 / 変更 / 削除

インデックスの追加 / 変更 / 削除

ユーザーの追加 / 変更 / 削除

2.2.2.6. Oracle

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

DBアクセスログ |

DB_SELECT

DB_SELECT-Failure

DB_INSERT

DB_INSERT-Failure

DB_DELETE

DB_DELETE-Failure

DB_UPDATE

DB_UPDATE-Failure

|

テーブルのデータの参照

テーブルのデータの参照の失敗

テーブルへのデータの追加

テーブルへのデータの追加の失敗

テーブルのデータの削除

テーブルのデータの削除の失敗

テーブルのデータの更新

テーブルのデータの更新の失敗

|

DBログオン/ログオフログ |

DB_LOGON

DB_LOGON-Failure

DB_LOGOFF

|

データベースへのログオン

データベースへのログオンの失敗

データベースからのログオフ

|

DB管理者操作ログ |

DB_ADMIN

DB_ADMIN-Failure

|

データベース管理者による操作

データベース管理者による操作の失敗

|

SYSDBAログ |

DB_SYSDBA

|

SYSDBA権限/SYSOPER権限で実行されたコマンド文

|

RAWSQLログ |

DB_RAWSQL

DB_RAWSQL-Failure

|

実行されたSQLコマンド文

実行に失敗したSQLコマンド文

|

ヒント

DB管理者操作ログ(DB_ADMIN)は、主に以下の操作を実行したときに出力されます。

テーブルの追加 / 変更 / 削除

インデックスの追加 / 変更 / 削除

ユーザーの追加 / 変更 / 削除

2.2.2.7. Linux

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

RENAME-Failure

|

ファイルの読み込み

ファイルの読み込みの失敗

ファイルまたはフォルダーへの書き込み

ファイルまたはフォルダーへの書き込みの失敗

ファイルまたはフォルダーの削除

ファイルまたはフォルダーの削除の失敗

ファイルまたはフォルダーの名前変更/移動

ファイルまたはフォルダーの名前変更/移動の失敗

|

アクセス権変更ログ |

P-ACCESS

P-ACCESS-Failure

|

ファイルまたはフォルダーのアクセス権変更

ファイルまたはフォルダーのアクセス権変更の失敗

|

コマンド実行ログ 10 |

EXEC

EXEC-Failure

|

Linuxコマンドの起動

Linuxコマンドの起動失敗 11

|

ログオン/ログオフログ |

LOGON

LOGON-Failure

LOGOFF

|

Linuxマシンへのログオン

Linuxマシンへのログオン失敗

Linuxマシンからのログオフ

|

syslog |

SYSLOG

|

syslogの1レコード

|

2.2.2.8. Amazon FSx for Windows File Server

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

オブジェクトアクセスログ |

ObjectAccess

ObjectAccess-Failure

|

ファイルへのアクセス

ファイルへのアクセス失敗

|

ヒント

2.2.2.9. Amazon FSx for NetApp ONTAP

Amazon FSx for NetApp ONTAP は通常のNetAppと同様のログが出力できます。

ログ種別 |

出力内容 (操作) |

概要 |

|---|---|---|

ファイルアクセスログ |

READ

READ-Failure

WRITE

WRITE-Failure

DELETE

DELETE-Failure

RENAME

MOVE

|

ファイルの読み込み

ファイルの読み込みの失敗

ファイルまたはフォルダーへの書き込み

ファイルまたはフォルダーへの書き込みの失敗

ファイルまたはフォルダーの削除

ファイルまたはフォルダーの削除の失敗

ファイルまたはフォルダーの名前変更/移動

ファイルまたはフォルダーの移動 12

|

アクセス権変更ログ |

P-ACCESS |

ファイルまたはフォルダーのアクセス権変更 |

- 12

MOVEは、同ドライブにおいて移動元/移動先双方のログがイベントログに書き込まれ、それぞれの関連性が読み取れる場合に出力されます。

2.2.3. ファイルアクセスログの出力パターン

ユーザーの操作 |

製品 |

操作ファイル |

|---|---|---|

ファイルを開く |

Windows

NetApp

EMC

PowerScale

|

READ

READ

READ

READ

|

フォルダーを開く |

Windows

NetApp

EMC

PowerScale

|

|

ファイル/フォルダーを新規作成

ファイルを更新

|

Windows

NetApp

EMC

PowerScale

|

WRITE

WRITE

WRITE

WRITE

|

ファイル/フォルダーを削除 |

Windows

NetApp

EMC

PowerScale

|

ユーザーの操作 |

製品 |

元ファイル |

新ファイル |

|---|---|---|---|

ファイルをコピー |

Windows

NetApp

EMC

PowerScale

|

COPY/READ

READ

READ

READ

|

WRITE

WRITE

WRITE

WRITE

|

フォルダーをコピー |

Windows

NetApp

EMC

PowerScale

|

COPY/出力なし

出力なし

出力なし

出力なし

|

|

ファイル/フォルダーの名前変更 |

Windows

NetApp

EMC

PowerScale

|

RENAME

RENAME

RENAME

RENAME

|

WRITE/READ/出力なし

WRITE

READ/出力なし

WRITE

|

ファイルを移動

(同ドライブへの移動)

|

Windows

NetApp

EMC

PowerScale

|

MOVE

MOVE

RENAME

MOVE

|

WRITE

WRITE

READ/出力なし

WRITE

|

フォルダーを移動

(同ドライブへの移動)

|

Windows

NetApp

EMC

PowerScale

|

||

ファイル/フォルダーを移動

(別ドライブへの移動)

|

Windows

NetApp

EMC

PowerScale

|

DELETE

DELETE

DELETE

DELETE

|

WRITE

WRITE

WRITE

WRITE/READ

|

- ※

コピーや移動の操作は、元ファイルと新ファイルの双方が監査対象である場合に上記のように出力されます。 監査対象外のマシンやドライブへのコピーや移動は、出力されているイベントログからわかる情報の範囲で変換されます。

- ※

コピーや移動の操作には、「新規でコピー/移動する」ケースと、「上書きでコピー/移動する」ケースがあります。この違いにより出力されるログが異なります。

- 15(1,2,3,4)

フォルダーを上書きコピーする場合は、新ファイル「出力なし」となります。

- 16(1,2,3,4)

フォルダーを上書き移動する場合は、元ファイル「DELETE」/新ファイル「出力なし」となります。

注意

対象サーバに対する操作が、リモート操作か、ローカル操作かによって出力されるログに違いが出ます。

注意

ALog ConVerterのファイルアクセスログ変換ロジックは、以下のアプリケーションによるファイル操作が正しく反映されるよう作成されています。 その他のアプリケーションによる操作は期待する結果が得られないことがあります。

エクスプローラー / メモ帳 / ペイント / Microsoft Word, Excel, Power Point / Adobe Acrobat Reader

2.2.4. アクセスログの出力例

アクセスログの出力例をログ種別毎に記載します。

2.2.4.1. ファイルサーバ製品(Windows/NetApp/EMC/PowerScale/Amazon FSx for NetApp ONTAP)

一例として対象サーバがWindowsの場合の出力例を記載します。

2.2.4.1.1. ファイルアクセスログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/18 20:04:00.508 |

Domain\Kawasaki |

Server002 |

D:\共有\file.xls |

READ |

ClientIP:192.168.0.1

Count:3

|

2017/05/18 20:04:54.590 |

Domain\Kawasaki |

Server002 |

D:\共有\file.xls |

WRITE |

ClientIP:192.168.0.1

Count:1

|

2.2.4.1.2. ログオンログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/21 20:32:48.892 |

Domain\Kawasaki |

DC001 |

CLPC001 |

LOGON |

AuthType:NTLM

ClientName:CLPC001

Count:1

|

2017/05/22 15:24:59.800 |

AMIYA\user01 |

ws2012r2ad |

192.168.1.111 |

LOGON |

AuthType:Kerberos

ClientIP:192.168.1.111

Count:2

|

2.2.4.1.3. 管理者操作ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/21 20:32:05.115 |

AMIYA\Admin |

BVSRV01 |

監査ポリシーの変更 |

ADMIN |

Count:1

EventID:4719

|

2.2.4.1.4. プリントログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/27 17:48:00.630 |

suzuki |

PTSV1 |

設計書社外秘.doc |

Count:1

Pages:4

Printer:Epson-LP9000

|

|

2017/05/27 18:23:10.001 |

sakura |

PTSV1 |

http://www.amiya.co.jp |

Count:1

Pages:2

Printer:Epson-LP9000

|

2.2.4.1.5. ログオン/ログオフログ(スクリプト)

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/27 17:48:00.233 |

Domain\Kawasaki |

DC001 |

CLPC001[169.254.123.159] |

LOGON |

ClientIP:169.254.123.159

ClientName: CLPC001

Count:1 LogonType:Script

|

2017/05/27 17:48:00.909 |

Domain\Kawasaki |

DC001 |

CLPC001[169.254.123.159] |

LOGOFF |

ClientIP:169.254.123.159

ClientName: CLPC001

Count:1 LogonType:Script

|

2.2.4.1.6. アプリケーション起動ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/05/18 20:04:03.160 |

Domain\Kawasaki |

ALOG |

C:\windows\system32\cmd.exe |

CREATE |

AppName:C:\Windows\System32\cmd.exe

Count:1

|

2017/05/18 20:23:10.748 |

Domain\Kawasaki |

ALOG |

C:\windows\system32\cmd.exe |

EXIT |

AppName:C:\Windows\System32\cmd.exe

Count:1

|

2.2.4.1.7. アクセス権変更ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/06/01 19:24:44.560 |

Domain\Kawasaki |

FS01 |

E:\共有\01_顧客情報 |

P-ACCESS |

ClientIP:192.168.0.1 Count:1 |

2.2.4.2. DB製品 (SQL Server/Oracle)

一例として対象サーバがOracleの場合の出力例を記載します。

2.2.4.2.1. DBアクセスログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2016/10/29 13:58:48.776 |

ALOGUSER |

DC001\ins01 |

テーブル[t_user]にデータが挿入されました |

DB_INSERT |

AppName:sqlplus.exe

ClientName:AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser:tanaka

Schema:ALOGUSER

SesId:629453

|

2.2.4.2.2. DBログオン/ログオフログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2016/10/29 11:00:02.000 |

ALOGUSER |

DC001\ins01 |

AMIYA.CO.JP\TANAKA |

DB_LOGON |

ClientIP:10.255.111.15

ClientName: AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser: tanaka

SesId: 629248

|

2016/10/29 14:04:53.856 |

ALOGUSER |

DC001\ins01 |

AMIYA.CO.JP\TANAKA |

DB_LOGOFF |

AppName:sqlplus.exe

ClientName: AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser:tanaka

SesId:629465

|

2.2.4.2.3. DB管理者操作ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2016/10/29 14:04:48.453 |

ALOGUSER |

DC001\ins01 |

ALOGUSERからの[SELECT ANY TABLE]操作が許可されました |

DB_ADMIN |

AppName:sqlplus.exe

ClientName: AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser:tanaka

SesId:629465

|

2016/10/29 14:04:19.585 |

ALOGUSER |

DC001\ins01 |

テーブル[t_add]の作成に失敗しました |

DB_ADMIN-Failure |

AppName:sqlplus.exe

ClientName: AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser:tanaka

Schema:ALOGUSER

SesId:629465

|

2.2.4.2.4. RAWSQLログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2016/10/29 14:04:26.272 |

ALOGUSER |

DC001\ins01 |

drop table t_score |

DB_RAWSQL |

AppName:sqlplus.exe

ClientName: AMIYA.CO.JP\CL001

Count:1

DBID:1886913119

OSUser:tanaka

Schema:ALOGUSER

SesId:629465

|

2.2.4.2.5. SYSDBAログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2016/10/29 13:56:34.000 |

/SYSDBA |

DC001\ins01 |

SHUTDOWN |

DB_SYSDBA |

ClientName:DC001

Count:1

OSUser:NT AUTHORITY\SYSTEM

|

2.2.4.3. Linux

対象サーバがLinuxの場合の出力例を記載します。

2.2.4.3.1. ファイルアクセスログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/03/09 11:51:20.789 |

a_satou |

192.168.2.235 |

/tmp/dir123copy/資料/ファイルB |

WRITE |

AppName:/usr/bin/cp

ClientIP:192.168.0.54

Count:1

Tty:pts1

|

2.2.4.3.2. アクセス権変更ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/03/09 09:28:26.097 |

a_satou |

192.168.2.235 |

/home/a_satou/90_backup |

P-ACCESS |

AppName:/usr/bin/chmod

ClientIP:192.168.0.54

Count:1

Tty:pts1

|

2.2.4.3.3. コマンド実行ログ

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/03/09 11:51:20.786 |

a_satou |

192.168.2.235 |

cp -r dir123/dir123copy |

EXEC |

AppName:/usr/bin/cp

ClientIP:192.168.0.54

Count:1

CurrentDir:/tmp

Tty:pts1

|

2.2.4.3.4. ログオン/ログオフログ

2.2.4.3.4.1. SSH接続の場合

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/03/08 21:06:04.699 |

devadmin |

192.168.2.235 |

192.168.0.54 |

LOGON |

AppName:/usr/bin/su

AuditUser:a_satou

ClientIP:192.168.0.54

Count:1

|

2017/03/08 21:05:40.027 |

devadmin |

192.168.2.235 |

192.168.0.54 |

LOGON-Failure |

AppName:/usr/bin/su

AuditUser: a_satou

ClientIP:192.168.0.54

Count:1

ErrorCause:Unauthenticated

|

2017/03/09 09:17:12.364 |

devadmin |

192.168.2.235 |

192.168.0.54 |

LOGOFF |

AppName:/usr/bin/su

AuditUser:aloguser

ClientIP:192.168.0.54

Count:1

|

2.2.4.3.4.2. ローカルログインの場合

ローカルログインは対象欄が空欄になるのが特徴です。詳細欄にClientIPも付与されません。

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/02/22 |

root |

192.168.2.235 |

LOGON |

AppName:/usr/sbin/crond Count:1 |

2.2.4.3.5. syslog

時刻 |

ユーザー |

サーバ |

対象 |

操作 |

詳細 |

|---|---|---|---|---|---|

2017/10/10 16:20:01.000 |

RHEL73-01\cron |

RHEL73-01 |

CROND[25194]: (root)CMD (/usr/lib64/sa/sa1 1 1) |

SYSLOG |

Count:1 |

2017/10/10 05:00:00.000 |

RHEL73-01\messages |

RHEL73-01 |

fprintd: Launching FprintObject |

SYSLOG |

Count:1 |

2.2.4.4. Amazon FSx for Windows File Server

対象サーバがAmazon FSx for Windows File Server の場合の出力例を記載します。

2.2.4.4.1. オブジェクトアクセスログ

時刻

ユーザー

サーバ

対象

操作

詳細

2021/11/09 15:12:20.789

a_satou

192.168.2.235

\Device\HarddiskVolume14\share\○○案件資料.xlsx

ObjectAccess

2.2.5. Windows「LOGON」のアクセスログについて

2.2.5.1. 対象サーバWindowsの場合のログオンログ出力ケースについて

アクセスログに「LOGON」と出力されるログ種別は2種類あります。

1.の「ログオンログ」は、基本的に「認証」(ユーザー名とパスワードによる本人確認)が行われたもののみを出力する方針です。 例外としてリモートデスクトップ接続のみ、「認証」ではありませんがログオンログに含めて出力しています。

2.の「ログオン/ログオフログ(スクリプト)」は、設置しておいたスクリプトがログオン時に実行され、ログが書き込まれます。 そのログを基にログオンログを出力します。

ログオンログを取得したいがどのサーバを対象サーバとして登録すればよいか不明な場合、以下の記述のほか、「Windows「LOGON」に関する補足情報 」も参考にしてください。

2.2.5.1.1. ログ種別「ログオンログ」

ログ種別「ログオンログ」を取得する場合は、”認証が行われるサーバ” を対象サーバとして登録してください。

ドメインアカウントの認証を表すLOGONを収集したい場合は、ドメインコントローラーのサーバを対象サーバとして指定する

ローカルアカウントの認証を表すLOGONを収集したい場合は、該当アカウントが存在するコンピューターを対象サーバとして指定する

対象サーバに対してリモートデスクトップ接続を行う場合のみ、認証を表すLOGONではなく、リモートデスクトップでログオンしたことを表すLOGONを追加で収集しています。 この場合、アクセスログの「詳細」フィールドに [LogonType:RemoteInteractive] と出力されます。

[AuthType]と[LogonType]が同時に1つのアクセスログに出力される場合もあります。 その場合は、その対象サーバで認証し、その後そのサーバにログオンしたことを意味しています。

2.2.5.1.2. ログ種別「ログオン/ログオフログ(スクリプト)」

ログ種別「ログオン/ログオフログ(スクリプト)」を取得する場合は、”スクリプト作成時に指定した書き込み先サーバ” を対象サーバとして登録してください。

スクリプトの作成/設置手順については 「ログオン/ログオフログ(スクリプト)」 を参照してください。

「ログオン/ログオフログ(スクリプト)」のアクセスログは、「詳細」フィールドに [LogonType:Script] が出力されます。 (スクリプトによるLOGONには「AuthType」は出力されません。)

2.3. 動作環境について

本章ではALogの利用にあたって必要なシステム環境について説明します。

2.3.1. 対象サーバの動作環境

対象サーバの動作環境は以下のとおりです。対象サーバごとに対応OSや動作条件が異なります。

なお、下記、対応OS、対応SQL Serverおよび対応Oracle Databaseに記載のあるバージョンであっても、すでに開発元のサポートが終了している場合は、十分なサポートを提供できないため、対象サーバは開発元のサポートが終了していないバージョンにアップデートすることを推奨します。

注意

クライアントマシンにWindows10をご利用の場合、以前のクライアントOSに比べてイベントログ量が純増します。 ログ出力先のドライブの容量や、イベントログを保存する場合の保存先の容量は以前のクライアントOSに比べて多めに見積もってください。

2.3.1.1. Windows

Windows Serverを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

Windows Server 2016 / 2019 / 2022

Windows Storage Server 2016

Windows Server IoT 2019

※各OS のサービスパック(SP)に対応

※各エディション(Standard / Enterprise / Datacenter)に対応

※仮想環境(VMWare, Hyper-V, Citrix XenServer)に対応

|

必要ソフトウェア |

.NET Framework 4.5 SP1 以上 (エージェント方式の場合のみ) |

◆動作条件

ファイルアクセスログの出力対象となるドライブがNTFSフォーマットであること(FATフォーマットには対応していません)

対象サーバの管理共有へアクセスできること

ログの収集方式がエージェント方式の場合、対象サーバからマネージャーサーバの共有フォルダーへファイルの書き込みができること

2.3.1.2. NetApp

NetApp FAS/AFFシリーズを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

ONTAP 9.5~9.13.1

サポート対象バージョン 17

9.5、9.6、9.7、9.8、9.9.1、9.10、9.11.1、9.12.1、9.13.1

Cloud Volumes ONTAP (旧ONTAP Cloud)、ONTAP Select に対応

Lenovo ThinkSystem(ONTAP OS) に対応

|

- 17

上記でサポート対象バージョンであっても、開発元のサポートが終了しているバージョンについては、十分なサポートが行えないため、対象サーバは開発元のサポートが終了していないバージョンにアップデートすることを推奨します。

◆動作条件

ファイルアクセスログの出力対象となるファイル領域がCIFS領域であること(NFS領域には対応していません)

ONTAPの場合、マネージャーサーバから対象サーバに対してsshコマンドが実行できること

ログのフォーマットがevtx形式であること(XML形式には対応していません)

NetAppにおけるLDAP認証方式がActive Directory認証であること (ActiveDirectory以外のLDAP認証を選択している場合、ファイルシステムNTFSを使用出来ず監査設定が行えないためALogを使用していただくことができません)

2.3.1.3. EMC

EMC Unity / PowerStore を対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

- 18(1,2)

上記でサポート対象バージョンであっても、開発元のサポートが終了しているバージョンについては、十分なサポートが行えないため、対象サーバは開発元のサポートが終了していないバージョンにアップデートすることを推奨します。

◆動作条件

イベントログのAutoArchive機能が利用できること

ファイルアクセスログの出力対象となるファイル領域がCIFS領域であること(NFS領域には対応していません)

2.3.1.4. PowerScale

PowerScaleを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

- 19

上記でサポート対象バージョンであっても、開発元のサポートが終了しているバージョンについては、十分なサポートが行えないため、対象サーバは、開発元のサポートが終了していないバージョンにアップデートすることを推奨します。

◆動作条件

ファイルアクセスログの出力対象となるファイル領域がCIFS領域であること

マネージャーサーバから対象サーバに対してsshコマンドが実行できること

2.3.1.5. SQL Server

SQL Serverを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

Windows Server 2016 / 2019 / 2022

※各OS のサービスパック(SP)に対応

※各エディション(Standard / Enterprise / Datacenter)に対応

※仮想環境(VMWare, Hyper-V, Citrix XenServer)に対応

|

対応SQL Server |

Microsoft SQL Server 2014 / 2016 / 2017 / 2019 / 2022

※各エディション(Standard, Enterprise, Business Intelligence)に対応

※32bit版、64bit版ともに対応

|

必要ソフトウェア |

.NET Framework 4.5 SP1 以上 (エージェント方式の場合のみ) |

◆動作条件

2.3.1.6. Oracle

Oracle Databaseを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

Windows Server 2016 / 2019 / 2022

Red Hat Enterprise Linux 5 / 6 / 7 / 8

Oracle Linux 6.8 (UEKにも対応)

|

対応Oracle Database |

|

必要ソフトウェア |

.NET Framework 4.5 SP1 以上(OSがWindows Serverかつエージェント方式の場合のみ)

Oracle Client

|

◆動作条件

「AUDIT_TRAIL」によるデータベースの監査が利用できること(既に設定されている場合は監査設定が変更されることがあります)

WindowsOSの場合、対象サーバの管理共有へアクセスできること

LinuxOSの場合、FTP/SFTPサーバが使用できること。詳細については「Oracleを対象サーバとする場合のみの準備事項 」参照

ログの収集方式がエージェント方式の場合、対象サーバからマネージャーサーバの共有フォルダーへファイルの書き込みができること

ログの収集方式がエージェント方式の場合、対象サーバが64bitOSであること

2.3.1.7. Linux

Linuxを対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

Red Hat Enterprise Linux 6 / 7 / 8 / 9

CentOS 7

|

◆動作条件

Auditd、sshd、zip、unzip、openssh-clientsがインストール済みであること

syslogを取得する場合は、「時刻」「ホスト名」「その他の情報」が半角空白で区切られた形式(Linuxのsyslogの出力形式が初期状態)であること

ログの形式はテキストファイルで、非圧縮またはZIP/GZIPの圧縮形式であること

「/usr/local/sbin」が存在する環境であること

2.3.1.8. Amazon FSx for Windows File Server

Amazon FSx for Windows File Server を対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応サービス |

Amazon FSx for Windows File Server |

◆動作条件

Amazon Kinesis Data Firehoseに監査イベントログ出力用の配信ストリームが作成済みであること

Amazon FSx for Windows File Server の監査イベントログ出力先が1の配信ストリームに設定されていること

Amazon S3に監査ログ出力用のバケットが作成済みであること

1の配信ストリームの出力先が3のバケットに設定されていること

2.3.1.9. Amazon FSx for NetApp ONTAP

Amazon FSx for NetApp ONTAP を対象サーバとする場合の動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応サービス |

Amazon FSx for NetApp ONTAP |

◆動作条件

ファイルアクセスログの出力対象となるファイル領域がCIFS領域であること(NFS領域には対応していません)

マネージャーサーバから対象サーバに対してsshコマンドが実行できること

ログのフォーマットがevtx形式であること(XML形式には対応していません)

ストレージ仮想マシンの設定を「Active Directoryへの参加」にしていること

2.3.2. マネージャーサーバの動作環境

マネージャーサーバの動作環境は以下のとおりです。

項目 |

要件 |

|---|---|

対応OS |

Windows Server 2016 / 2019 / 2022

※32bit版OSには対応していません

※各OS のサービスパック(SP)に対応

※各エディション(Standard / Enterprise / Datacenter)に対応

※仮想環境(VMWare, Hyper-V, Citrix XenServer)に対応

|

CPU |

2.7GHz 8コア 以上 |

メモリ |

32GB 以上 |

ディスク |

500GB以上の空き容量

※SSD推奨

※対象サーバの台数やアクセスログの保管期間の長さによって別途必要となります。

|

必要ソフトウェア |

.NET Framework 4.8以上

対応ブラウザWebブラウザ:

- Firefox バージョン68以上

- Google Chrome バージョン76以上

- Microsoft Edge

Microsoft SQL Server (対象サーバがSQL Server場合) 23

|

- 23

- マネージャーサーバにSQL Serverのインストールが必要となる条件・対象サーバがSQL Serverで、対象サーバ追加時の監査設定で「SQLトレース」を選択する場合※ログ収集対象となるSQL Serverと同等以上のバージョンが必要

2.3.4. 通信環境(使用ポート一覧)

ALogで使用するポートとその方向は以下の通りです。

「Webコンソール」は製品共通で使用します。その他は使用する製品欄を確認してください。

ヒント

動的ポートは、49152-65535 の範囲です。

2.3.4.1. Webコンソール

ブラウザ動作マシン⇒マネージャーサーバ

マネージャーサーバ⇒マネージャーサーバ

ポート番号

用途

TCP10041

内部DBで使用

マネージャーサーバ⇒ドメインコントローラー

ポート番号

用途

2.3.4.2. Windows (エージェントレス方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (イベントログの収集/各種監査設定)

TCP135、TCP動的ポート

RPC (イベントログの収集/各種監査設定)

ICMPエコー要求の受信許可

2.3.4.3. Windows (エージェント方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (エージェントの設置/動作指令/削除)

TCP135、TCP動的ポート

RPC (各種監査設定)

ICMPエコー要求の受信許可

対象サーバ⇒マネージャーサーバ

ポート番号

用途

TCP445

SMB (イベントログの転送)

2.3.4.4. NetApp

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (イベントログの収集、フォルダーの監査設定)

TCP22

ssh (監査ポリシー設定など)

ICMPエコー要求の受信許可

2.3.4.5. EMC

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (イベントログの収集)

ICMPエコー要求の受信許可

2.3.4.6. PowerScale

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (監査ログの収集)

TCP22

ssh (監査ログの収集/SID情報収集)

ICMPエコー要求の受信許可

2.3.4.7. SQL Server (エージェントレス方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (監査ログの収集)

TCP1433

UDP1434、TCP動的ポート

2.3.4.8. SQL Server (エージェント方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (エージェントの設置/動作指令/削除)

TCP1433

UDP1434、TCP動的ポート

対象サーバ⇒マネージャーサーバ

ポート番号

用途

TCP445

SMB (監査ログの転送)

2.3.4.9. Oracle (Windows-エージェントレス方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

TCP135、TCP動的ポート

TCP1521

対象Oracle Databaseへのアクセス

2.3.4.10. Oracle (Windows-エージェント方式)

すべて標準監査を使用する場合のみ必要

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (エージェントの設置/動作指令/削除)

TCP1521

対象Oracle Databaseへのアクセス

対象サーバ⇒マネージャーサーバ

ポート番号

用途

TCP445

SMB (イベントログ/トレースログ(XML)の転送)

2.3.4.11. Oracle (Linux-エージェントレス方式)

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP1521

対象Oracle Databaseへのアクセス

TCP21、TCP動的ポート

TCP22

2.3.4.12. Linux

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP22

ssh(監査設定、auditログやsyslogの収集)

ICMPエコー要求の受信許可

2.3.4.13. ALog EVA

2.3.4.13.1. 対象サーバのイベントログを収集

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (ログの収集)

TCP135、TCP動的ポート

RPC (ログの収集)

ICMPエコー要求の受信許可

2.3.4.13.2. マネージャーサーバのローカルフォルダーから収集

マネージャーサーバのローカルフォルダーから収集するため、マネージャーサーバから対象サーバへの通信は必要ありません。 そのため、特定の通信ポートを開放する必要はありません。 ただし、[対象サーバ追加時Pingチェック]をONにし、Pingチェックを行う場合は、「ICMPエコー要求の受信許可」にする必要があります。

注意

対象サーバが出力するログをマネージャーサーバへ転送するために行われる通信に対しては、システムやネットワーク機器などの仕様に応じて、適宜通信ポートを開放する必要があります。

2.3.4.13.3. 対象サーバの共有フォルダーから収集

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP445

SMB (ログの収集)

ICMPエコー要求の受信許可

2.3.4.13.4. 対象サーバにSCP接続して収集

マネージャーサーバ⇒対象サーバ

ポート番号

用途

TCP22

ssh (ログの収集)

ICMPエコー要求の受信許可

2.3.4.14. Amazon FSx for Windows File Server

マネージャーサーバ⇒対象サーバ(FSx)

ポート番号

用途

TCP445

SMB (フォルダーの監査設定)

ICMPエコー要求の受信許可

マネージャーサーバ⇒AWS

ポート番号

用途

HTTP443

SSL/TLS (ログの収集)

2.3.4.15. Amazon FSx for NetApp ONTAP

マネージャーサーバ⇒対象サーバ(FSx)

ポート番号

用途

TCP445

SMB (イベントログの収集、フォルダーの監査設定)

TCP22

ssh (監査ポリシー設定など)

ICMPエコー要求の受信許可