3. ALogを使い始める

3.1. ALogの構築

3.1.1. 構築の準備

3.1.1.1. 共通の準備事項

ALog のセットアッププログラム一式

ライセンスキー証書 兼 保守サービス証書

ALog の動作に必要なユーザーアカウント … [参考] 動作に必要なユーザーアカウントと権限

3.1.1.2. ウィルススキャン/バックアップ等のログを除外するには

対象サーバでウィルススキャンやバックアップソフトによるバックアップを行っている場合、そのソフトウェアの実行アカウントにドメインユーザーアカウントを指定していると、ウィルススキャンやバックアップが実行される時間帯に大量のREADログが出力されることがあります。

ソフトウェアの動作によっては数10万ファイルものREADログが発生するため、その結果イベントログがオーバーフローし、アクセスログが欠落する恐れがあります。 これを回避するために、ウィルススキャンやバックアップの実行アカウントにローカルアカウントを利用し、このアカウントを監査対象から除外してください。

ローカルアカウントでの実行が難しい場合は、下記手順に従って、監査設定を行ってください。

3.1.1.2.1. 特定のドメインアカウントを監査対象外に設定する手順

監査するアカウントと監査しないアカウントを分離する手順です。

ドメインアカウント「unaudit」を作成し、監査対象から外したいアプリケーション(ウィルススキャンやバックアップなど)をこのアカウントで実行する設定にする

グループ「audit_group」を作成し、監査対象としたいユーザーやグループをこれに登録する

「domain users」など、1.で作成したアカウントが所属するグループは登録しない

ここで「audit_group」に含めないユーザーのログは出力されなくなるため、ログ取得したいユーザーはもれなく「audit_group」に含める必要がある

フォルダーの監査オプションの対象ユーザーに「audit_group」を設定する

3.1.1.3. Oracleを対象サーバとする場合のみの準備事項

OS

エージェント有無

監査設定

手順

Windows

エージェント

標準監査

Windows

エージェント

統合監査

設定不可

Windows

エージェントレス

標準監査

Windows

エージェントレス

統合監査

Linux

エージェントレス

標準監査

Linux

エージェントレス

統合監査

3.1.1.3.1. Oracle準備1. 環境の事前確認

●対象サーバのOracle インスタンス再起動への影響の確認 (標準監査/統合監査)

Oracleを対象サーバとして登録する際、最初に監査設定を行います。この際Oracleインスタンスを再起動する場合があります。あらかじめ既存の運用環境を確認し、再起動しても問題がないか確認してください。

現在のインスタンスの監査設定状態

ALogでの監査方式選択

説明

標準監査

標準監査

再起動は必要

完全な統合監査モード

統合監査

再起動不要

混合モード-監査無効(audit_trail:none)

混合モード-監査有効(audit_trail:db)

●対象サーバのOracleインスタンスが使用するメモリ量の確認 (標準監査/統合監査)

対象サーバのメモリリソースを、OracleインスタンスがSGAメモリ、PGAメモリそれぞれで100%まで使用しないように設定の見直しを行う必要があります。Oracleの環境によって手順は異なりますので、手順はOracleのドキュメントを確認してください。※例えば、SGAメモリはOSが認識しているメモリの50%程度、PGAメモリは最大トランザクション発生時でも20%程度に収まるよう制限してください。

●対象サーバのFTP/SFTP 接続の設定 (対象サーバのOSがLinuxの場合) (標準監査)

対象サーバのOSがLinuxの場合は、マネージャーサーバから対象サーバに対してFTPまたはSFTPで接続します。そのため、対象サーバ内にFTP/SFTPで接続するためのアカウントを準備する必要があります。通常はOracle起動プロセスのアカウントを使用しますが、別のアカウントを使用する場合はOracleのインストールグループの権限が必要です。

●対象サーバとマネージャーサーバのネットワーク接続環境 (標準監査)

Oracle 用ポート、Windows 共有ポート、FTP またはSFTPポート等、インストール環境に合わせてネットワーク接続ができることが必須となります。対象サーバのOSがLinuxの場合、ファイアウォールの設定によってはマネージャーサーバからのFTP接続に失敗することがあります。

●対象サーバのサーバ・パラメーター・ファイルのバックアップ (標準監査)

Oracleにログ監査設定をするには、サーバ・パラメーター・ファイル(SPFILE)を変更する必要があります。このファイルは重要なファイルのため、必ずバックアップを取得してください。なお、初期化パラメーターファイル(PFILE)をご利用の場合は、PFILEを変更する必要がありますので、こちらをバックアップしてください。

3.1.1.3.2. Oracle準備2.対象サーバのOracle へのアクセス権限を持つアカウントの準備 (標準監査/統合監査)

ログ監査(Audit trail)を動作させるためのOracleアカウントを準備してください。

また、準備したOracleアカウントに対し以下のクエリで必要なシステム権限とオブジェクト権限を設定してください。 権限の設定は権限を与えることができるユーザーで実行する必要があります。

注意

Oracle 11g からパスワードの有効期限の既定値が180日に変更されていますのでご注意ください。

3.1.1.3.2.1. マネージャーサーバからALogのサブコマンドによってOracleアカウントを作成する手順

マネージャーサーバにて、管理者権限でコマンドプロンプトを起動する

以下のコマンドを実行し、ALogのプログラムインストール先フォルダーに移動する

例:「D:\ALog」がプログラムインストール先フォルダーの場合

>cd /d D:\ALog

以下のサブコマンドを実行し、Oracleに対してアカウントを作成する

この時実行ユーザーはsys固定

対象サーバの構成が「通常のOracleデータベース」、「マルチテナント構成のデータベース」どちらかで実行コマンドが異なる

◆フォーマット解説

ace_host.exe addoracleuser -c <接続文字列> -s <sysユーザーパスワード> -u <作成ユーザー名> -p <作成ユーザーのパスワード> [-iオプション]◆通常のOracleデータベースでのコマンド例

>ace_host.exe addoracleuser -c ora19-win2019:1521/orcl -s amiya -u aloguser -p Amiya◆マルチテナント構成のデータベースでのコマンド例

>ace_host.exe addoracleuser -c ora19-win2012:1521/orcl -s amiya -u c##aloguser -p Amiya -i

パラメータ

説明

-c, -connectstring

接続文字列

-s, -syspasswd

sysユーザーのパスワード

-u, -username

作成するOracleユーザー名

-p, -password

作成するOracleユーザーパスワード

-i, -isCDB

マルチテナント構成のデータベースの際に指定する

3.1.1.3.2.2. 手動でアカウントを作成する場合のアカウントに必要な権限について

手動でアカウントを作成する際は、以下の権限を付与してください。

注意

対象サーバのOracle がマルチテナント構成(Oracle12c より作成可能)の場合、準備するOracle アカウントは“C##”で始まる共通ユーザーとしてください。 また、システム権限およびオブジェクト権限の設定のために実行するgrant 文には、CONTAINER=ALL オプションを追加してください。

grant AUDIT SYSTEM TO アカウント名; grant AUDIT ANY TO アカウント名; grant ALTER SYSTEM TO アカウント名; grant SELECT ANY DICTIONARY TO アカウント名; grant ADMINISTER DATABASE TRIGGER TO アカウント名; grant SELECT ANY TABLE TO アカウント名; grant CREATE SESSION TO アカウント名; grant CREATE ANY TRIGGER TO アカウント名; grant CREATE ANY DIRECTORY TO アカウント名; grant DROP ANY DIRECTORY TO アカウント名; grant DROP ANY TRIGGER TO アカウント名; grant SELECT ON V_$INSTANCE TO アカウント名; ※1 grant SELECT ON V_$SESSION TO アカウント名; ※1 grant EXECUTE ON UTL_FILE TO アカウント名; ※1 grant DELETE ON SYS.AUD$ TO アカウント名; ※1 grant SET CONTAINER TO アカウント名 CONTAINER=ALL; ※2 grant EXECUTE ON DBMS_AUDIT_MGMT TO アカウント名; ※3※1 デフォルトのデータベースではsys アカウントのみが参照権限を与えることが可能です※2 対象サーバのOracle がマルチテナント構成の場合のみ実行してください。※3 統合監査テーブルを操作するために必要

3.1.2. ALogをインストールする

注意

ALogの動作に必要な.NET Framework 4.8がマネージャーサーバにインストールされていない場合、インストールを促すダイアログが表示されます。 画面に従ってインストールを実行してください。.NET Frameworkのインストーラーの判定によりOS再起動が必要な場合があります。 その場合は、OS再起動後改めてセットアッププログラムを実行してください。

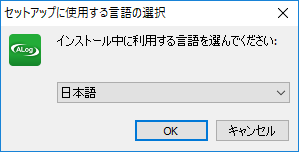

ALogのセットアッププログラムを実行すると言語選択画面が表示される。言語を選択し[OK]ボタンをクリックする

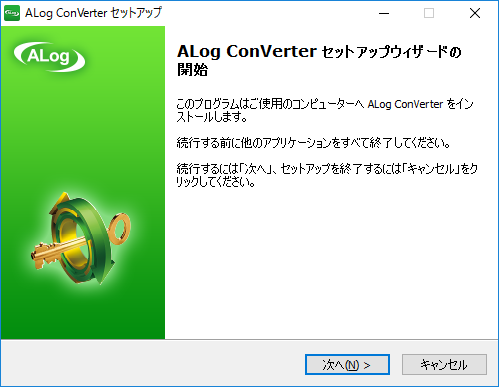

セットアップウィザード開始画面が表示される。[次へ]ボタンをクリックする

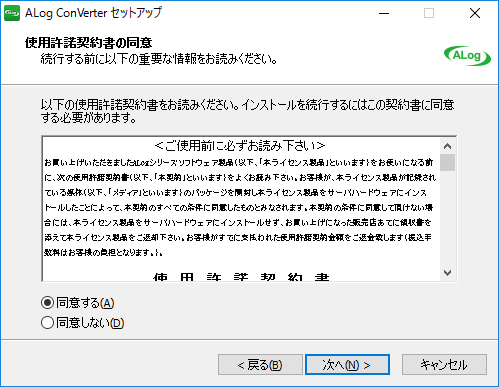

使用許諾契約書が表示される。内容を確認し、[同意する]を選択して[次へ]ボタンをクリックする

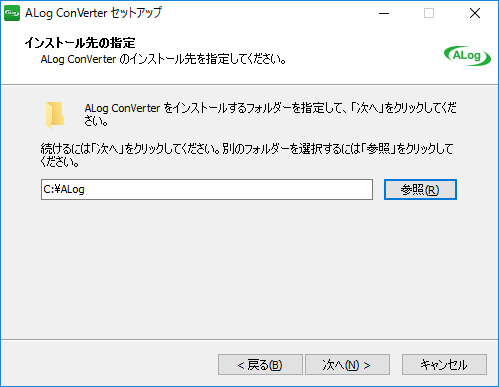

インストール先フォルダーを指定し、[次へ]ボタンをクリックする

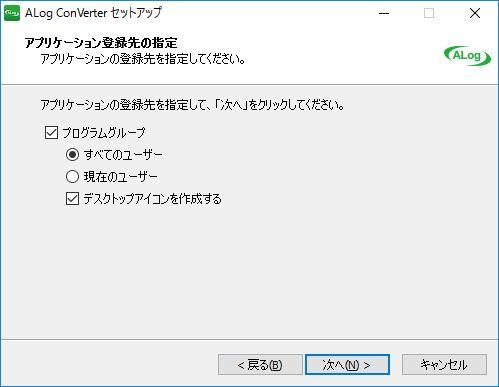

アプリケーションの登録先およびショートカット作成をするか否かを指定し、[次へ]ボタンをクリックする

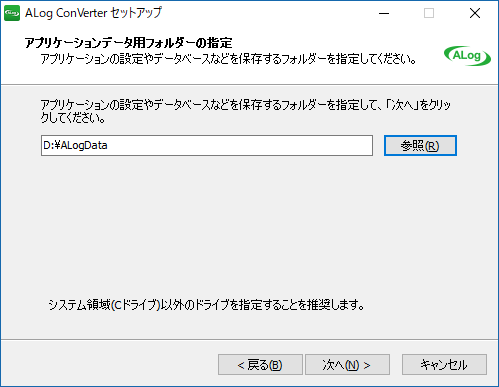

アプリケーションデータ用フォルダー(アプリケーションの設定やデータベースなどを保存するフォルダー)を指定し、[次へ]ボタンをクリックする

このフォルダーは大きいサイズのディスク領域を必要とするため、システム領域(Cドライブ)以外に作成することを推奨

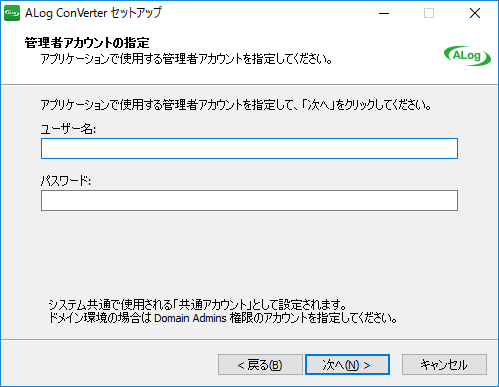

マネージャーサーバの管理者アカウントを設定。ユーザー名とパスワードを入力し、[次へ]ボタンをクリックする

ヒント

ここで設定した「管理者アカウント」は、インストール後のアプリケーション内で「共通アカウント」として設定されます。

ヒント

ALogをドメイン環境で利用する場合、管理者アカウントはドメイン管理者グループ(Domain Admins)に所属している必要があります。

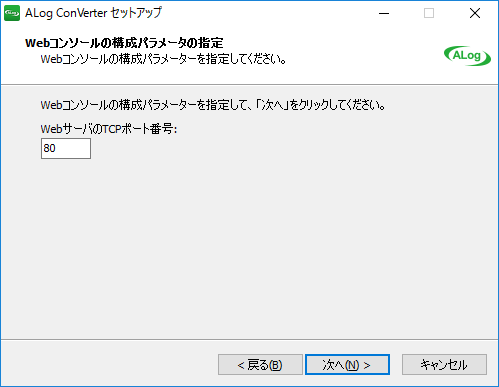

Webコンソールに接続する際のポート番号を指定し、[次へ]ボタンをクリックする

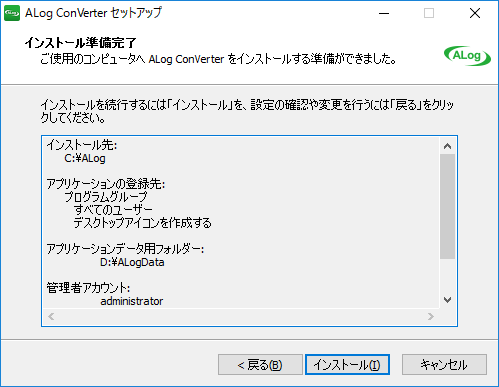

設定が完了したら[インストール]ボタンをクリックしてインストールを実行する

インストールが完了したら[完了]ボタンをクリックしてセットアップウィザードを終了する

デスクトップに作成されたショートカットアイコンをクリックするか、Webブラウザを起動して以下のURLを入力し、Webコンソールにアクセスする

ヒント

既定の管理者ユーザー「admin」、パスワード「alog」でログインすることができます。ログイン後、管理画面でパスワードを変更してください。

3.1.3. AD連携設定

ヒント

AD連携は、検索やレポート、リスクスコアリング、WorkTimeで活用できます。 詳細は「AD連携」を参照してください。 for Windows / for PowerScaleの以外の製品をご利用の場合は、後から設定できます。

ヒント

マネージャーサーバがドメイン参加していない場合、「AD情報取得タスク」が初期設定のまま動作するとアラートが発生します。 AD連携によって便利になる機能(例: 検索画面での使用例 )を確認し、「AD連携」画面でドメインを登録するか、不要であれば「AD情報取得タスク」を無効化してください。

3.1.3.1. for WindowsでAD情報が必要な理由

Windows の出力するイベントログにおいて、ユーザー名は色々な形式で出力されています。これをそのままログ変換した場合、同一ユーザーアカウントの操作でも、アクセスログには異なる文字列で出力されることがあります。例:アクセスログのユーザー欄に「Tokyo.co.jp\suzuki」も「TOKYO\suzuki」もある状況が発生しうる上記のようなケースでは、検索しづらいことや、同一アカウントとしてレポートが作成できないという難点があります。この問題を解決するため、イベントログに記録されている「SID」(S-X-X-XX-XXXXXX)を利用し、AD から取得した情報でSID に紐づくユーザー名(ドメイン名\アカウント名)に置換してユーザー名欄に統一性を持たせます。Windows の場合、「AD 情報取得タスク」を一度も実行していない状態で変換処理が行われると、イベントログの情報のみでユーザー名を作成します。また、イベントログの中にはSID が含まれないイベントもあります。その場合、AD 連携をしていてもイベントログの情報が使われてしまうことがあります。

3.1.3.2. for PowerScaleでAD情報が必要な理由

PowerScaleの出力する監査ログにおいて、ユーザーは「SID」(S-X-X-XX-XXXXXX)で出力されています。このままアクセスログにすると、「誰が」操作したログなのかが読み取れません。このためALogではADから情報を取得し、SIDをユーザー名(ドメイン名\アカウント名)に置換する処理を行っています。上記の理由により、AD連携の設定においては、監査を行いたいPowerScaleのサーバに対してアクセスしてくる可能性のあるドメインをすべて登録してください。PowerScaleの場合、「AD情報取得タスク」を一度も実行していない状態で変換処理が行われると、置換するための情報がなく、SIDのままアクセスログが出力されますので注意してください。

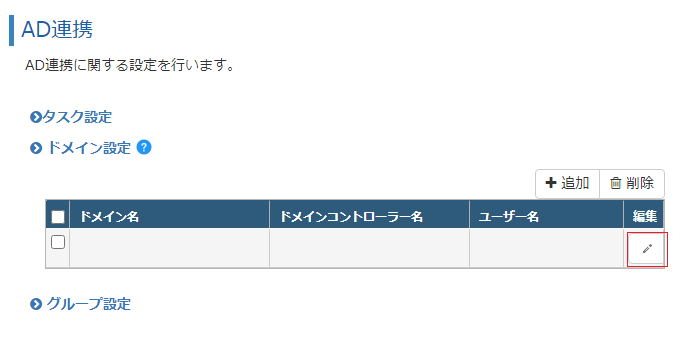

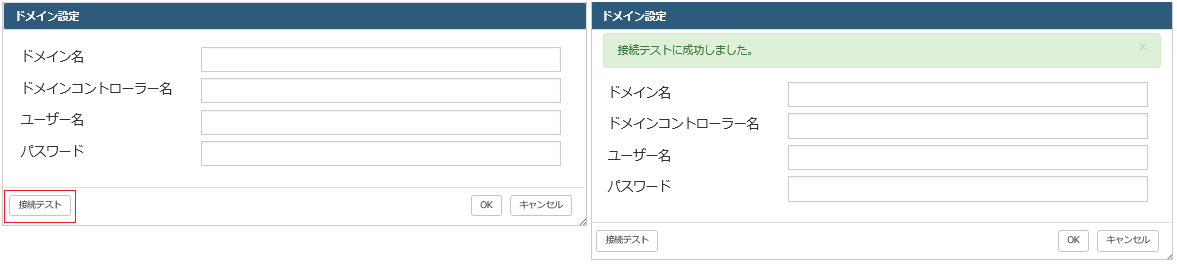

3.1.3.3. AD連携画面からドメイン設定を行う手順

ヒント

空の設定で「接続テストに成功しました」と表示された場合、マネージャーサーバが所属しているドメインのドメインコントローラーに接続できる状態であることを示しています。

ドメイン設定を追加する場合、[追加]ボタンをクリックして追加する

3-1. ドメイン設定のダイアログに必要な情報を入力する3-2. 設定を入力したら[接続テスト]を行い、設定に問題がないことを確認する3-3. 接続テストに成功したら、[OK]ボタンをクリックする

項目

説明

ドメイン名もしくはドメインコントローラー名を指定する

ユーザー名

パスワード

上記で指定したユーザーのパスワードを入力する

[ステータス]をクリックし、ステータス画面を開く

4-1. マネージャーサーバの一覧にある「AD情報取得タスク」の[タスクの操作]-[開始]をクリックする4-2. タスクが正常終了することを確認する

3.1.4. ALog の初期設定

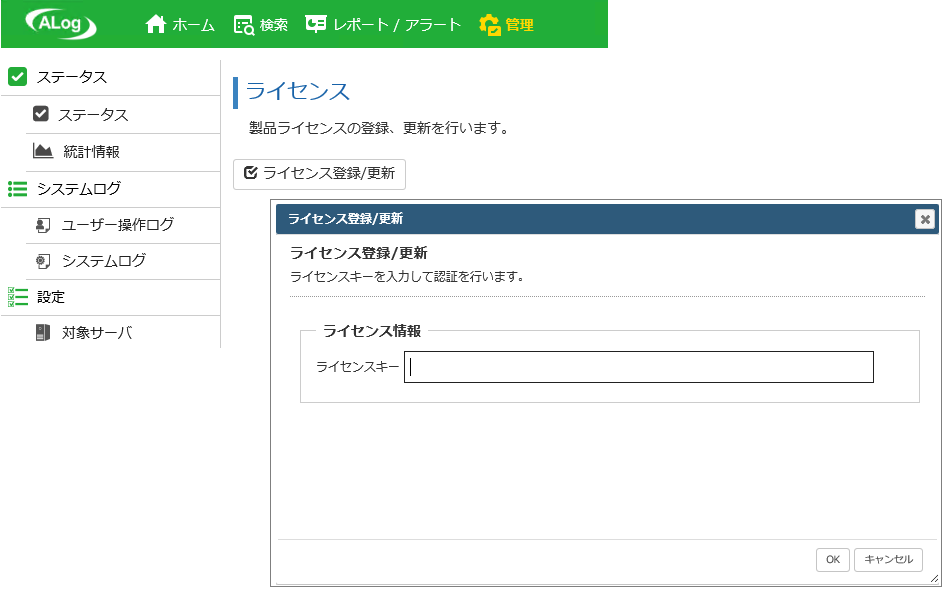

Webコンソールにログインし、画面上部のメニューから[管理]を選択する

画面左側のメニューから[ライセンス]を選択する

[ライセンス登録/更新]ボタンをクリックし、「ライセンスキー証書 兼 保守サービス証書」に記載されたライセンスキーを入力する

ヒント

評価用ライセンスキーの場合は、ライセンスキーを入力し、評価する製品を選択してください。

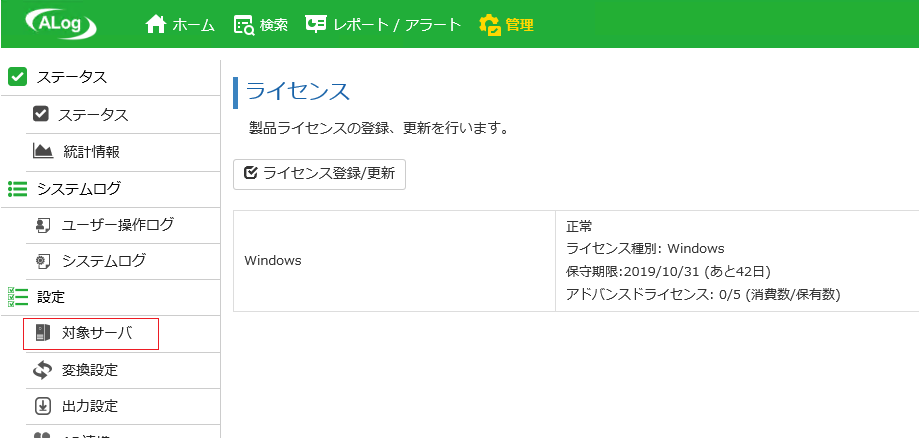

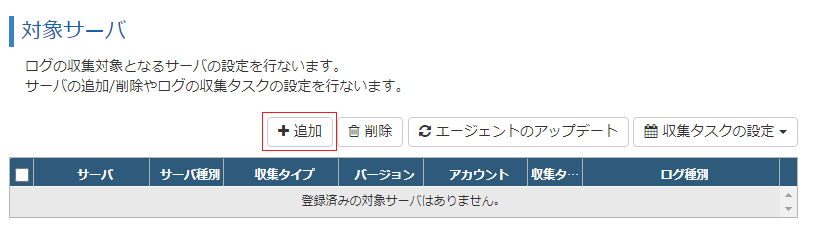

ライセンスキーの登録が完了したら、画面左側のメニューから[対象サーバ]をクリックする

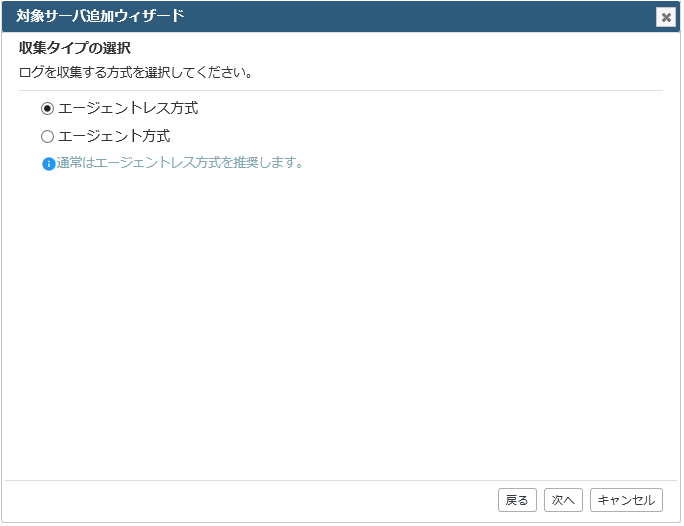

[追加]ボタンをクリックする

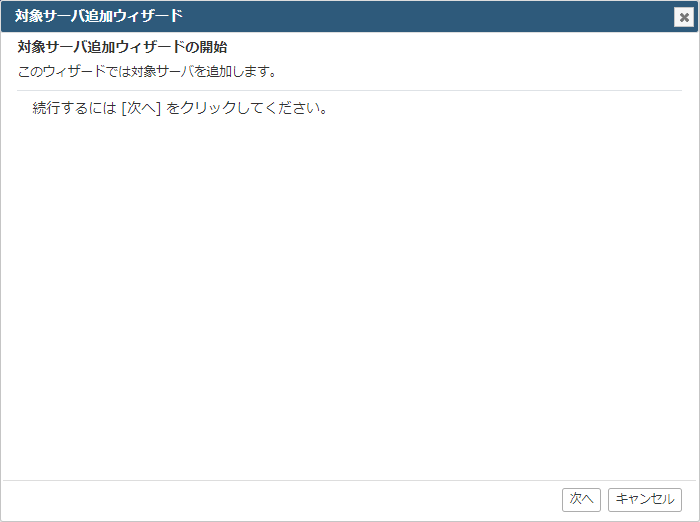

対象サーバの追加ウィザードが起動するので、[次へ]ボタンをクリックする

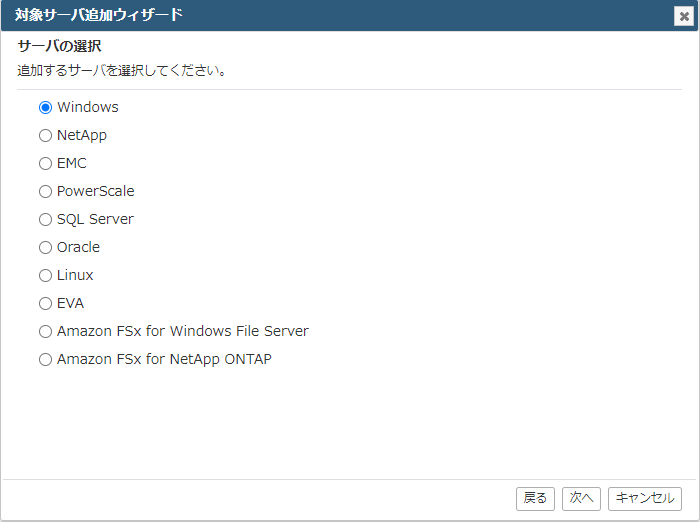

対象サーバに対応した製品を選択し、[次へ]ボタンをクリックする

ヒント

あらかじめライセンスキーが登録された製品のみ選択可能です。

選択した製品

参照する手順

Windows

NetApp

EMC

PowerScale

SQL Server

Oracle - 標準監査 OS:Windows

Oracle - 標準監査 OS:Linux

Oracle - 統合監査

Linux

EVA

Amazon FSx for Windows File Server

Amazon FSx for NetApp ONTAP

3.1.5. ログ収集の動作確認

Webコンソールの[管理]をクリックし、ステータス画面を表示する

ステータス画面で、対象サーバの一覧から動作を確認したい対象サーバにチェックをつける。 [タスクの操作]-[開始]ボタンをクリックし、収集が完了するか確認する

ステータス画面で、マネージャーサーバの一覧から「ログ変換」の[タスクの操作]-[開始]ボタンをクリックし、変換が完了するか確認する

ALogの基本的な設定はこれで完了です。 細かく調整したい場合は「ALogを管理する」を参考に設定してください。

3.2. 製品毎の対象サーバ追加手順

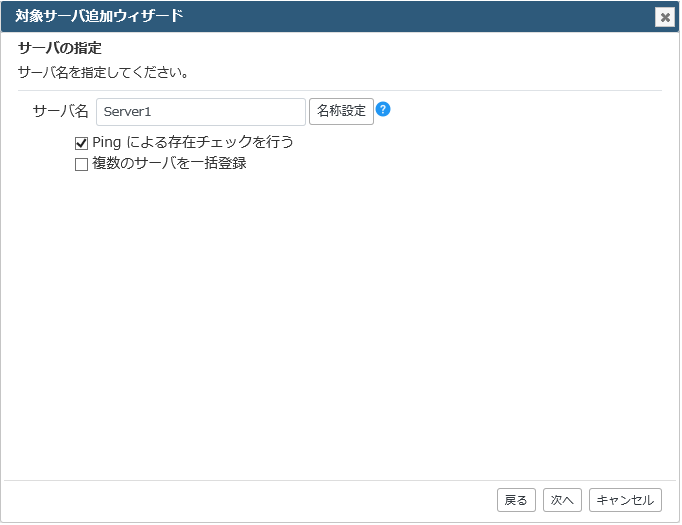

3.2.1. Windowsのログ収集設定

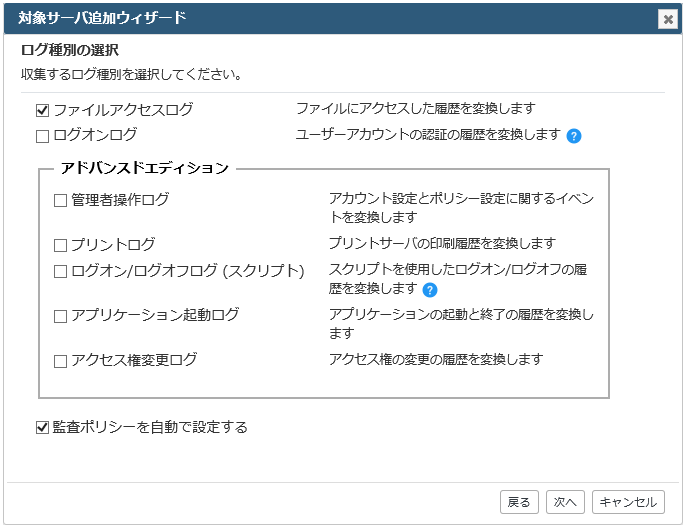

Windowsを選択した場合は、以下の手順で設定します。

ヒント

対象サーバを一括登録する場合は「複数のサーバを一括登録」にチェックを入れ、改行区切りでサーバ名を指定してください。

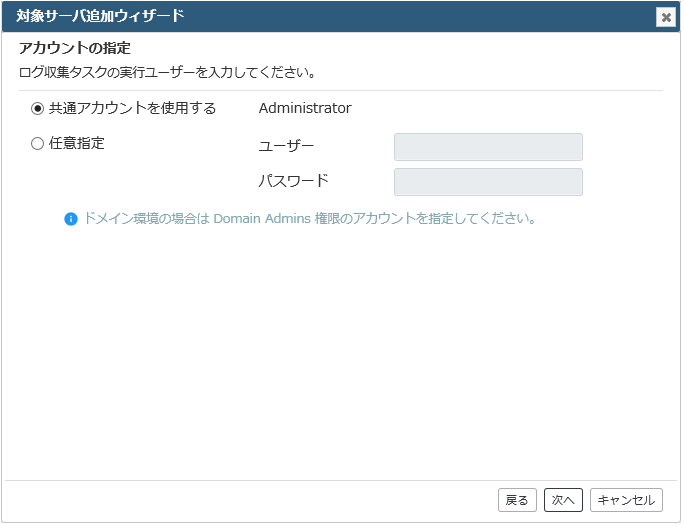

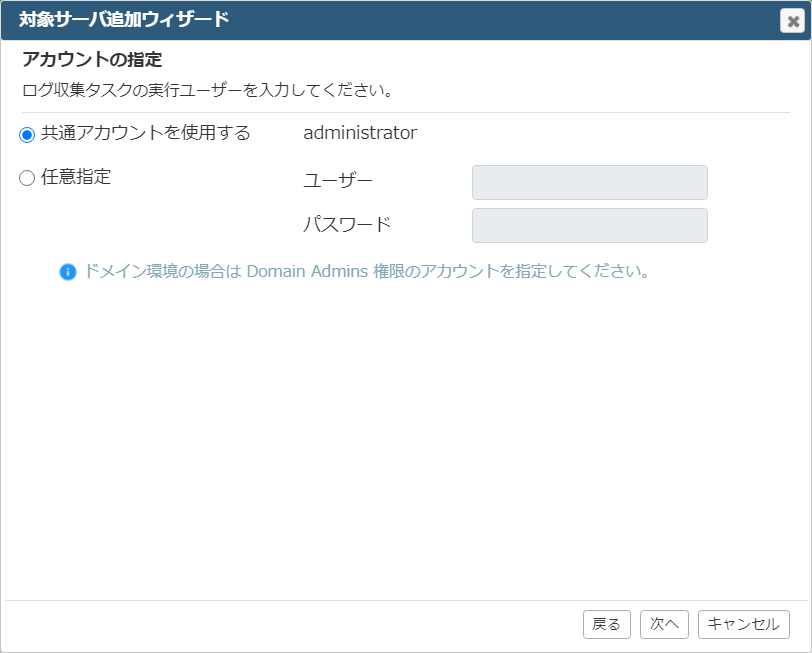

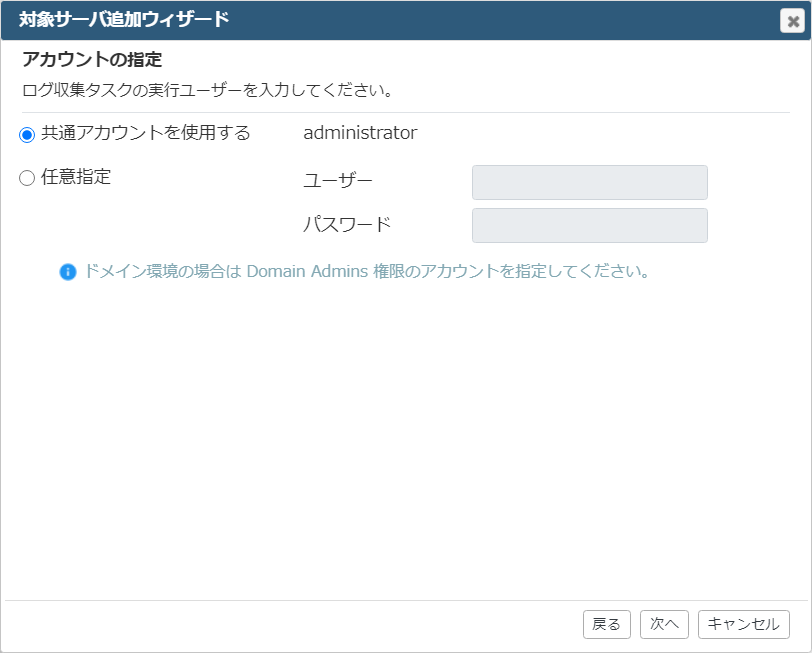

イベントログ収集時の実行ユーザーを指定する

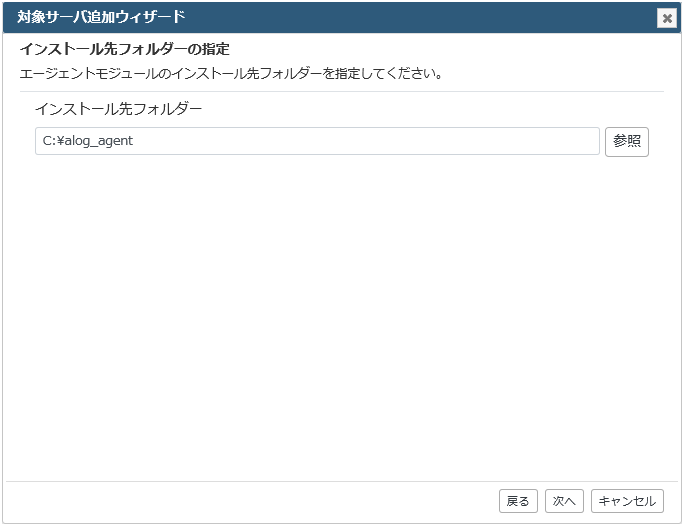

注意

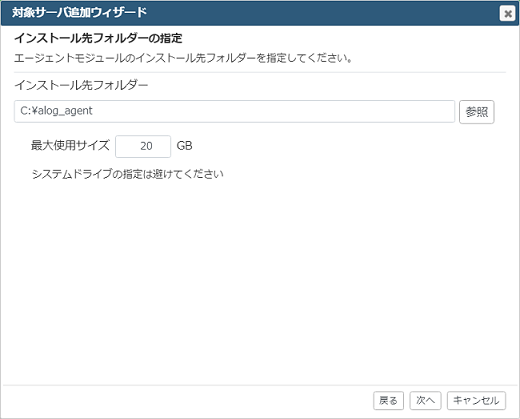

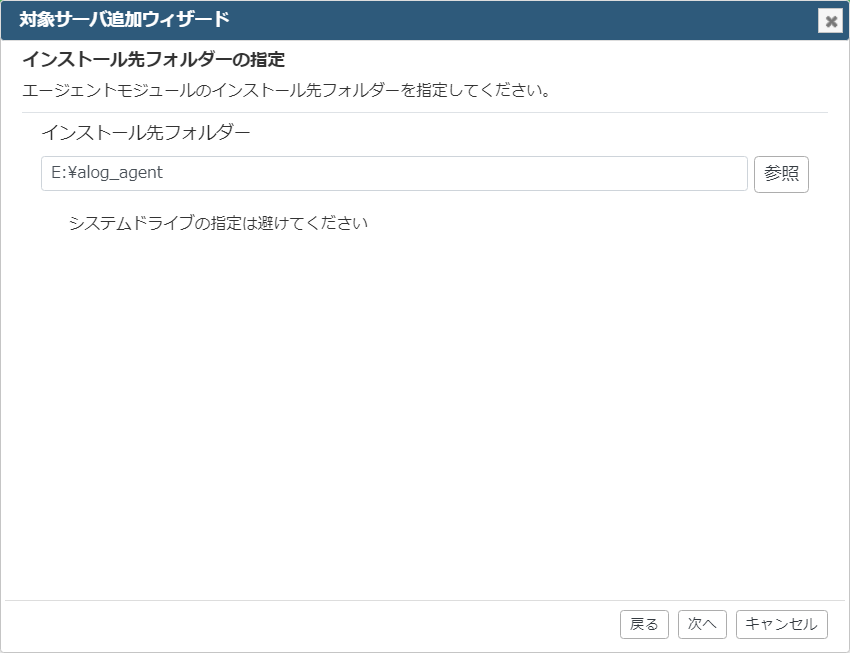

対象サーバにエージェントモジュールが既にインストールされている場合は、同じインストール先フォルダーを指定してください。

[監査ポリシーを自動で設定する]のチェックを入れておくと監査ポリシーが自動で設定される

手動で監査ポリシーの設定を行う場合は、「監査設定を手動で行う(Windows Server)」を参照

「ログオン/ログオフログ(スクリプト)」にチェックを入れた場合は、別途手動でのログオフスクリプト生成が必要。手順については、「ログオン/ログオフログ(スクリプト)」を参照

注意

ALogは対象サーバのローカルセキュリティポリシーに対して監査ポリシー設定を行います。グループポリシーを適用している場合は、手動でグループポリシーの設定を変更する必要があります。

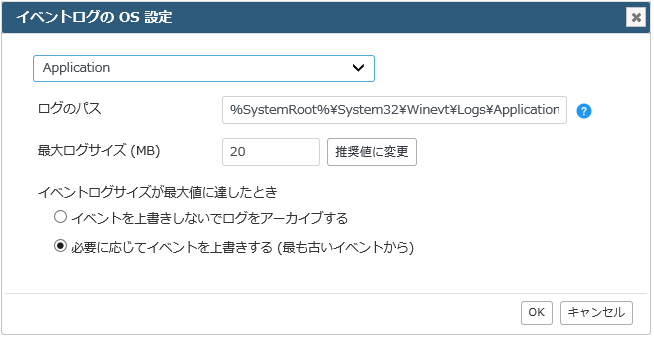

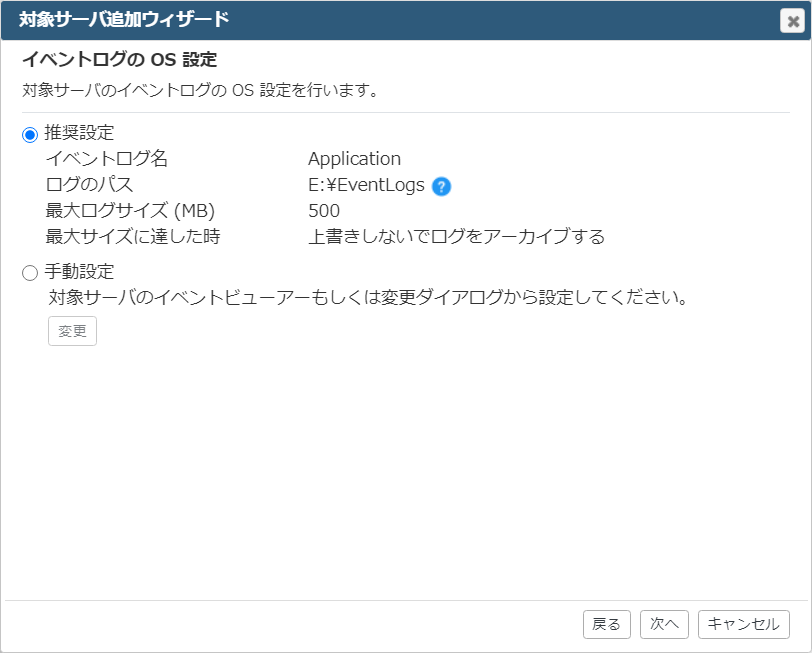

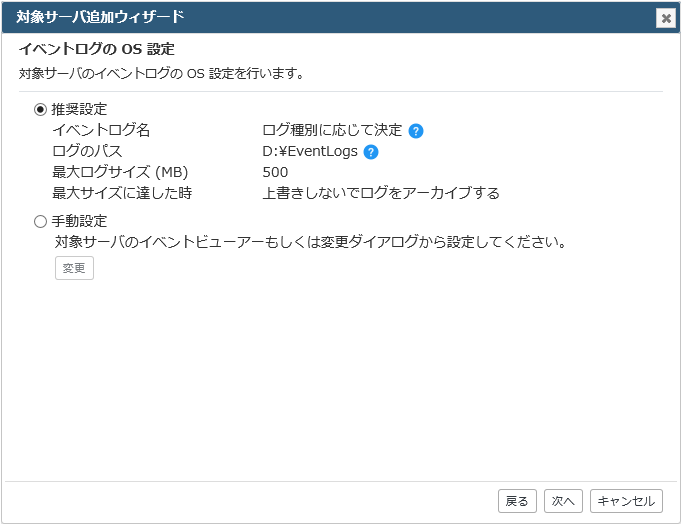

イベントログのOS設定の方法を選択し[次へ]ボタンをクリックする

手動で設定する場合は[変更]ボタンをクリックしてダイアログから設定するか、「イベントログの設定(Windows Serverの場合)」を参照して対象サーバのイベントビューアーから設定する

[手動設定]

注意

[手動設定を行う場合] 最大ログサイズは、アーカイブ方式/上書き方式共に、ALogの仕様上、「推奨するサイズ:500MB」、「機能上の制限サイズ:1GB」となります。

注意

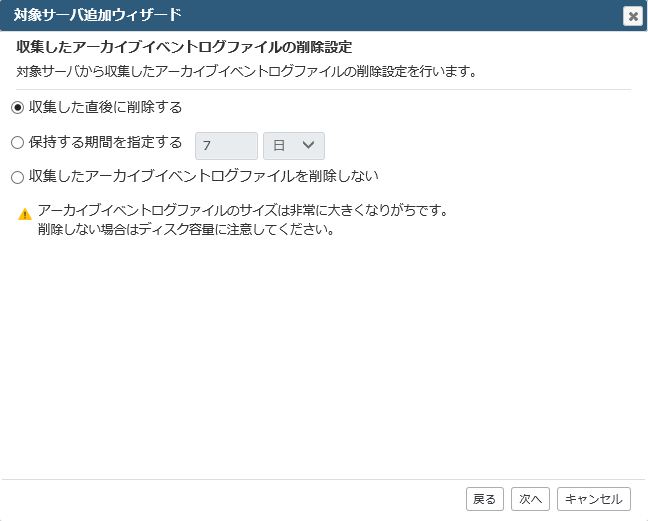

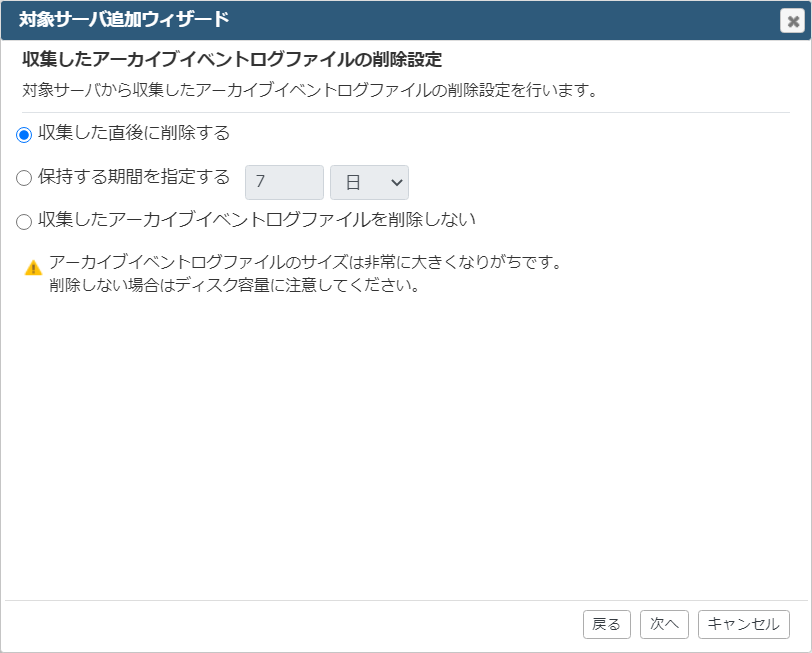

「同一サーバをWindowsの対象サーバとして登録し、Oracleの対象サーバとしても登録する場合」にOS出力でログを取得する場合は、同じイベントログ(アプリケーションログ)からログ取得を行うことになります。 そのため「収集したイベントログの削除設定」の指定によって、イベントログの取得漏れが発生する可能性があります。 複数登録した対象サーバ設定のうち、1サーバのみ「保存する期間を指定する:安全な期間(環境による)」を指定し、他サーバは「収集したアーカイブイベントログファイルを削除しない」設定をする事を推奨します。

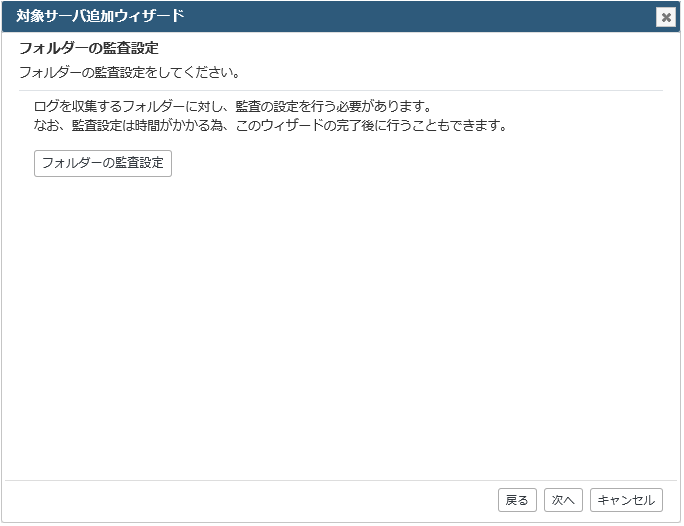

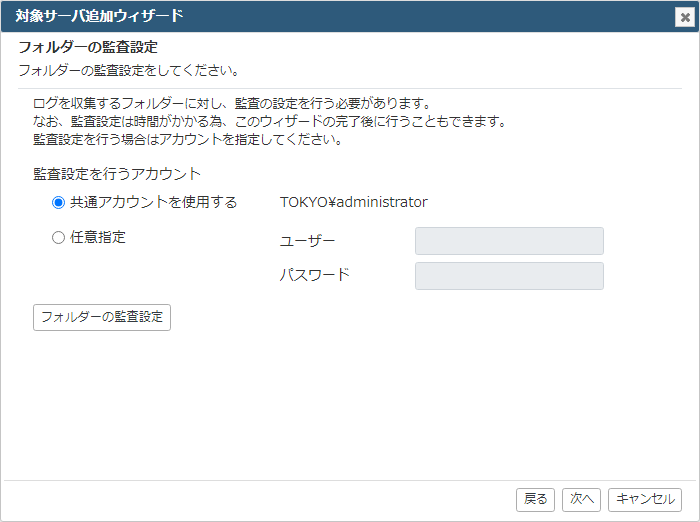

別途手動でフォルダーの監査設定を行う場合は、フォルダーの監査設定を行わずに[次へ]ボタンをクリックする手順については、「フォルダーの監査設定(Windows Server)」を参照

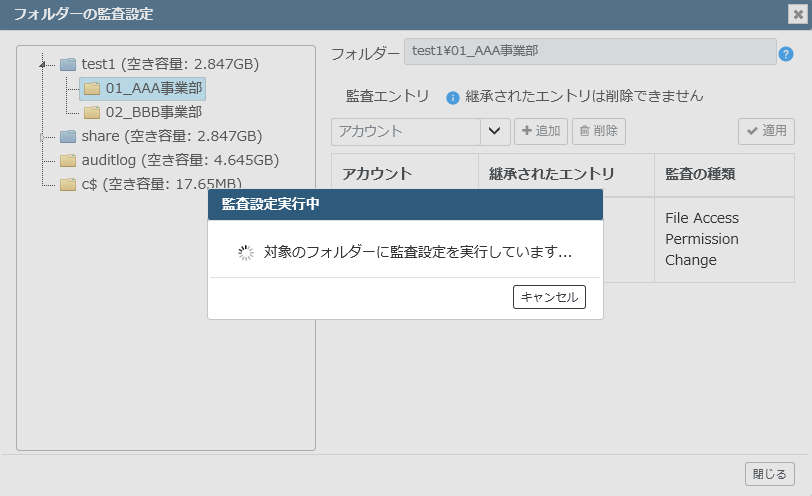

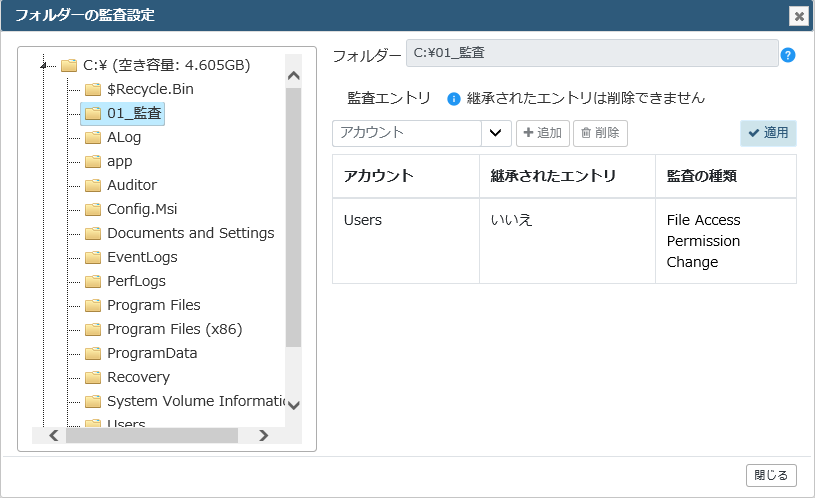

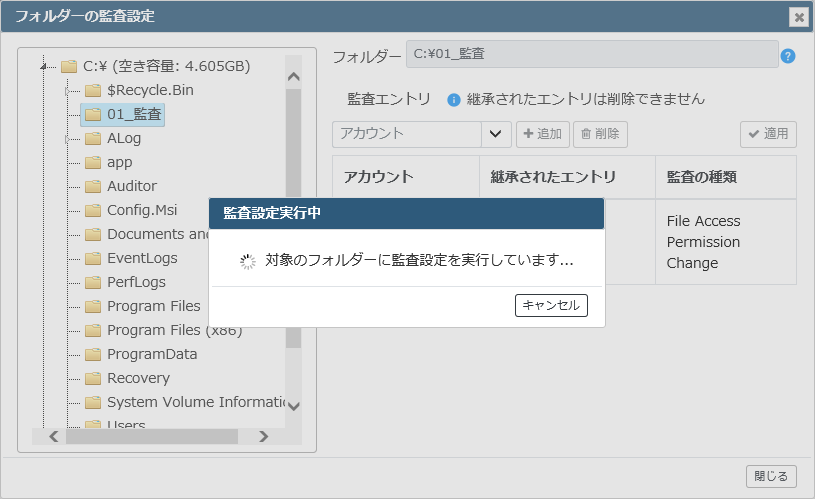

<フォルダーの監査設定をWebコンソールから行う場合>

1. 監査対象とするフォルダーを選択する 2. 監査対象とするアカウント名を入力し、[追加]ボタンをクリック 3. [適用]ボタンをクリック

注意

[削除]の場合も最後に[適用]ボタンをクリックしてください。[適用」ボタンをクリックしたタイミングで、実際の追加/削除処理を開始します。注意

監査対象とするフォルダー配下のファイルやフォルダー数が多い場合、完了までに時間がかかります。

注意

以下のフォルダーの操作、およびテンポラリファイルやシステムファイルに対する操作は変換内部で除外対象としています。

C:\Windows\* / C:\Program Files\* / C:\Program Files (x86)\*

\˜$*.xls / \˜$*.xlsx / \˜$*.doc / \˜$*.docx / \˜$*.ppt / \˜$*.pptx / .tmp

Thumbs.db / desktop.ini / .DS_Store

ヒント

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「ウィルススキャン/バックアップ等のログを除外するには」に記載された手順により、対処することが可能です。

ヒント

「複数のサーバを一括登録」を選択した場合は、このウィザードからフォルダーの監査設定はできません。 「フォルダーの監査設定(Windows Server)」を参照して、対象サーバごとに手動にてフォルダーの監査設定を行ってください。

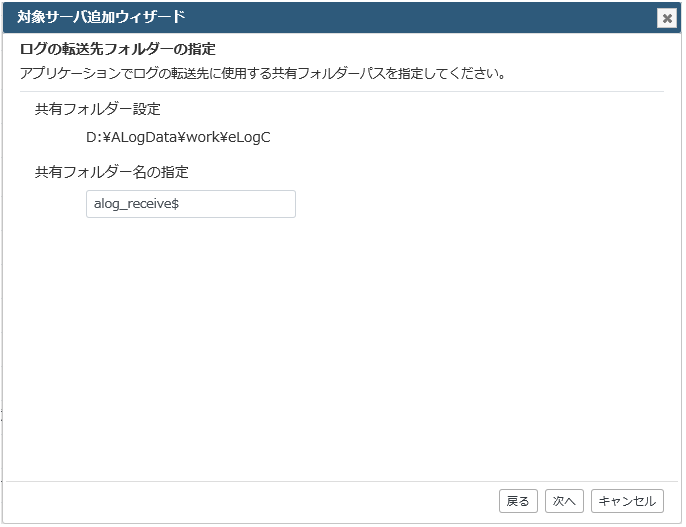

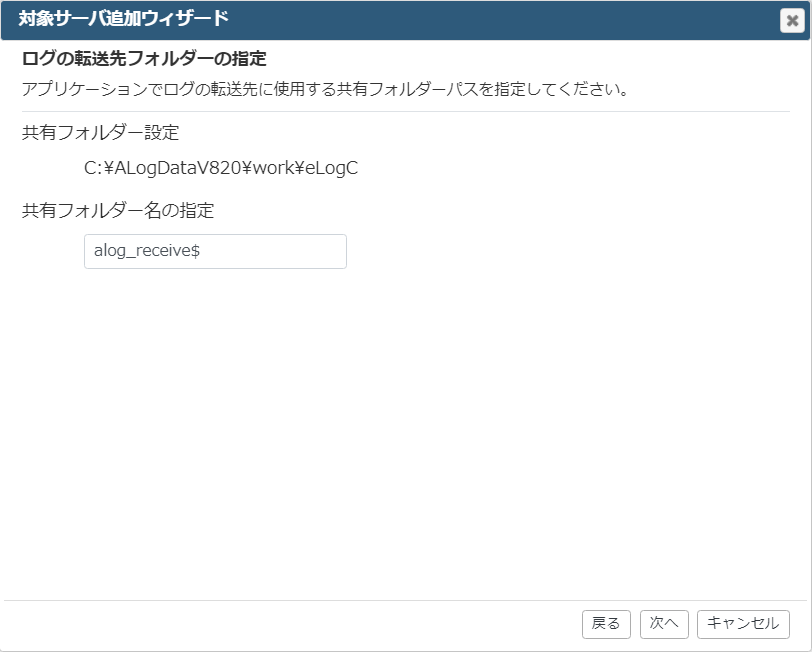

[エージェント方式のみ]エージェントからのログの転送先に使用するマネージャーサーバの共有フォルダー名を指定し、[次へ]ボタンをクリックする

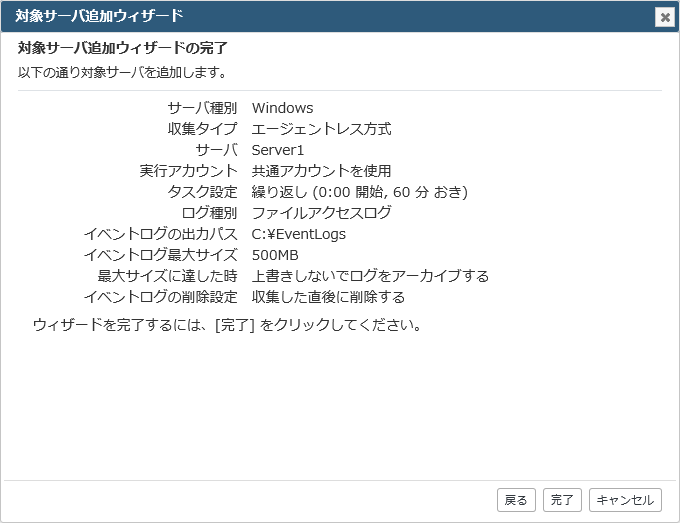

設定内容を確認し、 [完了]ボタンをクリックする

ヒント

対象サーバ側のリモートUACの影響により対象サーバが追加できない場合があります。これに該当する場合、対象サーバ側でのレジストリ変更で「リモートUACの無効化を有効にする」設定を行うと再起動することなく追加できるようになります。管理者権限でコマンドプロンプトを起動し、以下のコマンドを実行してください。[本ケースの条件] WORKGROUP環境、収集アカウントにadministrator以外のユーザーを設定

>reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

3.2.2. NetAppのログ収集設定

NetAppを選択した場合は、以下の手順で設定します。

ヒント

「管理ホスト」欄は必須入力項目ではありません。ただし、未入力の場合はALogからの監査設定等の一部機能が利用できないため、ウィザードを進めると選択できない項目があります。 監査設定は手動で行ってください。 手順は「監査設定を手動で行う(NetApp)」を参照してください。

[管理ホスト欄未入力時の制限事項]

ログ出力先の共有フォルダー作成にかかわる処理がALog経由で実施不可 (aggregate情報の取得/volumeの作成/共有の作成)

監査設定の有効化/無効化(監査設定の有効化/ディスクフル検知時の監査停止/対象サーバ削除時の監査停止)

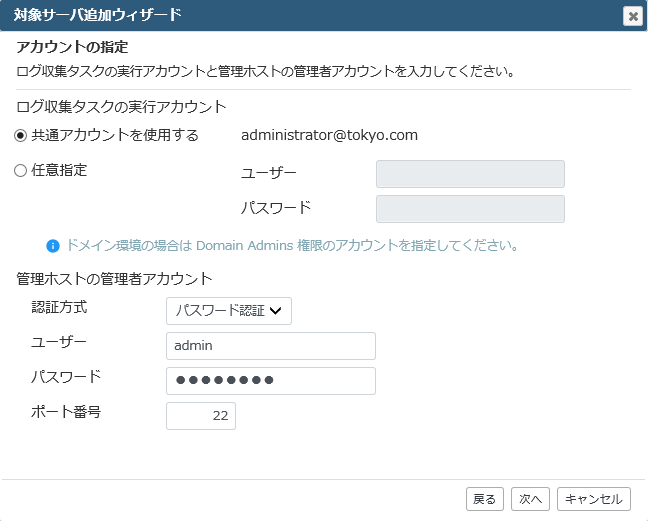

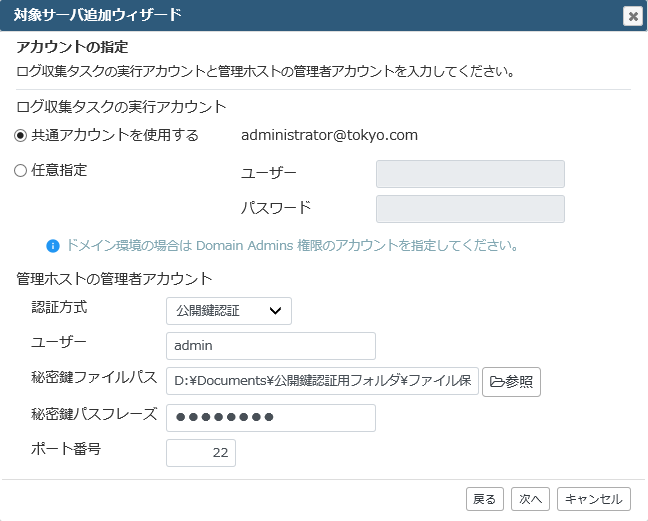

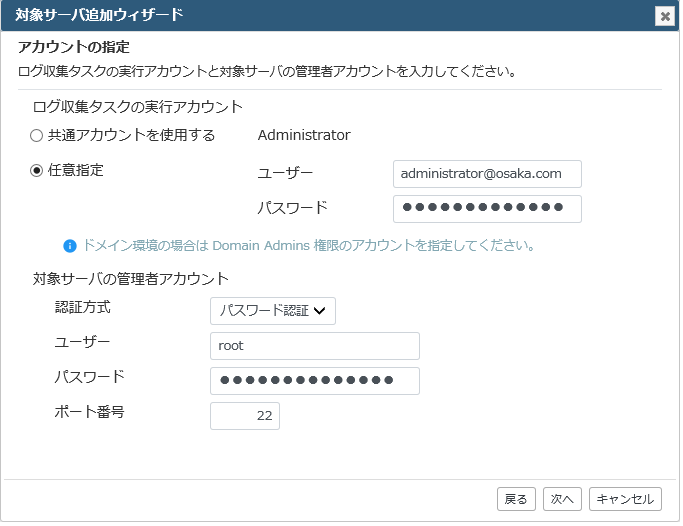

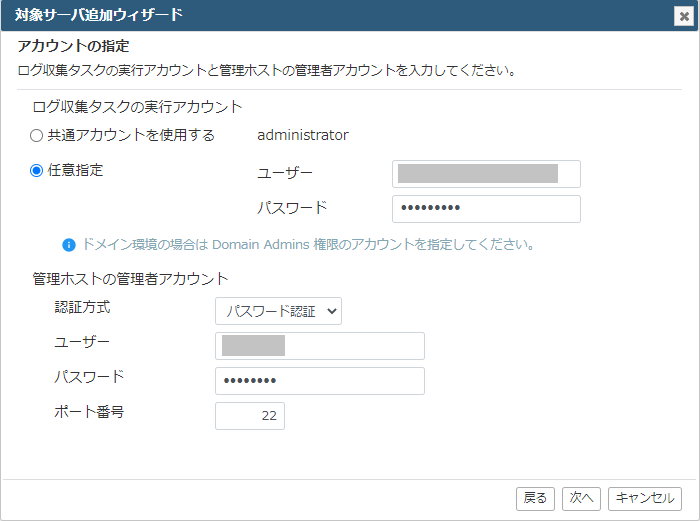

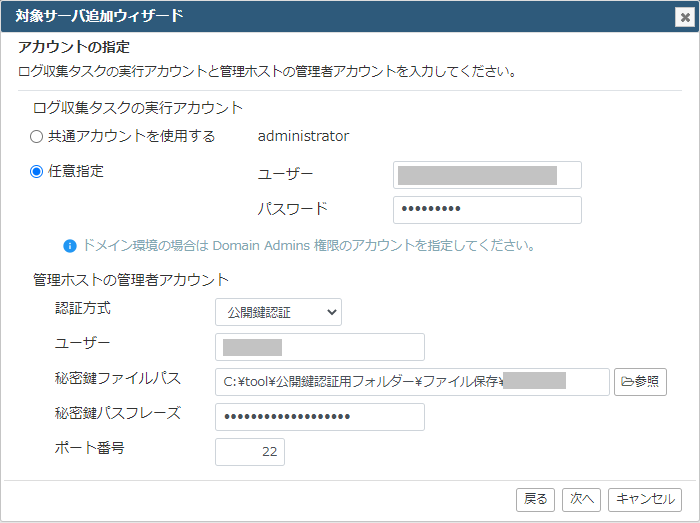

イベントログ収集時の実行アカウント、管理ホストの管理者アカウントを指定し、[次へ]ボタンをクリックする

2-1. イベントログ収集時の実行アカウントの指定

ALogのインストール時に指定した管理者アカウント(共通アカウント)と、イベントログ収集用アカウントが同じ場合は[共通アカウントを使用する]を選択する異なる場合は[任意指定]を選択してユーザー名とパスワードを入力する2-2. 管理ホストの管理者アカウントを指定する

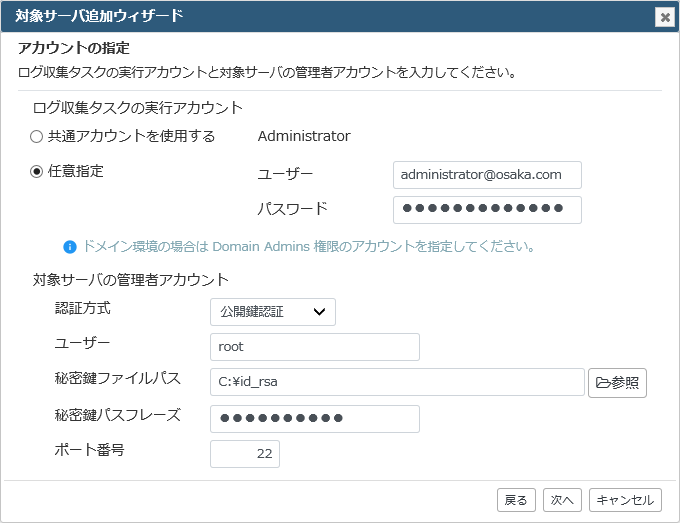

[管理ホストの管理者アカウント]では、管理ホストの admin 権限を持つユーザーを指定する認証方式は「パスワード認証」と「公開鍵認証」が選択できるポート番号は管理ホストのSSHのポート番号を指定する

認証方式

説明

パスワード認証

管理ホストに登録されたユーザーのパスワードを入力する

公開鍵認証

パスワード認証

公開鍵認証

ヒント

公開鍵で認証する場合はあらかじめ対象サーバに公開鍵を設定してください。

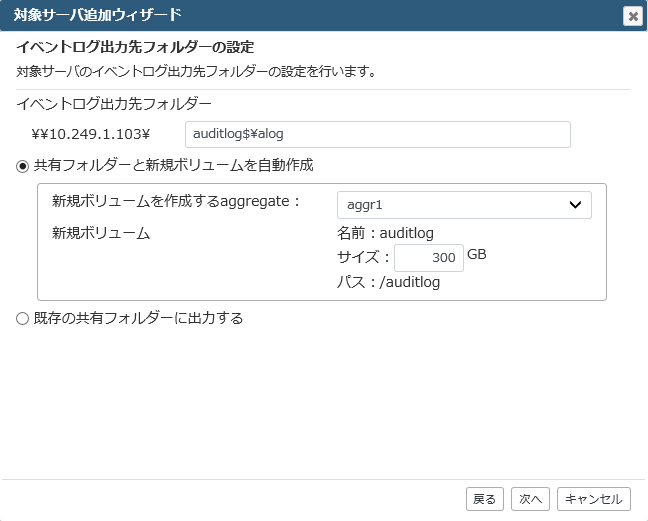

注意

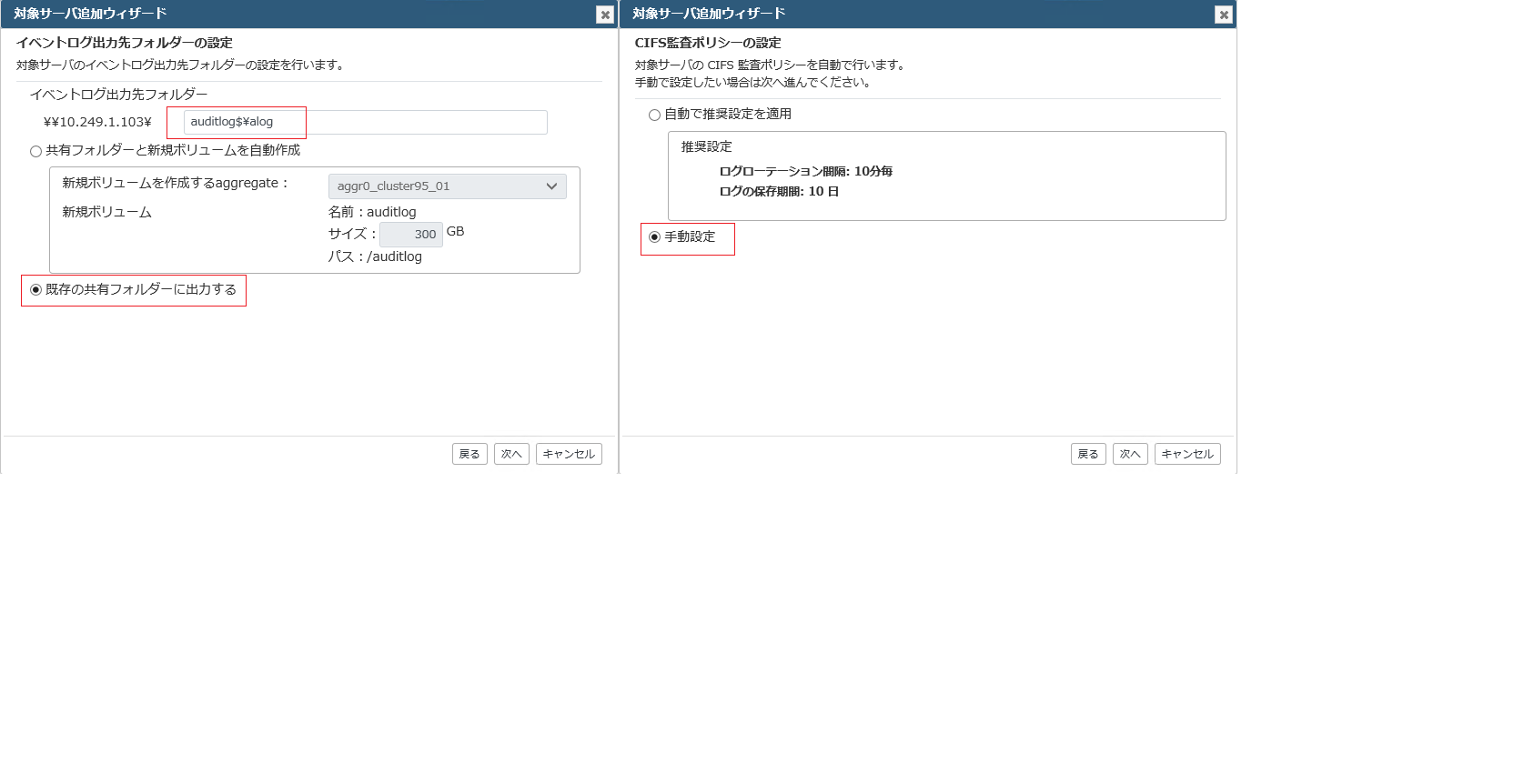

新規ボリュームのサイズを変更することができますが、イベントログの出力先になりますので、イベントログ出力量を算出し、トラブルが発生しても数日はディスク容量が不足しない程度のサイズにしてください。 ALogでは収集タスク実行時にディスク容量不足を検知すると、NetAppに対し監査停止を行います。

ヒント

「イベントログ出力先フォルダー」に既存の共有フォルダーを指定して「共有フォルダーと新規ボリュームを自動作成」を選択した場合は、新規ボリュームは作成せず、既存の共有フォルダーを使用します。

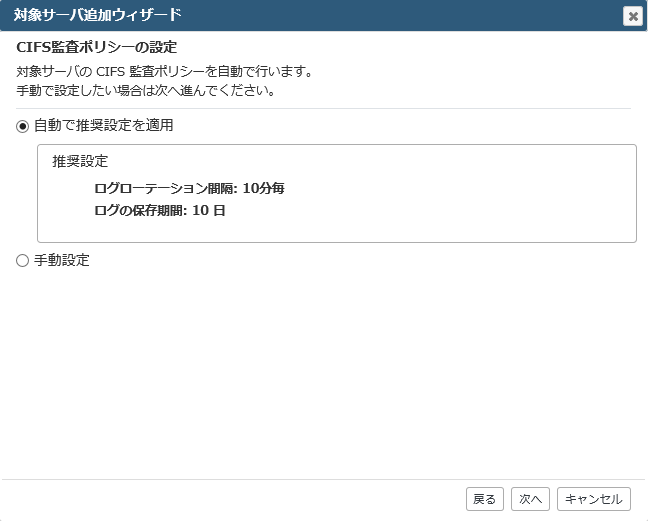

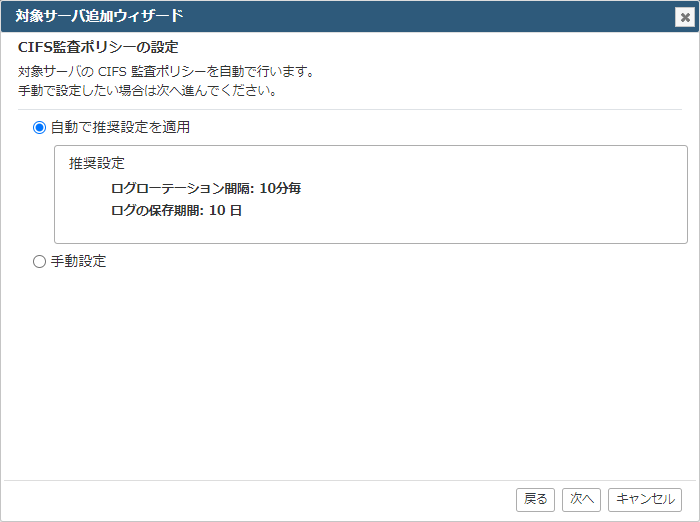

手動で監査ポリシーの設定を行う場合は、「CIFS監査ポリシーの設定(NetApp)」を参照

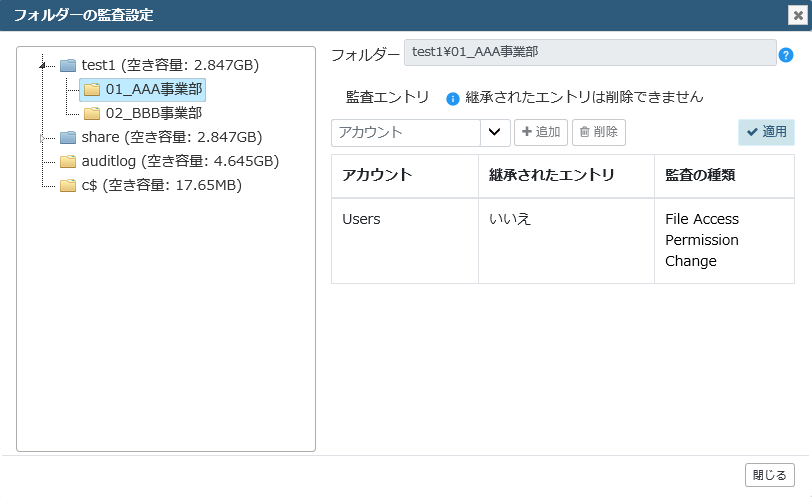

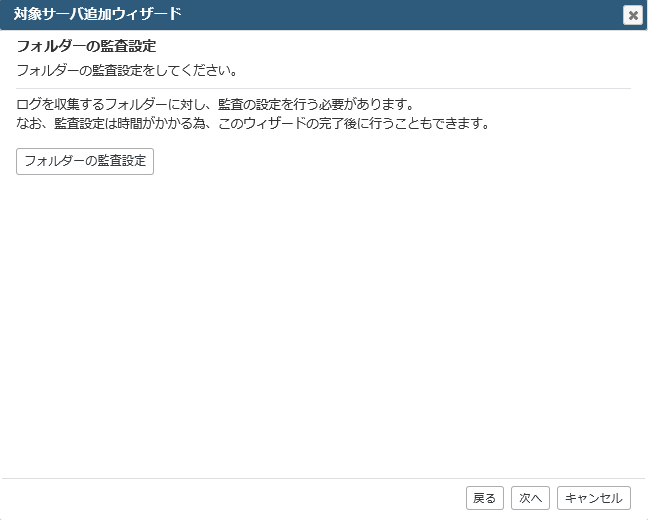

フォルダーの監査設定を実施し、[次へ]ボタンをクリックする

別途手動でフォルダーの監査設定を行う場合は、この画面はスキップ可能手順については、「フォルダーの監査オプションの設定(NetApp)」を参照

<フォルダーの監査設定をWebコンソールから行う場合>

注意

[削除]の場合も最後に[適用]ボタンをクリックしてください。 [適用」ボタンをクリックしたタイミングで、実際の追加/削除処理を開始します。

注意

監査対象とするフォルダー配下のファイルやフォルダー数が多い場合、完了までに時間がかかります。

注意

以下のフォルダーの操作、およびテンポラリファイルやシステムファイルに対する操作は変換内部で除外対象としています。

\˜$*.xls / \˜$*.xlsx / \˜$*.doc / \˜$*.docx / \˜$*.ppt / \˜$*.pptx / .tmp

Thumbs.db / desktop.ini / .DS_Store

ヒント

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「ウィルススキャン/バックアップ等のログを除外するには」に記載された手順により、対処することが可能です。

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

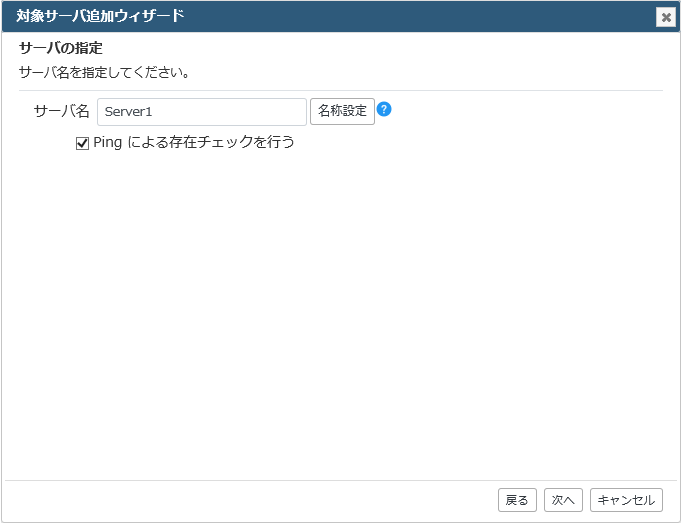

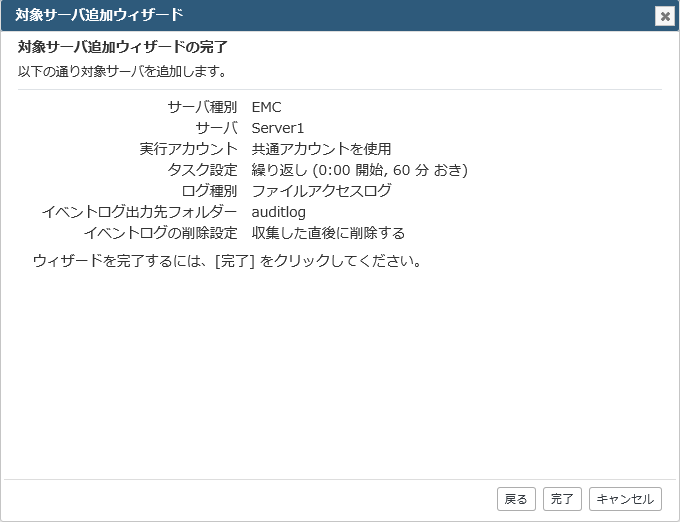

3.2.3. EMCのログ収集設定

EMCを選択した場合は、以下の手順で設定します。

追加する対象サーバに対して、事前にイベントログの出力設定(NAS ServerへのCIFS監査設定、イベントログの設定変更、フォルダーの監査設定)を行う

手順については、「監査設定を手動で行う(EMC)」を参照注意

ALogではAuto Archive機能を有効にする必要があります。あらかじめAuto Archive機能を有効にし、切替え前のログを削除してから対象サーバ追加を行ってください。注意

以下のフォルダーの操作、およびテンポラリファイルやシステムファイルに対する操作は変換内部で除外対象としています。

\˜$*.xls / \˜$*.xlsx / \˜$*.doc / \˜$*.docx / \˜$*.ppt / \˜$*.pptx

Thumbs.db / desktop.ini / .DS_Store

ログの収集周期を設定し、[次へ]ボタンをクリックする

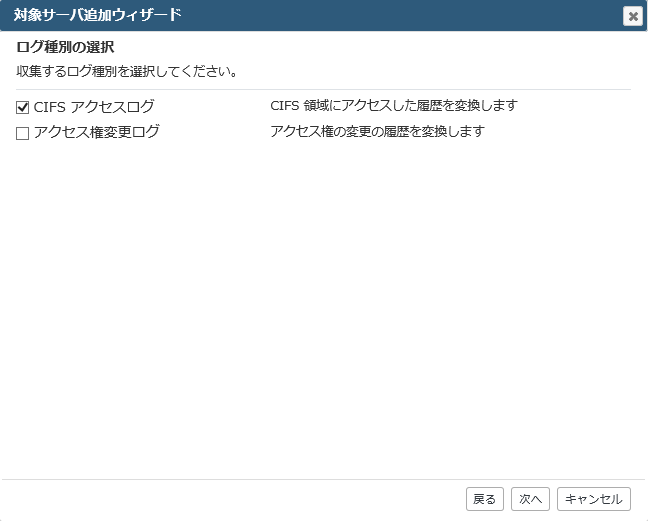

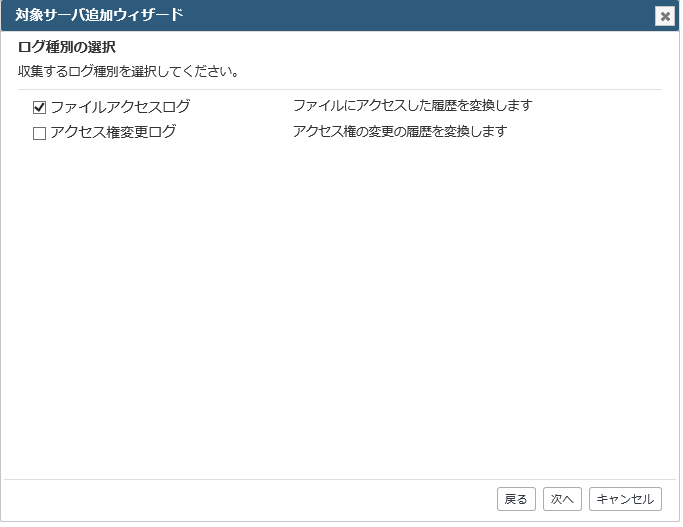

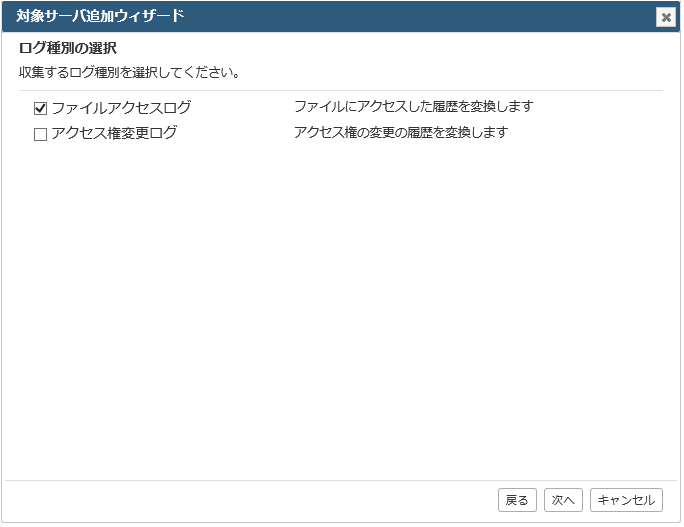

収集したいログ種別にチェックを入れ、[次へ]ボタンをクリックする

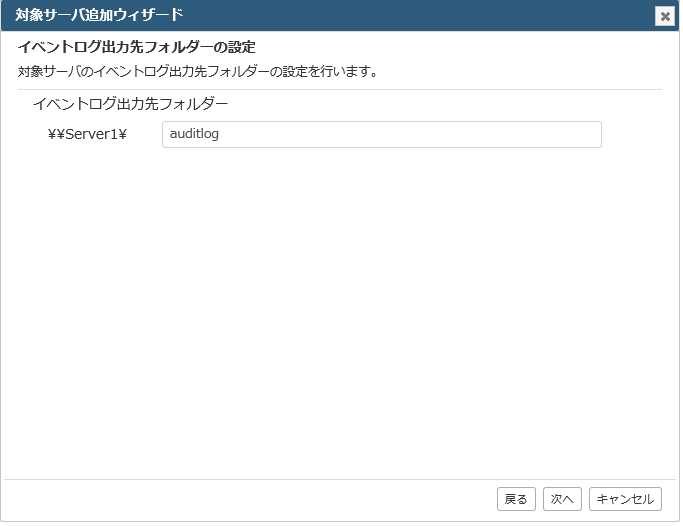

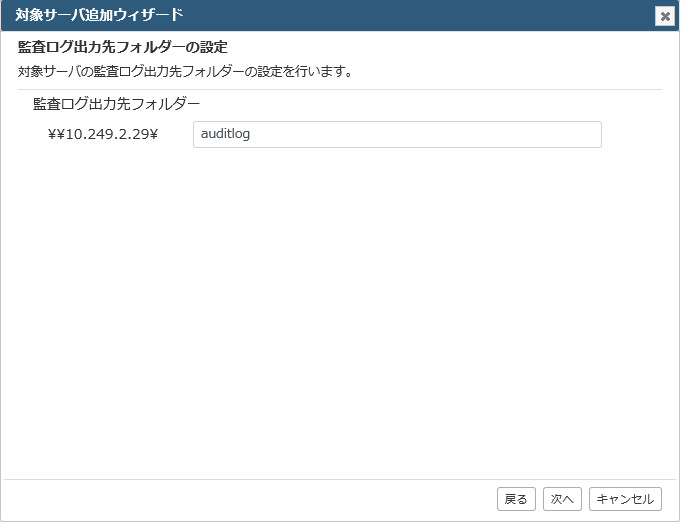

「手順1.」で設定したイベントログの出力先フォルダーを指定し、[次へ]ボタンをクリックする

ヒント

レジストリに設定されているイベントログ出力先フォルダーはローカルパスです。ここではネットワーク経由で接続できるパスを指定してください。

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

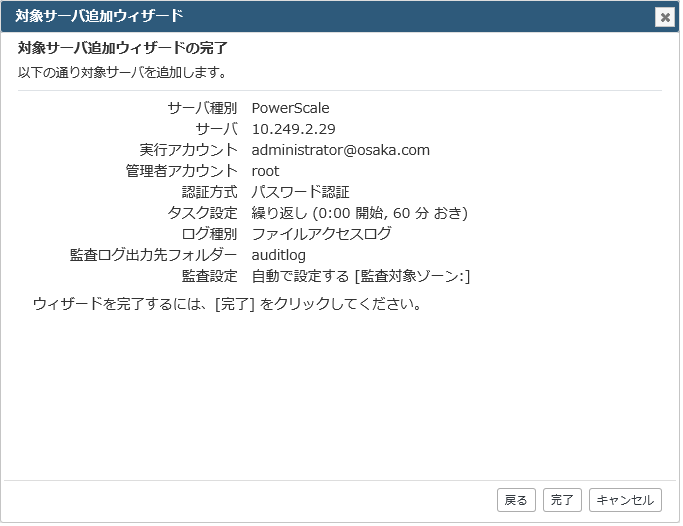

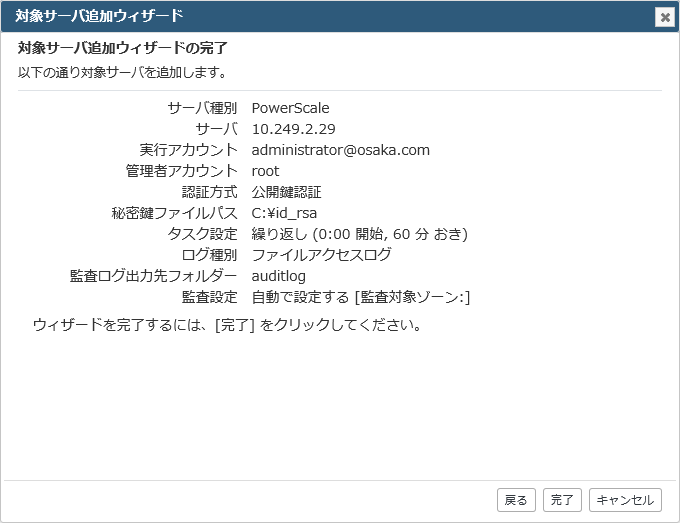

3.2.4. PowerScaleのログ収集設定

PowerScaleを選択した場合は、以下の手順で設定します。

追加する対象サーバに対して、事前準備を行う

事前にAD連携の設定が行われていることを確認

監査設定をする

PowerScaleの 監査設定 の手順には「ログ出力先フォルダーへの共有設定」と「ファイルアクセス監査(Audit)ログの設定」がある

手動での設定が必須なのは「ログ出力先フォルダーへの共有設定 」、この時点で実施する

「ファイルアクセス監査(Audit)ログの設定」 はALog経由での設定も可能

ヒント

サーバ名欄には、SmartConnect service IPs/SmartConnect service name/もしくはいずれかのノードのIPアドレス を指定します。これによりクラスタすべてのログが取得できます。

イベントログ収集時の実行ユーザーを指し、[次へ]ボタンをクリックします。

3-1. ログ収集タスクの実行アカウントを指定する

ALogのインストール時に指定した管理者アカウント(共通アカウント)と、イベントログ収集用アカウントが同じ場合は[共通アカウントを使用する]を選択する異なる場合は[任意指定]を選択してユーザー名とパスワードを入力する3-2. 対象サーバの管理者アカウントを指定する

[対象サーバの管理者アカウント]にroot権限を持つユーザーとそのパスワードを入力する認証方式は「パスワード認証」と「公開鍵認証」が選択できるポート番号は管理ホストのSSHのポート番号を指定する

認証方式

説明

パスワード認証

指定したroot権限を持つユーザーのパスワードを入力する

公開鍵認証

パスワード認証

公開鍵認証

ヒント

公開鍵で認証する場合はあらかじめ対象サーバに公開鍵を設定してください。

ログの収集周期を設定し、[次へ]ボタンをクリックする

収集したいログ種別にチェックを入れ、[次へ]ボタンをクリックする

「手順1.」で設定した監査ログの出力先フォルダーを指定し、[次へ]ボタンをクリックする

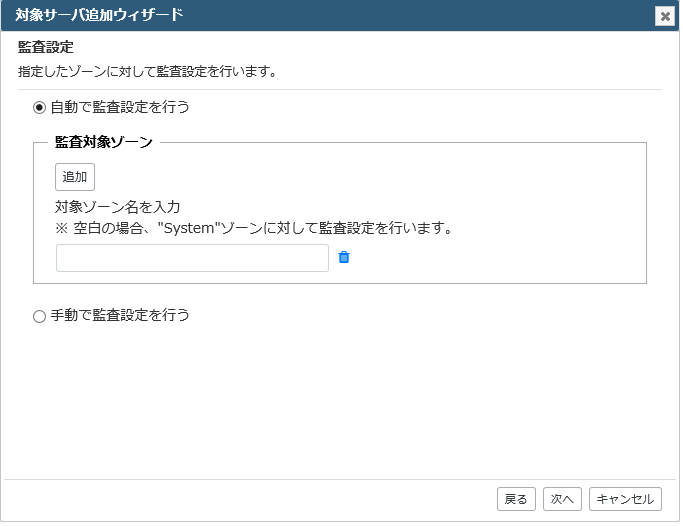

監査設定を指定し、[次へ]ボタンをクリックする

設定内容を確認し、 [完了]ボタンをクリックする

パスワード認証

公開鍵認証

ヒント

「ユーザーSID情報の取得設定」を変更したい場合は、ウィザードで追加後、編集画面から、もしくはAD連携画面から行ってください。

注意

以下のファイルに対する操作は変換内部で除外対象としています。

Officeの「~$」を含むファイル、Officeの「.tmp」ファイル

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

ヒント

PowerScaleのログ収集タスクは、初回実行時は過去24時間分のログを収集します。 ログ量によって、初回のタスクは時間がかかることがあります。

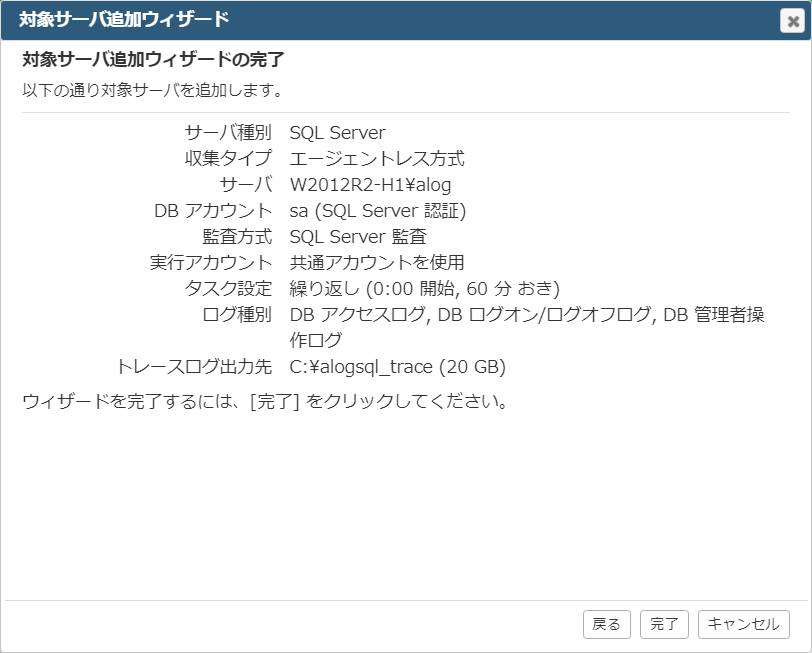

3.2.5. SQL Serverのログ収集設定

SQL Serverを選択した場合は、以下の手順で設定します。

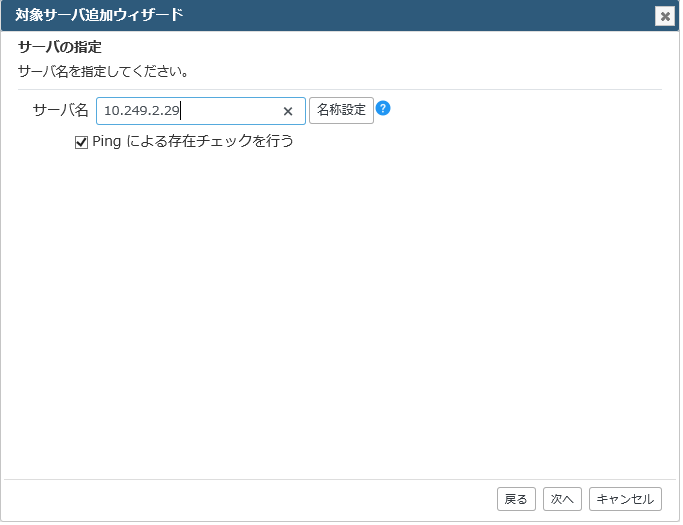

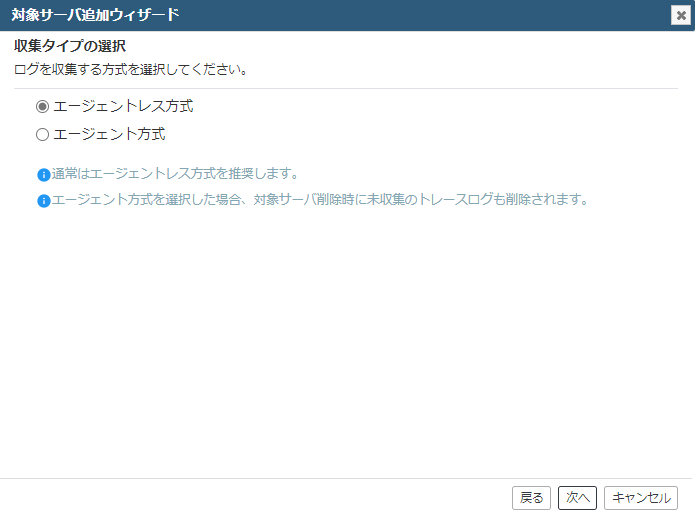

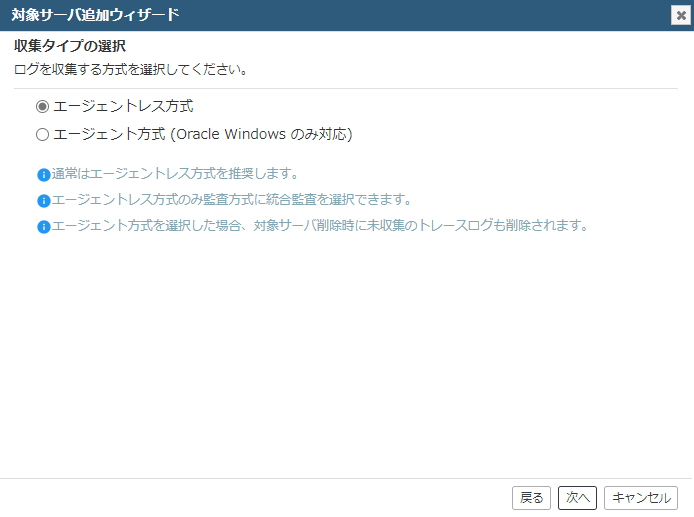

ログの収集方式を選択し、[次へ]ボタンをクリックする

ヒント

エージェント方式で「Windows認証」を選択した場合、SQL Serverのバージョンを設定する選択肢が表示されます。 適切なバージョンを設定してください。

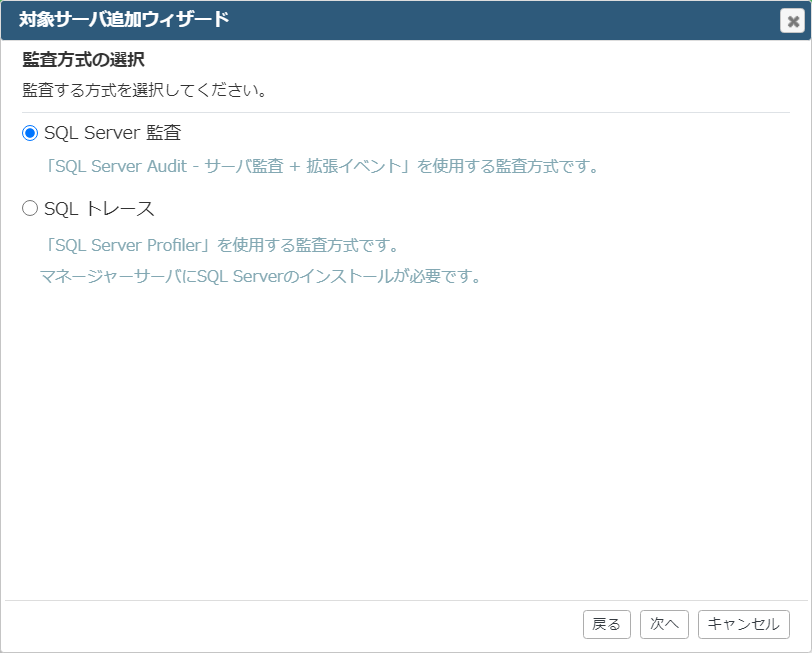

監査方式を選択し、[次へ]ボタンをクリックする

イベントログ収集時の実行ユーザーを指定する

注意

対象サーバにエージェントモジュールが既にインストールされている場合は、同じインストール先フォルダーを指定してください。

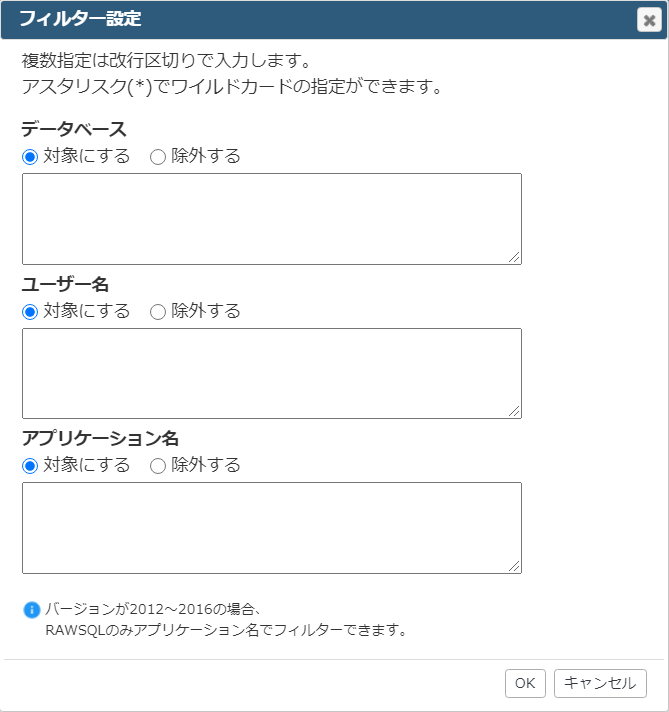

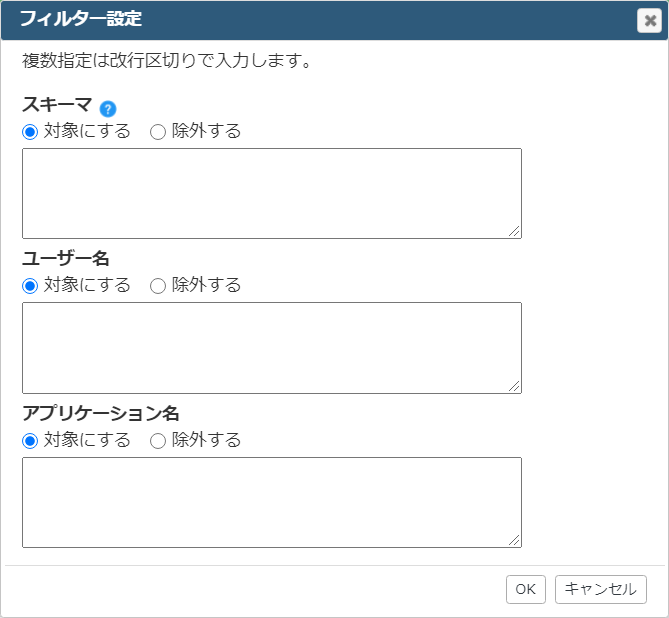

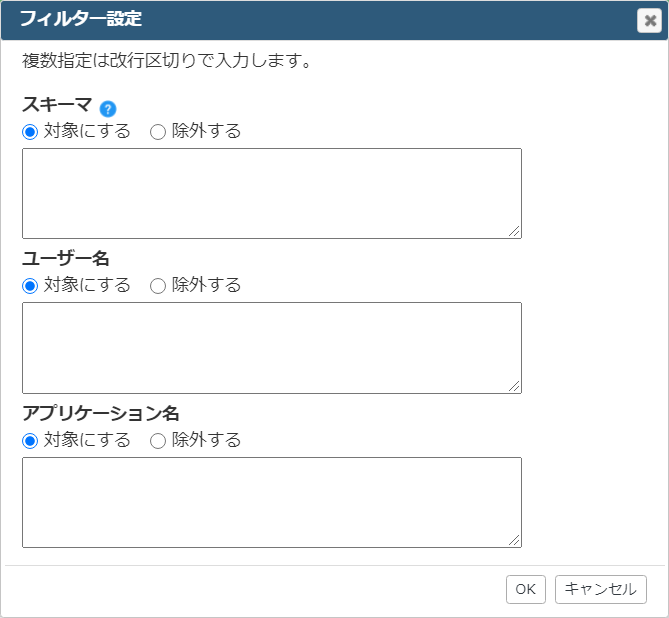

フィルターの設定では、対象または除外とするデータベース、ユーザー名、アプリケーション名を指定し、「OK」ボタンをクリックする

改行することで複数の値の指定が可能

アスタリスク(*)でワイルドカードの指定ができる

※SQL Server 監査を選択した場合、SQL Serverのバージョンにより「アプリケーション名」でのフィルター動作は変わります。ログ種別すべてに対しアプリケーション名でフィルターを実施したい場合、SQL Serverを 2017以降にする必要があります。これはSQL Server2012~2016の出力する監査ログにアプリケーション情報が含まれていないためです。

表 3.1 SQLバージョンとフィルター可能な項目について ログ種別

SQLのバージョン

データベース/ユーザー名のフィルター

アプリケーション名のフィルター

RAWSQLログ

バージョン依存なし

○

○

注意

「ログ種別の選択」画面でRAWSQL以外とRAWSQLにチェックをいれる場合、2つの監査方式を使用します。 その場合、それぞれの監査方式に対して「最大使用サイズ」に設定した値が適用されるため、ディスク使用量は指定した値の倍になります。

[エージェント方式のみ]エージェントからのログの転送先に使用するマネージャーサーバの共有フォルダー名を指定し、「次へ」ボタンをクリックする

設定内容を確認し、 [完了]をクリックする

ヒント

対象サーバ側のリモートUACの影響により対象サーバが追加できない場合があります。これに該当する場合、対象サーバ側でのレジストリ変更で「リモートUACの無効化を有効にする」設定を行うと再起動することなく追加できるようになります。管理者権限でコマンドプロンプトを起動し、以下のコマンドを実行してください。[本ケースの条件] WORKGROUP環境、収集アカウントにadministrator以外のユーザーを設定

>reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

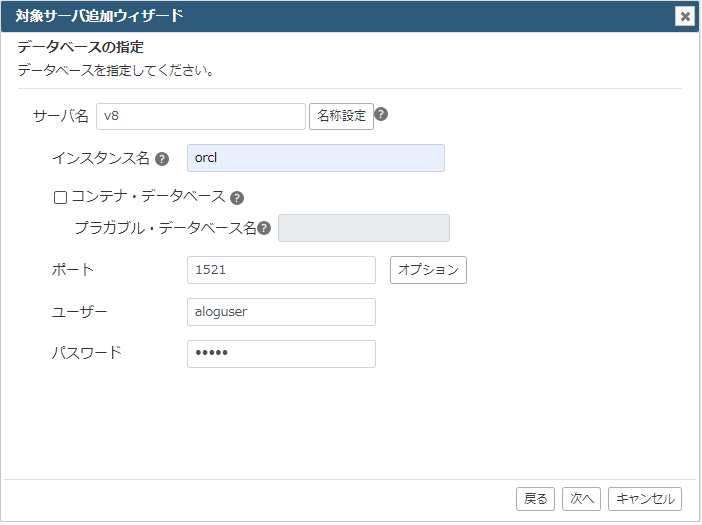

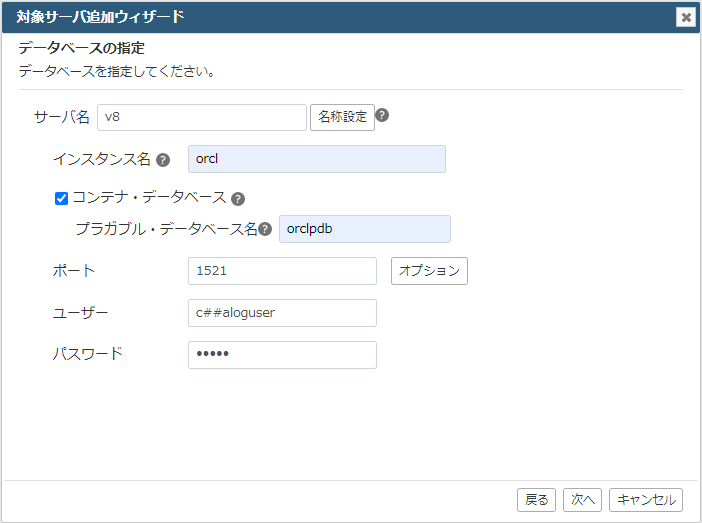

3.2.6. Oracleのログ収集設定 (標準監査-Windows)

注意

対象サーバがプラガブル・データベース(PDB)の場合、必ずコンテナ・データベース(CDB)を登録した後にPDBを登録する必要があります。 詳しくはALogシリーズ サポートセンターまでお問い合わせください。

注意

本手順を実施する前に「Oracleを対象サーバとする場合のみの準備事項 」が完了していることを確認してください。

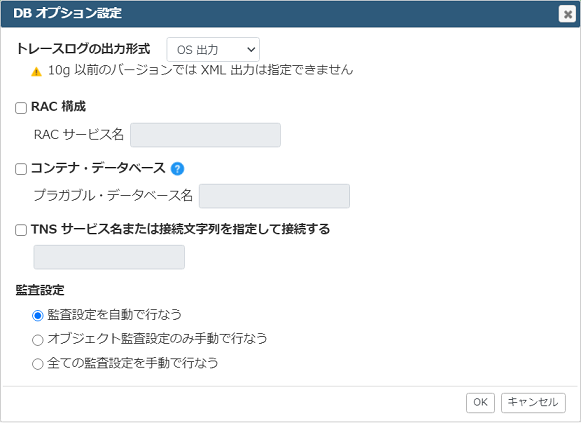

ログの収集方式を選択し、[次へ]ボタンをクリックする

監査方式は「標準監査」を選択

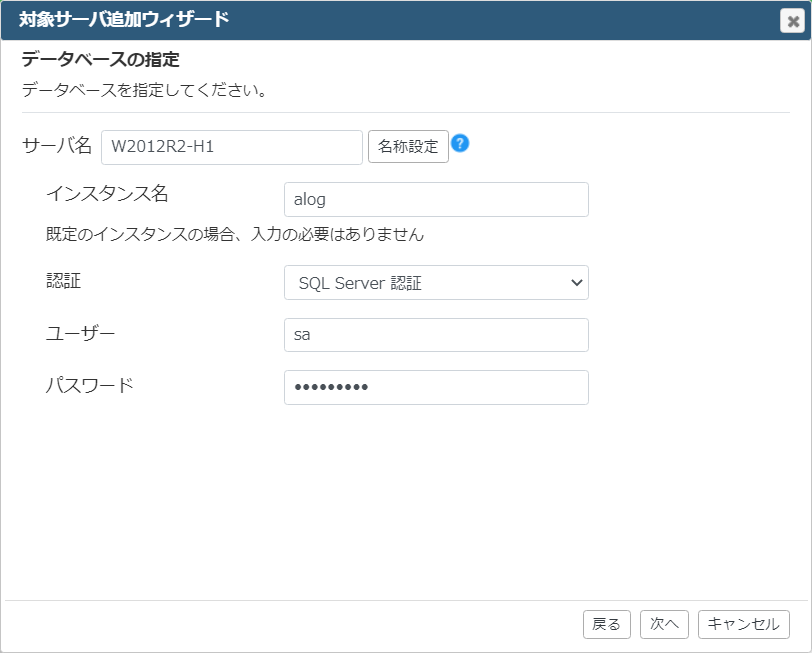

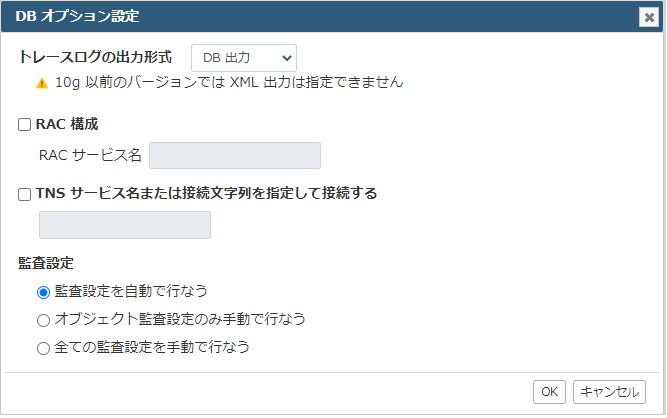

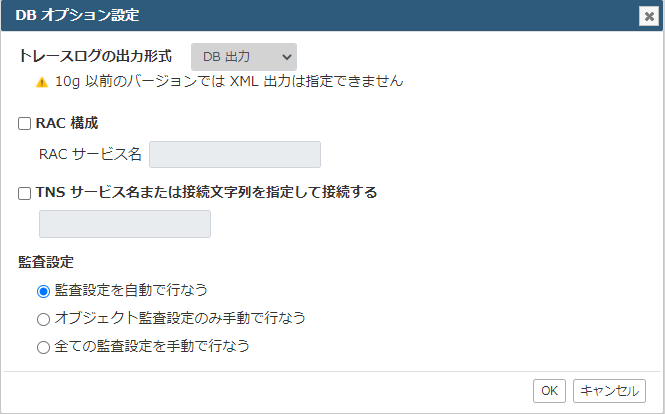

対象サーバとして追加するOracleのサーバ名、インスタンス名、ポート番号、アカウント情報を指定し[次へ]ボタンをクリックする

注意

既に設定されている監査設定を変更したくない場合は[全ての監査を手動で行なう]を選択し、対象サーバ追加後に手動でOracleの監査設定を変更してください。 詳しい設定手順はALogシリーズ サポートセンターまでお問い合わせください。

注意

OSがWindowsの際に「XML出力」を選択するとOracleのパフォーマンスが極端に低下します。 推奨は「OS出力」です。 RAWSQLログを取得するため「XML出力」設定にする必要がある場合は、パフォーマンスについて十分に検証を行ってください。

注意

DB出力を選択した場合、トレースログ出力先はSYSTEM表領域のSYS.AUD$テーブルになります。

ヒント

Oracleの仕様上、[DB出力]や[XML出力]設定の場合でも、Oracleインスタンスの再起動やSYSDBA権限のログオンログなどの一部の情報がイベントログに出力されます。 そのためALogの収集タスクでは[DB出力]や[XML出力]設定の場合にもイベントログを収集しています。

イベントログ収集時の実行ユーザーを指定し、[次へ]ボタンをクリックする

注意

対象サーバにエージェントモジュールが既にインストールされている場合は、同じインストール先フォルダーを指定してください。

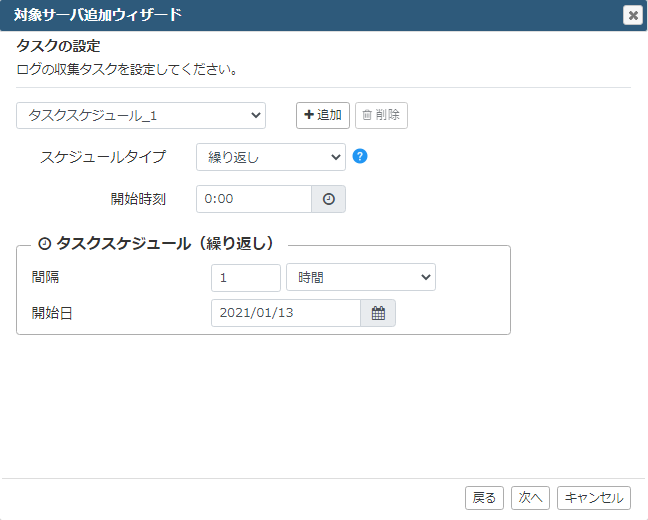

ログの収集周期を設定し、[次へ]ボタンをクリックする

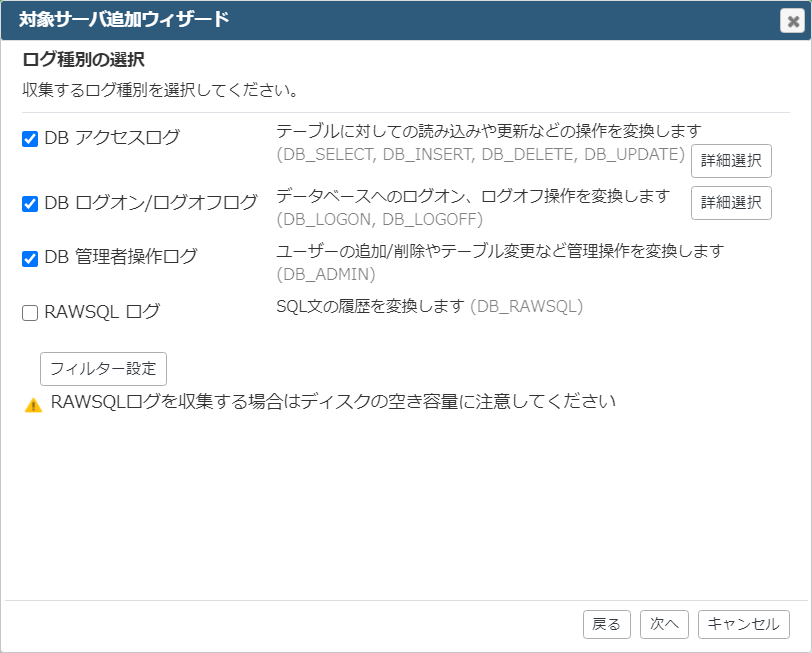

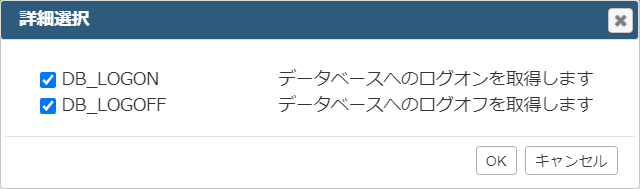

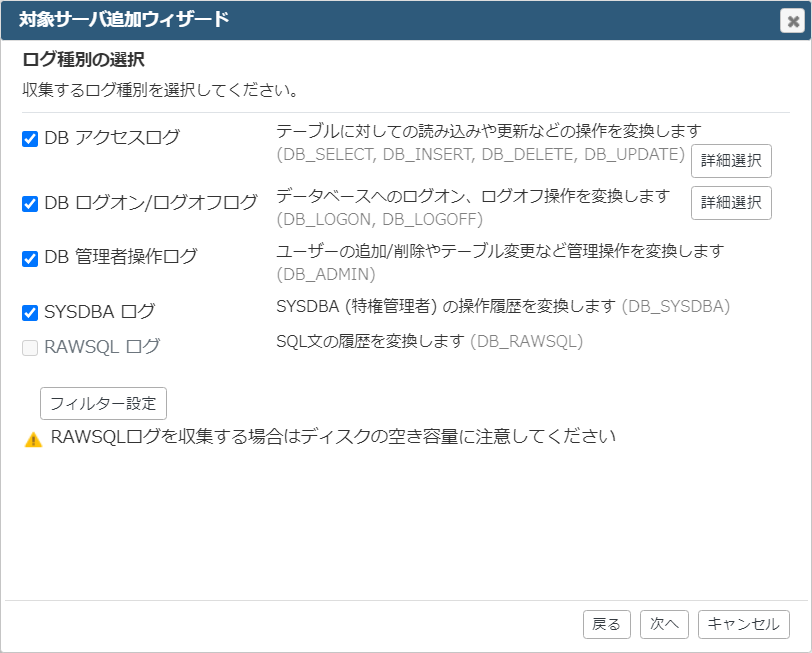

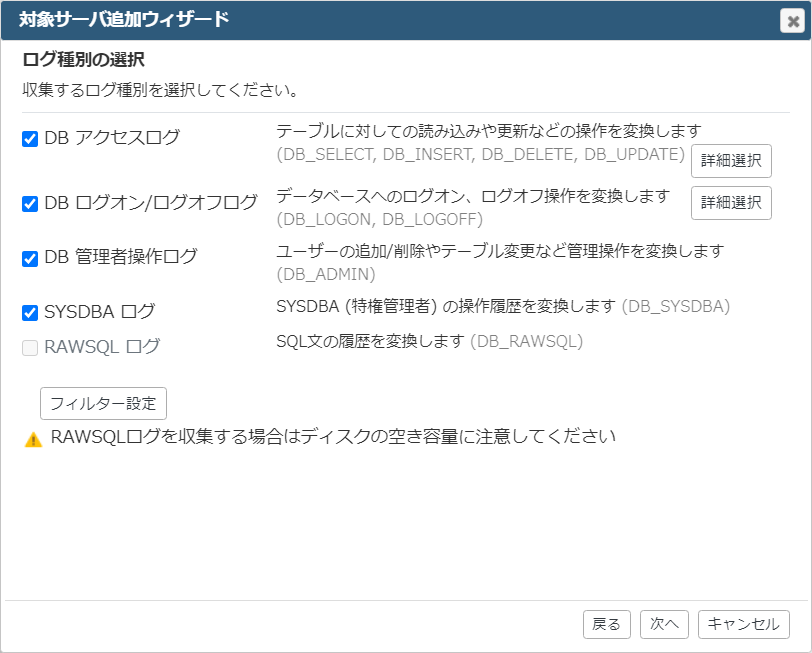

収集したいログ種別にチェックを入れ、[次へ]ボタンをクリックする

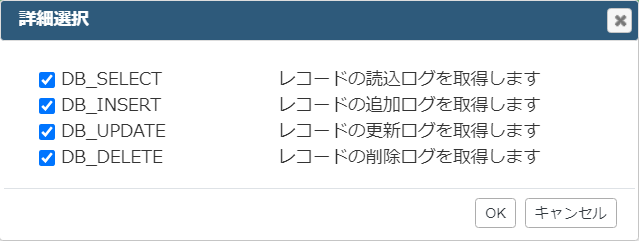

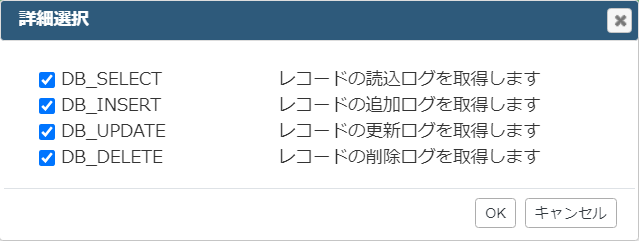

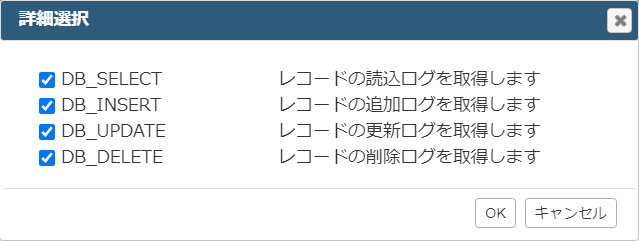

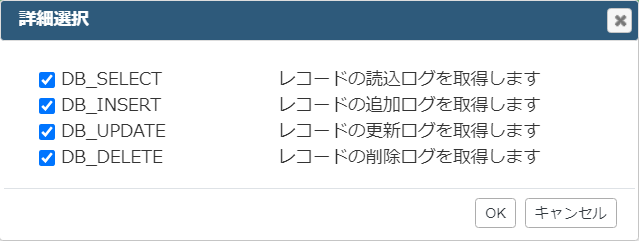

DBアクセスログの詳細選択

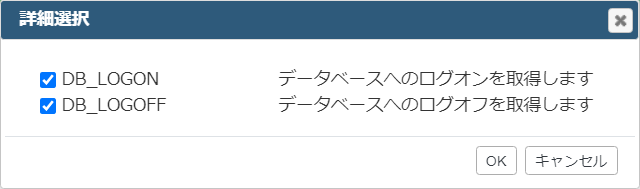

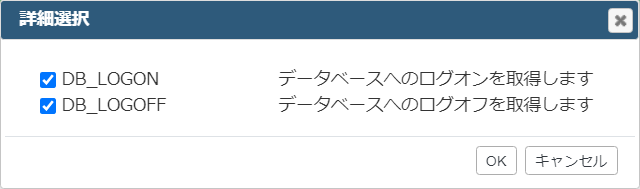

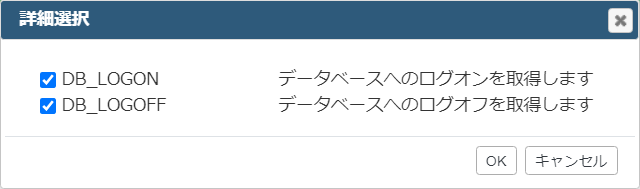

DBログオン/ログオフログの詳細選択

注意

RAWSQLログはDBアクセスログ/DB管理者操作ログのいずれかにチェックが入っている場合のみ出力されます。 RAWSQLログのみチェックを入れた状態では出力されません。

注意

RAWSQLログはトレースログの出力形式が[OS出力]の場合は選択できません。

フィルターの設定では、対象また除外とするスキーマ、ユーザー名、アプリケーション名を指定し、[OK]ボタンをクリックする

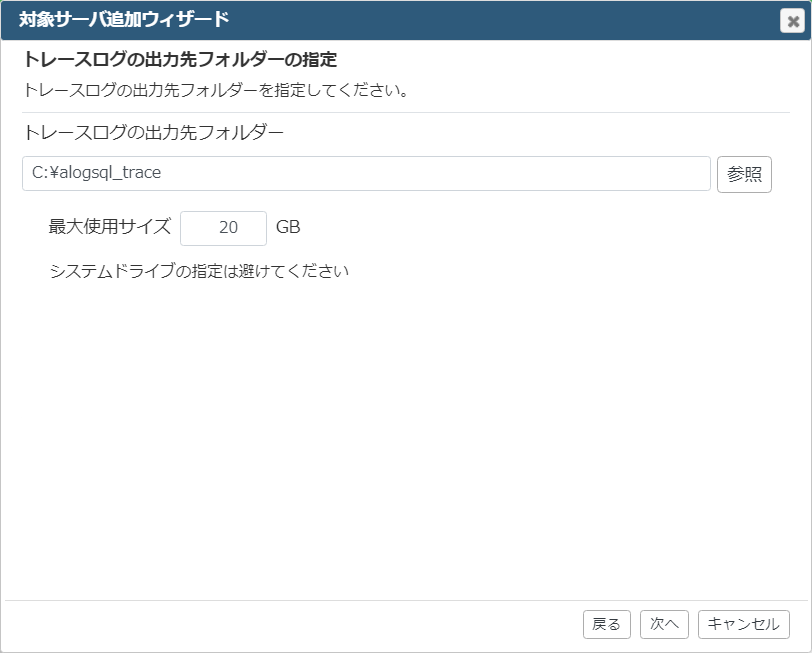

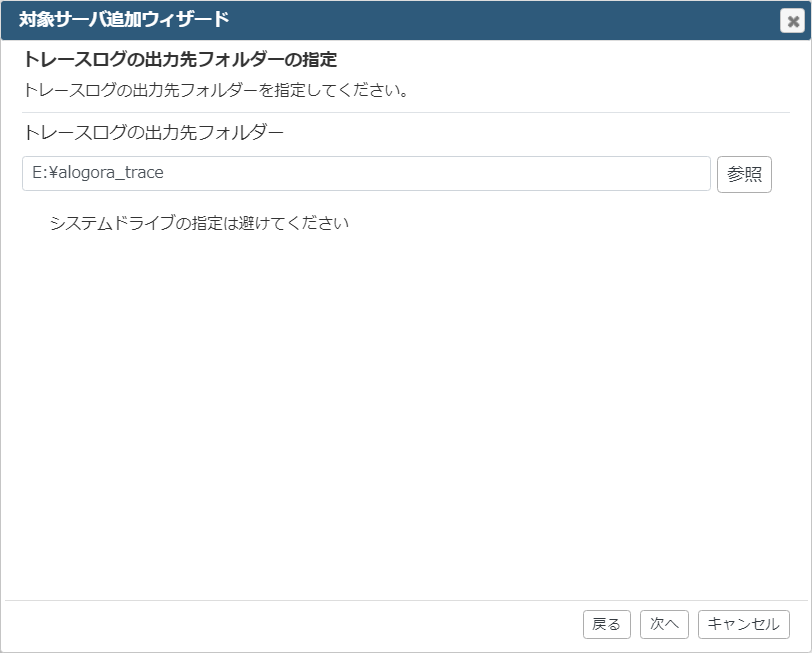

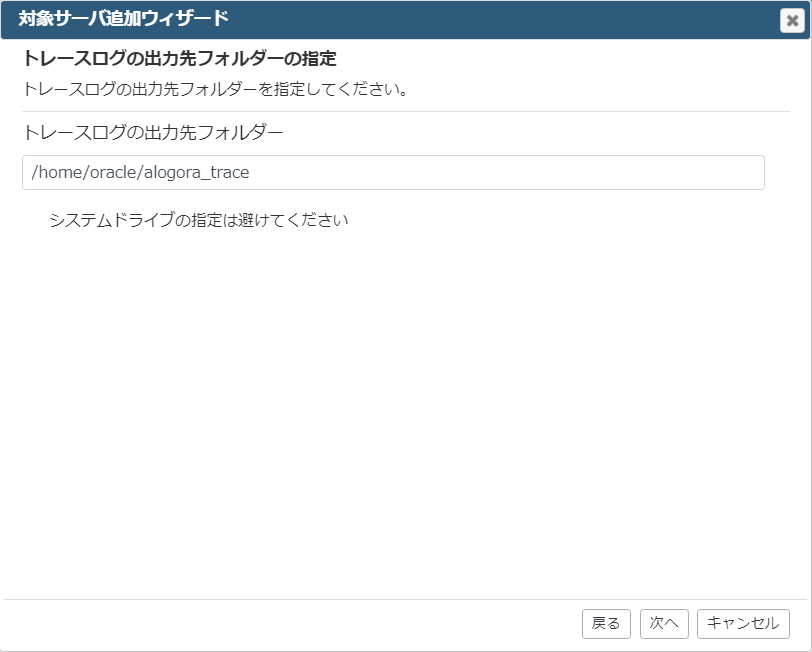

[エージェントレス方式のみ]トレースログの出力先フォルダーを指定し、[次へ]ボタンをクリックする

[出力形式:OS出力を選択した場合のみ] イベントログのOS設定を選択し[次へ]ボタンをクリックする

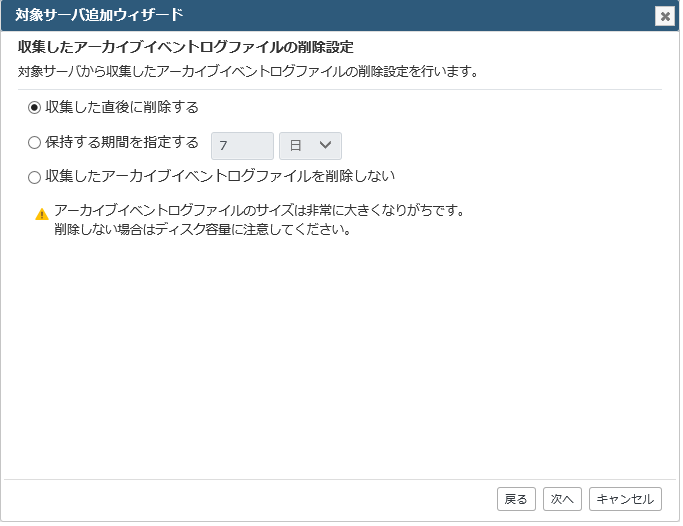

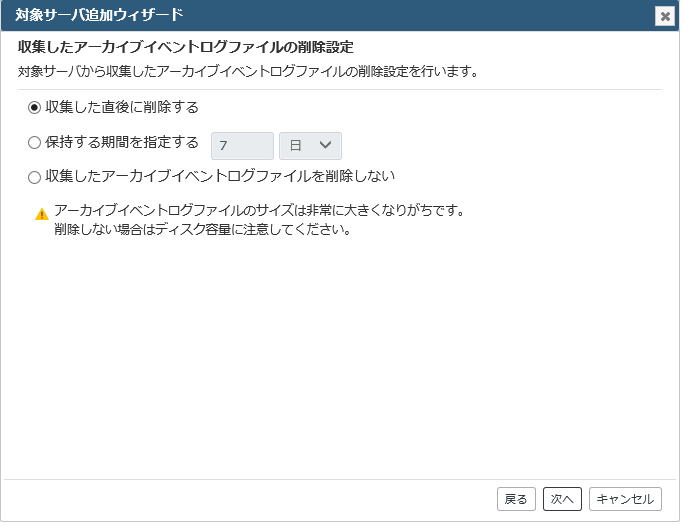

[出力形式:OS出力を選択した場合のみ] 収集したイベントログの削除設定を選択し[次へ]ボタンをクリックする

注意

「同一サーバ上の複数インスタンスをそれぞれ対象サーバとして登録する場合」や「同一サーバをWindowsの対象サーバとして登録しOracleの対象サーバとしても登録する場合」にOS出力でログを取得する場合は、同じイベントログ(アプリケーションログ)からログ取得を行うことになります。 そのため「収集したイベントログの削除設定」の指定によって、イベントログの取得漏れが発生する可能性があります。 複数登録した対象サーバ設定のうち、1サーバのみ「保存する期間を指定する:安全な期間(環境による)」を指定し、他サーバは「収集したアーカイブイベントログファイルを削除しない」設定をする事を推奨します。

ヒント

出力形式が[DB出力][XML出力]の場合は、トレースログを収集後削除します。

[エージェント方式のみ]エージェントからのログの転送先に使用するマネージャーサーバの共有フォルダー名を指定し、「次へ」ボタンをクリックする

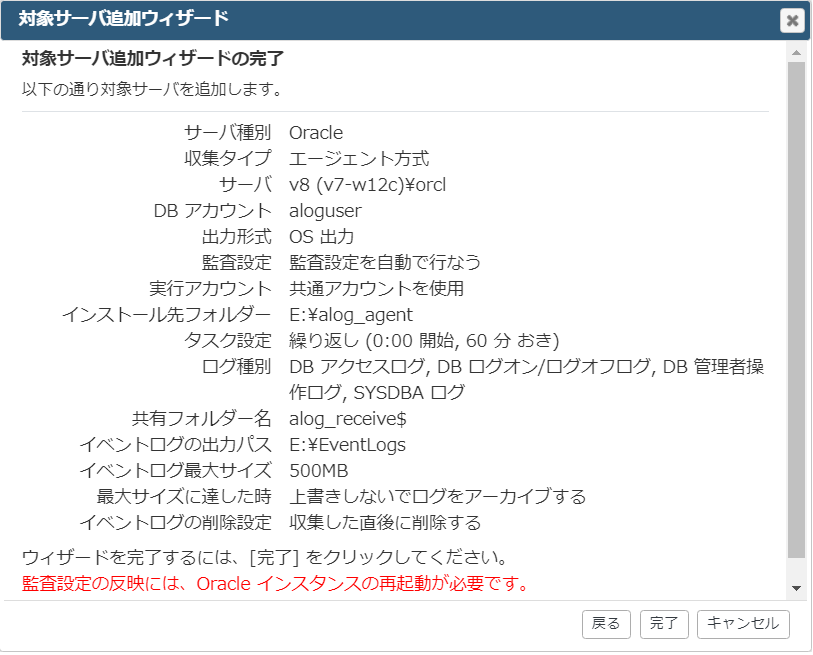

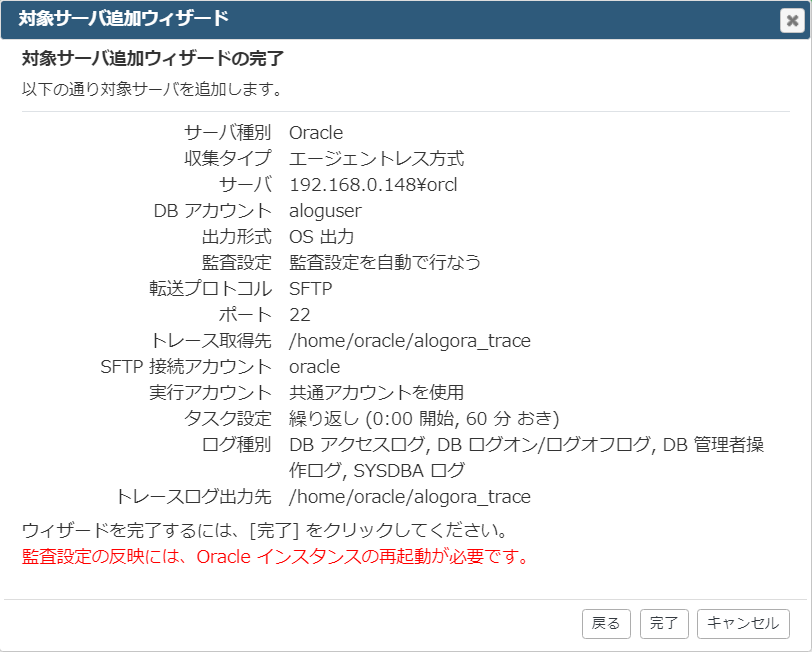

設定内容を確認し、 [完了]をクリックする

監査設定を反映させるため、対象のOracleインスタンスを再起動する

ヒント

対象サーバ側のリモートUACの影響により対象サーバが追加できない場合があります。これに該当する場合、対象サーバ側でのレジストリ変更で「リモートUACの無効化を有効にする」設定を行うと再起動することなく追加できるようになります。管理者権限でコマンドプロンプトを起動し、以下のコマンドを実行してください。[本ケースの条件] WORKGROUP環境、収集アカウントにadministrator以外のユーザーを設定

>reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

3.2.7. Oracleのログ収集設定 (標準監査-Linux)

注意

注意

本手順を実施する前に「Oracleを対象サーバとする場合のみの準備事項 」が完了していることを確認してください。

対象サーバとして追加するOracleのサーバ名、インスタンス名、ポート番号、アカウント情報を指定し[次へ]ボタンをクリックする

ログの収集周期を設定し、[次へ]ボタンをクリックする

DBアクセスログの詳細選択

DBログオン/ログオフログの詳細選択

注意

RAWSQLログはDBアクセスログ/DB管理者操作ログのいずれかにチェックが入っている場合のみ出力されます。 RAWSQLログのみチェックを入れた状態では出力されません。

注意

RAWSQLログはトレースログの出力形式が[OS出力]の場合は選択できません。

フィルターの設定では、対象また除外とするスキーマ、ユーザー名、アプリケーション名を指定し、[OK]ボタンをクリックする

注意

「トレースログの出力先フォルダー」にはOracle起動プロセスのアカウントでアクセスできるディレクトリを指定してください。 上記のアカウントでアクセス出来ないディレクトリを指定した場合、監査設定に失敗し、Oracleの再起動ができなくなる可能性があります。

ヒント

本画面で指定した「トレースログの出力先フォルダー」配下に[インスタンス名]のディレクトリを自動で作成し、ログを出力します。

ヒント

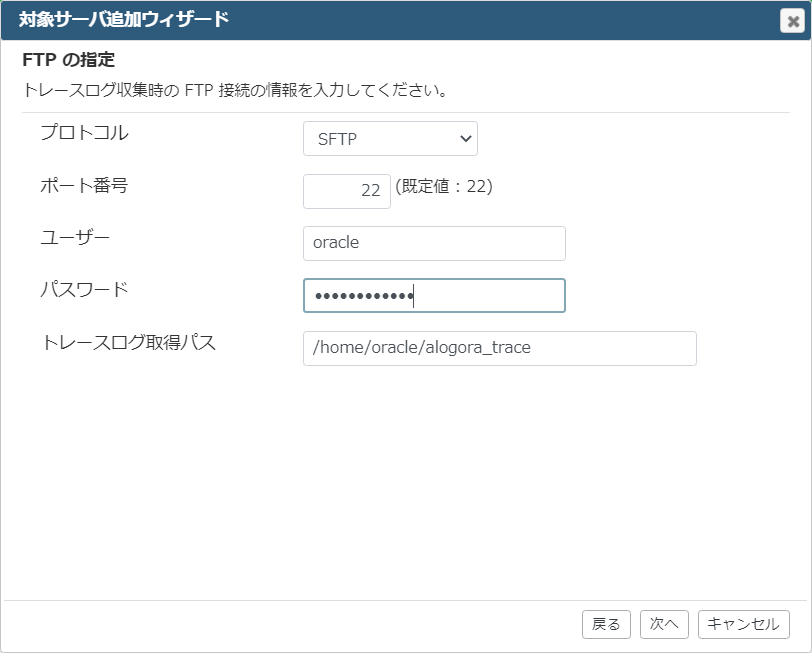

「ユーザー」「パスワード」には、「●対象サーバのFTP/SFTP サーバの設定 (対象サーバのOSがLinuxの場合)」で準備したアカウントを指定してください。

ヒント

「トレースログ取得パス」には、前手順「トレースログの出力先フォルダーの指定」画面で指定したディレクトリを指定してください。以下に「トレースログの出力先フォルダー」を「/home/oracle/alogora_trace」とする場合を例に示します。<ルートディレクトリから指定する場合>「/home/oracle/alogora_trace」※FTPアカウントのホームディレクトリを意識する必要はありません。<ホームディレクトリから指定する場合>FTPアカウントのホームディレクトリが「/home/oracle」であった場合 「alogora_trace」FTPアカウントのホームディレクトリが「/home」であった場合 「oracle/alogora_trace」※ホームディレクトリから指定する場合は、先頭に「/」を入力しないでください。

設定内容を確認し、 [完了]をクリックする

監査設定を反映させるため、対象のOracleインスタンスを再起動する

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

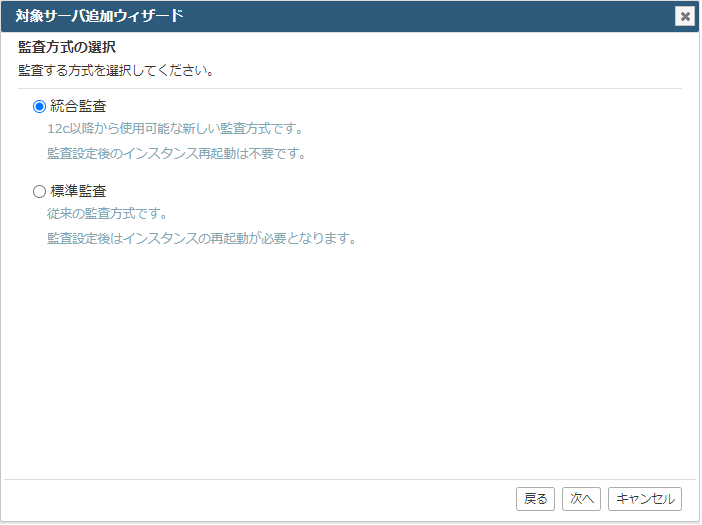

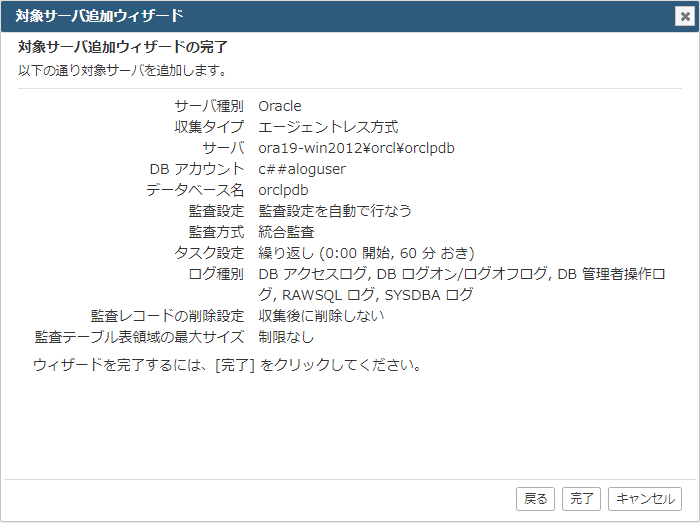

3.2.8. Oracleのログ収集設定(統合監査)

注意

本手順を実施する前に「Oracleを対象サーバとする場合のみの準備事項 」が完了していることを確認してください。

ログの収集方式を選択し、[次へ]ボタンをクリックする

注意

監査方式に「統合監査」を選択したい場合、エージェントレス方式を選択します。

監査方式は「統合監査」を選択し、[次へ]ボタンをクリックする

ログの収集周期を設定し、[次へ]ボタンをクリックする

DBアクセスログの詳細選択

DBログオン/ログオフログの詳細選択

フィルターの設定では、対象また除外とするスキーマ、ユーザー名、アプリケーション名を指定し、[OK]ボタンをクリックする

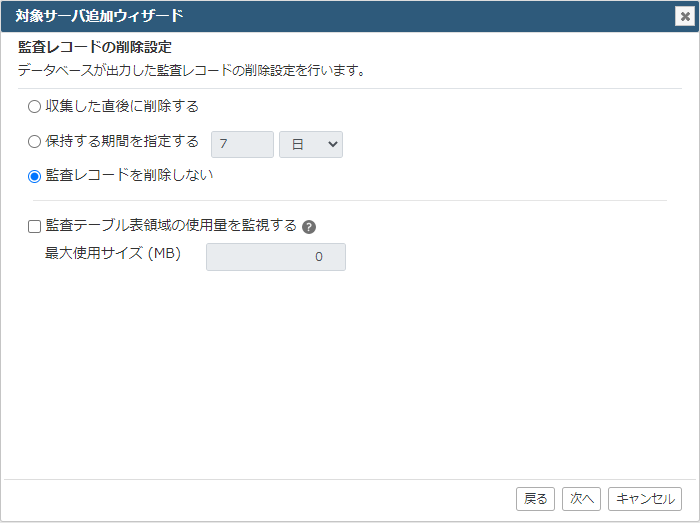

注意

Oracleのデフォルト設定では、監査レコードは、SYSAUX表領域にあるテーブルに出力されます。他のタスクに影響がでないように保存期間を設定するか使用量を監視するなどして表領域の使用量には注意してください。

設定内容を確認し、 [完了]をクリックする

完了画面に「Oracleインスタンスの再起動が必要です。」と表示された場合は対象のOracleインスタンスを再起動する

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

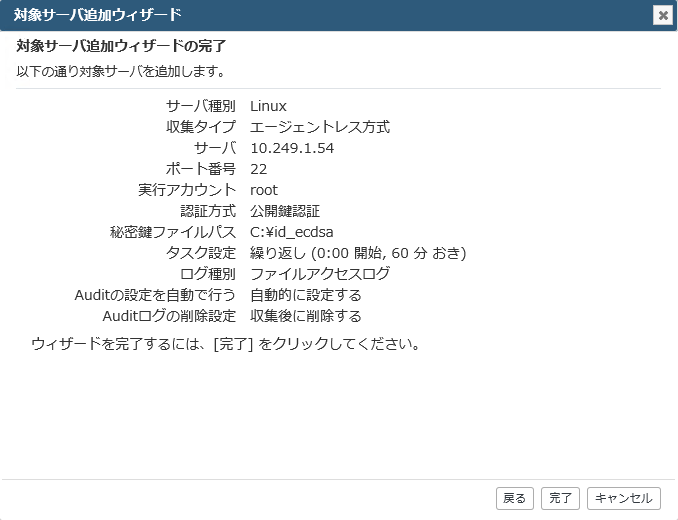

3.2.9. Linuxのログ収集設定

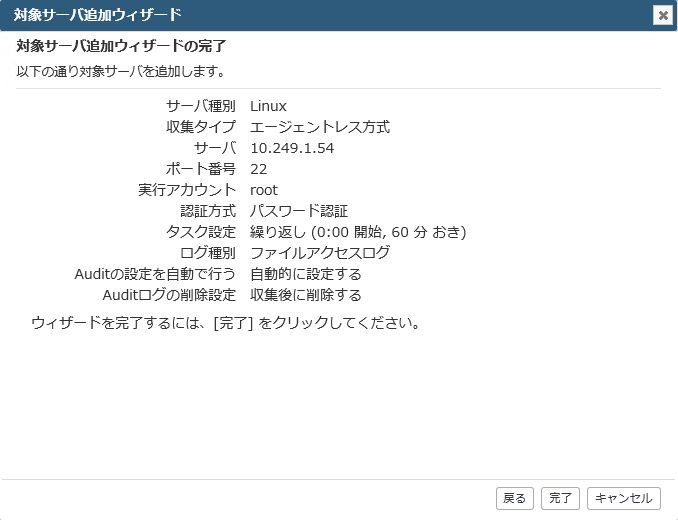

Linuxを選択した場合は、以下の手順で設定します。

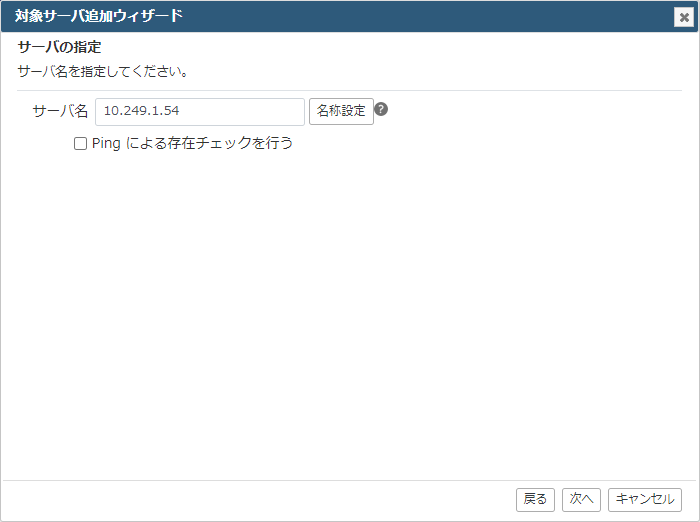

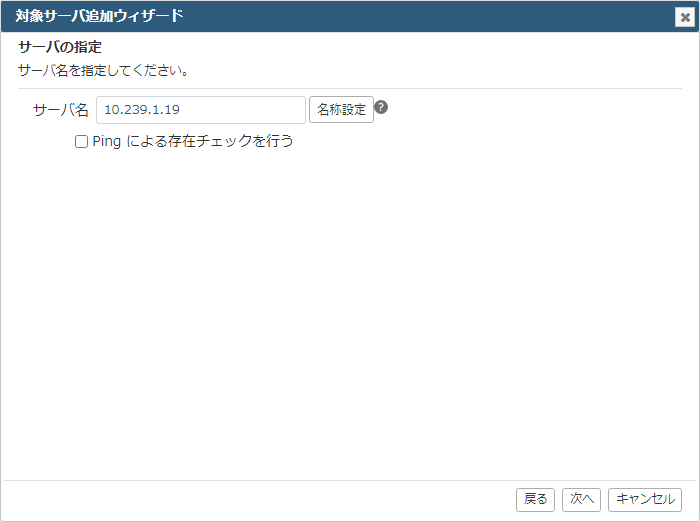

対象サーバのサーバ名を指定し、[次へ]ボタンをクリックする

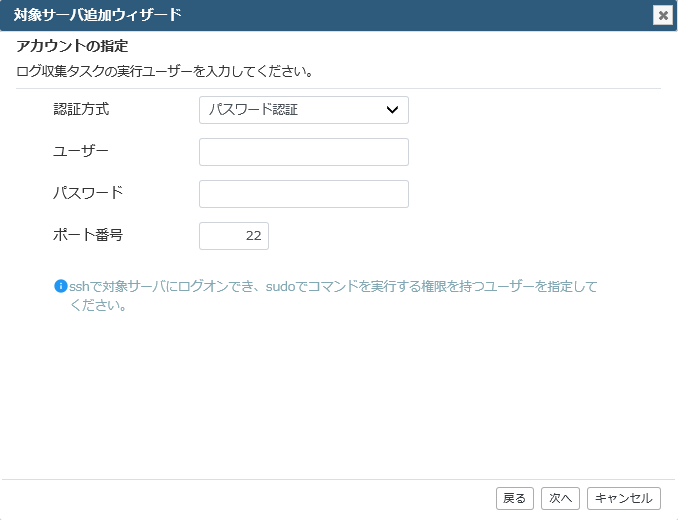

ログ収集タスクを実行するためのLinuxアカウントを入力し、[次へ]ボタンをクリックする

認証方式は「パスワード認証」と「公開鍵認証」が選択できるSSH接続時のポートを初期値から変更している場合はここで変更する

パスワード認証

公開鍵認証

認証方式

説明

パスワード認証

Linuxアカウントのパスワードを入力する

公開鍵認証

ヒント

公開鍵で認証する場合はあらかじめ対象サーバに公開鍵を設定してください。

ログの収集周期を設定し、[次へ]ボタンをクリックする

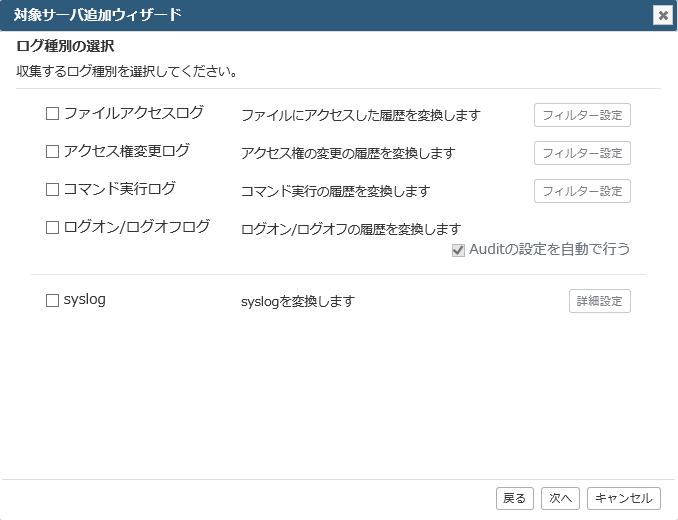

収集したいログ種別を選択する

Auditログから収集する[ファイルアクセスログ][アクセス権変更ログ][コマンド実行ログ][ログオン/ログオフログ]を選択の際、[Auditの設定を自動で行う]にチェックをつけた場合は、[フィルター設定]を確認し、必要に応じて設定を追加/変更する。最後に[OK]ボタンをクリックする

表 3.2 フィルターの種類と説明について フィルター

説明

除外フィルター

対象フィルター

ユーザー

ユーザー名かユーザーIDを指定する。su/sudoを行った場合に対して、操作したときのユーザーで除外/対象フィルターを設定したい場合に使用する

○

○

Auditユーザー

ユーザー名かユーザーIDを指定する。su/sudoを行った場合、最初にログオンした時のユーザーで除外/対象フィルターを設定したい場合に使用する

○

○

ディレクトリ

ディレクトリの絶対パスを指定する。サブディレクトリも除外/対象となる

○

○

ファイルパス

ファイルの絶対パスを指定する。ディレクトリも指定できますが、その場合サブディレクトリは除外/対象とならない

○

○

プロセスID

プロセスIDを指定する

○

×

親プロセスID

親プロセスIDを指定する

○

×

実行可能ファイル名

ファイルアクセスなどを発生させたプログラム名をフルパスで指定する。Auditが2.5未満(RHEL7.2以前)の場合はAudit側の仕様でプログラム名を直接指定できないため、ALog側でプログラム名をプロセスIDに変換したうえで設定する。収集タスクの実行タイミングで都度プロセスIDを計算して設定し直すため、タスク間の間に実行されたプログラムなどは除外しきれない場合がある

○

×

ヒント

「Auditの設定を自動で行う」はチェックをつけておくことを推奨します。 これにより監査設定やフィルター設定をWebコンソールから指定でき、ALog側でLinuxの設定に反映させることができます。 自動設定の場合、以前の設定はALogによってコメントアウトされ無効になります。

注意

「Auditの設定を自動で行う」にチェックをつけた場合、初期状態であらかじめフィルターを設定しているため設定内容を確認してください。 Linuxはフィルターを設定しないと大量のログ出力が発生し、対象サーバに負荷がかかります。

ヒント

初期状態除外フィルターの設定について解説します。- Auditユーザー「4294967295」は「-1」を意味し、ユーザーのログオンが行われていない操作を除外します。デーモン関連の操作を除外するために設定しています。- 親プロセスID「2以下」は、システムの立ち上げにかかわるプロセスを意味し、ここから直接作られたプロセスを除外します。システム関連のデーモンによるプロセスを除外するために設定しています。- ユーザーID「1~99」は、システムユーザーを意味し、システムユーザーによる操作を除外します。- sambaのauditログに出力されているファイルアクセス操作を取得したい場合、Auditユーザー「4294967295」の除外設定を解除する必要があります。注意

フィルターの入力欄に「!=」、「<=」、「>=」、「&=」という文字列を指定すると、Linux側のフィルターに適切に設定されません。 (「!」、「=」、「<」、「>」、「&」が単独で使用されている場合は問題ありません) 入力欄には上記文字列の組み合わせを含まないファイルパスやユーザーを設定してください。

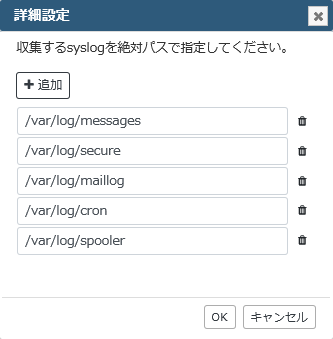

[syslog] にチェックをつけた場合は[詳細設定]を開いて取得したいsyslogを確認し、必要に応じて設定を追加/変更する。最後に[OK]ボタンをクリックする。設定が完了したら「ログ種別の選択」画面で[次へ]ボタンをクリックする

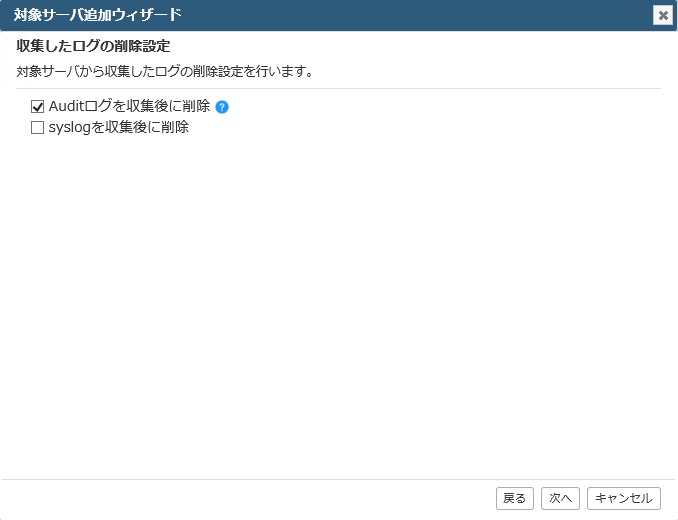

収集したログをLinuxサーバ上から削除するか選択し、[次へ]ボタンをクリックする

設定内容を確認し、[完了]をクリックする

パスワード認証

公開鍵認証

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

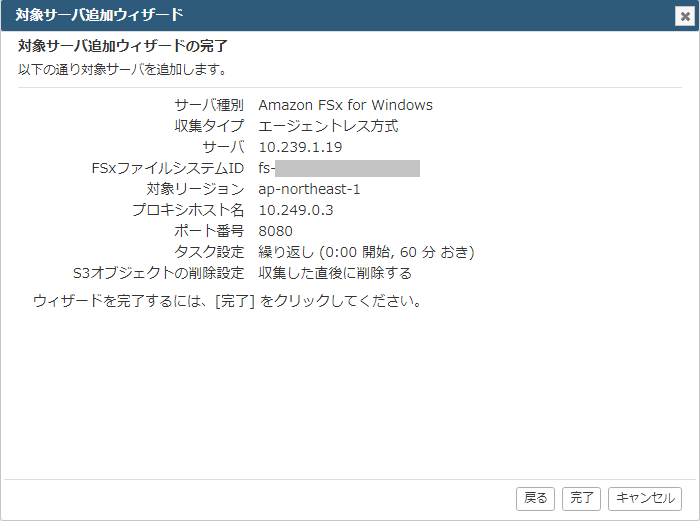

3.2.10. Amazon FSx for Windows File Serverのログ収集設定

Amazon FSx for Windows File Serverを選択した場合は、以下の手順で設定します。

追加するFSxのサーバに対して、事前に監査設定を行う

手順については、「監査設定を手動で行う(Amazon FSx for Windows File Server)」を参照

対象サーバのサーバ名を指定し、[次へ]ボタンをクリックする

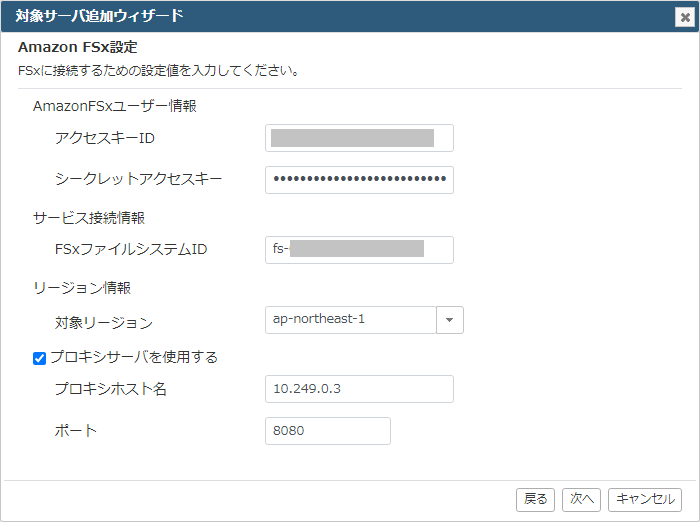

Amazon FSxの各情報を指定し、[次へ]ボタンをクリックする

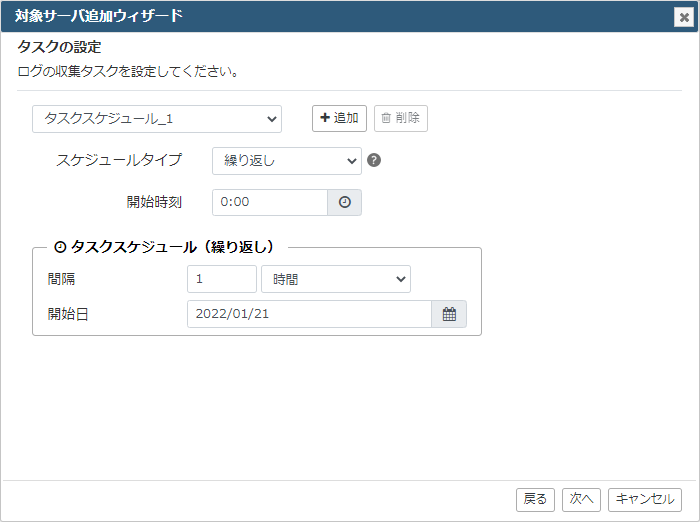

ログの収集周期を設定し、[次へ]ボタンをクリックする

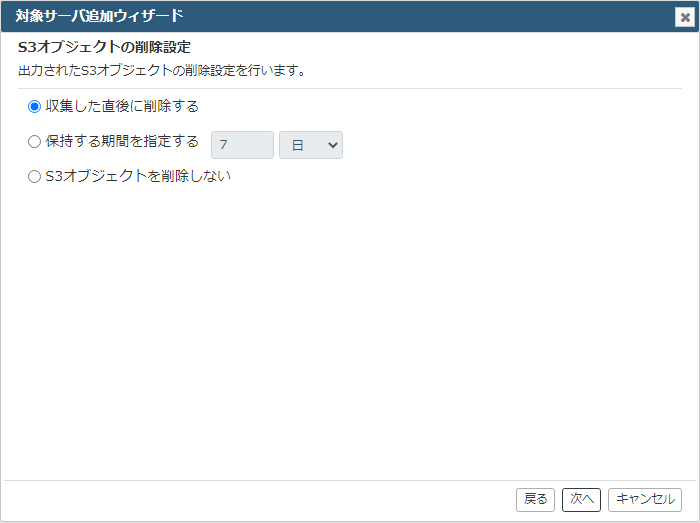

収集したイベントログ(S3オブジェクト)の削除設定を選択し[次へ]ボタンをクリックする

フォルダーの監査設定を実施し[次へ]ボタンをクリックする

ヒント

別途手動でフォルダーの監査設定を行う場合は、フォルダーの監査設定を行わずに[次へ]ボタンをクリックしてください。手順については、「フォルダーの監査設定(Windows Server)」を参照してください。

<フォルダーの監査設定をWebコンソールから行う場合>

1. 監査設定を行うアカウントを指定して「フォルダーの監査設定」ボタンをクリック 2. 監査対象とするフォルダーを選択する 3. 監査対象とするアカウント名を入力し、[追加]ボタンをクリック 4. [適用]ボタンをクリック注意

[削除]の場合も最後に[適用]ボタンをクリックしてください。[適用」ボタンをクリックしたタイミングで、実際の追加/削除処理を開始します。注意

監査対象とするフォルダー配下のファイルやフォルダー数が多い場合、完了までに時間がかかります。

設定内容を確認し、[完了]をクリックする

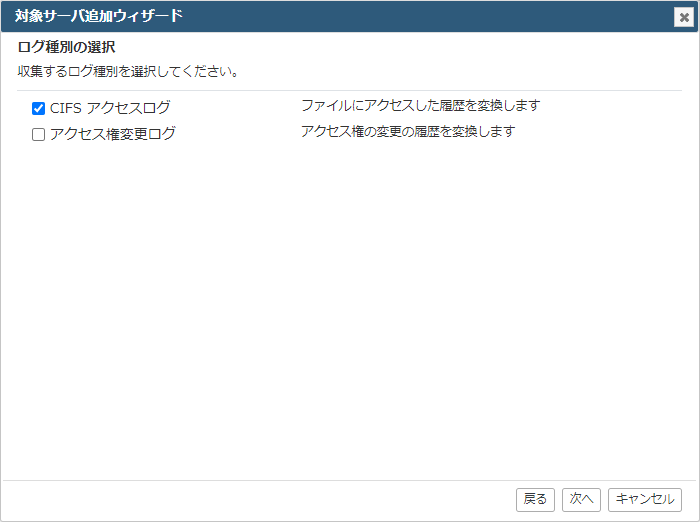

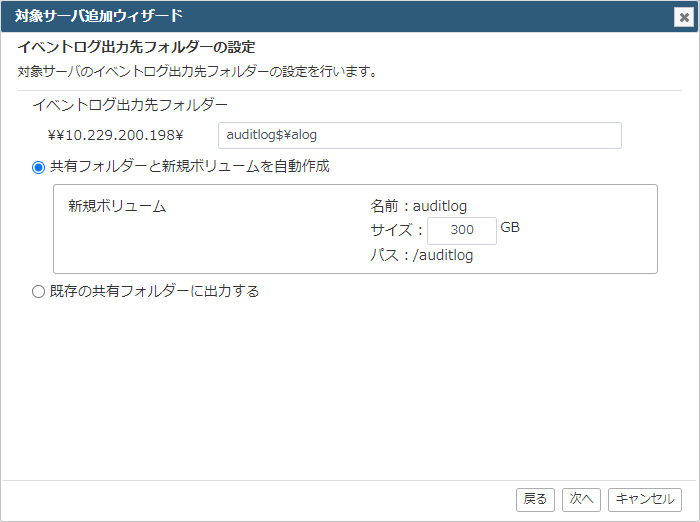

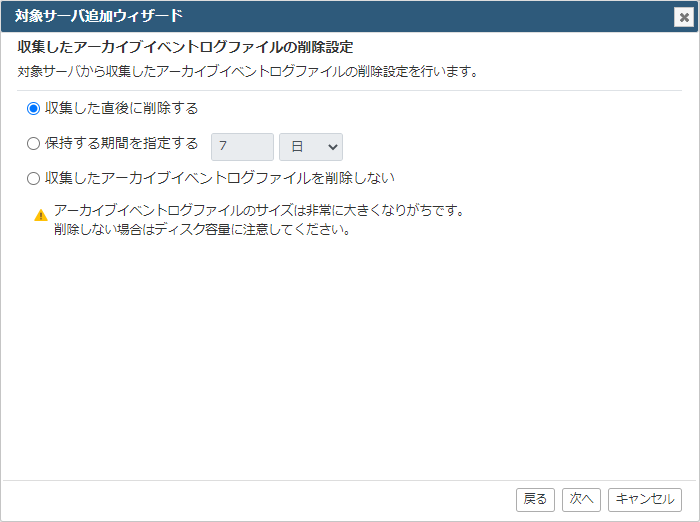

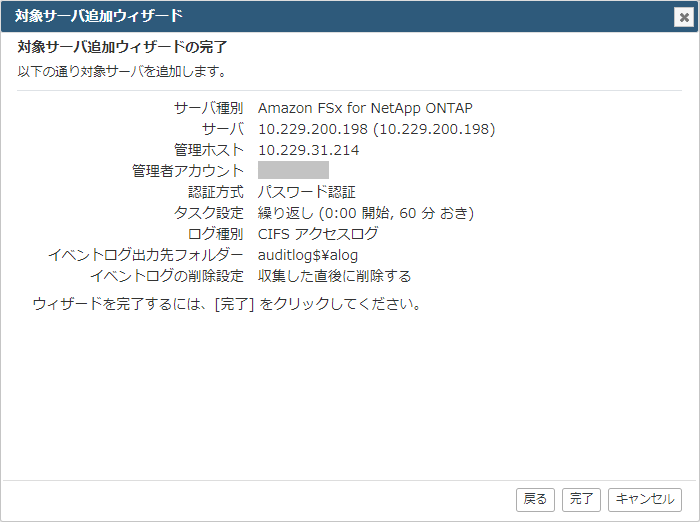

3.2.11. Amazon FSx for NetApp ONTAPのログ収集設定

Amazon FSx for NetApp ONTAPを選択した場合は、以下の手順で設定します。

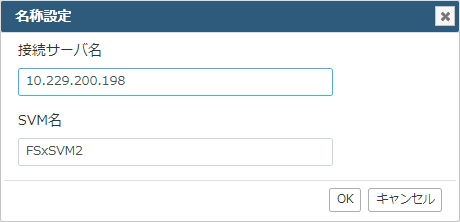

サーバの指定を行い[次へ]ボタンをクリックする

イベントログ収集時の実行アカウント、管理ホストの管理者アカウントを指定し、[次へ]ボタンをクリックする

2-1. イベントログ収集時の実行アカウントの指定

ALogのインストール時に指定した管理者アカウント(共通アカウント)と、イベントログ収集用アカウントが同じ場合は[共通アカウントを使用する]を選択する異なる場合は[任意指定]を選択してユーザー名とパスワードを入力する2-2. 管理ホストの管理者アカウントを指定する

[管理ホストの管理者アカウント]では、ファイルシステムの管理エンドポイントの admin 権限を持つユーザーを指定する認証方式は「パスワード認証」と「公開鍵認証」が選択できるポート番号は管理ホストのSSHのポート番号を指定する

認証方式

説明

パスワード認証

ファイルシステムの管理エンドポイントに登録されたユーザーのパスワードを入力する

公開鍵認証

パスワード認証

公開鍵認証

ヒント

公開鍵で認証する場合はあらかじめ対象サーバに公開鍵を設定してください。

注意

新規ボリュームのサイズを変更することができますが、イベントログの出力先になりますので、イベントログ出力量を算出し、トラブルが発生しても数日はディスク容量が不足しない程度のサイズにしてください。 ALogでは収集タスク実行時にディスク容量不足を検知すると、NetAppに対し監査停止を行います。

ヒント

「イベントログ出力先フォルダー」に既存の共有フォルダーを指定して「共有フォルダーと新規ボリュームを自動作成」を選択した場合は、新規ボリュームは作成せず、既存の共有フォルダーを使用します。

手動で監査ポリシーの設定を行う場合は、既存のNetAppの手順と同様のため「CIFS監査ポリシーの設定(NetApp)」を参照

フォルダーの監査設定を実施し、[次へ]ボタンをクリックする

別途手動でフォルダーの監査設定を行う場合は、この画面はスキップ可能手順については、既存のNetAppの手順と同様のため「フォルダーの監査オプションの設定(NetApp)」を参照

<フォルダーの監査設定をWebコンソールから行う場合>

注意

[削除]の場合も最後に[適用]ボタンをクリックしてください。 [適用」ボタンをクリックしたタイミングで、実際の追加/削除処理を開始します。

注意

監査対象とするフォルダー配下のファイルやフォルダー数が多い場合、完了までに時間がかかります。

注意

以下のフォルダーの操作、およびテンポラリファイルやシステムファイルに対する操作は変換内部で除外対象としています。

\˜$*.xls / \˜$*.xlsx / \˜$*.doc / \˜$*.docx / \˜$*.ppt / \˜$*.pptx / .tmp

Thumbs.db / desktop.ini / .DS_Store

ヒント

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「ウィルススキャン/バックアップ等のログを除外するには」に記載された手順により、対処することが可能です。

対象サーバ追加が完了したら ログ収集の動作確認 を行います。

3.3. 監査設定を手動で行う(製品別)

本章では対象サーバの追加にあたり、事前または、事後に必要となる監査設定の手順について説明します。

3.3.1. Windows Serverの場合

3.3.1.1. ファイルアクセスログ

3.3.1.1.1. Step1. 監査ポリシーの設定

注意

3.3.1.1.1.1. ファイルアクセスログ:監査ポリシーを簡易設定する

3.3.1.1.1.2. ファイルアクセスログ:監査ポリシーを詳細設定する

管理者権限をもつアカウントでログオンする

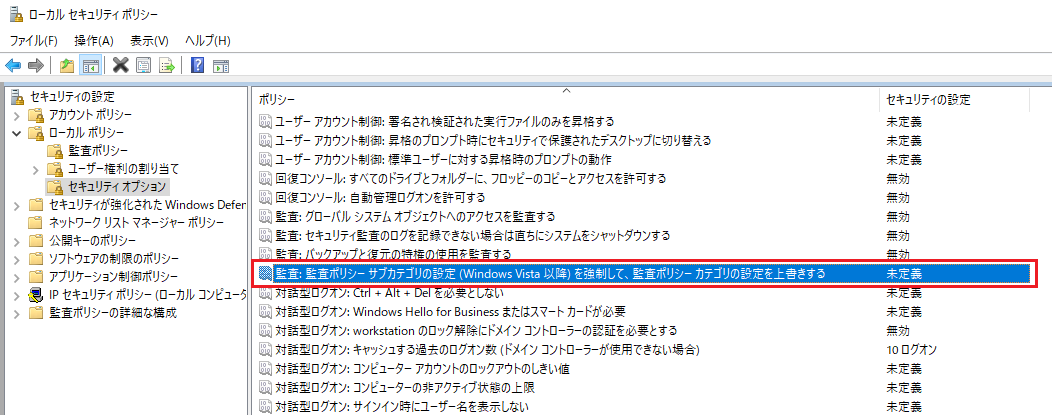

スタートメニューの[Windows 管理ツール]から[ローカル セキュリティ ポリシー]をダブルクリックする

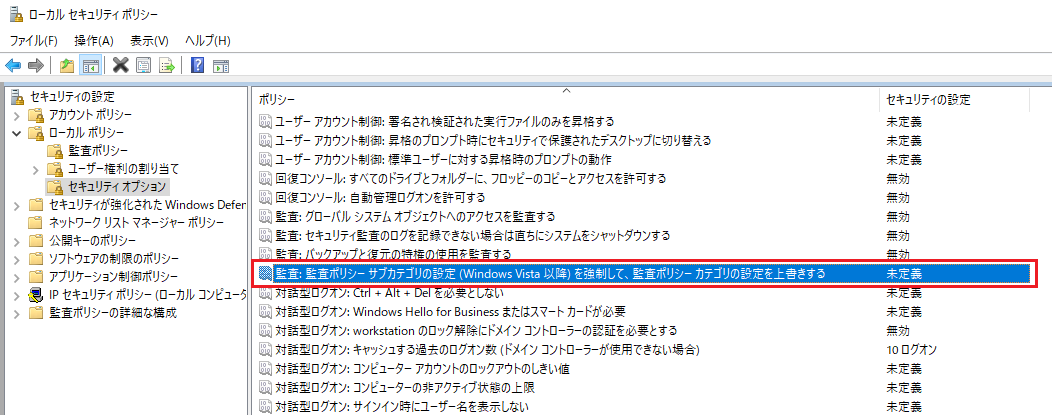

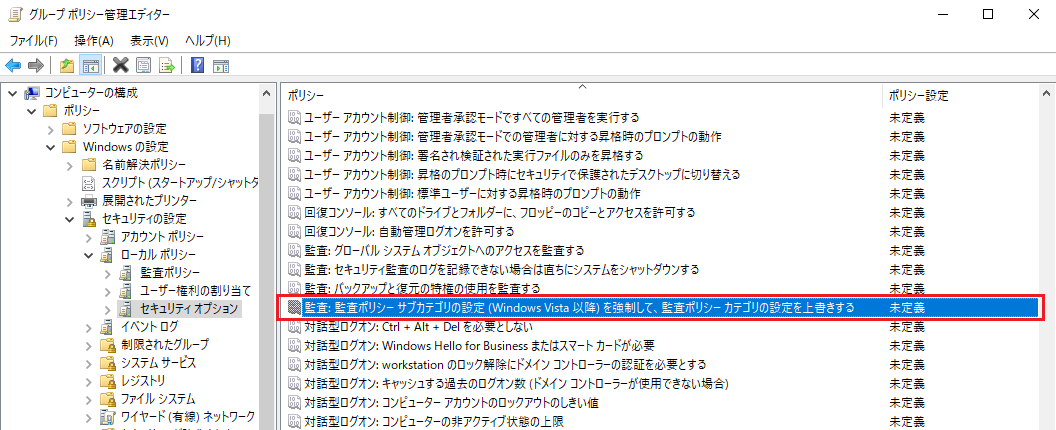

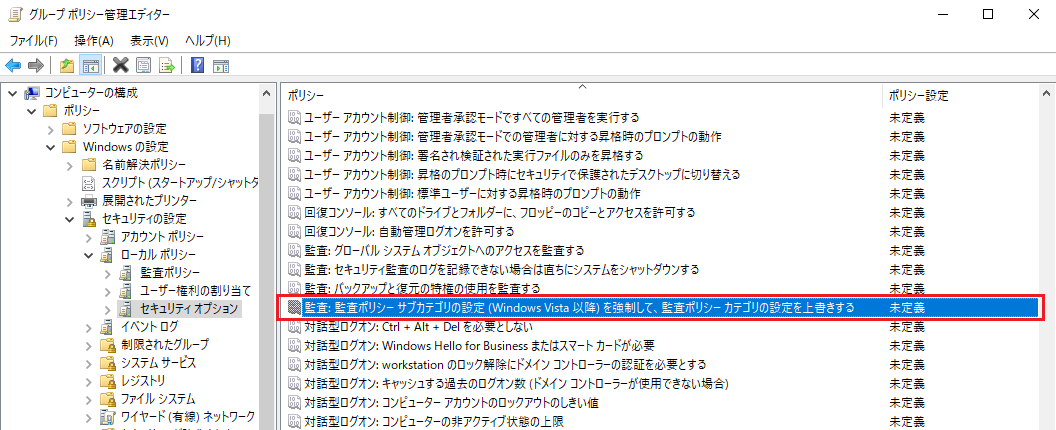

[ローカルセキュリティポリシー]画面が開くので[セキュリティの設定]、[ローカルポリシー] 、[セキュリティオプション]と展開し、[監査: 監査ポリシー サブカテゴリの設定 (Windows Vista 以降) を強制して、監査ポリシー カテゴリの設定を上書きする]を開く

[有効]にチェックを入れて、「OK」ボタンをクリックする

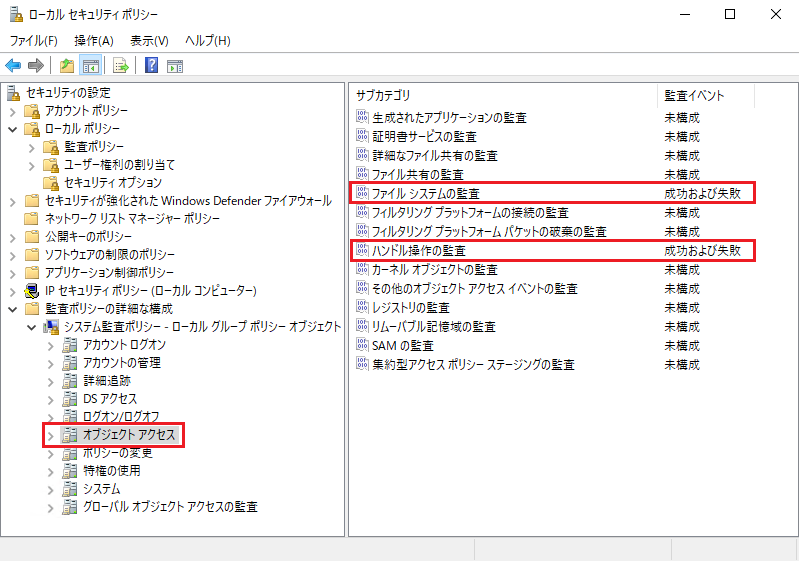

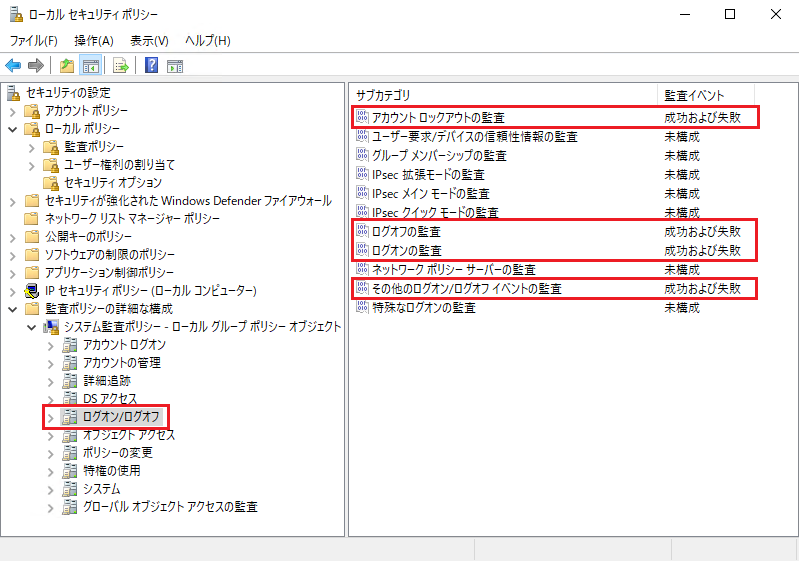

[ローカルセキュリティポリシー]画面が開くので[セキュリティの設定]、[監査ポリシーの詳細な構成]と展開し、[システム監査ポリシー-ローカルグループポリシーオブジェクト]をクリックする

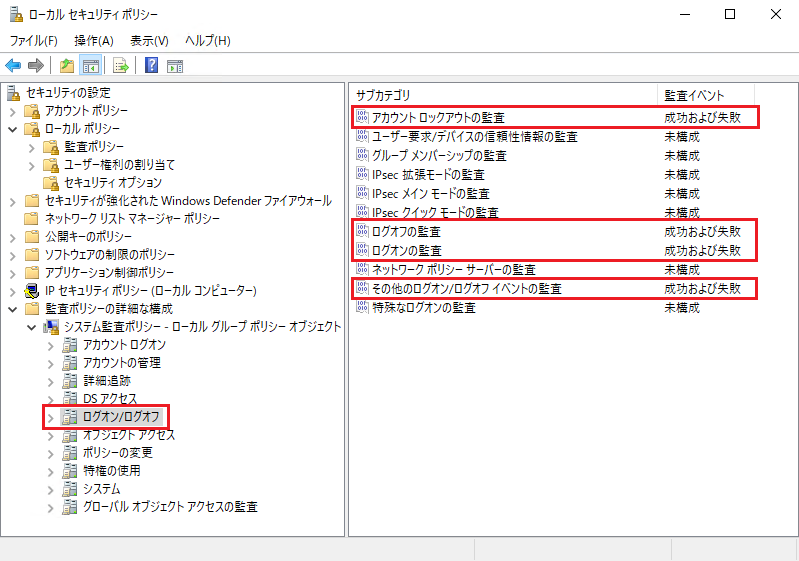

ALogで取得するログに対応する項目に[成功]、[失敗]チェックを入れて[OK]ボタンをクリックし終了する

ファイルアクセスログに必要な監査ポリシーは「オブジェクトアクセス」と「ログオン/ログオフ」カテゴリ配下にあります。

表 3.3 ファイルアクセスログに必要な監査ポリシー オブジェクトアクセス

ログオン/ログオフ

※表における「-」は「未構成(監査なし)」を意味します

サブカテゴリ |

セキュリティの設定 |

|---|---|

生成されたアプリケーションの監査 |

- |

証明書サービスの監査 |

- |

詳細なファイル共有の監査 |

- |

ファイル共有の監査 |

- |

ファイルシステムの監査 |

成功および失敗 |

フィルタリングプラットフォームの接続の監査 |

- |

フィルタリングプラットフォームパケットの破棄の監査 |

- |

ハンドル操作の監査 |

成功および失敗 |

カーネルオブジェクトの監査 |

- |

その他のオブジェクトアクセスイベントの監査 |

- |

レジストリの監査 |

- |

SAMの監査 |

- |

リムーバブル記憶域の監査 |

- |

集約型アクセスポリシーステージングの監査 |

- |

サブカテゴリ |

セキュリティの設定 |

|---|---|

アカウントロックアウトの監査 |

成功および失敗 |

IPsec拡張モードの監査 |

- |

IPsecメインモードの監査 |

- |

IPsecクイックモードの監査 |

- |

ログオフの監査 |

成功および失敗 |

ログオンの監査 |

成功および失敗 |

ネットワークポリシーサーバの監査 |

- |

その他のログオン/ログオフイベントの監査 |

成功および失敗 |

特殊なログオンの監査 |

- |

ユーザー要求/デバイスの信頼性情報の監査 |

- |

3.3.1.1.2. Step2. イベントログの設定

方式 |

説明 |

|---|---|

イベントログはWindowsにより自動でアーカイブされる

ディスク容量が許す限りアーカイブされ、ログが欠落する恐れがなくなるため通常はアーカイブ方式を採用する

※アーカイブされたイベントログはイベントビューアーからは参照できなくなる

|

|

イベントログは一定のサイズでローテートされ、古いイベントログは上書きされる

イベントログが上書きされる前にイベントログを収集する必要がある

(既定では1時間おきに収集する設定)

|

イベントログの設定を確認および変更する手順は以下のとおりです。

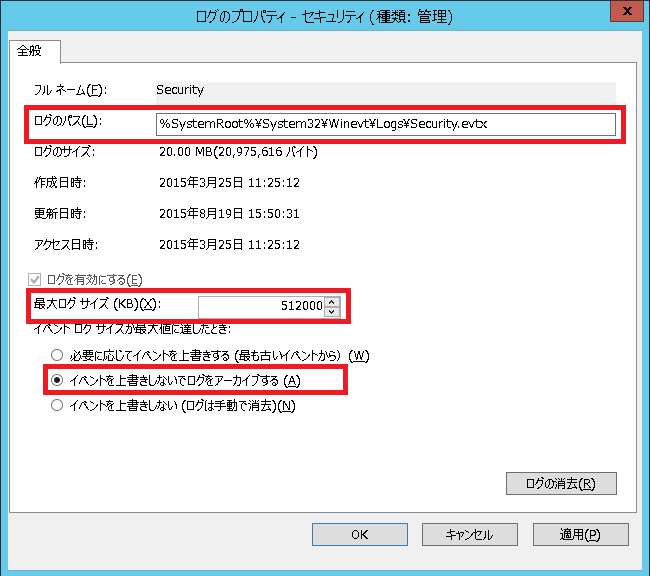

3.3.1.1.2.1. アーカイブ方式の設定

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベント ビューアー]を選択する

イベントビューアーが起動するので、画面左側のツリーで[イベント ビューアー]‐[Windowsログ]‐[セキュリティ]を右クリックして[プロパティ]を選択する

「ログのプロパティ」画面で、下記の通り設定したうえで[適用]ボタンをクリックする

注意

[ログのパス]には”C:\WINDOWS”配下のフォルダーを指定しないでください。 空き容量の大きいドライブをイベントログの出力先に指定することを推奨します。

注意

[ログのパス]を変更した場合、「Windows Event Log」サービスの再起動や、OSの再起動を必要とする場合があります。 変更する際は注意してください。

注意

最大ログサイズは、アーカイブ方式/上書き方式共に、ALogの仕様上、「推奨するサイズ:500MB」、「機能上の制限サイズ:1GB」となります。

3.3.1.1.2.2. 上書き方式の設定

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベント ビューアー]を選択する

イベントビューアーが起動するので、画面左側のツリーで[イベント ビューアー]‐[Windowsログ]‐[セキュリティ]を右クリックして[プロパティ]を選択する

「ログのプロパティ」画面で、最大ログサイズを設定し[必要に応じてイベントを上書きする]を選択して[OK]ボタンをクリックする

注意

最大ログサイズは、アーカイブ方式/上書き方式共に、ALogの仕様上、「推奨するサイズ:500MB」、「機能上の制限サイズ:1GB」となります。

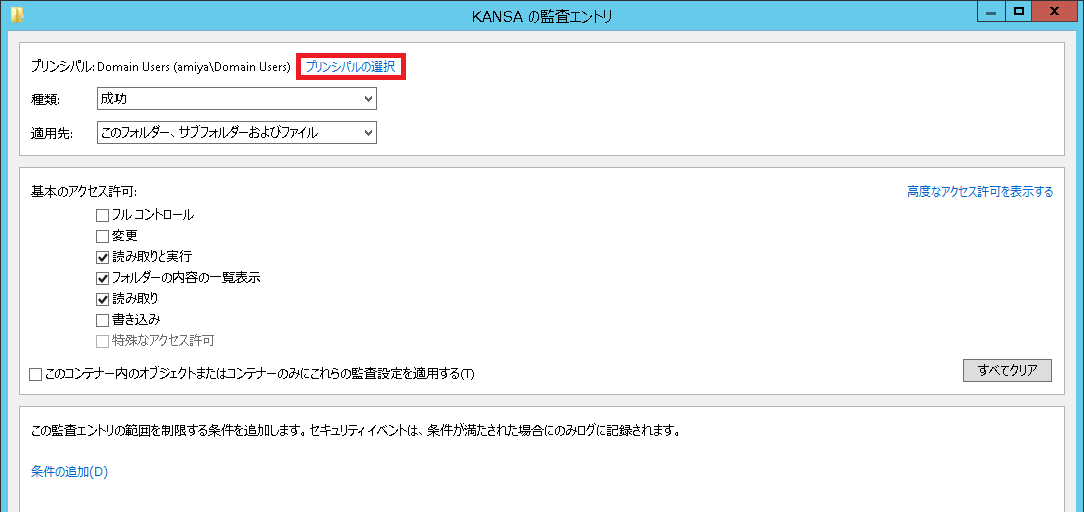

3.3.1.1.3. Step3. フォルダーの監査設定

ファイルアクセスログ/アクセス権変更ログの収集対象としたいファイル、フォルダー、またはドライブを右クリックしてプロパティを開く

注意

ドライブ全体などの広範囲に設定を適用するとログの出力量が膨大になりますのでご注意ください。 必要なフォルダーのみに監査設定を行うことを推奨します。

注意

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「ウィルススキャン/バックアップ等のログを除外するには」に記載された手順により、対処することが可能です。

注意

Amazon FSx for Windows File Serverの場合、ファイルアクセスログのみ対応しています。

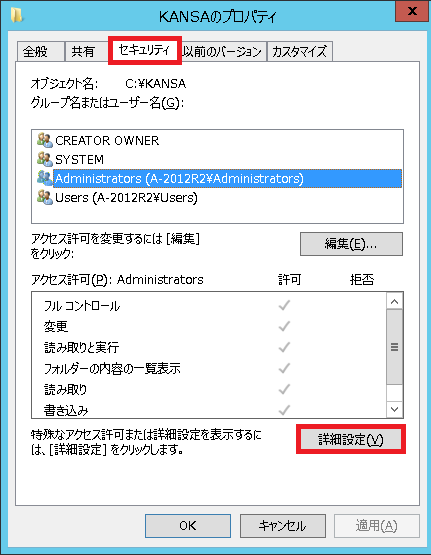

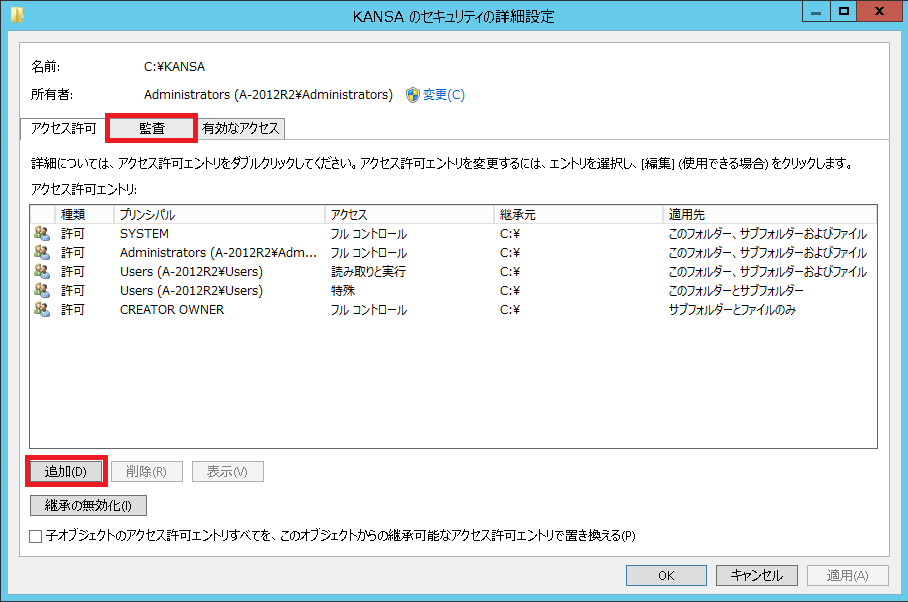

「フォルダーのプロパティ」画面の[セキュリティ]タブで[詳細設定]ボタンをクリックする

「セキュリティの詳細設定」画面の[監査]タブで[追加]ボタンをクリックする

「監査エントリ」画面で以下の設定を行う

3.3.1.2. ログオンログ

注意

3.3.1.2.1. ログオンログ:監査ポリシーを簡易設定する

対象サーバに管理者権限をもつアカウントでログオンする

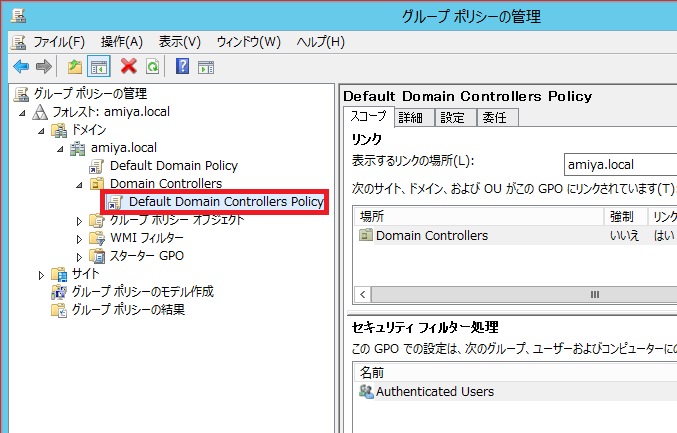

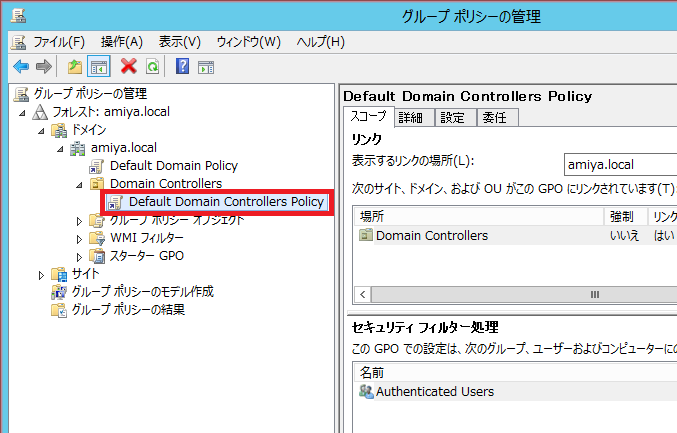

スタートメニューから[コントロールパネル]‐[管理ツール]‐[グループ ポリシーの管理]を開く

[グループ ポリシーの管理]画面で[Default Domain Controller Policy]を右クリックし、[編集]を選択する

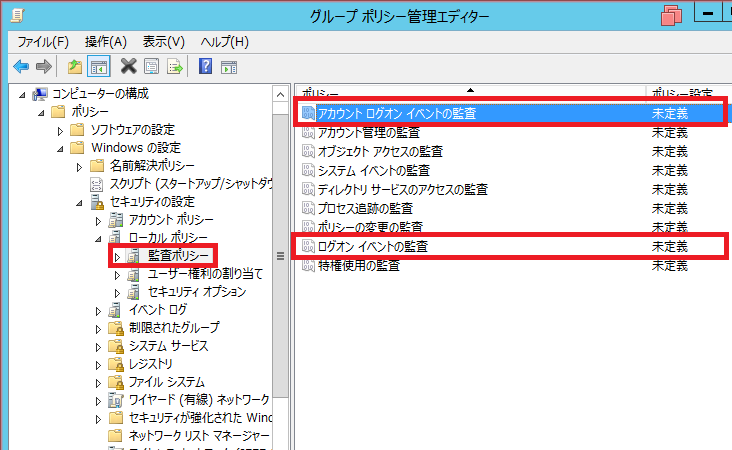

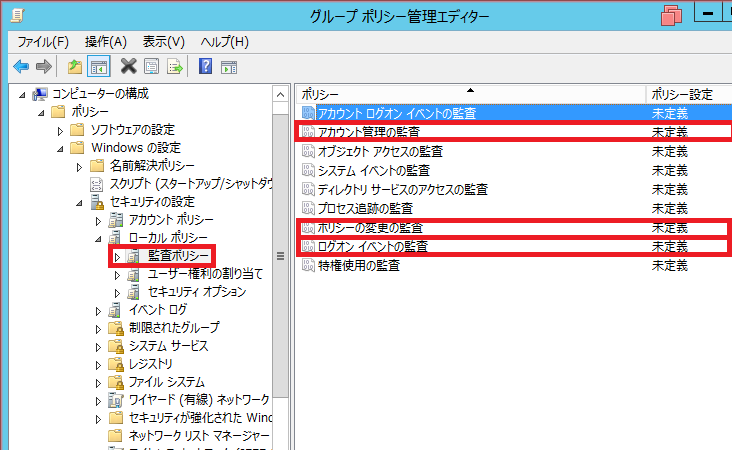

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[ローカル ポリシー]‐[監査ポリシー]の順に選択する

[アカウント ログオン イベントの監査]及び、[ログオンイベントの監査]をダブルクリックし、[成功]および[失敗]にチェックを入れて[OK]ボタンをクリックする

3.3.1.2.2. ログオンログ:監査ポリシーを詳細設定する

管理者権限をもつアカウントでログオンする

スタートメニューから[コントロールパネル]‐[管理ツール]‐[グループ ポリシーの管理]を開く

[グループ ポリシーの管理]画面で[Default Domain Controller Policy]を右クリックし、[編集]を選択する

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[ローカル ポリシー]‐[セキュリティオプション]と展開し、[監査: 監査ポリシー サブカテゴリの設定 (Windows Vista 以降)を強制して、監査ポリシー カテゴリの設定を上書きする] をダブルクリックして開く

[有効]にチェックを入れて、「OK」ボタンをクリックする

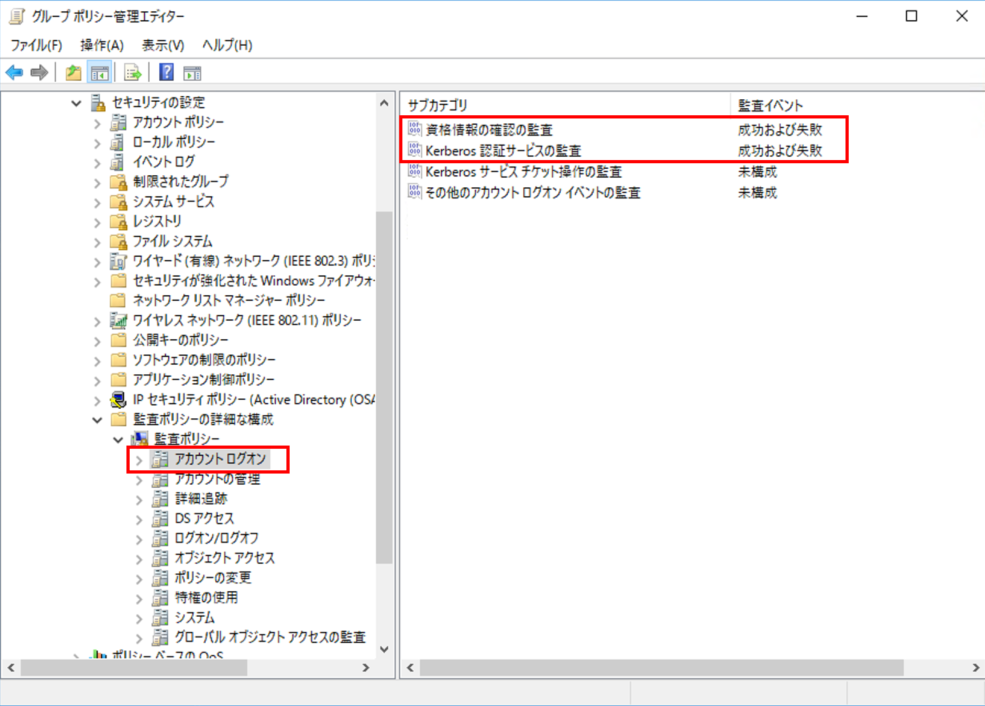

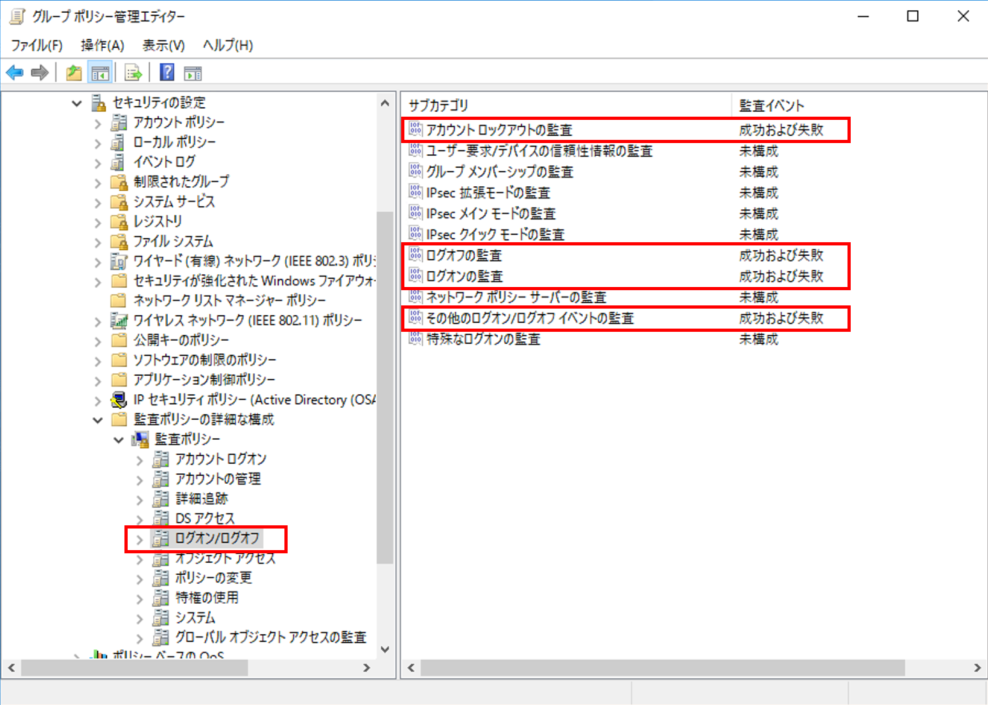

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[監査ポリシーの詳細な構成]-[監査ポリシー]と展開する

ALogで取得するログに対応する項目に[成功]、[失敗]チェックを入れて[OK]ボタンをクリックし終了する

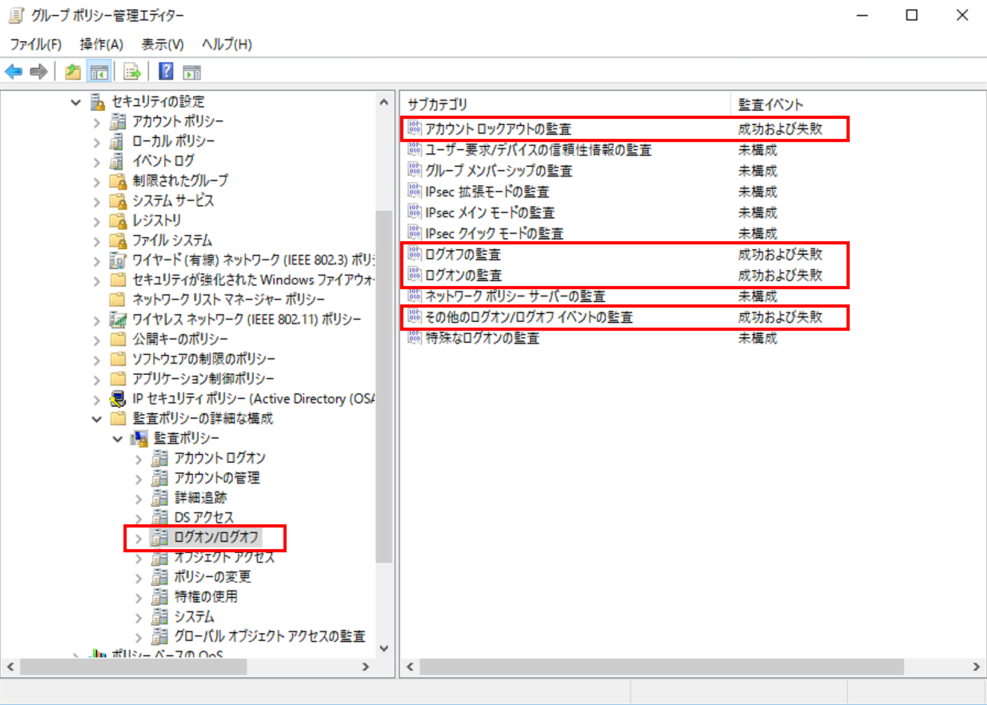

ログオンログに必要な監査ポリシーは「アカウント ログオン」と「ログオン/ログオフ」カテゴリ配下にあります。

表 3.6 ログオンログに必要な監査ポリシー アカウント ログオン

ログオン/ログオフ

※表における「-」は「未構成(監査なし)」を意味します

サブカテゴリ |

セキュリティの設定 |

|---|---|

資格情報の確認の監査 |

成功および失敗 |

Kerberos認証サービスの監査 |

成功および失敗 |

Kerberosサービスチケット操作の監査 |

- |

その他のアカウントログオンイベントの監査 |

- |

サブカテゴリ |

セキュリティの設定 |

|---|---|

アカウントロックアウトの監査 |

成功および失敗 |

ユーザー要求/デバイスの信頼性情報の監査 |

- |

IPsec拡張モードの監査 |

- |

IPsecメインモードの監査 |

- |

IPsecクイックモードの監査 |

- |

ログオフの監査 |

成功および失敗 |

ログオンの監査 |

成功および失敗 |

ネットワークポリシーサーバの監査 |

- |

その他のログオン/ログオフイベントの監査 |

成功および失敗 |

特殊なログオンの監査 |

- |

3.3.1.3. 管理者操作ログ

注意

3.3.1.3.1. 管理者操作ログ:監査ポリシーの簡易設定

対象サーバに管理者権限をもつアカウントでログオンする

スタートメニューから[コントロールパネル]‐[管理ツール]‐[グループ ポリシーの管理]を開く

[グループ ポリシーの管理]画面で[Default Domain Controller Policy]を右クリックし、[編集]を選択する

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[ローカル ポリシー]‐[監査ポリシー]の順に選択する

[アカウント管理の監査]、[ポリシーの変更の監査]及び[ログオンイベントの監査]をそれぞれダブルクリックし、[成功]および[失敗]にチェックを入れて[OK]ボタンをクリックする

3.3.1.3.2. 管理者操作ログ:監査ポリシーの詳細設定

管理者権限をもつアカウントでログオンする

スタートメニューから[コントロールパネル]‐[管理ツール]‐[グループ ポリシーの管理]を開く

[グループ ポリシーの管理]画面で[Default Domain Controller Policy]を右クリックし、[編集]を選択する

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[ローカル ポリシー]‐[セキュリティオプション]と展開し、[監査: 監査ポリシー サブカテゴリの設定 (Windows Vista 以降)を強制して、監査ポリシー カテゴリの設定を上書きする] をダブルクリックして開く

[有効]にチェックを入れて、[OK]ボタンをクリックする

[グループ ポリシー管理エディター]画面の左側のツリーから[コンピューターの構成]-[ポリシー]‐[Windowsの設定]‐[セキュリティの設定]‐[監査ポリシーの詳細な構成]-[監査ポリシー]と展開する

ALogで取得するログに対応する項目に[成功]、[失敗]チェックを入れて[OK]ボタンをクリックし終了する

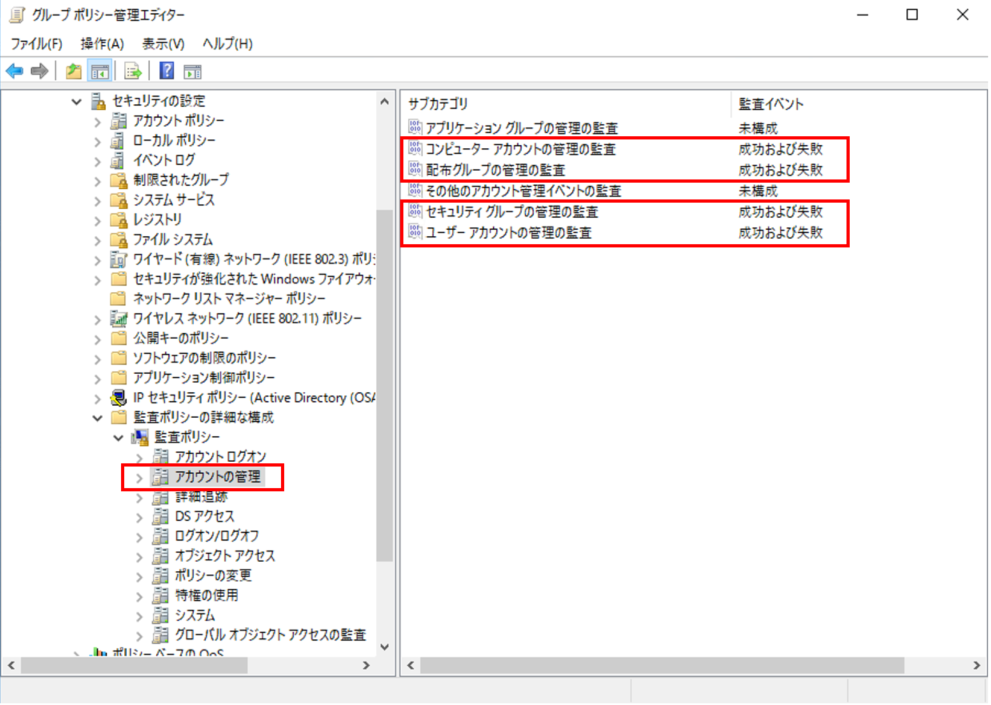

管理者操作ログに必要な監査ポリシーは「アカウントの管理」と「ポリシーの変更」、「ログオン/ログオフ」カテゴリ配下にあります。

表 3.9 管理者操作ログに必要な監査ポリシー アカウントの管理

ポリシーの変更

ログオン/ログオフ

※表における「-」は「未構成(監査なし)」を意味します

サブカテゴリ |

セキュリティの設定 |

|---|---|

アプリケーショングループの管理の監査 |

- |

コンピューターアカウントの管理の監査 |

成功および失敗 |

配布グループの管理の監査 |

成功および失敗 |

その他のアカウント管理イベントの監査 |

- |

セキュリティグループの管理の監査 |

成功および失敗 |

ユーザーアカウントの管理の監査 |

成功および失敗 |

サブカテゴリ |

セキュリティの設定 |

|---|---|

監査ポリシーの変更の監査 |

成功および失敗 |

認証ポリシーの変更の監査 |

成功および失敗 |

承認ポリシーの変更の監査 |

成功および失敗 |

フィルタリングプラットフォームのポリシーの変更の監査 |

- |

MPSSVCルールレベルポリシーの変更の監査 |

- |

その他のポリシー変更イベントの監査 |

- |

サブカテゴリ |

セキュリティの設定 |

|---|---|

アカウントロックアウトの監査 |

成功および失敗 |

ユーザー要求/デバイスの信頼性情報の監査 |

- |

IPsec拡張モードの監査 |

- |

IPsecメインモードの監査 |

- |

IPsecクイックモードの監査 |

- |

ログオフの監査 |

成功および失敗 |

ログオンの監査 |

成功および失敗 |

ネットワークポリシーサーバの監査 |

- |

その他のログオン/ログオフイベントの監査 |

成功および失敗 |

特殊なログオンの監査 |

- |

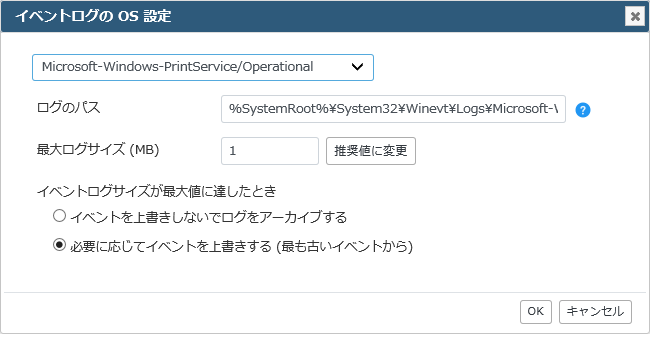

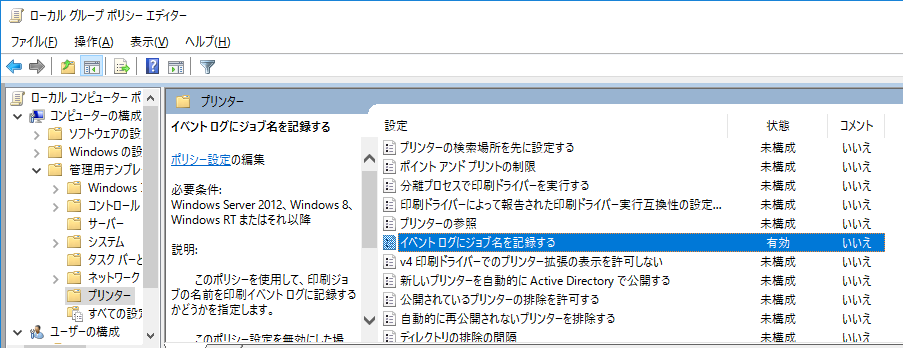

3.3.1.4. プリントログ

プリントログを収集するための監査設定を行います。

3.3.1.4.1. 監査設定の有効化手順

プリントのイベントログは既定の設定では出力されていません。 手動では以下の手順で有効化します。

対象サーバに管理者権限をもつアカウントでログオンする

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベント ビューアー]を開く

[イベント ビューアー]画面で[アプリケーションとサービス ログ]‐[Microsoft]‐[Windows]‐[PrintService]の順に展開し[PrintService]の配下にある[Operational]を右クリックして[ログの有効化] にチェックを入れる

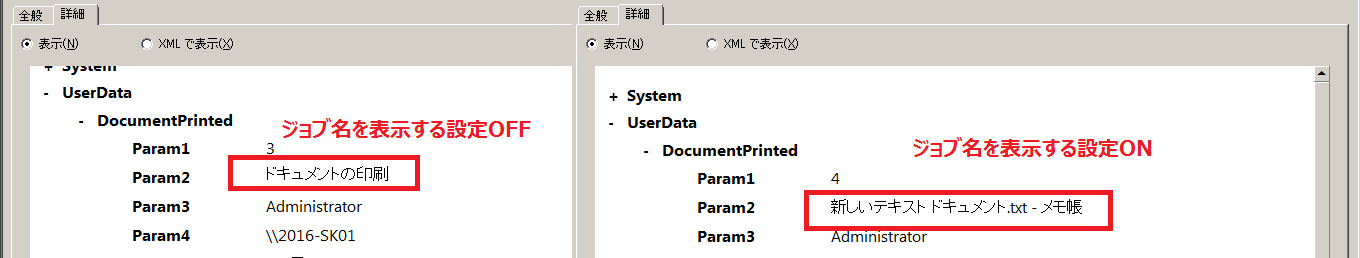

3.3.1.4.2. プリントしたジョブ名をイベントログに出力する設定

初期状態では、プリントしたジョブ名がイベントログに出力されていません。 OSごとに以下の設定で文書名を出力する設定に変更できます。

3.3.1.4.2.1. Windows Server 2012/2012R2での設定

下記の更新プログラムをインストールし、OSを再起動する

グループポリシーを変更する

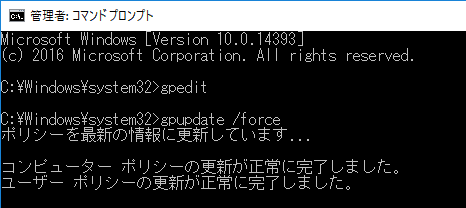

グループポリシーエディタの編集(gpedit.msc)を起動する

コンピュータの構成\管理者テンプレート\プリンター\Alow job name in event logs を有効にする

コマンドプロンプトから「gpupdate /force」を実行する

3.3.1.4.2.2. Windows Server 2016/2019/2022での設定

3.3.1.5. ログオン/ログオフログ(スクリプト)

Step |

内容 |

補足 |

|---|---|---|

1 |

スクリプトの書き込む先となるイベントログの設定を変更する |

|

2 |

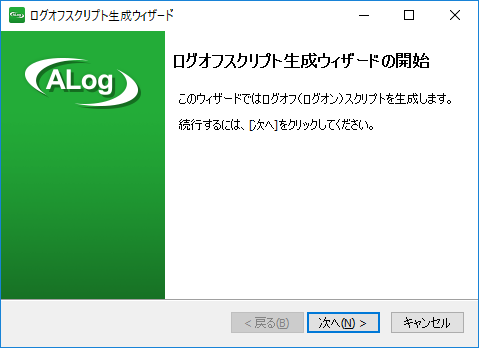

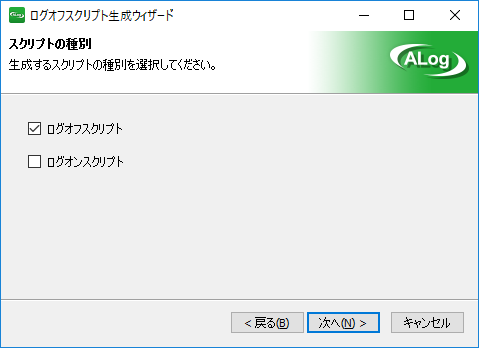

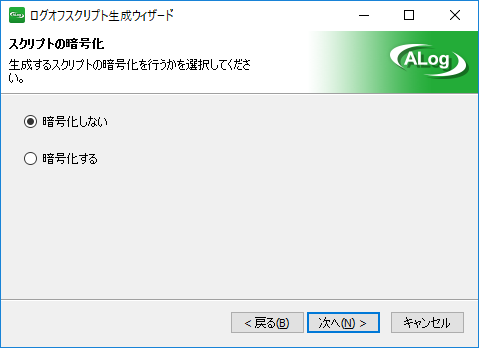

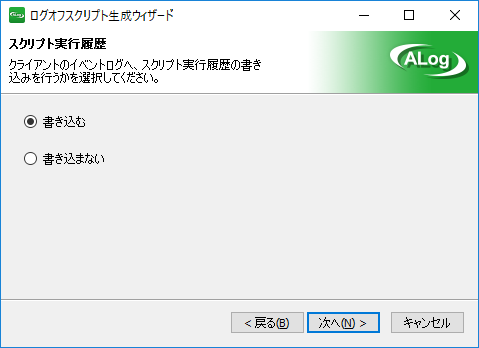

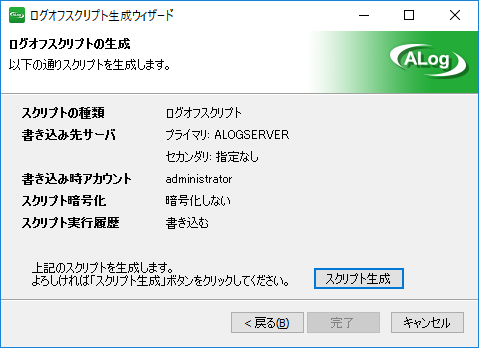

ログオン/ログオフをイベントログに記録するためのスクリプトを生成する |

スクリプトを生成するためのツール「LogOffScriptBuilder.exe」は、ALogのインストール先フォルダー内に格納されている。ツールを起動してスクリプト生成する

ツールを起動するマシンは、設定によっては対象サーバ内が適切な場合がある

手順は「ログオン/ログオフスクリプトの生成手順」を参照

|

3 |

生成したスクリプトを登録して動作するようにする |

Step2で生成したスクリプトを登録します。ドメイン環境では

ドメインコントローラーの「ドメインポリシー」にスクリプトを登録する

これによりドメインに所属するクライアントマシンに配布される。

ローカルユーザーのログオン/ログオフを取得する場合は、

ファイルサーバに登録

手順は「スクリプトファイルの登録 ‐ ファイルサーバに登録する場合」を参照

|

ヒント

対象サーバとすべきサーバやスクリプトの登録先の解説は、「Windows「LOGON」に関する補足情報 」に記載しています。必要に応じて参照してください。

3.3.1.5.1. イベントログの設定手順

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベントビューアー]を選択する

イベントビューアーが起動するので、画面左側のツリーで[イベントビューアー]‐[Windowsログ]‐[アプリケーション]を右クリックして[プロパティ]を選択する

「ログのプロパティ」画面で、下記の通り設定したうえで[適用]ボタンをクリック

「ログのパス」 … 存在する任意のフォルダーに変更する。ファイル名は必ず”Application.evtx”のままにすること(例:”E:\EventLogs\Application.evtx”)

「最大ログサイズ(KB)」 … 512000KB(500MB)に設定する

「イベントログサイズが最大値に達したとき:」 … [イベントを上書きしないでログをアーカイブする]を選択する

3.3.1.5.2. ログオン/ログオフスクリプトの生成手順

以下のexeファイルを実行し、ログオフスクリプト生成ウィザードを起動します。

<ALogのプログラムインストール先フォルダー>\tools\LogOffScriptBuilder\LogOffScriptBuilder.exe

ヒント

スクリプト実行時に、ドメインコントローラーへのイベントログ書き込みにスクリプト実行ユーザー自身の権限を利用する(別の管理者アカウント権限を利用しない)場合は、本ウィザードプログラムを含むフォルダーを対象サーバへコピーしてから以下の作業を実施する必要があります。

ヒント

「LogOffScriptBuilder.exe」は管理者権限で実行してください。

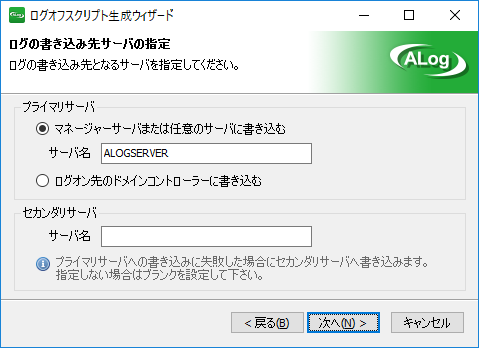

ヒント

セカンダリサーバを設定すると、プライマリサーバへのログオン、またはログオフログの書き込みが失敗した場合、セカンダリサーバに書き込みが行われます。

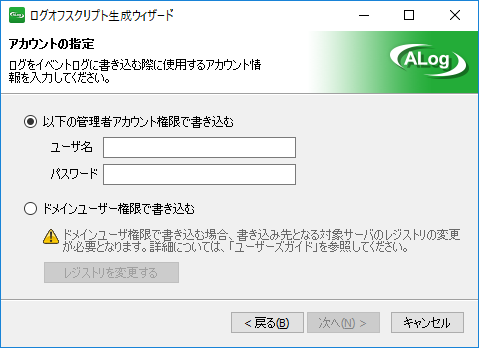

ログオン/ログオフログをサーバのイベントログへ書き込む際に使用するアカウントを設定し、[次へ]ボタンをクリックする

注意

管理者アカウント権限での書き込みを選択した場合、ログオンまたはログオフスクリプト実行時に、ここで指定したアカウント権限で書き込み先として指定したサーバのイベントログ(アプリケーション)への書き込みを行います。

ヒント

ヒント

ヒント

3.3.1.5.3. スクリプトファイルの登録 - ドメインコントローラーに登録する場合

対象サーバに管理者権限をもつアカウントでログオンする

スタートメニューから[管理ツール]‐[グループポリシーの管理]を選択する

監査対象のドメインを展開し[Default Domain Policy]を右クリックして[編集]を選択する

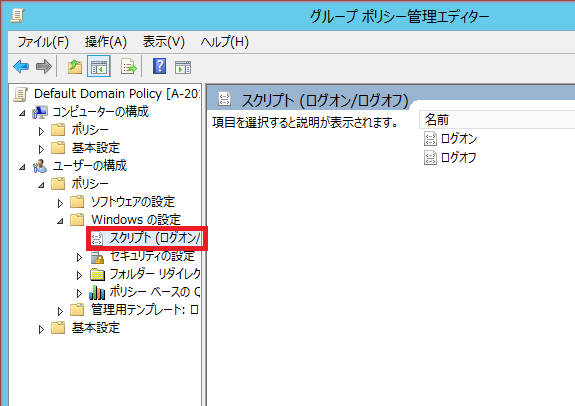

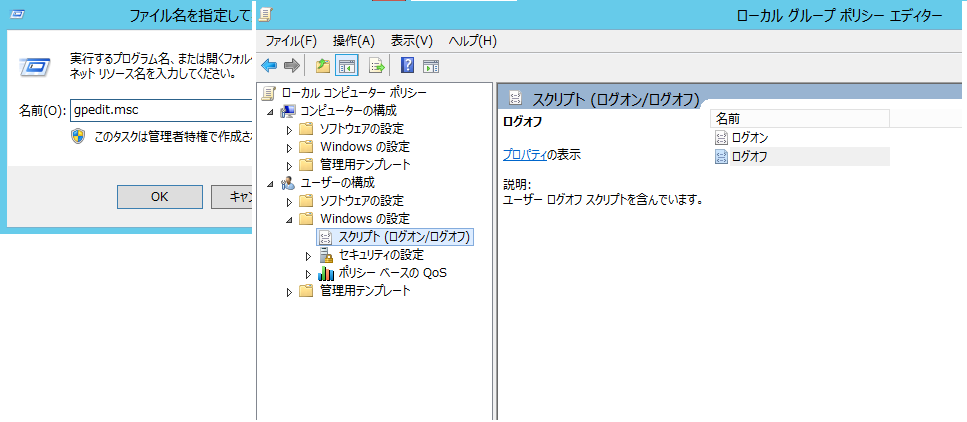

[グループポリシー管理エディター]画面で[ユーザーの構成]‐[ポリシー]‐[Windowsの設定]‐[スクリプト(ログオン/ログオフ)]を選択する

画面右側の項目から[ログオフ]をダブルクリックする

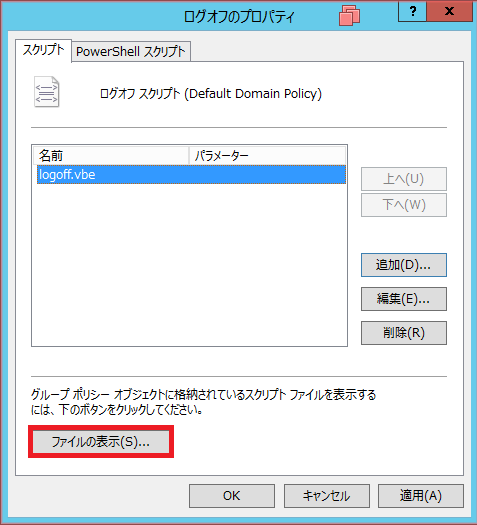

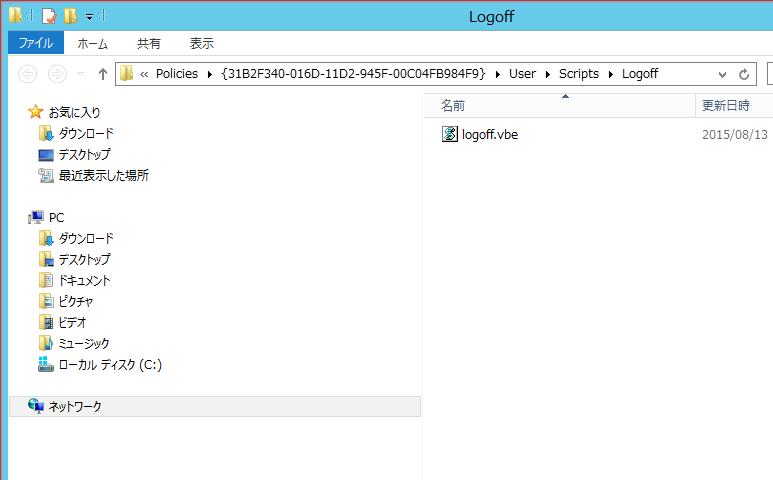

[ログオフのプロパティ]を開き、[ファイルの表示]ボタンをクリックする

ログオフスクリプトを設置するフォルダーが開くので、あらかじめ作成しておいた”logoff.vbs”または”logoff.vbe”をコピーする

[ログオフのプロパティ]画面に戻り、[追加]ボタンをクリックする

スクリプト名に手順7.でコピーした”logoff.vbs”または”logoff.vbe”を入力して[OK]ボタンをクリックする

注意

3.3.1.5.4. スクリプトファイルの登録 ‐ ファイルサーバに登録する場合

ドメインコントローラーではなくファイルサーバにスクリプトを設置する場合は、ファイルサーバ上で「ローカル グループ ポリシー エディター」を起動し、スクリプトの登録を行います。

3.3.1.6. アプリケーション起動ログ

対象サーバでアプリケーション起動ログを収集するための監査設定を行います。

注意

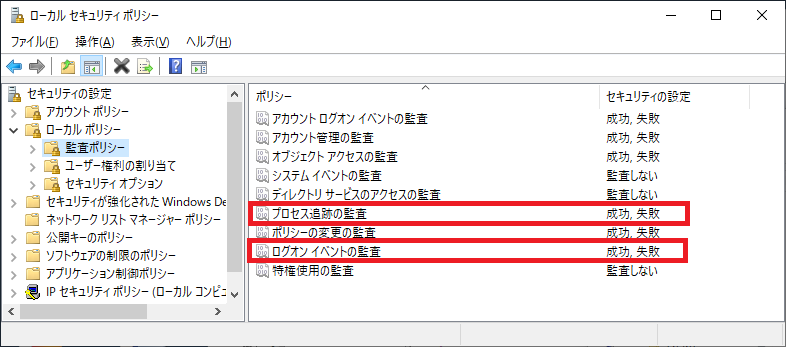

3.3.1.6.1. アプリケーション起動ログ:監査ポリシーの簡易設定

3.3.1.6.2. アプリケーション起動ログ:監査ポリシーの詳細設定

管理者権限をもつアカウントでログオンする

スタートメニューの[Windows 管理ツール]から[ローカル セキュリティ ポリシー]をダブルクリックする

[ローカルセキュリティポリシー]画面が開くので[セキュリティの設定]、[ローカルポリシー] 、[セキュリティオプション]と展開し、[監査: 監査ポリシー サブカテゴリの設定 (Windows Vista 以降) を強制して、監査ポリシー カテゴリの設定を上書きする]を開く

[有効]にチェックを入れて、「OK」ボタンをクリックする

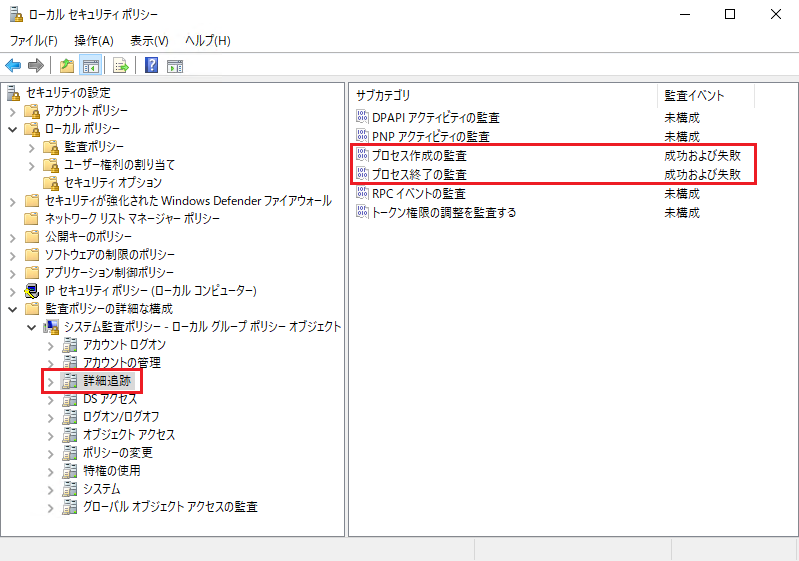

[ローカルセキュリティポリシー]画面が開くので[セキュリティの設定]、[監査ポリシーの詳細な構成]と展開し、[システム監査ポリシー-ローカルグループポリシーオブジェクト]をクリックする

ALogで取得するログに対応する項目に[成功]、[失敗]チェックを入れて[OK]ボタンをクリックし終了する

アプリケーション起動ログに必要な監査ポリシーは「詳細追跡」と「ログオン/ログオフ」カテゴリ配下にあります。

表 3.13 アプリケーション起動ログに必要な監査ポリシー 詳細追跡

ログオン/ログオフ

※表における「-」は「未構成(監査なし)」を意味します

サブカテゴリ |

セキュリティの設定 |

|---|---|

DPAPIアクティビティの監査 |

- |

プロセス作成の監査 |

成功および失敗 |

プロセス終了の監査 |

成功および失敗 |

RPCイベントの監査 |

- |

サブカテゴリ |

セキュリティの設定 |

|---|---|

アカウントロックアウトの監査 |

成功および失敗 |

ユーザー要求/デバイスの信頼性情報の監査 |

- |

IPsec拡張モードの監査 |

- |

IPsecメインモードの監査 |

- |

IPsecクイックモードの監査 |

- |

ログオフの監査 |

成功および失敗 |

ログオンの監査 |

成功および失敗 |

ネットワークポリシーサーバの監査 |

- |

その他のログオン/ログオフイベントの監査 |

成功および失敗 |

特殊なログオンの監査 |

- |

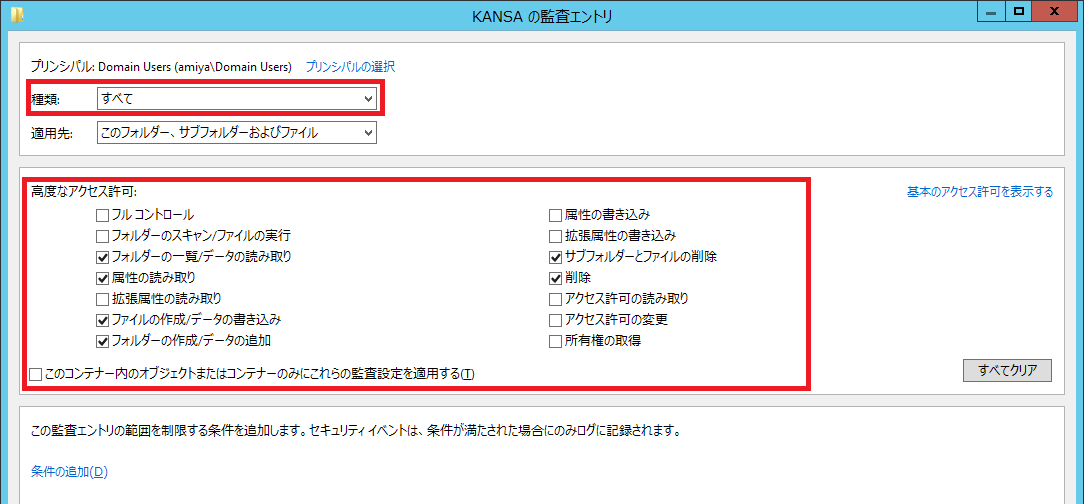

3.3.1.7. アクセス権変更ログ

監査エントリ画面で、[種類]を[すべて]に設定した後、[高度なアクセス許可を表示する]をクリックし、[高度なアクセス許可]内の[アクセス許可の変更]に追加でチェックを入れます。

3.3.2. NetAppの場合

この項目では、NetAppの対象サーバへイベントログを出力するための設定方法を説明します。

3.3.2.1. イベントログ出力用ボリュームの作成/共有の作成

イベントログ専用ボリュームを作成し、そのボリュームに対して共有を設定します。

NetAppのコンソールに接続する

NetAppのクラスタ管理者(デフォルトではadmin)でボリュームを作成する

volume create -vserver <SVM名> -volume auditlog -aggregate <aggregate名> -size 300GB -security-style ntfs -junction-path /auditlog

作成したボリュームにアクセスするための共有の作成

vserver cifs share create -vserver <SVM名> -share-name <出力先共有名 例:auditlog$> -path /auditlogこの時点で<出力先共有名>に指定した名前で共有が作成されます。<出力先共有名>を「auditlog$」とした場合、エクスプローラーから「\\サーバ名\auditlog$」と入力するとアクセスできるようになります。

ヒント

FSx for NetApp ONTAPでは既存のONTAPと同じコマンドが使用できます。 以下のように置き換えて操作します。

コンソールへの接続はファイルシステムの管理エンドポイントに対して行う

クラスタ管理者はファイルシステムの管理エンドポイントの管理者(fsxadmin)を使う

3.3.2.2. CIFS監査ポリシーの設定

作成した共有に対してイベントログを出力する設定を行います。

監査設定のローテート設定には2通りあります。 時間単位、またはファイルサイズ単位でローテートする設定です。 基本的に時間単位での設定を推奨しますが、ログの出力量が多く時間単位ではファイルサイズが大きくなりすぎる環境においてはファイルサイズ単位を推奨します。

監査設定を環境に合わせて設定する

時間単位でローテートする設定 (推奨)

vserver audit create -vserver <SVM名> -destination <出力先パス 例:/auditlog/alog> -format evtx -rotate-schedule-minute 5,15,25,35,45,55 -rotate-limit 1440ファイルサイズ単位でローテートする設定 (ログ量が多い環境において推奨)

vserver audit create -vserver <SVM名> -destination <出力先パス 例:/auditlog/alog> -format evtx -rotate-size 500000000 -rotate-limit 1440

注意

ファイルサイズ単位で設定した場合、指定サイズに達するまでイベントログを収集することができません。 ログ量が多く10分で数GBのログが発生するような環境において設定してください。 「-size 500000000」は、500MBにする場合の設定例です。

ヒント

時間単位の指定における 「-rotate-schedule-minute5,15,25,35,45,55」は、毎時5、15、25、35、45、55分にイベントログをファイルに出力する設定です。

ヒント

「-rotate-limit 1440」 は世代数の設定です。時間単位(1時間に6回出力)の場合、10 日間のファイルを残すことを示します。 ファイルサイズ単位の場合、サイズに到達すると次のログが作成されるため、環境によって何日分になるかは変わります。 小さい値を設定するとログロストの可能性があり、大きい値を設定するとディスク枯渇の可能性があります。 ログ出力先の容量を考慮して必要に応じて値を調整してください。

注意

-formatは、フォーマット指定を行います。 ログのフォーマットはevtx形式のみサポートしています。 XML形式は対応しておりません。

監査処理の開始

vserver audit enable -vserver <SVM名>

監査オプション実行ユーザーのフィルター解除

vserver cifs users-and-groups privilege add-privilege -vserver <SVM名> -user-or-group-name <ユーザー名> -privilege SeSecurityPrivilege

ヒント

3.3.2.3. フォルダーの監査オプションの設定

エクスプローラーから以下の操作を実施し、フォルダーに対して監査オプションの設定をします。

注意

ドライブ全体など、広い範囲に設定を適用すると、ログが多量に出力されるようになりますので注意してください。 運用に応じて監査設定を行うフォルダーを限定するなどの対処を検討してください。

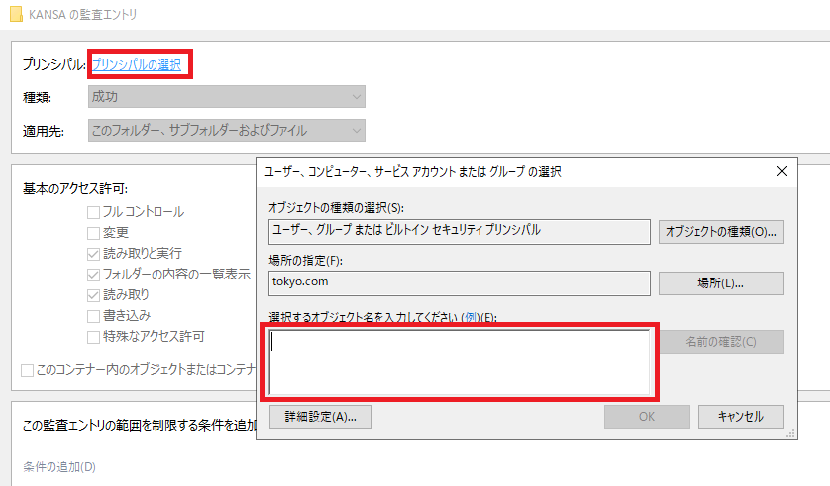

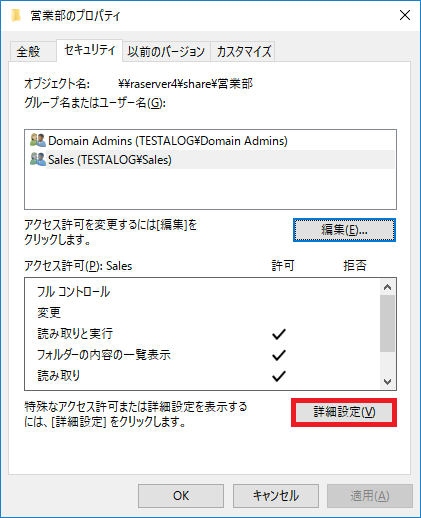

監査対象としたいファイル/フォルダー/ドライブの[プロパティ]を開く

[セキュリティ]タブを選択し[詳細設定]ボタンをクリックする

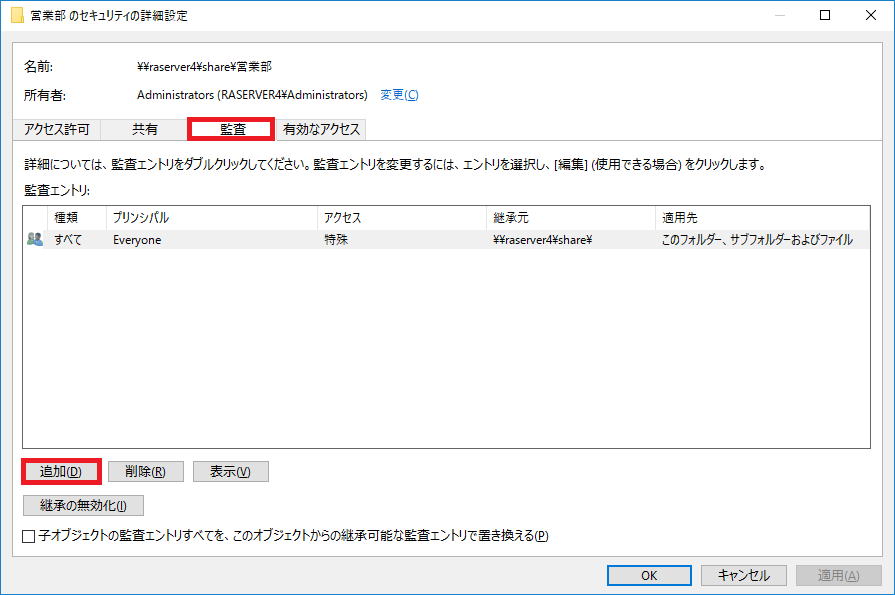

「セキュリティの詳細設定」画面の[監査]タブで[追加]ボタンをクリックする

画面上部の[プリンシパルの選択]をクリックし、ログ収集対象としたいユーザーアカウントまたはグループアカウントを入力して[OK]ボタンをクリックする

注意

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「ウィルススキャン/バックアップ等のログを除外するには 」に記載された手順により、対処することが可能です。

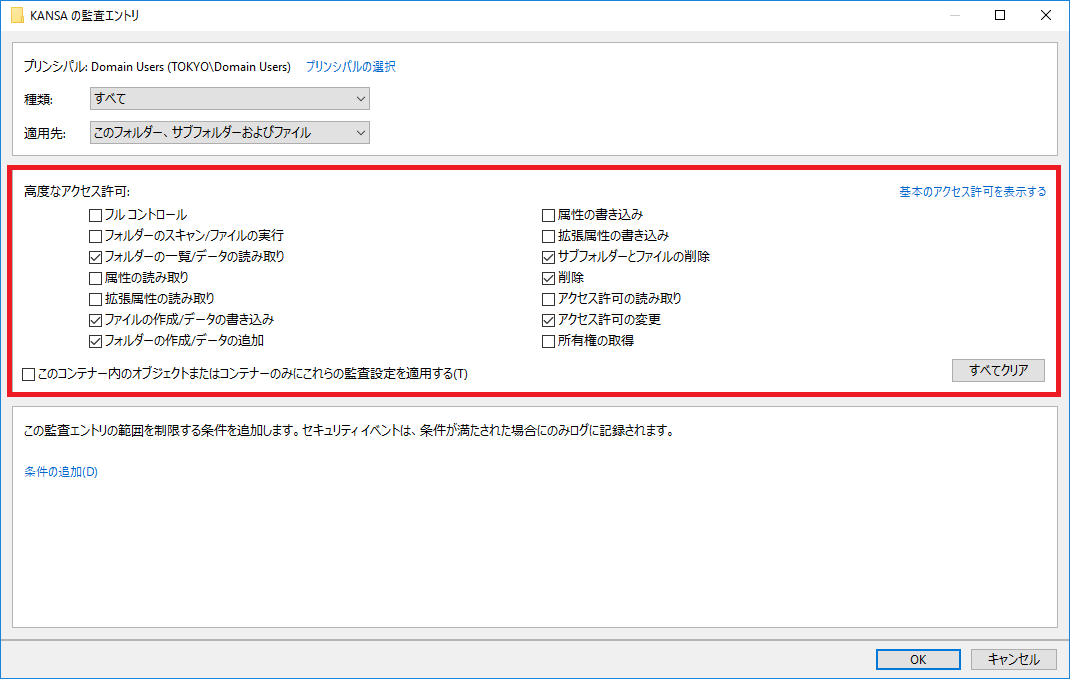

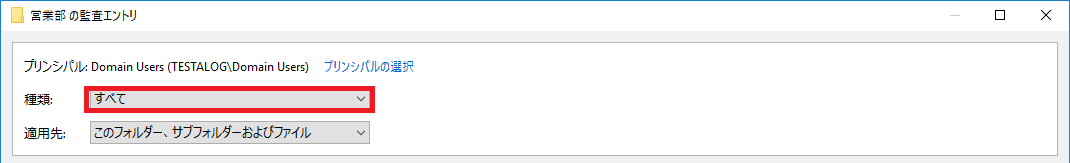

[種類]を「すべて」に設定する

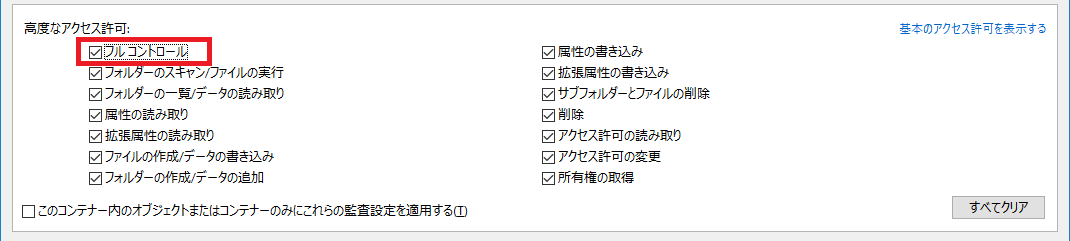

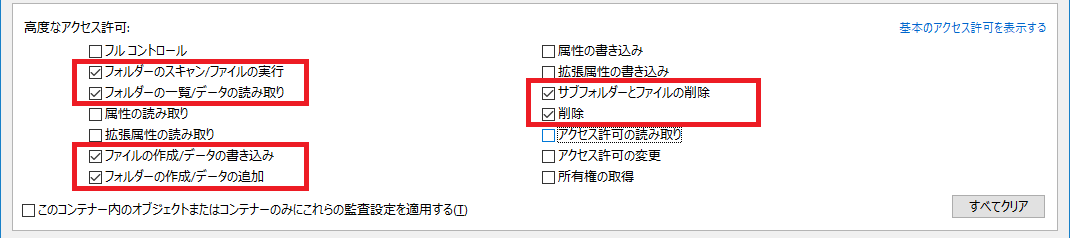

「高度なアクセス許可を表示する」をクリックし、取得するログに合わせて下記の項目にチェックを入れる

3.3.3. EMCの場合

この項目では、EMCの対象サーバへイベントログを出力するための設定方法を説明します。

ログの出力には以下の3点を設定する必要があります。

代表製品としてEMC Unityを例に説明します。

3.3.3.1. 事前準備

設定作業には以下の準備が必要です。

Unity NAS Management snap-inの入手

監査ポリシーの設定には Unity NAS Management snap-in を使用します。Unity NAS Management snap-inはデル・テクノロジーズ社のサポートサイトから入手できます。詳細はデル・テクノロジーズ社のドキュメントを参照してください。

対象サーバとして登録するUnityと同じドメインに所属しているWindowsマシンと、ドメイン管理者アカウントの用意

3.3.3.2. CIFS監査ポリシーの設定

事前準備で用意したWindowsのマシンにドメイン管理者アカウントでログオンする

Unity NAS Management snap-in をWindowsのマシンにインストールする

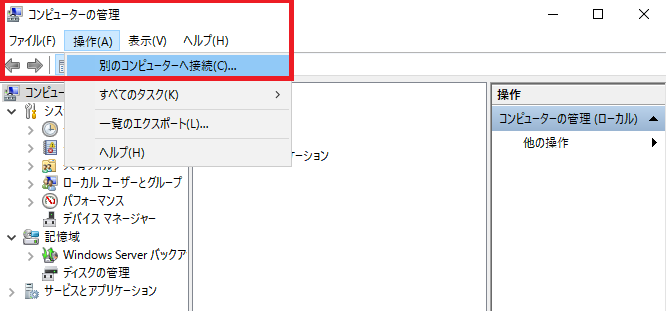

スタートメニューを右クリックし、「コンピューターの管理」をクリックする

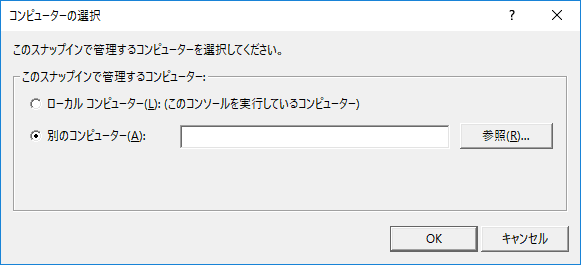

「コンピューターの管理」画面で[操作]-[別のコンピューターへ接続]をクリックし、「コンピューターの選択」画面で対象サーバとなるUnityのサーバ名を入力し[OK]をクリックする

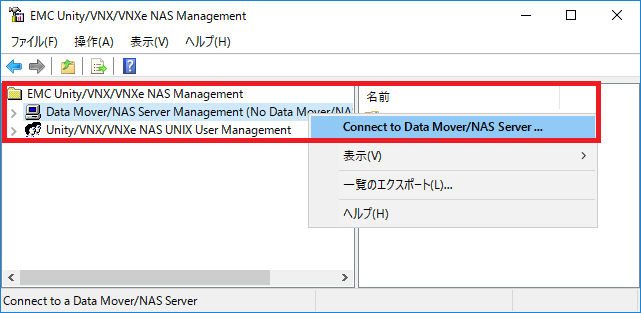

[コントロールパネル]-[管理ツール]から手順2でインストールした[EMC Unity VNX VNXe NAS Management]を開く

[EMC Unity VNX VNXe NAS Management] 画面で[Data Mover/NAS Server Management] を右クリックし、[Connect to Data Mover/NAS Server] 画面を開く

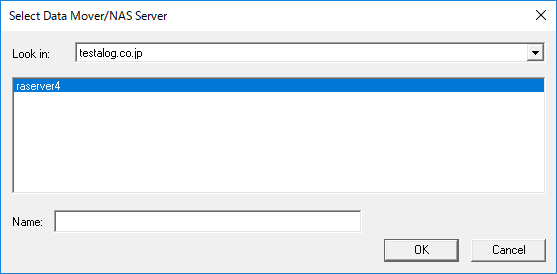

[Select Data Mover/NAS Server] 画面で対象サーバのサーバ名を選択して[OK]をクリックする

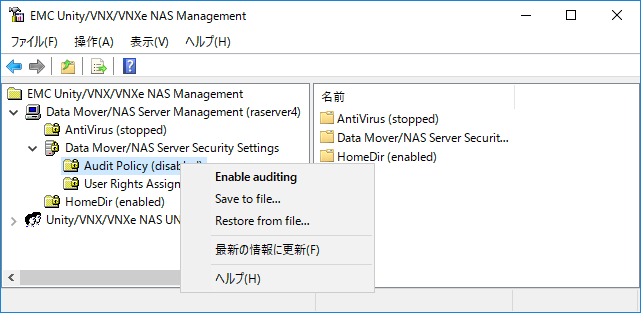

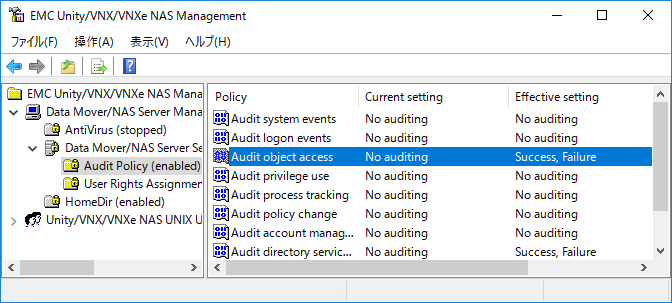

[Data Mover/NAS Server Management]-[Data Mover/NAS Server Security Settings]-[Audit Policy]を右クリックし、[Enable auditing]をクリックして監査を有効化する

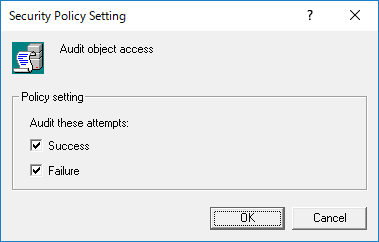

[Audit Policy]を選択し、一覧から[Audit object access]を右クリックし、[Security]を選択する

[Security Policy Setting]画面で「Success」と「Failure」にチェックをいれて[OK]をクリックする

注意

対象サーバのグループポリシー設定が有効の場合、監査ポリシーが上書きされることがあります。 その場合は対象サーバのグループポリシー設定、もしくはドメインのグループポリシーの設定を変更してください。

3.3.3.3. イベントログの設定

事前準備で用意したWindowsのマシンにドメイン管理者アカウントでログオンする

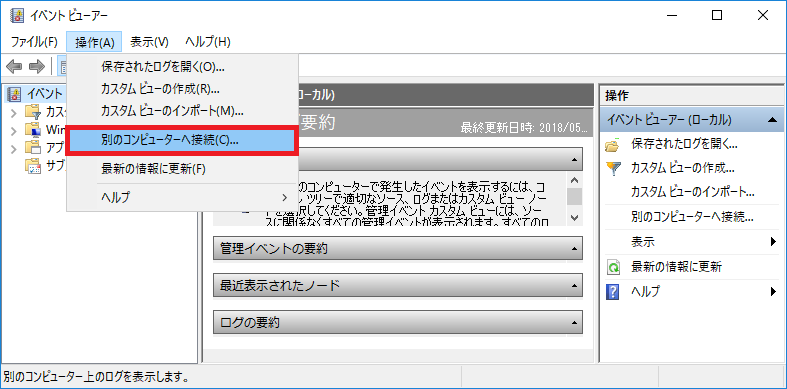

スタートメニューを右クリックし、[イベントビューアー]を開く

[イベントビューアー]画面で[操作]-[別のコンピューターへ接続]をクリックする

[コンピューターの選択]画面で対象サーバとなるUnityのサーバ名を入力し[OK]をクリックする

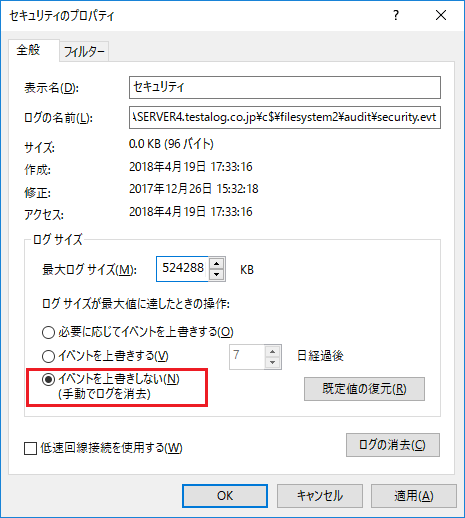

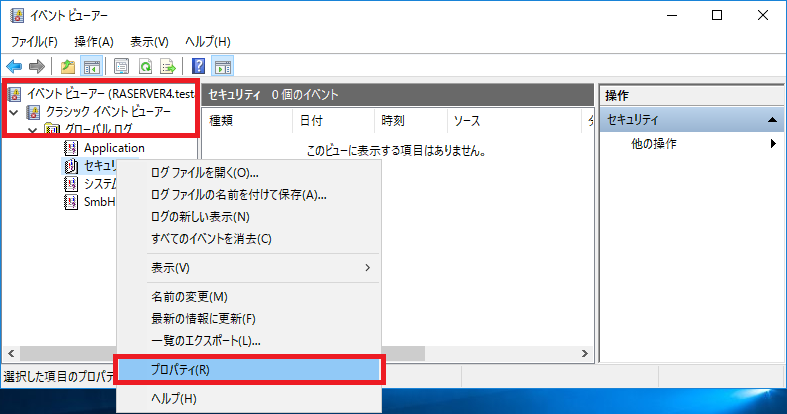

Unityに接続されたイベントビューアー画面の[クラシックイベントビューアー]-[グローバルログ]-[セキュリティ]を右クリックし、[プロパティ]をクリックする

[セキュリティのプロパティ]画面で「ログサイズが最大値に達した時の操作:イベントを上書きしない」を設定し[適用]をクリックする

ヒント

この後の手順で再度[セキュリティのプロパティ]画面を使用します。

注意

手順6でログの出力モードを変更した場合、変更前の出力モードで出力されたイベントログをクリアしてください。 モードが混在したイベントログファイルはALogで変換できません。

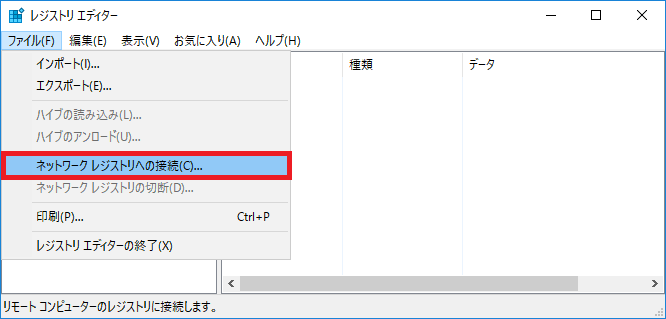

スタートメニューを右クリックし、[ファイル名を指定して実行]を開き「regedit」と入力して「レジストリエディター」を開く

[レジストリエディター]画面で[ファイル]-[ネットワークレジストリへの接続]をクリックする

[コンピューターの選択]画面で対象サーバとなるUnityのサーバ名を入力して接続する

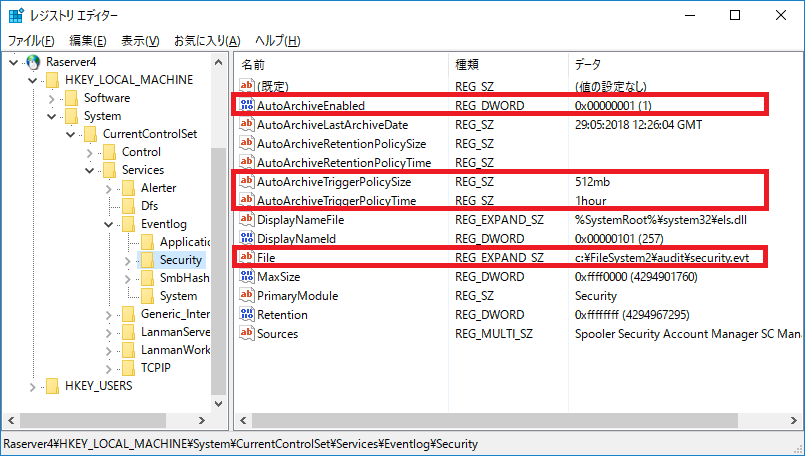

[接続サーバ名]のツリーが表示されるため、以下のレジストリを展開してキーを設定変更する

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Eventlog\Security

表 3.16 レジストリの設定 名前

データ

File

AutoArchiveEnabled

オートアーカイブの設定を「1」(アーカイブする)にする

AutoArchiveTriggerPolicySize

AutoArchivePolicyTime

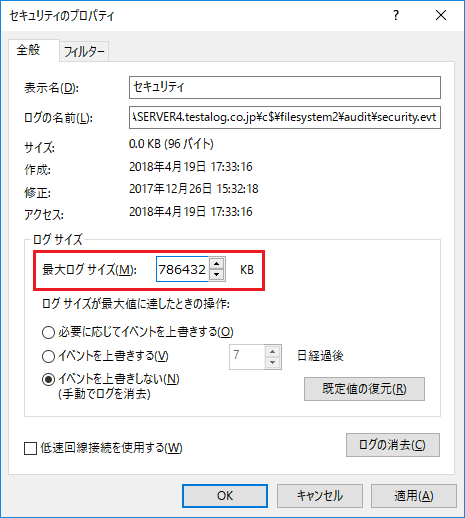

再度[セキュリティのプロパティ]画面で「最大ログサイズ:786432KB」を設定し[OK]をクリックする

注意

ここで設定する最大ログサイズは手順10で設定するAutoArchiveTriggerPolicySizeより大きくする必要があります。 例では512MBの1.5倍を設定しています。

[レジストリエディター]を閉じる

ヒント

アーカイブ設定で「AutoArchiveTriggerPolicySize」と「AutoArchivePolicyTime」を同時に設定した場合は、先にマッチしたタイミングでアーカイブ化が行われます。

3.3.3.4. フォルダーの監査設定

注意

ドライブ全体など、広い範囲に設定が適用されるほどログが多量に出力されるようになりますのでご注意下さい。 設定により多量にログが出力されてしまう場合、運用に応じて監査設定を行うフォルダーを限定するなどの対処を検討して下さい。

事前準備で用意したWindowsのマシンにドメイン管理者アカウントでログオンする

エクスプローラーを開き、対象サーバとするマシン内の監視したいフォルダーを右クリックし、[プロパティ]を開く

[セキュリティ]タブを選択し[詳細設定]ボタンをクリック、[監査]タブを選択し、[追加]ボタンをクリックする

[プリンシパルの選択]をクリックし、監査対象とするユーザーアカウント、またはグループ名を入力して[OK]をクリックする

例:ドメインの全ユーザーのアクセスログを取得する場合、選択するオブジェクト名に[Domain Users]を指定して[OK]をクリックする

注意

アンチウイルスやバックアップソフト等のアプリケーションにより大量にログが出力される場合には、「 ウィルススキャン/バックアップ等のログを除外するには 」に記載された手順により、対処することが可能です。

[監査エントリ]画面が開くので、種類を「すべて」とし、「高度なアクセス許可を表示する」をクリックし、取得したいログに合わせてチェックを入れる

種類を「すべて」とする

アクセス権変更ログの場合:フルコントロールにチェックを入れる

ファイルアクセスログの場合:以下の項目にチェックを入れる

・フォルダーのスキャン/ファイルの実行 ・フォルダーの一覧/データの読み取り ・ファイルの作成/データの書き込み ・フォルダーの作成/データの追加 ・サブフォルダーとファイルの削除 ・削除

詳細画面で[適用]をクリックし、設定を反映する

3.3.4. PowerScaleの場合

3.3.4.1. ログ出力先フォルダーへの共有設定

PowerScale側でマネージャーサーバへログを出力するフォルダーに対して共有を作成する

isi smb shares create --name=auditlog --path=/ifs/auditlog isi smb shares permission modify auditlog --wellknown Everyone --run-as-root ※ ALog ConVeter 用共有のAccess Zone 設定はSystem Zone を推奨

作成した共有にマネージャーサーバのみアクセス許可できるように設定する

(マネージャーサーバのIP を192.168.1.100 とした場合) isi smb shares modify --share=auditlog --host-acl=allow:192.168.1.100 isi smb shares modify --share=auditlog --add-host-acl=deny:ALL isi smb shares view --share=auditlog

※チェックすべき項目のみ以下に記載します Share Name: auditlog Path: /ifs/auditlog Permissions: Account Account Type Run as Root Permission Type Permission ------------------------------------------------------------ Everyone wellknown True allow full ------------------------------------------------------------ Host ACL: allow: 192.168.1.100, deny:ALL

※共有名を隠し共有(auditlog$)とすることも可能です。

3.3.4.2. ファイルアクセス監査(Audit)ログの設定

3.3.4.2.1. 事前確認内容

監査設定の作業は以下の点を考慮したうえで実施してください。

作業者が、PowerScale/OneFS に関する十分な知識があること

クライアントからの接続がない状態であること

クラスタステータスが正常であること

ifs 空き容量が十分にあること

3.3.4.2.2. OneFS 8.2 の場合の設定手順

監査ログを有効にする

1. ssh もしくはシリアル経由でノードへログイン 2. プロトコルに関する監査ログを有効にする isi audit settings global modify --protocol-auditing-enabled=yes 3. 監査対象のAccess Zone を追加 isi audit settings global modify --add-audited-zones <zone> 4. 監査ログ設定確認 isi audit settings global view ※チェックすべき項目のみ以下に記載します Protocol Auditing Enabled: Yes Audited Zones: <zone>

監査イベント出力設定を行う

1. 成功と失敗に関する監査設定 isi audit settings modify --zone=<zone> --audit-success=create,write,read,delete,rename,set_security,open isi audit settings modify --zone=<zone> --audit-failure=create,write,read,delete,rename,set_security,open 2. 監査イベント出力設定確認 isi audit settings view --zone=<zone>

3.3.4.2.3. OneFS 8.0 / 8.1の場合の設定手順

監査ログを有効にする

1. ssh もしくはシリアル経由でノードへログイン 2. プロトコルに関する監査ログを有効にする isi audit settings global modify --protocol-auditing-enabled=yes 3. 監査対象のAccess Zone を追加 isi audit settings global modify --add-audited-zones <zone> 4. 監査ログ設定確認 isi audit settings global view ※チェックすべき項目のみ以下に記載します Protocol Auditing Enabled: Yes Audited Zones: <zone>

監査イベント出力設定を行う

1. 成功と失敗に関する監査設定 isi audit settings modify --zone=<zone> --audit-success=create,write,read,delete,rename,set_security isi audit settings modify --zone=<zone> --audit-failure=create,write,read,delete,rename,set_security 2. 監査イベント出力設定確認 isi audit settings view --zone=<zone>

3.3.4.2.4. OneFS 7.2.0 / 7.2.1 の場合の設定手順

監査ログを有効にする

1. ssh もしくはシリアル経由でノードへログイン 2. プロトコルに関する監査ログを有効にする isi audit settings modify --protocol-auditing-enabled=yes 3. 監査対象のAccess Zone を追加 isi audit settings modify --add-audited-zones <zone> 4. 監査ログ設定確認 isi audit settings view ※チェックすべき項目のみ以下に記載します Protocol Auditing Enabled: Yes

監査イベント出力指定を行う

成功と失敗に関する監査設定 isi zone zones modify <zone> --audit-success create,write,read,delete,rename,set_security isi zone zones modify <zone> --audit-failure create,write,read,delete,rename,set_security

3.3.4.3. ノード追加時の対応

3.3.4.4. ALog使用時のPowerScale側の設定・確認作業

1 |

PowerScaleとALogを同時に導入する場合 |

デル・テクノロジーズ社の「プロフェッショナルサービス」にて設定 |

|---|---|---|

2 |

ALogを後から導入する場合 |

網屋もしくはお客様にて設定 |

3 |

ALogをバージョンアップした場合 |

網屋もしくはお客様にて設定 |

4 |

PowerScaleをバージョンアップした場合 |

お客様にて設定(ALog/OneFSのバージョンによっては対応不要) |

5 |

ALogに関するトラブルシューティング時 |

網屋もしくはお客様にて設定 |

3.3.5. SQL Serverの場合

3.3.6. Oracleの場合

3.3.6.1. イベントログの設定変更(対象サーバのOSがWindowsの場合)

Oracleトレースログの出力形式がOS出力である場合、イベントログの設定を変更する必要があります。

3.3.6.1.1. イベントログの設定

方式 |

説明 |

|---|---|

アーカイブ方式 |

イベントログはWindowsにより自動でアーカイブされる。ディスク容量が許す限りアーカイブされ、ログが欠落する恐れがなくなるので、通常はアーカイブ方式を採用する

※アーカイブされたイベントログはイベントビューアーからは参照できなくなる

|

上書き方式 |

イベントログは一定のサイズでローテートされ、古いイベントログは上書きされる。イベントログが上書きされる前にイベントログを収集する必要がある(既定では1時間おきに収集するよう設定されている)

|

◆アーカイブ方式の設定

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベント ビューアー]を選択する

イベントビューアーが起動するので、画面左側のツリーで[イベント ビューアー]‐[Windowsログ]‐[アプリケーション]を右クリックして[プロパティ]を選択する

「ログのプロパティ」画面で、下記の通り設定したうえで[適用]ボタンをクリックする

・「ログのパス」 … 存在する任意のフォルダーに変更する。ファイル名は必ず”Application.evtx”のままにすること(例:”E:\EventLogs\Application.evtx”) ・「最大ログサイズ(KB)」 … 512000KB(500MB)に設定する ・「イベントログサイズが最大値に達したとき:」 … [イベントを上書きしないでログをアーカイブする]を選択する

注意

[ログのパス]には”C:\WINDOWS”配下のフォルダーを指定しないでください。 空き容量の大きいドライブをイベントログの出力先に指定することを推奨します。

注意

最大ログサイズは、アーカイブ方式/上書き方式共に、ALogの仕様上、「推奨するサイズ:500MB」、「機能上の制限サイズ:1GB」となります。

◆上書き方式の設定

スタートメニューから[コントロールパネル]‐[管理ツール]‐[イベント ビューアー]を選択する

イベントビューアーが起動するので、画面左側のツリーで[イベント ビューアー]‐[Windowsログ]‐[アプリケーション]を右クリックして[プロパティ]を選択する

「ログのプロパティ」画面で、最大ログサイズを設定し[必要に応じてイベントを上書きする]を選択して[OK]ボタンをクリックする

注意

最大ログサイズは、アーカイブ方式/上書き方式共に、ALogの仕様上、「推奨するサイズ:500MB」、「機能上の制限サイズ:1GB」となります。

3.3.7. Linuxの場合

ALogで変換に使用するシステムコールが記録されるようにauditdに対してルールを設定してください。

ルールはaudit.rulesファイルに記述するかauditctlコマンドを直接実行することで設定してください。 また、必要に応じてauditd.confにてauditdの設定を行ってください。

注意

Linuxの監査設定は自動で設定することを推奨します。自動にすることでフィルター設定もALogのWebコンソール上から行えます。 Linux側のコマンドの詳細仕様についてALogのマニュアルでは記載しません。

3.3.7.1. 取得するログ種別と必要なシステムコールの一覧

ファイルアクセスログ

open

openat

creat

link

linkat

unlink

unlinkat

mkdir

mkdirat

rmdir

rename

renameat

renameat2

truncate

truncate64(32bit archのみ)

symlink

symlinkat

mknod

mknodat

readlink

readlinkat

アクセス権変更ログ

chmod

chmodat

chown

lchown

fchownat

コマンド実行ログ

execve

ログオンログオフログ

USER_START

USER_END

USER_LOGIN

LOGIN

ログオンログオフに関連するログは既定値で自動的に出力されるよう設定されています。

出力を止めたい場合に上記のmsgtypeのログが出力されないようルール設定を行ってください。

3.3.7.1.1. audit.rulesファイルへシステムコールを記録するように設定する方法

(例:openシステムコール)

-a exit,always -S open

3.3.7.2. フィルター設定

3.3.8. Amazon FSx for Windows File Serverの場合

Amazon S3

・「バケット名」 … 任意の名前を指定する

Amazon Kinesis Data Firehose

・「Source」 … Direct PUT

・「Destination」 … Amazon S3

・「Data transformation」 … Disabled

・「Record format conversion」 … Disabled

・「S3 bucket」 … 作成済みのS3 バケット名を指定

・「Dynamic partitioning」 … Disabled

・「Buffer Size」 … 128 MiB

・「Buffer interval」 … 900 seconds

・「Compression for data records」 … Zip

・「Encryption for data records」 … Disabled

・「Server-side encryption」 … Disabled

・「Delivery stream name」 … 「aws-fsx-」 で始まる名前を指定する

Amazon FSx for Windows File Server

・「ファイルとフォルダのアクセスをログを記録」>成功した試行を記録 … チェック

・「ファイルとフォルダのアクセスをログを記録」>成功した試行を記録 … チェック

・「ファイル共有へのアクセスをログ記録」>失敗した試行をログ記録 … チェック

・「ファイル共有へのアクセスをログ記録」>失敗した試行をログ記録 … チェック

・「監査イベントログの送信先を選択」 … Kinesis Data Firehose

・「Kinesis Firehose 配信ストリームの送信先を選択」 … 前述で設定したAmazon Kinesis Data Firehoseを選択