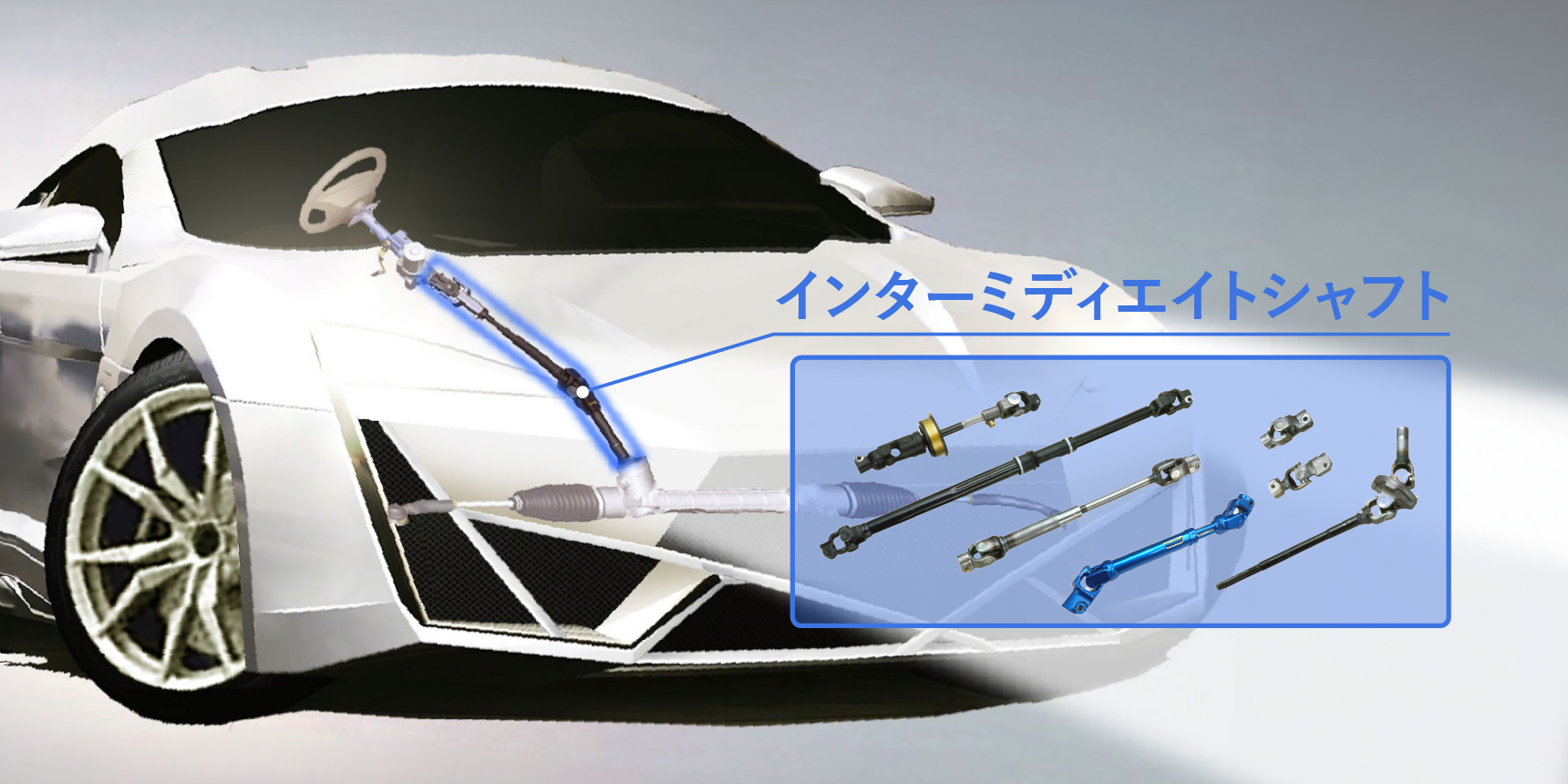

トヨタグループの一員として世界のモノづくりに貢献するジェイテクトグループ。今回取材したのは、ジェイテクトグループで工作機械や自動車部品の製造を担う、株式会社ジェイテクトマシンシステムだ。中でも同社が世界でトップクラスの品質とシェアを誇っているのが、自動車部品、「インターミディエイトシャフト」である。「インターミディエイトシャフト」とは、ハンドルの回転をタイヤに伝達する自動車の部位の一部であり、グループで連携してこの自動車の根幹機能を担う部位の製造にあたっている。

自動車の重要保安部品、インターミディエイトシャフト

情報セキュリティにおいても、グループ一体となって強化に取り組んでいる。同社の「ALog」+「ALog MDR」導入も、グループ全体におけるセキュリティ強化策の一環であったという。同社の情報システムを担当する三名にお話を伺った。

A氏

トヨタグループでは、内部からの情報漏洩防止や年々巧妙化・複雑化するサイバー攻撃に対応する仕組みとして、トヨタ自動車および子会社・関連会社を対象とした『オールトヨタセキュリティガイドライン(ATSG)』を定め、グループ一丸となって情報セキュリティの徹底に取り組んでいます。ATSGでは、情報セキュリティに関わる組織的対策や技術的対策など様々な分野の119項目が定められていて、毎年セルフアセスメントをしながらレベルアップを目指しています。アセスメントを開始した当初の達成度は50%程度でしたが、現在93%まで達成できており、技術的対策で対応すべき項目は残り1つとなっています。今回の『ALog』と『ALog MDR』の導入は、最後の1つである、サイバー攻撃/内部不正の自動検知体制を整備することが目的でした。

ガイドライン対応の集大成として、サイバー攻撃/内部不正の自動検知を目指すこととなった同社。「ALog」・「ALog MDR」導入前は、どのように対策を行っていたのだろうか。

A氏

これまでは、異常を『検知する』といった『攻める対策』より、事象・事件が起こってからログを調査して、できうる対応をする、もぐらたたき的な側面が大きかったんです。

B氏

ただ、コロナ禍以降、利用するクラウドサービスが増えたり、テレワークの導入で管理すべき端末も増えたりして、管理対象がとにかく増えたんですよね。その結果、有事の際に調査すべきログの件数も膨大になってしまって。膨大なログから、いつ、誰が、どんなことをした、という手がかりを元にログを絞り込んでいくのですが、それが本当に大変で時間がかかるんです。人力ではログの解析が追い付かなくなっていました。そこで、ガイドライン対応としてサイバー攻撃/内部不正の検知体制を整備するにあたって、ログを自動で解析して異常を検知できる仕組みを探していたところ、網屋の『ALog』にたどり着きました。

『ALog』の分析機能と『ALog MDR』のサービスで、一気通貫して複合的に異常を検知できる体制を評価し導入に至りました。

ログの自動分析ツールの検討を始めた同社であるが、他社のツールが比較検討の土台に上がることはなかった。国産製品で「ALog」ほどログ分析機能が充実したツールがなかったというのだ。「ALog」の分析機能で、同社が惹かれたポイントを伺った。

A氏

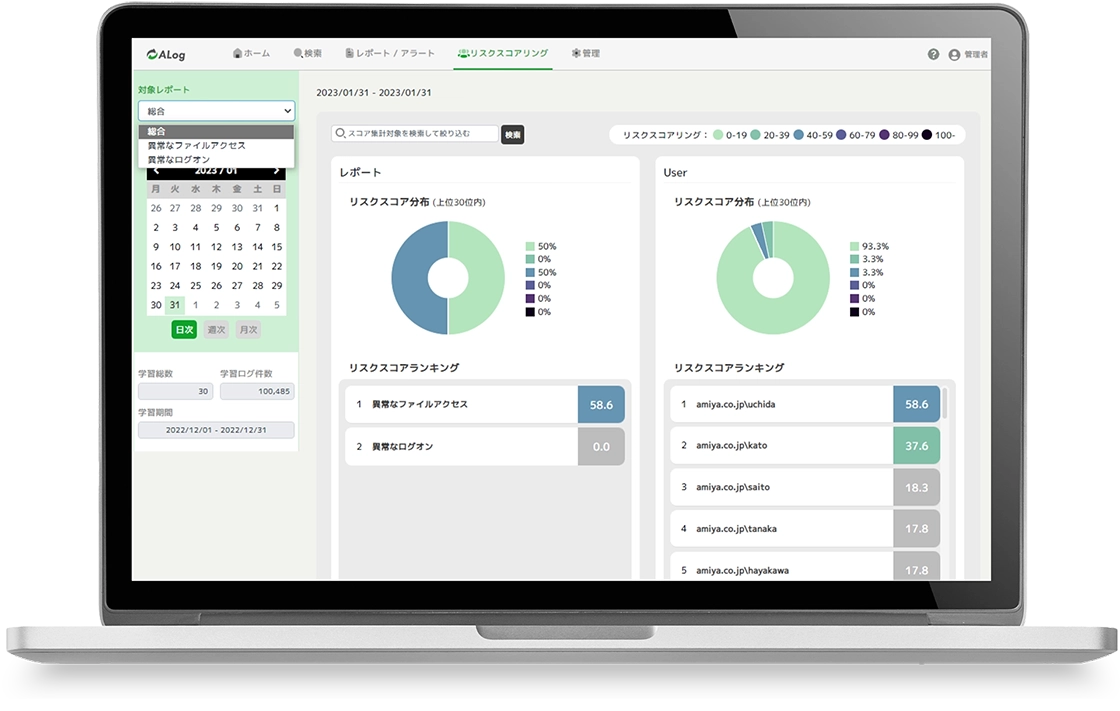

AIによる相関分析に一番惹かれました。一つひとつの行動が怪しいかだけなら、我々でログを調べようと思えば、ピンポイントで調べて判断できます。でも、一つひとつの行動を掛け合わせて、本当に異常な行動かどうかは、自分たちでは判断できないんですよね。その点『ALog』は、AIが自動で一つひとつの行動を相関分析して、『異常』かどうかを判断してくれるということで、他社の国内ツールとは比較にならないほどの機能差があるのではと評価しました。

B氏

『ALog』で溜めたデータも『ALog MDR』でアナリストに分析してもらえる、というのも魅力でしたね。やはり、ログの量や監視すべき範囲が大きすぎて、つきっきりでログを見る専任者を一人置いたとしても分析が追い付かないんですよね。専任者を何人も置くような人的リソースはありませんし、正しく分析しないと誤った判断をするわけにもいかないので専門知識も必要です。『ALog MDR』なら、専任のアナリストが正確にログを分析してくれるということで、これしかないと思いました。

C氏

例えば、退職間近のAさんが、休日出勤して、普段アクセスしないファイルを、大量に印刷した、という一連で見ると異常な行動があったとしても、一つひとつの行動はあり得る行動なので、自分たちでは異常を見逃してしまいます。そこを、『ALog』の分析機能と『ALog MDR』のサービスで、一気通貫して複合的に異常を検知できる体制を評価し導入に至りました。

AIとアナリストを掛け合わせた深度の深い分析が、「ALog」+「ALog MDR」導入の決め手になったのである。

AI×アナリストによる相関分析

現在、WindowsのファイルサーバとADサーバのログを「ALog」で取り込み、異常の検知体制を確立している同社。導入前は「ALog」の環境構築に不安を抱えていたというが、実際に導入してみると、その心配は杞憂であったという。

B氏

専任のアナリストの方と一緒に、監視対象のファイルサーバとADサーバに必要な設定を入れていきました。わからないところがあれば、その都度丁寧に教えていただいて。手厚いサポートのおかげでスムーズに導入できました。

「ALog」導入には、監視対象側の設定と共に、「ALogマネージャーサーバ」と呼ばれる「ALog」本体の設定も必要になるが、その設定作業は「ALog MDR」が実施する。

C氏

『ALogマネージャーサーバ』側の設定は全てアナリストの方にやっていただいたので、我々がマネージャーサーバ自体の設定を行うことはありませんでしたね。その後、マネージャーサーバに正常にログが渡っているか、溜まっているか、アナリストの方に毎日のように確認していただいて。異常を検知するためのレポート・アラート設定も全てアナリストの方に実施していただきました。監視対象側の環境構築は3週間程度で終わって、そこから一か月程度分析するためのログをALogに溜めた後、第一回のMDRの報告会を実施しました。実質2か月足らずで異常の検知体制を確立できたことになります。

優秀なエンジニア1名が増えたような感覚です。

MDR報告会では、「ALog」に溜めたデータをアナリストが分析し、サイバー攻撃や内部不正の予兆など、潜在的なリスクを月一で共有する。さらに、報告会での情報交換を元にレポート・アラート設定が最適化され、報告内容もお客様の要望に合わせてカスタマイズが可能だ。実際の報告会の内容とその魅力について、お話を伺った。

A氏

サイバー攻撃、内部不正のリスクといった観点で、報告していただいています。報告もとにかくわかりやすくて。驚いたのが、ログオンの失敗がリスクの予兆である、という着眼点です。今までは、『失敗』に関しては意識していなかったので、自分たちでは気づくことができなかったリスクです。それを、回数、時間帯など、総合的なデータから判断した上で、『この件は一度調べてみたらどうか』、といった提言をいただきます。提言をもとに、我々で該当者にヒアリングを行って、リスクを潰す対応をすることができるんです。

C氏

自分たちでは、せっかく『ALog』で溜めたデータを見たくでも、どこをどう見たらいいかわかりません。それを、専門家の着眼点で分析をして、今まで見えなかった部分を見える化してもらえる。とても自分たちではここまで『ALog』を活用できなかったでしょう。

B氏

優秀なエンジニアが1名増えたような感覚です。今はエンジニア、特にセキュリティに特化したエンジニアを探すのは難しいですし、万一見つかったとしても、契約単価がものすごく高額だと思うんですよね。専任のアナリストを、サービスとして利用できるのが、すごくいいサービスだと感じています。

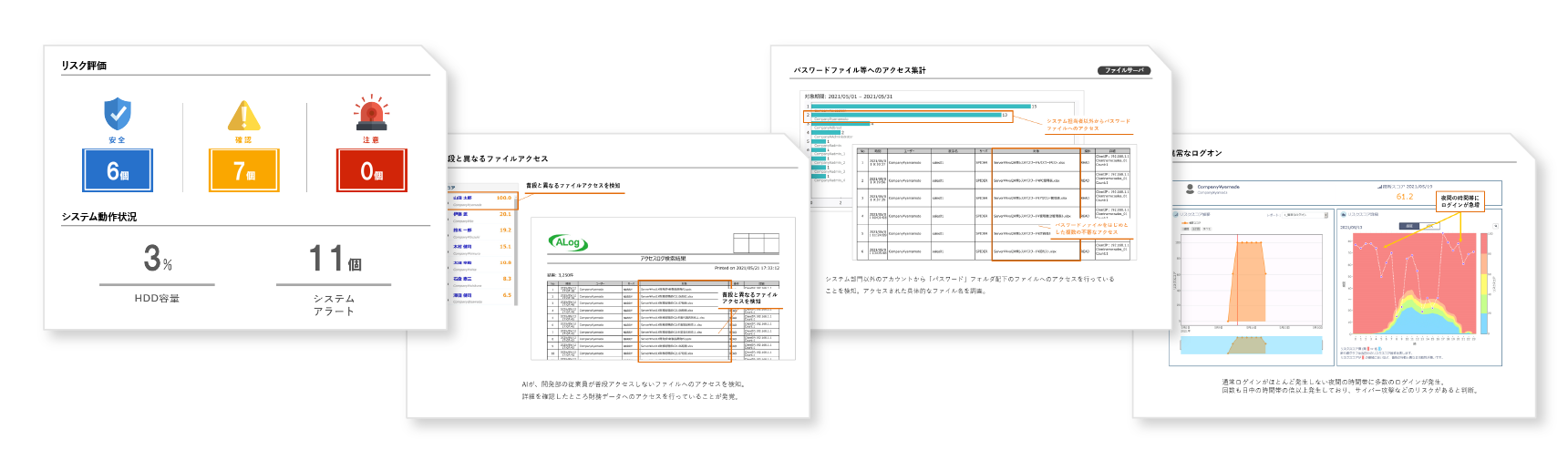

報告書サンプル

『ALog MDR』の分析には、色々な可能性があるなと感じています。

「ALog」と「ALog MDR」の導入で、ガイドラインの技術的対策100%対応を達成し、サイバー攻撃/内部不正の自動検知体制を整備した同社。今後、どのようにサービスを活用していくのだろうか。サービス活用の未来について、同社はこう語る。

A氏

『ALog MDR』の分析には、色々な可能性があるなと感じています。分析をどう生かしていくかを今後検討していきたいですね。例えば、『ALog』のデータを用いて、サービス残業などの勤務状況を可視化することもできます。ガイドラインには、技術的な対策だけでなく、労務や人事の分野に関わる対策項目も入っているので、それらの対策へも活用していきたいです。

B氏

まずは最重要ログということで、WindowsのファイルサーバとADサーバのログを監視していますが、外部のクラウドサービスの利用も増えているため、そこにもリスクが潜在していることになります。今後はクラウドサービスのTeamsやMicrosoft 365のログも監視対象とし、システム全体のセキュリティリスクを可視化していきたいです。