ランサムウェアとは?最新動向や被害事例、対策について解説

■ 2021/11/15

クリックジャッキングに関する内容に誤りがありましたので、該当箇所を削除致しました。

目次

ランサムウェアとは?

ランサムウェアは「ランサム(身代金)」と「ソフトウェア」を組み合わせた造語であり、マルウェアの一種です。

ランサムウェアに感染すると、パソコン内にあるデータが暗号化されたり、パソコンやスマホの画面がロックされ使用できなくなったりします。 また端末内にあるデータだけでなく、ランサムウェアに感染した端末と接続された別のストレージにあるデータも暗号化される可能性があります。 そして暗号化の解除と引き換えに、身代金を要求する画面が表示されます。

自己増殖をする「ワーム」機能を持つランサムウェアの場合、一台のパソコンが感染するとネットワークを通じて他のパソコンやスマホ、タブレットといった端末にも被害をもたらします。 つまり企業内にひとたび侵入すれば、ネットワークに甚大な被害をもたらし、場合によっては事業全体にきわめて大きな被害を与えることになります。

ランサムウェアで最も有名な事例が2017年頃に世界的に大流行した「WannaCry」です。 WannaCryは、まさに前述したワーム型ランサムウェアで、たった24時間で150カ国以上、およそ30万台に感染したといわれています。

また、身代金は300ドル、3日経過すると600ドルに金額が上がる仕組みになっており、支払い方法は当時ブームになっていたビットコインが指定されていました。

ランサムウェアの被害にあった場合、たとえ犯人の要求通り身代金を支払っても、ファイルの復元がされる保証はなく、初期化する他ないのが実情です。 そのため、日頃からのファイルのバックアップが重要になります。

ランサムウェアの主な感染経路としては、このWannaCryのように、システムの脆弱性を狙う他、メールの添付ファイル、メールの本文中に記載された不正なURLを利用するケースもあります。 また、過去には改ざんされたWebサイトにアクセスしただけでランサムウェアに感染した事例もあります。

ただし、ランサムウェアは2015年から2017年にかけて次々と新種や亜種が開発されたものの、それ以降は新種の出現は減少傾向にあります。 しかし、未だにランサムウェアによる感染被害は世界中で起こっています。 まずは、ランサムウェアの実態を知り、しっかりと対策を講じることが重要です。

ランサムウェアとマルウェアの違い

ランサムウェアはマルウェアの一種です。マルウェアは「malicious software(悪意があるソフトフェア)」の略語で、パソコンやスマホなどの端末に不正な働きをするソフトウェアまたはコードのことを指します。 一昔前は、コンピューターウイルスと呼ばれていましたが、ウィルスとマルウェアはほぼ同じ意味を持つため、近年はマルウェアという呼称が使われることが増えてきています。

また、ランサムウェア以外のマルウェアの例としては、トロイの木馬、スパイウェア、アドウェアなどが挙げられます。

ランサムウェアの最新動向

近年は、二重脅迫という手口を使うランサムウェアが登場しています。 例えば、ランサムウェア「REvil」はカナダの企業から盗んだとする22,000個以上のファイルをダークウェブで5万ドル(開始価格)で販売することを発表しました。 画面には残り時間が表示されており、切迫感を煽るレイアウトになっています。

同じような被害はアメリカ航空宇宙局(NASA)と契約しているIT企業でも見られました。 ランサムウェア集団「DopplePaymer」は、とある企業から盗んだ一部のアーカイブファイルをダークウェブに掲載しました。 この中には「NASA」と記載されたものも含まれます。

この他、2019年にはノルウェーの製造業企業が、「LockerGoga(ロッカーゴーガ)」と呼ばれるランサムウェアに感染。 感染の広がりを抑えるために自社工場の操業を一時停止する事態に追い込まれました。 このLockerGogaは、米国の化学メーカーにも感染が確認されており、製造業に特化した標的型のランサムウェアと言われています。

このように、ランサムウェアは時代と共に巧妙化しており、感染しないためには万全のセキュリティ対策が必要です。

ランサムウェアの種類

ランサムウェアには大きく分けて「ファイル暗号型」と「端末ロック型」の2種類があります。

ファイル暗号型

ファイル暗号型のランサムウェアに感染すると、ファイルを暗号化したのち、「暗号の解除と引き換えに身代金を要求する」と記載された脅迫めいたポップアップがデスクトップに表示されます。 身代金は、日本円ではなく、ビットコインなど、追跡が困難な暗号通貨で要求されるケースが多いです。

なお、身代金を支払ったとしても暗号化が解除される保証はありません。 ソフォス社が行った調査によれば、身代金を支払った企業の方が、支払わなかった企業に対し、復旧コストが2倍近くかかったという結果も出ています。 これは、たとえ身代金を支払い、ファイルの暗号化が解除できたとしても、完全な復元(利用できる)をするにはコストがかかるためとしています。

ただし、近年は暗号化したファイルをダークウェブ上で販売・公開する悪質なランサムウェアも登場しているため、非常に対応が難しいのが現状です。

端末ロック型

端末ロック型は、スマホやパソコンのデバイス自体をロックし使えなくするランサムウェアです。 スマホでの被害も数多く報告されています。 端末ロック型のランサムウェアは、セーフモードで起動することにより、マルウェアを削除できる場合があります。 しかし攻撃者が管理者権限を有効化している場合は、ユーザー操作を妨害することがあります。 セーフモードで解決しなかった場合は、端末の初期化を行います。

近年、端末ロック型はファイル暗号型と比べると発生件数は減少傾向にありますが、依然として注意が必要です。

ランサムウェアの感染経路

ランサムウェアは、さまざまな経路により感染します。 ここでは代表的な例として改ざんされた正規のWebサイト、メール、USBメモリを取り上げます。

改ざんされた正規のWebサイト

最も厄介なのが、改ざんされた正規のWebサイトです。 一見、正規のWebサイトですが、攻撃者が脆弱性を突いてWebサイトの改ざんをしているため、悪質なリンクが埋め込まれています。

また、Webサイトに問題がなくても、マルバタイジング(「マルウェア」と「アドバタイジング」を組み合わせた造語)を表示させ、感染させる手口もあります。 マルバタイジングは、クリックするだけで、ランサムウェアなどのマルウェアに感染してしまう悪質な広告で、古くからある手法ですが、今でも被害が出ています。

メール

メールからランサムウェアに感染したという事例も非常に多く報告されています。 まず注意すべきなのはメールに添付される実行ファイルです。 たとえばWindowsのプログラムで実行できる拡張子「.exe」やJavaScriptファイル「.js」などです。 また、この他にWordやExcelのマクロ機能を実行させることで、ランサムウェアに感染させる手口も存在します。

このほか、.exeなどの実行形式の拡張子をWordやPDFの拡張子に偽装し、アイコンもそれに合わせてすり替えている巧妙なケースもあります。 普段見慣れないメールはもちろん、基本的にメールに添付されているファイルは簡単に実行しないようにしましょう。

SMS

感染経路としては多くはありませんが、SMS経由による感染も報告されています。 たとえばSMSに「あなたの写真がこのアプリで利用されている」といった類の文章と共にリンクが送られてきます。 リンクをタップすると手動でアプリ(多くはアダルト系ゲーム)をダウンロードするように誘導され、実行すると、連絡先データが暗号化され身代金を要求されるだけでなく、スマホに入っている連絡先へ同様のリンクが貼られたメッセージが一斉送信されます。 つまり被害者になるばかりでなく、自動的に加害者になるのがSMS経由の感染の怖いところです。

USBメモリ

USBメモリは、紛失したときに機密情報などが流出するため、利用する人は減少しているものの、手軽にデータのやり取りができる手段として世界中で根強い人気があります。 そのため現在でも、USBメモリ経由のランサムウェア感染が報告されています。

USBメモリ経由の感染は瞬く間に周囲に広がるのが特徴です。 USBメモリをオートランが有効になっているパソコンに接続すると自動で読み込みが開始され、ランサムウェアに感染してしまいます。 実際に、2016年ごろには、USBの自動実行機能を悪用して感染を拡大するランサムウェアとして「ZCryptor」が確認されています。

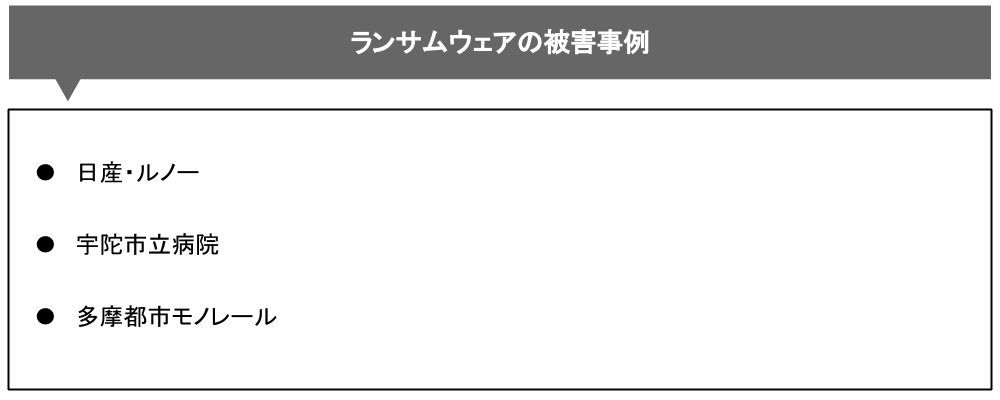

[ランサムウェアの被害事例

ランサムウェアによって個人だけでなく大手企業や病院でも甚大な被害が発生しています。 ここではランサムウェアの被害実例を紹介します。

日産・ルノー

ルノーも、ランサムウェアの被害に見舞われました。 被害の拡大を防ぐため、フランスのサンドヴィル、ルーアニアの工場の操業を一時的にストップしました。

同じく日産も、イギリスのサンダーランドの工場が標的となり、生産が停止する事態に追い込まれましたが、日産、ルノー両社ともビジネスの活動への致命的な影響はありませんでした。

宇陀市立病院

2018年10月、奈良県にある宇陀市立病院は10月1日に導入した電子カルテシステムがランサムウェア「GandCrab(ガンクラブ)」に感染したことを発表しました。 公表されたものでは、国内の病院では初のランサムウェア感染被害でした。

ランサムウェアに感染したのは電子カルテシステムのサーバーと一部のクライアントパソコンです。 10月1日~15日までの約3,800人の診療記録のうち、ランサムウェアにより約1,100名のデータが暗号化されていました。 それでも三分の二のデータが被害を免れた理由として、感染の早期発見と多くのクライアントパソコンが業務時間外で電源が入っていなかった事が挙げられます。

本来、電子カルテシステムのサーバーにはデータを定期的にバックアップするよう設定されていましたが、システム会社のミスによりバックアップが取られていなかったことが発覚しています。 同様の被害は海外の病院でも多数報告されています。

多摩都市モノレール

業務用ファイルサーバがランサムウェアに感染。 同サーバに格納された全てのファイルへのアクセスができなくなり、その後も復旧できない状況が続きました。 幸いにも個人情報の漏えいの痕跡はなく、また鉄道輸送は別のシステムで管理していたため、多摩都市モノレールの運行に影響はありませんでした。

上で紹介した3つの被害事例のように、ランサムウェアによる攻撃は突然やってきます。 端末のセキュリティ対策はもちろんのこと、部署同士の連携やセキュリティ関連のルールの策定なども重要な課題といえるでしょう。

ランサムウェアの攻撃を防ぐ対策

では、ランサムウェアの攻撃を未然に防ぐにはどのような対策が有効なのでしょうか。 ここでは感染する前の水際の対策と、感染してしまった後の事後対策に分けて解説いたします。

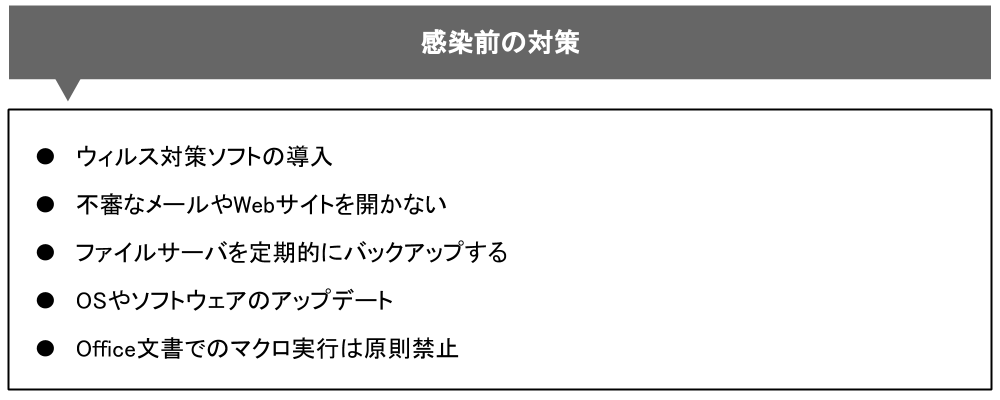

感染前の対策

基本的なセキュリティ対策の徹底はもちろん、従業員が「自分ごと」として行動するよう、定期的にセキュリティに関する教育の実施も重要です。

ウィルス対策ソフトの導入

ウイルス対策ソフトの導入にあたっては、ランサムウェア本体の検出・削除、不審な動きをブロックする機能、問題のあるWebサイトへのアクセスをブロックする機能、最低でもこの3機能を有するソフトの購入をおすすめします。 また、ウイルス対策ソフトが常に最新の状態になっているか確認しましょう。

また、ランサムウェアはパソコンだけでなくスマホでも感染します。 Android、iPhoneに対応したウイルス対策ソフトも各社から提供されていますので、インストールしておくと安心です。

不審なWebサイト・メールを開かない

ランサムウェアの感染源の多くは、不正なWebサイトとメールに添付されたファイルからです。 近年は、正規のWebサイトが改ざんされているケース、Webサイトを閲覧しただけで感染するケースもあり、安全性を判断するのは非常に困難になりつつあります。

業務上、関連性の低いWebサイトへのアクセスを遮断する「Webフィルタリング機能」などを活用しましょう。 「Webフィルタリング」にはホワイトリスト方式とブラックリスト方式があります。 ホワイトリスト方式は、安全と判断したWebサイトにだけアクセスができるものの、それ以外全て遮断する方式で、ブラックリスト方式は、危険と判断したWebサイトだけ遮断し、それ以外のWebサイトにアクセスできる方式です。

メールもWebサイト同様に、より巧妙化してきています。 取引先や経営者になりすました精巧なメールにより、マルウェアに感染した例は多数報告されています。 本文に簡体字が使用されていないか、敬語が不自然でないかという点だけでなく、送信元に書かれているアドレスが正しいものかどうかチェックしましょう。

ファイルサーバを定期的にバックアップする

パソコン端末や外付けHDDにはデータを保存せず、ファイルサーバに保管・バックアップを行いましょう。 また、シンクライアントにし、サーバ側のバックアップを取るという方法もあります。

ランサムウェアは、ユーザ権限を悪用し暗号化をするため、重要なファイルに関しては、編集権限の制限を行っておくと、暗号化されるリスクを最小限にことどめることができます。

OSやソフトウェアのアップデート

ランサムウェアは、OSやソフトウェアの脆弱性を悪用します。 提供各社は、脆弱性が発見された際に、その脆弱性を修正したセキュリティパッチを提供しています。 こまめに、OSやソフトウェアのアップデート情報をチェックし、アップデートを行いましょう。

Office文書でのマクロ実行は原則禁止

メールを介したランサムウェア感染の場合、不正なURLへのアクセスまたはファイルのマクロ実行がトリガーになることがあります。 現在のOffice系ソフトでは、マクロはデフォルトで無効化されているため、信頼できる添付ファイル以外は基本的にマクロを有効化しないようにしましょう。

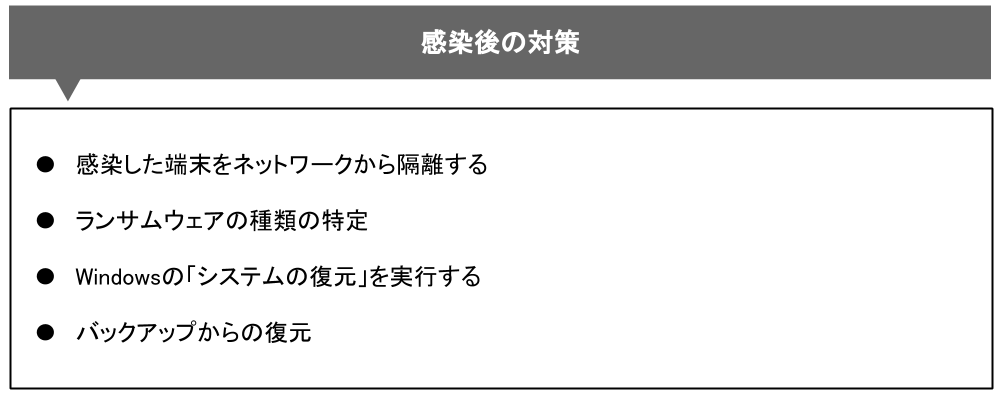

感染後の対策

ランサムウェアの感染を確認したら、感染している端末に接続されている社内LANからの隔離を速やかに行いましょう。 その後、ランサムウェアの種類の特定、ファイルの復元などを実施します。

感染した端末をネットワークから隔離する

特に、ワーム型ランサムウェアの場合、社内LANを通じてまたたく間に他の端末にも感染し、甚大な被害をもたらします。 被害を最小限にとどめるためにも、速やかに感染した端末をネットワークから隔離します。 既に、複数の端末に拡散している恐れがある場合には、正常な端末もすべてネットワークから隔離することも検討しましょう。

ランサムウェアの種類の特定

次にランサムウェアの種類の特定には、ランサムウェアの種類をデータベース化したWebサイト「ID Ransomware」が有用です。 このサイトでは身代金要求の文章または暗号化されたファイルをアップロードするとランサムウェアの種類を特定できます。 ランサムウェアの種類の特定はウィルス対策ソフトでもできますが、「ID Ransomware」では専門家が定期的に更新しており、場合によっては解除ツールが表示されることもあります。

Windowsの「システムの復元」を実行する

Windows Vista以降のOSには「システムの復元」が搭載されています。 「システムの復元」機能を使うと、正常に動作していた時点の状態に戻すことができます。 ただし、ランサムウェアの種類によっては復元ポイント自体を暗号化していたり、クラッキングしていたりすることもあり、その場合は復元ができません。

バックアップからの復元

ファイルサーバがランサムウェアによって、ファイルの暗号化をされてしまった場合は、バックアップから復元することで、最終バックアップ時点の状態に戻すことができます。

ただし、バックアップがなければ、復元はできませんので、定期的な自動バックアップの仕組みを備えておくことが重要です。

まとめ

ランサムウェアの対策としては、まずウイルス対策ソフトの導入、そしてファイルの定期的なバックアップが基本です。

また、近年のランサムウェアでは単に身代金を要求するだけでなく、暗号化したデータをダークウェブ上に公開するという、より悪質な手口で攻撃を仕掛けてきます。 身代金を支払っても暗号化が解除される保証はありませんし、再び攻撃が仕掛けられる可能性も否定できません。

ランサムウェアによる被害は、減少傾向にあるものの、依然として注意が必要です。 パソコンやファイルサーバ内のファイルが暗号化されるというイメージが先行しますが、スマホなどの端末でも被害が報告されています。 パソコンやファイルサーバだけでなく、スマホ、タブレットなどにおいても、セキュリティ対策を万全にしておきましょう。