マルウェアとは? 感染経路・被害を防ぐ対策・おすすめのソフトを紹介

マルウェアは、年々さまざまなタイプのものが登場しており、対策もより複雑化しています。 ランサムウェア、スパイウェア、ワーム、マルウェアの種類の特性をそれぞれ把握し、対策していくことが求められます。 本記事では、マルウェアの種類、感染経路、対策についてご紹介します。

目次

マルウェアとは?

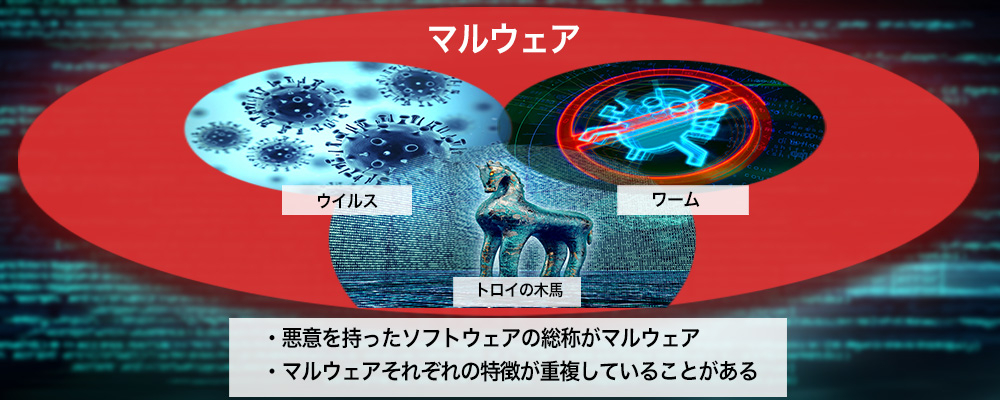

マルウェアとは、英語のmalice(悪意)とsoftware(ソフトウェア)を組み合わせて生まれた造語で、ワームやトロイの木馬、スパイウェアといった悪意を持ったソフトウェアの総称を指します。 スマートフォンやパソコンなどの端末に侵入すると、機密情報を持ち出したり、端末のプログラムを破壊したりする行動を起こします。

近年では、「ファイルレスマルウェア」と呼ばれる、ソフトウェアをインストールさせることなく、WindowsなどのOSの脆弱性を悪用して侵入するタイプのマルウェアも登場しています。 Windows Management Instrumentation(WMI)といった機能を使って侵入するため、セキュリティソフトでも検知が困難とされています。

ファイルレスマルウェアでは、Windows Management Instrumentation(WMI)のほか、PowerShellなど多くのIT担当者が利用する正規のプログラムが悪用されるため、利用を制限することもできず、非常に問題視されています。

マルウェアとウィルスの違い

ウィルスは、増殖感染が可能で、一つの端末に侵入すると他の端末に次々と感染していきます。 マルウェアは、あくまで悪意のあるソフトウェアの総称であり、ウィルスはこのマルウェアの定義に内包されます。 ウィルスには他のファイルに寄生する特性があり、ウィルス単体では活動しません。社団法人 情報処理学会 情報規格調査会 (IPSJ/ITSCJ) /財団法人 日本規格協会 (JSA)による定義では、

「自分自身の複写,又は自分自身を変更した複写を他のプログラムに組み込むことによって繁殖し,感染したプログラムを起動すると実行されるプログラム。

としています。

マルウェアの最新手口

マルウェアの手口は、年々巧妙さを増しています。 昨年2019年の5月には、イスラエルのサイバーセキュリティー企業IntezerがLinuxを標的にしたマルウェア「HiddenWasp」の存在を警告しています。

このマルウェアは、トロイの木馬の一種で、一般的なセキュリティソフトでは検知できないとされています。 システムをジャックし、リモートコントロールすることを目的としており、標的型攻撃の足がかりとして利用される恐れがあります。

数では少ないですが、スマホ版マルウェアの存在もいくつか報告されています。 2019年、サイバーセキュリティ企業であるLookoutによれば、iOSやAndroidを標的としたスパイウェア「Exodus」の存在を報告しています。 Exodusに感染すると、写真、連絡先、クレジットカード情報など、あらゆる情報にアクセスされ、現在地情報や通話の盗聴も可能になるとされています。 現在、iOSやAndroidのOSは対策済ですが、今後もExodusの動向に注意が必要です。

また、2018年には無名の中華系格安スマホ「Doogee」や「Leagoo」などが出荷時点で、トロイの木馬「Triada」に感染するといった事例が起こっています。

マルウェアの種類

マルウェアは、大きく以下の3つに分類できます。

ワーム

ワームはウィルスと同じように自己増殖をしますが、依存することなく単独で活動できます。 そのため、感染力が非常に強く、多くのデバイスに伝染し、甚大な被害をもたらします。 1987年に世界初のワーム、クリスマスワーム(CHRISTMA.EXEC Worm)が発見されました。 IBM社内や大学研究機関をつなぐネットワーク「BITNET」で流行しました。

クリスマスワームは、電子版のクリスマスカードを装い、ユーザーを開封させます。 感染すると、登録しているメールアドレスに自動的に、このクリスマスカードメールが送られてしまいます。 感染の連鎖により、メールサーバーに負荷がかかり、一時期メール機能が麻痺しました。 現在では、アンチウィルスソフトが開発され、完全に消滅しましたが、「相手を油断させ開封させる」という手口は、今の標的型攻撃に引き継がれています。

2000年初頭は、感染力が高く目立った活動を行う「ワーム」が中心でした。 近年は、感染したことに気づかれないようにして不正行為に及ぶ「トロイの木馬」の被害が中心になっています。 トロイの木馬については後述します。

SLAMMER(スラマー)

2003年に出現したワーム。 マイクロソフトのSQLサーバーの脆弱性を突いたもので、わずか数分で75,000台のPC端末に感染、世界規模では約25万台のPC端末に影響を及ぼしました。 アメリカのバンク・オブ・アメリカのATM1万3000台の通信が遮断され、韓国では、インターネット、携帯電話において通信障害が発生し、2700万人に被害が出ました。

MYDOOM(マイドゥーム)

2004年に猛威を奮ったワームです。 クリスマスワームと同様の性質を持ち、メールに添付されたMYDOOM(マイドゥーム)を実行すると、管理しているアドレス帳に対し、MYDOOM(マイドゥーム)付きのメールを送信します。 これにより、アメリカのSCOグループに対して、DDoS攻撃が仕掛けられ、一時期SCOグループはサイト利用停止の状態となりました。

CODE RED(コードレッド)

2001年に発見されたワーム。 マイクロソフトが提供しているWebサーバー「Internet Information Server」(IIS)の脆弱性を利用し侵入、自己増殖を繰り返しました。

特徴として、メモリ上でしか動作せず、ハードディスクに痕跡を残さないことから、発見が遅れました。 「Internet Information Server」(IIS)を利用していた7%の28万台の端末が感染したとされています。 初期のCODE RED(コードレッド)は、ホワイトハウスをDoS攻撃目標にしましたが、ホワイトハウス側がIPアドレスを変更したことにより、攻撃を回避できました。

SOBIG.F(ソービッグエフ)

2003年に流行したトロイの木馬型のマルウェアです。 感染すると、登録しているアドレスに自動で添付付きのスパムメールを送るところは共通していますが、オープンリレーを提供してしまうところに真の怖さがあります。 オープンリレーを提供してしまうと、どんなアドレスからの送信依頼も受付可能になり、不正アクセスの中継地点に利用されたり、ハッカーの攻撃の踏み台にされます。 SOBIG.F(ソービッグエフ)は、およそ3億通のスパムメールを送信し、FedEx(フェデックス)やスターバックスなどの企業に甚大な被害をもたらしました。

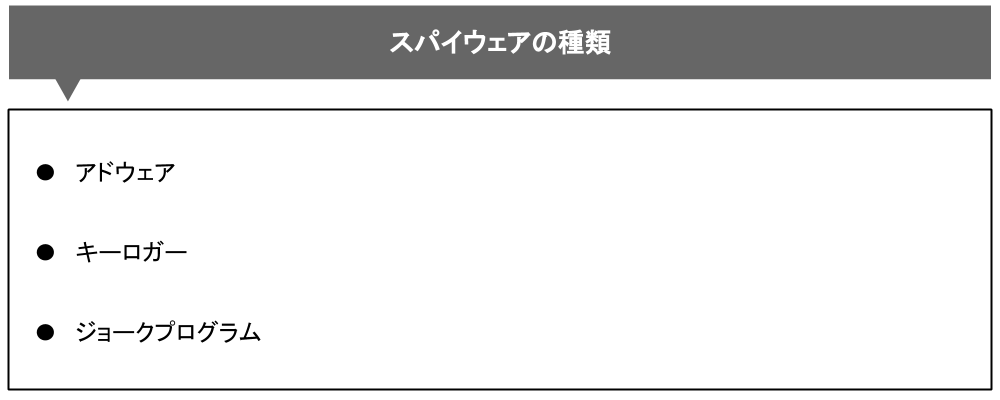

スパイウェア

ユーザーに感づかれないよう、PC端末に不正侵入し、ユーザーの行動履歴や個人情報を窃取するソフトウェアのことを指します。 もともとは、マーケティングの目的で、ユーザーのニーズやアクセス履歴を収集するために作られたものでしたが、現在は個人情報を収集したのち、なりすましや次のサイバー攻撃に利用する「悪意のあるスパイウェア」が横行しています。 自己増殖しない点、正常に動作しているように見せて、秘密裏に情報を抜き取る特性が、ウィルスと大きく異なります。

アドウェア

アドウェアとは、文字通り、広告を意味する「アド」と「ソフトウェア」を組み合わせた言葉で、広告表示により収入を得ることを目的としたソフトウェアのこと。 無料で利用できるかわりに、広告が表示されるアプリやソフトウェアも、広義の意味ではアドウェアに含まれます。

アドウェアの中には、ブラウザの起動ページを「Easylife App Search」「Babylon」「Delta Search」「Ask.com」「Hao123」に書き換える「ブラウザーハイジャッカー」と呼ばれる動作を引き起こすものや、ウィルス感染を警告するポップアップを促したり、ツールバーを勝手に追加したり、操作性や視認性を損なう迷惑行為が行われます。 近年は、スパイウェアのような機能も併せ持ったアドウェアも登場し、注意が必要です。

キーロガー

キーロガーは、PC端末のキーボードで入力したIDやパスワードなどの個人情報を保存し盗み取るスパイウェアのこと。 フリーソフトやアプリケーション、添付ファイルなどに潜んでおり、起動させることで感染します。 USBなどのハードウェアによって感染するケースもあり、この場合はセキュリティソフトでの検知が非常に困難になります。 もし、キーロガーに侵入されると、個人情報が窃取されるだけでなく、クレジットカードの不正利用、重要な機密情報の流出につながる恐れがあります。

ジョークプログラム

キーロガーやアドウェアと比べると悪質性は低く、基本的に、迷惑行為にとどまることが多いです。 該当ファイルを消せば解決するケースがほとんどです。

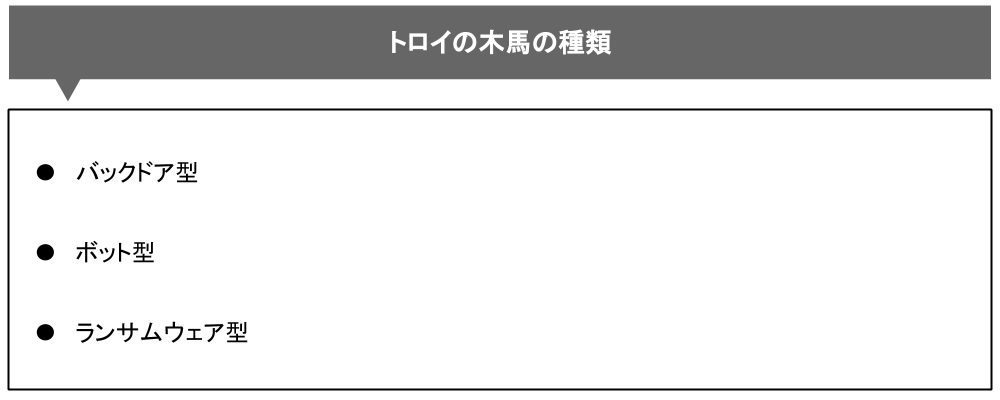

トロイの木馬

トロイの木馬という名称は、兵士が中に忍び込んだ木馬を警戒せずトロイアの町に招き入れたというギリシャ神話のエピソードがモチーフになっています。 トロイの木馬は、悪質ではないプログラム、アプリケーションと思わせて感染する特徴を持っています。 ワームのように自己増殖はしません。

従来、トロイの木馬は、.exeや.comなど実行形式のファイルから感染するものが中心でしたが、最近では、「Emotet」のように不正なマクロを埋め込んだWordなどのOffice形式のファイルから感染させるものや、迷彩型ゼウスのように実行形式ではないJPEGファイルから感染するものなど、トロイの木馬も多様化しています。 迷彩型ゼウスは、Jpeg形式の画像にマルウェア設定情報を秘匿させてカスタマイズしているため、バイナリレベルで解析しても、悪質と見極めるのが難しく、新たな脅威として認識されています。

バックドア型

最も悪質なタイプです。利用者に検知されないよう、ポートを開き、遠隔操作で別の攻撃を実行します。 機密情報の流出やサイトのクラッキングなど、さらなる二次被害が起こる可能性があります。

ボット型

ボット型に感染陶虚、外部から自由に操作が可能となり、なすがままになります。 サイバー攻撃の踏み台にされます。 ボットでは、多くの端末を統制下に置けるため、特定のターゲットに対し、DoSなどの大規模攻撃を仕掛けることができます。 2014年に世界的に流行したGameover Zeus(ゲームオーバーゼウス)は、世界のおよそ100万台のPC端末に感染し、被害総額は10億ドル以上といわれています。

ランサムウェア型

パソコンの操作をロック、またはファイルの形式を暗号化し、それを解除することと引き換えに金銭を要求するマルウェア。 「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。 2017年に日本でも流行した「WannaCry」は、当時流行していた仮想通貨を要求するのが特徴で、世界的に甚大な被害をもたらしました。

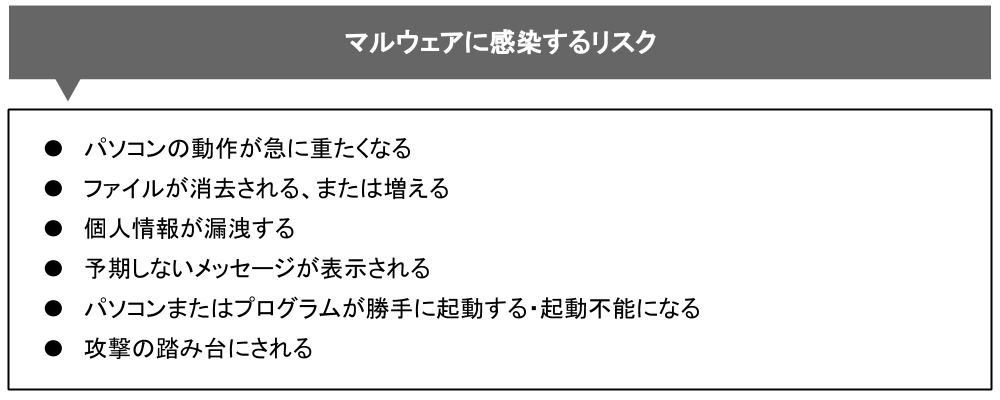

マルウェアに感染するとどうなる?

マルウェアに感染すると、上記のような症状が発生します。

もっとも顕著な症状が、動作が重くなることです。 マルウェアがバックグラウンドで作動することでCPUやメモリを大量に消費するため、重くなります。 購入して間もなくで、PC端末に保存しているファイルも少なくハードディスクの容量も十分に残っている場合は、マルウェアの感染を疑いましょう。

ただし、すべてのマルウェアで明確な症状が出るわけではなく、正常に動作していたのに突然、警告のポップアップが表示されて金銭が要求されるケースや、知らぬ間にIDやパスワードが盗まれ、クレジットカードを不正に利用されたり、口座のお金を引き下ろされたりするケースもあります。

マルウェアの被害事例

ここでは、過去のマルウェアの被害事例について、マルウェアの種類別に解説します。

ウィルス

2001年にワコールのメールマガジン「サルート」のメールの一部がウィルス「Hybris」に感染。 約6500人の会員に送付されてしまい、100人以上の会員がウィルスに感染したといわれています。

ワーム

ランサムウェア「WannaCry」の世界規模の被害は記憶に新しい人も多いでしょう。 2017年5月より攻撃が始まり、150カ国以上、約30万台が被害にあいました。 Windowsの脆弱性を狙ったもので、「WannaCry」に感染すると、端末内のファイルが暗号化され、要求されている金銭を支払わないと解除できない状態になります。 また、この金銭を支払っても暗号化は解除されず、データが復元できない例が数多く発生し、世界を大混乱に陥らせました。

スパイウェア

2005年国内のネット銀行で、キーロガーを使い、利用者の端末からIDとパスワードを窃取し、別の口座に送金するという事件が発生しました。 また、2005年米国では、同じくキーロガーを使った大規模な個人情報の窃取事件が起こり、被害を受けた銀行は50以上とされています。

トロイの木馬

2014年、KADOKAWAの公式サイトが、閲覧者にトロイの木馬が感染するよう、改ざんされました。 ただちに、セキュリティ対策を実施し、個人情報流出等の被害にまでは至りませんでした。

マルウェアの感染経路

マルウェアの感染経路は大きく分けて「USBメモリ」「Webサイト」「メール」「ファイル共有ソフト」の4つです。 もっとも多い感染経路がメールです。 なりすましメールに添付されたPDFやJpeg、または実行ファイル(exe.)を開く・起動することで感染します。 また、自動で動くスクリプトが組み込まれたマルウェア付きのHTMLメールの場合は、プレビューだけでも感染する可能性があります。

Webサイトの場合は、特定のページを開くと、リダイレクトで「ウィルスに感染しました」といった警告文付きのポップアップが表示されるページに遷移させ、ソフトウェアをダウンロードさせる、なかには、コンテンツを閲覧するだけで感染するものもあります。

以前は「Wiiny」や「Share」といったファイル共有ソフトを利用する過程で、感染する事案が多発していました。 ファイル共有ソフトでポルノ画像など違法性のファイルが多く共有される、共有ソフト内のファイルが流出する事件が多発し、利用ユーザーが激減、今は共有ソフトによる被害は下火になっています。

マルウェア感染を防ぐ対策

マルウェアの対策は、「感染しないための対策」「感染した場合の対策」の2つに分けられます。

どれも基本的なセキュリティ対策ですが、例えば、メールであればチェック項目マニュアルを作り、不審と判断したものは一旦開封せずに上司に報告するなど、体制を整備することが重要です。

従業員のITリテラシーに頼らず、体制や仕組み作りでこれらの対策が行えるよう、整備していきましょう。

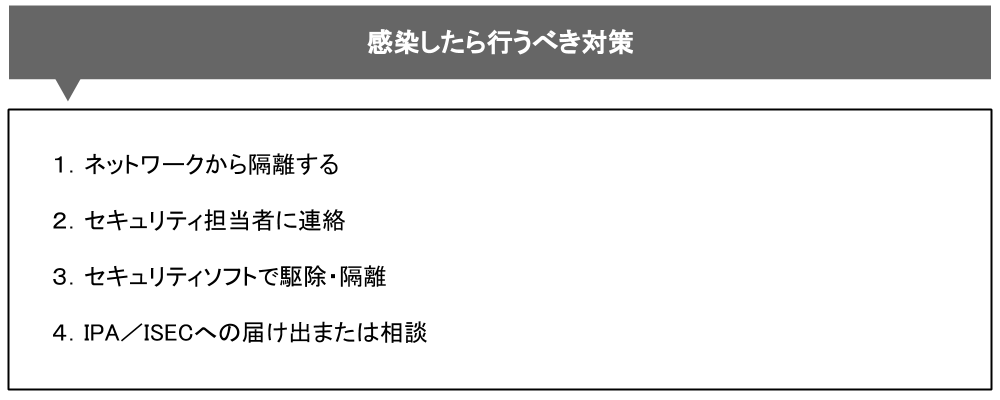

感染したら、「被害を最小限にとどめるために何をすべきか」を考えることが重要です。 もし、社内にセキュリティ担当者、システム管理者がいる場合は、対象の端末には触れずに相談しながら進めていきましょう。 勝手に操作をしてしまうと、被害がさらに拡大するケースも存在します。 とはいえ、初動が遅れると、感染した端末を踏み台にさらなる攻撃を行い、取り返しのつかない状況に発展する可能性もあります。 発覚したら、システム管理者やセキュリティソフトのベンダーなどと連携し、迅速に対処しましょう。

おすすめのマルウェア対策ソフト

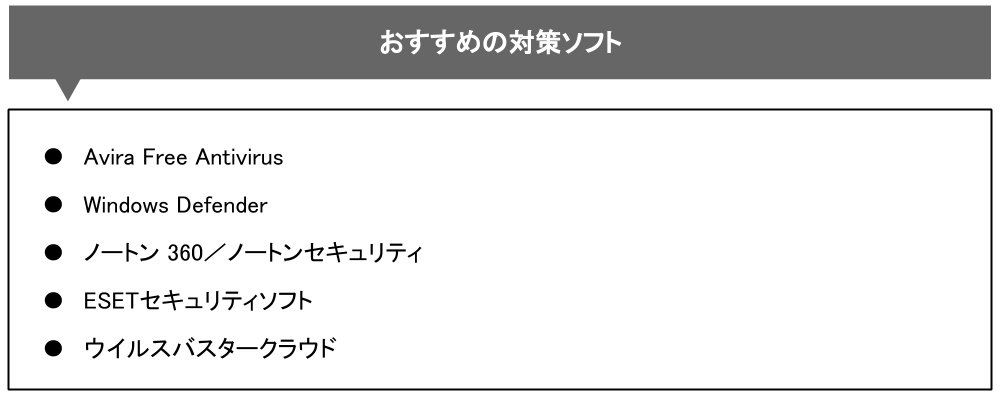

マルウェア対策に有効なおすすめのソフトをいくつかご紹介します。

Avira Free Antivirus

無料版もあるマルウェア対策ソフト。リアルタイムでウィルス・マルウェアの検知を行ってくれます。 また、感染したファイルの修復も可能。有料版では、メールの添付ファイルのスキャンやUSBデバイスのスキャンも可能です。

Windows Defender

Windows Vista以降に標準搭載されている、無料(フリー)のマルウェア対策ソフト。 マルウェアのリアルタイム検知など、基本的な機能も実装されており、セキュリティソフトの第三者機関「AV-Comparatives」の結果を見ると、他と見劣りしない性能を誇ります。 しかし、無料版で個人情報保護、メールセキュリティといった機能が実装されておらず、他と比較すると機能の数は少なめです。

ノートン 360/ノートンセキュリティ

シマンテック社が販売する定番のセキュリティソフト。特徴的な機能に「バックアップ機能」があります。 これは、データを保護する目的で活用できます。 全体的に機能のバランスもよく、操作性も高いです。 マルウェアソフトをはじめて導入する方向けのソフトと言えそうです。

ESETセキュリティソフト

ESETセキュリティソフトは、PCの操作を妨げることのない軽快な動作で評価が高いです。 ESETのライセンスは、OSの種類問わず、利用台数でカウントされるため、管理の手間がかかりません。 ESET日本版は、キャノンマーケティングジャパンがサポート対応をするため、気軽に不明点を質問できます。

ウイルスバスタークラウド

「McAfee」と並び、PC購入時点で実装されていることも多く、目にしたことがある人も多いかもしれません。 フィッシング対策にも力をいれており、検索結果画面において、Webページごとに安全性の色分け表示を行えるほか、SNS内にペーストされたリンクの安全性チェックも可能です。 ESETよりは劣るものの、動作は比較的軽快です。

まとめ

マルウェアは、時代に合わせ形を変えて、我々の個人情報や機密情報に侵入します。 OSやブラウザの定期的なアップデート、不審なメールをむやみに開かないなど、基本的な対策はもちろん、最新のサイバー攻撃の情報も収集しつつ、万全で最善のセキュリティ対策を行いましょう。