標的型攻撃メールとは

2020年、新型コロナウィルス感染症拡大の影響により、多くの企業でリモートワーク化が進みました。 中には急なリモートワークを迫られ、セキュリティ対策もままならない状態で業務をしているケースも少なくありません。 そんな中、増加している巧妙な手口のサイバー攻撃が標的型攻撃メールです。 今回は、そんな標的型攻撃メールについて手口や対策方法を解説していきます。

目次

標的型攻撃メールとは

そもそも、標的型攻撃とは?

標的型攻撃メール以前に、まずは標的型攻撃について解説をしていきます。 標的型攻撃とは、明確な目的をもって特定のターゲットに仕掛ける攻撃のことを指し、その攻撃に用いられるのがメールやウェブサイト、USBメモリなどです。

その中でも特に多いのが標的型攻撃メールです。 標的型攻撃は内閣サイバーセキュリティセンター(NISC)の戦略本部に置かれたサイバーセキュリティ対策推進会議によって「高度サイバー攻撃」の一種に定義されており、機密情報窃取の手口として、独立行政法人情報処理推進機構(IPA)の調査では、標的型攻撃が2018年から三年連続首位となっています。

■「情報セキュリティ10大脅威 2020」

NEW:初めてランクインした脅威

|

昨年

順位 |

個人

|

順位

|

組織

|

昨年

順位 |

|---|---|---|---|---|

|

NEW

|

スマホ決済の不正利用 |

1位

|

標的型攻撃による機密情報の窃取 |

1位

|

|

2位

|

フィッシングによる個人情報の詐取 |

2位

|

内部不正による情報漏えい |

5位

|

|

1位

|

クレジットカード情報の不正利用 |

3位

|

ビジネスメール詐欺による金銭被害 |

2位

|

|

7位

|

インターネットバンキングの不正利用 |

4位

|

サプライチェーンの弱点を悪用した攻撃 |

4位

|

|

4位

|

メールやSMS等を使った脅迫・詐欺の手口による金銭要求 |

5位

|

ランサムウェアによる被害 |

3位

|

|

3位

|

不正アプリによるスマートフォン利用者への被害 |

6位

|

予期せぬIT基盤の障害に伴う業務停止 |

16位

|

|

5位

|

ネット上の誹謗・中傷・デマ |

7位

|

不注意による情報漏えい(規則は遵守) |

10位

|

|

8位

|

インターネット上のサービスへの不正ログイン |

8位

|

インターネット上のサービスからの個人情報の窃取 |

7位

|

|

6位

|

偽警告によるインターネット詐欺 |

9位

|

IoT機器の不正利用 |

8位

|

|

12位

|

インターネット上のサービスからの個人情報の窃取 |

10位

|

サービス妨害攻撃によるサービスの停止 |

6位

|

参照:独立行政法人情報処理推進機構(IPA)、情報セキュリティ10大脅威 2020

標的型攻撃メールの手口

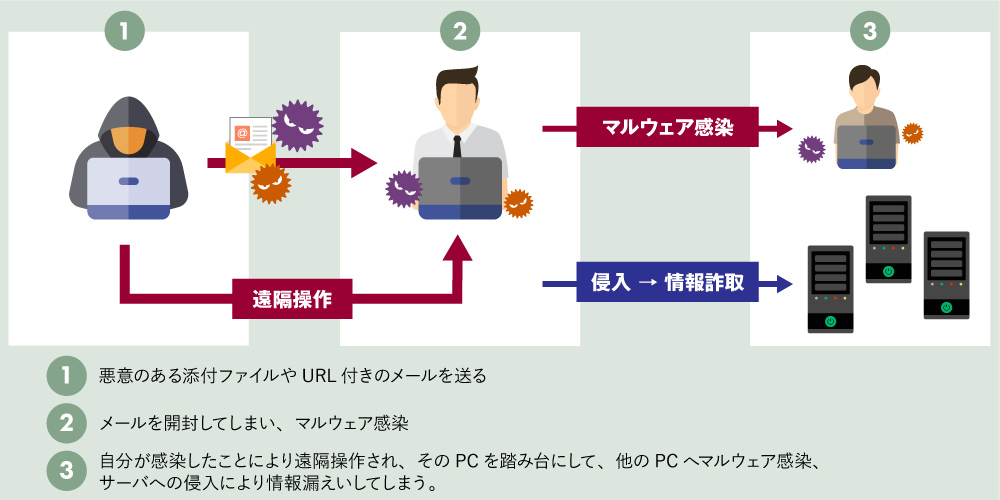

標的型攻撃メールは特定のターゲット(企業や個人)に対して同僚や所属組織の別部門、取引先、公的機関などになりすまして、URLリンクや添付ファイルを含むメールを送信することで、URLリンクから不正なWEBサイトにアクセスさせたり、添付ファイルを開かせたりすることで、マルウェアに感染させて侵入し、遠隔操作などを行うことで機密情報や個人情報を窃取することが主な手口です。 ターゲットの情報収集から侵入後の情報窃取、さらにその痕跡の消去まで、用意周到かつ、巧妙な手口のため、攻撃に気が付くことが非常に困難です。

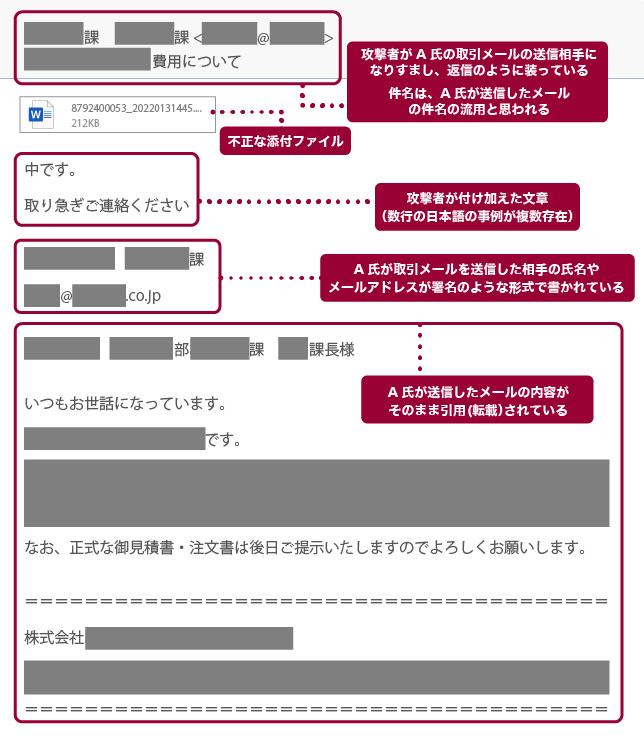

近年の手口として注目されているのが、「Emotet」と呼ばれるマルウェアを使用した攻撃です。 「Emotet」は様々なモジュールをダウンロードすることでメールや認証情報などの窃取などを行うだけでなく、ランサムウェアやトロイの木馬などのマルウェアに感染させたりもします。 攻撃者は普段やり取りする取引先や所属組織の別部門、同僚など、実在する名前やメールアドレス、メール内容を利用してメールを送信してきます。

標的型攻撃メールの特徴

特定の企業・個人をターゲットに絞り執拗に繰り返される

標的があらかじめ定まっているため、その標的に対して攻撃者の目的が達成されるまで何度でも手口を変えて攻撃を仕掛けてきます。

手口が巧妙で攻撃自体に気が付きにくい

近年、ますます標的型攻撃メールの手口は巧妙化しており、正規のメールなのか偽造された悪質なメールなのかを判断するのが非常に困難になってきています。 ターゲットの組織の上司や同僚、また取引先などになりすまし、あたかも実際の業務メールのような形式で悪質なファイルなどを送信してきます。 さらに、近年では、ユーザーの警戒心を緩めるために、添付ファイルをパスワード付きZIPで暗号化して送信してくるケースも見られるようになり、その結果、アンチウィルスなどでチェックできないため、マルウェアを検知できないケースも出てきています。

目的が明確なため、長期間で段階的に仕掛けてくる

特定の組織に対する攻撃であるため、あらかじめ狙っている機密情報や資産にアプローチするために入念な準備をして段階的に攻撃を掛けてきます。 そのため、一度防御したからといって油断は禁物です。

フィッシング、スパムとの違い

似たようなものでフィッシングメールとスパムメールというものがありますが、どのような点が違うのでしょうか?

標的型攻撃メールが特定のターゲットに絞っている反面、フィッシングとスパムで共通して言えるのは、どちらもマスメール型であるという点です。

フィッシングメール

「フィッシング」からもわかる通り、メール(釣り竿)でターゲット(魚)を釣る手法のことをフィッシングメールといいます。 フィッシングメールは主に経済的価値をもっているクレジットカード情報やネットバンキングのログイン情報を搾取することが目的であり、これらの情報は闇サイトなどで売買されます。 売買する上で、より多くの情報を集める必要があり、ターゲットを絞らない、という点が標的型との大きな違いです。 なお、標的を絞ったフィッシング攻撃も実在します。 これはスピアフィッシング攻撃と呼ばれており、ターゲットを絞っている分、騙されやすいと言われています。

スパムメール

スパムメールは古くから存在するもので、「SPAM」という缶詰をテーマにした海外のコントの迷惑さがスパムメールの迷惑加減と通じることからこの呼び方になりました。 メールの内容は広告宣伝目的や悪質サイトへの誘導、マルウェア感染など様々で多くの人に無差別に送るので、標的型とは異なります。

攻撃を受けると

実際に標的型攻撃メールに気が付かずに添付されたリンクやファイルを開いてしまうと以下のような被害を受けてしまいます。

機密情報の漏えい

不正な添付ファイルの開封やメール本文のURLリンクから不正なウェブサイトに接続してしまうことで、マルウェアに感染します。 その結果、内部に侵入され、不正アクセスを受け、組織の機密情報を漏えいされてしまうという被害を受けます。 例として、特定の組織などに恨みや因縁がある場合、標的に経済的な損失を与える目的として情報の漏えいなどを行います。

ファイルの暗号化

同じく不正アクセスによる被害として、ランサムウェアによって、組織が持つ大量の重要ファイルを暗号化されてしまうことがあります。 ファイルを暗号化された組織は、自力での復元は困難なことから、経営や事業活動が停滞してしまい、多大な損害を被ります。 攻撃者は、その弱みに付け込んで、暗号化されたファイルの復号鍵と引き換えに金銭を要求してきます。 ファイルを暗号化してもバックアップファイルをリストアすることで、復旧可能なことから、最近では二重脅迫といって、ファイルの暗号化だけでなく、窃取したファイルの公開を脅迫のネタにするケースが増加しています。

マルウェア感染によるバックドアの設置

標的となる組織に合わせて用意したマルウェアに感染させることで、その組織のPCやサーバなどにバックドアを設置します。 バックドアとは、ユーザーや管理者に気が付かれないように遠隔操作するための秘密の接続口のことです。 バックドアを設置され、それに気付かないと長期にわたって遠隔操作や情報窃取などを行われてしまいます。

被害事例

| ターゲット | 被害概要 |

|---|---|

| 公的機関 |

2015年、職員の端末がサイバー攻撃を受け、約125万件の年金情報が外部に流出したと発表した。 いずれも加入者の基礎年金番号や氏名などが含まれ、うち約5万2千件は生年月日や住所も流出した。 国内の公的機関としては過去最大規模の情報流出。 学術機関の職員を装った電子メールに、セミナーの案内状と称したウイルス付きの文書ファイルが添付されており、これを開封した少なくとも2人の機構職員の端末が感染した。 端末同士をつなぐLANシステム内のファイル共有サーバに保管されていた基礎年金番号や氏名などの情報が、ファイルごと抜き取られたとみられる。 https://www.nikkei.com/article/DGXLASDG01HCF_R00C15A6MM8000/ |

| 旅行会社 |

2016年3月、社内のインターネットを活用して旅行商品の販売を行っているオペレーター端末において、取引先になりすました不正なメールの添付ファイルを開いたことにより、パソコンがマルウェアに感染した。 その後、外部からの遠隔操作により感染が拡大し、個人情報のあるサーバへ攻撃者が侵入する事象が発生し、外部からの標的型攻撃を受けたと判断した。 約680万人もの顧客の基本的な個人情報だけでなく、パスポートなどの国籍情報まで漏えいした。 |

対策方法

見分け方

独立行政法人情報処理推進機構 (IPA)では、標的型攻撃メールなどの、不正なメールの見分け方について情報提供をしています。

メールのテーマ

1. 知らない人からのメールだが、メール本文の URL や添付ファイルを開かざるを得ない内容

(例 1) 新聞社や出版社からの取材申込や講演依頼

(例 2) 就職活動に関する問い合わせや履歴書送付

(例 3) 製品やサービスに関する問い合わせ、クレーム

(例 4) アンケート調査

2. 心当たりのないメールだが、興味をそそられる内容

(例 1) 議事録、演説原稿などの内部文書送付

(例 2) VIP 訪問に関する情報

3. これまで届いたことがない公的機関からのお知らせ

(例 1) 情報セキュリティに関する注意喚起

(例 2) インフルエンザ等の感染症流行情報

(例 3) 災害情報

4. 組織全体への案内

(例 1) 人事情報

(例 2) 新年度の事業方針

(例 3) 資料の再送、差替え

5. 心当たりのない、予約確認や配送通知(英文の場合が多い)

(例 1) 航空券の予約確認

(例 2) 荷物の配達通知

6. ID やパスワードなどの入力を要求するメール

(例 1) メールボックスの容量オーバーの警告

(例 2) 銀行からの登録情報確認

差出人のメール アドレス

1. フリーメールアドレスから送信されている

2. 差出人のメールアドレスとメール本文の署名に記載されたメールアドレスが異なる

3. 正規のメールアドレスと酷似したものが使用される

(例) 正規アドレス:xxx.1234@amiya.co.jp

偽アドレス:xxx.1234@am1ya.co.jp

メールの本文

1. 日本語の言い回しが不自然である

2. 日本語では使用されない漢字(繁体字、簡体字)が使われている

3. 実在する名称を一部に含む URL が記載されている

4. 表示されている URL(アンカーテキスト)と実際のリンク先の URL が異なる(HTML メールの場合)

5. 署名の内容が誤っている

(例 1) 組織名や電話番号が実在しない

(例 2) 電話番号が FAX 番号として記載されている

添付ファイル

1. ファイルが添付されている

2. 実行形式ファイル( exe / scr / cpl など)が添付されている

3. ショートカットファイル( lnk など)が添付されている

4. アイコンが偽装されている

(例 1) 実行形式ファイルなのに文書ファイルやフォルダのアイコ ンとなっている

5. ファイル拡張子が偽装されている

(例 1) 組織名や電話番号が実在しない

(例 2) ファイル拡張子の前に大量の空白文字が挿入されている

(例 3) ファイル名に RLO4が使用されている

事前の対策

被害を事前に防ぐためには、

・入口の対策

・出口の対策

・訓練の実施

の導入の3点が挙げられます。

入口対策

攻撃に気が付きにくい標的型攻撃メールにおいては従来の入口対策も重要になります。

外部からの不正アクセスを防ぐ「ファイヤーウォール」や不正侵入検知・防御システムのIDS/IPS、外部から送信されてきたプログラムを安全な領域で動作確認する「サンドボックス」などが挙げられます。 さらに、標的型攻撃メールの対策として、メールセキュリティ製品の導入も欠かせません。 メールセキュリティ製品では、迷惑メールや不審メールの検知、隔離機能、アンチウィルス機能、添付ファイル無害化機能などを提供します。 メールセキュリティ製品によって、機能や提供形態、対応企業規模など異なるため、よく比較して製品を選ぶようにするとよいでしょう。

そして何より、不審なメールだと少しでも感じたら、むやみに開封して確かめたりしないようにすることが一番の入口対策になります。

出口対策

標的型攻撃において重要なのがこの出口対策です。 特にログの管理を行うことで証跡を残すことができるかできないかでその後の対応も大きく変わってきます。 通常ログは専門的な知識がないと読み解くことはできません。 そこで、コンピュータが取得したログを一元管理し、見える化できるログ管理ソフトを導入することで端末ごとにいつ何がどのように操作されたかを管理することができます。

訓練の実施

社内において年に一回程度、事前告知をした上で訓練用の標的型攻撃メールを配信することで判断力の強化を図ることができます。 しかしこの訓練を予告なしに、年に複数回実施すると従業員が疑心暗鬼に陥ってしまう可能性があるので注意しましょう。

そして、少しでも怪しいと思ったら一人で解決しようとせず、情報システム部門や情報セキュリティ関連部門に相談することが大切です。

事後の対応

万が一、不審なファイルやURLを開いてしまったら、LANケーブルを抜いてネットワークから隔離し、組織のルールに従って、情報システム部門や情報セキュリティ関連部門などに速やかに報告、相談することが重要です。

まとめ

無差別に行われるサイバー攻撃とは違い、今回の標的型攻撃メールはターゲットとなった組織の従業員が気付きにくいという非常に厄介な特徴を持っています。 さらに社内での業務であれば、不審に感じた場合、情報システム部門や情報セキュリティ関連部門にすぐ相談できますが、現在普及しているテレワークにおいては、その相談を怠りがちになってしまいます。 また、万が一の事態が発生してしまうと、関係者が分散していることで、迅速な対応を難しくしてしまう可能性があります。 セキュリティツールの導入などでの対策ももちろん重要ですが、一人一人が「明日は我が身」の気持ちを忘れずに常に気を付けていなければなりません。