水飲み場攻撃の目的は?その未然防止対策とは?

目的により様々な攻撃の手口があるサイバー攻撃ですが、攻撃者は一方的に攻撃を仕掛けるだけではなく、ユーザが罠にかかるまで待ち構えるという手口も使ってきます。 それが今回紹介する「水飲み場攻撃」です。このような被害を受けないためには、しっかりと内容を理解した上でセキュリティ対策をすることが非常に重要です。 今回は概要から対策まで、細かく解説していきます。

目次

水飲み場攻撃

水飲み場攻撃とは

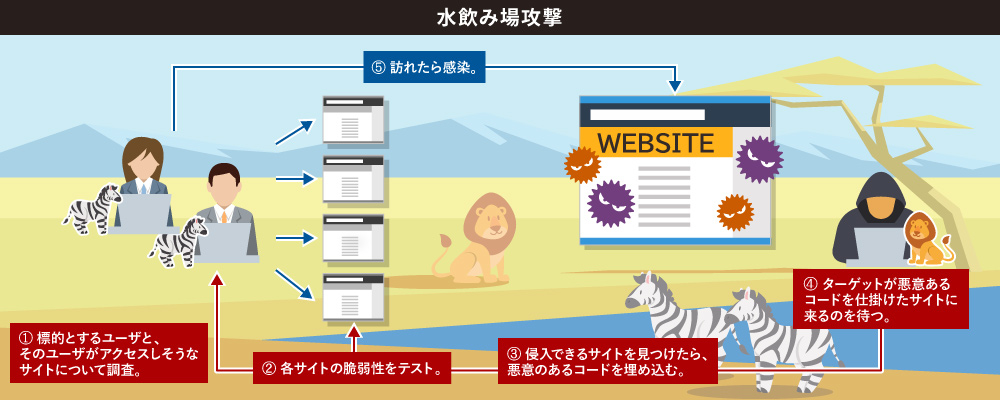

「水飲み場攻撃」とは、ターゲットが頻繁にアクセスするサイトに不正プログラムを仕込み、アクセスするまで待ち伏せする攻撃手法のことです。

「水飲み場攻撃」という名前は、肉食動物が獲物を捕食するために水飲み場のそばで待ち構える習性があることから名付けられました。

「水飲み場攻撃」は様々なケースで使用される手法ですが、特に「標的型攻撃」において使われるケースが多いです。

標的型攻撃とは

「標的型攻撃」とは、特定のターゲットに対して明確な目的をもって仕掛ける攻撃の総称で、様々な手法で攻撃を仕掛けてきます。

「標的型攻撃」は、情報処理推進機構(IPA)が毎年行っている「情報セキュリティ10大脅威」という調査で、2016年から5年連続で1位になり、大きな脅威だと判断されています。

主な攻撃の手口として、今回取り上げる「水飲み場攻撃」のようなウェブ型の他に、メール型もあります。

出所:https://www.ipa.go.jp/files/000043331.pdf

メール型

標的型攻撃メールは、不特定多数に大量に送られるウイルスメールとは異なり、特定の組織や人にしか送信しないため、メール本文や添付ファイル名をターゲット組織に合わせて作成できることから、巧妙に作られた偽メールが受信者に届いてしまいます。

よって、受信者は、マルウェアが埋め込まれた添付ファイルを開いたり、不正なWEBサイトへの誘導するURLをクリックしてしまったりと、騙されやすくなります。

さらに、未知のマルウェアを含む添付ファイルがメール送信された場合はセキュリティソフトでも検知できないことがあるため、このようなケースでは被害を防ぐことが難しいのです。

攻撃の手順

- 攻撃に利用するWebサイトの特定と脆弱性調査

- Webサイトの改ざん(不正プログラムの埋め込み)

攻撃者は明確な目的を持ちターゲットを定めると、以下二つの手順で攻撃を仕掛けてきます。

攻撃に利用するWebサイトの特定と脆弱性調査

まずは、ターゲットとなる組織などが頻繁にアクセスするようなWebサイトを調査します。

ターゲットがよく閲覧するWebサイトを絞り込み、脆弱性について調査を行い、改ざんできそうなWebサイトを特定します。

また、脆弱性がなかった場合は、偽サイトを作成しそこへターゲットを誘導する手法に変更する場合もあります。

不正プログラムを仕込む

脆弱性のある、Webサイトに対し不正プログラム(マルウェア)を仕込んでいきます。

WEBサーバのOSやソフトウェアの脆弱性を突いたり、Webアプリケーションの脆弱性を悪用したりすることで、マルウェアを配置(仕込む)していくのです。

攻撃を受けると

WEBサイトを改ざんし、不正プログラムを埋め込むことに成功したら、攻撃者はターゲットがそのWEBサイトに訪れるのをひたすら待ちます。

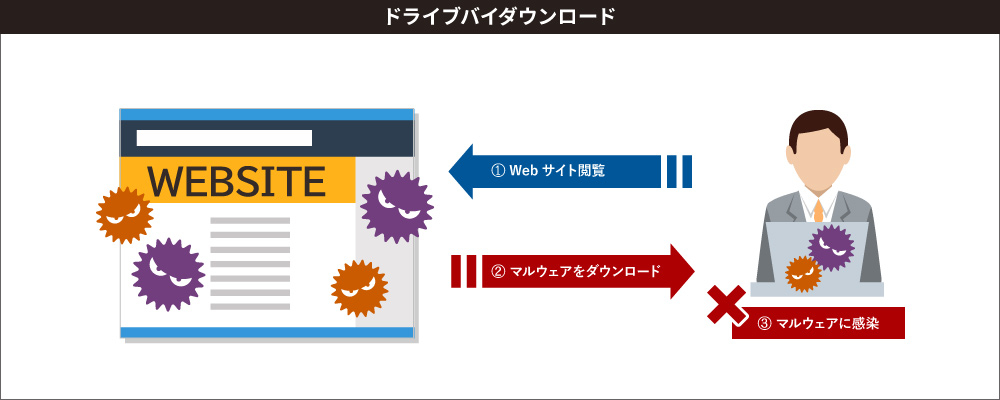

ここで、マルウェアに感染させる主な手法として「ドライブバイダウンロード(Drive-by download)」がありますので、こちらについて紹介します。

「ドライブバイダウンロード」とは、利用者が悪意あるウェブサイトにアクセスすることで、スパイウェアやランサムウェアなどのマルウェアをダウンロードさせ、感染させる攻撃です。

ターゲットが知らぬ間に、マルウェアのダウンロードが実行されるため、ターゲット側はマルウェアに感染していることに気が付くことが非常に難しくなります。

このマルウェアは多くの種類があり、マルウェア自体が自己増殖をしたり、他のプログラムに寄生したりするものなど様々ですが、主な被害は以下の三点です。

- 情報漏えい、改ざん

- 端末の乗っ取り

- 攻撃の踏み台

情報漏えい、改ざん

マルウェアに感染してしまうことで、不正アクセスを受けてしまい、組織の機密情報や個人の情報、顧客リストなどが詐取、改ざん(暗号化等)されてしまいます。

これらの情報の漏えいや改ざん、削除などにより経済的な損失を被ることになってしまいます。

端末の乗っ取り

マルウェアに感染してしまうと、C&Cサーバと通信するためのバックドアを設置されてしまうことで端末を遠隔操作され、乗っ取られてしまう恐れがあります。

端末を乗っ取られることで組織内部の諜報活動や機密情報や個人情報の詐取などの被害につながります。

攻撃の踏み台

端末が乗っ取られるだけでなく、その端末を踏み台にして、同じ組織内部の端末へのマルウェア感染に利用されてしまったり、別のターゲットに対するDoS攻撃などのための踏み台に悪用されてしまったりするケースがあります。

類似攻撃

ターゲットとなる利用者がWebサイトに接続してくることを待つという水飲み場攻撃に類似した攻撃手法としては主に二つあります。

- フィッシング

- ファーミング

フィッシング

フィッシングとは、インターネット上で行われる詐欺行為の一種で、インターネット利用者から経済的価値のある情報を奪うのを目的にすることがほとんどです。

よくあるのが、ECサイトやクレジットカード会社、銀行などになりすましたメールで偽のWebサイトへと誘導する方法です。

攻撃者は、ECサイトやクレジットカード会社、ネットバンキングなどの正規WEBサイトになりすまして、インターネット利用者からログイン情報などを盗み出すのです。

フィッシングは「phishing」と綴ります。

よく「fishing」と間違われるのですが、フィッシング詐欺では「魚釣り(fishing)」と「洗練された(sophisticated)」を組み合わせた造語であると言われています。

フィッシング詐欺に騙されてしまうことで、クレジットカードの不正利用や、Webサービスのアカウント乗っ取りなどの被害を受けてしまいます。

また、攻撃者によるパスワードの変更などにより、WEBサービスの解約ができなくなってしまう事態も想定されます。

ファーミング

ファーミングとは、Domain Name Systemが持つ情報を書き換えるなどして、インターネットの閲覧者を偽のウェブサイトに誘導することで不正に個人情報やクレジットカード情報、Webサービスのアカウント情報などを得る行為のことです。

ファーミングは「pharming」と綴ります。

「farming(農場経営)」が由来でフィッシングがエサを利用するのに対し、事前に種まき(名前解決に仕掛け)をすればエサがいらないからと言われています。

偽サイトでIDやパスワード、クレジットカード等の情報入力が求められ、この要求に応じてしまうと、入力した情報が攻撃者に窃取されるという仕組みです。

フィッシングの一種でもある一方、ファーミング攻撃はドメイン名とIPアドレスの紐づけを不正操作することにより、インターネット閲覧者を偽サイトへ誘導し、不正行為に及びます。

Webブラウザ上では正規のURLが表示されるため、偽サイトへの接続だと認識することは非常に難しくなっています。

被害事例

待ち伏せすることにより、逃げる隙を与える間もなく感染させる「水飲み場攻撃」ですが、これによる被害事例にはどのようなものがあるのでしょうか。

| ターゲット | 被害内容 |

| 日本のインフラ関連企業や中央官庁 |

2013年夏頃、日本の複数のサイトに攻撃用の不正プログラムが仕込まれ、Internet Explorerの脆弱性を突いた攻撃が行われた。 この攻撃は、セキュリティパッチが提供されていない「ゼロデイ」であり、さらに攻撃用に使用されたプログラムをウイルス対策ソフトでは検知できなかった。 また、特定のIPアドレスやドメインからの接続に対し、攻撃を仕掛ける、という特徴をもっており、対象となった企業や組織は20程度と考えられている。 攻撃対象となったいずれの企業や組織は強固な防御態勢だったため、情報漏えいは確認されなかった。 この件を機に2013年秋にはこの脆弱性を解消するセキュリティパッチが公開された。 |

| 海外の金融機関 |

2017年2月初旬、いくつかの金融機関で利用するワークステーションがマルウェアに感染したと報告された。 マルウェアは、明らかに正規の Webサイトから拡散されていた。 この攻撃は、正規の Webサイトを改ざんし、標的に選んだ各業界組織のコンピュータに感染させることを目的とした、「水飲み場攻撃」であった。 今回、標的となったポーランドの銀行の端末やサーバ内には暗号化された不審なプログラムや実行ファイルとともに未知のマルウェアが確認され、そして何より、明らかに不審なネットワーク活動が検出された。 銀行のサーバや端末には暗号化されたプログラムや実行ファイルとともに「RATANKBA(ラタンクバ)」が検出され、感染したコンピュータが世界中の遠隔地に接続され、感染したコンピュータにマルウェアが送り込まれた。 なお、ポーランドだけでなく、メキシコやウルグアイ、イギリス、チリなど他国の金融機関でも同様の事例に関連するものがあったことが分かった。 |

対策

「水飲み場攻撃」に対する対策は、必然的にマルウェアやソフトウェアの脆弱性に対する対策につながってきます。

その中でもサイトへ「アクセスする側の対策」と「管理者側の対策」に分かれます。

アクセスする側の対策

- 不審なサイトにアクセスしない

- OSやアプリケーションなどを最新状態に保つ

- マルウェア対策ソフトの導入

不審なサイトにアクセスしない

個々が意識してできる対策として挙げられるのが、URLなどから不審なサイトだと少しでも感じたら、不用意にアクセスせず、すぐに情報システム部などの専門家に相談・報告することです。

一人一人がセキュリティに対する意識を強く持つためにも、定期的な教育を行うことが重要です。

OSやアプリケーションなどを最新状態に保つ

トロイの木馬などのマルウェアは、OSやアプリケーションの脆弱性を悪用して感染するケースもあります。

セキュリティホールが報告された場合は、開発者から提供されるセキュリティパッチを必ず適用するなど、OSやアプリケーションなどのソフトウェアは常に最新の状態にしておきましょう。

マルウェア対策ソフトの導入

端末自体のセキュリティを強化するにはマルウェア対策ソフトを導入することがおすすめです。

昨今では数多くのマルウェア対策ソフトが開発され、多くの機能を搭載しています。

TREND MICROのウィルスバスターやMcAfeeのリブセーフなどが挙げられますが、数多くある製品を選ぶ際は、対応しているOSやファイアウォールの有無、サポート体制などの特徴をしっかりと比較し、自分の目的に合った製品を選ぶことが大切です。

多くの製品が期間限定で無料試用できるので、実際に使って比較してみることをおすすめします。

管理者側の対策

- ソフトウェアを最新の状態に保つ

- 改ざんを検知する仕組みの整備

ソフトウェアを最新の状態に保つ

OS、アプリケーションなどのソフトウェアには脆弱性が存在しています。

また、人がソフトウェアを開発している以上、この脆弱性をゼロにすることはほぼ不可能です。

よって、OSやアプリケーションなどのソフトウェアに対し、継続的な脆弱性対策をしていくことが重要です。

改ざんを検知する仕組みの整備

Webサーバが改ざんされていないかをチェックすることが大切です。

不審な文字列やスクリプトの有無をチェックすることになりますが、チェックサムやコンテンツのファイルサイズや更新日時などを保存している場合は、それが手掛かりになるのです。

水飲み場攻撃における改ざん手口は様々で、管理者権限を抜き取られるケースや、Webサーバの脆弱性を突かれたケースもあります。

基本に立ち返り、改ざん防止と早期発見体制の整備に取り掛かることが重要です。

普段からWebサイトの運用管理、システム構成、Webサーバの正常状態を把握しておくことが大切です。

例えば、作業リストや更新/ファイル転送日時を整理してチェックするなど基本的なことでも役立ちます。

まとめ

「水飲み場攻撃」は攻撃者が罠を仕掛けた状態で待ち伏せをするパターンなので、まずは基本となる対策を怠らないことが大切です。

水飲み場攻撃のように明確な対象がない攻撃はゼロになることはなく、むしろ今後増えていくと考えていたほうがよいでしょう。

ダメージを最小化することを念頭に置き、従来の基本的な対策に加え、セキュリティ監視と、いざという時の事故対応の体制を整えていきましょう。

情報技術が指数関数的に発展している現代においてはこういった情報セキュリティの意識を皆が持つことは当たり前になってきています。

個々が意識をすることで、組織全体の意識も大きく高めることにつながるのです。