インターネットセキュリティの設定

概要

ネットワーク侵入検知・防止システム (IPS/IDS) は、シグニチャ (攻撃の特徴やパターン) に基づいて潜在的に悪意のあるトラフィックを識別するエンジンです。

シグニチャには、マルウェアが使用する既知のトラフィックパターンまたは命令シーケンスが含まれます。

このタイプのシグニチャベースエンジンは、既知の悪意のあるトラフィックパターンに基づいてのみ異常を検出できます。

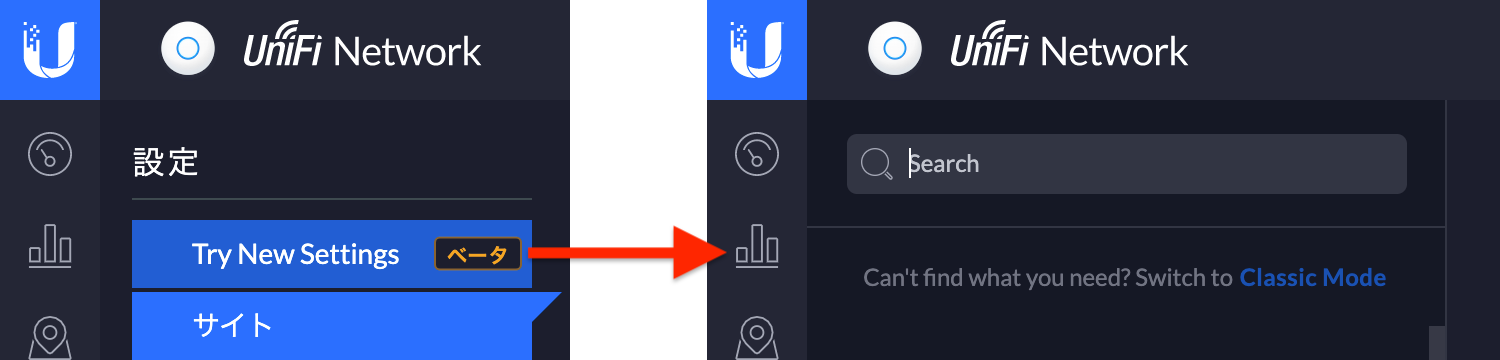

この機能を有効にするには、UniFi Network Controllerの左メニューの上部にある[Try New Settings]をクリックし、最新のUIに切り替えます。

IPS/IDSを適用可能なシステム

- UniFi ネットワークコントローラ ソフトウェア 5.9以降

- UniFi Security Gateway プラットフォーム ファームウェア 4.4.18以降

- UniFi Dream Machine プラットフォーム

進入検知と防止 (IDS/IPS)

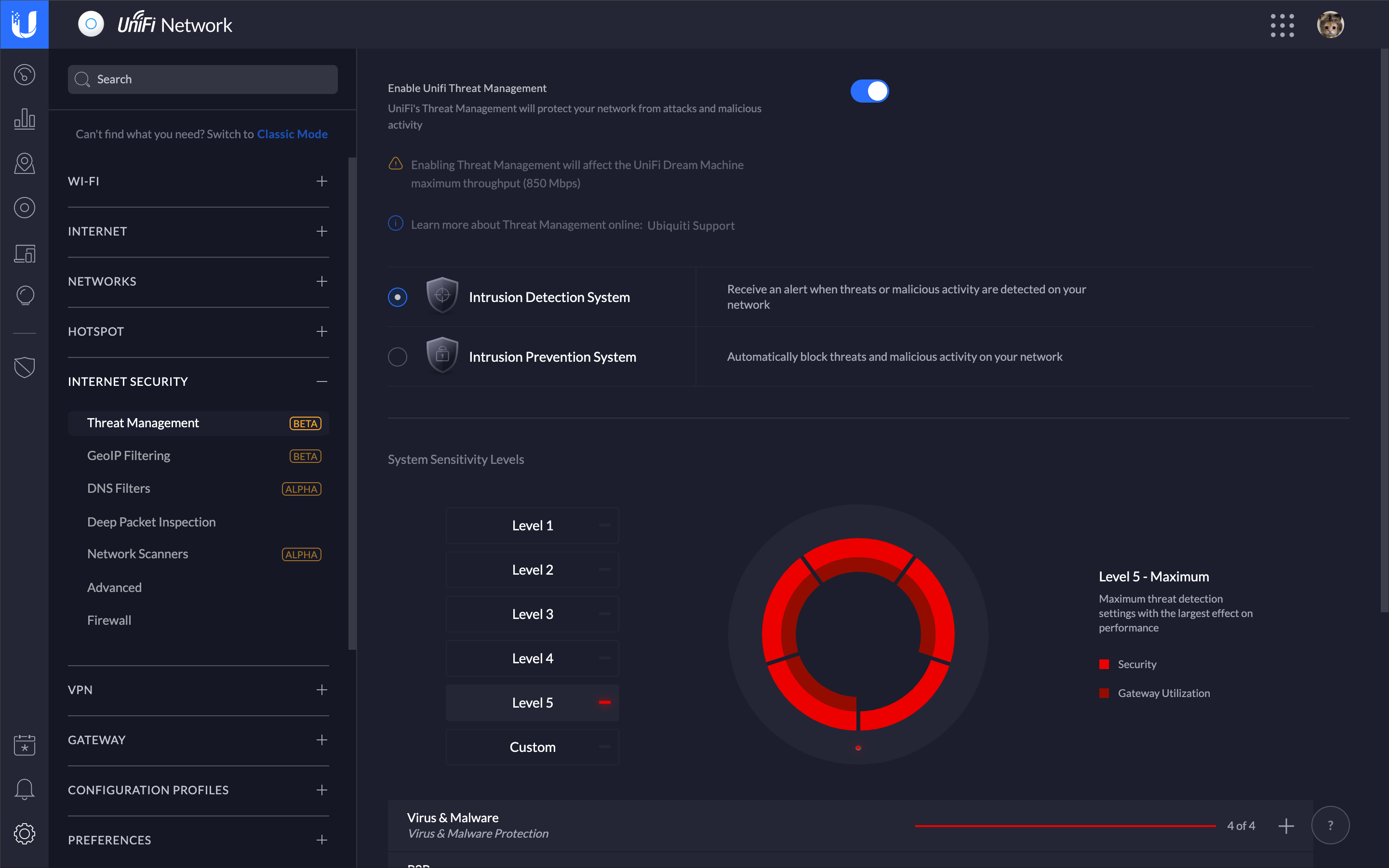

IPS/IDSを有効にするには、UniFi Network Controllerの[Internet Security] > [Threat Management]に移動します。

なお、IPS/IDSを有効にすると、VLAN間および出力トラフィックの最大スループットが概算で以下まで抑制されます。

| UniFi Security Gateway | 85 Mbps |

| UniFi Dream Machine | 850 Mbps |

| UniFi Dream Machine Pro | 3.5 Gbps |

-

脅威管理モード

[Intrusion Detection System (進入検知システム)]:これを有効にすると、自動的に検出して警告しますが、悪意のある可能性のあるトラフィックをブロックしません。

[Intrusion Prevention System (進入防御システム)]:これを有効にすると、潜在的に悪意のあるトラフィックを自動的に検出、警告、ブロックします。

-

システム感度レベル

[System Sensitivity Levels (システム感度レベル)] は、脅威管理デーモンにロードされる、事前定義されたセキュリティカテゴリのレベルです。

なお、レベルを上げるごとにより多くのメモリとCPUの使用量が必要になります。

手動でカテゴリを選択するときには[Custom (カスタム)]レベル扱いとなります。ActiveX

ActiveXに関する攻撃と脆弱性 (CVEなど) 。

攻撃応答

侵入を示す応答-LMHostファイルのダウンロード、特定のバナー、Metasploit Meterpreter killコマンドの検出など。

これらは、成功した攻撃の結果をキャッチするように設計されています。

「id = root」のようなもの、または侵害があったことを示すエラーメッセージが発生した可能性があります。Botcc

(Bot Command and Control)既知の確認済みのアクティブなボットネットおよび他のコマンドアンドコントロールホストのいくつかのソースから自動生成されます。

毎日更新され、主要なデータソースはShadowserver.orgです。

shadowserver.org, spyeyetracker, palevotrackerおよびzeustrackerから生成されたボットコマンドおよび制御ブロックルール。CIArmy

CINSscore.comのCollective Intelligenceがブロック用のIPルールを生成します。

DNS

DNSに関する攻撃と脆弱性のルール。また、トンネリングなどのプロトコル乱用のカテゴリ。

DOS

サービス拒否攻撃の試みの検出。インバウンドDOSアクティビティとアウトバウンド表示をキャッチすることを目的としています。

Dshield

DShield.orgのトップ攻撃者リストについて毎日更新されるリスト。

エクスプロイト

特定のサービスカテゴリに含まれないエクスプロイト。

直接の悪用を検出するためのルール。

一般に、Windowsエクスプロイト、Veritasなどを探している場合は、ここにあります。

SQLインジェクションなどはエクスプロイトですが、独自のカテゴリがあります。FTP

FTPに関する攻撃、エクスプロイト、および脆弱性のルール。

また、ログインなどのロギング目的の基本的な悪意のないFTPアクティビティも含まれます。ゲーム

ゲームトラフィックの識別とそれらのゲームに対する攻撃のルール。

World of Warcraft, Starcraftなど人気のオンラインゲームに関連するシグネチャがあります。

私たちはこれらのことを悪とラベル付けするつもりはありません。ICMP

ICMPに関する攻撃および脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。IMAP

IMAPプロトコルに関する識別および攻撃と脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。マルウェア

マルウェアとスパイウェアに関連し、明確な犯罪目的はありません。

このセットに含めるためのしきい値は、通常、明らかな犯罪活動がなければ停止する追跡の形式です。

このセットはもともとスパイウェアであることが意図されていました。

実際には、いくつかのルールカテゴリにはこれで十分です。

最初にこのセットを開始して以来、スパイウェアと悪意のある悪意のあるものとの境界が曖昧になりすぎています。

ここにはスパイウェアだけではありませんが、ネットやPCで実行したいものは何もありません。

既知の更新スキーム、既知のマルウェアのユーザーエージェント文字列、およびその他の負荷に対するURLフックがあります。モバイルマルウェア

マルウェアとスパイウェアに関連し、明確な犯罪目的はありません。

Netbios

Netbiosに関する識別、攻撃、エクスプロイト、および脆弱性のルール。また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。

P2P

ピアツーピアトラフィックと攻撃に対する識別ルール。

torrent, edonkey, Bittorrent, Gnutella, Limewireなどが含まれます。

これらのものを悪意のあるものとしてラベル付けしているわけではありません。POP3

POP3プロトコルに関する識別および攻撃と脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。RPC

RPC関連の攻撃、脆弱性、プロトコル検出。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。スキャン

偵察と精査を検出するためのもの。

Nessus, Nikto, portscanningなど。Shellcode

リモートシェルコード検出。

リモートシェルコードは、攻撃者がローカルネットワークまたはイントラネット上の別のマシンで実行されている脆弱なプロセスをターゲットにしたい場合に使用されます。

正常に実行されると、シェルコードは攻撃者にネットワーク経由でターゲットマシンへのアクセスを提供できます。

リモートシェルコードは通常、標準のTCP / IPソケット接続を使用して、攻撃者がターゲットマシンのシェルにアクセスできるようにします。

このようなシェルコードは、この接続の設定方法に基づいて分類できます。

シェルコードがこの接続を確立できる場合、シェルコードは攻撃者のマシンに接続するため、「リバースシェル」またはコネクトバックシェルコードと呼ばれます。SMTP

SMTPに関する攻撃、エクスプロイト、および脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。SNMP

SNMPに関する攻撃、エクスプロイト、および脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。SpamHaus

Spamhausによって調査された既知のスパマーおよびスパムネットワークの日次リストを取得します。

SQL

SQLに関する攻撃、エクスプロイト、および脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。TELNET

TELNETサービスに関する攻撃と脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。TFTP

TFTPサービスに関する攻撃と脆弱性のルール。

また、ロギングの目的でプロトコルの基本的なアクティビティを検出するルールも含まれます。TOR

TOR出口ノードとの間のトラフィックを識別するためのIPベースのルール。

トロイの木馬

犯罪目的が明確な悪意のあるソフトウェア。

ここでのルールは、転送中、アクティブ、感染中、攻撃中、更新中など、ネットワーク上で検出できる悪意のあるソフトウェアを検出します。

これは、選択する必要がある場合に実行する非常に重要なルールセットでもあります。ユーザーエージェント

ユーザーエージェントの識別と検出。

VoIP

SIP, H.323, RTPなどのVoIP関連プロトコルに関する攻撃と脆弱性のルール。

Webクライアント

Webクライアント側の攻撃と脆弱性。

Webサーバー

Webサーバーに対する攻撃および脆弱性のルール。

アプリ

非常に特定のWebアプリケーションのルール。

WORM

ネットワークベースのワームの活動を示すトラフィック。

これらのカテゴリはProofpointのET Proのルールセットに基づきます。

Proofpoint ET Proは、次世代ファイアウォール (NGFW) やネットワーク侵入検知・防止システム (IDS/IPS) などの既存のネットワークセキュリティアプライアンスを使用して高度な脅威を検出およびブロックするためのタイムリーで正確なルールセットです。ET Proは毎日更新され、SNORTおよびSuricata形式で利用できます。

40以上の異なるカテゴリのネットワーク動作、マルウェアのコマンドとコントロール、DoS攻撃、ボットネット、情報イベント、エクスプロイト、脆弱性、SCADAネットワークプロトコル、エクスプロイトキットアクティビティなどをカバーします。 -

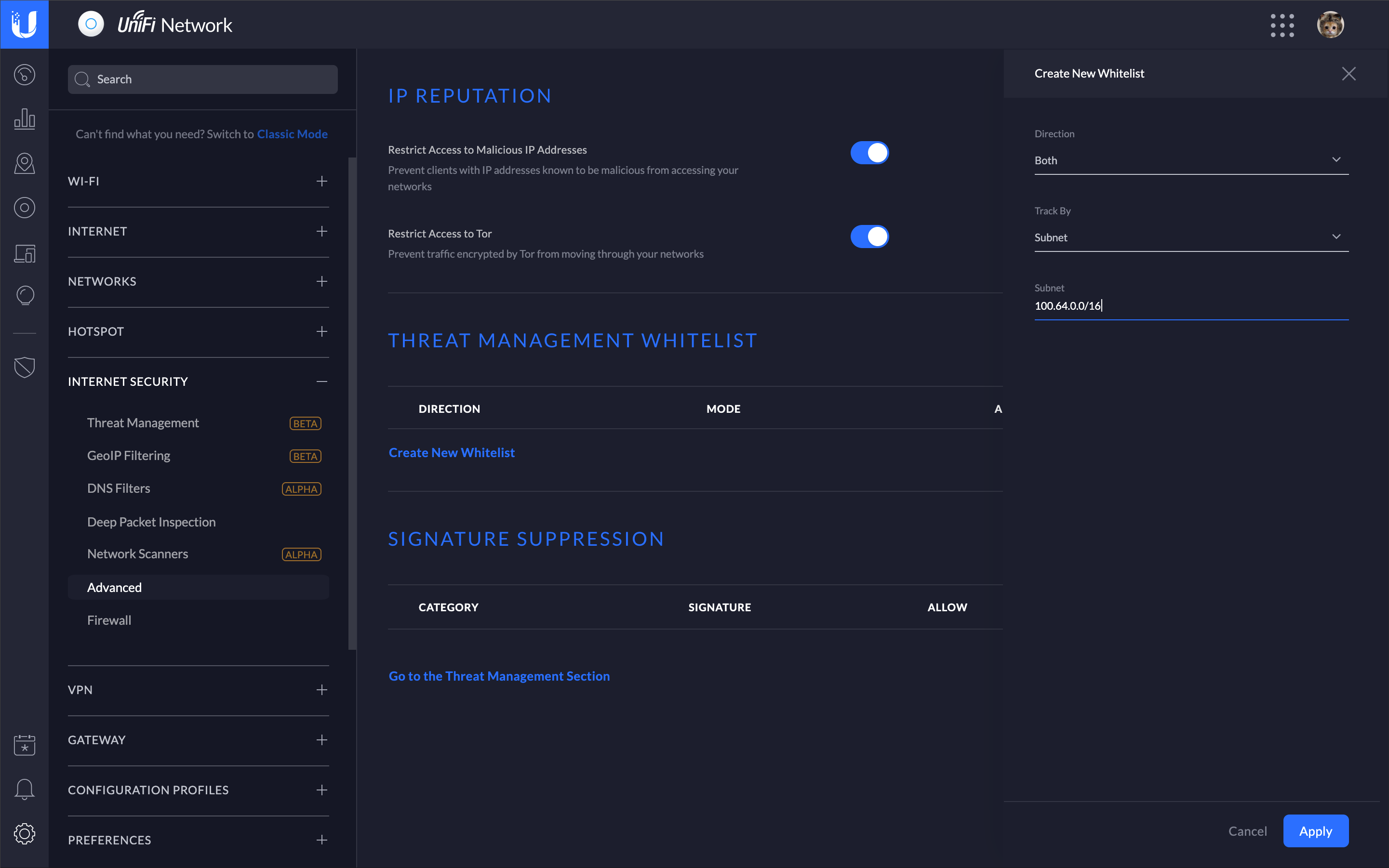

IPSホワイトリスト

[Advanced (高度な設定)]にあるIPSエンジンのホワイトリスト機能により、管理者は信頼できるIPのホワイトリストを作成できます。

選択した通信方向に応じて、トラフィックは識別されたIPとの間でブロックされません。

以下の例では、サブネット 100.64.0.0/16との間のトラフィックは、IPSエンジンによって追跡されません。

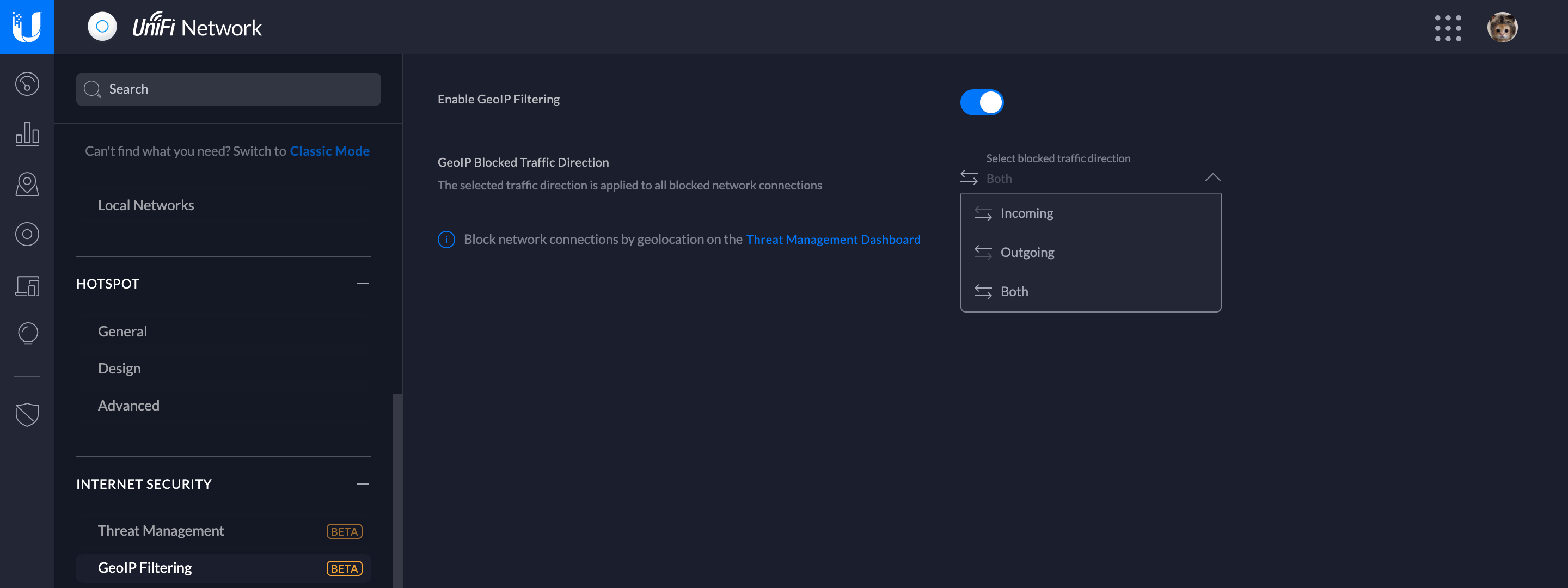

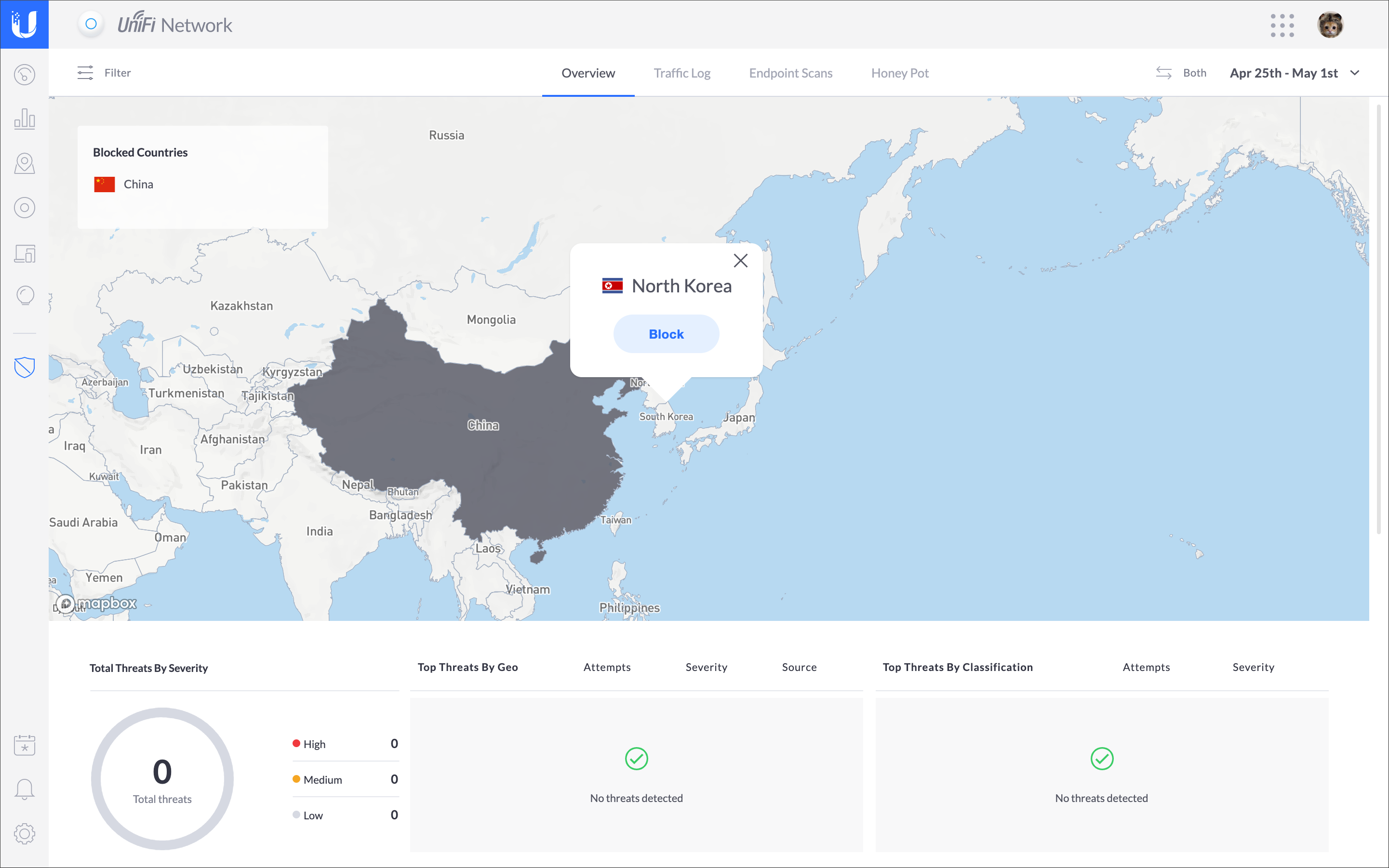

GeoIPフィルタリング

GeoIPフィルタリングを有効にするには、[Internet Security] > [GeoIP Filtering]に移動します。

[GeoIP Blocked Traffic Direction]でブロックするトラフィックの方向を選択できます。

個別の国のブロックは、[Threat Management Dashboard (脅威管理ダッシュボード)]で設定できます。

ブロックするには地図上でその国を[Block]するだけです。

USG (UniFi Security Gateway) でGeoIPフィルタリングを機能させるには、ハードウェアオフロードを有効にする必要があります。

なお、IDS/IPSを有効にするとハードウェアオフロードが無効になります。

つまり、USGで一度に有効にできるのはこれら2つの機能のうち1つだけです。

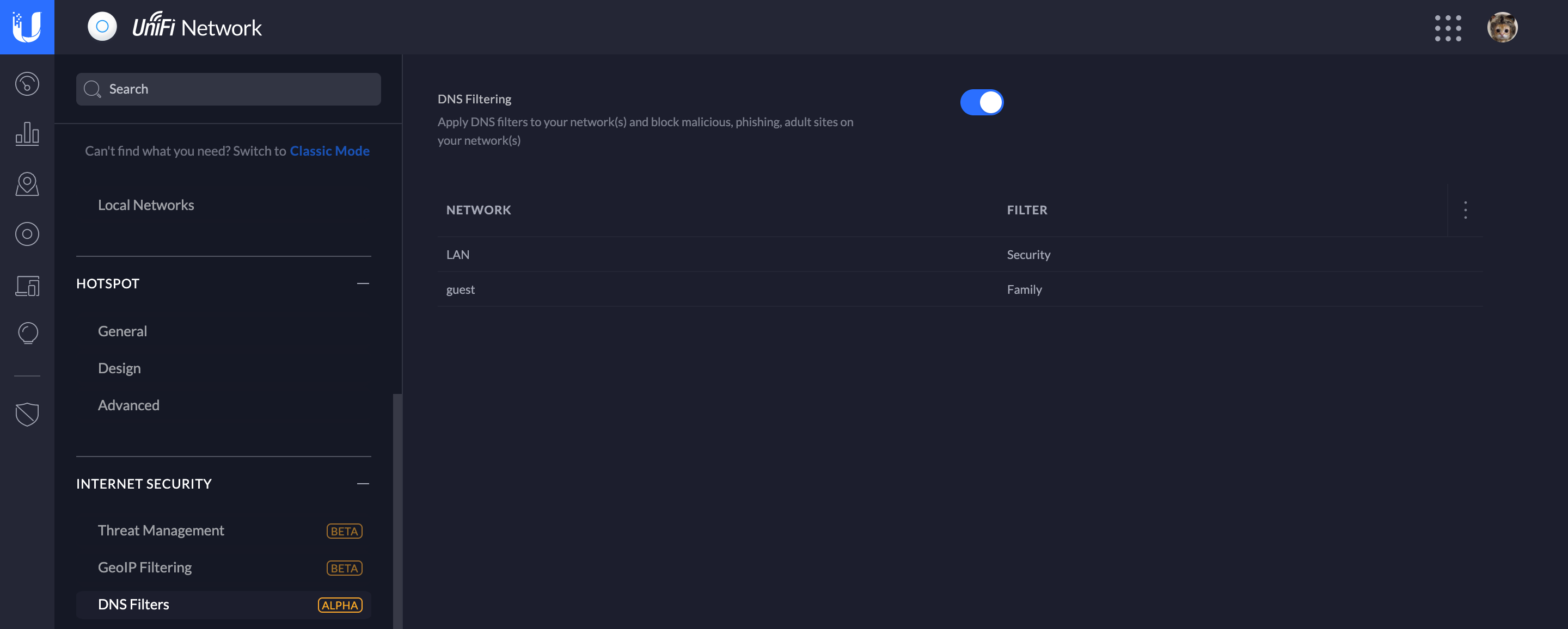

DNSフィルタリング

DNSフィルタリングを有効にするには、[Internet Security] > [DNS Filters]に移動します。

DNSフィルタを有効にすると、管理者はネットワークセグメントごとにフィルタを適用できます。

フィルターが適用されたセグメントにおけるクライアントから送信されるすべてのDNS要求は、次の3つのカテゴリのポリシーに基づいて除去されます。

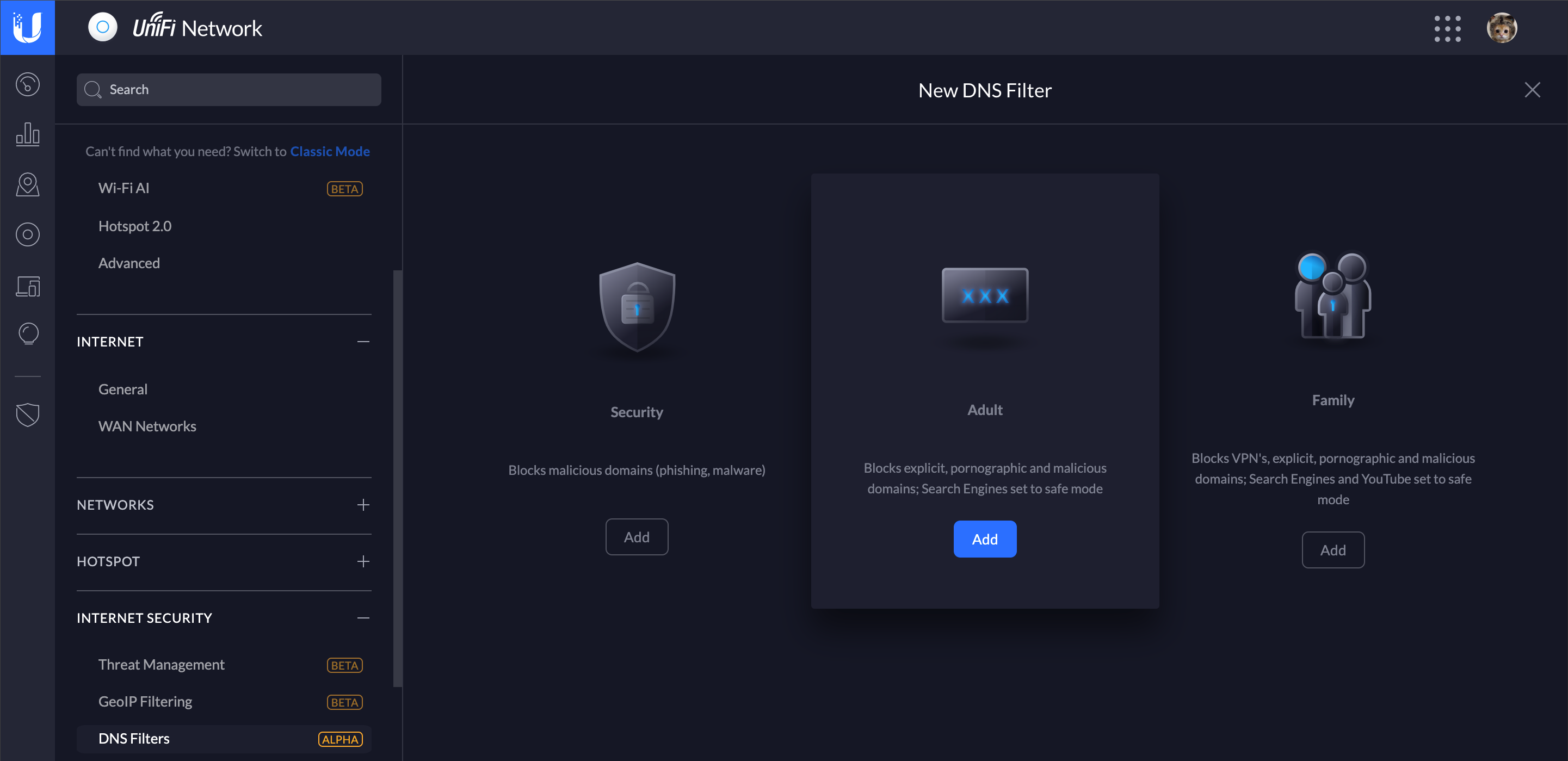

-

[Security (セキュリティ)]

フィッシング、スパム、マルウェア、悪意のあるドメインへのアクセスがブロックされます。

-

[Adult (アダルト)]

フィッシング、スパム、マルウェア、悪意のあるドメインへのアクセスがブロックされます。

アダルトサイト、ポルノサイト、露出の多いサイトへのアクセスがブロックされます。

GoogleやBingによる検索にはセーフモードが適用されます。 -

[Family (ファミリー)]

フィッシング、スパム、マルウェア、悪意のあるドメインへのアクセスがブロックされます。

アダルトサイト、ポルノサイト、露出の多いサイトへのアクセスがブロックされます。

GoogleやBing、YouTubeによる検索にはセーフモードが適用されます。

フィルターをバイパスするために使用されるプロキシドメインとVPNドメインへのアクセスがブロックされます。

DNSフィルタリングは、UniFi Dream Machineプラットフォームでのみ使用できます。

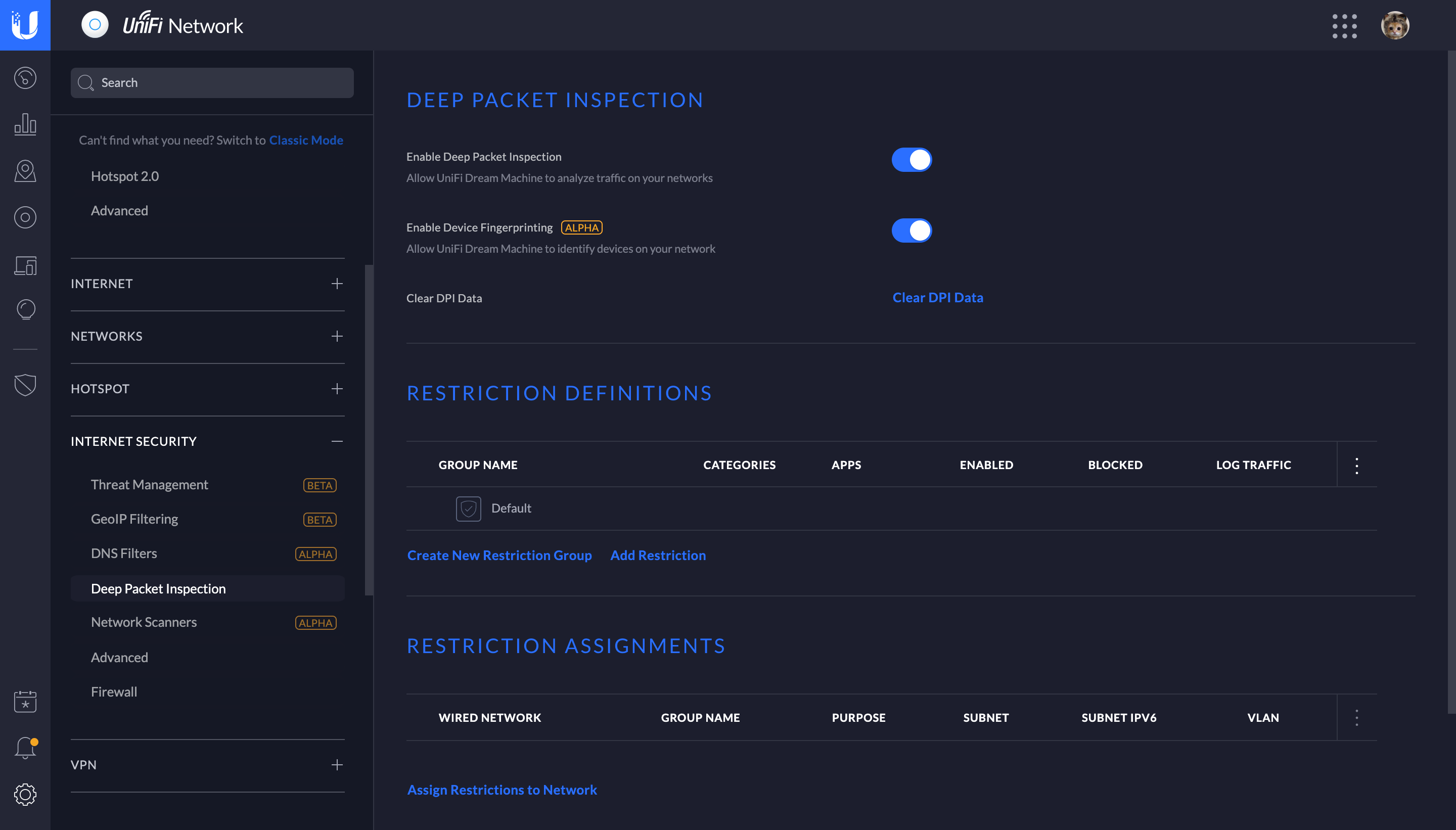

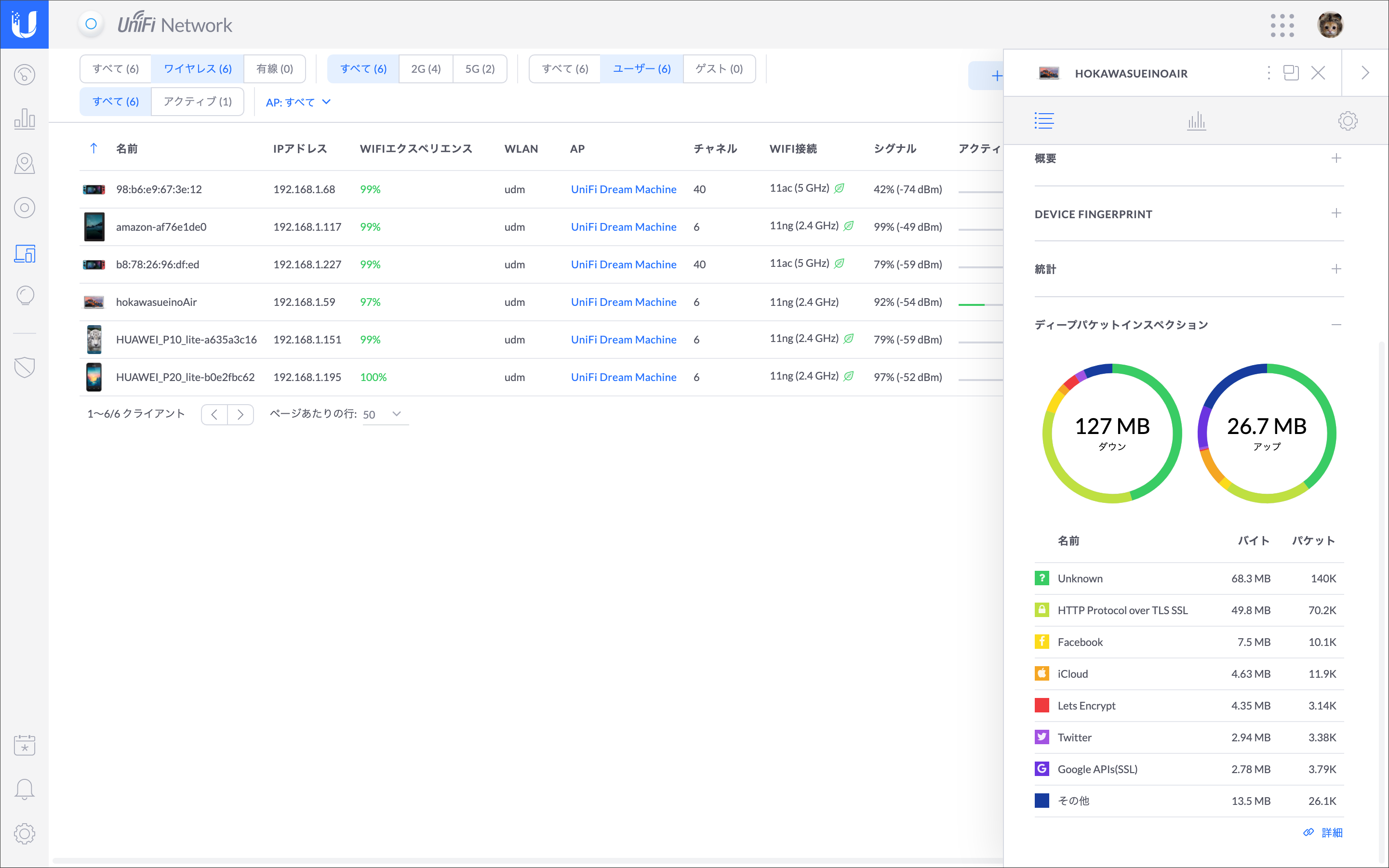

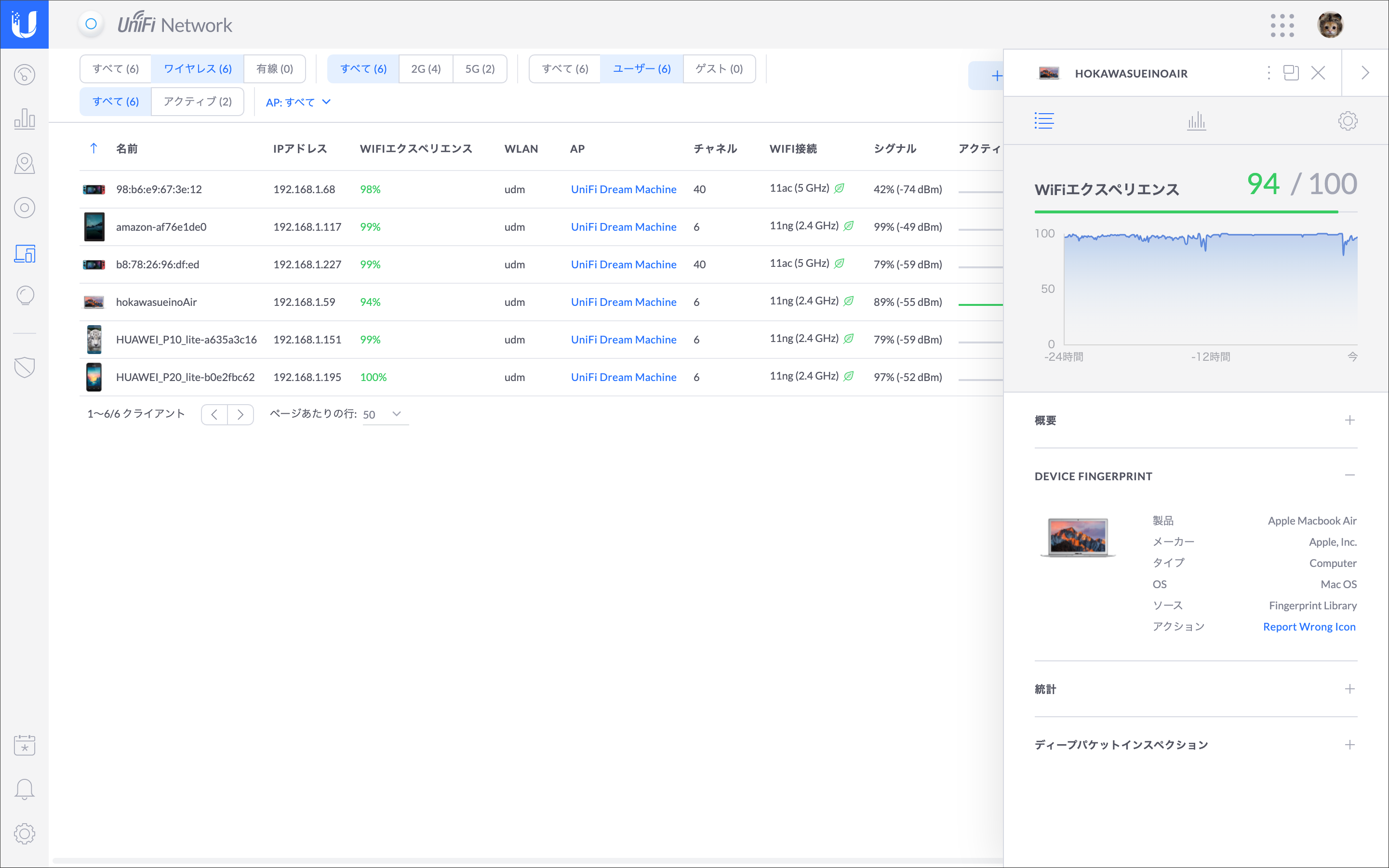

ディープパケットインスペクション

ディープパケットインスペクション (DPI: Deep Packet Inspection) を有効にするには、[Internet Security] > [Deep Packet Inspection]に移動します。

-

[DEEP PACKET INSPECTION]

DPIを有効にすることで、クライアントのトラフィック検査と利用アプリケーションの可視化が可能となります。

また、[Device Fingerprinting]を有効にすることで、クライアントデバイスの製造元情報等が判るようになります (UDMで利用できる機能です)。

-

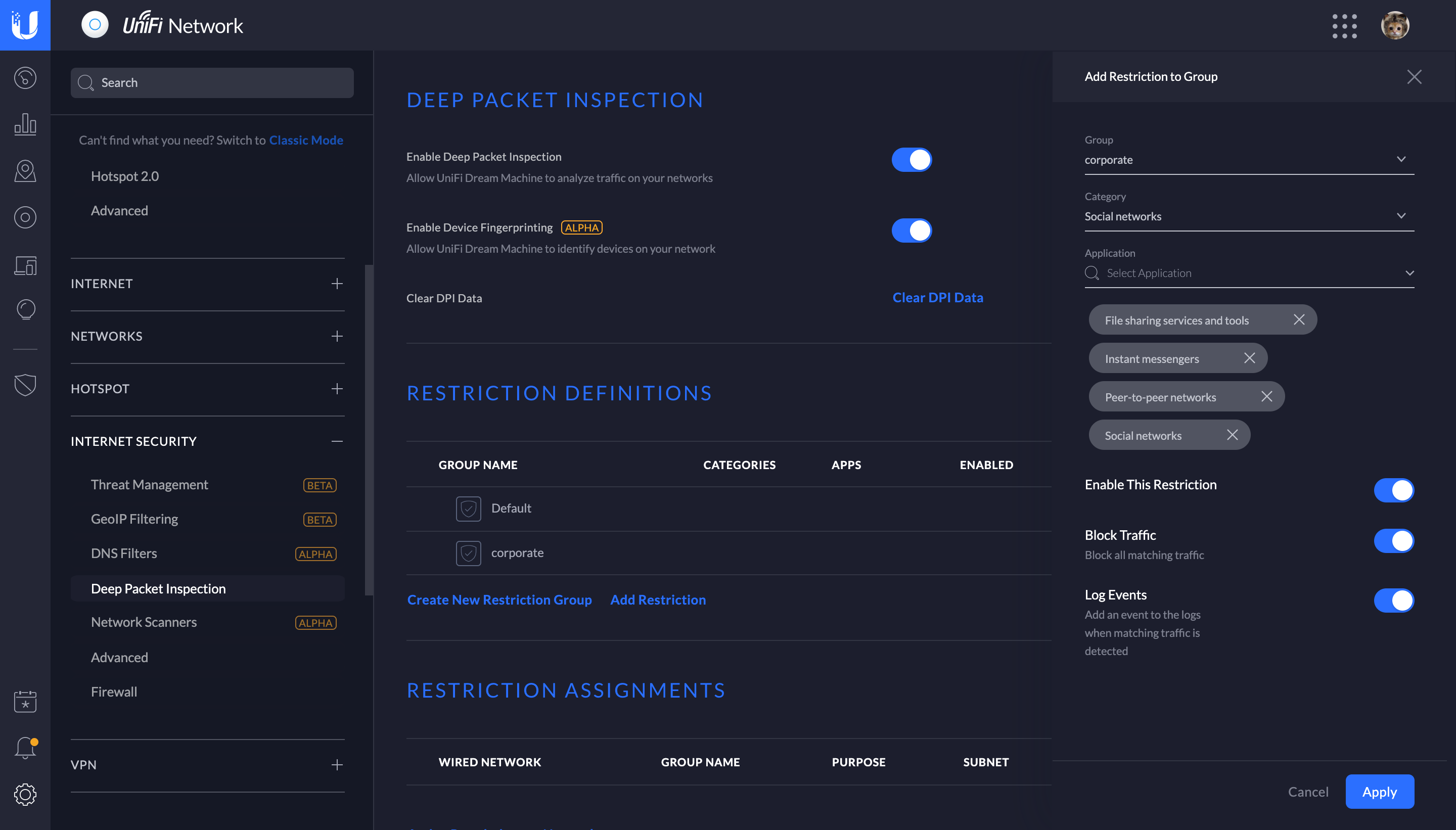

[RESTRICTION DEFINITIONS]

DPIの処理に基づいた、利用アプリケーション制限を施すことが可能です。

制限を施す[Group]を作成し、制限する[Category]から[Applicaiton]を選択します。

この例では、"corporate"という[Group]に、業務に必要のない[File Sharing services and tools][Instant Messenger][Peer-to-peer networks][Social networks]との通信をブロックする設定を有効化します。

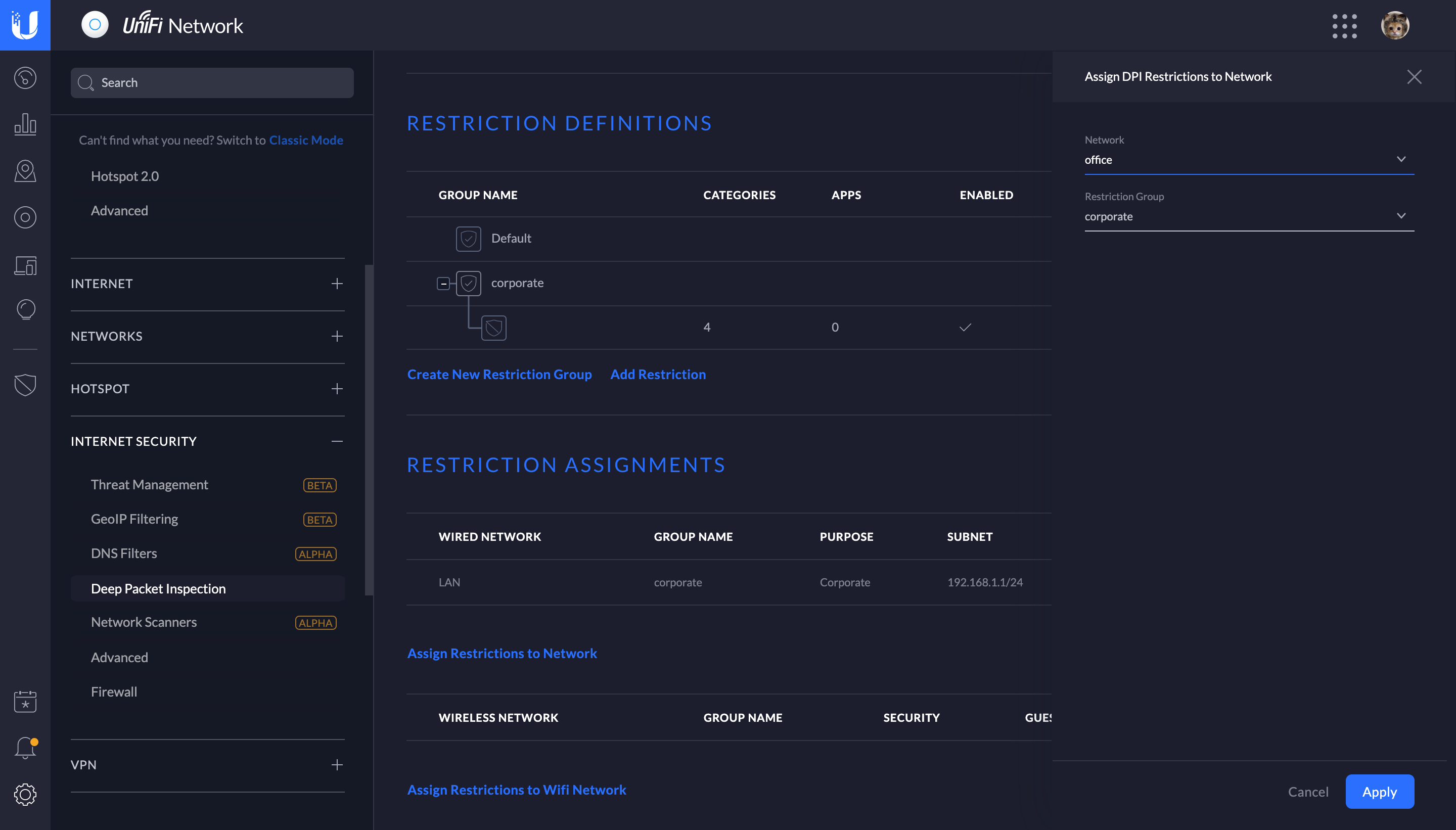

[RESTRICTION ASSIGNMENTS]にて、定義済みの[Restriction Group (制限グループ)]を[Assign Restrictions to Network]から目的のネットワークセグメントに適用する、あるいは、[Assign Restrictions to Wifi Network]から目的のSSIDに適用することができます。

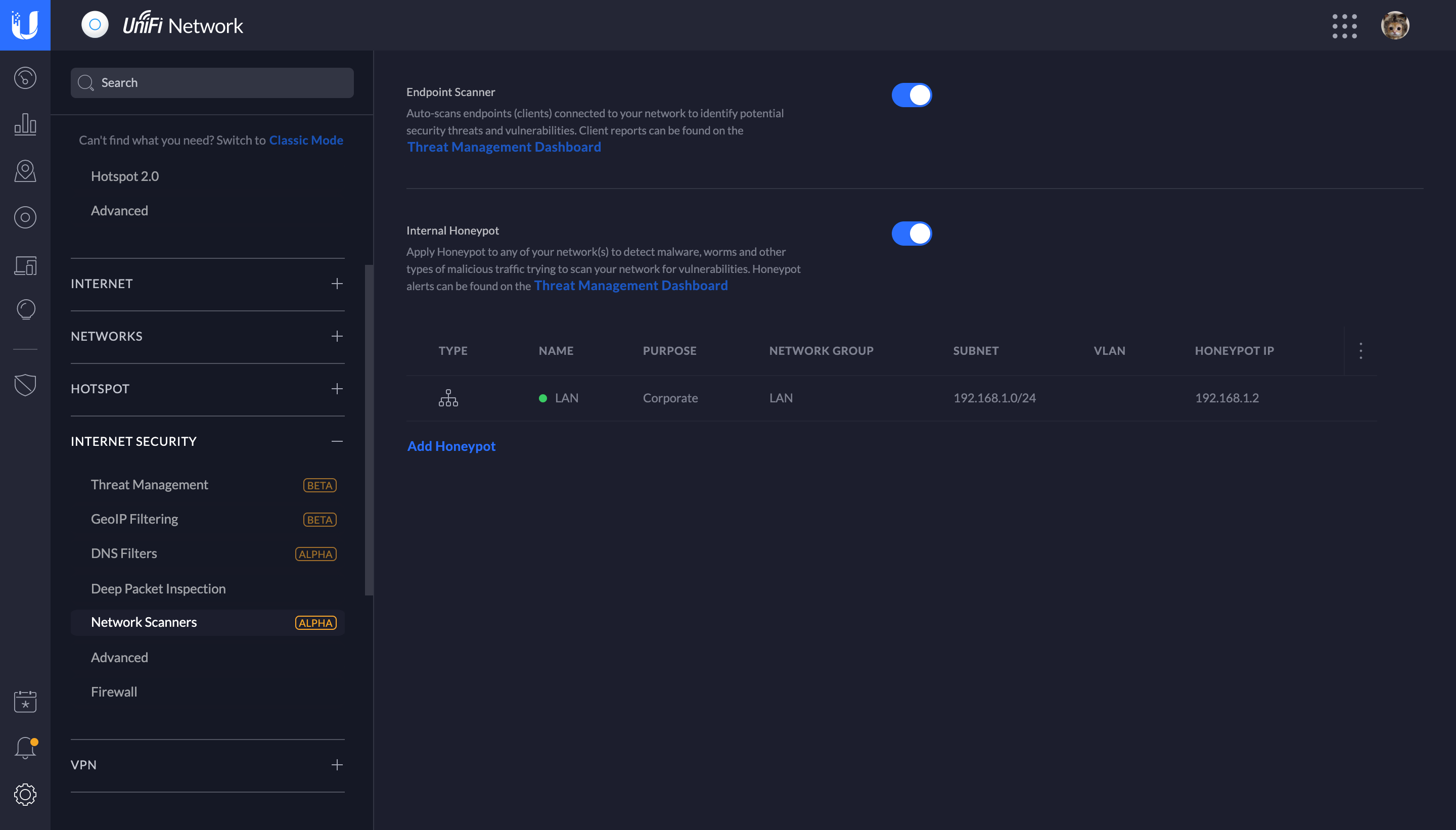

ネットワークスキャナー

ネットワークスキャナーを有効にするには、[Internet Security] > [Network Scanners]に移動します。

-

エンドポイントのスキャン

ネットワークに接続されているエンドポイント (クライアント) を自動的にスキャンし、潜在的なセキュリティの脅威と脆弱性を特定します。

この情報の集計レポートは、[Threat Management Dashboard (脅威管理ダッシュボード)]で確認できます。 -

内部ハニーポットの設置

この仕組みは無許可のサービスまたはホストにアクセスしようとするLANクライアントをリッスンするパッシブな検出システムです。

ワームや侵入型の脆弱性に感染している可能性のあるクライアントは、ネットワークをスキャンし、他のホストに感染し、アクセスしやすいサーバーの情報を盗み見ている可能性があります。

内部ハニーポットは、ホストがハニーポットにアクセスしようとすると報告します。

この情報の集計レポートは、[Threat Management Dashboard (脅威管理ダッシュボード)]で確認できます。