強い拡散力を持つエモテット(Emotet)|最新動向や対策方法について

エモテットといえば、2019年6月頃から被害が拡大しメディアでも報道され話題になったマルウェアです。 2020年7月には、活動を再開し猛威をふるっています。 年々、攻撃手口は巧妙化しており、セキュリティ製品では検知できない事例も報告されています。 本記事では、エモテットの最新動向から、被害事例、対策まで、徹底解説します。

目次

エモテット(Emotet)とは?

エモテット(Emotet)は、メールアドレスやメール文面といった情報を窃取し、その情報をもとになりすましメールを送信して拡散し続けるマルウェアです。

Windowsへの被害が主で、Mac OS、Linuxやスマートフォン(iOS、Android等)への被害は確認されていません。 2014年頃はオンラインバンキングを狙うトロイの木馬として活動が注視されていました。 その後、アップデートを幾度も重ね、現在は他のマルウェアの拡散や感染を促すプラットフォームとしての機能を持ちます。 世界的に被害が拡大しており、問題視されています。

エモテット(Emotet)の最新動向

JPCERT/CCによれば、2019年10月にエモテットの感染報告が増加したものの、2020年2月頃には活動が停止しました。

しかし、2020年7月頃から、エモテットの活動が再開し、正規のメールから添付ファイルを抜き取り、エモテットの感染を引き起こすWord形式のファイルに差し替えてスパムメールを送るケースや、セキュリティ製品の検知を回避するため、パスワード付きZIPファイル添付とともにパスワードが記載されたメールが送られる事例が確認されており、以前よりも攻撃手法が巧妙化しています。

感染爆発の恐れがあると、IPA(日本情報処理推進機構)やJPCERT/CCが注意喚起しています。

エモテット(Emotet)の特徴

エモテットの恐ろしい点は、感染してすぐに発覚はされず、気付いた頃には広範囲に被害が及んでいることです。

強い拡散能力

エモテットは自己増殖機能を持つだけでなく、C&Cサーバ(外部からの攻撃者によって用意されたサーバー)を介してさまざまな情報を収集し、周囲のパソコンへ拡散します。 総当たり攻撃(ブルートフォース攻撃)により、Wi-Fi経由で端末内に侵入するケースもあります。

従来型のセキュリティソフトを回避し潜伏

C&Cサーバを介して自身をバージョンアップしたり、パスワード付きZIPファイル添付とともにパスワードが記載されたメールを送信したりして、従来型のセキュリティ製品の検知を回避し、身を潜めます。

他のマルウェアと連携し、コンビネーション攻撃を展開

他のマルウェアと連携させ、サイバー攻撃を仕掛けるのも特徴の1つです。

事例として多く挙がっているのがマルウェアの「Trickbot」とランサムウェア「Ryuk」です。 「Trickbot」が情報を抜き取り、「Ryuk」が暗号化・身代金要求をする連携攻撃が確認されています。 一部では「Ryuk」経由で5億円を超える身代金を要求された事例も報告されています。 また、2019年では、シャットダウンしたパソコンを強制的に起動させ暗号化するWake-On-LAN機能を悪用したものまで登場しています。

エモテット(Emotet)の攻撃手口

ここでは、具体的なエモテットの攻撃プロセス、手順について解説いたします。

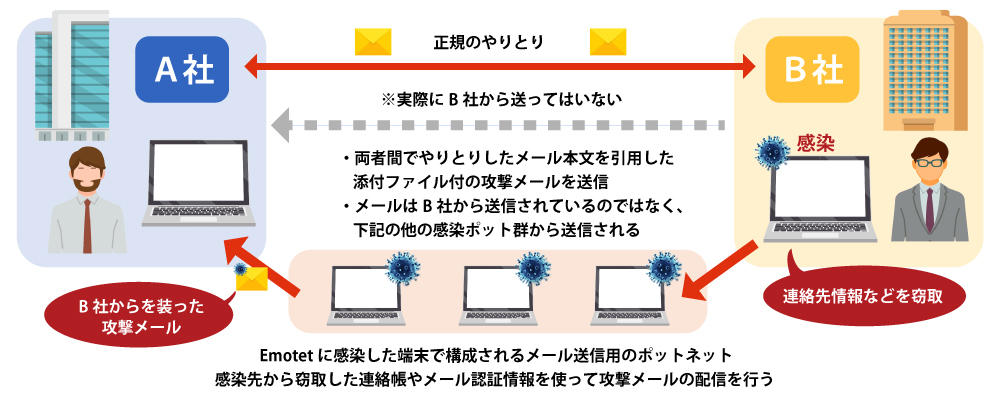

アカウント関連情報、メール文面やメールアドレスの窃取

ターゲットの取引先企業や個人などをエモテット含むマルウェアに感染させ、アカウント関連の情報や、メール文面、メールアドレス等を窃取します。

取引先へ正規の返信を装い、攻撃メールを送信

窃取したアカウント関連情報、メール文面やメールアドレスを使い、正規のメールを装い、ターゲットへメールを送信します。

実際にやり取りされているメールのタイトルに「RE:」をつけるなど、巧妙な手口で実際のメールの返信だと思い込ませるので、受け取った側からは偽のメールであると見破りにくいのが特徴です。

添付ファイルを起動させ、悪意のあるマクロを実行する

窃取された情報には実在する会社名や連絡先情報が含まれているため、信じ込んだターゲットが添付ファイルを起動しマクロを実行します。 マクロを実行するとPowerShellが起動し、エモテットがダウンロードされて、実行します。

エモテット(Emotet)に感染するとどうなる?

エモテットに感染すると、どのような被害が起こるのでしょうか。

機密情報の流出

エモテットにより、アカウント関連情報やメールアドレスが窃取されます。 他のマルウェアやワームにも感染していれば、その以外の個人情報や機密情報が流出してしまう恐れがあります。

社内、取引先に拡散

エモテットは感染力が強く、窃取したアカウント関連情報やメールアドレスをもとに、新たな感染源を探します。 また、Server Message Block(SMB)の脆弱性を悪用し、内部ネットワーク全体が感染するケースも報告されています。

アメリカのペンシルベニア州アレンタウン市では、市職員のパソコンにエモテットが感染したのを皮切りに、徐々に被害が拡大、最終的に市内の重要なネットワークにまで浸透し、1億円近くの損害が発生しています。

トロイの木馬やランサムウェアに感染する

エモテットは、トロイの木馬、ランサムウェアを二次感染させます。 前述したマルウェアの「Trickbot」、ランサムウェア「Ryuk」のほかに、トロイの木馬「Qbot」に二次感染する事例も確認されています。 「Qbot」もエモテット同様にバンキングマルウェアでしたが、アップデートを重ね最新のセキュリティ製品の検知を回避できる設計がされています。 改変や拡張を簡単に行えることから、さまざまな亜種が登場しており、問題視されています。

エモテット(Emotet)の被害事例

ここでは、エモテットの被害に遭った国内事例を紹介します。

日本管財株式会社

従業員のパソコン1台にエモテットが感染。 その後、従業員を詐称したメールが6,400件ほど送信されました。

サンビット株式会社

社内のパソコンがエモテットに感染し、対象のパソコンで送受信した17,149件のメール文面、宛先に含まれていたメールアドレス861件が流出した可能性があると発表しました。

関西電力株式会社

従業員のパソコン1台がエモテットに感染し、3,418件の社内外のメールアドレス、125通のメール本文が流出した可能性があると発表しました。 現状では、なりすましメールを受信し被害にあった事例は報告されていません。

エモテット(Emotet)の感染を防ぐ対策

エモテットの感染から身を守るためにはどのような対策が必要なのでしょうか。

「Word マクロの自動実行」の無効化

エモテットの多くは、Word文書ファイルを利用します。 Wordファイルのオプションメニューのセキュリティセンターの設定から「警告を表示してすべてのマクロを無効にする」を選択しましょう。 これで、すべてのマクロは無効化されます。

OSのアップデートを実施する

Server Message Block(SMB)の脆弱性を突いたサイバー攻撃は、エモテットだけでなく、以前からWannaCryでも使われている手口です。 SMBとは、LANを経由しファイル共有やプリンタ共有で使われる通信プロトコルを指します。 OSをアップデートすると、SMBの脆弱性を解消でき、エモテットによる攻撃被害を食い止めることができます。

PowerShellの実行を制御する

マクロを無効化しているのにもかかわらず、万が一有効になってしまった場合に備え、管理端末以外はPowerShellを無効にしましょう。 ただし、PowerShellの制御は業務に大きな支障が出る場合があるので、設定には最新の注意を払いましょう。

メールセキュリティ製品やUTMの導入

マルウェアが添付されたなりすましメールを受信しないためにも、アンチウィルス機能を有したUTM(統合脅威管理ツール)を導入しましょう。 ただし、エモテットは自身をアップデートさせ、検知を回避する特性があるため、ビヘイビア(ふるまい検知)やヒューリスティック検知が実装された製品が望ましいです。

エモテット(Emotet)にかかってしまったら?駆除方法は?

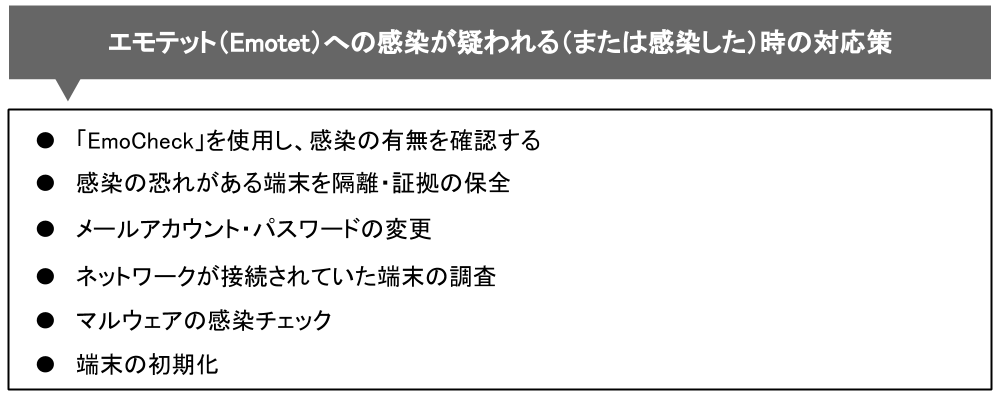

もし、エモテットの感染の疑いがある、または感染が確認された場合、どのような対処をすればいいでしょうか。 JPCERT/CCが公開している「マルウエアEmotetへの対応FAQ」を参考に解説します。

「EmoCheck」を使用し、感染の有無を確認する

JPCERT/CCは、Emotet感染有無を確認できる無料ツール「EmoCheck」をリリースしました。 ツールを実行し、「Emotetのプロセスが見つかりました」とアラートが出る場合は、エモテットに感染している疑いが極めて高いです。

これ以降の対策を実行し、エモテットを無効化・駆除しましょう。

感染の恐れがある端末を隔離・証拠の保全

エモテットだけでなく、どのサイバー攻撃も同様ですが、感染した端末を隔離し、証拠を保全します。 また、エモテットに窃取された疑いのあるメール文章やメールアドレスの確認を行います。

メールアカウント・パスワードの変更

感染が疑われるパソコンで使用していたメールアカウント・パスワードを変更します。

もし、攻撃者によってパスワードが変更されている場合は、パスワードのリセットをしましょう。 感染している端末で変更すると、変更したパスワードも窃取される可能性があるため、必ず感染被害のない端末から実施しましょう。

ネットワークが接続されていた端末の調査

エモテットの感染が疑われる端末と同じネットワーク内にあったすべての端末の調査を実施します。

マルウェアの感染チェック

エモテットだけでなく、他のマルウェアの感染被害がないか確認します。 もし、他のマルウェアが発見された場合は、さらなる被害が発生していないか調査を行います。 過去には、「Ryuk」「Ursnif」「Trickbot」「Qbot」「ZLoader」といったマルウェアに感染した事例も報告されています。

端末の初期化

被害の内容や範囲等、ひととおり調査が完了したら、端末を初期化します。 エモテットなどのマルウェアを駆除しても、万が一、何かしらのマルウェアが残存していた場合、更なる被害を受ける可能性がありますので、駆除した端末をそのまま使うのはやめましょう。

まとめ

エモテットの攻撃手口は、ますます巧妙化しています。 特に、新型コロナウィルス関連のなりすましメールやセキュリティ会社を装うメールには警戒が必要です。 OSの定期的なアップデート、メールセキュリティ製品の導入、不審な添付ファイルは開かないなど、基本的な対策を忘れずに実施しましょう。