APT攻撃とは

サイバー攻撃の代表的なものとして、特定のターゲットに向けて攻撃を仕掛ける標的型攻撃という手法が挙げられますが、それと似た手法に「APT攻撃」と呼ばれるものがあります。

一見同じように見える標的型攻撃とAPT攻撃ですが、区別がつかない人が多いのではないでしょうか。

そもそも聞いたことがないという方も。

そこで、今回は「APT攻撃」についての概要や標的型攻撃との違い、対策などを解説します。

目次

APT攻撃とは

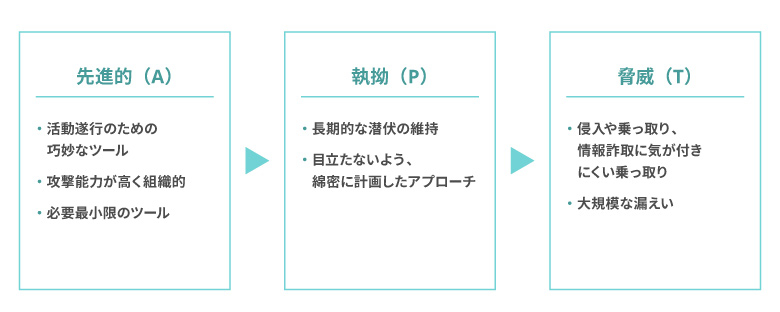

まず、APT攻撃(高度標的型攻撃)のAPTとは「Advanced Persistent Threat」の略で、「先進的で、執拗な、脅威」と訳されます。

先進的:高度に組織化された能力の高い攻撃者が目的のための必要最小限のツールを使用して複雑な手法で仕掛けてきます。

執拗:その上でターゲットのネットワークに様々な方法で何度もアクセスし、発見されないよう慎重に、そして長期的に潜伏をします。

脅威:発見されないまま、長期間に渡り内部情報の不正閲覧や窃取をおこないます。

IPA(情報処理推進機構)によると、この攻撃は以下のふたつから構成されます。

① 共通攻撃手法:システムへの侵入等に使われる手法

② 個別攻撃手法:情報窃取等の目標に応じて使われる手法

システムへの侵入に使われる手法は様々で、ソーシャルエンジニアリングを行ったり、不正ファイルやURLなどが添付されたメールを送信したりすることで侵入を図ります。

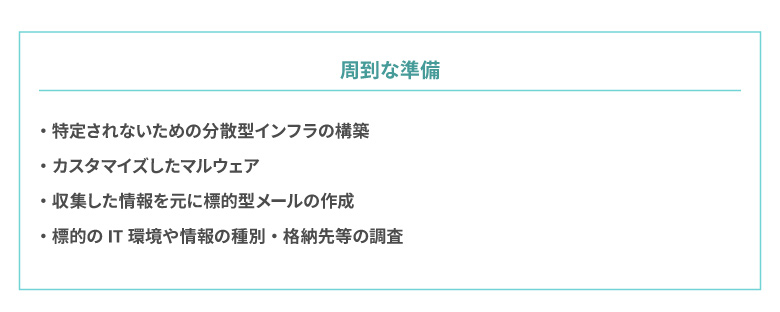

さらに、明確な目的に向けて周到な準備を行います。

攻撃者は攻撃者自身が特定されないように分散型のインフラを構築し、標的に関する情報を徹底的に収集することで、標的が利用している対策ソフトやシステムの脆弱性を徹底的に調査し、標的ごとに最適な攻撃手法を選択します。

攻撃を受けると

企業や国家など特定の組織の情報などの窃取や改ざんが目的であるAPT攻撃ですが、実際に攻撃を受けるとどうなってしまうのでしょうか。

情報の漏えい

ターゲットのネットワークに侵入されてしまうと組織独自のビジネスモデルや知的財産、機密情報が漏えいされてしまう恐れがあります。

これは改ざんなどの目に見えるものとは違い、不正閲覧されただけでは通常行為との区別がつきにくく、発覚に時間を要してしまいます。

乗っ取り、なりすまし

攻撃者は侵入した後、さらに上の管理者権限を奪取するため、高い権限や特定のシステムに対する権限を有していると思われるアカウントの乗っ取りを試みます。

そして、あらゆるシステムへ侵入できるようにします。

さらに乗っ取ったアカウントを利用してユーザー本人に成りすましてほかのユーザーへ不正ファイルを送りつけたりすることでマルウェアの感染拡大を狙います。

潜伏

攻撃者は侵入し、さらに通信可能な状態を維持することで長期間潜伏し政府機関の情報や軍事機密など目的に応じた内部情報の監視・閲覧をします。

よって気が付かないうちにユーザーがパソコンで入力した情報やアクセス先などが常に筒抜けになるケースもあります。

標的型攻撃との違い

「特定の組織・ユーザーへの攻撃」とすれば、標的型攻撃も同じです。

ですが、APT攻撃と標的型攻撃、実際どう違うのか。

両者の違いとしては以下の通りです。

| ターゲット | 目的 | 攻撃方法 | 痕跡 | |

| APT攻撃 | 特定の内部端末・データベースを持つ、国家・大企業・組織 | 機密情報の搾取(バックに国家や組織がいる) | 独自のツールで自由に操り、複数の攻撃を継続的に行う | 残らない |

| 通常の標的型攻撃 | 特定の組織・ユーザー層へ外部から攻撃 | 機密情報を搾取し、金銭・犯罪に利用 | 一般的なツールで定型的 | 残る |

参考:APT攻撃とは?その対策方法と標的型攻撃との違いを徹底解説|サイバーセキュリティ.com (cybersecurity-jp.com)

標的型攻撃とは

標的型攻撃とは、特定のターゲットに向けて様々な方法で攻撃を仕掛ける手法で、標的型攻撃は内閣サイバーセキュリティセンター(NISC)の戦略本部に置かれたサイバーセキュリティ対策推進会議によって「高度サイバー攻撃」の一種に定義されていて、非常に被害の多い攻撃方法です。

そして、標的型攻撃によく使われるのが、メールとウェブサイトです。

標的型攻撃メール

特定のターゲットに対して組織の一員に成りすましてメールを送り、悪質なファイルやURLからマルウェアに感染させる手法で、標的型攻撃の中で最もよく使われる手法です。

近年はメールの内容が巧妙化してきており、APT攻撃のように判断が難しくなってきています。

標的型攻撃Web

水飲み場攻撃のように、標的がよく利用するウェブサイトを割り出して改ざんし、アクセスした利用者にマルウェアなどを仕込む手法です。

よく利用するウェブサイトは安全であるという認識を持った利用者が多く、攻撃を受けていることに気づきにくい特徴があります。

APT攻撃の特徴

高度な手法

標的型攻撃との違いとしてまずは、一連の攻撃の流れが非常に高度なことです。

攻撃手法を臨機応変に変えられる能力を有し、攻撃者は高度に組織化され、洗練されたツールを用いて様々な手法を組み合わせて複雑な方法で仕掛けてきます。

標的に気づかれにくい

M-Trendsレポートによると、APT攻撃は、ターゲットを徹底的に調べた上で最小限のツールで攻撃を仕掛けるため、ターゲットが攻撃に気づくことは非常に困難で侵入されてから発見するまで平均で146日もかかると言われています。

さらに侵入されていることに気が付くきっかけも半分以上が外部からの通知によるもので、内部の調査では気が付きにくいのです。

ターゲットは国家や大企業

APT攻撃は国家やそれにかかわる大きな企業、それに類する機密情報を持つ組織がターゲットになることが大半で、情報搾取が第一の目的となっています。

被害事例

| ターゲット | 被害概要 |

| 防衛関連 |

三菱重工業は2011年、社内の83台のサーバやPCがコンピュータウイルスに感染し、情報漏えいの危険性が判明したと発表した。 潜水艦や原子力発電プラント、ミサイルなどの研究・製造拠点計11か所でウイルス感染が確認された。 出典:https://www.nikkei.com/article/DGXNASDG1900N_Z10C11A9000000/ |

| 世界多業種 |

犯行グループ部隊「APT1」によって20の業界、141の組織に不正侵入。 そのうち115件は米国で、日本も1件含まれていた。 サイバー攻撃では40種類以上のマルウェアファミリーが使用された。 APT1は中国人民解放軍と関連性があると言われている。 出典:https://xtech.nikkei.com/it/article/NEWS/20130220/457341/ |

不正アクセスへの対策

特定のターゲットに向けて手口が非常に巧妙化されているAPT攻撃に備えるためには、不正アクセスに対する対策が必要です。

そしてそのためには、様々な対策を組み合わせることが重要になります。

侵入対策

侵入されないように入り口をしっかりと防御しておくことが重要です。

UTMによる検知・防御

UTM(Unified Threat Management/統合脅威管理)がもつ、IDS/IPSやファイアウォールのなどの様々なセキュリティ機能で防御していきます。

UTMを使うメリットは様々な機能を集約しコスト削減を図りながらシステム管理者の負担を減らすことができる点です。

IDSとは、Intrusion Detection Systemの略で、システムやネットワーク外部からの不正侵入検知システムです。

正常な通信と異常な通信の区別をし、管理者へ通知してくれるので、異常な通信を未然に防ぐことができます。

IPSはIntrusion Prevention Systemの略で不正侵入防止システムです。

IDSより進んでいて、異常な通信を管理者へ通知するだけでなく、その通信をブロックするところまで出来るのです。

なので、迅速な対処が可能となります。

一方、ファイアウォールは、事前設定したルールに従い、企業などの内部ネットワークにインターネットを通じて侵入する不正アクセスから防御するための「防火壁」の役目を果たしています。

どちらも専用の機器を設置することで配下のいるクライアントのLANとインターネットの間やサーバを守ってくれる役割を担っています。

不審なメールやサイトに注意する

きっかけは送られてきたメールなどで、それをクリックしてしまうことで被害が拡大していきます。

標的型攻撃と同様に、APT攻撃においても従業員などの個人が不振だと感じたメールやサイトに対してしっかりと対応が出来れば被害は大きく減少します。

内部対策

侵入されてしまった場合に被害の拡大を抑えるための対策が内部対策になります。

重要なサーバの隔離

重要情報とその保管場所、それを取り扱うデバイスは、通常のネットワークから分離することでデータを自由にやり取りできないようにします。

一般的に、インターネットを利用できるネットワークと利用できないネットワークの2つにネットワークを分離させ、重要な情報は隔離したネットワークのみ扱えるようにします。

分離さえできていれば、隔離したネットワークまでは侵入されずに済みます。

ここで重要なことは、分離したネットワーク間で必ず通信できないようにしておくことです。

1箇所でも相互にアクセスできるデバイスやサーバがあると、そこを経由され重要情報まで到達されてしまいます。

そのため、分離したネットワーク間どちらにも通信できるデバイスやサーバはゼロにしましょう。

CSIRTやSOCの設置

SOCとは、Security Operational Centerの略で、24時間体制でネットワークデバイスやデバイスを監視する専門知識を持った組織のことです。

高度な専門性が求められるのと、24時間365日監視体制が必要なので、外部委託するケースが多いです。

インシデントの検知に重点がおかれていて、実際に攻撃を受けた現場などで高度な専門知識を活用して様々な攻撃に関しての相関分析を行います。

一方、CSIRTとは、Computer Security Incident Response Teamの略でサイバー攻撃などのインシデントに対する対応策やその手順などを策定するのに重点が置かれた組織です。

様々なログを1つ1つ監視するのではなく、SIEMというシステムに集約し、検知したいものを事前登録することで自動的に異常を検知して、アラートが出ます。

SOCはアラートが発生すると調査をはじめます。

原因を突き止めるとCSIRTの組織と連絡をとり、その後はCSIRTが主体となりインシデント対応を行います。

SOCが現場の監視や分析を行うのに対して、CSIRTは攻撃後の組織の対応策などを司令塔のように策定する立場になります。

漏えい対策

不正アクセスへの対策として、外部への流出を防ぐ漏えい対策も重要です。

データを暗号化された形式に変換

漏えいしてはいけないデータが適切に暗号化されていれば、万が一、紛失盗難があっても外部に情報漏えいするリスクを大幅に下げることができます。

端末には暗号化とは別にログイン認証のセキュリティ機能は付いていますが、あくまでも端末での入出力操作をロックしているだけにすぎないので、油断禁物です。

データを暗号化しておけば、貴重な情報が読み取られてしまうことを防げるので、最悪の事態は回避できるでしょう。

したがって、暗号化をしておけば、劇的に情報漏えいのリスクを抑えることができます。

記憶媒体そのものを利用できなくする

USBデバイスや外付けハードディスクなどの外部記憶媒体を利用できなくすることで情報の漏えいなどを防ぐことができます。

これらの多層防御をより強固にするためには従業員一人一人が意識をしてどの場面でも迅速な対応ができるような教育をしておくことが重要になってきます。

まとめ

APT攻撃は特定のターゲットを執拗に狙い、非常に巧妙な手口で仕掛けてくる上、その手口は年々進歩を続けています。

使われるツールの性能や機能が向上し、発見が難しくなるだけでなく、攻撃に用いられるツールの入手に対するハードルが年々低くなっているため、誰でも手に入れることができてしまいます。

このような背景から、APT攻撃は自分たちが想像しているよりもずっと身近にある危険なものかもしれません。

対策をしっかりとしたうえで被害を受けないように少しでも意識しておくことが重要です。