ブルートフォースアタック(総当たり攻撃)とは?その危険性と対策方法

ブルートフォースアタックという言葉を聞いたことはありますか。 ブルートフォースアタックとはパスワードの総当り攻撃を意味し、本人になりすまして不正ログインする攻撃方法です。 ブルートフォースアタックは、決して真新しい攻撃ではありませんが、現在でも被害を出すサイバー攻撃の一つとして知られています。 本記事ではブルートフォースアタックの概要と対策について解説いたします。

目次

ブルートフォースアタックとは?

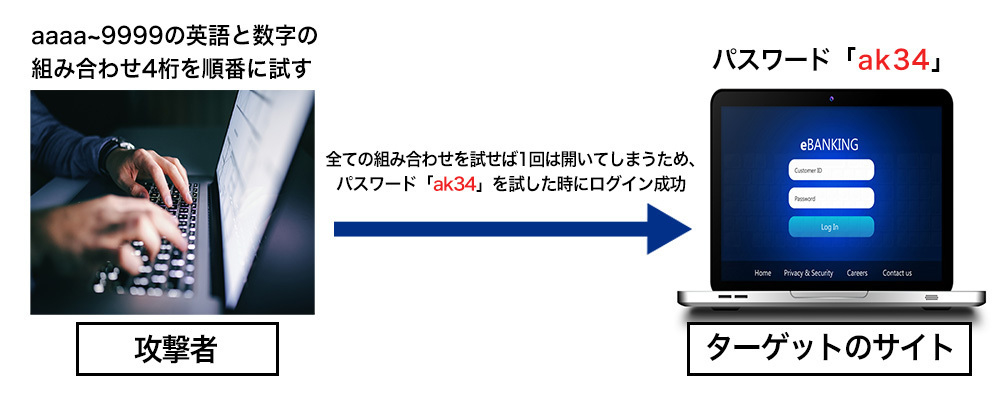

ブルートフォースアタックとは、「aaaa」から始めて可能な組み合わせを全て実行するパスワード解読方法の一つです。 別名、「総当たり攻撃」とも呼ばれます。非常に古典的な手法ですが、時間をかければ確実に成功する質の悪い攻撃方法です。

現在では、大量のパスワードを処理できる技術があり、簡易的なIDとパスワードであれば、瞬時に解読されてしまいます。

また、何度もログインを試すとサーバーに負荷がかかるため、サーバーダウンを狙い、この攻撃が仕掛けられることもあります。 対策を怠ると情報漏洩や経済的損失だけでなく、大量の個人情報の漏洩により、社会的信用の失墜にもつながります。

パスワードは、容易に解読できてしまう?

Amazonなどの通販サイトから重要なファイルまでさまざまな場面でパスワードが求められます。 よく「パスワードは8文字以上にしてください」と言われますが、8文字以上のパスワードが安全とは言い切れません。

ブルートフォースアタックはフリーソフトやフリーツール、パソコン1台あれば誰でもできます。 サイバーセキュリティ会社であるディアイティは、Windows7を搭載したパソコン1台を使ってブルートフォースアタックによるパスワードの最大解読時間測定を行いました。

測定の結果、従来から安全と言われてきた4種類93字の組み合わせ、8桁のパスワードであっても、ZIP形式では2週間ですべての組み合わせが解析できることがわかりました。 銀行ATMで求められるような4桁のパスワードでは1秒以下で見破られてしまいます。

この測定は2012年に行われたもので、現在ではさらに早く解析できるものとされています。 このようにパスワードは、私たちが想像する以上に容易に解読できてしまうのです。

<参照:セキュリティ調査レポートVol.3|株式会社ディアイティ>

パスワードを使いまわしている人が80%以上

大手セキュリティ会社、トレンドマイクロの調査によると複数のWebサービスでパスワードを使いまわしているユーザーは約85%にのぼることが判明しました。

<参照:パスワードの利用実態調査 2017|トレンドマイクロ株式会社>

もし、パスワードを使い回している場合、一つ流出するだけで、SNS、オンラインバンク、メールサービス、クラウドサービスなど、あらゆる情報にアクセスされてしまいます。

見破られやすいパスワード/見破られにくいパスワード

とはいえ、それぞれのパスワードを全く異なるものにすると、覚えるのが大変です。そこでポイントとなるのが、

これだけだと、パスワードは覚えにくいです。 そこで、自分が忘れないよう、例えば好きなアーティストを逆読みにし、そこにサービス名の頭文字2つを先頭につけるなど、法則性を作ります。

Facebookの例:BOOWY⇒ywoob⇒Fa+ywoob⇒Faywoob

さらに、英文字を数字に置き換えると、さらにセキュリティ強度が高くなります。

置き換え例(oを0に):Faywoob⇒Fayw00b

パスワード管理はアナログがベスト

紙などに記載し、それを金庫などにしまう方法が最も流出するリスクが低いです。 「パスワードマネージャー」と呼ばれるデスクトップアプリやスマホアプリがあります。 これを使うと複数のIDやパスワードを簡単に管理され、ログイン時に面倒な入力の手間が省けます。 しかし、「パスワードマネージャー」自体がハッキングされる危険性、そしてそのアプリ自体がマルウェアの可能性も否定できません。 過去には有名なパスワード管理ソフト「Last Pass」がハッキングされる事件も起きています。

ドイツの研究機関の調査では、5000万回以上インストールされた9つのパスワードマネージャーアプリのうち、すべてのアプリから1つ以上の脆弱性が発見されています。 このようにパスワード管理アプリや管理ソフトを使っても「絶対安全」とは言い切れません。

増える自動攻撃と狙われるリモートデスクトッププロトコル(RDP)

技術の発展により、ブルートフォースアタックの自動化が進んでいます。 ブルートフォースアタックは高度な技術を必要としないため、簡単に自動化ツールを入手できてしまいます。 自動化ツールを使うと大量に英文字と数字などの文字列をつくり、一斉にあらゆるパターンを試します。

リモートデスクトッププロトコル(RDP)の利用にも注意が必要です。 RDPとはパソコンを遠隔操作する際に用いる通信プロトコルです。 近年、RDPを使ったランサムウェア攻撃が増加していますが、その際に用いられるのがブルートフォースアタックです。

攻撃者はインターネット上でアクセス可能なリモートデスクトップサービスを探します。 見つけ次第、ブルートフォースアタックを仕掛け、そのリモートデスクトップ端末を介してネットワークに侵入します。 侵入したらシステムに対しあらゆる工作をし、例えば、最終的にランサムウェアを設置します。 ランサムウェアを設置されるとファイルが暗号化され、暗号解除を引き換えに身代金を要求します。 当然、身代金を払ったところで暗号は解除されません。 RDPを利用しているところは多要素認証を搭載するなど何かしらの対策が必要です。 また、RDPではランサムウェアだけでなく、マイニングに利用されたり、情報を搾取されたりする例も発生しています。

ブルートフォースアタックの種類

ブルートフォースアタックにもさまざまな種類があります。 ここでは3つのブルートフォースアタックを解説します。

パスワードリスト攻撃

パスワードリスト攻撃とは、一度ログインできたIDとパスワードを他のサイトでも試す方法です。 たとえばFacebookのパスワードがたまたま判明したとします。 そこで攻撃者は判明したIDとパスワードを使って、TwitterやInstagramでもログインを試みます。 IDとパスワードを使いまわしている方にとってパスワードリスト攻撃は脅威と言えます。 近年、IDやパスワード入力の増加により、パスワードリスト攻撃の成功率は高くなっています。

リバースブルートフォースアタック

リバースブルートフォースアタックは、その名のとおり「逆」のプロセスで実行します。 多くのブルートフォースアタックではパスワードを変えて入力しますが、この攻撃ではパスワードを固定した上でユーザーIDを変えながら何度も認証を試みます。

Webサイトでは、セキュリティ対策として、複数回以上パスワード入力を間違えるとロックがかかる仕組みになっています。 しかし、IDは何度間違えてもロックはかかりません。 このアカウントロックの脆弱性を突いたのが、リバースブルートフォースアタックです。

リバースフォースアタックでは単純なパスワードを使っているアカウントが被害を受ける傾向にあります。 単純なパスワードを使っている方はすぐに見直しましょう。

ブルートフォースに類似する攻撃

正確にはブルートフォースアタックではありませんが、ブルートフォースに類似した攻撃を紹介します。

辞書攻撃

辞書攻撃では、ブルートフォースアタックで成功したパスワードや一定パターンのパスワードを辞書に入れることからスタートします。 標的型攻撃の一つとしてカテゴライズされることもあります。

その辞書から特定のパスワードを引っ張り出して攻撃に使います。 「123456」や「ABCDE」といった簡単なパスワードにすると辞書攻撃に遭いやすくなります。 ペットの名前や好きな食べ物といった単純な名詞も危険です。 辞書攻撃の中には大文字と小文字を変えたり、他の単語を組み合わせるケースも見られます。 対策としてはパスワードを意味のない数列や文字列にしたり、ログイン回数に制限をかけることが考えられます。

ブルートフォースアタックで受ける被害

それではブルートフォースアタックを受けると、どのような被害が発生するのでしょうか。

最も身近な例がSNSです。 もし、攻撃者がブルートフォースアタックでSNSアカウントに侵入すると、アカウントに届いたメッセージが読まれたり、本人になりすましたメッセージが送信される可能性があります。 SNSやメッセージアプリを使っていると「他の端末からのログインに失敗しました」というメッセージを受け取ったという経験はありませんか。 もしそのようなメッセージが連続して届いたらブルートフォースアタックの攻撃対象になっている可能性があります。 その時は即座にパスワードを変更することをおすすめします。

ショッピングサイトやオークションサイト、フリマアプリがブルートフォースアタックを受ける事案も発生しています。 このケースではアカウントに侵入することにより、攻撃者があなたになりすました上で勝手にショッピングをします。 個人情報を盗み取り、新たな攻撃に利用することも否定できません。 このようにブルートフォースアタックは金銭的被害にも直結します。

ブルートフォースアタックを仕掛ける攻撃者は個人だけでなく企業Webサイトやシステムも狙います。 攻撃を受けると顧客情報の漏洩やページの改ざん、システムを乗っ取られる可能性があります。 さらにウイルスやマルウェアをシステムに配置することで、攻撃の中継地に利用されることも。 企業の信頼性を損なう重大な事態に発展しかねません。

このようにブルートフォースアタックは個人、企業関係なく脅威となる攻撃手段です。 普段から対策をしっかりと講じることが重要です。

ブルートフォースアタックなどによる被害事例

ブルートフォースアタックを受け甚大な被害を受けた2つの事例を見ていきましょう。 いずれも2019年に発生した事例です。

JP共済生協

2019年11月、JR共済生協がブルートフォースアタックの攻撃を受けました。 攻撃者はブルートフォースアタックなどにより外部流出した転送用アカウントのパスワードを入手し、JR共済生協の対象サーバーに不正ログイン。 続けて、ファイル転送サービスを利用し、対象サーバーに不正データが配置されました。 結果的に、ホームページを一時的に閉鎖する事態に追い込まれました。

セブンペイ

2019年7月、セブンペイの利用者から「身に覚えのない取引がある」という問い合わせから事態が発覚。 調査の結果、808人分、3800万円もの不正利用が発覚いたしました。

攻撃者は、会員本人になりすました上でショッピングをしたとされています。 セブンペイの事例では資金を管理する立場にも関わらず、二段階認証を採用しなかったことでも話題となりました。

明確な流出の原因は判明していませんが、セブンペイはパスワードリスト攻撃によって、不正にログインしたのではとの見解を示しています。

ブルートフォースアタックなどの攻撃を防ぐ対策

ブルートフォースアタックを防ぐには、以下の5つの対策が有効です。 どれも比較的導入が容易なので、導入をしていない方は、これを機に導入を検討してみましょう。

認証情報を平文で保管しない

認証情報の平文保管とは、暗号化しないままパスワードなどの認証情報をメモ帳などに保存することです。 もしパソコンが乗っ取られて情報漏洩した場合、平文保管した認証情報も漏洩します。

2019年1月、大容量ファイル転送サービス「宅ふぁいる便」へ不正アクセスがあり、約480万件のユーザー情報やメールアドレス、パスワードが漏洩しました。 「宅ふぁいる」の運営会社はパスワードを平文保管していたので、ユーザー情報と共に漏洩する事態に。 最終的に「宅ふぁいる」は社会的信用を失いサービスを停止しました。

認証情報を安全に保管するには、ハッシュ化をしましょう。 ハッシュ化とは、「パスワードを一定の計算手順に従い、ハッシュ値と呼ばれる規則性のない固定長の値を算出し、その値に基づき、データを置換すること」です。

ハッシュ化のほかに、暗号化という方法がありますが、ハッシュ化の利点は「不可逆変換」です。 つまり、変換前の値を復元できないため、元データ(認証情報)を保護できるのです。

多要素認証(MFA)ソリューションの採用

SMS認証や生体認証などの他の認証方法を併用することも有効です。 正確に書くと多要素認証は認証の3要素である「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせる認証のことを指します。 それぞれの認証方法の具体例は以下のとおりです。

多要素認証はスマートフォンの普及により急速に進んでいます。 スマートフォンアプリを使うと多要素認証の設定やログインが簡単にできるからです。 また多要素認証対応のクラウドサービスでは設定用のQRコードを生成できます。 アプリを通じてそのQRコードを読み取るといった方法も有効です。

多要素認証の中でも2要素を使った認証方法は二要素認証と呼ばれています。 二要素認証に類似した言葉で二段階認証があります。

二要素認証と二段階認証は認証を2回行うことは同じですが、二要素認証は先述したとおり2要素を利用することが求められています。

ログイン回数に制限をかける

ログイン回数に制限をかける方法も考えられます。 たとえば「4回」とログイン回数を決め、4回以上パスワード入力を失敗したらアカウントが自動的にロックされる仕組みです。 ユーザーはメールやSMSなどの認証を経て新しいパスワードを設定することが求められます。

ただしパスワードの使い回しを悪用したパスワードリスト攻撃を防ぐことはできません。 ログイン回数に制限をかけると同時にパスワードの使い回しをやめることも大切です。

簡易的なパスワードを入力したユーザーへアラートを出す

簡易的なパスワードを入力したユーザーに対し、「英大文字+英小文字+数字+記号を入れてください」といったアラートを出します。 これによって、ブルートフォース攻撃や辞書攻撃などに遭うリスクを下げられます。

その他、複雑で長いパスワードを自動でサジェスト(提案)する機能をつけることも、有効な対策の一つになるでしょう。

アクセス制限(海外からの)をかける

ブルートフォースアタックに限らず、海外からのサーバー攻撃は急増しています。 海外からWebサイトやサーバー管理をする予定がない方は海外からのアクセスを制限しましょう。 多くのレンタルサーバーでは、オプション機能として国外IPアクセス制限設定を提供しています。 サービス内容は各業者によって異なるため、使用しているサーバーのサービス内容を確認してみましょう。

まとめ

ブルートフォースアタックは古典的ですが、身近なパスワードを利用する非常にたちの悪い攻撃であり、企業だけでなく個人も注意が必要です。 ブルートフォースアタックが成功すると、情報漏洩だけでなく経済的損失や社会的信用の失墜にもつながりかねません。 実際にブルートフォースアタックを受け、サービスを停止した企業もあります。

ブルートフォースアタックの対策で、個人がすぐ出来ることとしては、パスワードの使い回しをやめること、複雑なパスワードを設定すること。 企業側の対策としてはログインの回数制限や多要素認証の導入が考えられます。

被害が報告されるのは大手企業が多いですが、明日は我が身。規模が小さいからと気を抜かず、いつ訪れるか分からないブルートフォース攻撃への対策を実施しましょう。