特権ID管理とは|不正利用されないための対策と製品の選び方について

業務システムでは、IDとパスワードが各従業員に割り当てられ、そこに業務上必要なさまざまな権限が追加されていきます。 システム全体の変更や停止、IDの権限変更、付与など一般的なIDよりも強い権限を持つのが「特権ID」です。 特権IDは、システム改修やメンテナンスなど重要な業務の際に使われる非常に有用な権限ですが、企業の重要情報にアクセスし外部に持ち出す「内部不正」につながるリスクをはらんでいます。 本記事では、特権ID管理の概要やリスク、不正利用されないための対策、そして特権ID管理を自動化する特権ID管理システムの選び方について解説いたします。

目次

特権IDとは?

特権IDとは、システムの運用、構成の変更など、特別な権限を行えるIDのことで、一般IDと区別してこう呼ばれます。スーパーユーザーとも。

UNIX系OSに実装されている特権ユーザー「root (ルート)」や、WindowsOSに実装されている管理者アカウント「Administrator (アドミニストレーター)」などに代表されます。

一般的なIDとの違い

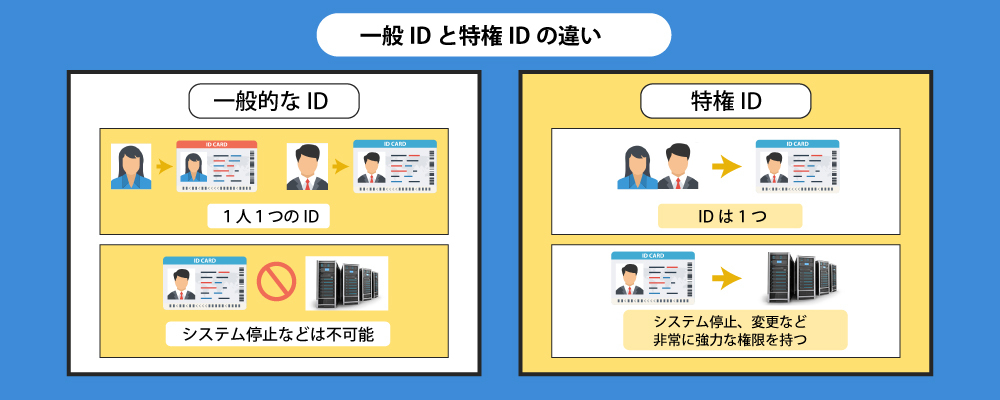

まず、IDには複数人で使う「共有ID」とそれぞれ個別に付与される「個別ID」があり、さらに権限の違いによって、大きく「一般ID」と「特権ID」の2つに分けることができます。 一般的なIDが従業員単位で発行されるのに対し、特権IDは1つのシステムに1つだけのIDです。

また、一般IDはシステムへのログイン・ログアウトやファイルのアップロード・ダウンロード、共有事項の入力など、業務に支障のならない範囲の権限が与えられます。 対して特権IDは、システムの設定変更、停止、重要情報の閲覧、付与されたユーザーの削除など、強力な権限が与えられます。

特権ID管理の実態・現状

ここ数年でも、特権IDを濫用して機密情報が漏洩した事件も多発しており、企業にとっては課題・リスクの一つとして注目されつつあります。 IPAが毎年発表している「情報セキュリティ10大脅威 2020」の組織カテゴリでは、内部不正が2位にランクインしています。

それに伴い「特権IDを安全に管理するシステム」がいま注目を浴びており、そのマーケットは、2017年時点で48億4,000万円でしたが、2020年には61億円、2022年には66億円になると予測されています。

参照:ITRが特権ID管理市場規模推移および予測を発表|株式会社アイ・ティ・アール

とはいえ、ほとんどの企業は特権ID管理にまで手が回っていないのが実情です。 業務のオンライン化が進むにつれ、さまざまな業務システムの連携や統合などが進み、システム構造はより複雑化しています。 特に、中小規模の企業ではセキュリティに特化した部署や人材が不足しており、特権IDの適切な管理が施されてないのが現状です。

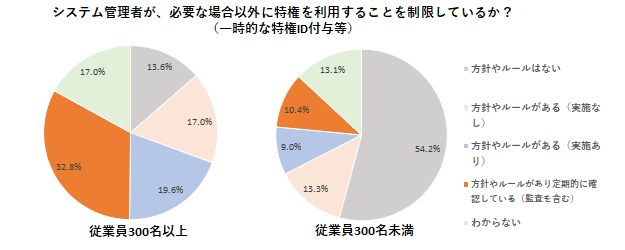

IPAの調査でも、300名以上の企業では「システム管理者が、必要な場合以外に特権を利用することを制限しているか(一時的な特権ID付与等)」という質問に「方針やルールはない」と回答した割合が13.6%であったのに対し、300名未満の企業では、54.2%と約半数以上の企業が「方針やルールはない」と回答していることが明らかになっています。

参照:内部不正による情報セキュリティインシデント実態調査-調査報告書-

特権IDの管理不備によって生じるリスク

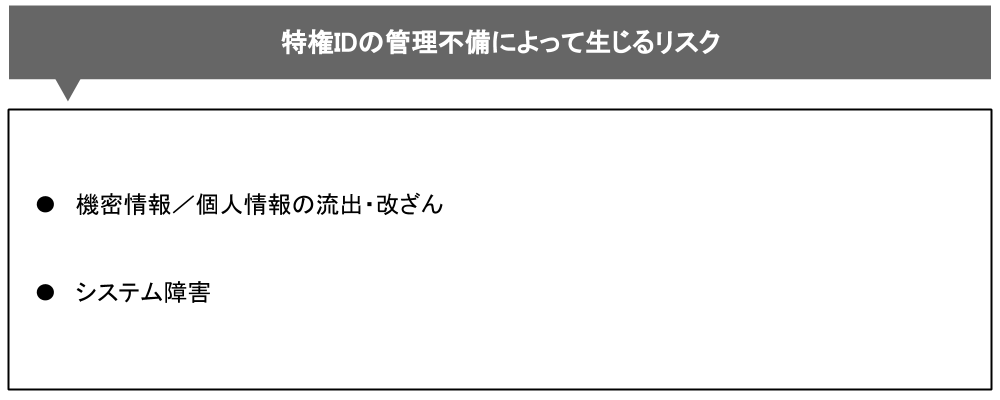

特権IDは、システムのステータス変更や停止など強力な権限を持つため、IDの管理に不備があると様々なリスクにつながります。 どのようなリスクがあるのでしょうか。

機密情報/個人情報の流出・改ざん

まず、挙げられるのがシステムに保管・格納されている機密情報や個人情報が持ち出され、流出するリスクです。 ログの改ざんなどが行われれば、原因や侵入経路の特定は困難を極めます。 企業の信用が失墜するだけでなく、競合企業へ技術情報が漏洩した場合は、マーケット上でのポジションを失う事態にもなりかねません。

システム障害

システムの停止・変更といった強い権限を持つため、場合によっては、機密情報や個人情報を持ち出した後、二度と復旧できないようにシステムを破壊させられてしまう恐れもあります。 システムが復旧するまではビジネスが停滞すだけでなく、取引先や顧客にも影響が波及し、甚大な損害につながる可能性があります。 また、顧客離れを引き起こす恐れもあります。

特権IDを不正利用されないための対策

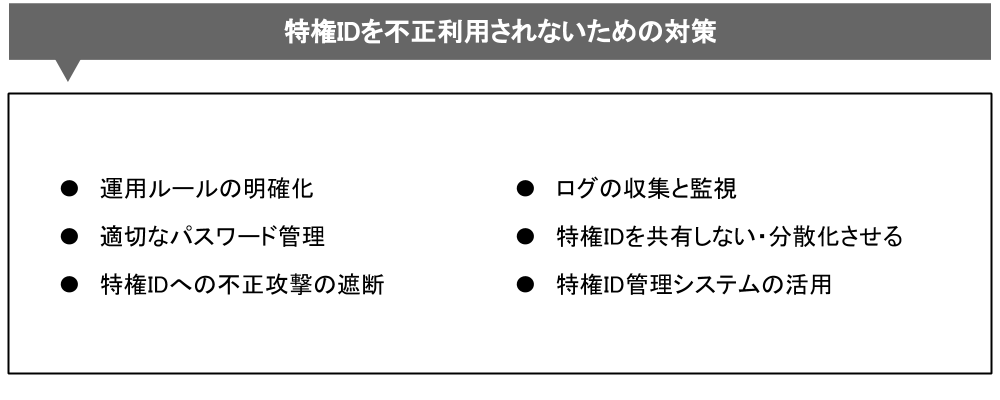

特権IDを不正利用されないためには、特権ID管理におけるルールの明確化と、ルールに沿った厳格な管理が重要です。

運用ルールの明確化

まず、特権ID管理を考える際には、現状の課題の洗い出しと運用ルールの策定を行いましょう。 特権IDの目的はあくまで業務効率化であり、セキュリティの観点だけでなく、システムの仕様や運用面における効率性、セキュリティガイドラインを含めた社内規定の整備など、多角的な視点から検討することが重要です。

また、J-SoxやISMS、Pマーク、PCI DSSなど様々な法対応や認証でも特権管理について厳密な管理が要求されます。 各法令や認証のガイドラインを確認し、ルールを整備しましょう。

適切なパスワード管理

特権IDを使い回ししていなくても、他人が推測しやすいパスワードであったり、少ない文字数で構成されたパスワードであったりすれば、不正利用のリスクは高くなります。 パスワードはホスト名や会社名など推測可能な単語は使用しない、文字数は10文字以上とし、英大文字・小文字、数字、記号を組み合わせることで複雑化するなど、できる限り解読されにくい文字列で設定しましょう。

特権IDへの不正攻撃の遮断

特権ID管理を適切に行っていても、外部から攻撃されて特権IDを不正利用されるリスクはなくなりません。 そのためには、WAFやIPS/IDSといったセキュリティシステムの導入や、不審な添付ファイルは開封しない、USBなどの記憶媒体の利用制限など、基本的なセキュリティガイドラインの整備といった対策が重要となります。

ログの収集と監視

特権IDの不正利用を把握するには、アクセス(操作)ログの収集と監視が必要です。 特権IDは大きな権限を有している特性上、重要情報へのアクセス、持ち出しといった不正行為を行った後に、ログやバックアップまで改ざん、削除し、侵入の痕跡を消してしまう可能性があります。 しかし、痕跡を消す行為もログに記録されますので、アクセス(操作)ログの収集と監視を行うことでこのような行為も検知することができます。 そのような意味で、アクセス(操作)ログの収集と監視は重要な対策と言えます。

特権IDを共有しない・分散化させる

IPAの調査によれば、内部不正経験者の約半数がシステム管理者(兼務を含む)であることが明らかにされています。

参照:内部不正による情報セキュリティインシデント実態調査-調査報告書-

社内システムにおける業務を行う場合、特定の担当者が大きい権限を長い期間持つことで業務の効率化につながりますが、反面、内部不正のリスクは高くなります。 このようなリスクを防ぐためには、特権IDの利用者と承認者に分散化させる、業務に支障のない程度に権限を制限する、権限付与から一定期間経つと自動的に権限が失効するなどの仕組みを構築・導入することが大切です。

特権ID管理システムの活用

上記にも書いたように、特権ID管理における業務は非常に多く存在します。 これら全ての対策を、専任担当者や専任部署がない場合は、特に継続的に実施するのは現実的には困難でしょう。 そこで、現在注目されているのが、特権ID管理システムです。 これは、特権ID管理から申請・承認作業、ログの収集・監視、他のセキュリティシステムとの連携など、ワンストップで特権ID管理に関する全ての業務遂行を可能にするシステムです。

特権ID管理システムの機能

では、特権ID管理システムには具体的にどのような機能があるのでしょうか。 大きく、「特権ID管理機能」「ワークフロー機能」「特権IDの貸出機能」「ログ機能」の4つに分けられます。

特権ID管理機能

特権ID管理には、特権IDの登録・削除だけでなく、権限付与や貸し出した特権の回収、特権IDの棚卸しなど、さまざまな運用業務が発生します。 これら一連のプロセスをシステムで自動化することで、運用負荷やミスの低減につながります。

ワークフロー機能

特権IDの利用申請や承認を行う機能で、承認履歴も記録されます。 書類では複数の申請書の詳細を一つずつ確認する必要がありますが、システムの画面一つで「承認待ち」か「承認済」かを一覧でチェックでき、承認業務を軽減できます。 また、製品によっては、緊急利用時における事後承認許可などの設定も行えます。

特権IDの貸出機能

パスワードを適切に運用していないことで、一度利用したことのある外注委託者や退職者が不正利用されるリスクが高まります。 特権ID管理システムを利用すれば、パスワードを隠蔽して、特権IDを貸与させることが可能となります。 特に、Administratorのような共有型特権IDの場合、貸出のたびにパスワード変更する業務を削減できます。

ログ機能

アクセスログや操作ログと申請内容を突き合わせて申請通りの作業をしているか点検し、その結果をレポートに出力します。 ログのレポーティングだけでなく、定期的なログのモニタリング(監視)や、特権IDを使った操作の動画記録と再生も行えます。

SIEM連携機能

特権ID管理システムの中には、SIEMと連携できるものがあります。 SIEMとは、「Security Information and Event Management」の頭文字をとった略語で、さまざまなソフトウェアやデバイスのログの相関分析ができるセキュリティ製品です。 SIEMと連携させることで、より詳しく深くログの分析を実施でき、いち早く内部不正などの異変に検知することができます。

特権ID管理システムの選び方

特権ID管理システムは、ベンダーによって機能やコスト、操作性などはさまざまです。 ここでは、選定ポイントについて解説いたします。

導入形態

特権ID管理システムは、大きく「アプライアンス型」「ホスト型」「クラウド型」の3種類あります。 アプライアンス型は、専用のサーバを立ててシステムを独自構築できるため、柔軟に設計可能ですが、コストは高くなります。 また、操作やメンテナンスには専門的知見が必要で、自社に専任担当者を置く必要があります。 特に、クラウド型は導入費用・運用費用ともに安価なのがメリットですが、ベンダーの提供するシステムに依存し、柔軟性には劣ります。

監査対応

法令やそのガイドライン、また、認証の規格やガイドラインは適宜改訂されるため、自社に専門部署がない限りは、適切に迅速に対応を行うことは難しいでしょう。 製品によりますが、J-SoxやISMS、Pマーク、PCI DSSや内部統制報告制度(J-SOX)、FISC安全管理対策基準等の監査対応に合わせた設計を行うこともできます。

導入実績

製品の導入実績に裏打ちされたノウハウや知見、サポート体制の手厚さが内部不正への早期発見につながります。 また、同業種・同業界の導入実績が豊富なのかも合わせて確認しましょう。

まとめ

特権IDは、システムを維持・管理していく上で、とても重要かつ必要な権限である反面、内部・外部の悪意ある者によって不正利用されるリスクも持っています。 特権IDのリスクを正しく理解し、適切に管理するためにも、本日のポイントを是非参考にしてみてください。