WAFがセキュリティ対策に必要な理由|仕組みや製品の選び方を解説

Webアプリケーションやサーバのセキュリティに関わっている方なら、一度は耳にしたことがあるWAF(ワフ)。 ファイアウォールと同じセキュリティ製品と勘違いしがちですが、実は全く別物でWebサイトやWebアプリケーションに特化したセキュリティ製品です。 WAFでは、ファイアウォールやIPS/IDSでは防ぎきれない攻撃を検知・防御できるため、攻撃が複雑化している昨今では、ファイアウォールやIPS/IDSとともに導入する企業が増えています。 本記事では、WAFの概要や種類、WAFで検知できる攻撃パターン、WAF製品の選び方について解説いたします。

目次

WAFとは?

WAFは「Web Application Firewall」の略称で「ワフ」と読みます。 ファイアウォールとの大きな違いは「防御範囲」です。 一般的なファイアウォールは外部ネットワークと内部ネットワークの間に置かれ、「ネットワークの防火壁」の役割を果たします。 IPアドレスやポート番号レベルで通信を監視し、外部からの攻撃に備えます。

ただし、通信の内容までは精査できないため、例えばクロスサイトスクリプティングといった攻撃は検知できずにすり抜けてしまいます。 このようなGmailやZoomといったWebアプリケーションを対象とした攻撃を検知し防御できるのがWAFです。

発売当初のWAFは第一世代と呼ばれ、主にシンプルなブラックリスト方式またはホワイト方式による検知方法でした。 当時のWAFは、高額な導入コストが発生するにもかかわらず、誤検知や検知漏れも多く、導入する企業は限られていました。 その後、発売された第二世代のWAFからは、現在も主流となっているシグネチャによるパターンマッチングが導入されるようになりました。

ただし、シグネチャに登録されていない攻撃は検知できないため、過去に受けたことのないパターンの攻撃に対しては対処できないという問題がありました。 そこで現在、注目されているのが第3世代のWAF「ルールベース方式」です。 シグネチャ方式のように攻撃パターンを保持するのではなく、パケットやリクエストに対し、解析アルゴリズムで解析し、攻撃を検知、遮断します。 この方法であれば、シグネチャの欠点を補い新しい攻撃にも対処することができます。

ファイアウォールやIDS/IPSとの役割の違い

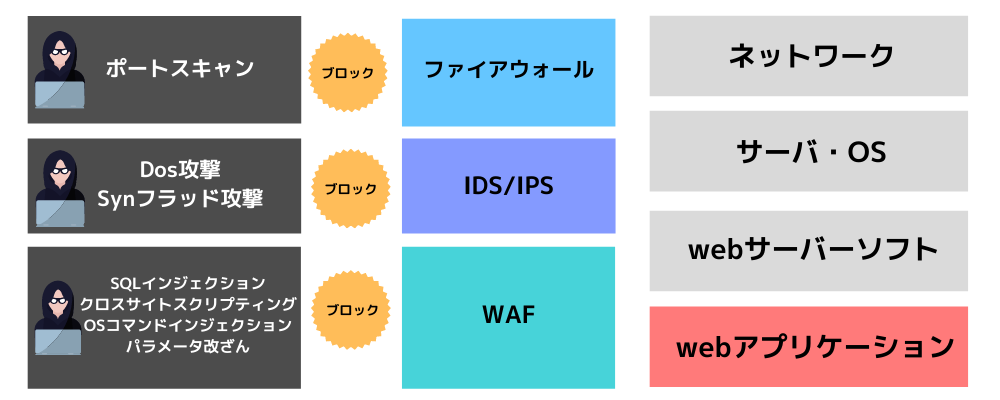

前述したように、WAF、ファイアウォール、IDS/IPSではそれぞれ防御する範囲が異なります。

まず、ファイアウォールはIPアドレスやポート番号レベルなどから、外部からの不正なアクセスを検知し防御します。 そのため、ポートを狙ったポートスキャンなどの攻撃に有効です。

次にIPS/IDS(不正侵入検知システム・不正侵入防止システム)は、OSなどのミドルウェア層への攻撃を遮断できます。 具体的には、DoS攻撃/DDoS攻撃、バッファオーバーフロー攻撃(BOF)などといった攻撃に対処可能です。

これに対し、WAFはWebアプリケーションレベルの保護をし、ファイアウォールやIPS/IDSですり抜けた攻撃を検知する「最後の砦」となります。 具体的には、この後解説するSQLインジェクション、クロスサイトスクリプティングなどの攻撃を検知・防御します。

どれか一つを導入するのではなく、WAF、ファイアウォール、IPS/IDSを組み合わせることで、より強固なセキュリティ体制を構築できます。

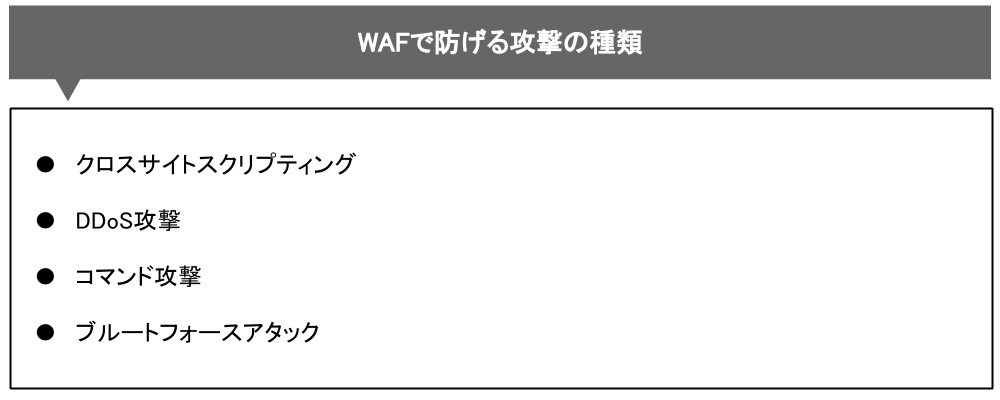

WAFで防げる攻撃の種類

WAFを導入することで、一般的なファイアウォールやIPS/IDSではすり抜けてしまうWebアプリケーションへの攻撃に備えることができます。 ここではWAFで防ぐことのできる具体的なサイバー攻撃について解説します。

クロスサイトスクリプティング

クロスサイトスクリプティング(XSS)では、まず閲覧者が自由に書き込みできるTwitterや掲示板などのWebアプリケーションにスクリプト付のリンクを貼ります。 次に、リンクをクリックしたエンドユーザーを不正なWebサイトに誘導したのち、IDやパスワードなどの個人情報を盗み取るというサイバー攻撃です。 2つのWebサイトをクロス(横切る)することから、クロスサイトスクリプティングと名付けられています。 WAFはWebアプリケーションを保護対象としていることから、クロスサイトスクリプティングの検知・防御が可能です。

DoS攻撃/DDoS攻撃

DoS(Denial of Service)攻撃とは、Webサイトやサーバに対し、大量のデータや不正データを送りつけることで、過剰な負荷をかけ、正常な稼働を妨げるサイバー攻撃のことです。 一方、DDoS(Distributed Denial of Service attack)攻撃では、不特定多数の端末から同時に攻撃を仕掛けるため、犯人の特定が非常に難しいといわれています。

DoS攻撃/DDoS攻撃においては、ファイアウォールやIPS/IDSでも防御可能ですが、近年はファイアウォールやIPS/IDSをすり抜ける攻撃もあり、WAFをあわせて導入する企業も増えています。

コマンド攻撃

ここでは代表的な3つのコマンド攻撃、バッファオーバーフロー、OSコマンドインジェクション、SQLインジェクションを取り上げます。

バッファオーバーフロー攻撃はメモリ領域「バッファ領域」に対して許容量を超えるデータを書き込む攻撃です。 「バッファ領域」を攻撃してコンピュータの一時的な誤作動を引き起こすことで、攻撃者はコンピュータを乗っ取ることも可能になります。

OSコマンドインジェクションは脆弱性のあるWebアプリケーションに対し、OSへの命令文(コマンド)を含めたリクエストを送信し、そのWebサイトにおいて、OSコマンドを不正に実行させる攻撃です。 OSコマンドインジェクションの被害にあうと情報漏洩やサーバー自体の乗っ取りに発展します。

「SQL」とはデータベースを操作するためのデータベース言語です。 Webサイトを攻撃対象とすることからクロスサイトスクリプティングと似ていますが、SQLインジェクションはあくまでもユーザーのIDやパスワード、クレジット番号などのデータベースを攻撃します。

これらのWEBアプリケーションの脆弱性を狙ったコマンド攻撃に対してもWAFは対処できます。

ブルートフォースアタック(総当たり攻撃)

ブルートフォースアタックはWebアプリケーションなどに対してパスワードの総当たり攻撃をし、不正にログインする攻撃方法です。 原始的な攻撃ですが、時間をかければログインできるため、ブルートフォースアタックの被害は今でも存在します。

WAFはWebアプリケーションへの不正アクセスを検知するため、ブルートフォースアタックに対しても有効です。

WAFの種類

WAFには「ホスト型」「アプライアンス型」「クラウド型」の3種類があります。 それぞれの形態にはメリットとデメリットが存在します。

ホスト型WAF

ホスト型WAFはWebサーバーにソフトウェアをインストールするタイプです。 「ソフトウェア型」「サーバ型」とも。

| メリット | デメリット |

| アプライアンス型と比べるとハードウェアの購入が不要であり、導入費用を安く抑えることができます。 | Webサーバーごとにソフトウェアのインストールが必要になります。保護をするWebサーバが多い場合、導入コストが高くなる場合も。攻撃を検知する際に、サーバへ負荷がかかりやすく、パフォーマンスに影響を及ぼすことも。 |

アプライアンス型WAF

アプライアンス型WAFはWebサーバーの前にWAFの専用機器を設置するタイプのWAFです。 「ゲートウェイ型WAF」や「ネットワーク型WAF」と呼ばれることもあります。

| メリット | デメリット |

| 自社専用の機器を設置するため、高速な通信が実現できます。自社でカスタマイズも可能です。Webサーバの数にかかわらず一つの製品で対応可能なため、台数が多い場合はコストメリットがあります。 | 自社に専用機器を設置するので、自社に専用機器を設置するので、運用管理やメンテナンスなどの運用負荷がかかります。また、運用にあたってはセキュリティや導入した製品に対し、知見のある運用担当者が必要となります。 |

クラウド型WAF

クラウド型は新しい形態のWAFです。 クラウド上にあるWAFを利用するため、ハードウェアを購入する必要がなく、「ホスト型」「アプライアンス型」と比べると費用は安くなります。

| メリット | デメリット |

| ネットワークの構築やハードウェアの購入が必要なく、すぐに導入できるのが最大のメリットです。また、WAF運用・メンテナンスやシグネチャの更新はベンダーが行うため、社内に専任担当者を置く必要がありません。スポット利用もできるため、短期間しか運用しないキャンペーンサイトなどにも導入できます。 | WAF運用・メンテナンスやシグネチャの更新はベンダーの実績やスキルに依存してしまうのが難点です。また、アプライアンス型と比べると、操作における柔軟性は劣ります。 |

WAFが持つ機能

WAFは、不正通信の検知・遮断だけでなく、ログ・レポート機能、Cookie保護など、さまざまな機能を有しています。 それぞれ解説いたします。

不正な通信のモニタリング/遮断

WAFの代表的な機能が不正な通信のモニタリング・遮断です。 一般的に、通信の検知にはシグネチャを用います。 シグネチャは直訳すると「署名」という意味ですが、セキュリティ用語では「様々な攻撃を識別するためのルールや符号」を表します。 近年では、シグネチャ方式のように攻撃パターンを保持するのではなく、解析アルゴリズム使った解析により、攻撃を検知するルールベースという方法もあります。

WAFの検出方式には、「ホワイトリスト方式」と「ブラックリスト方式」があります。 ホワイトリスト方式は、事前に定義したリストに当てはまる通信のみ許可する方式です。 ホワイトリスト方式のメリットは確実に不正アクセスを遮断できることです。 ただし、チューニングを誤ると正常な通信もブロック(誤検知)する可能性があり、事業活動や提供サービスなどに大きな影響を与える可能性があります。

一方、ブラックリスト方式は、事前に定義したパターンに当てはまる通信のみ遮断する方式です。 ブラックリスト方式のメリットは正常な通信を遮断しないことです。 ただし、未知の攻撃には対処できないのが難点です。 一般的に、WAF製品にはこのブラックリスト方式が採用されています。

シグネチャ更新

WAFにおいては、シグネチャの精度が製品の性能を決めるといっても過言ではありません。 シグネチャが自社に合わせて正しく設定されていることはもちろん、最新の状態に常にアップデートされ、未知の攻撃への対処ができる状態にあるかも重要です。 自社でシグネチャを運用・チューニングすることも可能ですが、複雑化・高度化したサイバー攻撃へ対処するシグネチャを定義するには専門的な知見とスキルを要した専任担当者が必要になります。 近年は、シグネチャ更新をベンダーに依頼するのが一般的です。

ログ・レポート機能

不正と判断し遮断した通信はログ機能から閲覧できます。 製品によって閲覧できる項目が異なりますが、シグネチャの種類、IPアドレス、攻撃の種類など詳細な情報をレポート機能から閲覧できます。

Cookie保護

Cookie(クッキー)とは、Webサイトを訪問したユーザーの情報を一時的にブラウザなどに保存する仕組みのこと。 たとえばFacebookにログインする際、IDやパスワードが自動入力されますが、これはブラウザにCookieが保存されているためです。 このように便利な面もありますが、Cookieを傍受されると、一時保存したユーザ名、パスワード、クレジットカード番号などの個人情報を盗まれる危険性もあります。 一部のWAF製品には、Cookie改変機能や保護機能が実装されています。 この機能を使えば、Cookieを暗号化することができ、攻撃者から個人情報を保護できます。

WAF製品の選び方

WAF製品はベンダーによって機能やコストはさまざまです。 どのようにして、製品を選べばよいのでしょうか。 まずは、以下の5つのポイントをチェックしましょう。

拡張性

拡張性とは、セキュリティ製品導入後に大きな変更やカスタマイズを要することなく、機能追加やアップグレード(またはダウングレード)ができることを指します。 事業規模の拡大または縮小したときに、機能の追加や停止をスムーズに行うことが出来るか、コストがかからないかなど、導入前に必ずチェックしておきましょう。

導入形態

WAF製品には「ホスト型」「アプライアンス型」「クラウド型」の3種類があります。 それぞれのメリットやデメリットを考慮しながら、どれが自社にマッチするか選定しましょう。 自社に専任担当者がおり、かつ大規模なネットワークに導入したい場合は、アプライアンス型がおすすめです。 コスト面を抑えたい場合は、ホスト型、クラウド型のいずれかを選択しましょう。

導入実績

WAF製品を選定する際は、導入実績の確認も欠かせません。 導入実績に裏打ちされたノウハウや知見、サポート体制の手厚さが セキュリティレベルの向上に直結します。 導入実績だけでなく、同業種の導入実績があるかなども合わせてチェックしましょう。

運用コスト

WAF製品のコストには、導入時にかかるイニシャルコストと導入後のランニングコストがあります。 ついイニシャルコストに目が奪われがちですが、導入後の運用コストもしっかり検討しておきましょう。 WAF製品の自社で運用するのか、それともベンダーのマネージドセキュリティサービス(MSS)を利用するかによって、ランニングコストは大きく異なります。 目先の価格ではなく運用を見据えた総合的な観点から考える必要があります。

サポート体制

サポート体制では、シグネチャの更新やチューニングの対応の有無、24時間365日の監視体制、マネージドセキュリティサービス(MSS)の有無などを確認しておきましょう。 マネージドセキュリティサービス(MSS)とは、WAF製品を含めたセキュリティ製品の管理・運用をアウトソーシングできるサービスで、専門的知識を有する担当者を配置するのが困難な企業において非常に有用なサービスです。 また、サポートの充実度だけでなく、トラブルが発生した際の対応スピードもチェックしましょう。

まとめ

現在はどの企業もWebサイトを保有することが当たり前となっています。 しかし、日を追うごとに増える新しいサイバー攻撃に備えるには、ファイアウォールやIPS/IDSだけでは不十分で、WAFを含めた多層防御の構築が必要不可欠です。

WAFは導入すれば、すぐに効果が出るものではありません。 社内、ベンダーと連携しながら運用・改善してはじめて意味のある施策となります。 また、WAFに限らずWebアプリケーションやWebサーバにおける基本的なセキュリティ対策もあわせて行うことが重要です。

WAF製品を選ぶ際には、コストメリットだけでなく、拡張性、導入形態、導入実績、サポート体制など、さまざまなポイントで検討しましょう。 特に、専門的知識を持った担当者がいない場合は、ベンダーまたは専門業者が提供するマネージドセキュリティサービス(MSS)の利用も検討してみましょう。