SIEMとは?主な機能や製品の選定ポイントについて

非常に検知しにくい標的型攻撃などのサイバー攻撃や内部不正を防ぐ一つの手段として、SIEMと呼ばれる製品が今注目を集めています。 SIEMとは、ログを一元管理し、相関分析を行うことで、インシデントになりうる脅威を検知するソリューションです。 本日は、SIEMの概要と主な機能、またSIEM製品の選定ポイントについて解説いたします。

目次

SIEMとは?

SIEMとは、Security Information and Event Managementの頭文字をとった略語で、「シーム」と読みます。日本語に直訳すると、「セキュリティ情報とイベント管理」となります。

SIEMを導入すると、さまざまなソフトウェアやデバイスのログを一元化し、解析することで、いち早く不正な挙動を検知し、サイバー攻撃に対し、対策を打つことができます。

製品としては、Splunk(スプランク)、IBM Security QRadar(キューレーダー)、Logstorage(インフォサイエンス)、ALog EVA(網屋)などが代表的です。

SIEMの最大の特徴は、大量のデータを解析するのみならず、複数のログをまたがって相関分析を自動的に行うことです。 似たものに「統合ログ管理システム」がありますが、こちらは勤怠管理などセキュリティに限らないログの管理も行うのに対し、SIEMはセキュリティに特化したログを管理・解析します。

SIEM市場の動向

SIEM市場規模は年々増加傾向にあります。 ITR Market Viewの調査によれば、国内における2018年度のSIEMベンダーの売上金額は57億円、前年度よりも16.3%増加しています。 2023年には日本国内だけで103億円にまで到達すると予想されています。

<参照:ITR Market View:情報漏洩対策市場2020 | ITR>

もともと、SIEMはコンプライアンス支援の用途で使われることがほとんどでしたが、近年はサイバー攻撃、インシデントレスポンスなど、多岐にわたる場面で活用され始めています。

また、株式会社グローバルインフォメーションの調査によれば、世界全体のSIEM市場規模は、2020年の5300億円から、2025年には5920億円まで増加すると予想されています。

<参照:セキュリティ情報・イベント管理の世界市場 - 2025年までの予測:情報、金融・保険、医療・社会扶助、ユーティリティ|株式会社グローバルインフォメーション>

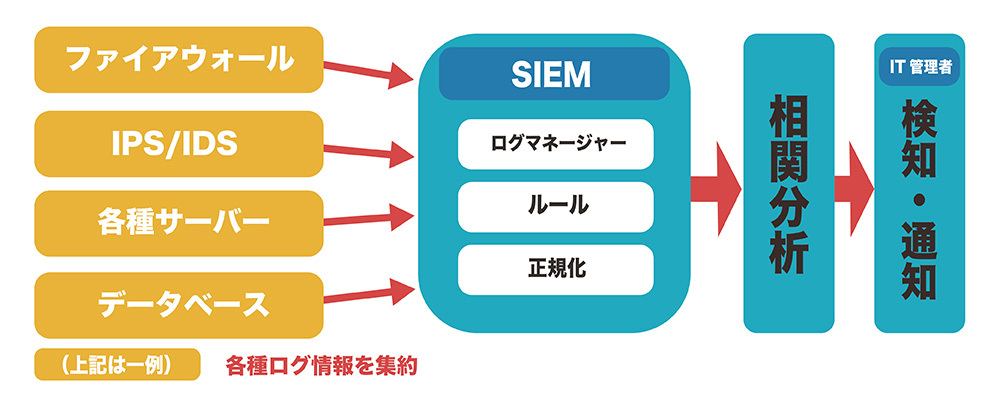

SIEMの仕組み

まず、前提としてSIEMは単体のシステムの情報を処理するのではなく、ファイヤーウォールやIDS/IPSなどといった複数の情報を横断し相関分析を行ってはじめて真価を発揮します。 そのため、単一のセキュリティシステムでは異常として処理されなかったデータも、複数のイベントを相関的に分析することで、目視では見つけられない脅威を発見することができます。

ただし、SIEMに任せっきりで全て解決するかというと、そういうわけではありません。 SIEMでは、シグネチャを適用させますが、どのシグネチャを適用させるかを判断するのは人です。 また、1つのイベントに対し、数百、数万のアラートを吐き出し、中には正常のものも誤検知されることがあり、最終的な異常検知の判断はSIEMを扱うSOC業務にあたるセキュリティエンジニアに委ねられます。

CSIRTとSOCの違い

CSIRT(シーサート)は「Computer Security Incident Response Team」の略称で、セキュリティ部門の司令塔として活動します。 それに対し、SOC(ソック)は「Security Operation Center」の略称で、データの解析やログ分析などの実務を主に担い、両者は司令塔と実務担当という役割分担がされています。 SOCは、SIEMを活用して、ファイヤーウォールやIPS/IDS、サーバなどのログを横断的に管理・解析します。 そして、返ってきたアラートの中から異常なものを分析し、調査します。 被害が起こっている場合は、すぐさま、CSIRTと連携し、その後のインシデント対応を行います。

知っておきたい前提知識「NIST CSF(サイバーセキュリティフレームワーク)」

SIEMを導入する上では、避けて通れないセキュリティフレームワークがあります。それが、「NIST CSF」です。

NISTとは?

NISTとは、「National Institute of Standards and Technology」の頭文字をとった略語で、日本語ではニストと呼びます。 「アメリカ国立標準技術研究所の略称」のことを指します。 もともと、物理化学研究所でしたが、現在は米国商務省直下の研究機関になっています。

現在、多くの企業がセキュリティ体制を構築するときには、ISMS(情報セキュリティマネジメントシステム)を使うことが一般的ですが、近年、サイバーセキュリティに関してはNISTが発行したサイバーセキュリティフレームワーク、通称「CSF」が使われるようになっています。

このNISTのセキュリティフレームワークは、アメリカで主に使われるものですが、なにもアメリカに限った話ではありません。 実際に、2019年から日本の防衛装備庁でも「NIST SP800-171」と同等のセキュリティフレームワークの導入を、まずは防衛省と取引のある9000社から始めており、本格導入が始まれば、全業種に波及するとされています。

CSF(サイバーセキュリティフレームワーク)とは

改めて、CSFとはどのようなものなのでしょうか。 CSFは「Cyber Security Framework」の略称で、NISTによって発行されたフレームワークです。 これに対し、「NIST SP800シリーズ」はCSFの下位概念で、CSFが概念や方針などをまとめたフレームワークであるのに対し、よりセキュリティ管理の具体的手順やプロセスをまとめたガイドラインになります。

前述のように、アメリカだけではなく、各国もアメリカにならい、このCSFや「NIST SP800シリーズ」を採用しており、アメリカと取引がある企業以外でも関係のあるトピックとして近年注目されています。

では、なぜこのCSFを準拠することが必要なのでしょうか。 最大のメリットは、対策がセキュリティ担当者の技量や経験値に依存せず、CSFというフレームワークに基づいて一定水準のセキュリティ対策を保てることです。

CSFの3つの要素

CSFを理解するには、CSFが持つ3つの要素を理解することが重要です。

コア

コアは、業界に問わず、全共通のサイバーセキュリティ対策のこと。 「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」

の5つの機能で構成されており、22のカテゴリー、98のサブカテゴリーに細分化されます。それぞれの頭文字をとり、「IPDRR」と呼ばれることも。

あくまでチェックリストではなく、実施することでどのような効果が得られるのかということにフォーカスしています。

ティア

ティアは、セキュリティ対策の実施度を4段階で評価するフレームワークのこと。 「ティア1」〜「ティア4」まで存在し、数字が大きくなるほど、対策が整備されていることになります。 このティアは、あくまで現状把握のためのフレームワークであり、実現可能性等をふまえ、システムや組織ごとに対策を検討していく必要があります。

プロファイル

プロファイルは、「コア」や「ティア」と違って、各組織の特性などに左右されるため、特定のひな型は存在しません。 「コア」や「ティア」によって明確になった現状から、どのように改善のプロセスを計画していくか、そのロードマップ作成のためのフレームワークになります。

SIEMが必要な理由

では、なぜSIEMが必要なのでしょうか。 まず、理由としてはサイバー攻撃の複雑化が一つ挙げられます。 もはや、ファイヤーウォールやIDS/IPSをすり抜ける脅威は日を追うごとに増加しています。

少し古い統計ですが、独立機関AV-TESTが2016年に行った調査によれば、毎日約35万件の新しいマルウェアが検出されていることが明らかになりました。

<参照:AV-TEST Security Report 2016/2017|独立機関AV-TEST>

年々サイバー攻撃の種類は複雑化、多様化、巧妙化する中では、攻撃を防御することだけに注力するのではなく、侵入されることを前提としたセキュリティ対策が大切です。

このように、インシデントが起こった際に、被害を最小限に食い止めるためには、さまざまなログを相関分析する製品の導入や体制づくりが大切です。 従来であれば、これらの一連の作業は人の手によって突き合わせが行われており、その分析には限界がありました。

しかし、SIEMを導入することで、これらの作業をリアルタイムで自動的に行うことが出来るため、脅威をいち早く検知することが可能となります。

SIEMの機能

SIEMの機能は、大きく以下の5つに集約されます。

ログの監視

もっとも基本的な機能がログの監視です。 ログの監視範囲は、ファイヤーウォール、IPS/IDS、アンチウィルスソフト、データベース、クラウド、ディレクトリサーバー、プロキシサーバーなど、多岐にわたります。 ただし、あれもこれもログを収集しすぎると、システムに負荷がかかるだけでなく適切な解析を行えなくなる恐れもあるため、解析範囲を事前に選定しておく必要があります。

ログの収集と統合

SIEMではログの収集と統合を行うことができます。 そのため、今までセキュリティ製品ごとに管理画面を開いて確認していたものを一括で管理することができます。

また、SIEMのログ統合のメリットとして外せないのが、ログの正規化です。 異なるソフトウェアやシステムからログを取得すると、出力フォーマットがバラバラな同義のログデータを取得してしまうことがあります。 このような状況のままだと、正確に解析をすることはできず、ログデータの調整が必要になります。

しかし、SIEMを使えば、自動的にログの正規化を実行してくれるため、人力によるデータの成形も不要となり、より効率的に相関分析が可能となります。

ログの相関分析

相関分析とは、複数のデータから関連性を見つけ出しそれを数値化する分析手法のこと。 例えば、標的型攻撃などで、不正行為と断定しにくい長期的な攻撃をさまざまな要因から総合的に判断し、即座に脅威と判断できるほか、内部犯行による不正行為やアクセスも、ログの相関分析によって明らかにすることができます。

インシデントの集中管理

まず、セキュリティインシデントによる被害を最小限にとどめるためには、インシデントをいち早く発見し、迅速に対処することです。 SIEMでは、さまざまなシステム、ソフトウェアのログを一元管理しているため、大小問わず、インシデントの情報を集中的に確認できます。

ユーザー行動分析 (UBA)

UBAとは「User Behavior Analytics」の略で、一見、脅威とは判定されない「グレーな脅威」を機械学習により自動分析します。 ユーザー行動分析は、SIEMの構成要素とされてきましたが、近年ではサイバー攻撃の巧妙化・多様化により、UEBAが主流となっています。

UEBAとは、「User and Entity Behavior Analytics」の略で、ユーザーの行動だけでなく、情報を扱う設備やソフトウェア(ネットワークに接続されたサーバーや中継機など)を指す「エンティティ」の行動履歴も分析するところが、UBAと決定的に異なります。

毎年発表されるガートナー社の「インパクトの大きい10大セキュリティプロジェクト」でも2016年から3年連続で話題になっており、注目度が伺えます。

UEBAでは、機械学習を主とし、より膨大なデータを自動的に解析し、より正確に脅威を検知します。 UEBAを搭載したSIEMを活用することで、誤検知率を減らすことができ、正確なセキュリティ対策が実現できます。

SIEM製品の選定ポイント

SIEM製品は、どのようなポイントを参考に選定すればよいのでしょうか。ポイントは以下の4つになります。

料金プラン

料金プランは、分析処理速度やレポーティング機能などの優劣によって、数十万から数百万円までと、各製品によってばらつきがあります。 また、ログデータ量に応じて従量課金される製品も多いですが、ライセンス課金制のものを選べば、ログデータを気にすることなく、解析・管理が行えます。 自社でどのくらいのログデータを解析・管理するか確認した上で、入念にSIEM製品の選定を検討しましょう。

分析スピード

SIEMを選ぶ際に大切なポイントが分析スピードです。 分析スピードが迅速であるほど、セキュリティインシデントによる被害も最小限に食い止めることができます。 とはいえ、分析スピードが早ければよいわけではなく、例えば、製品によっては、検知ルールの作成や設定に関しては運用者自身が行うものもあります。 そして、ルールの設計の柔軟性が低い、またはルール設計の難易度が高い場合、正常なものを全てインシデントとして検知してしまうため、現場を混乱させてしまう恐れもあります。

近年は、機械学習によって検知ルールを自動的に作成してくれる機能を搭載したSIEM製品も販売されているので、利用目的などに合わせて検討しましょう。

ログの保管期間

SIEM製品で収集するログの量や保管期間を考慮して、ストレージの容量を確保します。 5年、10年など長期間にわたって保管する場合は、それに見合ったストレージ容量を確保するか、テープ媒体などへのアーカイブ運用を検討する必要があります。

ログの形式

多くのSIEM製品では正規化、統合化の機能が実装されていますが、全てのログの形式に対応しているわけではありませんので、どのようなログを対象にするのかを事前に確認しておきましょう。

まとめ

SIEM製品は、導入すればセキュリティ対策が万全になるものではありません。 検知ルールの設計はもちろん、収集したログをどのように解析していくかを考える必要があります。 SIEM製品を扱うには、ハイレベルなセキュリティ知識と技術、そして豊富な経験が必要になるため、自社で人材が確保できない場合は、SOCなどの専門業者の運用支援を利用するのも一つの手です。