ファイルレスマルウェアとは

情報技術が指数関数的に発展を遂げている現在、セキュリティの意識も高まってきたことで対策を講じている企業も増えてきました。 このような企業の多くは「アンチウイルスソフトを導入したから安心だ」と思っています。 しかし、従来の対策では新たな攻撃手法を防御することは不可能になってきています。 この新たな攻撃手法とは、今回紹介する「ファイルレスマルウェア」です。 印象的な例として、2018年に開催された平昌オリンピックの時期に韓国がサイバー攻撃された事件が挙げられます。 そんなファイルレスマルウェアの概要、対策を解説していきます。

ファイルレスマルウェアとは?

ファイルレスマルウェアとは一言で言うと、「実行ファイルを使用せずにOSに元からある機能を利用した攻撃」です。 OS(Operating System)とは、コンピュータ機器の基本的な管理や制御を行う、すべての根幹となるソフトウェアのことで、OSにはコンピュータに命令を下すコマンドラインツール(PowerShellやシェルなど)というものが備わっています。 攻撃者は、主にPowerShellやWMIなどの基本機能を悪用したファイルを使って、メモリ上に不正プログラムをダウンロード・展開させることで悪事を働きます。 攻撃者がそれらを悪用する理由として、「検知されにくい」という点があります。 標準搭載されているツールなので、利用中の機能の真偽を判断するのが非常に難しく、ファイルレスマルウェアの検知・排除には高いスキルが要求されます。

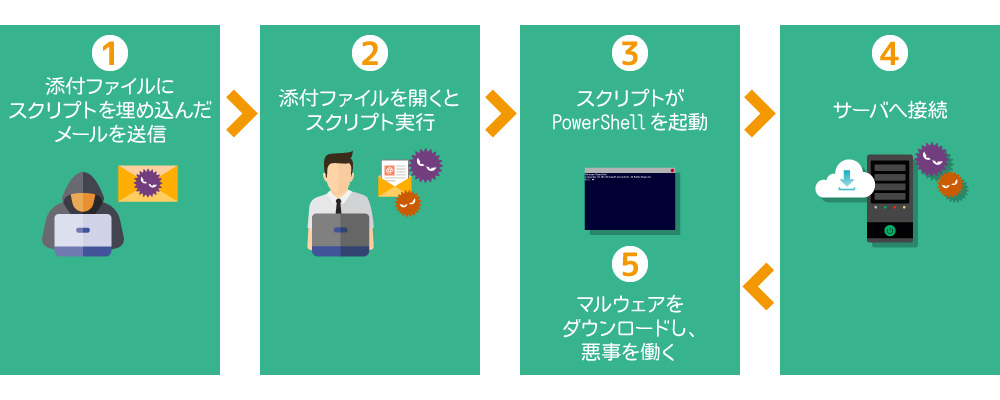

ファイルレスマルウェアの流れ

攻撃者は、主に悪意のあるスクリプトを仕込んだ添付ファイルをメールで送信し、ユーザーに添付ファイルを開かせます。 添付ファイルを開いてしまうと、悪意のあるスクリプトによりPowerShellを起動・実行させ、C&Cサーバとの通信を行います。 これにより端末でさらなる不正プログラムがダウンロード、実行され、機密情報などの窃取や破棄などの行為が行われます。 この一連の行為は、OSに搭載されている基本機能を利用し、さらにウイルス対策ソフトがケアしていないメモリ上で実行されます。

また、C&Cサーバとの通信により様々なマルウェアに感染させることもできますので、そのマルウェアによって被害を受けたりもします。

PowerShell、WMIとは

PowerShellとは

Microsoftが開発したキャラクターユーザーインターフェース(CUI)の一つで、これにより、キーボードでPCのほとんどを操作することが可能です。 Windowsに標準搭載されているためコマンド内容が通常のセキュリティソフトではスルーされるため、攻撃を受けても検知できません。

WMI(Windows Management Instrumentation)とは

同じくWindowsに標準搭載されているもので、Windowsの管理技術の中核を担う根幹の技術でコンピュータ上のすべての情報にアクセスが可能です。 これがあることで様々なタスクを迅速に行うことができます。 攻撃者はこの利便性を狙って攻撃を仕掛けてきます。

他のマルウェアと何が違うの?

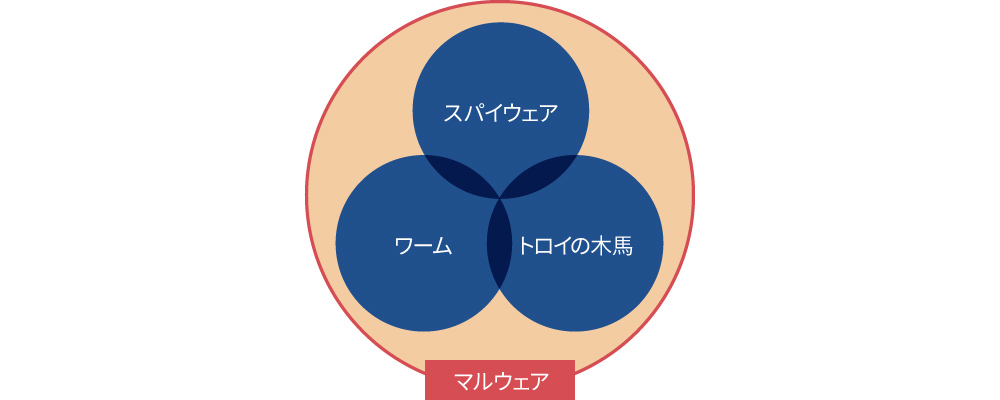

マルウェアって?

マルウェアとは悪意のあるソフトウェアの総称で大きく分けて3つの種類に分類されます。

1. ワーム

ワームは大きく2つの特徴があり、1つ目は独立した状態で存在が可能なので他のプログラムに寄生する必要がない点です。 従来のウィルスは宿主を必要としますがワームはそれを必要としません。 2つ目は単独で自己増幅ができるという点です。 感染したコンピュータ上に自身を増殖させるので非常に感染力の高いマルウェアです。

2. スパイウェア

スパイウェアはデータの不正閲覧や漏えいが主な目的であるため自己複製はせず、増殖もしないのが特徴で、データの改変や削除、他のコンピュータへの攻撃などの破壊・妨害活動は行わない場合が多いです。 そのため一見他のマルウェアと比べて害が少ないように感じますが、増殖しない分気づかれないようにこっそりと動くため、発見が難しいという恐ろしい側面があります。 まさに「スパイ」のようなマルウェアです。

3. トロイの木馬

トロイの木馬は、何の異変もなく悪質ではないような画像や文書ファイル、アプリケーションのように見せかけて感染させるマルウェアです。 ギリシャ神話にある、贈り物のように見せかけた木馬の中に兵士を忍び込ませてトロイアの街に侵入したというエピソードが名前の由来となっています。 このマルウェアは宿主とするファイルを必要とせずに単体で動作し、一度感染したコンピュータに何度も出入りできるようにするためのバックドアを設置するケースもあります。

ファイルレスマルウェアの特徴

ファイルレスマルウェアが従来のマルウェアと大きく異なる点は「実行ファイルを使用せずに、メモリ上にのみ不正プログラムを展開する」という点です。 従来のマルウェアは[.exe]などの拡張子を持つファイルがハードディスク上に保存されるため、対策ソフトのシグネチャによって検知できていましたが、ファイルレス攻撃は実行ファイルを使用せずにコマンドラインツールを呼び出すのでシグネチャによる検知ができません。 さらに、プログラムをメモリ上にのみ展開するため、再起動をすると形跡が消えるというメモリの性質を利用しています。

従来の対策ソフトの仕組みと脆弱性

マルウェアの感染とは、基本的にターゲットの端末に悪意のあるソフトウェアをインストールし、ハードディスク上に不正なプログラムを展開することです。 展開して感染させます。 そのため、マルウェア対策ソフトはハードディスク上に保存されたファイルを対象として異常のあるファイルをシグネチャによって検知するシステムになっています。

一方、ファイルレスマルウェアは実行ファイルを使用せずに、メモリ上にのみ不正プログラムを展開します。 ですので、ハードディスクを対象としたシグネチャを使った対策ソフトでは検知することはできず、スルーされてしまうのです。

攻撃を受けると

ファイルレス攻撃を受けると主に以下のような被害が考えられます。

○ 不正閲覧

○ 遠隔操作

○ 情報の窃取や改ざん

○ 加害者にもなりうる!?

・DoS攻撃への利用

・仮想通貨のマイニング

そしてこれらの被害をターゲット本人が気づくことが非常に難しく、異変を感じて再起動を試みると足跡が消えているという厄介な側面もあります。

不正閲覧

起こり得る被害で容易に思いつくのが、情報の不正閲覧です。 顧客情報や個人情報、技術情報などの機密情報が攻撃者によって不正に閲覧されてしまいます。

遠隔操作

攻撃者は不正プログラムをターゲットのメモリ上に展開し、PowerShellを実行させることで、C&Cサーバと通信し、トロイの木馬などのマルウェアをダウンロードさせ、遠隔操作が行えるようにします。 C&Cサーバとは、Command&Controlサーバの略で、乗っ取ったコンピュータに対してネットワーク越しに遠隔操作の指示を出すことができるサーバのことです。 また、C&Cサーバからスクリプトがダウンロードされ、PowerShellなどの根幹となるコマンドツールを悪用し、ターゲットとなる情報に到達するため、様々なコマンドを実行したりもします。

情報の窃取・改ざん

ターゲットとなる組織への妨害などを目的としている場合は不正アクセスによって得た情報を盗んでダークウェブでの取引や、情報の書き換えやデータの破壊などをすることで組織の経済損失を狙う攻撃者も少なくありません。

加害者にもなりうる!?

これはファイルレス攻撃に限ったことではありませんが、サイバー攻撃においては他の攻撃への踏み台として利用されてしまうことで間接的に加害者になってしまうケースがあります。 その中でも今回は2つの例を挙げていきます。

1. DoS攻撃への利用

DoS攻撃とは、特定のターゲットに対して大量の不正データなどを送り付けることでターゲットのシステムをダウンさせてしまう攻撃方法です。 複数端末から一斉に送り付けるDDoS攻撃や、経済的損失を与えることを目的としたEDoS攻撃など様々な種類のDoS攻撃があります。 更に昨今では、大量のコンピュータにパケットを送信したうえで送信元アドレスをターゲットに偽装し、応答をターゲットに集中させることでシステムをダウンさせるDRDoS攻撃が増加しています。 尚且つ、この攻撃を仕掛けるための端末の一つとして利用されてしまいます。

2. 仮想通貨のマイニング

仮想通貨は取引履歴を台帳データであるブロックチェーンに定期的に記録することで整合性と信頼を確保しています。 そのシステムに参加して取引履歴を追記していくことをマイニングといい、このマイニングを最初に成功したユーザーには報酬が支払われます。 そのため、攻撃者は多数の端末を不正に操作し、マイニングさせることで、報酬をたくさん獲得しようと試みます。

被害事例

| ターゲット | 被害概要 |

|---|---|

| 平昌オリンピック関連組織 | インフラ提供や支援業務を行うオリンピック関連の組織に対してWord文書を添付した電子メールが送られてきていた。 攻撃者はPowerShellのスクリプトを使用して基本システムの情報収集を行っていて、当時はアクセスされて何をされたかまでは判断できず大きな損失を出した。 後に「Gold Dragon」と呼ばれるスクリプトによるものだと判明。 |

| Equifax | 米大手信用情報会社のEquifaxが、Webアプリケーション開発のためのオープンソースソフトウェアであるApache Strutsの脆弱性を狙われてOSのコマンドに不正アクセスされた。 これにより消費者の個人情報が大量に流出し、約4億ドルを補償金として消費者に充てた。 |

ファイルレスマルウェアの対策と対応

従来の対策では防ぐことができないファイルレス攻撃は、どのように対策を講じればよいのでしょうか。

侵入されないようにする対策

不審な添付ファイルを開かない

メールの添付ファイルによって送られてくることが一般的な手法なので企業の従業員が一人一人セキュリティの意識を持ち、少しでも不審に感じるようなメールの添付ファイルは不用意に開かないことが重要です。 そのためにも日頃からセキュリティの知識を構築していきましょう。

システムを最新の状態にする

基本的な対策の一つとして、狙われやすいOSやアプリケーションを常に最新の状態にアップデートしておきましょう。 少しでも脆弱性を利用されないように予防することも非常に大切です。

侵入されることを前提にした対策

悪用される可能性のあるツールの無効化

ファイルレス攻撃で狙われるのはPowerShellやWMIなどの標準搭載のツールなので、そのツールを無効にすることで攻撃を防ぐことができます。 しかし、無効にしてしまうとタスクや従来の機能ができなくなってしまったり、無効にできないケースもあったりするので注意が必要です。

エンドポイントの強化

PCやモバイル端末などのエンドポイントをメモリの保護やパーソナルファイアウォールなどで防御するとともに、コンピュータの行動をリアルタイムで監視して追跡するシステムなどを導入することが必要です。 そして、近年注目されているのが、EDR(Endpoint Detection and Response)という、エンドポイントで検知と対応を行うセキュリティ製品です。 端末で発生する状況などを監視して異常などが発見された場合には、管理者に通知が行くようになっています。 数あるEDR製品の中で最適なものを選ぶポイントとして、その製品が対応している企業規模、クラウドやパッケージなどの提供形態などがあげられます。

検知、侵入後の対応

社内調査

まず、「検知した」「侵入された」と感じた際にはどの機器がターゲットになっているのか、どのような影響や被害がでているのかを把握し、まずは被害拡大を食い止めるための措置を講じることが大切です。 その上で、原因究明をする際は、闇雲に調査しようとすると攻撃の痕跡を消してしまう恐れがあるので、詳しい調査は専門家に依頼することがおすすめです。

IPAに報告・相談

IPA(情報処理推進機構)は標的型サイバー攻撃を受けた際に専門家に相談できる、「標的型サイバー攻撃特別相談窓口」を設置しています。 更に、攻撃を受けている組織の対応を支援する「サイバーレスキュー隊(J-CRAT)」も発足しています。 実際に受けた攻撃の情報を提供することで専門家による対応を受けることが可能になります。 その際には、届いたメールの詳細や使っているセキュリティソフト、被害の詳細となる情報を整理して提供することで迅速な解決につながります。

まとめ

ファイルレス攻撃自体は20年以上前から存在していましたが、近年はセキュリティの大きな流れの裏をかいて増加してきました。 このように時代と共にサイバー攻撃の手口は目まぐるしく変化していきます。 更に近年では企業だけではなく、個人もターゲットにされることが増えました。一人一人がセキュリティに対して敏感になり、知識を増やすことで被害を少しでも減らすことができるよう、行動することが求められています。