バックドアは発見・駆除が難しい? 仕組みと侵入経路について

バックドアとは、利用者が入る正規の入り口とは別に、秘密裏に作られる「勝手口」のことで、IDやパスワードがなくても、ログインができてしまいます。 バックドアから、機密データや個人情報を持ち出すことも容易に行えてしまうだけでなく、遠隔操作させられ、DDoS攻撃の加害者になってしまうことも。 本記事では、バックドアの仕組みや対策について解説します。

目次

バックドアとは?

バックドアとは、「サービス利用者に知られることなく、秘密裏に設置されたハッキングのための裏口のこと」です。 バックドアそのものに有害性はありませんが、設置されることでログインやセキュリティ対策をくぐり抜けて、システムの遠隔操作も可能になります。

また、一度設置されてしまうと、2回目以降は簡単に侵入できてしまうだけでなく、全てのバックドアの除去には多くの労力を必要とするため、バックドアを設置される前の水際対策が必要です。 放置しておくと、あらゆるサイバー攻撃の温床となり、知らぬ間にデータを改竄されたり、抜き取られたり、サービスをクラッキングされる恐れがあります。

最も有名なのが「トロイの木馬」です。 OSやブラウザの脆弱性を利用し、強制的にウィルスをインストールさせる「ドライブバイダウンロード」やお役立ちアプリに偽装しダウンロードさせる方法などを使い、利用者に接触します。

トロイの木馬に感染すると、バックドアが作られ、新しいマルウエアへの感染やWebサイトの改ざんなど、新たな攻撃が仕掛けられます。

バックドア型マルウェアとは?

バックドア型マルウェアの代表例が「トロイの木馬」です。 クライアントモジュールからサーバモジュールを遠隔でコントロールする手法で、「サーバー・クライアント型」とも。

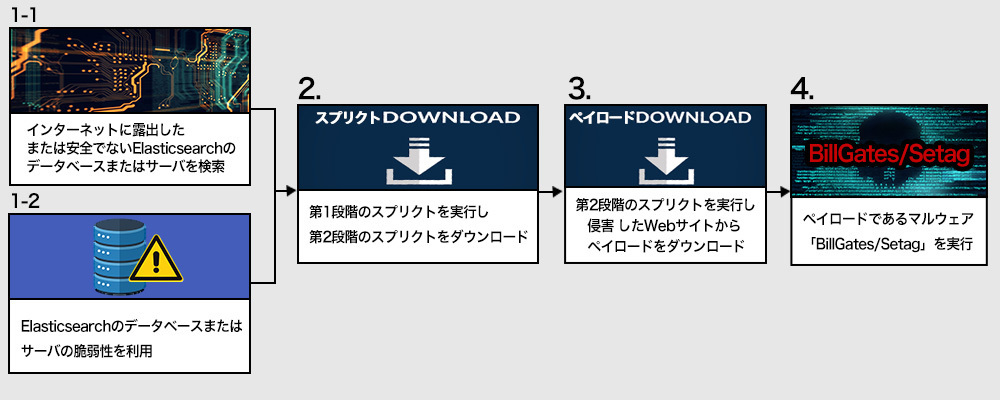

2019年に、全文検索エンジン「Elasticsearch」を襲ったバックドア型マルウェア「Setag」は、攻撃対象をボット化し、DDoS攻撃の踏み台にする性質を持っていました。

また、ESETは2017年8月に、東欧・南欧などの大使館や領事館を標的に利用されたステルス性の高いバックドア型マルウェア「Gazer(ゲイザー)」の詳細を明らかにしました。

攻撃方法は、まず第1段階として、「Skipper(スキッパー)」と呼ばれるバックドアを設置し、次に発見が難しい「Gazer」と呼ばれるバックドアをさらに仕掛けます。 「Gazer」はセキュリティソフトでも検知できない構造になっており、コード内の文字列を変化、そしてマーカーをランダム化させ、証拠と思しきファイルを消去するなど、痕跡が残らないような巧妙な設計がなされています。

バックドアの最新動向

最近、セキュリティ業界で脅威とされている存在が、トロイの木馬型のマルウェア「Emotet」です。 主に、MS Office文書ファイルが添付されたメールによる標的型攻撃が用いられます。 実際に同僚や上司など、親しい人物のメール送信文章を流用して作成されるため、一般の人が見抜くのは困難とされています。

開封すると、文書ファイルに仕込まれたプログラムが作動し、Emotetがダウンロードされます。

また近年は、バックドアの侵入経路はIoTにまで及んでいます。 総務省の調査によれば、世界におけるIoTの利用数は、年々増加しており、IoTデバイスの数は、2014年の170億台から、2020年には394億台に到達すると言われています。 このように、IoTの利用が増加するに伴い、バックドアなどIoTに対してのサイバー攻撃の被害も増加の一途をたどっています。

<参照:情報通信白書|総務省>

2019年にマイクロトレンドが確認した「Bashlite」は、IoT機器「WeMo」を狙ったバックドア型マルウェアです。 DDoS攻撃のために、機器を感染させてボット化、ネットワークを構築します。

昨今、先進諸国では生活インフラのIoT化も進んでおり、今後IoT機器へのサイバー攻撃が増えた場合、被害は個人や民間企業だけでなく、国全体へ影響を及ぼしかねません。 IoTへのサイバー攻撃は、サイバーセキュリティにおいて大きな課題の一つと言えるでしょう。

バックドアの侵入経路

バックドアの侵入経路は、主に以下の4つに大別されます。

ウェブサイトの改ざん

「トロイの木馬」などのバックドア型マルウェアを通じて行われます。不正プログラムを設置したWebサイトへ誘導し、秘密裏にバックドアを設置します。

ドライブバイダウンロード

Webサイトにアクセスしたと同時に不正なプログラムをダウンロードさせるように、サイトに改ざんを加える手法です。 アクセスしただけで自動的にダウンロードが始まるので回避しにくく、現在でもバックドアの設置方法としても主流な手法です。

製品開発時に組み込む

開発者が、テスト段階でバグチェックをする際に、便宜的にバックドアを設置することがあります。 バックドアを設置すれば、IDやパスワードを登録せずにそのまま通過でき、作業効率性が高いためです。 しかしまれに、製品リリース時にバックドアを取り忘れ、そのまま製品出荷されることがあります。 このバックドアを悪用し、サイバー攻撃を行う事例も数少ないですが存在します。

システムの脆弱性を利用

本来であればブロックすべき通信を、OSやソフトウェアの脆弱性によって誤って受け入れてしまいます。 結果、利用者のデバイスに侵入、バックドアが設置されます。

メール添付ファイル

利用者と面識のある人を装ったメールを送り、添付ファイルを開くように誘導します。 添付ファイルはワードやエクセルなどマイクロソフトの文書であることが多く、開いてマクロを実行させると不正プログラムが起動し、バックドアが設置されます。 近年は、メールもより自然で巧妙な文言になっており、従業員への注意喚起と、定期的なセキュリティ講習の実施が欠かせません。

バックドアを設置されるとどうなる?

バックドアを設置されると、どのようなことが起こるのでしょうか?

通信を傍受される

ルーターにバックドアを設置されてしまうと、LAN通信を傍受される危険性があります。 過去には、通信を傍受され、銀行口座などを含む個人情報が流出、金銭被害が起こった事例もあります。

機密情報が流出・奪取される

バックドアが設置されれば、Webサイトの管理者権限に容易にアクセスすることができ、連携するサーバーなどに存在する機密データや重要な情報を奪取することが可能となります。 また、データベース内に存在するIDやパスワード情報、クレジットカード情報も抜き取られてしまいます。

攻撃のための踏み台にされる

バックドアを設置されることで、PCの遠隔操作が可能になります。 DDoS攻撃などでボットとして踏み台にされ、サイバー攻撃に加担させられることも。 2012年には遠隔操作により、意図しない形で殺害予告をした4名が誤認逮捕された事件も起こっており、いつ誰が加害者として立件されてもおかしくありません。

不正操作される

バックドアにより、遠隔操作されたあげく、広告の不正クリック詐欺やビットコインのマイニングと呼ばれる行為に利用されてしまいます。 2013年に活動を停止した「Bamital」というボットネットは、1日におよそ300万クリック、2ヶ月で180万以上のサーバと通信していたとされ、いかに多くの端末が遠隔操作され、クリック詐欺の加害者になってしまっているかが伺えます。

バックドアの被害事例

実際にバックドアによる被害事例には、どういったものがあるのでしょうか。 以下でそれぞれ見ていきましょう。

ジェトロ(Jetro)

2018年に、ジェトロ・バンコク事務所のサーバーが不正アクセスされ、バックドアとみられるプログラムが設置され、情報が一部持ち出されていた事件。 調査によれば、サーバに保管されていた事務所と関係のある個人情報が流出した可能性があるといわれています。 早期発見だったため、大きな実害はなく、Jetro本部及び他支部への影響はないとのことです。

NET ViVi Coordinate Collection

2016年、女性誌「ViVi」の通販サイト「NET ViVi Coordinate Collection」が使用していたECプラットフォーム「スパイラルEC」になんらかの方法でバックドアが設置され、不正ログインが発生。 氏名、住所、メールアドレス、電話番号を含むおよそ19,000件もの個人情報が流出したとされています。 「スパイラルEC」は、当時43社53サイトで利用されているサービスであり、最終的にトータルおよそ98万件の会員データが漏洩したとされています。

サウンドハウス

2008年に、不正アクセスにより、122,884名分の個人情報が流出した事件。 何者かが、サウンドハウスが開発したアプリケーションに対して、SQLインジェクション攻撃を行って不正プログラムを侵入させ、その後バックドアを作り、個人情報を抜き取ったとされています。 2008年に被害が発生したものの、バックドア自体は2年前の2006年ごろに設置されていたそうで、バックドアの恐ろしさ・脅威を痛感させられます。 脆弱性診断サービス「HACKER SAFE」にも登録し、システム検証をしていたのにもかかわらず起こったため、「セキュリティ対策をしていても、サイバー攻撃の被害にあう」と、当時話題となりました。

バックドアを防ぐ対策

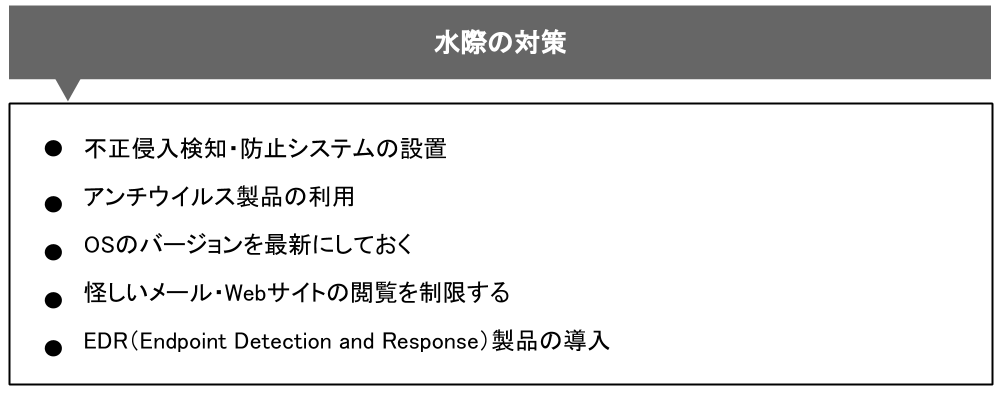

それでは、バックドアを防ぐには、どのような対策が有効なのでしょうか。 まず、バックドアが設置されないための水際の対策が重要です。

水際の対策

サーバー侵入検知システムの設置

不正侵入検知・防止システムの設置には、IDS、IPSと呼ばれるものがあります。 IDSは、「Intrusion Detection System」の略で不正侵入検知システムのこと。 シグネチャーと呼ばれる情報を使い、ネットワークへの不審な通信を検知するものの、対処は管理者に委ねられます。

それに対し、IPSは「Intrusion Prevention System」の略で、不正侵入防止システムのことを指します。 通信内のパケットの中身のチェックを行い、不審と判断したものに対し、通信を遮断します。 ただし、誤検知・誤遮断した場合、業務が停止する恐れもあり、定期的なシグネチャーのチューニングが必要になります。

アンチウィルス製品の利用

アンチウィルス製品は、ウィルス対策ソフトとも呼ばれます。 ファイヤーウォールが外部からの不正な通信を遮断するのに対し、内部から不正アクセスを防止する役割を持っています。 バックドアは、トロイの木馬などバックドア型ウィルスにより、仕込まれることもあり、このように水際でマルウェアの検知をすることは非常に重要な対策の一つです。

OSのバージョンを最新にしておく

OSやソフトウェアに脆弱性が存在していると、本来であればブロックすべき通信も、誤って受け入れてしまいます。 OSやソフトウェアの脆弱性を確認するには、JPCERTコーディネーションセンターが提供するメーリングリストに登録し、脆弱性情報を入手したり、IPA(情報処理推進機構)が無料公開している「MyJVNバージョンチェッカ .NET Framework版」などの無料の診断ツールを活用しましょう。

怪しいWebサイトの閲覧を制限する

不審なWebサイトの閲覧制限の方法には「ブラックリスト方式」「ホワイトリスト方式」「カテゴリフィルタリング方式」の3種類あります。 ブラックリスト方式とは、リスト化されたブロック対象のサイトのみブロックする方式です。

この方式では、確実に危険と判断したサイトに閲覧制限をかけられるものの、危険かどうか判別のつかないWebサイトは無数にある上、日々新しいWebサイトが構築されるため、リスト更新が非常に大変なのがネックです。

ホワイトリスト方式は、許可したサイトをリスト化し、該当のサイト以外をブロックする方式です。 非常に強力な方式ではありますが、業務に必要と判断したWebサイトの精査を都度行う必要があり、使い所には気をつけなければなりません。

最後のカテゴリフィルタリング方式は、アダルト、ギャンブル、暴力など、カテゴリごとで一括に閲覧制限をかける方式のこと。 一般的には、カテゴリフィルタリング方式とホワイトリスト方式/ブラックリスト方式を併用するケースが多いです。

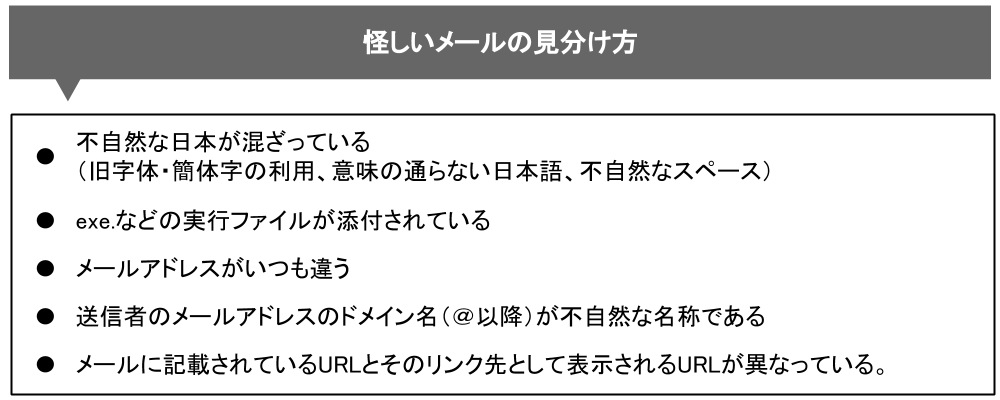

怪しいメールは開かない

次に、怪しいメールの見分け方ですが、ポイントは以下の5つです。

宛先が同じ会社の従業員、取引先であっても、油断しないよう、メール文章はチェックしましょう。 少しでも異変を感じたら、自分で判断せず、社内の情報システム部門などに報告・相談しましょう。

EDR(Endpoint Detection and Response)製品の導入

アンチウィルス製品がウィルスの感染をブロックするのに対し、EDRは攻撃をいち早く検知し、迅速に対処することを目的とした製品です。 エンドポイントに専用エージェントを設置し、ログ情報を集め、解析します。 シグネチャファイル形式のアンチウィルス製品では、リスト更新に限界がありますが、EDRではAI学習により、さまざまな手法の攻撃の検知を行うことができます。 アンチウィルス製品と併用されることが多いです。

起こってしまったら

情報の保全につとめる

バックドアの原因分析は、専門的知識がないと実施するのは困難です。 操作をしてエビデンスが消えてしまうと、逆に追跡作業が難航し、被害が拡大する恐れもあります。 バックドアの疑いが見られたら、早急に提携の保守業者に診断を依頼し、指示を仰ぎましょう。 来るまでは待機し、情報の保全に努めましょう。

関係機関に、被害状況を報告・共有する

個人情報漏洩の被害に見舞われた、またはその恐れがある場合、下記の関係機関への報告・共有が必要になります。

| 発生した被害 | 相談すべき関係機関 |

| 個人情報、防衛秘密に関連する情報の流出 | PPC(個人情報保護委員会(内閣府外局)) |

万が一、サイバー攻撃を受けたときのことを想定し、あらかじめ相談先をリスト化しておきましょう。 以下に、サイバー攻撃の調査支援やインシデント対応支援を行ってくれる組織・団体をまとめました。 参考にしてみてください。

| サイバー攻撃を受けた企業の種別 | 相談すべき各監督官庁 |

| 病院の場合 | 厚生労働省 医政局 研究開発振興課 医療技術情報推進室 |

| 金融の場合 | 金融庁 |

| 宿泊業の場合 | 厚生労働省 |

| 一般企業の場合 | 経済産業省 |

| その他の相談先 | 支援内容 |

| サイバーレスキュー隊 J-CRAT(ジェイ・クラート) | 攻撃を受けたか、どの程度の被害を受けたかなどの調査支援や対応支援と早期の体制確立のための支援 |

| 一般社団法人 JPCERT/CC(ジェーピーサート/シーシー)コーディネーションセンター | 報告やインシデント対応(支援や助言) |

| IPA(独立行政法人 情報処理推進機構) | サイバー攻撃の届出や情報提供、相談 |

まとめ

バックドアを駆除すれば安心という考え方は非常に危険です。 なぜならば、バックドアが設置されているということは、すでに複数のマルウェアに感染している恐れがあるためです。

ドアを閉めても、侵入者が中に潜伏していたら意味を成さないように、バックドアはあくまでクラッカーの通用口であり、バックドアを含め、それを経由したマルウェアを全て除去することが大切です。