DoS・DDoS攻撃とは? 攻撃を防ぐ対策について解説。最新の動向についても

普段の生活において、DoS攻撃/DDoS攻撃は耳慣れない言葉だと思いますが、日常的に起こり得る恐ろしいサイバー攻撃です。

サーバがダウンするだけでなく、サイトにアクセスできなくなり、ユーザーからの信用を失う恐れも。この記事では、DoS攻撃/DDoS攻撃の概要や目的だけでなく対策法も解説します。

目次

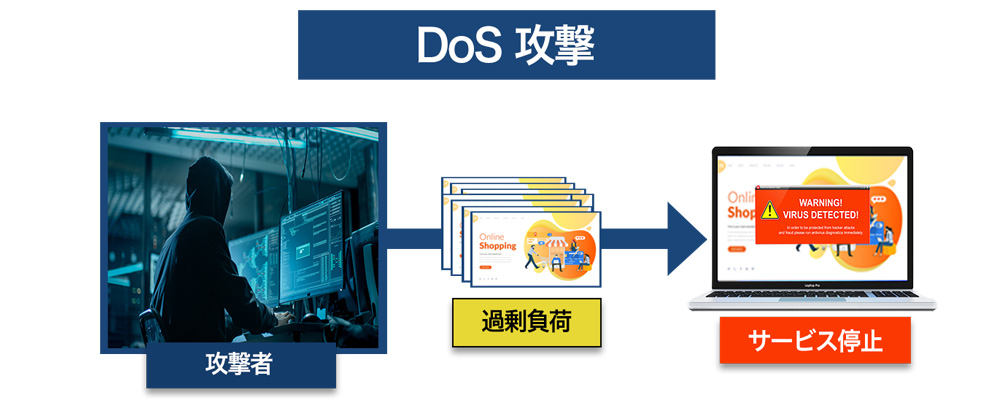

DoS攻撃とは?

DoSとは「Denial of Service」の略です。 DoS攻撃はサイバー攻撃のひとつであり、Webサイトやサーバに対して、大量のデータや不正データを送りつけることで、攻撃先のシステムの正常な稼働を妨げます。 一方、近年ではEDos(Economic Denial of Service / Economic Denial of Sustainability)攻撃も耳にします。 こちらもDoS攻撃の一種ですが、経済的な損失を狙ったDoS攻撃を指します。

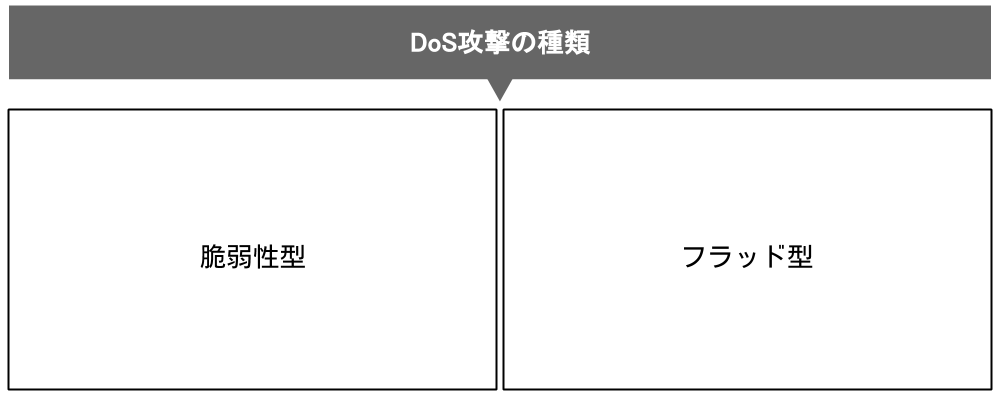

DoS攻撃の種類

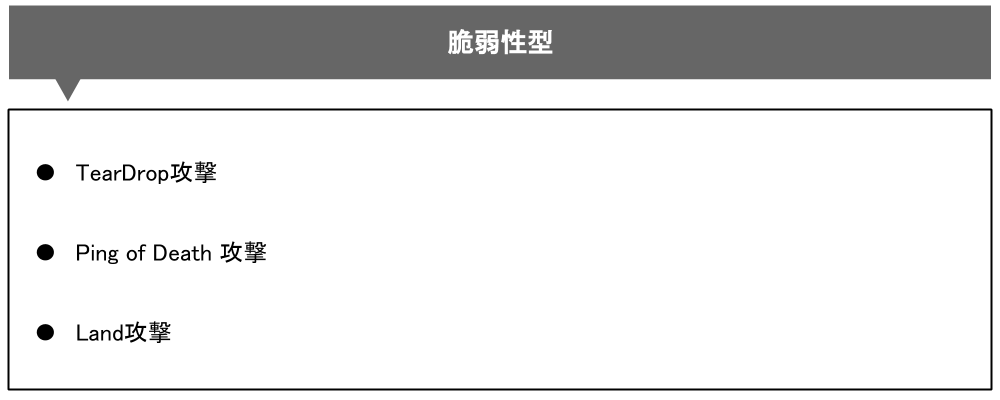

一口にDoS攻撃と言っても、大きく「脆弱性型」と「フラッド型」に分かれます。 ここからは個々のDoS攻撃について詳しく見ていきます。

脆弱性型

脆弱性型はサーバやアプリケーションの脆弱性を利用します。 中には不正処理を行い、サービス機能の停止に追い込むものもあります。 代表的な事例としては2010年に起きた「韓国人による2チャンネルへのサイバーテロ事件」が挙げられます。 脆弱性型は主に3種類あります。

TearDrop攻撃

一つ目は分割されたIPパケットをつなぎ合わせる際のTCP/IPの脆弱性を利用したTear Drop攻撃です。 IPパケットにある分割前の情報を偽造することでシステムを停止に追い込みます。

Ping of Death 攻撃

LAN構築などに一般的に使用されているイーサネット技術を悪用したPing of Death攻撃です。 イーサネットにおいて5バイト未満のパケットに分割されて通信を行っているところに対し、規格外もしくは悪意あるパケットを送りつけます。 やがて例外処理を行わせて、サーバをダウンさせます。

Land攻撃

Land攻撃は送信元と攻撃対象の宛先のIPアドレスを同一にすることから始まります。 宛先と送信元のIPアドレスが同じことから接続要求のパケットを双方で送受信し合う状態になり、やがて負荷のかかったシステムは応答不可になります。

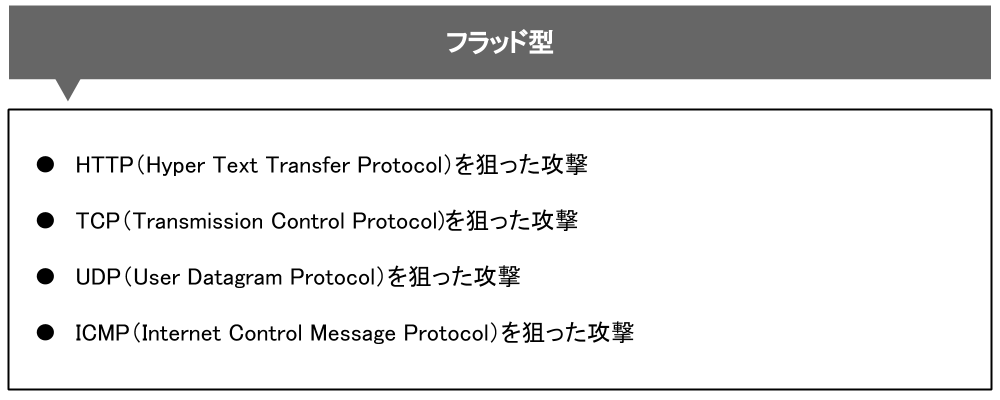

フラッド型

特定のプロトコルが持つ固有の特徴を悪用して大量のデータを送りつける、もしくは、特定のプロトコルで大量のデータを送りつけ、攻撃対象を処理しきれない状態に追い込みダウンさせます。 全部で4種類あります。

HTTP(Hyper Text Transfer Protocol)を狙った攻撃

Webサーバと通信する際に行われる通信方式。 大量のパケットを送信することでサイトをパンク状態に陥らせます。

TCP(Transmission Control Protocol)を狙った攻撃

TCPとはインターネットにおいて日常的に利用されているプロトコルです。 TCPを狙った攻撃として、偽装されたIPアドレスから大量の接続要求をするSYN/FIN攻撃、有効な送信元IPが利用されるFull Connect攻撃、実行中のTCPセッションを強制的に終了させるRST攻撃などがあります。

UDP(User Datagram Protocol)を狙った攻撃

UDPもインターネットで標準的に利用されているプロトコルです。 TCPよりも軽量の通信規格として知られています。 UDPを狙った攻撃として、大量のUDPパケットを送信するDDPフラッド、大量のDNS要求をサーバに送信するDNSフラッドがあります。

ICMP(Internet Control Message Protocol)を狙った攻撃

ICMPはIPプロトコルに問題がある場合にエラーを返すプロトコルです。 ICMP攻撃では大量の要求や応答パケットを引き起こします。 やがてシステムがビジー状態になり、要求に応答できなくなります。

近年のDoS攻撃の動向

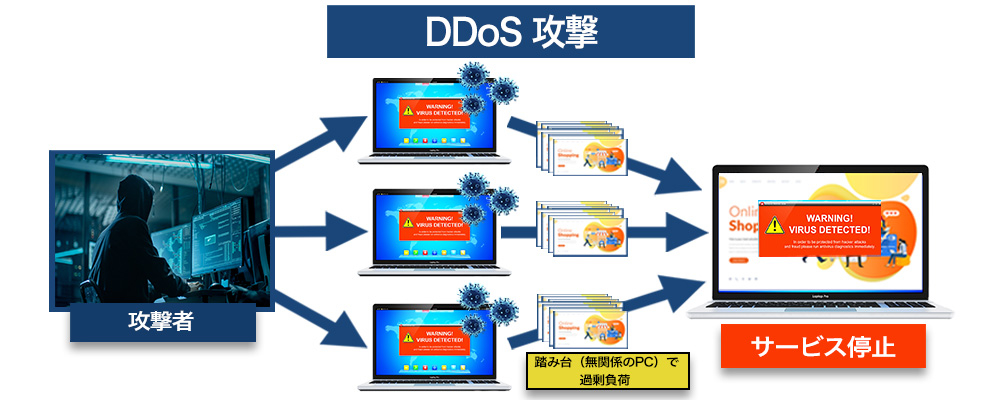

インターネットが普及した頃は、ブラウザのF5ボタン(リロードボタン)を連打することで、Webサイトをダウンさせる人海戦術が見られました。 近年は無関係のパソコンを踏み台にして攻撃をしかけるDDoS(Distributed Denial of Service attack)が主流です。 DDoS攻撃では、ウィルスに感染した個人のパソコンが悪用されるので注意が必要です。 また、一般的なWebサイトだけでなく仮想通貨取引所を狙った攻撃が多いことも特徴です。

DDoS攻撃とは?

Dos攻撃よりも厄介な存在が、DDoS(Distributed Denial of Service attack)攻撃です。 DDoS攻撃は直訳すると「分散型サービス拒否攻撃」となり、複数のコンピュータが同時に攻撃することを指します。 一つのIPではなく、複数のIPから分散的に攻撃を仕掛けます。 また、攻撃元のIPが頻繁に更新されるため、犯人を特定しにくいことも特徴の一つです。 攻撃の仕方も様々なバリエーションがあり、単純な防御システムだけでは防げないと言われています。

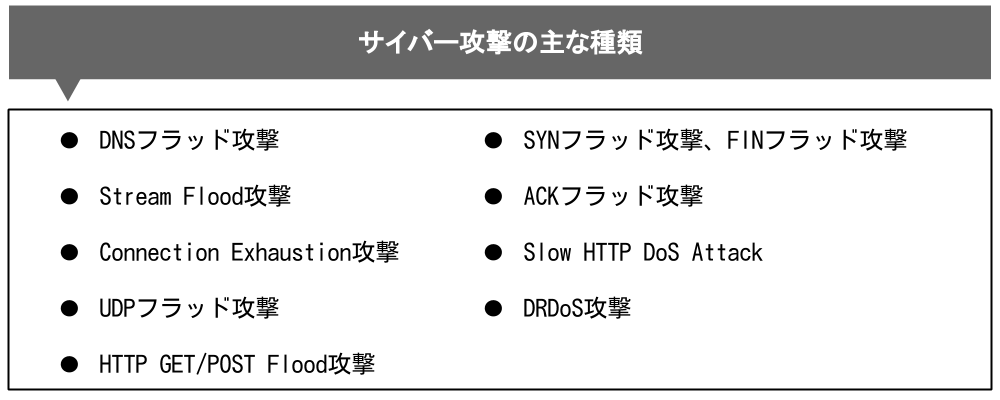

DDoS攻撃の種類

Dos攻撃よりも厄介な存在が、DDoS(Distributed Denial of Service attack)攻撃です。 DDoS攻撃は直訳すると「分散型サービス拒否攻撃」となり、複数のコンピュータが同時に攻撃することを指します。 一つのIPではなく、複数のIPから分散的に攻撃を仕掛けます。 また、攻撃元のIPが頻繁に更新されるため、犯人を特定しにくいことも特徴の一つです。 攻撃の仕方も様々なバリエーションがあり、単純な防御システムだけでは防げないと言われています。

DNSフラッド攻撃

DNSフラッド攻撃はドメインとIPアドレスを紐づけするDNSサーバに対して大量のリクエストを送りつけることで、正当な要求を妨害する攻撃です。 DNSサーバのキャッシュのほとんどが名前解決のできない無効な情報になってしまう上、DNSサーバのトラフィックが専有されてしまうことで、サーバに大きな負荷がかかります。

Stream Flood攻撃

スマホなどのデータ通信として利用されているパケット通信を利用した攻撃手法です。 偽のIPアドレスやポート、RST(強制切断)フラグが設定されたパケットを大量に送りつけることで、ネットワークやサーバに大きな負荷をかけます。

Connection Exhaustion攻撃

Webサイト閲覧やメール送受信などで活用されるTCP接続を攻撃するのがConnection Exhaustionです。 TCP通信でのコネクション確立を大量に行い、その後はデータ通信を行わず、大量のコネクションを維持します。 その結果、新たなTCP通信ができなくなり、サービス提供が行えない状態に陥ります。

UDPフラッド攻撃

ランダム・ポート・フラッド攻撃

サーバのランダムなポートに対して、大量のUDPパケットを送信する攻撃です。

フラグメント攻撃

大きいサイズまたは極端に小さいサイズのUDPパケットを大量に送りつける攻撃です。

これにより、ファイヤーウォールなどのネットワークデバイスに負荷がかかります。

HTTP GET/POST Flood攻撃

事前に多くの端末やサーバにBot(踏み台)を不正インストールします。 そして、Webサーバに大量のHTTP GETコマンドもしくはHTTP POSTコマンドを実行させます。 やがて攻撃を受けたWebサーバはコマンドを処理できない状態になります。

SYNフラッド攻撃、FINフラッド攻撃

接続元IPを偽ったBotから接続要求(SYN)を大量送信するのがSYNフラッド攻撃、切断要求(FIN)を大量送信するのがFINフラッド攻撃です。 やがて大量の応答処理や長時間の確認応答待ちで停滞し、サーバのリソースが尽きます。

ACKフラッド攻撃

データ受信側が送信側に対し正しく受信したことを伝える肯定応答(ACK)を大量に送信する攻撃。 接続先は、接続元との適切なTCPコネクションの確立手続きが行われていないため、それらの大量のパケットを破棄します。 サーバは大量のパケット破棄を通じてリソースを失います。

Slow HTTP DoS Attack

長時間に渡り、少ないパケット数で大量のTCPセッションを維持させることで、TCPセッションを専有する攻撃です。 やがて閲覧者のアクセスは妨害されます。

DRDoS攻撃

DNSサーバの、要求パケットより応答パケットが増加する性質、通信を反射する性質を利用した攻撃です。 大量の要求パケットをリフレクタ(DNSサーバなど)へ送信し、増幅された応答パケットが攻撃対象のIPアドレスに返信されることで、、サーバがダウンします。

DoS/DDoS攻撃を受けるとどうなる?

Dos攻撃/DDoS攻撃では、どのような被害を受けるのでしょうか。 まず、システムやサーバがダウンします。 様々な攻撃を通じてWebサイトが利用しているサーバのリソースが減り続けることになります。 最終的にリソースが枯渇することで、システムを動かせずにサーバがダウンします。 サーバがダウンするとWebサイト閲覧ができなくなります。

Web閲覧を不可能にするだけでなく、オンラインショッピングなどのインターネットを通じたサービスも提供できない状態になります。 サービスが提供できなければ利益も得られません。 そのため、個人や企業は莫大な経済的損失を被ります。 また、サービスを復旧するための人的要因や金銭的な費用も発生します。

このように、サービスが一定期間にわたり停止すると、サービスに対する信頼感の低下、不安定化によるユーザー離れが考えられます。

さらに金銭を要求するケースもあります。 攻撃者はDoS攻撃/DDoS攻撃をやめる代わりに金銭を要求します。 特にDDoS攻撃でよく見受けられます。 また、個人のPCがDoS攻撃/DDoS攻撃に利用されている場合は、そのPCが加害者として取り上げられるケースも考えられます。 犯罪の被害者はもちろん、悪意なく加害者にならないためにも対策は必要です。

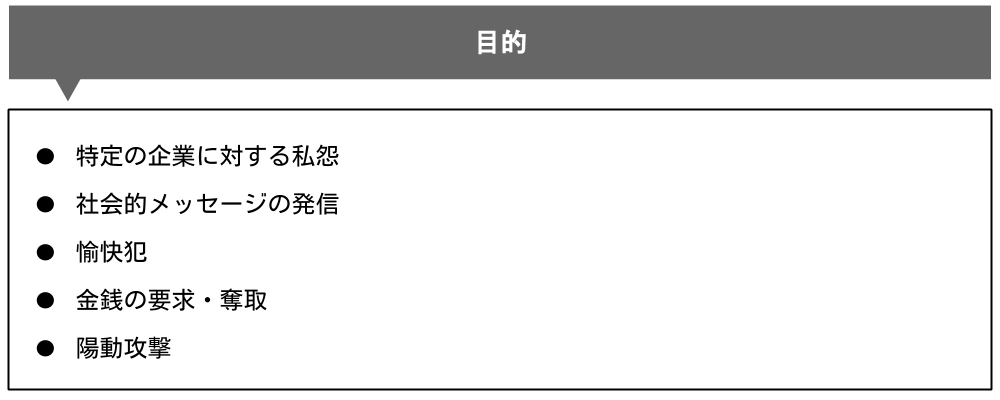

DoS/DDoS攻撃の目的

DoS攻撃/DDoS攻撃をする目的は多岐にわたります。

特定の企業に対する私怨

たとえば企業に対しての私怨。復讐心から特定の企業に対して信用失墜を狙い、DoS攻撃/DDoS攻撃をすることは十分に考えられます。 Webサイトを閉鎖に追い込んで、売上を減少させるだけでなく、復旧までの費用負担も攻撃者の頭の中には入っていることでしょう。

社会的メッセージの発信

また、特定の社会活動に対する攻撃も目的として挙げられます。 実際に、日本では「アノニマス」を主とする、反捕鯨を発信するサイバー攻撃「オペレーション・キリング・ベイ」により、日本の関連企業に攻撃が仕掛けられた事例もあります。

愉快犯

一方、犯罪をすることをまったく意に返さない愉快犯も一部には存在します。 インターネットではDoS攻撃のツールや手法などが公開、売買されています。 したがって、あまりパソコンやネットワークに知見がない人でも、容易にDoS攻撃/DDoS攻撃ができてしまいます。

金銭の要求・奪取

また、金銭目的からDoS攻撃/DDoS攻撃に走ることも珍しくはありません。 たとえば、企業に対してDDoS攻撃の予告を行い、その際に金銭を要求します。 企業が金銭の支払いを拒絶すると、DoS攻撃/DDoS攻撃を実行します。 条件付きの脅迫から犯罪に走る手法は感染したパソコンをロックしたり、ファイルを暗号化するランサムウェアに類似しています。

陽動攻撃

たとえば、攻撃者がとあるサーバに対しDoS攻撃/DDoS攻撃をしかけ、Webサイト閲覧を不可能にするなど派手なサイバー攻撃を実行します。 被害者が対策を進めるすきに、その他のサイバー攻撃や情報奪取を決行するというものです。 この場合はDoS攻撃/DDoS攻撃が主目的でなく、情報奪取やその他のサイバー攻撃が真の目的となります。 DoS攻撃/DDoS攻撃の裏で行われる攻撃例として、「トロイの木馬」や「マルウェア」の設置、バックドアの設置が挙げられ、時期を見計らって情報収奪を行います。

DoS/DDoS攻撃による被害事例

Dos/DDoS攻撃は、日本国内に問わず、海外でも数多く被害をもたらしています。

海外の被害事例

DoS攻撃/DDoS攻撃による被害事例は多く存在します。 過去を遡れば、1994年にイギリス政府機関で発生したサーバ停止事件があります。 DoS攻撃を受けた政府機関のサーバは一週間に渡り停止に追い込まれました。 イギリス議会で成立した法案へ不満があり、攻撃されたといわれています。

2016年には、DNSサービスを提供するアメリカの企業Dynに、DDoS攻撃が行われました。 この時はTwitterやAmazon以外に、Sony、PayPal、ニューヨーク・タイムズ、ネットフリックスなど、さまざまな企業で通信障害が発生しました。

同じく2016年にはマルウェア「Mirai」を利用したDDoS攻撃も行われました。 「Mirai」はネットワークやルーター、IoTと呼ばれる機器などをBot化するマルウェアで、アメリカのセキュリティ情報サイトやDNSサービス提供企業の活動が停止。 TwitterやSpotifyなどのサービスも利用できなくなりました。 史上最悪規模と言われています。

DoS攻撃/DDoS攻撃には、外交問題が絡む事例も

ときに、外交問題とリンクすることもあります。 2012年、イスラエルによるパレスチナ攻撃に対し抗議したハッカー集団「アノニマス」は、イスラエル政府が保有する複数のサイトにDDoS攻撃を仕掛けました。 この結果、イスラエル政府や銀行を中心に約600ものWebサイトがダウンしました。 今後、戦火を交えた争いだけでなく、DoS攻撃/DDoS攻撃を使った国家間の争いやテロも増えることでしょう。

国内の被害事例

もちろん、海外だけでなく日本でも発生しています。

首相官邸や内閣府のWebサイト

2005年、首相官邸や内閣のWebサイトがDoS攻撃を受け閲覧できなくなりました。 実行犯は「中国鉄血連盟」を名乗る団体で、日本と中国が領有権を主張している尖閣諸島問題が犯行の動機とされています。

ファイナルファンタジーXIV

ユニークな事例としては、オンラインゲーム「ファイナルファンタジーXIV」に対してのDDoS攻撃が挙げられます。 各データセンターのサーバやネットワークに対して攻撃が仕掛けられ、ログインやデータ通信がしにくい状態が続きました。

仮想通貨取引所「Bitfinex(ビットフィネックス)」

仮想通貨取引所も例外ではありません。 2017年12月、仮想通貨取引所「Bitfinex(ビットフィネックス)」がDDoS攻撃の標的になり、仮想通貨NEOやOMG、ETPの相場が90%下落し取引停止に。 また、過去にはハッカーの標的になり、12万ビットコインが盗まれる事件もありました。

DoS/DDoS攻撃を防ぐ対策

DoS攻撃/DDoS攻撃の被害者、加害者にならないためにはどのような方法が考えられるでしょうか。

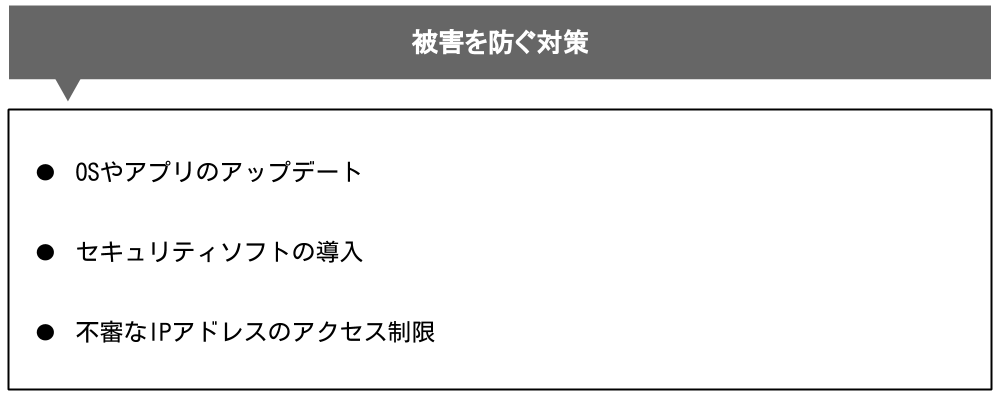

被害を防ぐ対策

OSやアプリのアップデート

まず、OSやアプリのアップデートを積極的に行い、常に最新の状態にしておきましょう。 OSやアプリの開発会社は、定期的に脆弱性を改善するセキュリティパッチをリリースしています。

セキュリティソフトの導入

セキュリティソフトを導入すると、不審なアクセスを自動で検知するため、DoS攻撃/DDoS攻撃の被害を最小限に食い止めることができます。 DoS攻撃の対策としては、セキュリティソフトと「WAF(ワフ)」を併用するのが一般的です。 高性能なファイルウォールの導入等により、不審なIPアドレスとの通信を避けることで、サーバやアプリケーションを守ってくれます。

WAFとは、Web Application Firewallの略で、通常のファイヤーウォールや侵入防止システムのIPS(Intrusion Prevention System)とは異なり、Webアプリケーションに特化したセキュリティシステムで、Webサーバのフロントに立ち、攻撃を根本的にブロックできます。

当初は高額でWAFの導入が複雑であることがネックでしたが、近年はクラウド型のWAFも登場し、導入難易度が大幅に下がっています。

不審なIPアドレスのアクセス制限

頻繁に攻撃を仕掛けてくるIPアドレスからのアクセスを制限することも有効です。 DDoS攻撃などには効果は薄いですが、少なくとも一つのIPアドレスからの攻撃を防げます。 また、海外サーバを経由して行われることが多いため、アクセス許可を日本限定にしてしまうのも一つの手です。

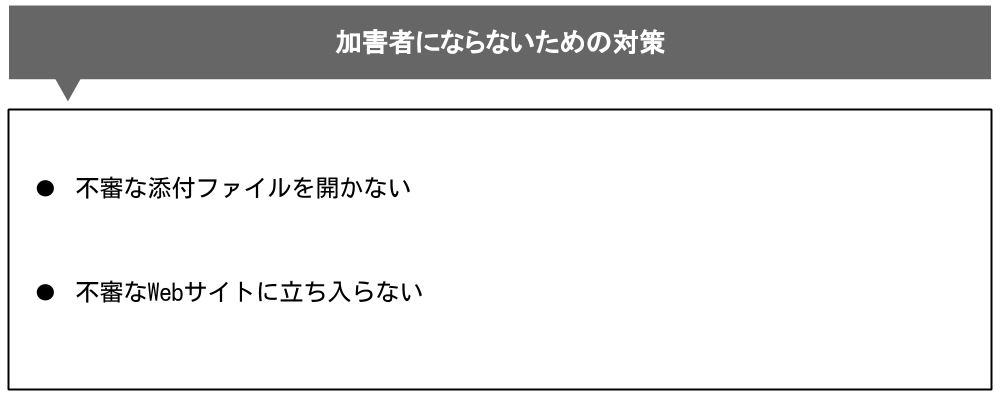

加害者にならないための対策

不審な添付ファイルを開かない

不審な添付ファイルを開かないようにしましょう。 今でも、添付ファイルを使った古典的な手法が行われています。 セキュリティソフトを使うと自動的に怪しげな添付ファイルを削除してくれますが、標的型攻撃では上司やクライアントになりすました巧妙な添付ファイルも存在します。

exe.実行ファイル、添付ファイルのタイトルや件名が身に覚えのないものであれば、不用意に開かずに情報システム部門などに確認をとりましょう。

不審なWebサイトに立ち入らない

不審なサイトに近づかないことも大切です。 このようなサイトには多くの悪質なリンクや広告が見られます。 なかには、広告を表示しただけでウィルスに感染するケースも存在します。 ブラックリスト/ホワイトリスト方式などで、特定のWebサイトを遮断しておくのも有効です。

まとめ

サーバダウンしWebサイトが閲覧不可になるだけではなく、ECサイトや会員サイトなど全てのオンラインサービスが停止するため、売上に大打撃を与えるリスクを孕んでいます。 サービスの停止やWebサイトの不安定化は顧客に対する信頼を失墜させる原因になります。 また、被害者になるだけではなく、あなたのパソコンが悪用されることにより、加害者に仕立て上げられる可能性もあります。

DoS攻撃/DDoS攻撃は恐ろしいですが、水際で防げる対策は存在します。 セキュリティソフトの導入やアップデート、怪しげなサイトや添付ファイルを開かないなど、基本的な対策を意識することが重要です。