サプライチェーン攻撃とは?セキュリティが必要な理由と対策について解説

近年、脅威とされているのがサプライチェーン攻撃です。 サプライチェーン攻撃とは、セキュリティが万全な大手企業に対して直接サイバー攻撃をするのではなく、大手企業のサプライチェーン(取引業者、関連会社、海外の子会社など)の中でセキュリティ対策が脆弱が箇所を調査し攻撃する、新たなサイバー攻撃の手口です。規模が広範囲かつ対策をするのが難しく、問題視されています。 本記事では、サプライチェーン攻撃と被害事例、攻撃を防ぐ対策について解説いたします。

目次

サプライチェーンとは?

サプライチェーン攻撃の前に、サプライチェーンについておさらいしたいと思います。 サプライチェーンとは、原料の製造・調達、在庫管理、仕入れから出荷までを含む一連のプロセス全体を指します。 日本語では「供給連鎖」と呼びます。 近年では、このサプライチェーンをより効率的に最適化するものとして「サプライチェーン・マネジメント」と呼ばれる考え方があります。 これは、製造、出荷、販売のプロセスをそれぞれ別に見るのではなく一連の流れとして把握し、プロセスを一気通貫し透明化することで、リードタイムを短縮したり、適材適所に人材を配置することができます。

サプライチェーン・マネジメントを導入することで、余剰在庫による課題や急激な需要などにも対応でき、より効率的にフレキシブルに事業を拡大させることができます。

一方、サプライチェーンのセキュリティ面においては、供給元一社の問題ではなく、関連会社、卸先、さまざまな業者と協力し、万全なセキュリティ対策を行っていく必要があります。 サプライチェーンの規模が大きくなるほど、より堅牢で多角的なセキュリティ対策が必要になります。

サプライチェーン攻撃について

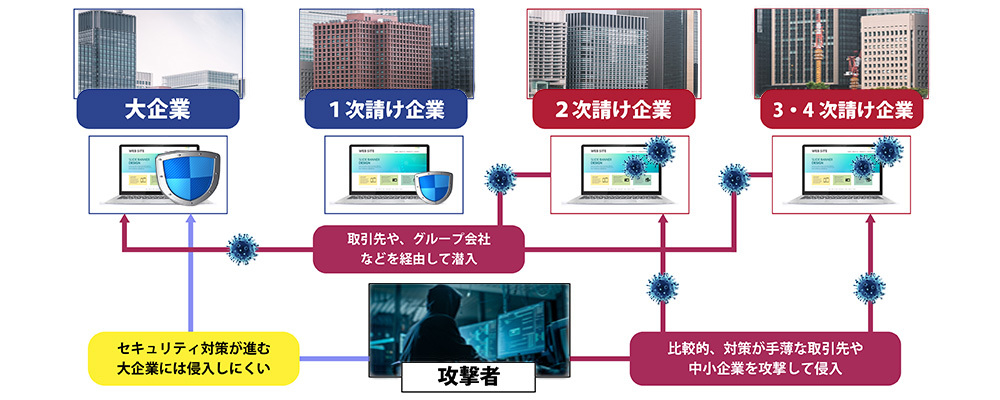

サプライチェーン攻撃とは、標的である供給元の企業を直接攻撃せず、取引先、関連企業など、セキュリティ対策が手薄な場所を踏み台にし、サプライチェーンを通じて、供給網すべてに連鎖的に攻撃を仕掛ける手法です。

サプライチェーン攻撃では、波及的にマルウェアが広がるため、甚大な損害が出るケースが非常に多いです。 「情報セキュリティ10大脅威 2020」では、『サプライチェーンの弱点を悪用した攻撃』は組織部門で昨年と同様に4位とIPA(情報処理推進機構)も危険視しているサイバー攻撃であることが伺えます。

サプライチェーン攻撃が行われる目的は、企業の機密情報の詐取ですが、近年はセキュリティ対策を強化している企業も多く、サイバー攻撃を成功させるためには多くの労力を伴います。 そこで、サプライチェーンを悪用し、セキュリティ対策が手薄な海外の子会社や取引先、関連会社に攻撃を仕掛けます。

あくまで、サプライチェーン攻撃はサプライチェーンを悪用する攻撃の総称であるため、標的型攻撃からランサムウェアにいたるまで、さまざまな攻撃手法が使われます。

サプライチェーン攻撃の種類

サプライチェーン攻撃には、「関連企業・取引先企業を経由した攻撃」「ソフトウェアやプログラムを経由した攻撃」の2つの種類があります。

関連企業・取引先企業を経由した攻撃

これは冒頭でも記載した一般的なサプライチェーン攻撃のことを指します。 セキュリティ対策が強固な大手企業に直接攻撃することなく、取引先企業、子会社、関連会社などを経由して、本来のターゲットである大手企業を攻撃します。

具体的には、取引先などになりすましてウィルス付きのメールを送る、またターゲット企業(委託元)の取引企業に内部犯行者を配置し、顧客情報を抜き取らせるといった攻撃が考えられます。

ソフトウェアやプログラムを経由した攻撃(ソフトウェアサプライチェーン攻撃)

ソフトウェアやプログラム製品のサプライチェーンのプロセスにおいて、マルウェアを仕込む攻撃で、「ソフトウェアサプライチェーン攻撃」とも呼ばれます。 最も有名な例は、ランサムウェア「WannaCry(ワナクライ)」です。 「WannaCry」は、2017年5月ごろにWindowsの脆弱性を悪用し、世界150カ国以上、30万台のパソコンを感染させた史上最悪のランサムウェアです。 ワームの要素を持っていたために、爆発的に広がっていきました。

サプライチェーンセキュリティが必要な理由

なぜ、今サプライチェーンにおけるセキュリティ対策が重要視されているのでしょうか。

それは、年々、サイバー攻撃が悪質になり、企業が受けるダメージが甚大になっているため、サプライチェーンを意識した包括的なセキュリティ対策が必要になってきているのです。

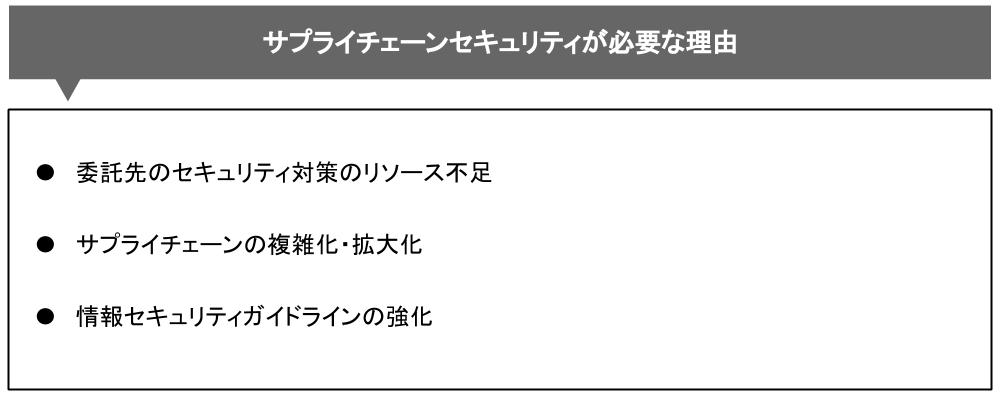

委託先のセキュリティ対策のリソース不足

取引先情報を多く扱う大手企業、または機密情報を扱う金融機関、特許などを扱う法律事務所や特許事務所を除き、多くの中小・零細企業では、万全なセキュリティ対策が行われてないのが実情です。 セキュリティ対策は多額のランニングコストがかかる上、投資ではなくコストとみなされて、後回しにされがちだからです。 しかし、前述しているように、サプライチェーン攻撃ではセキュリティが脆弱な企業を踏み台にするため、業界を問わずどの企業においても、セキュリティ対策が必須となります。

サプライヤーとしては、委託業者や関連会社がサイバー攻撃に耐えうるセキュリティレベルにあるのか、取引する前に確認、または定期的にアンケート調査を実施し、セキュリティ対策の実態把握などが必要になります。

サプライチェーンの複雑化・拡大化

グローバル化により、サプライチェーンは複雑化・拡大化しています。 人件費などのコスト削減のため、アジアなど海外の工場からの原料や部品の調達、または、海外での現地生産をするケースも増えており、全てのサプライチェーンを完全に把握することは困難になっています。

規模が大きくなるほど、サプライチェーンの末端までたどることは難しく、二次受け、三次受け、孫請け、ひ孫請けと知らぬ間に、際限なく流通網が伸びているケースもあります。 こうなると、セキュリティ対策の実態把握も不可能であり、もしどこかのサプライチェーンで問題が起こっても、気づくのはサイバー攻撃で実被害が発生した後になってしまいます。 その頃には連鎖的に被害が広がっているケースも多く、金銭的ダメージだけでなく企業イメージの失墜など、元の状態に戻るまでに長い歳月を要します。

情報セキュリティガイドラインの強化

近年、アメリカ政府が「NIST CSF」と呼ばれるセキュリティガイドラインを発表しました。 これは、米国政府と取引のある軍需関連企業や国家機密を扱う企業に限定したものですが、やがて、米国だけでなく世界的な標準ガイドラインになるとして国内でも注目されています。 サプライチェーンを抱えている場合、セキュリティガイドラインの準拠という視点は非常に重要です。 実際に、2018年4月にアップデートされたNIST CSF1.1では、コアに「サプライチェーンリスクマネジメント(SCRM)」のカテゴリが新たに追加されています。

サプライチェーン攻撃を受けるとどうなる?

では、サプライチェーン攻撃を受けると、具体的にどのような被害が起こるのでしょうか?

顧客情報の流出

取引企業や関連会社を経由して顧客情報が流出、それがまた別のサイバー攻撃に悪用されてしまい、さらなる被害を生みます。 サプライチェーン攻撃の場合、実害が出るまで攻撃されていることに気づけないケースが多く、気づいたときには手遅れというケースも多く発生しています。

Webサイト、システムの停止

「WannaCry」のように、ワームの性質を持ったランサムウェアがサプライチェーン経由で感染すると、連鎖的にあらゆるWebサイトやシステムの動作を停止させてしまいます。 ランサムウェアは、ファイルを暗号化またはパソコンそのものをロックしてしまうため、事業活動に深刻なダメージを与えます。

攻撃の踏み台になり、被害者から加害者へ

調達した製品にマルウェアが感染しており、知らぬ間にサイバー攻撃の踏み台にされてしまって、加害者となるケースも。 調達先からのケース、開発委託先のケースなど、サプライチェーンが複雑化するほど感染源の特定が難しくなり、問題の終息に時間がかかります。

サプライチェーン攻撃の被害事例

サプライチェーン攻撃によって、被害を受けた事例をご紹介します。

Bリーグ

2017年4月、プロバスケットボール団体のBリーグのチケットサイト、ファンサイトがサイバー攻撃に遭い、個人情報15万件、クレジットカード情報3万2千件が流出する事態となりました。 2つのサイトの運営を委託されていた会社は、それぞれのサイトの開発と運営を別の会社に再委託しており、その再委託先の企業が不正アクセスの被害に遭いました。 サイトの運営を外部に委託する際は、委託先のセキュリティについても事前に確認しておく必要があることが分かります。

MeDoc(ミードック)|ウクライナ

2017年6月、MeDoc(ミードック)が提供する税務会計ソフトが改ざんされ、欧州64カ国にわたる多くの企業においてマルウェアが拡散され感染した事例です。 アップデートの脆弱性を狙った攻撃で、利用者が増加する確定申告の時期であったため、被害が拡大しました。 6月よりも前の4月時点には、MeDoc(ミードック)にバックドアが仕込まれていたとされており、入念な計画のもと行われた標的型攻撃だったといわれています。

CCleaner

2017年8月、PC最適化ツール「CCleaner」の正規版ソフトにマルウェアが仕込まれ、それをダウンロードしたインテル、ソニー、マイクロソフトなど名だたる大手企業へ標的型攻撃が行われた有名な事例。 米Cisco社の調査により、「CCleaner」の開発元を狙い、サプライチェーンを通じて大手企業を狙う標的型攻撃であったことが分かりました。

サプライチェーン攻撃の対策

それでは、サプライチェーン攻撃を未然に防ぐには、どのような対策が必要になるのでしょうか。 サプライチェーン攻撃は、企業やビジネス環境によって対策が異なるため、あくまで対策の一例をご紹介します。

セキュリティアンケートの実施

サプライチェーン内に存在する全ての取引先・関連企業に同レベルのセキュリティ基準を求めるのは現実的に難しいでしょう。 そのため、まず自社が最低限求めるセキュリティ基準を設計し、その後、取引先の取引深度に応じて、セキュリティ要求レベルを変えていきましょう。 自社のセキュリティ基準の構築については、経済産業省が出している「サイバーセキュリティ経営ガイドラインVer 2.0」を参考にしてみましょう。

<参照:サイバーセキュリティ経営ガイドラインVer 2.0|経済産業省>

第三者認証制度の活用

新規取引における業者の選定、あるいは監査の基準として、「第三者認証制度」の活用をするのも一つの手です。 第三者認証制度とは、利害関係のない第三者がセキュリティ面における安全基準が満たされているかどうかチェックし、基準を満たしたものに合格を示すマークを付与する制度のこと。 セキュリティの第三者認証制度で有名なのが、「Pマーク(プライバシーマーク)」です。 Pマークは、事業者の個人情報の取り扱いや運用が適切かどうかをチェックするもので、1998年から一般財団法人日本情報経済社会推進協会(JIPDEC)が運営している制度です。

他にも、ISO/IEC 15408に基づき、IT製品におけるセキュリティ基準や機能が満たされているかを判断する「ITセキュリティ評価及び認証制度(JISEC)」や、ISO/IEC 27001に基づき、技術面のセキュリティだけでなく、情報の機密性、完全性、可用性を維持・改善し、適切なリスクマネジメントが組織的に行われているかをチェックする「ISMS適合性評価制度(情報セキュリティマネジメントシステム)」など、自社の業態と取引先に合致する認証を活用しましょう。

責任範囲の明確化

残念ながら、サプライチェーン攻撃を100%防ぎ切ることは到底難しいでしょう。 大切なのは、起こってからどのように委託先や取引企業と連携して問題に対処していくかです。 そのためには、あらかじめ供給元と委託先の間で責任範囲の取り決めをしておくことが重要です。 責任範囲を明確化することで、指示待ち、連絡待ちという状態がなくなり、初動が遅れることもなくなります。 一方、委託先の企業としては、自社の損害額に合わせて、サプライヤーからの損害賠償請求などが重なり、倒産に追い込まれる可能性もあります。 そこで、あらかじめ損害賠償金額の上限を取り決めしておくことで、大きな損害を被るリスクを回避することができます。

インシデント事案の共有

自社でインシデントが発生した場合はもちろん、競合他社や協業会社でインシデントが起こった際にも情報共有を行いましょう。 情報共有のスピードを早めることで、致命的な損害、取り返しのつかない事態に陥るリスクを少しでも減らすことができます。

入口対策・出口対策(UTM)を徹底する

サプライチェーン攻撃においても、基本的な入口対策、出口対策を徹底することは他のサイバー攻撃の対策と同じです。 IDS/IPSやサンドボックスの設置、次世代ファイヤウォールやWAFの設置、ログ管理システムの導入を組み合わせた多層防御を構築しましょう。

まとめ

サプライチェーン攻撃は、サプライチェーンを持った規模の大きい企業を直接狙うのではなく、取引業者、関連会社、海外の子会社など、セキュリティ対策が手薄な箇所を狙うサイバー攻撃の総称であり、企業の状況やサプライチェーンの規模・複雑度によって、対策も異なります。

サプライチェーンの管理を行う企業においては、基本的なセキュリティ対策の徹底はもちろん、サプライチェーン全体にも、取引深度に応じてセキュリティ対策の実施を義務付け、連携してサイバー攻撃から防ぐ体制を構築することが重要です。