サイバー攻撃とは? 攻撃の種類や被害事例・最新の対策方法について

日々、複雑化、巧妙化するサイバー攻撃。パソコン、スマホ、タブレット、皆が当たり前のようにIT機器を使う時代になりました。今後は、サイバー攻撃はIT技術者だけの問題ではなく、パソコンやスマホを日常的に使用する人も考えなければならない重要な課題となっています。

本記事では、最新のサイバー攻撃の動向やサイバー攻撃の種類、有効な対策について解説します。

目次

サイバー攻撃とは?

サーバやパソコンなどのシステムに対し、さまざまな手段を用い、データを抜き取る、改ざんする、システムを破壊する等の攻撃の総称を指します。 無差別攻撃から、特定の企業をターゲットにイメージ毀損など明確な目的を持つものまで、多岐にわたります。

サイバー攻撃は、インターネット黎明期である1988年に登場した「モリスワーム」が最初のウィルスと言われています。 そこから、パソコンは一般家庭に浸透し、それとともにサイバー攻撃の種類・巧妙さも複雑化していきます。

近年は、スマートフォン、タブレット、スマートスピーカー、IoT製品など、デバイスが増えており、被害も増加の一途をたどっています。 特に、日本においては2020年に東京オリンピックが行われることもあり、治安、感染症、災害とともに課題の一つになっています。 以前は、ウィルス対策ソフトがサイバー攻撃を防ぐ最大の手段でしたが、現在は平行して他の対策も行っていく必要があります。 技術的な防御に加え、ログ管理をして、未然防止対策や万が一の際の早期復旧対策の強化が必要になっています。

サイバー攻撃の頻度や件数

サイバー攻撃の頻度や件数の推移について、国立研究開発法人情報通信研究機構が運営するNICTERによれば、ダークネット観測統計は、過去10年間で約4倍の80万件にまで増加しています。

参考:情報通信研究機構

また、警察庁が発表した資料によれば、サイバー犯罪の検挙数は年々増加しており、30年の検挙件数は9,040件と過去最多という結果が出ています。

参考:「平成30年におけるサイバー空間をめぐる脅威の情勢等についての資料」

サイバー攻撃の動向

情報処理推進機構がまとめた資料によれば、下記のような結果となっています。

| 個人TOP3 |

|

| 法人TOP3 |

|

また、4位にランクインした「メール等を使った脅迫・詐欺の手口による金銭要求(個人)」、「サプライチェーンの弱点を悪用した攻撃の高まり(法人)」は、2019年になって新しく出た脅威で、今後の対策が急がれます。

シマンテックが発表している「2019 年インターネットセキュリティ脅威レポート(ISTR)」でも、サプライチェーン攻撃は主流となっており、2018年に78%も増加していると報告しています。

また、その他にスマートスピーカーからのサイバー攻撃、ランサムウェアが下火になり、フォームジャッキング(ECサイト・購入サイトに設置されたフォームを狙う攻撃)が主流になっていることを警告しています。

参考:情報セキュリティ10大脅威2019

参考:2019 年インターネットセキュリティ脅威レポート(ISTR)

サイバー攻撃による被害事例

サイバー攻撃は決して他人事ではなく、明日は我が身です。 ここで紹介する過去の被害事例をチェックし、対策に備えましょう。

大手コンビニチェーン(セブンペイ)(2019年)

アプリ決済をリリース直後に、不正ログインの被害が相次ぎ、およそ3240万円の被害が出ました。 結果的に、会員の新規受付を停止、9月30日にはサービスが廃止されました。 数端末からのログインが可能、2段階認証の対策がされていないなどの原因から、ハッキングを受けたのではといわれています。 キャッシュレスサービスが乱立していく中で、セキュリティの重要性を考えさせられる事件です。

大手耐熱ガラスメーカー(HARIO)(2019年)

2019年8月20日に、公式ネットショップが不正アクセスを受け、顧客クレジットカード情報2,577件、パスワード2,325件が外部に流出した可能性があると発表しました。 この事件における原因は明らかにされていませんが、結果を深刻に受け止め、被害を受けたショッピングサイトは閉鎖、会員情報も移管せず、ショッピングサイトを新規開設することとなりました。

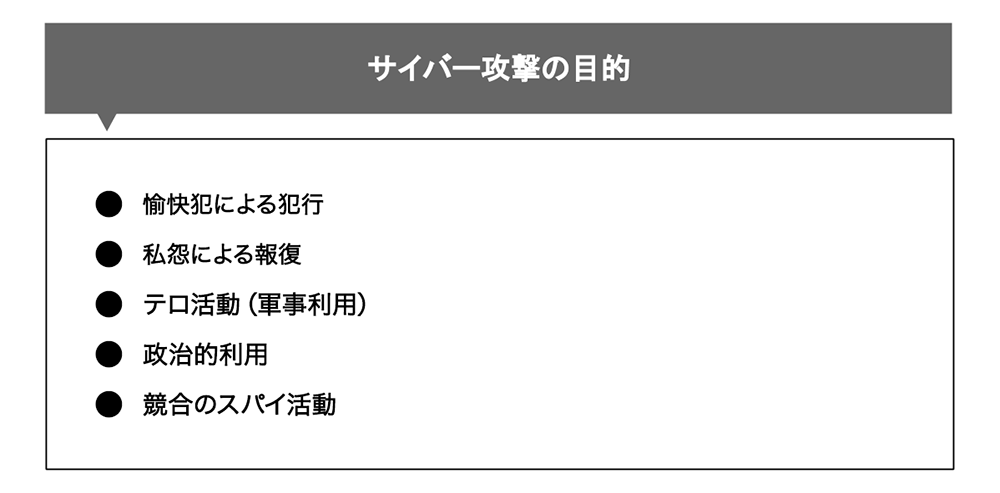

サイバー攻撃の目的

サイバー攻撃は、明確な目的をもったもの、ただ目立ちたいという欲求を満たすものなど、動機は様々です。 サイバー攻撃を行う目的として多く存在するのが、下記の5つの項目です。

テロ活動や政治的利用と聞くと、民間企業には直接関係がないと考えがちですが、そうではありません。 民間企業は営利目的で経済活動を行っているため、第三者にとって有益だと思われる情報を内部に保持していることがあります。 そのため、経済的な利益を目的としたサイバー攻撃の被害に遭う可能性は十分にあると考えられます。

愉快犯

インターネット黎明期の1990年代後半~2000年代初頭くらいまでは、サイバー攻撃の主体はハッキングに自信のある個人であり、自分の腕を試すため、ウィルスを仕込み、不特定多数のWebページを改ざんしたり、ブラウザを乗っ取ったりなど、能力を誇示する目的で行われていました。

このように、いたずら目的で第三者に被害を与えるクラッカーを「スクリプトキディ」と呼びます。 しかし、近年はこうした動機によるサイバー攻撃は数が減り、プロ集団による巧妙かつ複雑なサイバー攻撃が増えています。

私怨による報復

特定の企業や個人に対し、逆恨み、個人的な怨恨、嫉妬などを持った結果、悪質なサイバー攻撃による嫌がらせをするケースも。 例えば、情報を抜き取って公開したり、Webサイトを乗っ取って虚偽の情報を書き込んだりなど、企業の信頼を失墜させるための攻撃が主です。

政治的利用

サイバー攻撃を通して、政治的、社会的思想を世の中に発信するグループや人のことを「ハクティビズム」と呼びます。 ハクティビズムは、アクティビズムとハッカーをかけ合わせた造語で「アノニマス」「ウィキリークス」といった集団が有名です。

ときに、ハクティビズムが起こすサイバー攻撃は、世論も動かす巨大な波となり、例えば2010年~2011年にかけて起こった通称「アラブの春」には、アノニマスが関わっていたとされています。 しかし、近年はアノニマスの分裂に伴う活動の縮小、サイバー取り締まりの強化により、ハクティビズムの活動は年々減少しています。

IBM X FORCEによれば、ハクティビズムによるインシデントは2015年の35件から減少し、2018年にはわずか2件にまで下がっています。

競合のスパイ活動

国家主導、または企業がハッカーなどに依頼し、競合の機密情報を抜き出す目的で行われることもあります。 2019年6月に三菱電機が受けたサイバー攻撃には、中国のハッカー集団「Tick」が関与したとされています。 今回のサイバー攻撃では、インフラに関する機密情報の漏洩はないとされていますが、従業員(退職者を含む)6,100人分の個人情報、採用応募者約2,000人の情報が外部に漏洩しました。

| 目的 | アクション |

| 愉快犯 |

秘匿情報のスキミング 金銭の奪取 経済的損失/ブランドイメージの毀損 クラッキング |

| 私怨による報復 |

秘匿情報のスキミング 経済的損失/ブランドイメージの毀損 クラッキング |

| テロ活動(軍事利用) | 金銭の奪取 |

| 政治的利用 |

秘匿情報のスキミング 金銭の奪取 経済的損失/ブランドイメージの毀損 クラッキング |

| 競合のスパイ活動 | 秘匿情報のスキミング |

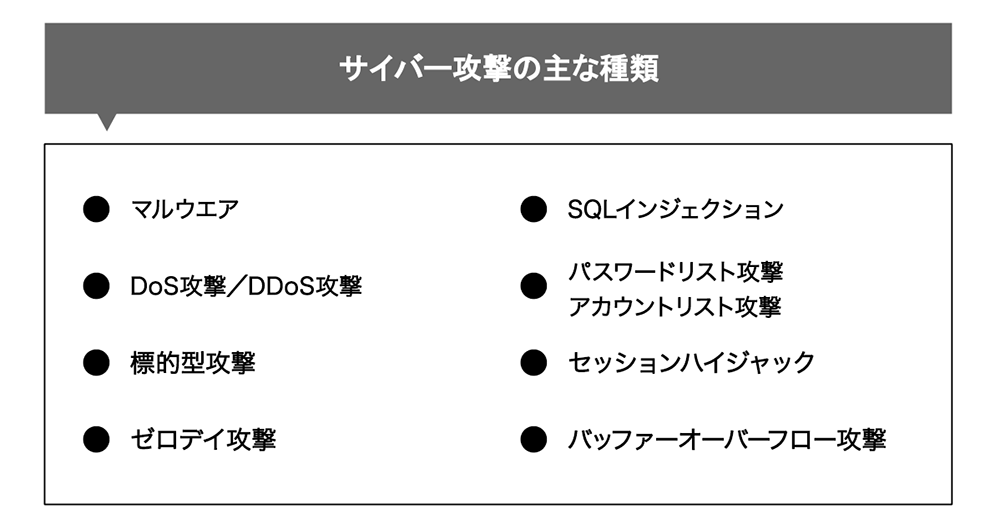

サイバー攻撃の方法とは?主な種類を紹介

マルウェア

マルウェアとは、「malicious software(悪意のあるソフトウェア)」の略で、不正で有害な挙動を引き起こす意図で作成されたソフトやコードの総称を指します。 主にマルウェアには以下のような種類があります。

| マルウェア |

|

ワーム

2000~2004年頃に広く感染が確認され話題となりました。 ワームは、自己複製機能を持っており、次々と他のデバイスに感染します。 また、他のプログラムへの寄生が不要で、単独で存在でき、感染速度が早いのが特徴です。

バックドア/トロイの木馬

正面のアクセス経路以外から、システムに侵入できるよう設置された裏口のことを指します。 ユーザーがなんらかの原因で不正アクセスされ、その際にバックドアを設置されるケースが多いです。 代表的なものが「トロイの木馬」です。 バックドアを設置されると、ハッカーによる遠隔操作が可能となり、知らぬ間に不正行為の踏み台にされる恐れがあります。

ランサムウェア

身代金を表す「ランサム(ransom)」と、ソフトウェアの「ware」をかけ合わせた造語で、身代金を要求するソフトウェアのことを指します。 ランサムウェアの大きな特徴は、パソコンを操作不能にしたり、データを暗号化し、修復を条件に身代金を要求するところです。 世界規模で大きな被害を出したのが「WannaCry」です。 アメリカ・ホワイトハウスの発表によれば、被害国は150カ国以上、30万件以上の被害に及びました。 ワーム型のランサムウェアだったことが、感染が拡大した原因といわれています。

また、マルウェアで有名なものとしては「トロイの木馬」があります。 トロイの木馬は、有益なプログラムまたはソフトであるように見せかけて、ユーザーのPCやスマートフォン内に侵入するウィルスです。 トロイの木馬には、バックドア型やスパイウェア型など、さまざまな亜種・類型が存在します。

標的型攻撃

特定の対象に向けて、虚偽のメールを送り付け、対象に開封させて感染させる「標的型メール攻撃(フィッシングメール)」と、特定のサーバに大量の処理を送りつける「DoS/DDoS」攻撃の2種類があります。

| 標的型攻撃 |

|

標的型メール攻撃(フィッシングメール)

標的型攻撃という名前の通り、特定の企業や団体に合わせて巧妙に作り込んでいるため、不正かどうか判別するのは非常に困難とされています。 怪しい添付メールは開封しない、怪しいリンク先をクリックしてしまった場合はただちに報告するなど、従業員のセキュリティ意識を日頃から高めることが大切です。

DoS攻撃/DDoS攻撃

1台のコンピューターから特定のサーバーにアクセスを集中させ、サーバダウンさせて不正アクセスする攻撃をDoS攻撃と呼びます。 近年は、特定のIPアドレスからのアクセス拒否設定が容易に行えるようになったことから、不特定多数のパソコンからアタックする「DDoS攻撃」が主流となりました。

Dos攻撃は「Denial of Service attack」で、DDos攻撃は「Distributed Denial of Service attack」の略で、Distributedは分散型という意味を持ちます。 DoS攻撃と比較すると、なんらかの方法によって乗っ取られたコンピューターが次々に攻撃をしていき、攻撃範囲がねずみ算的に広がっていく特徴があります。 このことから、攻撃元の特定が難しいとされています。 また、DoS/DDoS攻撃は、細かく分けると、攻撃手法が4つあります。

| DoS攻撃/DDoS攻撃 |

|

SYNフラッド攻撃/FINフラッド攻撃

接続元と偽り、TCP接続のSYN(接続要求)を大量に送るのがSYNフラッド攻撃、FIN(切断要求)を大量に送るのがFINフラッド攻撃です。 NIDS、ネットワーク上の不正侵入の検知や監視を行うサービスの利用、サーバの処理能力を高くする、回線の容量を増やすなどの対策が考えられます。

UDPフラッド攻撃(ランダム・ポート・フラッド攻撃

UDPフラッド攻撃には、「ランダム・ポート・フラッド攻撃」と「フラグメント攻撃」の2種類があります。 ランダム・ポート・フラッド攻撃は、不特定多数のポートに対し、処理要求を大量に送ることで、サーバを停止させます。 フラグメント攻撃は、大きい容量のUDPパケットを送信する攻撃で、ファイアーウォール等のネットワークデバイスに負荷をかけることができます。

DNS Flood attacks(DNSフラッド攻撃)

DNSフラッド攻撃は、DNSサーバーをターゲットに、大量の名前解決のリクエストを送り、コンテンツサーバのダウンを狙います。 初期設定でオープンリゾルバがONになっている場合があります。 オープンリゾルバが不要なサーバやネットワークを機器を減らすことで、被害を未然に防げます。

水飲み場型攻撃

水飲み場攻撃とは、サイバー攻撃の対象となる組織の人間が頻繁にアクセスするサイトに不正なプログラムを仕掛け、マルウェアに感染させる攻撃法です。 攻撃対象者以外のユーザーには気付かれないことが多く、発覚しづらいという特徴があります。 不審なサイトにアクセスしない、セキュリティ対策ソフトを導入する、などの対策をすることで被害を未然に防ぐことができます。

ゼロデイ攻撃

脆弱性が発見され、修正アップデートをされる予定の日より前に脆弱性を攻略し、サイバー攻撃を行うことを指します。 2015年には、Adobe Flash Playerの脆弱性を突いたゼロデイ攻撃が行われました。 未公表の脆弱性を突くため、防御策がたてられず、非常に厄介なサイバー攻撃の一つです。

SQLインジェクション

SQLとは、不正なSQLを対象のサイトに投入することでデータベースを改ざんしたり、情報を抜き取ったりするサイバー攻撃のこと。主に脆弱性を突かれることが原因になるため、サーバでエスケープ処理の実装、普段使用しているソフトウェアやアプリケーションの脆弱性のアップデートを定期的に確認するなどの対策が有効です。

APT攻撃

APTは「Advanced Persistent Threat」の略で、高度的かつ持続的な脅威と訳されます。 サイバー攻撃の特定の方法を指す言葉ではなく、さまざまな手段を組み合わせ、事業活動への阻害行為、諜報活動を長期的に行う対応が難解な攻撃の総称を指しています。

金銭詐取や報復という目的のもと、企業単体を狙ったサイバー攻撃というよりは、国家が後ろ盾にある大規模なサイバー攻撃という意味合いが強いです。

「APT対策入門: 新型サイバー攻撃の検知と対応」によれば、2010年11月にはイランの各施設において、ウラン濃縮の遠心分離機の論理制御装置がハッキングされ、遠心分離機が意図的に故障される事件が、2011年2月には中国のハッカー集団「ナイトドラゴン」により、世界の精油・ガス関連企業5社の、エネルギー生産システムや入札関連情報が詐取された事件が発生したと伝えています。

パスワードリスト攻撃/アカウントリスト攻撃

不正に入手したIDとパスワードを使い、正当な方法によりログインを試みるサイバー攻撃。 IDとパスワードを使い回す人の習性を利用した方法で、ブルートフォース攻撃と比べると、非常に成功率の高い攻撃手法です。 ひとたび突破されると、あらゆるサービスでハッキングが行われるため、対象ユーザーは甚大な被害を受けます。 この時点で、ユーザーはすでに情報をハッカーにより抜き取られているため、早急に二段階認証やパスワード変更が必要です。

セッションハイジャック

セッションIDやCookieなどの個人情報を不正に詐取し、なりすまして通信を行うサイバー攻撃です。 方法は全部で2種類存在します。

| セッションハイジャック |

|

クロスサイトスクリプティング

ユーザーのCookieがハッカーのサイトに送信される不正なスクリプトを埋め込むことで、Cookieを詐取する方法。 これにより、ハッカーは簡単になりすましてショッピングサイトなどで決済が行うことができます。 入力値の制限、スクリプトの無力化といった対策で防げます。

セッションフィクセーション

セッションIDに対する攻撃の一種で、ハッカーが保有しているセッションIDを強制的にユーザーに使わせ、そのユーザーのアクセスを乗っ取るサイバー攻撃。 有用に見せかけたWebサイトに誘導したのち、保有したセッションIDをユーザに強制的に割り当てることで、乗っ取ることができます。 要因としては、サイトのXSSやHTTPヘッダインジェクションの脆弱性、IEのCookie Monster Bugなどが挙げられます。

バッファーオーバーフロー攻撃

バッファとは、IT用語で「プログラムが持つ記憶領域」のことを指します。 コンピューターの各装置には処理能力差があり、これらを緩和するため、バッファが存在しています。 バッファオーバーフローとは、システムやソフトウェアに大量のデータや不正なコードを送り、誤作動を起こさせるサイバー攻撃のこと。 バッファーオーバーフロー攻撃には次の種類があります。

| バッファーオーバーフロー攻撃 |

|

スタック領域型

スタック領域は、OSやアプリケーションのプログラムがデータを格納するために使用されています。 ローカル変数やメソッドなどを格納する場所で、そこにはリターンアドレスも含まれます。 スタック領域に攻撃が及ぶ場合、リターンアドレスを書き換え、悪意があるコードをセットし、次のサイバー攻撃の踏み台にされます。

ヒープ領域型

ヒープ領域は、OSやアプリケーションのプログラムがデータを格納するために、動的に確保可能なメモリ領域のことです。 ヒープに対して攻撃される場合は、未使用ブロックの管理における「双方向リスト」というデータ構造を悪用するケースが一般的です。

サイバー攻撃から身を守る対策

最後に、悪質なサイバー対策から身を守るにはどうすれば良いでしょうか?一般的にサイバー攻撃に有効とされる方法は、以下の6つになります。

ログ監視の強化

ソフトウェアやアプリケーションの動作履歴や稼働状況の記録のことで、「ログイン履歴」「アクセス履歴」「ファイルの更新履歴」も、ログに含まれます。 ログを解析することで、悪質なデータの侵入、不正ユーザーの動きを可視化できます。 記録されています。 しかし、ログは一般的に、数字の羅列であり、専門知識がなければ読めません。 ログ監視ツールなどの専用ソフトウェアを使うことで、専門知識がない人でも分かりやすくログを監視できます。

OSのアップデート/各ソフトウェアのアップデート

OSは、脆弱性対策のために、定期的にセキュリティホールを塞ぐパッチプログラムの提供や最新版へのアップデートを推奨しています。

面倒に思わず、アップデートは定期的に実行しましょう。 また、サポートが終了しているWindowsXPなどのOSを使い続ける場合は、こういった脆弱性のリスクが非常に高いことを認識しておきましょう。

また、OS以外にも、パソコンのWebアプリケーション、ブラウザ、WordPressのシステムなど、アップデートするものは多岐にわたります。 社用でスマホを使用する場合も、パソコンと同様に、アプリ、ブラウザ、OSでそれぞれアップデートが必要です。

ウィルス対策ソフトの導入

ウィルス対策ソフトを導入することで、ウィルスやマルウェアの侵入を未然に防ぐことができます。 ウィルス対策ソフトは、一般的に、不正アクセスを行うハッカーの検知・防御、感染されたファイルの隔離、不正アクセスの履歴記録などの機能を備えています。 ただし、全てのサイバー攻撃を防御できるわけではないので、他の対策と合わせて活用しましょう。

| ウィルス対策ソフトの代表的なツール一覧 |

|

特定のページをフィルタリングする

クラウドサービスやSNS、メールアカウントへのアクセスを制限することで、機密情報が流出するリスク最小限にとどめることができます。 このように特定のサイトを閲覧不可にする方法を「ブラックリスト方式」、反対に、閲覧可能なサイトだけ指定し、残り全てにアクセス制限をかけることを「ホワイトリスト方式」と呼びます。

ただし、フィルタリングをかけすぎると、業務効率が下がる恐れがあるので、通常はカテゴリごとでアクセス制限を行う「カテゴリフィルタリング方式」が採用されます。

まとめ

サイバー攻撃は、日々IT技術とともに進化しています。 最新のサイバー攻撃の動向を常にチェックし、対策を行うことが重要です。 サイバー攻撃は大手企業だけが狙われるものではなく、中小企業や個人に対しても知らぬ間に行われています。 「明日は我が身」の心構えで、日々セキュリティ対策できていますか? 当記事を参考に、今一度、サイバー攻撃の対策を見直してみてください。